Procedura dettagliata per la protezione dalle minacce in Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

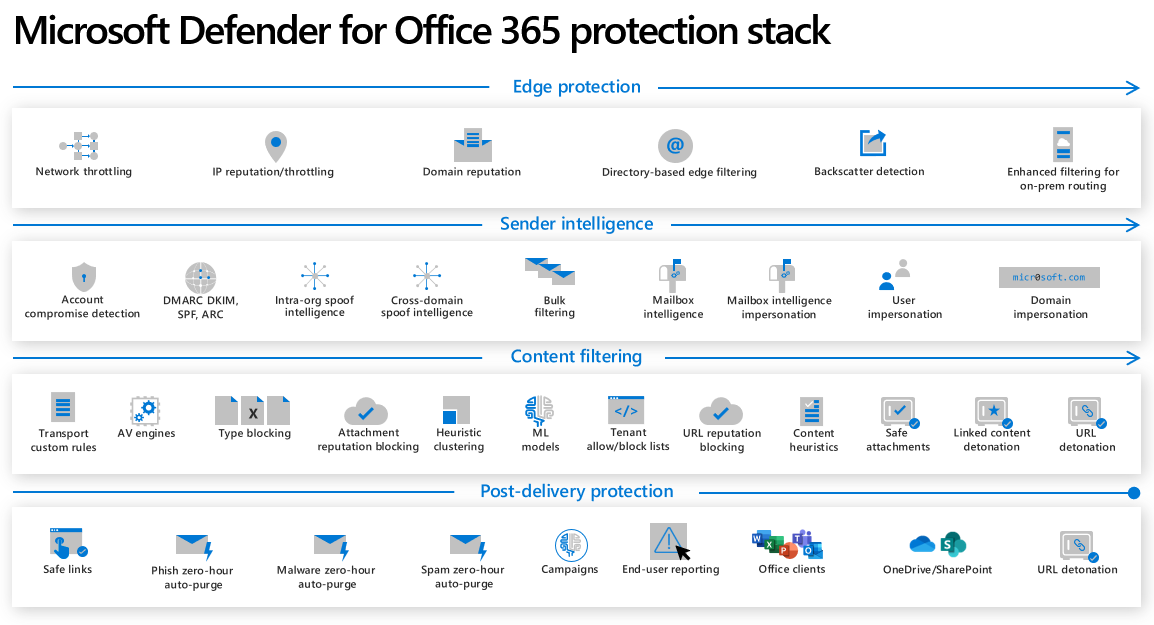

Lo stack di protezione o filtro Microsoft Defender per Office 365 può essere suddiviso in quattro fasi, come in questo articolo. In generale, la posta in ingresso passa attraverso tutte queste fasi prima del recapito, ma il percorso effettivo eseguita dalla posta elettronica è soggetto alla configurazione Defender per Office 365 di un'organizzazione.

Consiglio

Restate sintonizzati fino alla fine di questo articolo per un grafico unificato di tutte e 4 le fasi della protezione Defender per Office 365!

Fase 1 - Protezione edge

Sfortunatamente, i blocchi di Edge che una volta erano critici sono ora relativamente semplici da superare per gli attori cattivi. Nel corso del tempo, il traffico è bloccato qui, ma rimane una parte importante dello stack.

I blocchi perimetrali sono progettati per essere automatici. Nel caso di falsi positivi, ai mittenti viene inviata una notifica e viene chiesto come risolvere il problema. I connettori di partner attendibili con reputazione limitata possono garantire il recapito o l'implementazione di sostituzioni temporanee durante l'onboarding di nuovi endpoint.

La limitazione della rete protegge Office 365'infrastruttura e i clienti dagli attacchi DoS (Denial of Service) limitando il numero di messaggi che possono essere inviati da un set specifico di infrastruttura.

La reputazione IP e la limitazione bloccano l'invio di messaggi da indirizzi IP noti non validi per la connessione. Se un indirizzo IP specifico invia molti messaggi in un breve periodo di tempo, verranno limitati.

La reputazione del dominio blocca tutti i messaggi inviati da un dominio non valido noto.

Filtro perimetrale basato su directory: blocca i tentativi di raccogliere le informazioni dalla directory di un'organizzazione tramite SMTP.

Rilevamento dei backscatter: impedisce a un'organizzazione di essere attaccata tramite report di mancato recapito (NDR) non validi.

Il filtro avanzato per i connettori mantiene le informazioni di autenticazione anche quando il traffico passa attraverso un altro dispositivo prima che raggiunga Office 365. In questo modo si migliora l'accuratezza dello stack di filtro, inclusi clustering euristico, anti-spoofing e modelli di Machine Learning anti-phishing, anche in scenari di routing complessi o ibridi.

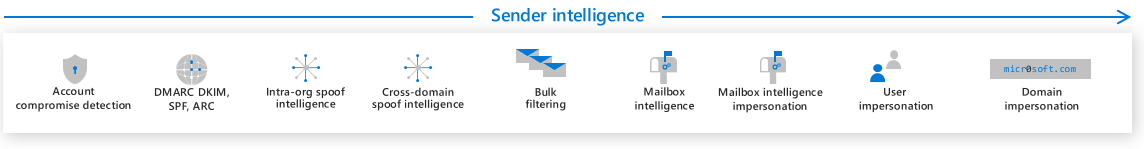

Fase 2 - Intelligence mittente

Le funzionalità nell'intelligence del mittente sono fondamentali per intercettare posta indesiderata, bulk, rappresentazione e messaggi di spoofing non autorizzati e anche per il rilevamento di phishing. La maggior parte di queste funzionalità è configurabile singolarmente.

I trigger e gli avvisi di rilevamento della compromissione dell'account vengono generati quando un account presenta un comportamento anomalo, coerente con la compromissione. In alcuni casi, l'account utente viene bloccato e non può inviare altri messaggi di posta elettronica fino a quando il problema non viene risolto dal team delle operazioni di sicurezza di un'organizzazione.

Email L'autenticazione prevede sia metodi configurati dal cliente che metodi configurati nel cloud, allo scopo di garantire che i mittenti siano autorizzati e autenticano i mailer. Questi metodi resistono alla spoofing.

- SPF può rifiutare messaggi di posta elettronica basati su record TXT DNS che elencano gli indirizzi IP e i server autorizzati a inviare messaggi per conto dell'organizzazione.

- DKIM fornisce una firma crittografata che autentica il mittente.

- DMARC consente agli amministratori di contrassegnare SPF e DKIM come richiesto nel dominio e di applicare l'allineamento tra i risultati di queste due tecnologie.

- ARC si basa su DMARC per lavorare con l'inoltro nelle liste di distribuzione durante la registrazione di una catena di autenticazione.

L'intelligence per spoofing è in grado di filtrare quelli consentiti per lo "spoofing", ovvero quelli che inviano posta per conto di un altro account o inoltrano per una lista di posta elettronica, da mittenti malintenzionati che imitano domini esterni noti o aziendali. Separa la posta "per conto di" legittima dai mittenti che spoofing per recapitare messaggi di posta indesiderata e di phishing.

L'intelligence di spoofing tra organizzazioni rileva e blocca i tentativi di spoofing da un dominio all'interno dell'organizzazione.

L'intelligence di spoofing tra domini rileva e blocca i tentativi di spoofing da un dominio esterno all'organizzazione.

Il filtro in blocco consente agli amministratori di configurare un livello di attendibilità bulk (BCL) che indica se il messaggio è stato inviato da un mittente bulk. Gli amministratori possono usare il dispositivo di scorrimento bulk nei criteri antispam per decidere quale livello di posta in blocco trattare come posta indesiderata.

L'intelligence delle cassette postali apprende dai comportamenti e-mail degli utenti standard. Sfrutta il grafico di comunicazione di un utente per rilevare quando un mittente sembra essere solo qualcuno con cui l'utente comunica in genere, ma è in realtà dannoso. Questo metodo rileva la rappresentazione.

La rappresentazione intelligence delle cassette postali abilita o disabilita i risultati della rappresentazione avanzata in base alla mappa dei singoli mittenti di ogni utente. Se abilitata, questa funzionalità consente di identificare la rappresentazione.

La rappresentazione utente consente a un amministratore di creare un elenco di destinazioni con valore elevato che potrebbero essere rappresentate. Se arriva un messaggio di posta in cui il mittente sembra avere solo lo stesso nome e lo stesso indirizzo dell'account con valore elevato protetto, il messaggio viene contrassegnato o contrassegnato. (Ad esempio, trα cye@contoso.com per tracye@contoso.com).

La rappresentazione del dominio rileva domini simili al dominio del destinatario e che tentano di apparire come un dominio interno. Ad esempio, questa rappresentazione tracye@liw α re.com per tracye@litware.com.

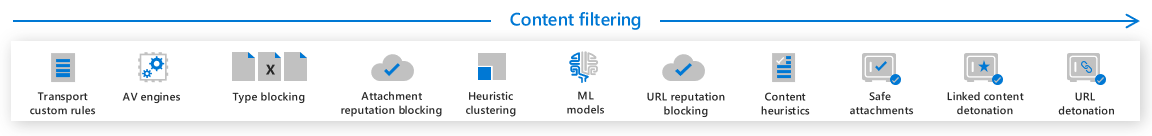

Fase 3 - Filtro contenuto

In questa fase lo stack di filtri inizia a gestire il contenuto specifico del messaggio, inclusi i collegamenti ipertestuali e gli allegati.

Le regole di trasporto (note anche come regole del flusso di posta o regole di trasporto di Exchange) consentono a un amministratore di eseguire un'ampia gamma di azioni quando viene soddisfatta una gamma altrettanto ampia di condizioni per un messaggio. Tutti i messaggi che passano attraverso l'organizzazione vengono valutati in base alle regole o alle regole di trasporto del flusso di posta abilitate.

Microsoft Defender Antivirus viene usato per rilevare tutti i malware noti negli allegati.

Il motore antivirus (AV) usa la corrispondenza dei tipi true per rilevare il tipo di file, indipendentemente dall'estensione del nome file (ad esempio,

exei file rinominatitxtin vengono rilevati comeexefile). Questa funzionalità consente al blocco dei tipi (noto anche come filtro degli allegati comune) di bloccare correttamente i tipi di file specificati dagli amministratori. Per l'elenco dei tipi di file supportati, vedere Corrispondenza dei tipi True nel filtro degli allegati comuni.Ogni volta che Microsoft Defender per Office 365 rileva un allegato dannoso, l'hash del file e un hash del relativo contenuto attivo vengono aggiunti alla reputazione di Exchange Online Protection (EOP). Blocco della reputazione degli allegati che blocca il file in tutti i Office 365 e sugli endpoint tramite chiamate cloud MSAV.

Il clustering euristico può determinare che un file è sospetto in base all'euristica di recapito. Quando viene trovato un allegato sospetto, l'intera campagna viene sospesa e il file viene sandbox. Se il file risulta dannoso, l'intera campagna viene bloccata.

I modelli di machine learning agiscono sull'intestazione, sul contenuto del corpo e sugli URL di un messaggio per rilevare i tentativi di phishing.

Microsoft usa una reputazione determinata dal sandboxing degli URL e dalla reputazione url dei feed di terze parti nel blocco della reputazione degli URL, per bloccare qualsiasi messaggio con un URL dannoso noto.

L'euristica del contenuto può rilevare messaggi sospetti in base alla struttura e alla frequenza delle parole all'interno del corpo del messaggio, utilizzando modelli di machine learning.

Safe Attachments sandboxs ogni allegato per Defender per Office 365 clienti, usando l'analisi dinamica per rilevare minacce mai viste prima.

La detonazione del contenuto collegato considera ogni URL che si collega a un file in un messaggio e-mail come allegato, creando il sandboxing del file in modo asincrono al momento del recapito.

La detonazione degli URL si verifica quando la tecnologia anti-phishing a monte trova un messaggio o un URL sospetto. La detonazione dell'URL sandboxa gli URL nel messaggio al momento del recapito.

Fase 4 - Protezione post-recapito

L'ultima fase si verifica dopo il recapito di posta elettronica o file, agendo sulla posta che si trova in varie cassette postali e file e collegamenti visualizzati in client come Microsoft Teams.

Casaforte collegamenti è la protezione time-of-click di Defender per Office 365. Viene eseguito il wrapping di ogni URL in ogni messaggio in modo che punti ai server Microsoft Safe Links. Quando si fa clic su un URL, viene controllato in base alla reputazione più recente, prima che l'utente venga reindirizzato al sito di destinazione. L'URL viene sandboxato in modo asincrono per aggiornarne la reputazione.

Zero-hour auto purge (ZAP) for phishing retroactives detects and neutralizes malicious phishing messages that have already been delivered to Exchange Online mailbox.

ZAP per il malware rileva e neutralizza in modo retroattivo i messaggi malware dannosi che sono già stati recapitati alle cassette postali Exchange Online.

ZAP per la posta indesiderata rileva e neutralizza retroattivamente i messaggi di posta indesiderata dannosi che sono già stati recapitati alle cassette postali Exchange Online.

Le visualizzazioni campagna consentono agli amministratori di visualizzare il quadro generale di un attacco, più veloce e più completamente, di quanto qualsiasi team possa fare senza automazione. Microsoft sfrutta le grandi quantità di dati anti-phishing, anti-spam e antimalware nell'intero servizio per identificare le campagne e quindi consente agli amministratori di analizzarle dall'inizio alla fine, inclusi obiettivi, impatti e flussi, che sono disponibili anche in una scrittura di campagna scaricabile.

I componenti aggiuntivi Report Message consentono agli utenti di segnalare facilmente falsi positivi (messaggi di posta elettronica validi, erroneamente contrassegnati come non validi) o falsi negativi (messaggio di posta elettronica non valido contrassegnato come valido) a Microsoft per un'ulteriore analisi.

I collegamenti sicuri per i client di Office offrono la stessa protezione con tempo di clic per i collegamenti sicuri, in modo nativo, all'interno di app di Office supportate come Word, PowerPoint ed Excel.

La protezione per OneDrive, SharePoint e Teams offre la stessa protezione degli allegati sicuri da file dannosi, in modo nativo, all'interno di OneDrive, SharePoint e Microsoft Teams.

Quando viene selezionato un URL che punta a un file dopo il recapito, la detonazione del contenuto collegato visualizza una pagina di avviso fino al completamento della sandbox del file e l'URL risulta sicuro.When a URL that points to a file is selected post delivery, linked content detonation displays a warning page until the sandboxing of the file is complete, and the URL is found to safe.

Diagramma dello stack di filtri

Il diagramma finale (come per tutte le parti del diagramma che lo compone) è soggetto a modifiche man mano che il prodotto cresce e si sviluppa. Aggiungere un segnalibro a questa pagina e usare l'opzione di feedback disponibile nella parte inferiore se è necessario chiedere dopo gli aggiornamenti. Per i record, questo è lo stack con tutte le fasi nell'ordine:

Un ringraziamento speciale di MSFTTracyP e del team di scrittura di documenti a Giulian Garruba per questo contenuto.