Pagina dell'entità Email in Microsoft Defender per Office 365

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Le organizzazioni di Microsoft 365 che hanno Microsoft Defender per Office 365 incluse nella sottoscrizione o acquistate come componente aggiuntivo hanno la pagina dell'entità Email. La pagina dell'entità Email nel portale di Microsoft Defender contiene informazioni molto dettagliate su un messaggio di posta elettronica ed eventuali entità correlate.

Questo articolo illustra le informazioni e le azioni nella pagina dell'entità Email.

Autorizzazioni e licenze per la pagina dell'entità Email

Per usare la pagina dell'entità Email, è necessario disporre delle autorizzazioni. Le autorizzazioni e le licenze sono uguali a Esplora minacce (Explorer) e ai rilevamenti in tempo reale. Per altre informazioni, vedere Autorizzazioni e licenze per Esplora minacce e Rilevamenti in tempo reale.

Dove trovare la pagina dell'entità Email

Non sono presenti collegamenti diretti alla pagina dell'entità Email dai livelli principali del portale di Defender. L'azione ![]() Apri entità posta elettronica è invece disponibile nella parte superiore del riquadro a comparsa dei dettagli della posta elettronica in molte funzionalità di Defender per Office 365. Questo riquadro a comparsa dei dettagli del messaggio di posta elettronica è noto come pannello di riepilogo Email e contiene un subset riepilogato delle informazioni nella pagina dell'entità Email. Il pannello di riepilogo della posta elettronica è identico nelle funzionalità di Defender per Office 365. Per altre informazioni, vedere la sezione The Email summary panel più avanti in questo articolo.

Apri entità posta elettronica è invece disponibile nella parte superiore del riquadro a comparsa dei dettagli della posta elettronica in molte funzionalità di Defender per Office 365. Questo riquadro a comparsa dei dettagli del messaggio di posta elettronica è noto come pannello di riepilogo Email e contiene un subset riepilogato delle informazioni nella pagina dell'entità Email. Il pannello di riepilogo della posta elettronica è identico nelle funzionalità di Defender per Office 365. Per altre informazioni, vedere la sezione The Email summary panel più avanti in questo articolo.

Il pannello di riepilogo Email con l'azione ![]() Apri entità posta elettronica è disponibile nelle posizioni seguenti:

Apri entità posta elettronica è disponibile nelle posizioni seguenti:

Nella pagina https://security.microsoft.com/v2/advanced-huntingRicerca avanzata in : nella scheda Risultati di una query correlata alla posta elettronica fare clic sul valore NetworkMessageId di una voce nella tabella.

*Nella pagina Avvisi in https://security.microsoft.com/alerts: per gli avvisi con il valore di origine RilevamentoMDO o il valore Product namesMicrosoft Defender per Office 365, selezionare la voce facendo clic sul valore Nome avviso. Nella pagina dei dettagli dell'avviso visualizzata selezionare il messaggio nella sezione Elenco messaggi .

Dal report sullo stato di Protezione dalle minacce all'indirizzo https://security.microsoft.com/reports/TPSEmailPhishReportATP:

- Selezionare Visualizza dati in base Email > phish e una delle selezioni di suddivisione del grafico disponibili. Nella tabella dei dettagli sotto il grafico selezionare la voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna.

- Selezionare Visualizza dati in base Email > Malware e una delle selezioni di suddivisione del grafico disponibili. Nella tabella dei dettagli sotto il grafico selezionare la voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna.

- Selezionare Visualizza dati in base Email > Posta indesiderata e una delle selezioni di suddivisione del grafico disponibili. Nella tabella dei dettagli sotto il grafico selezionare la voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto alla prima colonna.

Dalla pagina Esplora risorse in https://security.microsoft.com/threatexplorerv3 (Esplora minacce) o dalla pagina Rilevamenti in tempo reale in https://security.microsoft.com/realtimereportsv3. utilizzando uno dei metodi seguenti:

- In Esplora minacce verificare che sia selezionata > la visualizzazione Tutti i messaggi di posta elettronica per verificare che la scheda Email (visualizzazione) nell'area dettagli sia selezionata > facendo clic sul valore Oggetto in una voce.

- In Esplora minacce o Rilevamenti in tempo reale selezionare la visualizzazione >Malware verificare che la scheda Email (visualizzazione) nell'area dei dettagli sia selezionata>, fare clic sul valore Oggetto in una voce.

- In Esplora minacce o Rilevamenti in tempo reale selezionare la visualizzazione >Phish per verificare che la scheda Email (visualizzazione) nell'area dei dettagli sia selezionata>, fare clic sul valore Oggetto in una voce.

Nella pagina Eventi imprevisti in https://security.microsoft.com/incidents: Per gli eventi imprevisti con il valore Nomi prodottoMicrosoft Defender per Office 365, selezionare l'evento imprevisto facendo clic sul valore Nome evento imprevisto. Nella pagina dei dettagli dell'evento imprevisto visualizzata selezionare la scheda Evidenza e risposte (visualizzazione). Nella scheda Tutte le evidenze e il valore Tipo di entitàEmail o nella scheda Messaggi di posta elettronica selezionare la voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo.

Nella pagina Quarantena in https://security.microsoft.com/quarantine: Verificare che la scheda Email sia selezionata > selezionare una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo.

Dalla pagina Invii all'indirizzo https://security.microsoft.com/reportsubmission:

- Selezionare la scheda >Messaggi di posta elettronica per selezionare una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo.

- Selezionare la scheda >Utente segnalato per selezionare una voce facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo.

Informazioni sulla pagina dell'entità Email

Il riquadro dei dettagli sul lato sinistro della pagina contiene sezioni comprimibili con dettagli sul messaggio. Queste sezioni rimangono costanti finché si è nella pagina. Le sezioni disponibili sono:

Sezione Tag . Mostra tutti i tag utente (incluso l'account Priority) assegnati a mittenti o destinatari. Per altre informazioni sui tag utente, vedere Tag utente in Microsoft Defender per Office 365.

Sezione Dettagli rilevamento :

Minacce originali

Posizione di consegna originale:

- cartella Elementi eliminati

- Caduto

- Recapito non riuscito

- Cartella Posta in arrivo

- Cartella Email indesiderata

- Esterno

- Quarantena

- Unknown

Minacce più recenti

Percorso di recapito più recente: percorso del messaggio dopo le azioni di sistema sul messaggio (ad esempio ZAP) o le azioni di amministratore nel messaggio (ad esempio, Sposta in elementi eliminati). Le azioni dell'utente sul messaggio (ad esempio, l'eliminazione o l'archiviazione del messaggio) non vengono visualizzate, quindi questo valore non garantisce la posizione corrente del messaggio.

Consiglio

Esistono scenari in cui il percorso/ di recapito originaleLa posizione di recapito più recente e/o l'azione recapito hanno il valore Sconosciuto. Ad esempio:

- Il messaggio è stato recapitato (l'azione recapito è Recapitato), ma una regola posta in arrivo ha spostato il messaggio in una cartella predefinita diversa dalla cartella Posta in arrivo o Posta indesiderata Email (ad esempio, la cartella Bozza o Archivio).

- ZAP ha tentato di spostare il messaggio dopo il recapito, ma il messaggio non è stato trovato (ad esempio, l'utente ha spostato o eliminato il messaggio).

Tecnologia di rilevamento:

- Filtro avanzato: segnali di phishing basati su Machine Learning.

- Campagna: messaggi identificati come parte di una campagna.

- Detonazione dei file: allegati sicuri hanno rilevato un allegato dannoso durante l'analisi della detonazione.

- Reputazione di detonazione dei file: allegati di file precedentemente rilevati da detonazioni di allegati sicuri in altre organizzazioni di Microsoft 365.

- Reputazione file: il messaggio contiene un file identificato in precedenza come dannoso in altre organizzazioni di Microsoft 365.

- Corrispondenza delle impronte digitali: il messaggio è simile a un messaggio dannoso rilevato in precedenza.

- Filtro generale: segnali di phishing basati sulle regole degli analisti.

- Marchio di rappresentazione: mittente rappresentazione di marchi noti.

- Dominio di rappresentazione: Rappresentazione dei domini mittente di cui si è proprietari o specificati per la protezione nei criteri anti-phishing.

- Utente di rappresentazione: Rappresentazione di mittenti protetti specificati nei criteri anti-phishing o appresi tramite l'intelligence per le cassette postali.

- Rappresentazione dell'intelligence per le cassette postali: rilevamenti di rappresentazione dall'intelligence delle cassette postali nei criteri anti-phishing.

- Rilevamento analisi mista: più filtri hanno contribuito al verdetto del messaggio.

- Spoof DMARC: il messaggio non è riuscito con l'autenticazione DMARC.

- Dominio esterno spoofing: spoofing dell'indirizzo di posta elettronica del mittente usando un dominio esterno all'organizzazione.

- Spoof all'interno dell'organizzazione: spoofing dell'indirizzo di posta elettronica del mittente usando un dominio interno all'organizzazione.

- Detonazione dell'URL: i collegamenti sicuri hanno rilevato un URL dannoso nel messaggio durante l'analisi della detonazione.

- Reputazione della detonazione degli URL: URL rilevati in precedenza da detonazioni di Collegamenti sicuri in altre organizzazioni di Microsoft 365.

- Reputazione dannosa dell'URL: il messaggio contiene un URL identificato in precedenza come dannoso in altre organizzazioni di Microsoft 365.

Azione di recapito:

- Recapito effettuato

- Indesiderata

- Bloccato

Override primario: origine

- Valori per l'override primario:

- Consentito dai criteri dell'organizzazione

- Consentito dai criteri utente

- Bloccato dai criteri dell'organizzazione

- Bloccato dai criteri utente

- Nessuna

- Valori per l'origine di override primaria:

- Filtro di terze parti

- Amministrazione iniziato il viaggio nel tempo (ZAP)

- Blocco dei criteri antimalware per tipo di file

- Impostazioni dei criteri antispam

- Criteri di connessione

- Regola di trasporto di Exchange

- Modalità esclusiva (override utente)

- Filtro ignorato a causa dell'organizzazione locale

- Filtro dell'area IP dai criteri

- Filtro della lingua dai criteri

- Simulazione di phishing

- Versione di quarantena

- Cassetta postale secOps

- Elenco indirizzi mittente (Amministrazione Override)

- Elenco indirizzi mittente (override utente)

- Elenco di domini mittente (Amministrazione Override)

- Elenco di domini mittente (override utente)

- Blocco di file elenco tenant consentiti/bloccati

- Blocco di indirizzi di posta elettronica del mittente elenco tenant consentiti/bloccati

- Blocco spoof elenco tenant consentiti/bloccati

- Blocco url elenco tenant consentiti/bloccati

- Elenco contatti attendibili (override utente)

- Dominio attendibile (override utente)

- Destinatario attendibile (override utente)

- Solo mittenti attendibili (override utente)

- Valori per l'override primario:

Email sezione dettagli:

-

Direzionalità:

- Inbound

- Intra-irg

- In uscita

- Destinatario (A)*

- Mittente*

- Ora ricezione

-

ID* messaggio Internet: disponibile nel campo intestazione Message-ID nell'intestazione del messaggio. Un valore di esempio è

<08f1e0f6806a47b4ac103961109ae6ef@server.domain>(prendere nota delle parentesi angolari). - ID* messaggio di rete: valore GUID disponibile nel campo intestazione X-MS-Exchange-Organization-Network-Message-Id nell'intestazione del messaggio.

- Cluster ID

- Lingua

* L'azione

Copia negli Appunti è disponibile per copiare il valore.

Copia negli Appunti è disponibile per copiare il valore.-

Direzionalità:

Le schede (visualizzazioni) nella parte superiore della pagina consentono di analizzare la posta elettronica in modo efficiente. Queste visualizzazioni sono descritte nelle sottosezioni seguenti.

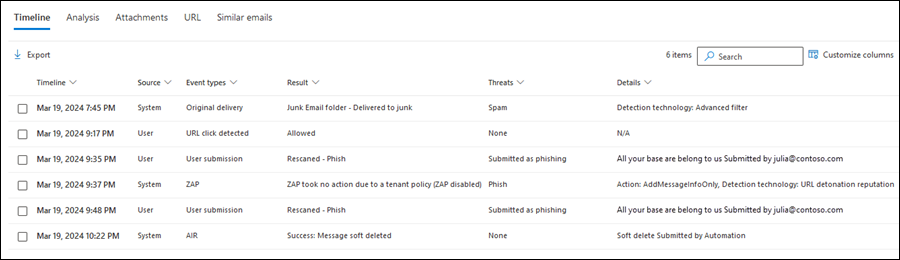

Visualizzazione cronologia

La visualizzazione Sequenza temporale mostra gli eventi di recapito e post-recapito che si sono verificati nel messaggio.

Nella visualizzazione sono disponibili le informazioni sull'evento del messaggio seguenti. Selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per aggiungere o rimuovere colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

- Sequenza temporale (data/ora dell'evento)

- Origine: ad esempio: Sistema, **Amministrazione o Utente.

- Tipi di evento

- Risultato

- Minacce

- Dettagli

Se il messaggio non è stato recapitato, è probabile che nel messaggio sia presente una sola riga nella visualizzazione Sequenza temporale con il valore Tipi di eventoRecapito originale. Ad esempio:

- Il valore Result è Cartella Posta in arrivo - Recapitato.

- Il valore Risultato è Cartella posta indesiderata - Recapitato alla posta indesiderata

- Il valore Result è Quarantine - Blocked.TheResult value is Quarantine - Blocked.

Le azioni successive al messaggio eseguite da utenti, amministratori o Microsoft 365 aggiungono altre righe alla visualizzazione. Ad esempio:

- Il valore dei tipi di evento è ZAP e il valore Result è Message moved to Quarantine by ZAP (Messaggio spostato in quarantena da ZAP).

- Il valore dei tipi di evento è Quarantine Release e il valore Result è Message è stato rilasciato correttamente dalla quarantena.

Utilizzare la ![]() casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

Usare ![]() Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

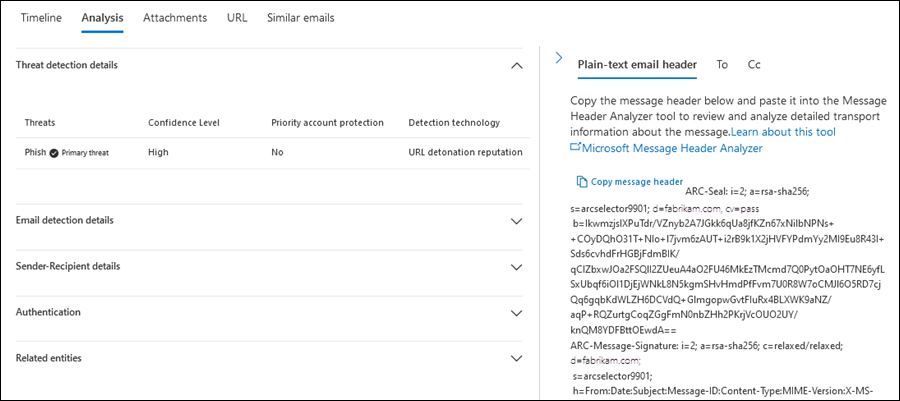

Visualizzazione analisi

La visualizzazione Analisi contiene informazioni che consentono di analizzare il messaggio in modo approfondito. In questa visualizzazione sono disponibili le informazioni seguenti:

Sezione dettagli rilevamento minacce : Informazioni sulle minacce rilevate nel messaggio:

- Classificazione delle minacce: determinazione della minaccia da parte dell'IA. Per altre informazioni, vedere Classificazione delle minacce in Microsoft Defender per Office 365.

-

Minacce: la minaccia primaria è indicata dalla

minaccia primaria.

minaccia primaria. - Livello di attendibilità: i valori sono alti, medi o bassi.

- Protezione dell'account con priorità: i valori sono Sì o No. Per altre informazioni, vedere Configurare ed esaminare la protezione degli account con priorità in Microsoft Defender per Office 365.

Email sezione dei dettagli del rilevamento: informazioni sulle funzionalità di protezione o sulle sostituzioni che hanno interessato il messaggio:

Tutte le sostituzioni: tutte le impostazioni dell'organizzazione o dell'utente che avevano la possibilità di modificare il percorso di recapito previsto del messaggio. Ad esempio, se il messaggio corrisponde a una regola del flusso di posta e a una voce di blocco nell'elenco tenant consentiti/bloccati, entrambe le impostazioni sono elencate qui. Il valore della proprietà Override primario : Source identifica l'impostazione che ha effettivamente influenzato il recapito del messaggio.

Override primario: origine: mostra l'impostazione dell'organizzazione o dell'utente che ha modificato il percorso di recapito previsto del messaggio (consentito anziché bloccato o bloccato anziché consentito). Ad esempio:

- Il messaggio è stato bloccato da una regola del flusso di posta.

- Il messaggio è stato consentito a causa di una voce nell'elenco Mittenti attendibili dell'utente.

Regole di trasporto di Exchange (regole del flusso di posta): se il messaggio è stato interessato dalle regole del flusso di posta, vengono visualizzati i nomi delle regole e le vales GUID. Le azioni eseguite sui messaggi dalle regole del flusso di posta elettronica si verificano prima dei verdetti di posta indesiderata e phishing.

L'azione

Copia negli Appunti è disponibile per copiare il GUID della regola. Per ulteriori informazioni sulle regole del flusso di posta, vedere Mail flow rules (transport rules) in Exchange Online.

Copia negli Appunti è disponibile per copiare il GUID della regola. Per ulteriori informazioni sulle regole del flusso di posta, vedere Mail flow rules (transport rules) in Exchange Online.Il collegamento Vai all'interfaccia di amministrazione di Exchange apre la pagina Regole nella nuova interfaccia di amministrazione di Exchange all'indirizzo https://admin.exchange.microsoft.com/#/transportrules.

Connettore: se il messaggio è stato recapitato tramite un connettore in ingresso, viene visualizzato il nome del connettore. Per altre informazioni sui connettori, vedere Configurare il flusso di posta usando i connettori in Exchange Online.

Livello di reclamo in blocco (BCL): un valore BCL superiore indica che il messaggio è più probabile che sia posta indesiderata. Per altre informazioni, vedere Livello di reclamo in blocco (BCL) in EOP.

Criterio: se un tipo di criterio è elencato qui (ad esempio, Posta indesiderata), selezionare Configura

per aprire la pagina dei criteri correlata (ad esempio, la pagina Criteri di protezione dalla posta indesiderata in https://security.microsoft.com/antispam).

per aprire la pagina dei criteri correlata (ad esempio, la pagina Criteri di protezione dalla posta indesiderata in https://security.microsoft.com/antispam).Azione dei criteri

ID avviso: selezionare il valore ID avviso per aprire la pagina dei dettagli per l'avviso ( come se l'avviso fosse stato trovato e selezionato nella pagina Avvisi in https://security.microsoft.com/alerts). L'azione

Copia negli Appunti è disponibile anche per copiare il valore di ID avviso.

Copia negli Appunti è disponibile anche per copiare il valore di ID avviso.Tipo di criterio

Tipo client: mostra il tipo di client che ha inviato il messaggio (ad esempio, REST)

dimensioni Email

Regole di prevenzione della perdita dei dati

Sezione Dettagli mittente-destinatario : dettagli sul mittente del messaggio e alcune informazioni sul destinatario:

- Nome visualizzato del mittente

- Indirizzo mittente*

- Indirizzo IP mittente

- Nome di dominio del mittente*

- Data di creazione del dominio: un dominio creato di recente e altri segnali di messaggio possono identificare il messaggio come sospetto.

- Proprietario del dominio

- Indirizzo mittente MAIL FROM*

- Nome di dominio SENDER MAIL FROM*

- Return-Path

- Dominio return-path

- Posizione

- Dominio del destinatario*

- A: mostra i primi 5.000 caratteri di qualsiasi indirizzo di posta elettronica nel campo A del messaggio.

- Cc: mostra i primi 5.000 caratteri di qualsiasi indirizzo di posta elettronica nel campo Cc del messaggio.

- Lista di distribuzione: mostra il gruppo di distribuzione (lista di distribuzione) se il destinatario ha ricevuto il messaggio di posta elettronica come membro dell'elenco. Il gruppo di distribuzione di primo livello viene visualizzato per i gruppi di distribuzione annidati.

- Inoltro: indica se il messaggio è stato inoltrato automaticamente a un indirizzo di posta elettronica esterno. Vengono visualizzati l'utente di inoltro e il tipo di inoltro (regole del flusso di posta, regole posta in arrivo o inoltro SMTP).

* L'azione

Copia negli Appunti è disponibile per copiare il valore.

Copia negli Appunti è disponibile per copiare il valore.Sezione Autenticazione : dettagli sui risultati dell'autenticazione tramite posta elettronica :

-

Autenticazione dei messaggi basata su dominio (DMARC)

-

Pass: controllo DMARC per il messaggio passato. -

Fail: il controllo DMARC per il messaggio non è riuscito. -

BestGuessPass: il record TXT DMARC per il dominio non lo fa, ma se ne esistesse uno, il controllo DMARC per il messaggio sarebbe passato. - Nessuno: indica che non esiste alcun record TXT DMARC per il dominio di invio in DNS.

-

-

DomainKeys identified mail (DKIM): I valori sono:

-

Pass: controllo DKIM per il messaggio passato. -

Fail (reason): il controllo DKIM per il messaggio non è riuscito. Ad esempio, il messaggio non è firmato da DKIM o la firma DKIM non è stata verificata. -

None: il messaggio non è firmato da DKIM. Questo risultato potrebbe indicare o meno che il dominio ha un record DKIM o che il record DKIM non restituisce un risultato. Questo risultato indica solo che il messaggio non è stato firmato.

-

-

Sender Policy Framework (SPF): i valori sono:

-

Pass (IP address): il controllo SPF ha rilevato che l'origine del messaggio è valida per il dominio. -

Fail (IP address): il controllo SPF ha rilevato che l'origine del messaggio non è valida per il dominio e la regola di imposizione nel record SPF è-all(errore difficile). -

SoftFail (reason): il controllo SPF ha rilevato che l'origine del messaggio non è valida per il dominio e la regola di imposizione nel record SPF è~all(errore soft). -

Neutral: il controllo SPF ha rilevato che l'origine del messaggio non è valida per il dominio e la regola di imposizione nel record SPF è?all(neutra). -

None: il dominio non ha un record SPF o il record SPF non restituisce un risultato. -

TempError: il controllo SPF ha rilevato un errore temporaneo, ad esempio un errore DNS. Il medesimo controllo potrebbe avere esito positivo in seguito. -

PermError: il controllo SPF ha rilevato un errore permanente. Ad esempio, il dominio ha un record SPF non formattato correttamente.

-

- Autenticazione composita: SPF, DKIM, DMARC e altre informazioni determinano se il mittente del messaggio (l'indirizzo From) è autentica. Per altre informazioni, vedere Autenticazione composita.

-

Autenticazione dei messaggi basata su dominio (DMARC)

Sezione Entità correlate : informazioni su allegati e URL nel messaggio:

- Entità: selezionando Allegati o URL si passa alla visualizzazione Allegati o alla visualizzazione URL della pagina dell'entità Email per il messaggio.

- Conteggio totale

- Minacce rilevate: i valori sono Sì o No.

Area dettagli messaggio:

-

Scheda Intestazione di posta elettronica di testo normale : contiene l'intera intestazione del messaggio in testo normale. Selezionare

Copia intestazione messaggio per copiare l'intestazione del messaggio. Selezionare

Copia intestazione messaggio per copiare l'intestazione del messaggio. Selezionare  Microsoft Message Header Analyzer per aprire Message Header Analyzer all'indirizzo https://mha.azurewebsites.net/pages/mha.html. Incollare l'intestazione del messaggio copiata nella pagina e quindi selezionare Analizza intestazioni per informazioni dettagliate sulle intestazioni e sui valori del messaggio.

Microsoft Message Header Analyzer per aprire Message Header Analyzer all'indirizzo https://mha.azurewebsites.net/pages/mha.html. Incollare l'intestazione del messaggio copiata nella pagina e quindi selezionare Analizza intestazioni per informazioni dettagliate sulle intestazioni e sui valori del messaggio. - Da scheda: mostra i primi 5.000 caratteri di qualsiasi indirizzo di posta elettronica nel campo A del messaggio.

- Scheda Cc : mostra i primi 5.000 caratteri di qualsiasi indirizzo di posta elettronica nel campo Cc del messaggio.

-

Scheda Intestazione di posta elettronica di testo normale : contiene l'intera intestazione del messaggio in testo normale. Selezionare

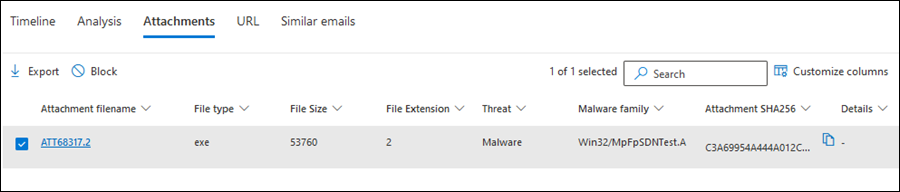

Visualizzazione Allegati

La visualizzazione Allegati mostra informazioni su tutti i file allegati nel messaggio e i risultati dell'analisi di tali allegati.

In questa visualizzazione sono disponibili le informazioni sugli allegati seguenti. Selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per aggiungere o rimuovere colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

- Nome file allegato: se si fa clic sul valore del nome file

- Tipo file

- Dimensioni file

- Estensione del file

- Minaccia

- Famiglia di malware

-

Allegato SHA256: l'azione

Copia negli Appunti è disponibile per copiare il valore SHA256.

Copia negli Appunti è disponibile per copiare il valore SHA256. - Dettagli

Utilizzare la ![]() casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

Usare ![]() Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

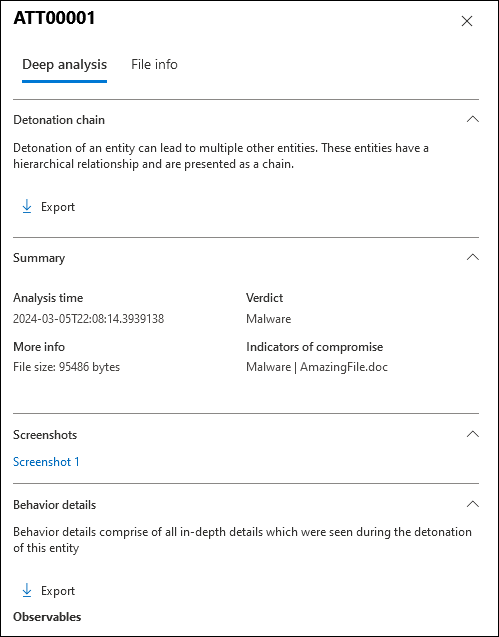

Dettagli dell'allegato

Se si seleziona una voce nella visualizzazione Allegati facendo clic sul valore attachment filename (Nome file allegato ), verrà aperto un riquadro a comparsa dei dettagli contenente le informazioni seguenti:

Scheda Analisi approfondita : informazioni sono disponibili in questa scheda se gli allegati sicuri hanno analizzato (fatto esplodere) l'allegato. È possibile identificare questi messaggi in Esplora minacce usando la tecnologia di rilevamento del filtro di query con il valore Detonazione file.

Sezione della catena di detonazione : la detonazione sicura degli allegati di un singolo file può attivare più detonazioni. La catena di detonazione tiene traccia del percorso delle detonazioni, incluso il file dannoso originale che ha causato il verdetto, e tutti gli altri file interessati dalla detonazione. Questi file allegati potrebbero non essere direttamente presenti nel messaggio di posta elettronica. Tuttavia, l'inclusione dell'analisi è importante per determinare il motivo per cui il file è stato rilevato dannoso.

Se non sono disponibili informazioni sulla catena di detonazione, viene visualizzato il valore Nessun albero di detonazione . In caso contrario, è possibile selezionare

Esporta per scaricare le informazioni sulla catena di detonazione in un file CSV. Il nome file predefinito è Detonation chain.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, Catena di detonazione(1).csv). Il file CSV contiene le informazioni seguenti:

Esporta per scaricare le informazioni sulla catena di detonazione in un file CSV. Il nome file predefinito è Detonation chain.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, Catena di detonazione(1).csv). Il file CSV contiene le informazioni seguenti:- Top: il file di primo livello.

- Level1: il file di livello successivo.

- Level2: il file di livello successivo.

- E così via.

La catena di detonazione e il file CSV potrebbero mostrare solo l'elemento di primo livello se nessuna delle entità collegate ad esso è risultata problematica o è stata fatta esplodere.

Sezione Riepilogo : se non sono disponibili informazioni di riepilogo sulla detonazione, viene visualizzato il valore Nessun riepilogo detonazione . In caso contrario, sono disponibili le seguenti informazioni di riepilogo della detonazione:

- Tempo di analisi

- Verdetto: Il verdetto sull'allegato stesso.

- Altre informazioni: dimensioni del file in byte.

- Indicatori di compromissione

Sezione Screenshot: mostra tutti gli screenshot acquisiti durante la detonazione. Non vengono acquisite schermate per i file contenitore come ZIP o RAR che contengono altri file.

Se non sono disponibili screenshot di detonazione, viene visualizzato il valore Nessun screenshot da visualizzare . In caso contrario, selezionare il collegamento per visualizzare lo screenshot.

Sezione Dettagli comportamento : mostra gli eventi esatti che si sono verificati durante la detonazione e le osservazioni problematiche o benigne che contengono URL, INDIRIZZI IP, domini e file trovati durante la detonazione. Potrebbero non essere presenti dettagli sul comportamento per i file contenitore, ad esempio ZIP o RAR, che contengono altri file.

Se non sono disponibili informazioni dettagliate sul comportamento, viene visualizzato il valore Nessun comportamento di detonazione . In caso contrario, è possibile selezionare

Esporta per scaricare le informazioni sui dettagli comportamentali in un file CSV. Il nome file predefinito è Behavior details.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio , Dettagli comportamento(1).csv). Il file CSV contiene le informazioni seguenti:

Esporta per scaricare le informazioni sui dettagli comportamentali in un file CSV. Il nome file predefinito è Behavior details.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio , Dettagli comportamento(1).csv). Il file CSV contiene le informazioni seguenti:- Time

- Comportamento

- Proprietà Behavior

- Processo (PID)

- Operazione

- Destinazione

- Dettagli

- Risultato

Scheda Informazioni file : la sezione Dettagli file contiene le informazioni seguenti:

- Nome file

- SHA256

- Dimensioni del file (in byte)

Al termine del riquadro a comparsa dei dettagli del file, selezionare ![]() Chiudi.

Chiudi.

Bloccare gli allegati dalla visualizzazione Allegati

Se si seleziona una voce nella visualizzazione Allegati selezionando la casella di controllo accanto al nome del file, l'azione ![]() Blocca è disponibile. Questa azione aggiunge il file come voce di blocco nell'elenco tenant consentiti/bloccati. Selezionando Blocca viene avviata la procedura guidata Esegui azione :

Blocca è disponibile. Questa azione aggiunge il file come voce di blocco nell'elenco tenant consentiti/bloccati. Selezionando Blocca viene avviata la procedura guidata Esegui azione :

Nella pagina Scegli azioni configurare una delle impostazioni seguenti nella sezione Blocca file :

-

Non scade mai : si tratta del valore

predefinito.

predefinito. -

Non scade mai : sposta l'interruttore su disattivato

e quindi seleziona una data nella casella Rimuovi su .

e quindi seleziona una data nella casella Rimuovi su .

Al termine, nella pagina Scegli azioni selezionare Avanti.

-

Non scade mai : si tratta del valore

Nella pagina Scegli entità di destinazione verificare che il file che si vuole bloccare sia selezionato e quindi selezionare Avanti.

Nella pagina Rivedi e invia configurare le impostazioni seguenti:

- Nome correzione: immettere un nome univoco per tenere traccia dello stato nel Centro notifiche.

- Descrizione: immettere una descrizione facoltativa.

Al termine della pagina Rivedi e invia , selezionare Invia.

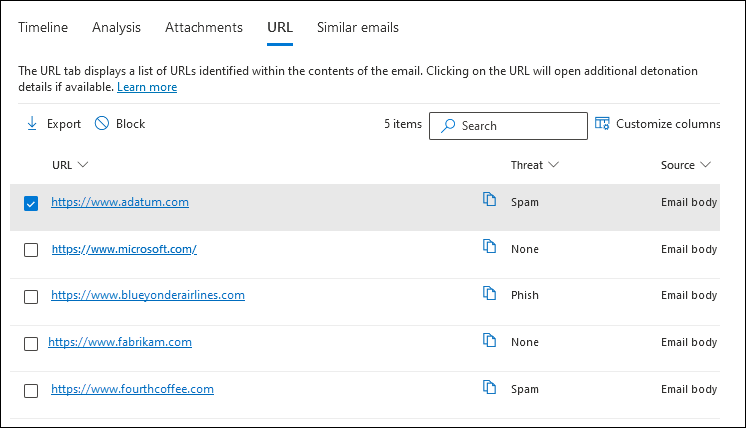

Visualizzazione URL

La visualizzazione URL mostra informazioni su tutti gli URL nel messaggio e sui risultati dell'analisi di tali URL.

In questa visualizzazione sono disponibili le informazioni sugli allegati seguenti. Selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per aggiungere o rimuovere colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

- URL

- Minaccia

- Source

- Dettagli

Utilizzare la ![]() casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

Usare ![]() Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

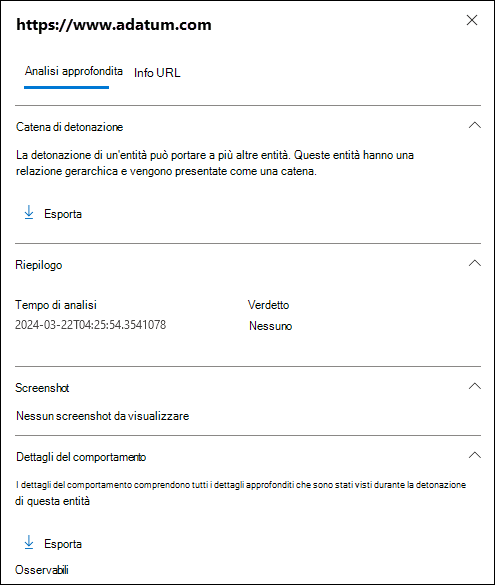

Dettagli URL

Se si seleziona una voce nella visualizzazione URL facendo clic sul valore DELL'URL , viene aperto un riquadro a comparsa dei dettagli contenente le informazioni seguenti:

Scheda Analisi approfondita : informazioni sono disponibili in questa scheda se l'URL è stato analizzato (detonato) da Collegamenti sicuri . È possibile identificare questi messaggi in Esplora minacce usando la tecnologia di rilevamento dei filtri di query con la detonazione dell'URL del valore.

Sezione della catena di detonazione : la detonazione dei collegamenti sicuri di un singolo URL può attivare più detonazioni. La catena di detonazione tiene traccia del percorso delle detonazioni, incluso l'URL dannoso originale che ha causato il verdetto e tutti gli altri URL interessati dalla detonazione. Questi URL potrebbero non essere direttamente presenti nel messaggio di posta elettronica. Tuttavia, l'inclusione dell'analisi è importante per determinare il motivo per cui l'URL è stato rilevato dannoso.

Se non sono disponibili informazioni sulla catena di detonazione, viene visualizzato il valore Nessun albero di detonazione . In caso contrario, è possibile selezionare

Esporta per scaricare le informazioni sulla catena di detonazione in un file CSV. Il nome file predefinito è Detonation chain.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, Catena di detonazione(1).csv). Il file CSV contiene le informazioni seguenti:

Esporta per scaricare le informazioni sulla catena di detonazione in un file CSV. Il nome file predefinito è Detonation chain.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, Catena di detonazione(1).csv). Il file CSV contiene le informazioni seguenti:- Top: il file di primo livello.

- Level1: il file di livello successivo.

- Level2: il file di livello successivo.

- E così via.

La catena di detonazione e il file CSV potrebbero mostrare solo l'elemento di primo livello se nessuna delle entità collegate ad esso è risultata problematica o è stata fatta esplodere.

Sezione Riepilogo : se non sono disponibili informazioni di riepilogo sulla detonazione, viene visualizzato il valore Nessun riepilogo detonazione . In caso contrario, sono disponibili le seguenti informazioni di riepilogo della detonazione:

- Tempo di analisi

- Verdetto: il verdetto sull'URL stesso.

Sezione Screenshot: mostra tutti gli screenshot acquisiti durante la detonazione. Non vengono acquisite schermate se l'URL si apre in un collegamento che scarica direttamente un file. Tuttavia, il file scaricato viene visualizzato nella catena di detonazione.

Se non sono disponibili screenshot di detonazione, viene visualizzato il valore Nessun screenshot da visualizzare . In caso contrario, selezionare il collegamento per visualizzare lo screenshot.

Sezione Dettagli comportamento : mostra gli eventi esatti che si sono verificati durante la detonazione e le osservazioni problematiche o benigne che contengono URL, INDIRIZZI IP, domini e file trovati durante la detonazione.

Se non sono disponibili informazioni dettagliate sul comportamento, viene visualizzato il valore Nessun comportamento di detonazione . In caso contrario, è possibile selezionare

Esporta per scaricare le informazioni sui dettagli comportamentali in un file CSV. Il nome file predefinito è Behavior details.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio , Dettagli comportamento(1).csv). Il file CSV contiene le informazioni seguenti:

Esporta per scaricare le informazioni sui dettagli comportamentali in un file CSV. Il nome file predefinito è Behavior details.csv e il percorso predefinito è la cartella Downloads . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio , Dettagli comportamento(1).csv). Il file CSV contiene le informazioni seguenti:- Time

- Comportamento

- Proprietà Behavior

- Processo (PID)

- Operazione

- Destinazione

- Dettagli

- Risultato

Scheda Informazioni URL : la sezione Dettagli URL contiene le informazioni seguenti:

- URL

- Minaccia

Al termine del riquadro a comparsa dei dettagli del file, selezionare ![]() Chiudi.

Chiudi.

Bloccare gli URL dalla visualizzazione URL

Se si seleziona una voce nella visualizzazione URL selezionando la casella di controllo accanto al nome file, l'azione ![]() Blocca è disponibile. Questa azione aggiunge l'URL come voce di blocco nell'elenco tenant consentiti/bloccati. Selezionando Blocca viene avviata la procedura guidata Esegui azione :

Blocca è disponibile. Questa azione aggiunge l'URL come voce di blocco nell'elenco tenant consentiti/bloccati. Selezionando Blocca viene avviata la procedura guidata Esegui azione :

Nella pagina Scegli azioni configurare una delle impostazioni seguenti nella sezione URL blocco :

-

Non scade mai : si tratta del valore

predefinito.

predefinito. -

Non scade mai : sposta l'interruttore su disattivato

e quindi seleziona una data nella casella Rimuovi su .

e quindi seleziona una data nella casella Rimuovi su .

Al termine, nella pagina Scegli azioni selezionare Avanti.

-

Non scade mai : si tratta del valore

Nella pagina Scegli entità di destinazione verificare che l'URL che si vuole bloccare sia selezionato e quindi selezionare Avanti.

Nella pagina Rivedi e invia configurare le impostazioni seguenti:

- Nome correzione: immettere un nome univoco per tenere traccia dello stato nel Centro notifiche.

- Descrizione: immettere una descrizione facoltativa.

Al termine della pagina Rivedi e invia , selezionare Invia.

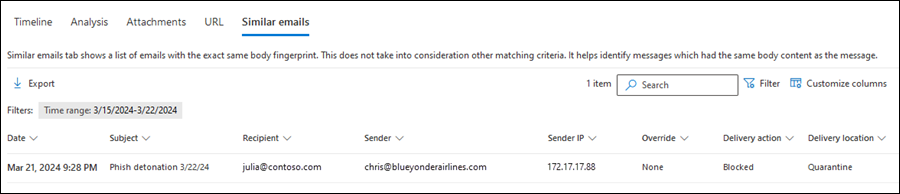

Visualizzazione di messaggi di posta elettronica simili

La visualizzazione Messaggi di posta elettronica simili mostra altri messaggi di posta elettronica con la stessa impronta digitale del corpo del messaggio di questo messaggio. I criteri di corrispondenza in altri messaggi non si applicano a questa visualizzazione, ad esempio le impronte digitali degli allegati di file.

In questa visualizzazione sono disponibili le informazioni sugli allegati seguenti. Selezionare un'intestazione di colonna da ordinare in base a tale colonna. Per aggiungere o rimuovere colonne, selezionare ![]() Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

Personalizza colonne. Per impostazione predefinita, vengono selezionate tutte le colonne disponibili.

- Data

- Oggetto

- Destinatario

- Mittente

- Indirizzo IP mittente

- Prevalere

- Azione di recapito

- Località di recapito

Utilizzare ![]() Filtro per filtrare le voci in base alla data di inizio e alla data di fine.

Filtro per filtrare le voci in base alla data di inizio e alla data di fine.

Utilizzare la ![]() casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

casella Di ricerca per trovare informazioni nella pagina. Digitare testo nella casella e quindi premere INVIO.

Usare ![]() Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

Esporta per esportare i dati nella visualizzazione in un file CSV. Il nome file predefinito è - Microsoft Defender.csv e il percorso predefinito è la cartella Download . Se esiste già un file con tale nome, il nome file viene aggiunto con un numero (ad esempio, - Microsoft Defender(1).csv).

Azioni nella pagina dell'entità Email

Le azioni seguenti sono disponibili nella parte superiore della pagina dell'entità Email:

-

Azione: per informazioni, vedere Ricerca delle minacce: Procedura guidata Esegui azione.

Azione: per informazioni, vedere Ricerca delle minacce: Procedura guidata Esegui azione. -

anteprima Email¹ ²

anteprima Email¹ ² -

Altre opzioni:

Altre opzioni: Vai alla posta elettronica in quarantena: disponibile solo se il messaggio è stato messo in quarantena. Selezionando questa azione viene aperta la scheda Email nella pagina Quarantena in https://security.microsoft.com/quarantine, filtrata in base al valore univoco dell'ID messaggio del messaggio. Per altre informazioni, vedere Visualizzare la posta elettronica in quarantena.

Vai alla posta elettronica in quarantena: disponibile solo se il messaggio è stato messo in quarantena. Selezionando questa azione viene aperta la scheda Email nella pagina Quarantena in https://security.microsoft.com/quarantine, filtrata in base al valore univoco dell'ID messaggio del messaggio. Per altre informazioni, vedere Visualizzare la posta elettronica in quarantena. Scaricare un messaggio di posta elettronica¹ ²

Scaricare un messaggio di posta elettronica¹ ²Consiglio

Il download della posta elettronica non è disponibile per i messaggi messi in quarantena. Scaricare invece una copia protetta da password del messaggio dalla quarantena.

¹ Le azioni di anteprima Email e scarica messaggio di posta elettronica richiedono il ruolo Anteprima. È possibile assegnare questo ruolo nelle posizioni seguenti:

-

Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato (Se Email & collaborazione>Defender per Office 365 autorizzazioni è

Attivo. Influisce solo sul portale di Defender e non su PowerShell: operazioni di sicurezza/dati non elaborati (posta elettronica & collaborazione)/Email & contenuto di collaborazione (lettura)..

Attivo. Influisce solo sul portale di Defender e non su PowerShell: operazioni di sicurezza/dati non elaborati (posta elettronica & collaborazione)/Email & contenuto di collaborazione (lettura).. - Email & autorizzazioni di collaborazione nel portale di Microsoft Defender: appartenenza ai gruppi di ruoli Data Investigator o eDiscovery Manager. In alternativa, è possibile creare un nuovo gruppo di ruoli con il ruolo Anteprima assegnato e aggiungere gli utenti al gruppo di ruoli personalizzato.

² È possibile visualizzare in anteprima o scaricare i messaggi di posta elettronica disponibili nelle cassette postali di Microsoft 365. Esempi di quando i messaggi non sono più disponibili nelle cassette postali includono:

- Il messaggio è stato eliminato prima del recapito o del recapito non riuscito.

- Il messaggio è stato eliminato definitivamente.

- Il messaggio ha un percorso di recapito on-prem/External.

- ZAP ha spostato il messaggio in quarantena.

Pannello di riepilogo Email

Il riquadro di riepilogo Email è il riquadro a comparsa dei dettagli della posta elettronica disponibile in molte funzionalità in Exchange Online Protection (EOP) e Defender per Office 365. Il pannello di riepilogo Email contiene informazioni di riepilogo standardizzate sul messaggio di posta elettronica tratto dai dettagli completi disponibili nella pagina dell'entità Email in Defender per Office 365.

Dove trovare il pannello di riepilogo Email è descritto nella sezione Dove trovare la pagina dell'entità Email più indietro in questo articolo. Il resto di questa sezione descrive le informazioni disponibili nel pannello di riepilogo Email in tutte le funzionalità.

Consiglio

Il pannello di riepilogo Email è disponibile nella pagina https://security.microsoft.com/action-center/Centro notifiche nella scheda In sospeso o Cronologia. Selezionare un'azione con il valore tipo di entitàEmail facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo o dal valore dell'ID indagine. Il riquadro a comparsa dei dettagli aperto è il pannello di riepilogo Email, ma ![]() l'entità Apri posta elettronica non è disponibile nella parte superiore del riquadro a comparsa.

l'entità Apri posta elettronica non è disponibile nella parte superiore del riquadro a comparsa.

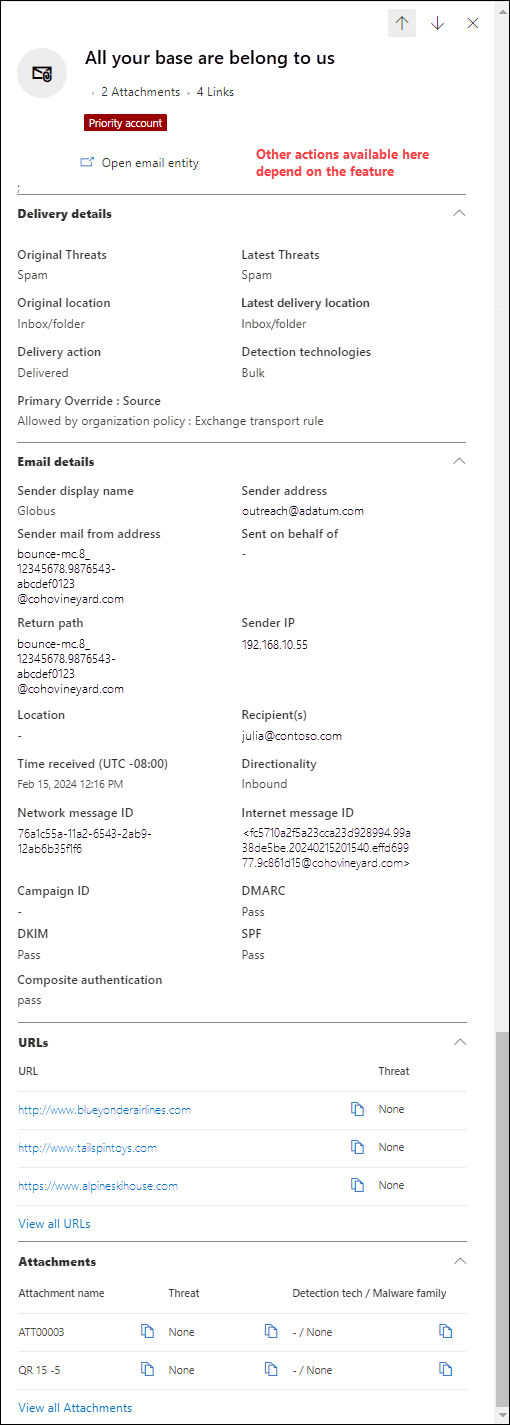

Le informazioni seguenti sui messaggi sono disponibili nella parte superiore del pannello di riepilogo Email:

- Il titolo del riquadro a comparsa è il valore oggetto del messaggio.

- Numero di allegati e collegamenti nel messaggio (non presente in tutte le funzionalità).

- Tutti i tag utente assegnati ai destinatari del messaggio (incluso il tag dell'account priority). Per altre informazioni, vedere Tag utente in Microsoft Defender per Office 365

- Le azioni disponibili nella parte superiore del riquadro a comparsa dipendono dalla posizione in cui è stato aperto il pannello di riepilogo Email. Le azioni disponibili sono descritte nei singoli articoli sulle funzionalità.

Consiglio

Per visualizzare i dettagli sugli altri messaggi senza uscire dal pannello di riepilogo Email del messaggio corrente, usare  Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Elemento precedente e Elemento successivo nella parte superiore del riquadro a comparsa.

Le sezioni seguenti sono disponibili nel pannello di riepilogo Email per tutte le funzionalità (non importa da dove è stato aperto il pannello di riepilogo Email):

Sezione Dettagli recapito :

- Minacce originali

- Minacce più recenti

- Posizione originale

- Posizione di recapito più recente

- Azione di recapito

- Tecnologie di rilevamento

- Override primario: origine

- Classificazione delle minacce

Email sezione dettagli:

- Nome visualizzato del mittente

- Indirizzo del mittente

- Messaggio di posta elettronica del mittente dall'indirizzo

- Inviato per conto di

- Percorso restituito

- Indirizzo IP mittente

- Posizione

- Destinatari

- Ora ricezione

- Direzionalità

- ID messaggio di rete

- ID messaggio Internet

- ID campagna

- DMARC

- DKIM

- SPF

- Autenticazione composita

Sezione URL : dettagli su tutti gli URL nel messaggio:

- URL

- Stato delle minacce

Se il messaggio ha più di tre URL, selezionare Visualizza tutti gli URL per visualizzarli tutti.

Sezione Allegati : dettagli su tutti i file allegati nel messaggio:

- Nome allegato

- Minaccia

- Tecnologia di rilevamento/famiglia di malware

Se il messaggio contiene più di tre allegati, selezionare Visualizza tutti gli allegati per visualizzarli tutti.