Creare elenchi di mittenti sicuri in EOP

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Se si è un cliente di Microsoft 365 con cassette postali in Exchange Online o un cliente autonomo Exchange Online Protection (EOP) senza cassette postali Exchange Online, EOP offre diversi modi per garantire che gli utenti ricevano messaggi di posta elettronica da mittenti attendibili. Collettivamente, è possibile considerare queste opzioni come elenchi di mittenti sicuri.

L'elenco seguente contiene i metodi disponibili per consentire ai mittenti in EOP dalla scelta consigliata alla meno consigliata:

- Consenti voci per domini e indirizzi di posta elettronica (inclusi i mittenti spoofing) nell'elenco tenant consentiti/bloccati.

- Regole del flusso di posta di Exchange (note anche come regole di trasporto).

- Mittenti attendibili di Outlook (l'elenco Mittenti attendibili in ogni cassetta postale che interessa solo tale cassetta postale).

- Elenco indirizzi IP consentiti (filtro delle connessioni)

- Elenchi di mittenti consentiti o elenchi di domini consentiti (criteri di protezione dalla posta indesiderata)

Il resto di questo articolo contiene informazioni specifiche su ogni metodo.

Importante

I messaggi identificati come malware* o phishing ad alta attendibilità vengono sempre messi in quarantena, indipendentemente dall'opzione elenco di mittenti sicuri usata. Per altre informazioni, vedere Proteggere per impostazione predefinita in Office 365.

* Il filtro malware viene ignorato nelle cassette postali SecOps identificate nei criteri di recapito avanzati. Per altre informazioni, vedere Configurare i criteri di recapito avanzati per simulazioni di phishing di terze parti e recapito di posta elettronica alle cassette postali SecOps.

Prestare attenzione a monitorare attentamente eventuali eccezioni apportate al filtro della posta indesiderata usando elenchi di mittenti sicuri.

Inviare sempre messaggi negli elenchi di mittenti sicuri a Microsoft per l'analisi. Per istruzioni, vedere Segnalare un messaggio di posta elettronica valido a Microsoft. Se i messaggi o le origini messaggio sono considerati non validi, Microsoft può consentire automaticamente i messaggi e non sarà necessario mantenere manualmente la voce negli elenchi di mittenti attendibili.

Invece di consentire la posta elettronica, sono disponibili anche diverse opzioni per bloccare la posta elettronica da origini specifiche usando elenchi di mittenti bloccati. Per altre informazioni, vedere Creare elenchi di mittenti bloccati in EOP.

Usare le voci consenti nell'elenco tenant consentiti/bloccati

L'opzione consigliata numero uno per consentire la posta da mittenti o domini è l'elenco tenant consentiti/bloccati. Per istruzioni, vedere Creare voci consentite per domini e indirizzi di posta elettronica e Creare voci di autorizzazione per mittenti contraffatti.

Solo se non è possibile usare l'elenco tenant consentiti/bloccati per qualche motivo, è consigliabile usare un metodo diverso per consentire i mittenti.

Usare le regole del flusso di posta

Nota

Non è possibile usare le intestazioni dei messaggi e le regole del flusso di posta per designare un mittente interno come mittente sicuro. Le procedure in questa sezione funzionano solo per i mittenti esterni.

Le regole del flusso di posta in Exchange Online ed EOP autonomo usano le condizioni e le eccezioni per identificare i messaggi e le azioni per specificare cosa eseguire a tali messaggi. Per ulteriori informazioni, vedere Mail flow rules (transport rules) in Exchange Online.

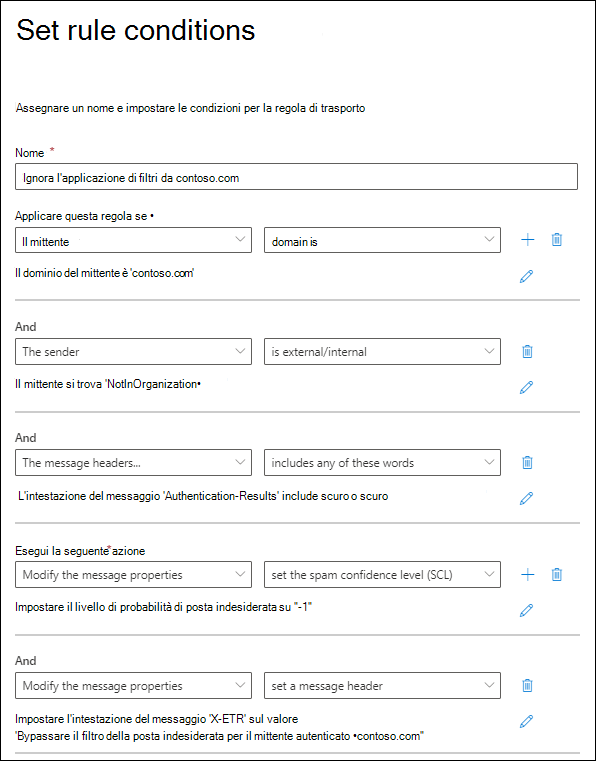

Nell'esempio seguente si presuppone che sia necessario inviare messaggi di posta elettronica da contoso.com per ignorare il filtro della posta indesiderata. Configurare le seguenti impostazioni:

Applicare questa regola se (condizione): il dominio del mittente>è> contoso.com.

Configurare una delle impostazioni seguenti:

Applicare questa regola se (condizione aggiuntiva): le intestazioni>del messaggio includono una delle parole seguenti:

-

Immettere testo (nome intestazione):

Authentication-Results -

Immettere le parole (valore dell'intestazione):

dmarc=passodmarc=bestguesspass(aggiungere entrambi i valori).

Questa condizione controlla lo stato di autenticazione della posta elettronica del dominio di posta elettronica di invio per assicurarsi che il dominio di invio non venga falsificato. Per altre informazioni sull'autenticazione tramite posta elettronica, vedere autenticazione Email in Microsoft 365.

-

Immettere testo (nome intestazione):

Elenco indirizzi IP consentiti: specificare l'indirizzo IP di origine o l'intervallo di indirizzi nei criteri del filtro di connessione. Per istruzioni, vedere Configurare il filtro delle connessioni.

Usare questa impostazione se il dominio di invio non usa l'autenticazione tramite posta elettronica. Essere il più restrittivo possibile quando si tratta degli indirizzi IP di origine nell'elenco indirizzi IP consentiti. È consigliabile un intervallo di indirizzi IP di /24 o inferiore (meno è meglio). Non usare intervalli di indirizzi IP appartenenti a servizi consumer (ad esempio, outlook.com) o infrastrutture condivise.

Importante

Non configurare mai le regole del flusso di posta con solo il dominio del mittente come condizione per ignorare il filtro della posta indesiderata. In questo modo si aumenterà significativamente la probabilità che gli utenti malintenzionati possano falsifiare il dominio di invio (o rappresentare l'indirizzo di posta elettronica completo), ignorare tutti i filtri di posta indesiderata e ignorare i controlli di autenticazione del mittente in modo che il messaggio arrivi nella posta in arrivo del destinatario.

Non usare i domini di cui si è proprietari (noti anche come domini accettati) o i domini più diffusi (ad esempio, microsoft.com) come condizioni nelle regole del flusso di posta perché crea opportunità per gli utenti malintenzionati di inviare messaggi di posta elettronica che altrimenti verrebbero filtrati.

Se si consente un indirizzo IP dietro un gateway NAT (Network Address Translation), è necessario conoscere i server coinvolti nel pool NAT. Gli indirizzi IP e i partecipanti NAT possono cambiare. È necessario controllare periodicamente le voci dell'elenco indirizzi IP consentiti nell'ambito delle procedure di manutenzione standard.

Condizioni facoltative:

- Il mittente>è interno/esterno>All'esterno dell'organizzazione: questa condizione è implicita, ma è consigliabile usarla per tenere conto dei server di posta elettronica locali che potrebbero non essere configurati correttamente.

- Oggetto o corpo>soggetto o corpo include una qualsiasi di queste parole><parole chiave>: se è possibile limitare ulteriormente i messaggi in base a parole chiave o frasi nella riga dell'oggetto o nel corpo del messaggio, è possibile usare tali parole come condizione.

Eseguire le operazioni seguenti (azioni): configurare entrambe le azioni seguenti nella regola:

Modificare le proprietà> del messaggioImpostare il livello di attendibilità della posta indesiderata (SCL)>Ignorare il filtro della posta indesiderata.

Modificare le proprietà> del messaggioimpostare un'intestazione del messaggio:

-

Immettere testo (nome intestazione): ad esempio,

X-ETR. -

Immettere parole (valore di intestazione): ad esempio.

Bypass spam filtering for authenticated sender 'contoso.com'

Per più di un dominio nella regola, è possibile personalizzare il testo dell'intestazione in base alle esigenze.

-

Immettere testo (nome intestazione): ad esempio,

Quando un messaggio ignora il filtro della posta indesiderata a causa di una regola del flusso di posta, il valore SFV:SKN viene contrassegnato nell'intestazione X-Forefront-Antispam-Report . Se il messaggio proviene da un'origine presente nell'elenco indirizzi IP consentiti, viene aggiunto anche il valore IPV:CAL . Questi valori consentono di risolvere i problemi.

Usare Mittenti attendibili di Outlook

Attenzione

Questo metodo crea un rischio elevato che gli utenti malintenzionati distribuissero correttamente messaggi di posta elettronica nella posta in arrivo che altrimenti verrebbero filtrati. I messaggi che sono determinati come malware o phishing ad alta attendibilità vengono filtrati. Per altre informazioni, vedere Conflitto tra impostazioni utente e tenant.

Anziché un'impostazione organizzativa, gli utenti o gli amministratori possono aggiungere gli indirizzi di posta elettronica del mittente all'elenco Mittenti attendibili nella cassetta postale. Le voci dell'elenco Mittenti attendibili nella cassetta postale influiscono solo su tale cassetta postale. Per istruzioni, vedere gli articoli seguenti:

- Utenti: aggiungere i destinatari dei messaggi di posta elettronica all'elenco Mittenti attendibili.

- Amministratori: configurare le impostazioni della posta indesiderata nelle cassette postali Exchange Online in Microsoft 365.

Questo metodo non è consigliabile nella maggior parte delle situazioni perché i mittenti ignorano parti dello stack di filtri. Anche se si considera attendibile il mittente, il mittente può comunque essere compromesso e inviare contenuto dannoso. È consigliabile consentire ai filtri di controllare ogni messaggio e quindi segnalare i falsi positivi/negativi a Microsoft se si è verificato un errore. Ignorare lo stack di filtro interferisce anche con l'eliminazione automatica a zero ore (ZAP).

Quando i messaggi ignorano il filtro della posta indesiderata a causa di voci nell'elenco Mittenti attendibili di un utente, il campo dell'intestazione X-Forefront-Antispam-Report contiene il valore SFV:SFE, che indica che è stato ignorato il filtro per posta indesiderata, spoofing e phishing (non phishing con attendibilità elevata).

- In Exchange Online, se le voci nell'elenco Mittenti attendibili funzionano o meno dipende dal verdetto e dall'azione nei criteri che hanno identificato il messaggio:

- Spostare i messaggi nella cartella Posta indesiderata Email: le voci di dominio e gli indirizzi di posta elettronica del mittente vengono rispettati. I messaggi provenienti da tali mittenti non vengono spostati nella cartella Posta indesiderata Email.

-

Quarantena: le voci di dominio non vengono rispettate (i messaggi di tali mittenti vengono messi in quarantena). Email voci di indirizzo vengono rispettate (i messaggi di tali mittenti non sono messi in quarantena) se una delle istruzioni seguenti è vera:

- Il messaggio non è identificato come malware o phishing ad alta attendibilità (i messaggi di phishing con attendibilità elevata e malware vengono messi in quarantena).

- Anche l'indirizzo di posta elettronica, l'URL o il file nel messaggio di posta elettronica non è incluso in una voce di blocco nell'elenco tenant consentiti/bloccati.

- Le voci per i mittenti bloccati e i domini bloccati vengono rispettate (i messaggi di tali mittenti vengono spostati nella cartella Posta indesiderata Email). Le impostazioni della lista di indirizzi sicuri vengono ignorate.

Usare l'elenco indirizzi IP consentiti

Attenzione

Senza ulteriori verifiche, come le regole del flusso di posta, la posta elettronica proveniente da origini nell'elenco indirizzi IP consentiti ignora il filtro della posta indesiderata e i controlli di autenticazione del mittente (SPF, DKIM, DMARC). Questo metodo crea un rischio elevato che gli utenti malintenzionati distribuissero correttamente messaggi di posta elettronica nella posta in arrivo che altrimenti verrebbero filtrati. I messaggi che sono determinati come malware o phishing ad alta attendibilità vengono filtrati. Per altre informazioni, vedere Conflitto tra impostazioni utente e tenant.

L'opzione migliore successiva consiste nell'aggiungere i server di posta elettronica di origine all'elenco indirizzi IP consentiti nei criteri del filtro di connessione. Per informazioni dettagliate, vedere Configurare il filtro delle connessioni in EOP.

- È importante mantenere al minimo il numero di indirizzi IP consentiti, quindi evitare di usare interi intervalli di indirizzi IP quando possibile.

- Non usare intervalli di indirizzi IP appartenenti a servizi consumer (ad esempio, outlook.com) o infrastrutture condivise.

- Esaminare regolarmente le voci nell'elenco indirizzi IP consentiti e rimuovere le voci che non sono più necessarie.

Usare elenchi di mittenti consentiti o elenchi di domini consentiti

Attenzione

Questo metodo crea un rischio elevato che gli utenti malintenzionati distribuissero correttamente messaggi di posta elettronica nella posta in arrivo che altrimenti verrebbero filtrati. I messaggi che sono determinati come malware o phishing ad alta attendibilità vengono filtrati. Per altre informazioni, vedere Conflitto tra impostazioni utente e tenant.

Non usare domini comuni,ad esempio microsoft.com, negli elenchi di domini consentiti.

L'opzione meno consigliata consiste nell'usare gli elenchi di mittenti consentiti o gli elenchi di domini consentiti nei criteri di protezione dalla posta indesiderata personalizzati o nei criteri di protezione dalla posta indesiderata predefiniti. È consigliabile evitare questa opzione , se possibile , perché i mittenti ignorano tutta la posta indesiderata, lo spoofing, la protezione dal phishing (ad eccezione del phishing ad alta attendibilità) e l'autenticazione del mittente (SPF, DKIM, DMARC). È consigliabile usare questo metodo solo per test temporanei. I passaggi dettagliati sono disponibili in Configurare i criteri di protezione dalla posta indesiderata in EOP.

Il limite massimo per questi elenchi è di circa 1.000 voci, ma è possibile immettere un massimo di 30 voci nel portale di Microsoft Defender. Usare PowerShell per aggiungere più di 30 voci.

Nota

A partire da settembre 2022, se un mittente, un dominio o un sottodominio consentito si trova in un dominio accettato nell'organizzazione, tale mittente, dominio o sottodominio deve superare i controlli di autenticazione tramite posta elettronica per ignorare il filtro della posta indesiderata.

Considerazioni sulla posta elettronica in blocco

Un messaggio di posta elettronica SMTP standard può contenere indirizzi di posta elettronica del mittente diversi, come descritto in Perché la posta elettronica Internet richiede l'autenticazione. Quando viene inviato un messaggio di posta elettronica per conto di un altro utente, gli indirizzi possono essere diversi. Questa condizione si verifica spesso per i messaggi di posta elettronica in blocco.

Si supponga, ad esempio, che Blue Yonder Airlines abbia assunto Margie's Travel per inviare messaggi di posta elettronica pubblicitari. Il messaggio ricevuto nella posta in arrivo ha le proprietà seguenti:

- L'indirizzo MAIL FROM (noto anche come

5321.MailFromindirizzo, mittente P1 o mittente della busta) èblueyonder.airlines@margiestravel.com. - L'indirizzo From (noto anche come

5322.Fromindirizzo o mittente P2) èblueyonder@news.blueyonderairlines.com, che è quello visualizzato in Outlook.

Gli elenchi di mittenti attendibili e gli elenchi di domini sicuri nei criteri di protezione dalla posta indesiderata in EOP esaminano solo gli indirizzi From. Questo comportamento è simile a Mittenti attendibili di Outlook che usano l'indirizzo Da.

Per evitare che il messaggio venga filtrato, è possibile seguire questa procedura:

- Aggiungere

blueyonder@news.blueyonderairlines.com(l'indirizzo Da) come mittente sicuro di Outlook. -

Usare una regola del flusso di posta con una condizione che cerca i messaggi da

blueyonder@news.blueyonderairlines.com(l'indirizzo Da),blueyonder.airlines@margiestravel.com(l'indirizzo MAIL FROM) o entrambi.