Considerazioni e domande frequenti sulla distribuzione della formazione del Simulatore di attacchi

Consiglio

Sapevi che puoi provare gratuitamente le funzionalità in Microsoft Defender per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

Formazione con simulazione degli attacchi consente alle organizzazioni Microsoft 365 E5 o Microsoft Defender per Office 365 Piano 2 di misurare e gestire i rischi di ingegneria sociale. Formazione con simulazione degli attacchi consente simulazioni di phishing basate su payload di phishing reali e innocui. La formazione iper-mirata, fornita in collaborazione con la sicurezza terranova, consente di migliorare le conoscenze e modificare il comportamento degli utenti.

Per altre informazioni su come iniziare a usare Formazione con simulazione degli attacchi, vedere Introduzione all'uso di Formazione con simulazione degli attacchi.

Mentre la creazione e la pianificazione delle simulazioni sono progettate per essere semplici, le simulazioni su scala aziendale richiedono una pianificazione. Questo articolo illustra le problematiche specifiche riscontrate dai clienti durante l'esecuzione di simulazioni nei propri ambienti.

Problemi dell'esperienza utente

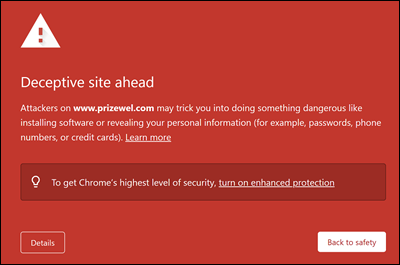

URL di simulazione di phishing bloccati da Google Safe Browsing

Un servizio di reputazione URL potrebbe identificare uno o più URL usati da Formazione con simulazione degli attacchi come non sicuri. Google Safe Browsing in Google Chrome blocca alcuni degli URL di phishing simulati con un messaggio di anticipo del sito ingannevole . Anche se collaboriamo con molti fornitori di reputazione URL per consentire sempre gli URL di simulazione, non sempre abbiamo una copertura completa.

Questo problema non influisce su Microsoft Edge.

Come parte della fase di pianificazione, assicurarsi di controllare la disponibilità dell'URL nei Web browser supportati prima di usare l'URL in una campagna di phishing. Se Google Safe Browsing blocca gli URL, seguire queste indicazioni di Google per consentire l'accesso agli URL.

Per l'elenco degli URL attualmente usati da Formazione con simulazione degli attacchi, vedere Introduzione all'uso di Formazione con simulazione degli attacchi.

URL di amministrazione e simulazione di phishing bloccati da soluzioni proxy di rete e driver di filtro

I dispositivi o i filtri di sicurezza intermedi potrebbero bloccare o eliminare gli URL di simulazione di phishing e gli URL di amministratore. Ad esempio:

- Firewall

- soluzioni Web application firewall (WAF)

- Driver di filtro non Microsoft (ad esempio, filtri in modalità kernel)

Anche se a questo livello vengono bloccati pochi clienti, questo problema si verifica. Se si verificano problemi, provare a configurare gli URL seguenti per ignorare l'analisi da parte dei dispositivi di sicurezza o dei filtri in base alle esigenze:

- URL di phishing simulati come descritto in Introduzione all'uso di Formazione con simulazione degli attacchi.

https://security.microsoft.com/attacksimulatorhttps://security.microsoft.com/attacksimulationreporthttps://security.microsoft.com/trainingassignmentshttp://asttrainingfdendpoint-a6fva0cjbsbbereq.b02.azurefd.net/

Messaggi di simulazione non recapitati a tutti gli utenti di destinazione

È possibile che tutti gli utenti interessati dalla simulazione non ricevano i messaggi di posta elettronica di simulazione. I tipi di utenti seguenti vengono esclusi come parte della convalida di destinazione:

- Indirizzi di posta elettronica del destinatario non validi.

- Ospiti.

- Utenti che non sono più attivi in Microsoft Entra ID.

È possibile usare il cmdlet Get-DistributionGroupMember in Exchange Online PowerShell per visualizzare e convalidare i membri del gruppo di destinazione.

Training assegnati in modo imprevisto o non assegnati agli utenti

La soglia di training nelle campagne di training impedisce agli utenti di avere gli stessi training assegnati durante un intervallo specifico (90 giorni per impostazione predefinita). Per altre informazioni, vedere Impostare la soglia di training.

Se è stata creata una simulazione o un'automazione di simulazione con il valore di assegnazione del training Assegna training per me (scelta consigliata), viene assegnato il training in base ai risultati precedenti della simulazione e del training di un utente. Per assegnare il training in base a criteri specifici, selezionare Selezionare personalmente i corsi di formazione e i moduli.

Cosa accade quando un utente risponde o inoltra un messaggio di simulazione?

Se un utente risponde o inoltra un messaggio di simulazione a un'altra cassetta postale, il messaggio viene trattato come un normale messaggio di posta elettronica (inclusa la detonazione da collegamenti sicuri o allegati sicuri). Il report Simulazione mostra se il messaggio di simulazione è stato risposto o inoltrato. Ogni URL nel messaggio di posta elettronica di simulazione è associato a un singolo utente, quindi le detonazioni dei collegamenti sicuri vengono identificate come clic dall'utente.

Se si usa una cassetta postale secOps (Dedicated Security Operations), assicurarsi di identificarla come secOps nei criteri di recapito avanzati in modo che i messaggi vengano recapitati senza filtri.

Come è possibile sfalsare il recapito dei messaggi di simulazione?

- Le simulazioni offrono il recapito in grado di riconoscere l'area.

- Le automazioni di simulazione hanno una pagina di pianificazione della simulazione in cui è possibile distribuire in modo casuale e configurare altri dettagli di recapito.

In entrambi i casi, è importante usare payload diversi per evitare discussioni e identificazione tra gli utenti.

Perché le immagini nei messaggi di simulazione sono bloccate da Outlook?

Per impostazione predefinita, Outlook è configurato per bloccare i download automatici di immagini nei messaggi da Internet. Anche se è possibile configurare Outlook per scaricare automaticamente le immagini, non è consigliabile a causa delle implicazioni di sicurezza (potenziale download automatico di codice dannoso o bug Web, noto anche come web beacon o pixel di rilevamento).

Vengono visualizzati clic o eventi di compromissione da parte di utenti che insistono di non aver fatto clic sul collegamento nel messaggio di simulazione OPPURE i clic vengono visualizzati entro pochi secondi dal recapito per molti utenti (falsi positivi). Per quale motivo?

Questi eventi possono verificarsi quando altri dispositivi di sicurezza o applicazioni esaminano i messaggi di simulazione. Ad esempio (ma non limitato a):

- Applicazioni o plug-in in Outlook che esaminano o intercettano il messaggio.

- Email applicazioni di sicurezza.

- Software antivirus o di sicurezza degli endpoint.

- Playbook di orchestrazione, automazione e risposta di sicurezza (SOAR) che analizzano automaticamente o rispondono automaticamente ai messaggi segnalati.

Questi tipi di applicazioni possono esaminare il contenuto Web per rilevare il phishing, quindi è necessario definire esclusioni per i messaggi di simulazione in queste applicazioni.

EmailLinkClicked_IP e EmailLinkClicked_TimeStamp dati potrebbero fornire maggiori dettagli sull'evento. Ad esempio, se si è verificato un clic pochi secondi dopo il recapito e l'indirizzo IP non appartiene a Microsoft, all'azienda o all'utente, è probabile che un sistema di filtro non Microsoft o un altro servizio abbia intercettato il messaggio.

Per qualsiasi sistema o servizio di filtro non Microsoft, è necessario consentire o escludere gli elementi seguenti:

- Tutti gli URL Formazione con simulazione degli attacchi e i domini corrispondenti. Attualmente, non vengono inviati messaggi di simulazione da un elenco statico di indirizzi IP.

- Qualsiasi altro dominio usato nei payload personalizzati.

È possibile aggiungere il tag Esterno o i suggerimenti per la sicurezza ai messaggi di simulazione?

È possibile configurare payload personalizzati per aggiungere il tag External ai messaggi. Per altre informazioni, vedere Passaggio 5 in Creare payload.

Non sono disponibili opzioni predefinite per aggiungere suggerimenti di sicurezza ai payload, ma è possibile usare i metodi seguenti nella pagina Configura payload della configurazione guidata del payload:

Usare un messaggio di posta elettronica esistente che contiene il suggerimento di sicurezza come modello. Salvare il messaggio come HTML e copiare le informazioni.

Usare il codice di esempio seguente per il suggerimento per la sicurezza del primo contatto:

<table class="MsoNormalTable" border="0" cellspacing="0" cellpadding="0" align="left" width="100%" style="width:100.0%;mso-cellspacing:0in;mso-yfti-tbllook:1184; mso-table-lspace:2.25pt;mso-table-rspace:2.25pt;mso-table-anchor-vertical: paragraph;mso-table-anchor-horizontal:column;mso-table-left:left;mso-padding-alt: 0in 0in 0in 0in"> <tbody><tr style="mso-yfti-irow:0;mso-yfti-firstrow:yes;mso-yfti-lastrow:yes"> <td style="background:#A6A6A6;padding:5.25pt 1.5pt 5.25pt 1.5pt"></td> <td width="100%" style="width:100.0%;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 11.25pt" cellpadding="7px 5px 7px 15px" color="#212121"> <div> <p class="MsoNormal" style="mso-element:frame;mso-element-frame-hspace:2.25pt; mso-element-wrap:around;mso-element-anchor-vertical:paragraph;mso-element-anchor-horizontal: column;mso-height-rule:exactly"><span style="font-size:9.0pt;font-family: wf_segoe-ui_normal;mso-fareast-font-family:"Times New Roman";mso-bidi-font-family: Aptos;color:#212121;mso-ligatures:none">You don't often get email from this sender <a rel="noopener" href="https://aka.ms/LearnAboutSenderIdentification" tabindex="-1" target="_blank">Learn why this is important</a></span></p> </div> </td> <td width="75" style="width:56.25pt;background:#EAEAEA;padding:5.25pt 3.75pt 5.25pt 3.75pt; align:left" cellpadding="7px 5px 7px 5px" color="#212121"></td> </tr> </tbody></table> <div> <p class="MsoNormal"><span lang="DA" style="font-size:12.0pt;font-family:"Georgia",serif; color:black;mso-ansi-language:DA">Insert payload content here,</span></p> </div>

È possibile assegnare moduli di training senza inserire gli utenti in una simulazione?

Sì. Per altre informazioni, vedere Campagne di formazione in Formazione con simulazione degli attacchi.

Ricerca per categorie informazioni sui messaggi di simulazione che non sono stati recapitati?

La scheda Utenti per la simulazione è filtrabile in base al recapito del messaggio di simulazione: non è stato possibile recapitare.

Se si è proprietari del dominio del mittente, il report di simulazione non recapitato viene restituito in un report di mancato recapito (noto anche come rapporto di mancato recapito o messaggio di mancato recapito). Per altre informazioni sui codici nel rapporto di mancato recapito, vedere Email report di mancato recapito ed errori SMTP in Exchange Online.

Problemi di segnalazione

Consiglio

La registrazione dei dati di simulazione inizia pochi minuti dopo l'avvio della simulazione e dopo che gli utenti iniziano a interagire con i messaggi di simulazione. L'ora di inizio non è fissa. Gli eventi vengono ancora acquisiti al termine della simulazione.

Differenze nei dati delle attività utente rispetto ai report Formazione con simulazione degli attacchi e ad altri report

Per la creazione di report sulle attività utente correlate ai messaggi di simulazione, è consigliabile usare i report di simulazione predefiniti. I report provenienti da altre origini,ad esempio ricerca avanzata, potrebbero non essere accurati.

I collegamenti sicuri non eseguono il wrapping degli URL di simulazione, pertanto gli URL vengono considerati collegamenti non inclusi nel wrapping. Non tutti i clic sui collegamenti non sottoposti a wrapping passano attraverso i collegamenti sicuri, quindi l'attività utente correlata ai messaggi di simulazione potrebbe non essere registrata nei log UrlClickEvents.

Formazione con simulazione degli attacchi report non contengono dettagli attività

Formazione con simulazione degli attacchi include informazioni dettagliate complete e interattive che consentono di essere informati sullo stato di preparazione delle minacce degli utenti. Se Formazione con simulazione degli attacchi report non vengono popolati con dati, verificare che la registrazione di controllo sia attivata nell'organizzazione (è attivata per impostazione predefinita).

Formazione con simulazione degli attacchi richiede la registrazione di controllo per acquisire, registrare e leggere gli eventi. La disattivazione della registrazione di controllo ha le conseguenze seguenti per Formazione con simulazione degli attacchi:

- I dati di creazione di report non sono disponibili in tutti i report. I report vengono visualizzati vuoti.

- Le assegnazioni di training vengono bloccate perché i dati non sono disponibili.

Per verificare che la registrazione di controllo sia attivata o per attivarla, vedere Attivare o disattivare il controllo.

Consiglio

Anche gli utenti senza licenze Microsoft 365 E5 assegnate causano dettagli di attività vuoti. Per assicurarsi che gli eventi di report vengano acquisiti e registrati, verificare che almeno una licenza E5 sia assegnata a un utente attivo.

Le azioni utente e le azioni di amministratore vengono controllate. Nell'API Attività di gestione cercare i valori AuditLogRecordType 85, 88 e 218.

Alcune informazioni di controllo potrebbero essere disponibili anche nella tabella CloudAppEvents in Microsoft Defender XDR Ricerca avanzata tramite il portale di Defender o l'API di streaming.

Segnalazione di problemi con le cassette postali locali

Formazione con simulazione degli attacchi supporta le cassette postali locali, ma con funzionalità di creazione di report ridotte:

- I dati che indicano se gli utenti leggono, inoltrano o eliminano il messaggio di posta elettronica di simulazione non sono disponibili per le cassette postali locali.

- Il numero di utenti che hanno segnalato il messaggio di posta elettronica di simulazione non è disponibile per le cassette postali locali.

Consiglio

I messaggi di simulazione vengono inviati tramite la pipeline di trasporto alle cassette postali locali. In caso contrario, le esperienze di training, automazione e gestione del contenuto sono le stesse per le cassette postali locali.

I report di simulazione non vengono aggiornati immediatamente

I report di simulazione dettagliati non vengono aggiornati immediatamente dopo l'avvio di una campagna. Non preoccuparti; questo comportamento è previsto.

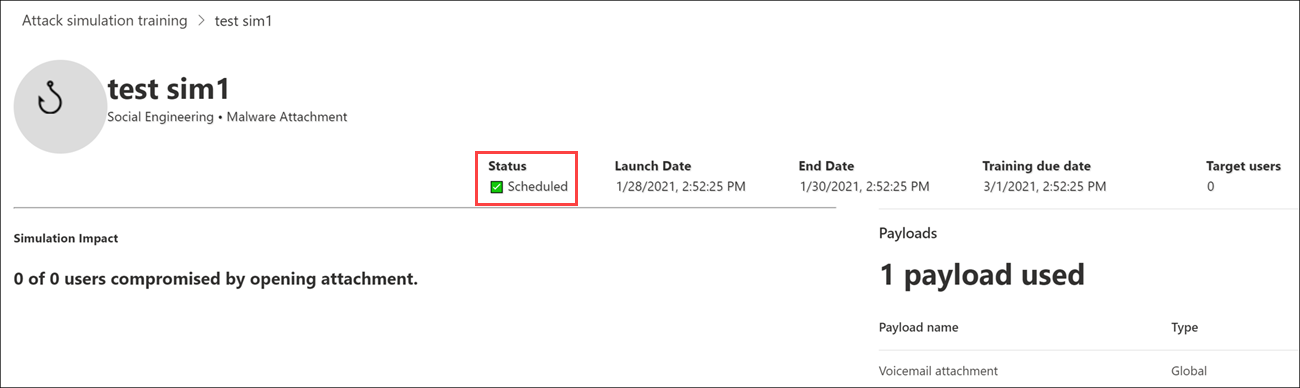

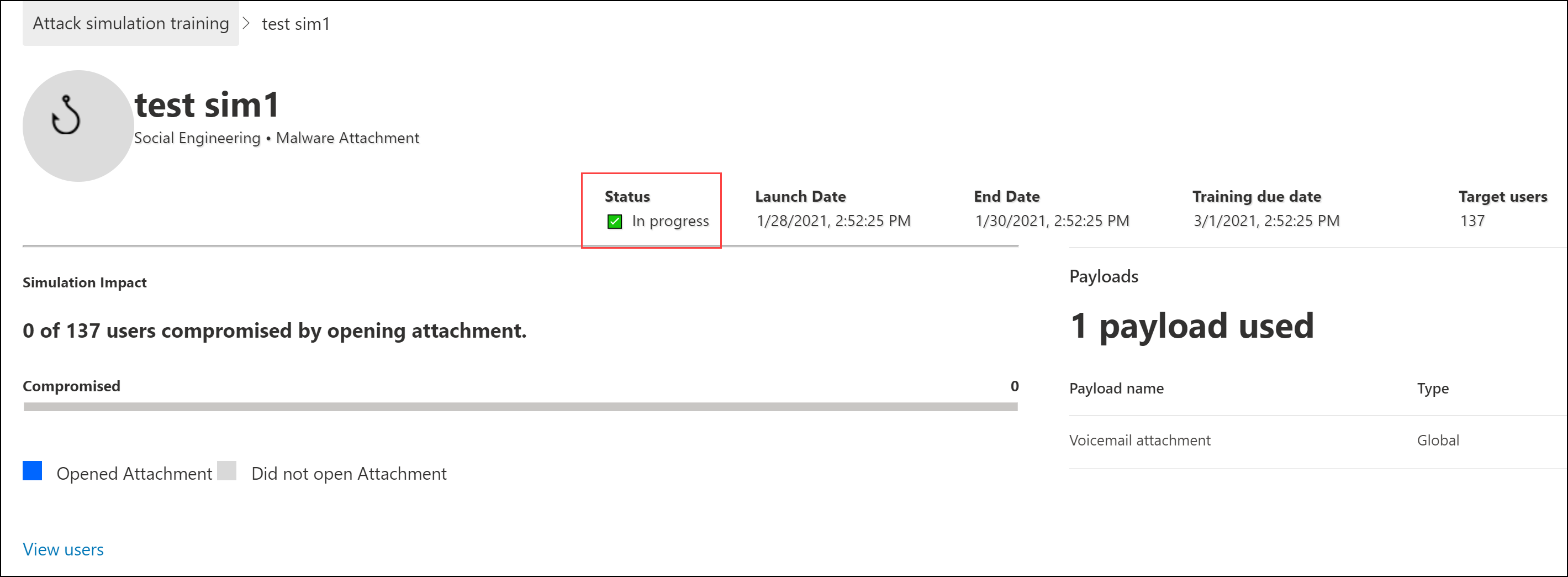

Ogni campagna di simulazione ha un ciclo di vita. Quando viene creata per la prima volta, la simulazione è nello stato Pianificato . All'avvio della simulazione, passa allo stato In corso . Al termine, la simulazione passa allo stato Completato .

Mentre una simulazione è nello stato Pianificato , i report di simulazione sono per lo più vuoti. Durante questa fase, il motore di simulazione sta risolvendo gli indirizzi di posta elettronica degli utenti di destinazione, espandendo i gruppi di distribuzione, rimuovendo guest dall'elenco e così via:

Una volta che la simulazione entra nella fase In corso , le informazioni iniziano a entrare nel report:

L'aggiornamento dei singoli report di simulazione dopo la transizione allo stato In corso può richiedere fino a 30 minuti. I dati del report continuano a essere compilati fino a quando la simulazione non raggiunge lo stato Completato . Gli aggiornamenti per la creazione di report vengono eseguiti a intervalli seguenti:

- Ogni 10 minuti per i primi 60 minuti.

- Ogni 15 minuti dopo 60 minuti fino a due giorni.

- Ogni 30 minuti dopo due giorni fino a sette giorni.

- Ogni 60 minuti dopo sette giorni.

I widget nella pagina Panoramica offrono uno snapshot rapido del comportamento di sicurezza basato sulla simulazione dell'organizzazione nel corso del tempo. Poiché questi widget riflettono il comportamento di sicurezza complessivo e il percorso nel tempo, vengono aggiornati dopo il completamento di ogni campagna di simulazione.

Nota

È possibile usare l'opzione Esporta nelle varie pagine di report per estrarre i dati.

I messaggi segnalati come phishing dagli utenti non vengono visualizzati nei report di simulazione

I report di simulazione nel training del simulatore di attacco forniscono dettagli sull'attività dell'utente. Ad esempio:

- Utenti che hanno fatto clic sul collegamento nel messaggio.

- Utenti che hanno rinunciato alle credenziali.

- Utenti che hanno segnalato il messaggio come phishing.

Se i messaggi segnalati dagli utenti come phishing non vengono acquisiti nei report di simulazione Formazione con simulazione degli attacchi, potrebbe essere presente una regola del flusso di posta di Exchange (nota anche come regola di trasporto) che blocca il recapito dei messaggi segnalati a Microsoft. Verificare che le regole del flusso di posta non blocchino il recapito agli indirizzi di posta elettronica seguenti:

junk@office365.microsoft.comabuse@messaging.microsoft.comphish@office365.microsoft.comnot_junk@office365.microsoft.com

Agli utenti viene assegnato il training dopo aver segnalato un messaggio simulato

Se agli utenti viene assegnato il training dopo aver segnalato un messaggio di simulazione di phishing, verificare se l'organizzazione usa una cassetta postale di report per ricevere i messaggi segnalati dall'utente all'indirizzo https://security.microsoft.com/securitysettings/userSubmission. La cassetta postale di report deve essere configurata per ignorare molti controlli di sicurezza, come descritto nei prerequisiti della cassetta postale di report.

La protezione dei collegamenti sicuri o degli allegati sicuri potrebbe far esplodere i messaggi se non si configurano le esclusioni necessarie per la cassetta postale di report personalizzata. I messaggi detonati generano assegnazioni di training.

Altre domande frequenti

D: Qual è il metodo consigliato per indirizzare gli utenti alle campagne di simulazione?

R: Sono disponibili diverse opzioni per gli utenti di destinazione:

- Includere tutti gli utenti (attualmente disponibili per le organizzazioni con meno di 40.000 utenti).

- Scegliere utenti specifici.

- Selezionare gli utenti da un file CSV (un indirizzo di posta elettronica per riga).

- Usare Microsoft Entra gruppi. Sono supportati i tipi di gruppo seguenti:

- Gruppi di Microsoft 365 (statico e dinamico)

- Gruppi di distribuzione (solo statici)

- Gruppi di sicurezza abilitati per la posta elettronica (solo statici)

Le campagne assegnate ai gruppi Microsoft Entra sono più facili da gestire.

D: Quanti moduli di training sono disponibili?

Attualmente, nella pagina Moduli di training sono presenti 94 training predefiniti.

D: Come vengono usate le lingue per esperienze come moduli di training e notifiche?

- Moduli di training: vengono usate le impostazioni locali del browser. Tuttavia, una volta assegnato il training a un utente, la selezione della lingua persiste e i corsi di formazione futuri vengono assegnati in tale lingua.

- Notifiche dell'utente finale: vengono usate le impostazioni locali/della lingua della cassetta postale.

- Payload di simulazione: viene usata la lingua selezionata dall'amministratore durante la creazione.

- Pagine di destinazione: vengono usate le impostazioni della lingua dell'account Microsoft 365. L'utente può anche modificare le lingue nella pagina di destinazione.

D: Sono previsti limiti per la destinazione degli utenti durante l'importazione da un csv o l'aggiunta di utenti?

R: Il limite per l'importazione di destinatari da un file CSV o l'aggiunta di singoli destinatari a una simulazione è 40.000.

Un destinatario può essere un singolo utente o un gruppo. Un gruppo può contenere centinaia o migliaia di destinatari. Il limite massimo per il numero di utenti è 400.000, ma è consigliabile un limite di 200.000 utenti per ogni simulazione per ottenere prestazioni ottimali.

La gestione di un file CSV di grandi dimensioni o l'aggiunta di molti singoli destinatari può risultare complessa. L'uso di Microsoft Entra gruppi semplifica la gestione complessiva della simulazione.

Consiglio

Attualmente, le cassette postali condivise non sono supportate in Formazione con simulazione degli attacchi. Le simulazioni devono essere destinate a cassette postali o gruppi di utenti contenenti cassette postali utente.

I gruppi vengono espansi e l'elenco di utenti viene generato al momento del salvataggio della simulazione, dell'automazione della simulazione o della campagna di formazione.

D: I limiti per il numero di simulazioni che possono essere distribuite durante un intervallo di tempo specifico?

R. No, anche se si potrebbe riscontrare una lentezza se si avviano molte simulazioni parallele. Anche i limiti di frequenza dei messaggi del servizio vincolano le frequenze dei messaggi di simulazione.

D: Microsoft fornisce payload in altre lingue?

R: Attualmente sono disponibili oltre 40 payload localizzati in oltre 29 lingue: inglese, spagnolo, tedesco, giapponese, francese, portoghese, olandese, italiano, svedese, cinese (semplificato), norvegese Bokmål, polacco, russo, finlandese, coreano, turco, ungherese, ebraico, tailandese, arabo, vietnamita, slovacco, greco, indonesiano, rumeno, sloveno, croato, catalano e altro. È stato stabilito che la traduzione diretta o automatica dei payload esistenti in altre lingue causa inesattezze e riduzione della rilevanza.

Detto questo, è possibile creare il proprio payload nel linguaggio preferito usando l'esperienza di creazione del payload personalizzata. È anche consigliabile raccogliere i payload esistenti usati per indirizzare gli utenti in un'area geografica specifica. In altre parole, consentire agli utenti malintenzionati di localizzare il contenuto.

D: Quanti video di training sono disponibili?

R: Attualmente sono disponibili più di 85 moduli di training nella raccolta contenuto.

D: Come è possibile passare ad altre lingue per il portale di amministrazione e l'esperienza di formazione?

R: In Microsoft 365 o Office 365, la configurazione della lingua è specifica e centralizzata per ogni account utente. Per istruzioni su come modificare l'impostazione della lingua, vedere Modificare la lingua di visualizzazione e il fuso orario in Microsoft 365 for Business.

La sincronizzazione della modifica della configurazione potrebbe richiedere fino a 30 minuti per tutti i servizi.

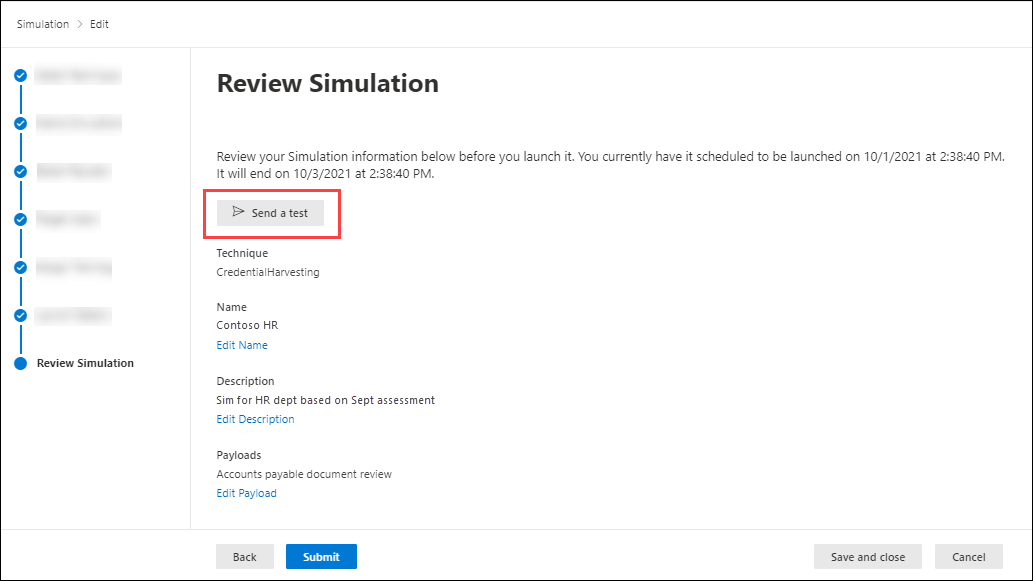

D: È possibile attivare una simulazione di test per comprendere l'aspetto prima di avviare una campagna reale?

R: Sì. Nell'ultima pagina Rivedi simulazione della nuova simulazione guidata selezionare Invia un test. Questa opzione invia un messaggio di simulazione di phishing di esempio all'utente attualmente connesso. Dopo aver convalidato il messaggio di phishing nella posta in arrivo, è possibile inviare la simulazione.

Consiglio

È anche possibile usare Invia un test dalla pagina Payload . Tuttavia, se si usa il payload selezionato in una simulazione, il messaggio di test viene visualizzato nei report di aggregazione. È possibile esportare i risultati o usare microsoft API Graph per filtrare i risultati.

D: È possibile scegliere come destinazione utenti appartenenti a un'organizzazione diversa come parte della stessa campagna di simulazione?

R. No. Attualmente, le simulazioni tra organizzazioni non sono supportate. Verificare che tutti gli utenti di destinazione si trovino nella stessa organizzazione. Tutti gli utenti o gli utenti guest tra organizzazioni sono esclusi dalla campagna di simulazione.

D: Come funziona il recapito in grado di riconoscere l'area?

R: Il recapito in grado di riconoscere l'area usa l'attributo del fuso orario della cassetta postale dell'utente di destinazione per determinare quando recapitare il messaggio. Potrebbe esserci una differenza di ora di ± un'ora nel recapito della posta elettronica in base al fuso orario dell'utente. Si consideri, ad esempio, lo scenario seguente:

- Alle 7:00 nel fuso orario del Pacifico (UTC-8), un amministratore crea e pianifica una campagna per iniziare alle 9:00 dello stesso giorno.

- UserA si trova nel fuso orario orientale (UTC-5).

- UserB si trova anche nel fuso orario del Pacifico.

Alle 9:00 dello stesso giorno, il messaggio di simulazione viene inviato a UserB. Con il recapito in grado di riconoscere l'area, il messaggio non viene inviato all'UtenteA nello stesso giorno, perché le 9:00 ora del Pacifico sono le 12:00 ora orientale. Il messaggio viene invece inviato a UserA alle 9:00 ora orientale del giorno seguente.

Quindi, all'esecuzione iniziale di una campagna con il recapito con riconoscimento dell'area abilitato, potrebbe sembrare che il messaggio di simulazione sia stato inviato solo agli utenti in un fuso orario specifico. Tuttavia, man mano che il tempo passa e un numero maggiore di utenti entra nell'ambito, gli utenti di destinazione aumentano.

Se non si usa il recapito in grado di riconoscere l'area, la campagna viene avviata in base al fuso orario dell'utente che lo sta configurando.

D: Microsoft raccoglie o archivia le informazioni immesse dagli utenti nella pagina di accesso Credential Harvest, usata nella tecnica di simulazione Credential Harvest?

R. No. Tutte le informazioni immesse nella pagina di accesso alla raccolta delle credenziali vengono ignorate in modo invisibile all'utente. Viene registrato solo il "clic" per acquisire l'evento di compromissione. Microsoft non raccoglie, registra o archivia i dettagli immessi dall'utente in questo passaggio.

D: Per quanto tempo vengono conservate le informazioni di simulazione? È possibile eliminare i dati di simulazione?

R: Vedere la tabella seguente:

| Tipo di dati | Conservazione |

|---|---|

| Metadati di simulazione | 18 mesi a meno che un amministratore non elimini prima la simulazione. |

| Automazione della simulazione | 18 mesi a meno che un amministratore non elimini prima l'automazione della simulazione. |

| Automazione del payload | 18 mesi a meno che un amministratore non elimini prima l'automazione del payload. |

| Attività utente nei metadati di simulazione | 18 mesi a meno che un amministratore non elimini prima la simulazione. |

| Payload globali | Salvato in modo permanente, a meno che non venga eliminato da Microsoft. |

| Payload del tenant | 18 mesi a meno che un amministratore non elimini prima il payload archiviato. |

| Attività utente nei metadati di training | 18 mesi a meno che un amministratore non elimini prima la simulazione. |

| MDO payload consigliati | 6 mesi. |

| Notifiche dell'utente finale globale | Salvato in modo permanente, a meno che non venga eliminato da Microsoft. |

| Notifiche dell'utente finale del tenant | 18 mesi a meno che un amministratore non elimini prima la notifica. |

| Pagine di accesso globali | Salvato in modo permanente, a meno che non venga eliminato da Microsoft. |

| Pagine di accesso del tenant | 18 mesi a meno che un amministratore non elimini prima la pagina di accesso. |

| Pagine di destinazione globali | Persistente a meno che non venga eliminato da Microsoft |

| Pagine di destinazione del tenant | 18 mesi a meno che un amministratore non elimini prima la pagina di destinazione. |

Se l'intero tenant viene eliminato, i dati di training della simulazione degli attacchi vengono eliminati dopo 90 giorni.

Per altre informazioni, vedere Informazioni sulla conservazione dei dati per Microsoft Defender per Office 365.

D: È possibile creare, visualizzare e gestire simulazioni usando un'API?

R: Sì. Gli scenari di lettura e scrittura sono supportati usando microsoft API Graph:

-

AttackSimulation.Read.All:- Leggere i metadati di simulazione

- Leggere l'attività utente

- Leggere i dati di training

- Leggere i trasgressori ripetuti

-

AttackSimulation.ReadWrite.All: eseguire simulazioni usando i payload, le notifiche e le pagine di accesso specificati.

Per altre informazioni, vedere Panoramica dell'API Elenca simulazioni e report per il training della simulazione degli attacchi come parte di Microsoft Defender per Office 365.

D: È possibile eliminare payload personalizzati?

R: Sì. Prima di tutto si archivia il payload, quindi si elimina il payload archiviato. Per istruzioni, vedere Archivio payload.

D: È possibile modificare i payload predefiniti?

R: Non direttamente. È possibile copiare il payload predefinito e quindi modificare la copia. Per istruzioni, vedere Copiare payload.

D: Sto provando a eseguire una simulazione di codice a matrice, ma l'analisi del codice a matrice mi mostra "ping riuscito" invece della pagina di destinazione?

R: Quando si inserisce un codice a matrice nell'editor del payload, viene eseguito il mapping all'URL di phishing di base selezionato nella sezione >Selezionare URL del collegamento Phishing. Il codice a matrice viene inserito nel messaggio di posta elettronica come immagine. Se si passa dalla scheda Testo alla scheda Codice , viene visualizzata l'immagine inserita in formato Base64. L'inizio dell'immagine contiene <div id="QRcode"...>. Assicurarsi di verificare che il payload completato contenga <div id="QRcode"...> prima di usarlo in una simulazione.

Durante la creazione della simulazione, se si analizza il codice a matrice o si usa Invia un test per esaminare il payload, il codice a matrice punta all'URL di phishing di base selezionato.

Quando il payload viene usato in una simulazione, il servizio sostituisce il codice a matrice con un codice a matrice generato dinamicamente per tenere traccia delle metriche di clic e compromissione. Le dimensioni, la posizione e la forma del codice a matrice corrispondono alle opzioni di configurazione configurate nel payload. L'analisi del codice a matrice durante una simulazione effettiva consente di passare alla pagina di destinazione configurata.

D: Sto provando a creare un payload in HTML, ma l'editor del payload sembra rimuovere determinati contenuti dalla progettazione?

R: Attualmente, i tag HTML seguenti non sono supportati nell'editor del payload: applet, base, basefont, command, embed, frame, frameset, iframe, keygen, link, meta, noframes, noscript, param, script, object, title.