Onboarding con Microsoft Configuration Manager

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Questo articolo funge da metodo di onboarding di esempio.

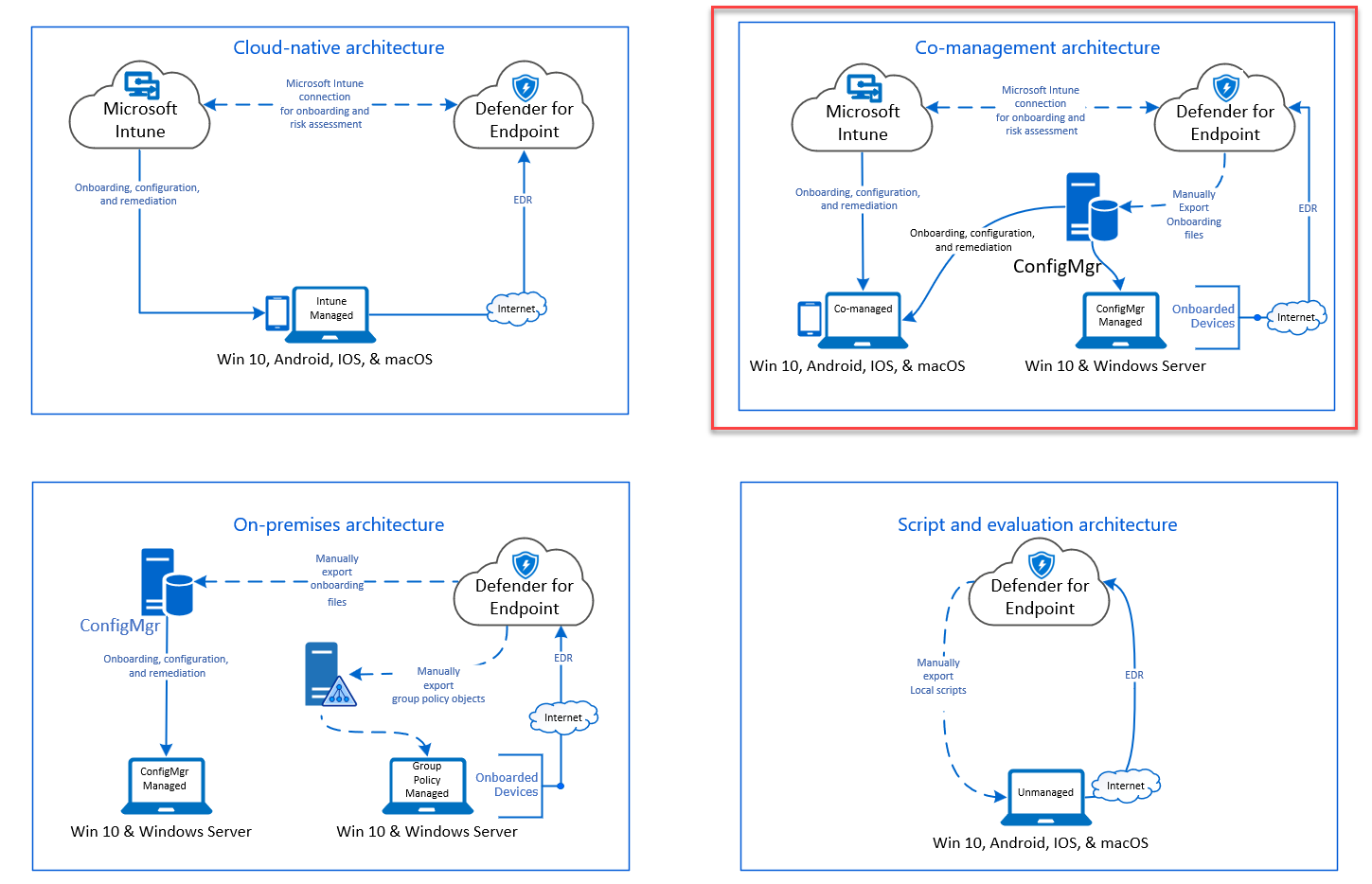

Nell'articolo Pianificazione sono stati forniti diversi metodi per eseguire l'onboarding dei dispositivi nel servizio. Questo articolo illustra l'architettura di co-gestione.

delle architetture di ambiente

delle architetture di ambiente

Mentre Defender per endpoint supporta l'onboarding di vari endpoint e strumenti, questo articolo non li copre. Per informazioni sull'onboarding generale con altri strumenti e metodi di distribuzione supportati, vedere Panoramica dell'onboarding.

Questo articolo guida gli utenti in:

- Passaggio 1: Onboarding dei dispositivi Windows nel servizio

- Passaggio 2: Configurazione delle funzionalità di Defender per endpoint

Queste linee guida per l'onboarding illustrano i passaggi di base seguenti che è necessario eseguire quando si usa Microsoft Configuration Manager:

- Creazione di una raccolta in Microsoft Configuration Manager

- Configurazione delle funzionalità di Microsoft Defender per endpoint tramite Microsoft Configuration Manager

Nota

In questa distribuzione di esempio vengono trattati solo i dispositivi Windows.

Passaggio 1: Eseguire l'onboarding di dispositivi Windows con Microsoft Configuration Manager

Creazione della raccolta

Per eseguire l'onboarding dei dispositivi Windows con Microsoft Configuration Manager, la distribuzione può essere destinata a una raccolta esistente oppure è possibile creare una nuova raccolta per il test.

L'onboarding con strumenti come Criteri di gruppo o il metodo manuale non installa alcun agente nel sistema.

All'interno di Microsoft Configuration Manager, il processo di onboarding verrà configurato come parte delle impostazioni di conformità all'interno della console.

Qualsiasi sistema che riceve questa configurazione richiesta mantiene tale configurazione finché il client di Configuration Manager continua a ricevere questo criterio dal punto di gestione.

Seguire la procedura seguente per eseguire l'onboarding degli endpoint usando Microsoft Configuration Manager.

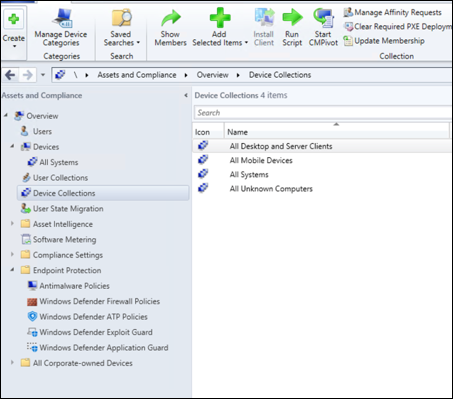

Nella console di Microsoft Configuration Manager passare a Asset e panoramica sulla > conformità > Raccolte di dispositivi.

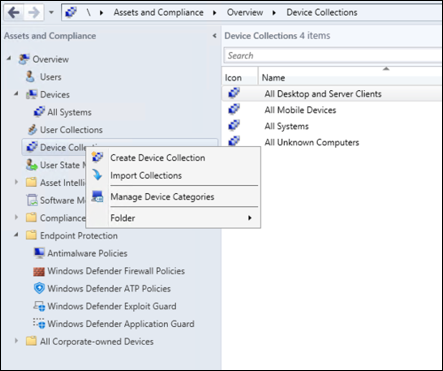

Fare clic con il pulsante destro del mouse su Raccolta dispositivi e scegliere Crea raccolta dispositivi.

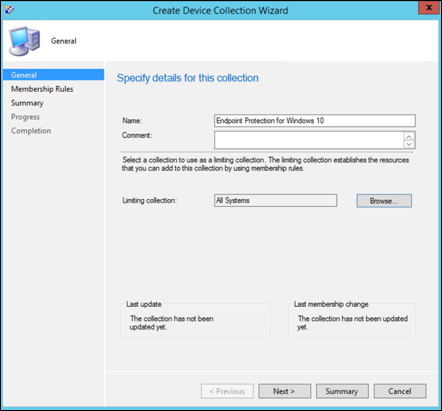

Specificare un nome e una raccolta di limitazione, quindi selezionare Avanti.

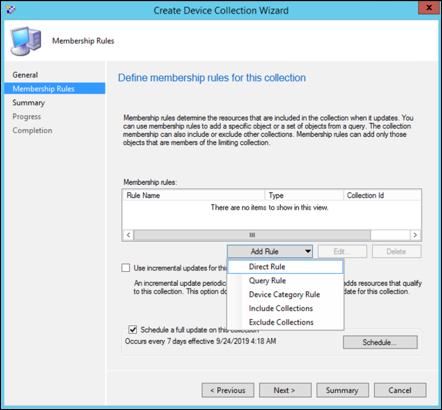

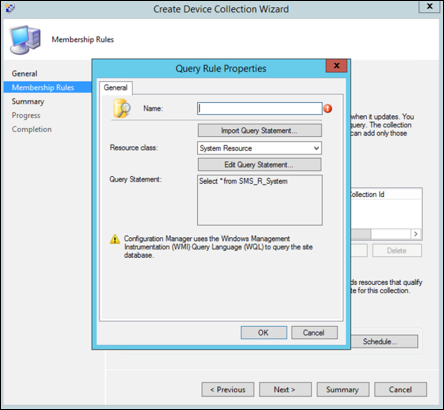

Selezionare Aggiungi regola e scegliere Regola query.

Selezionare Avanti nella Creazione guidata appartenenza diretta e selezionare Modifica istruzione query.

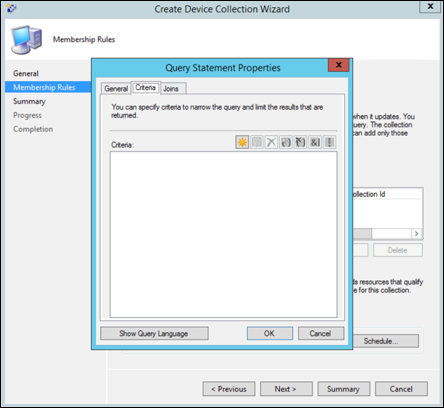

Selezionare Criteri e quindi scegliere l'icona a stella.

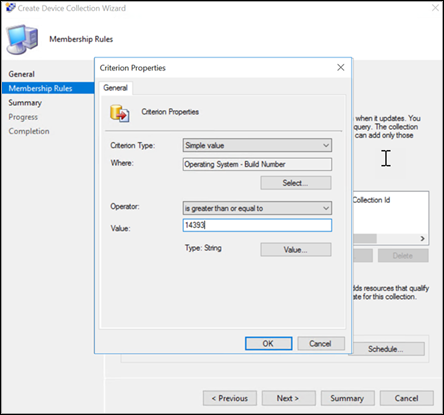

Mantenere il tipo di criterio come valore semplice, scegliere mentre Sistema operativo - numero di build, operatore maggiore o uguale a e valore 14393 e selezionare OK.

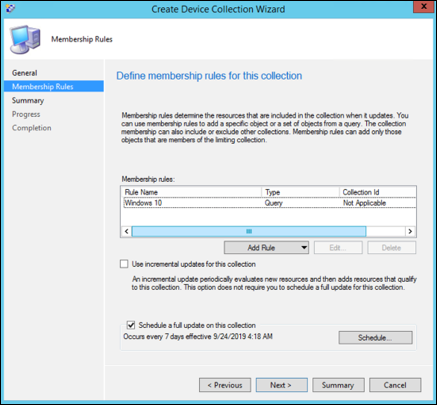

Selezionare Avanti e Chiudi.

Seleziona Avanti.

Dopo aver completato questa attività, è ora disponibile una raccolta di dispositivi con tutti gli endpoint di Windows nell'ambiente.

Passaggio 2: Configurare le funzionalità di Microsoft Defender per endpoint

Questa sezione illustra come configurare le funzionalità seguenti usando Microsoft Configuration Manager nei dispositivi Windows:

- Rilevamento e reazione dagli endpoint

- Protezione di nuova generazione

- Riduzione della superficie di attacco

Rilevamento endpoint e risposta

Windows 10 e Windows 11

Dal portale di Microsoft Defender è possibile scaricare i .onboarding criteri che possono essere usati per creare i criteri in System Center Configuration Manager e distribuirli nei dispositivi Windows 10 e Windows 11.

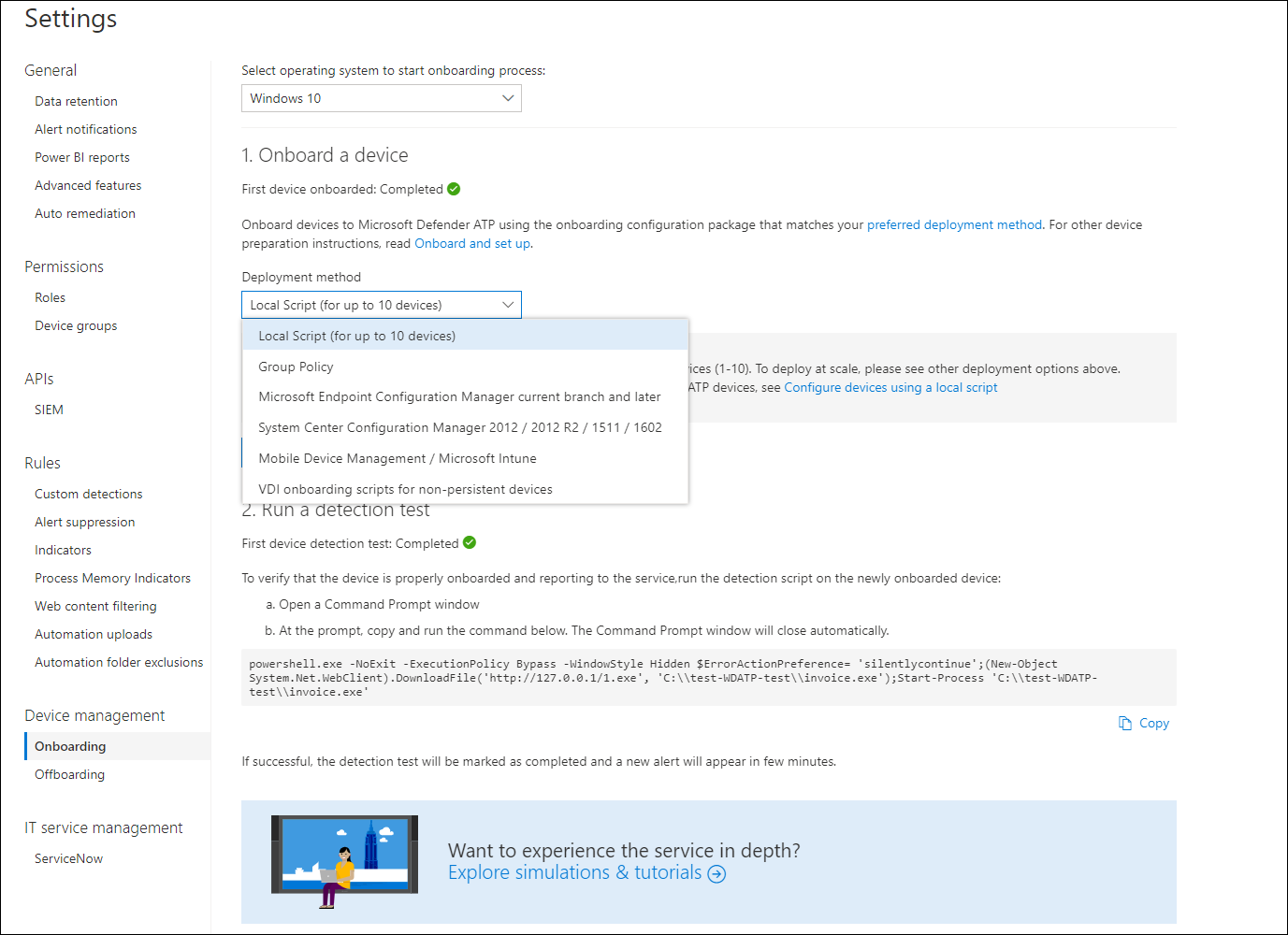

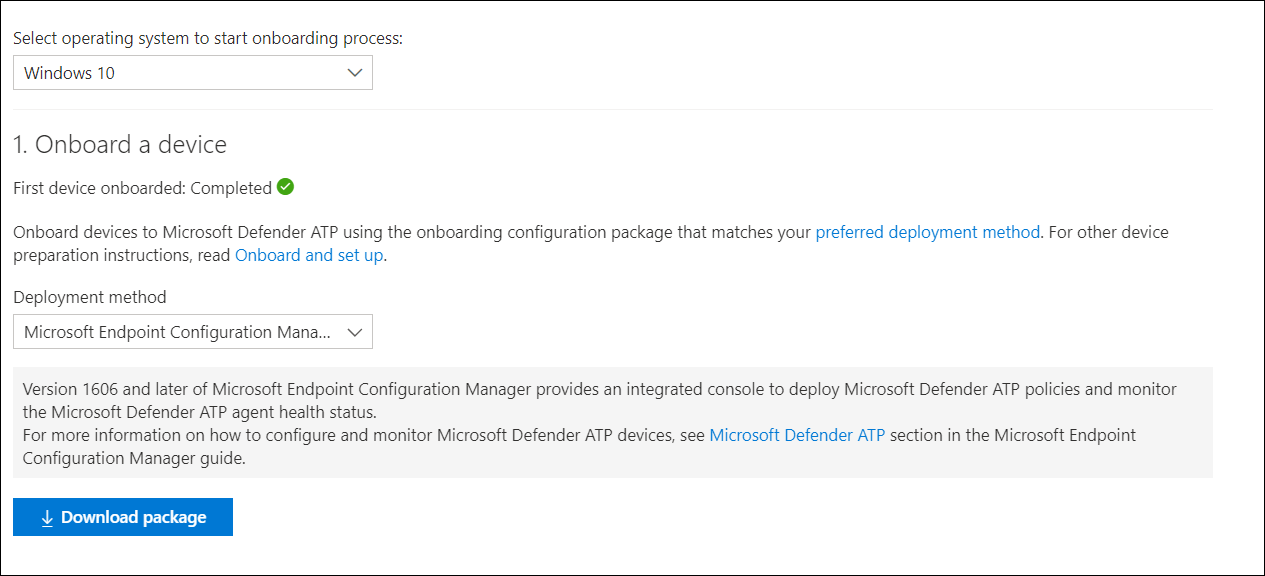

In un portale di Microsoft Defender selezionare Impostazioni e quindi Onboarding.

In Metodo di distribuzione selezionare la versione supportata di Microsoft Configuration Manager.

Selezionare Scarica pacchetto.

Salvare il pacchetto in un percorso accessibile.

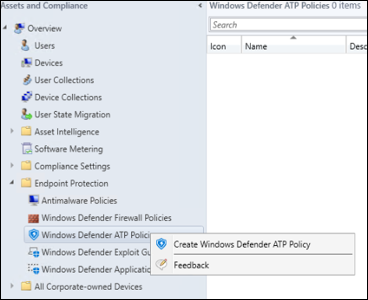

In Microsoft Configuration Manager passare a: Asset e panoramica della > conformità > Criteri di Endpoint Protection > di Microsoft Defender ATP.

Fare clic con il pulsante destro del mouse su Criteri di Microsoft Defender ATP e scegliere Crea criteri di Microsoft Defender ATP.

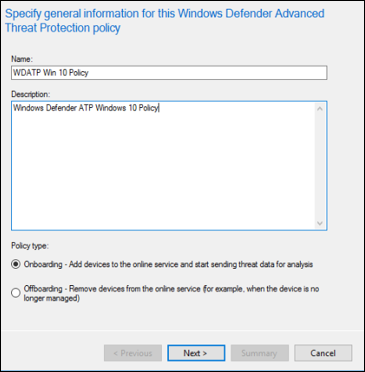

Immettere il nome e la descrizione, verificare che l'opzione Onboarding sia selezionata e quindi selezionare Avanti.

Selezionare Sfoglia.

Passare al percorso del file scaricato dal passaggio 4 precedente.

Seleziona Avanti.

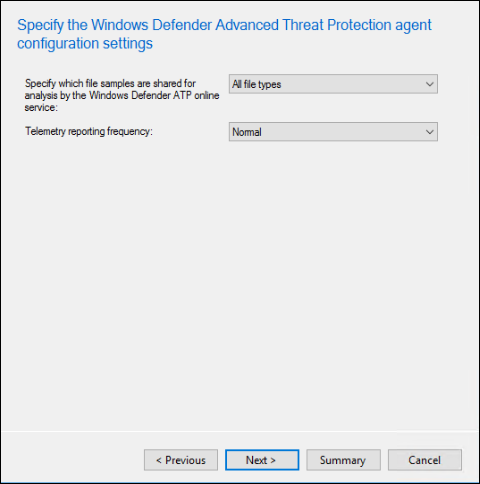

Configurare l'agente con gli esempi appropriati (nessuno o tutti i tipi di file).

Selezionare i dati di telemetria appropriati (Normal o Expedited) e quindi selezionare Avanti.

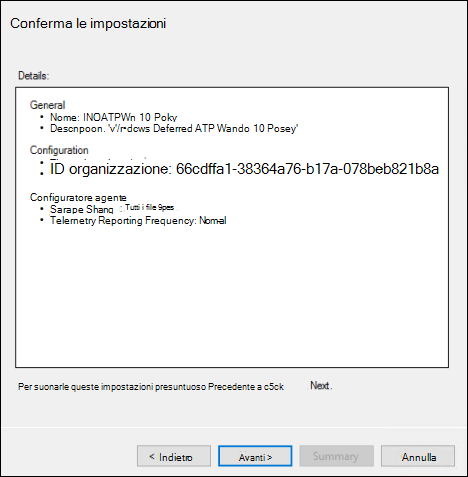

Verificare la configurazione e quindi selezionare Avanti.

Selezionare Chiudi al termine della procedura guidata.

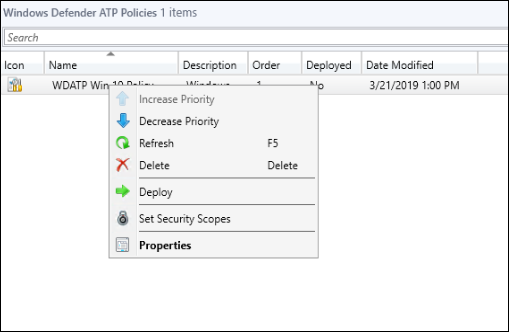

Nella console di Microsoft Configuration Manager fare clic con il pulsante destro del mouse sui criteri di Defender per endpoint creati e scegliere Distribuisci.

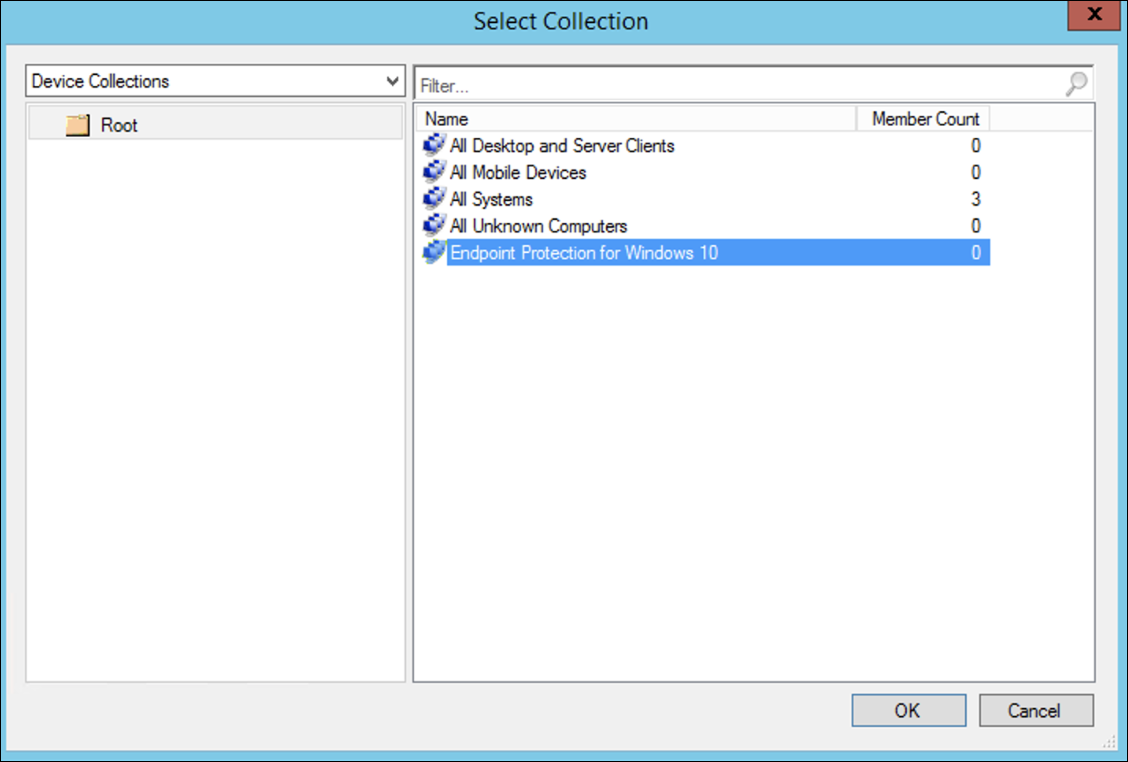

Nel pannello a destra selezionare la raccolta creata in precedenza e selezionare OK.

Versioni precedenti di Windows Client (Windows 7 e Windows 8.1)

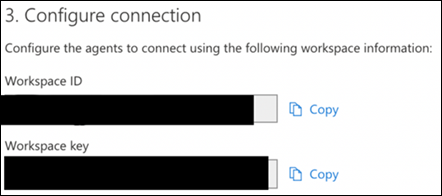

Seguire la procedura seguente per identificare l'ID dell'area di lavoro di Defender per endpoint e la chiave dell'area di lavoro necessari per l'onboarding delle versioni precedenti di Windows.

In un portale di Microsoft Defender selezionare Impostazioni>Endpoint>onboarding (in Gestione dispositivi).

In Sistema operativo scegliere Windows 7 SP1 e 8.1.

Copiare l'ID area di lavoro e la chiave dell'area di lavoro e salvarli. Verranno usati più avanti nel processo.

Installare Microsoft Monitoring Agent (MMA).

MMA è attualmente (a partire da gennaio 2019) supportato nei sistemi operativi Windows seguenti:

- SKU server: Windows Server 2008 SP1 o versioni successive

- SKU client: Windows 7 SP1 e versioni successive

L'agente MMA deve essere installato nei dispositivi Windows. Per installare l'agente, alcuni sistemi devono scaricare l'aggiornamento per l'esperienza del cliente e la telemetria diagnostica per raccogliere i dati con MMA. Queste versioni di sistema includono, a titolo esemplificabile, le seguenti:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

In particolare, per Windows 7 SP1 è necessario installare le patch seguenti:

- Installare KB4074598

- Installare .NET Framework 4.5 (o versione successiva) oKB3154518. Non installare entrambi nello stesso sistema.

Se si usa un proxy per connettersi a Internet, vedere la sezione Configurare le impostazioni proxy.

Al termine, gli endpoint di cui è stato eseguito l'onboarding nel portale dovrebbero essere visualizzati entro un'ora.

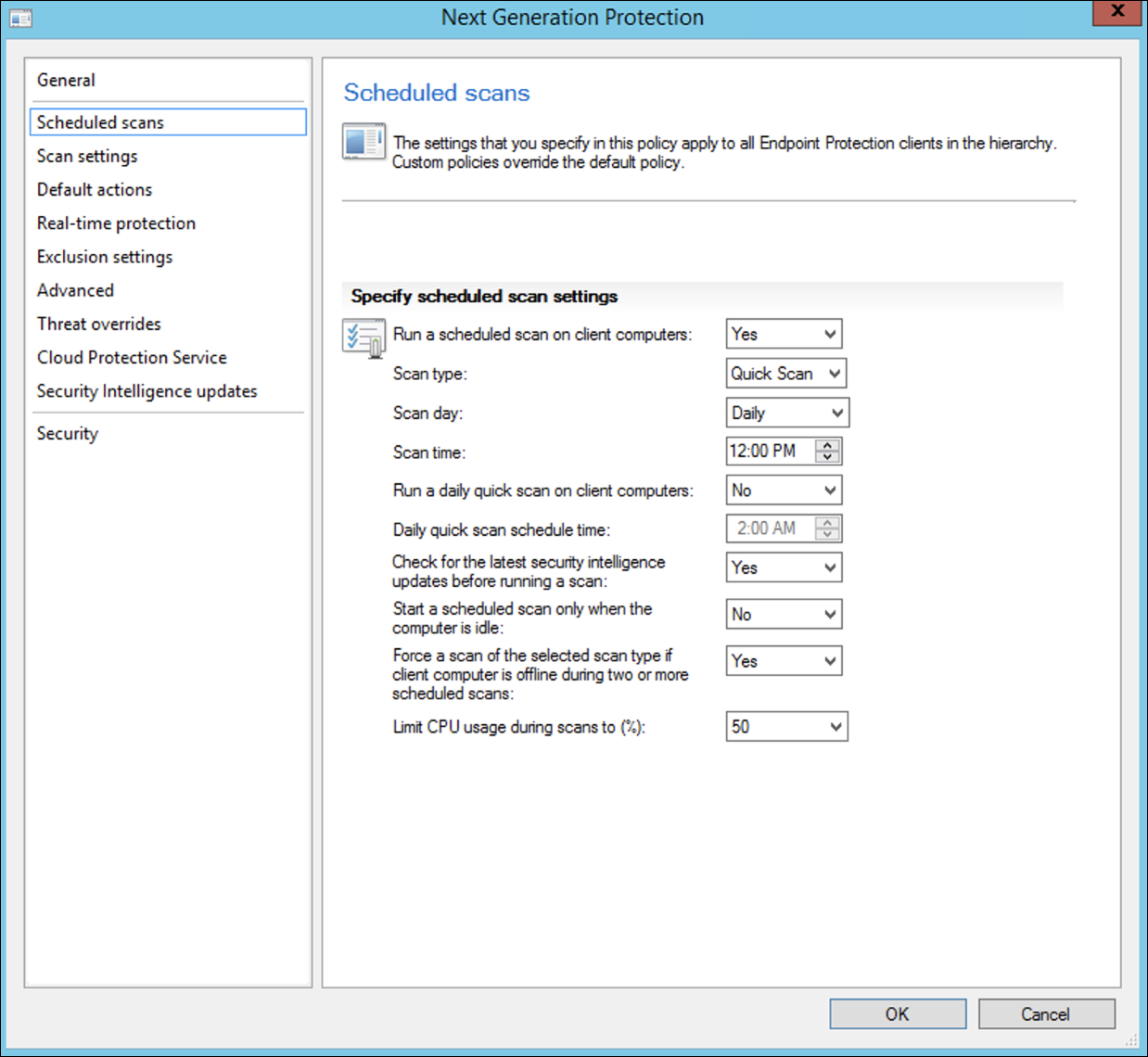

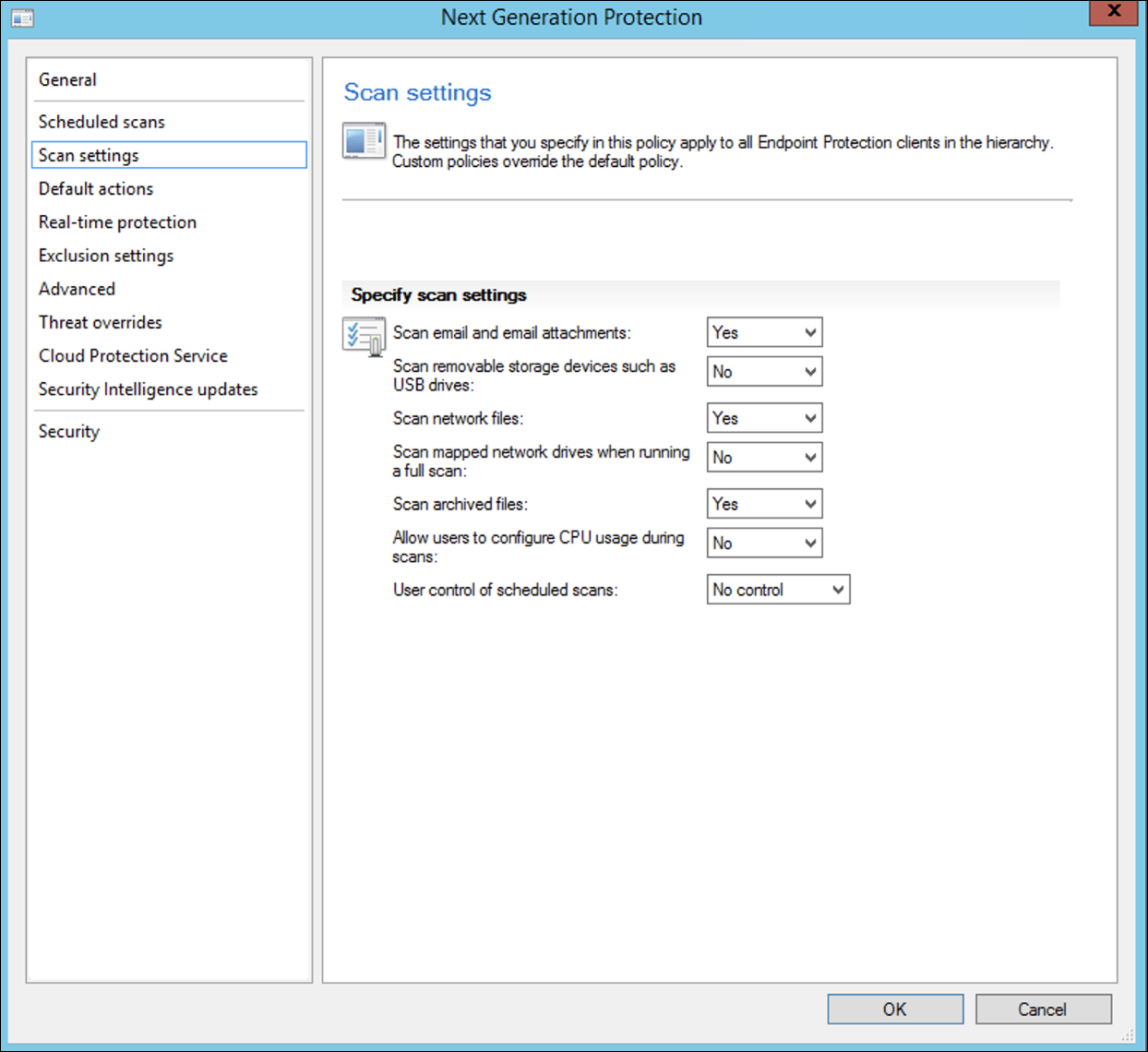

Protezione di nuova generazione

Microsoft Defender Antivirus è una soluzione antimalware integrata che offre protezione di nuova generazione per desktop, computer portatili e server.

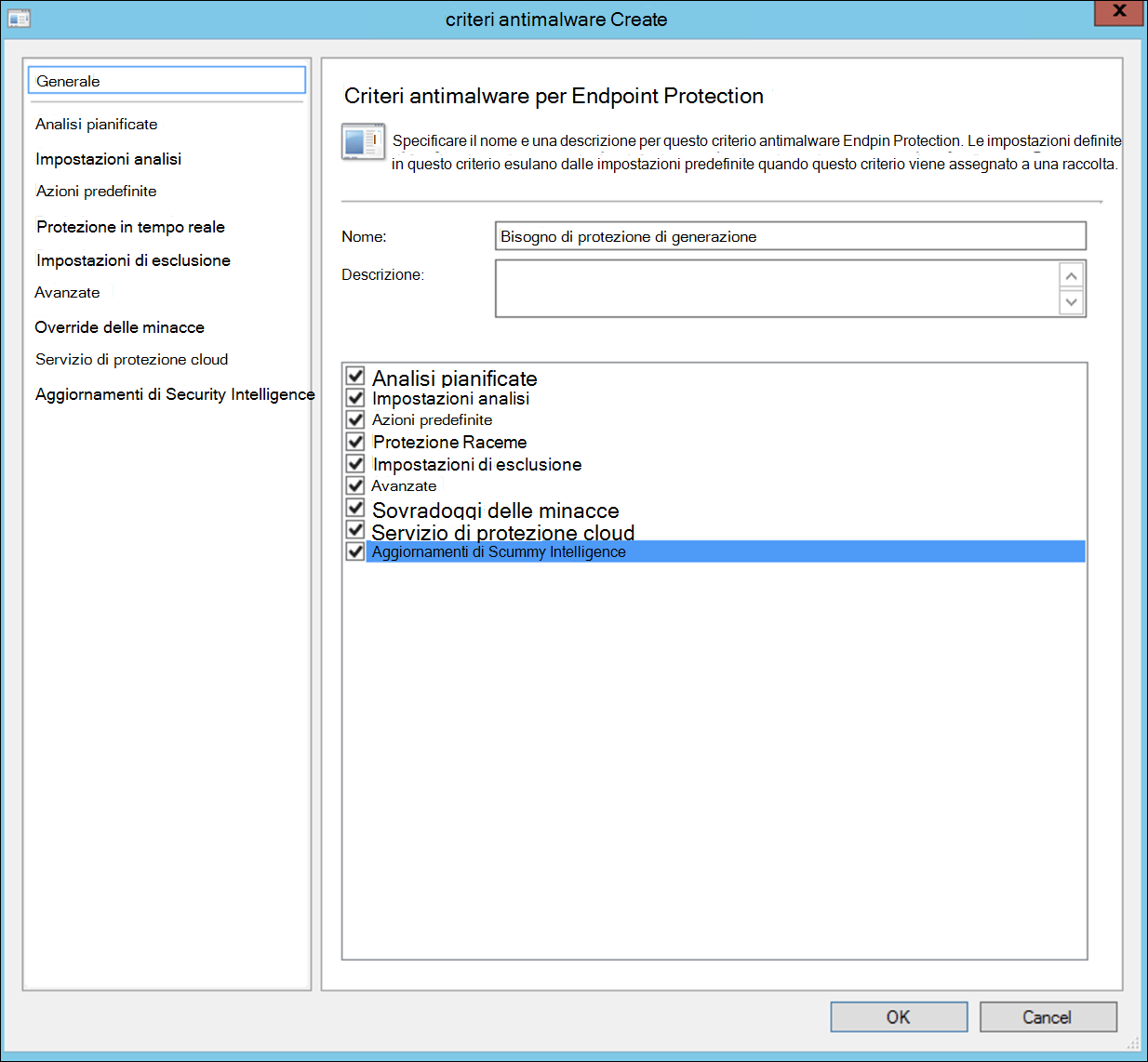

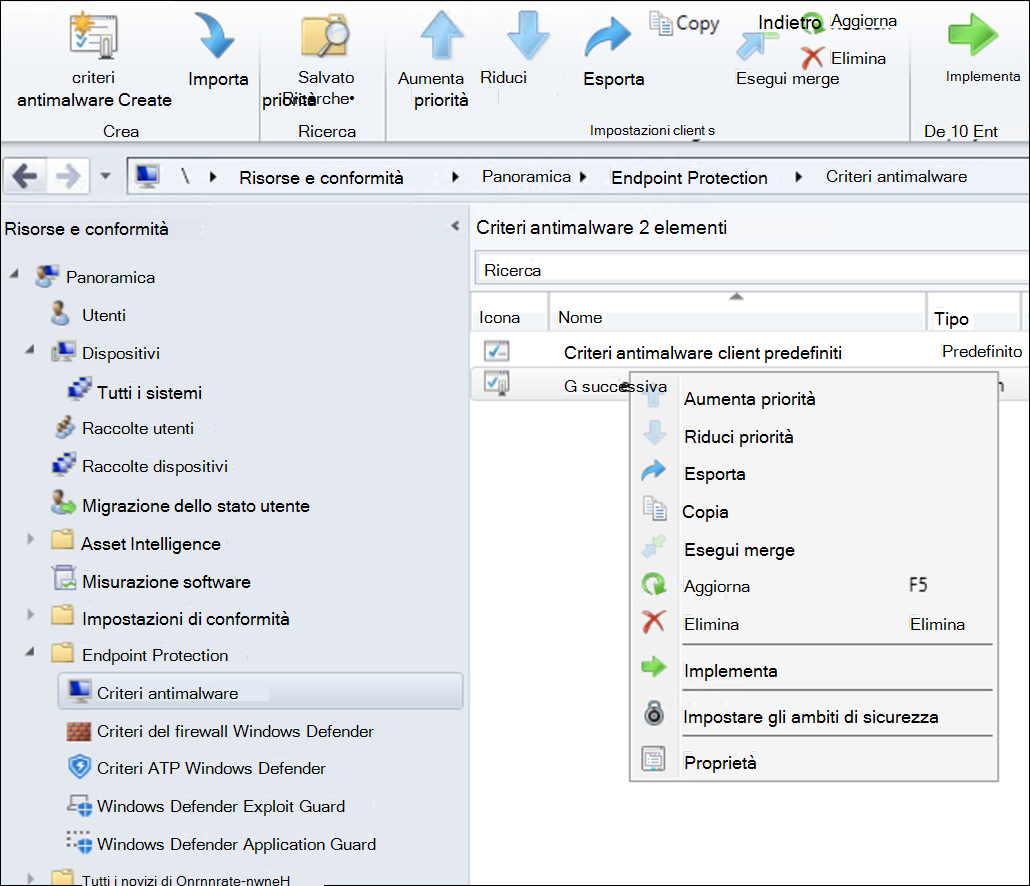

Nella console di Microsoft Configuration Manager passare a Asset e panoramica della > conformità > Criteri antimalware di Endpoint Protection > e scegliere Crea criteri antimalware.

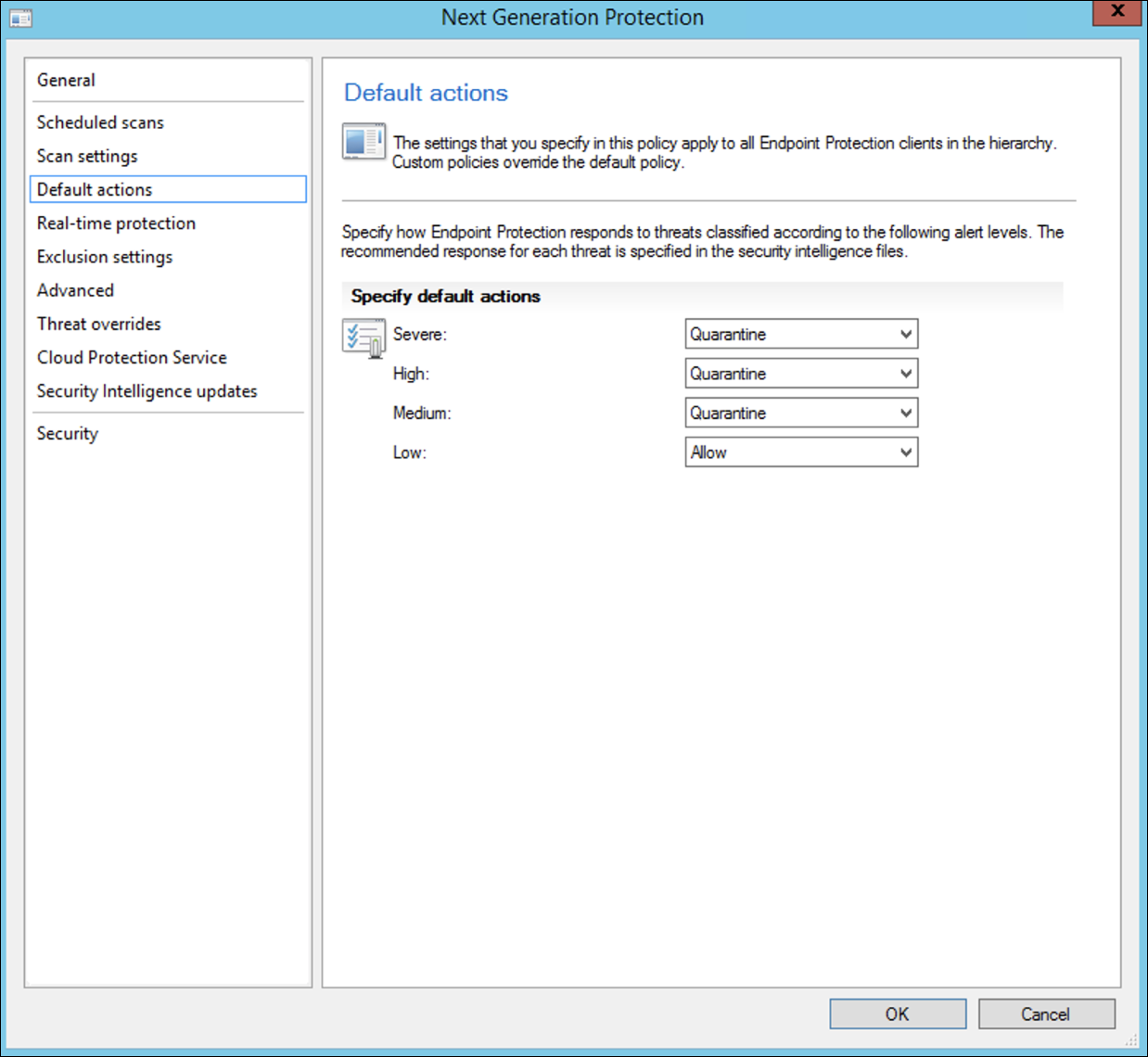

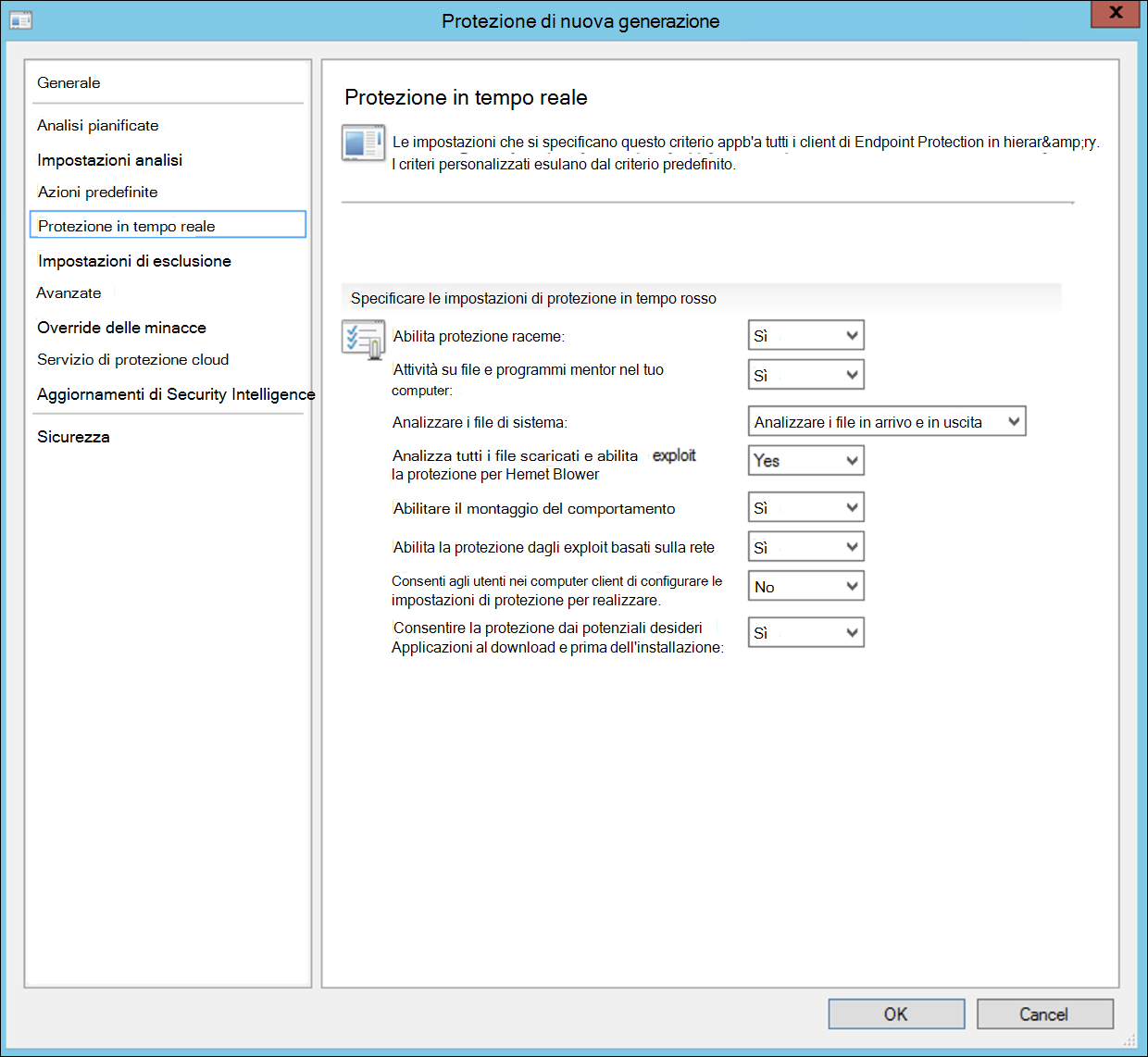

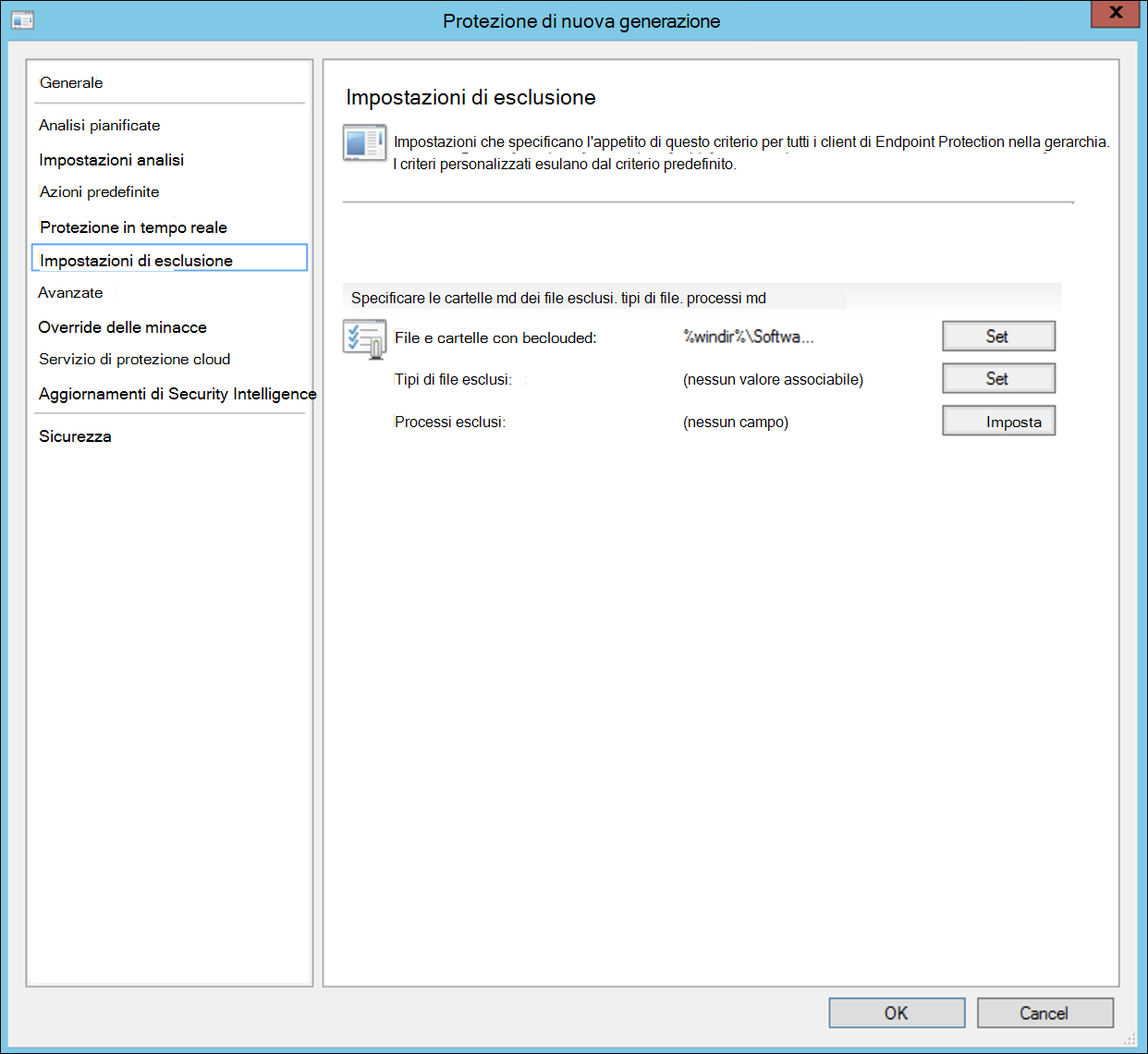

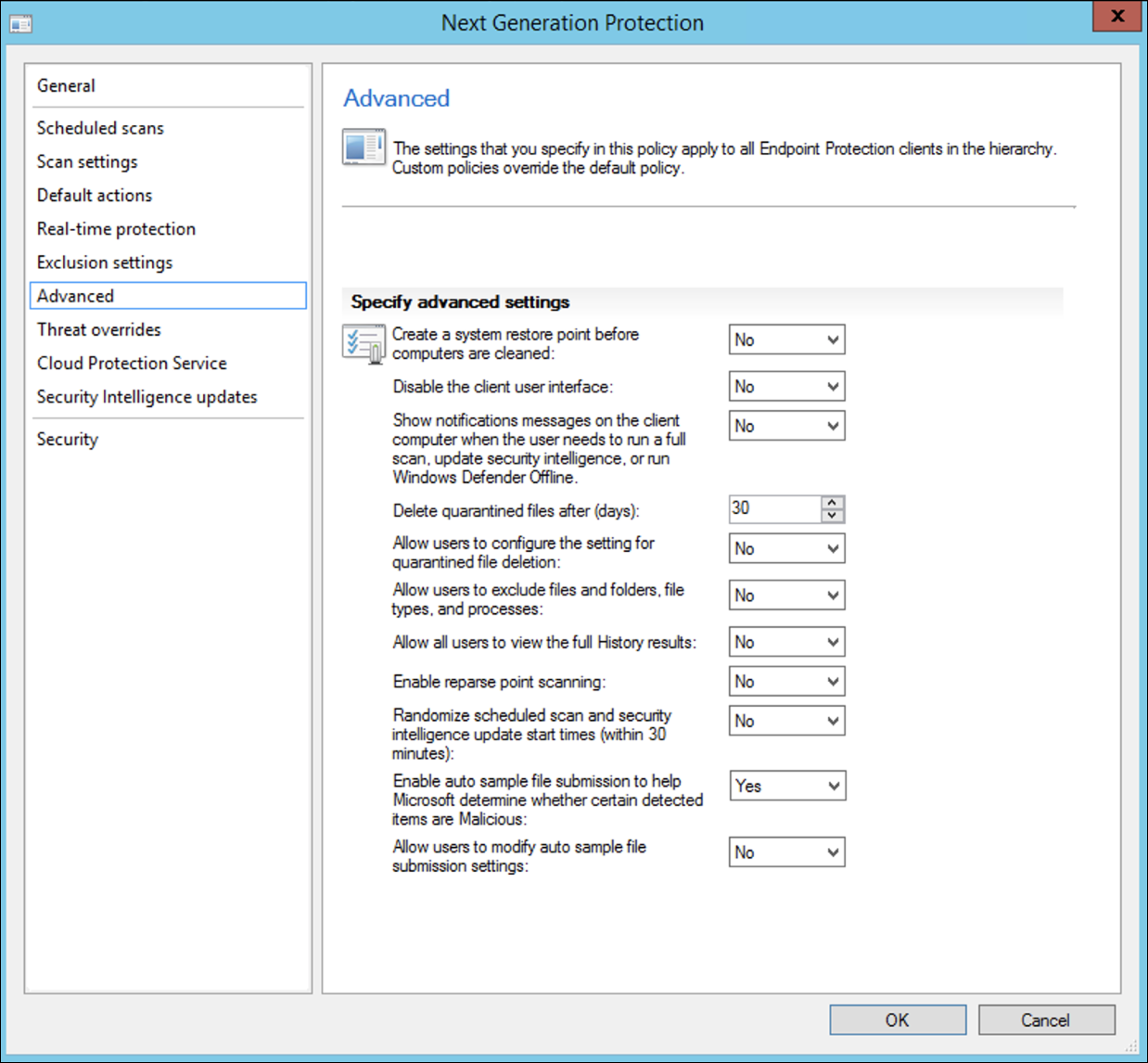

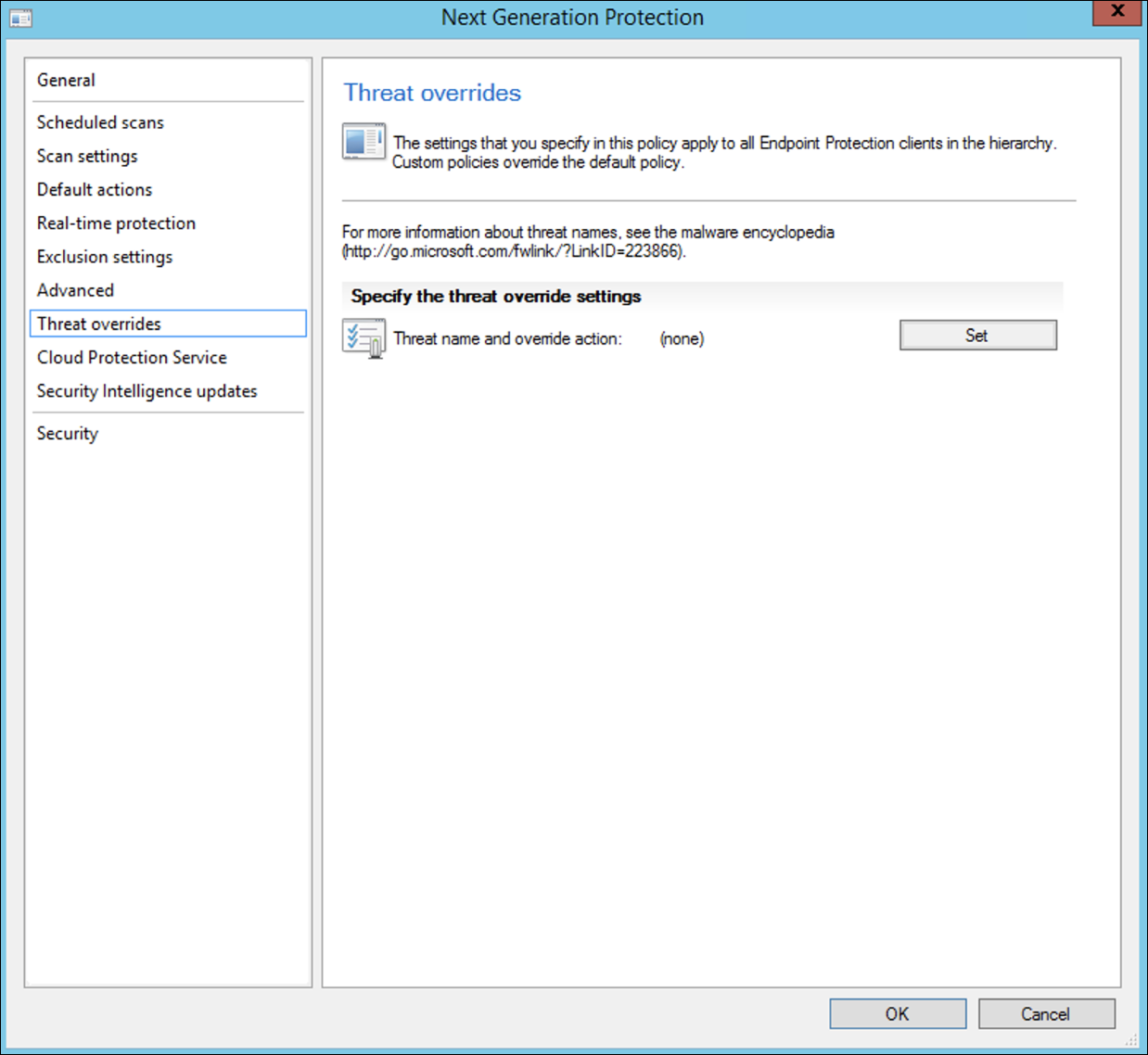

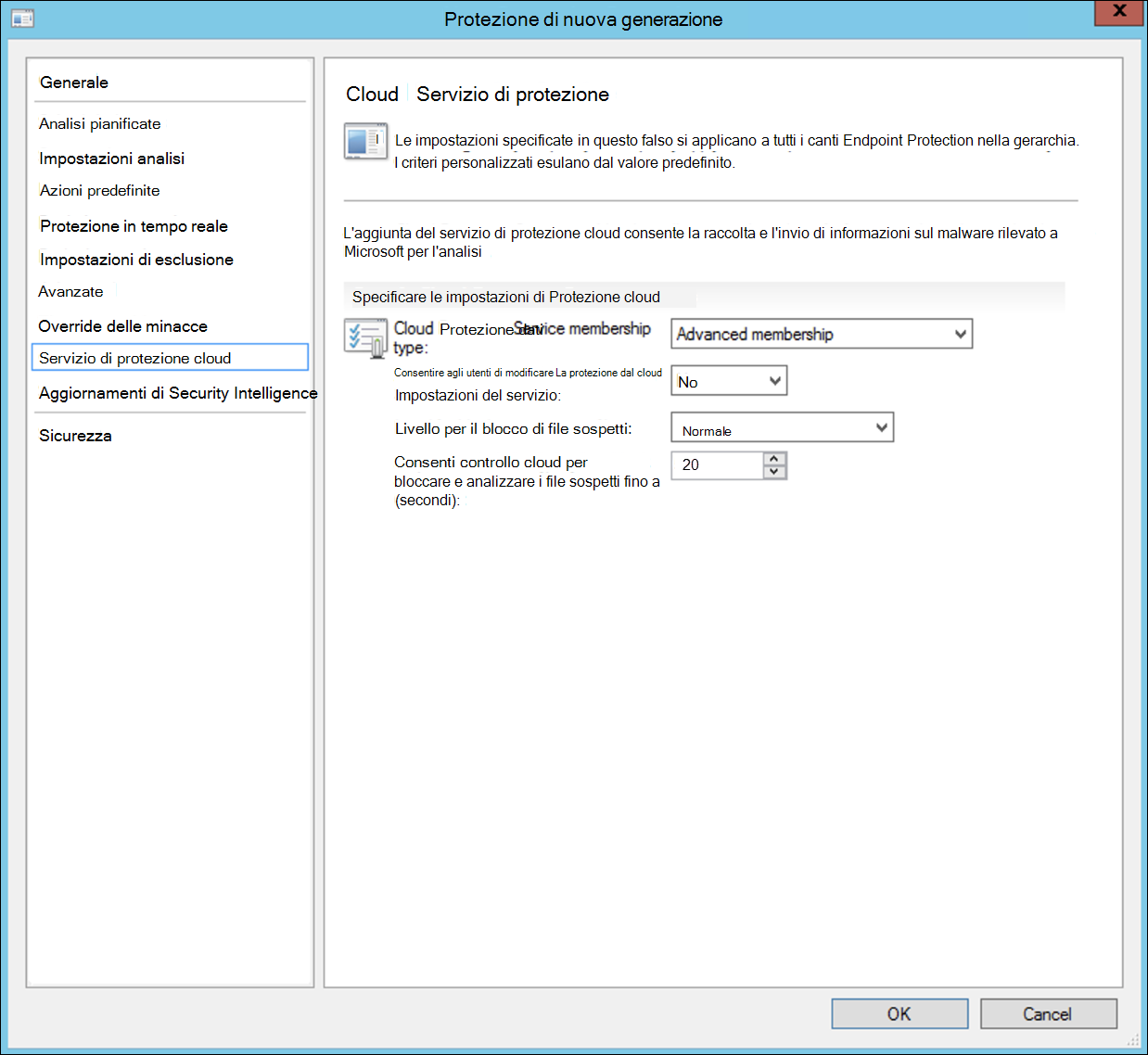

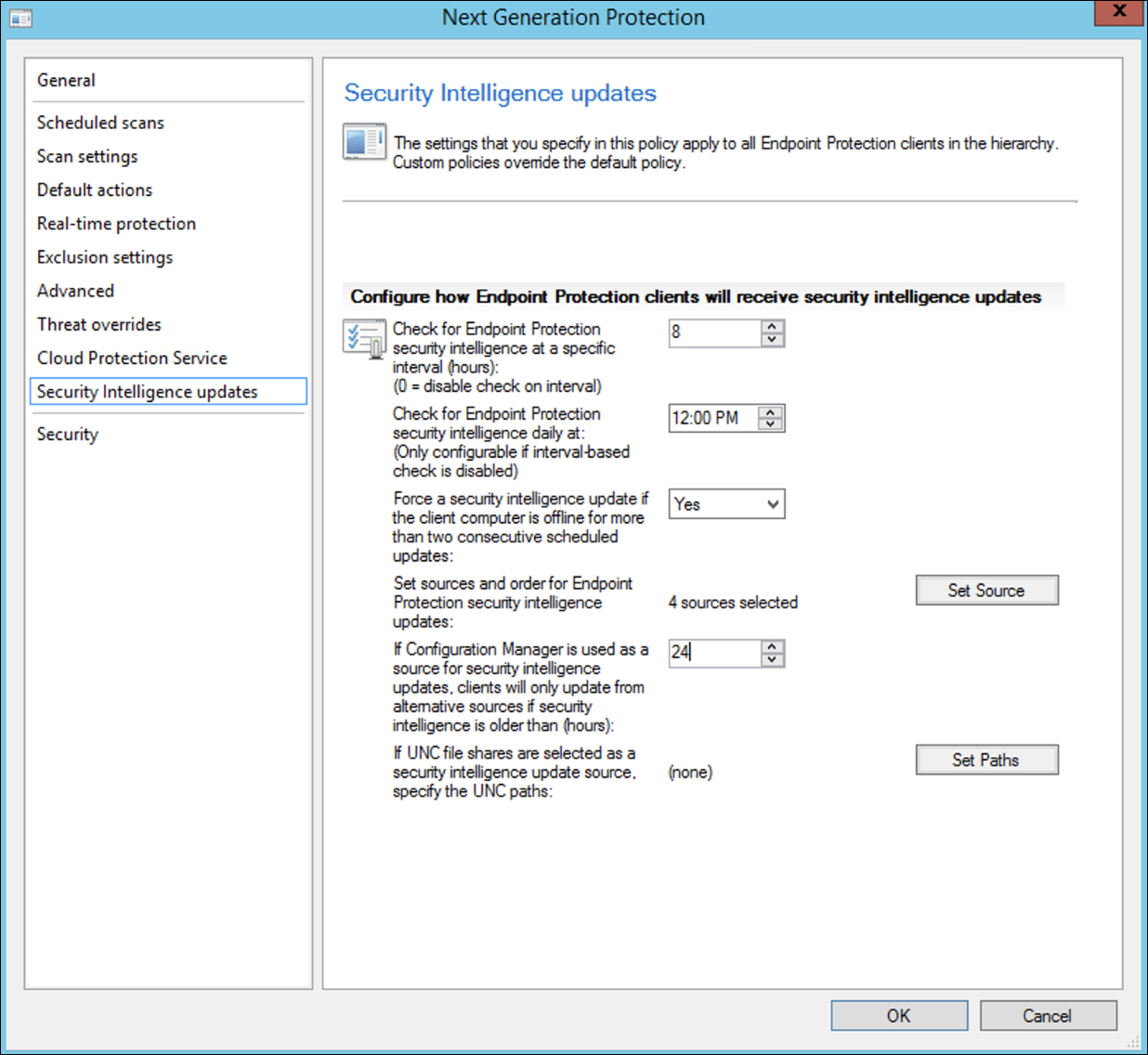

Selezionare Scansioni pianificate, Impostazioni di analisi, Azioni predefinite, Protezione in tempo reale, Impostazioni di esclusione, Avanzate, Sostituzioni delle minacce, Aggiornamenti di Cloud Protection Service e Security Intelligence e scegliere OK.

In alcuni settori o alcuni clienti aziendali selezionati potrebbero avere esigenze specifiche sulla configurazione dell'antivirus.

Analisi rapida e analisi completa e analisi personalizzata

Per altre informazioni, vedere Framework di configurazione della sicurezza di Windows.

Fare clic con il pulsante destro del mouse sui criteri antimalware appena creati e scegliere Distribuisci.

Indirizzare i nuovi criteri antimalware alla raccolta di Windows e selezionare OK.

Dopo aver completato questa attività, è stata configurata correttamente Microsoft Defender Antivirus.

Riduzione della superficie d'attacco

Il pilastro di riduzione della superficie di attacco di Defender per endpoint include il set di funzionalità disponibile in Exploit Guard. Regole di riduzione della superficie di attacco, Accesso controllato alle cartelle, Protezione di rete e Protezione dagli exploit.

Tutte queste funzionalità offrono una modalità di test e una modalità blocco. In modalità test non c'è alcun impatto sull'utente finale. Tutto ciò che fa è raccogliere altri dati di telemetria e renderli disponibili nel portale di Microsoft Defender. L'obiettivo di una distribuzione consiste nello spostare passo dopo passo i controlli di sicurezza in modalità blocco.

Per impostare le regole di riduzione della superficie di attacco in modalità test:

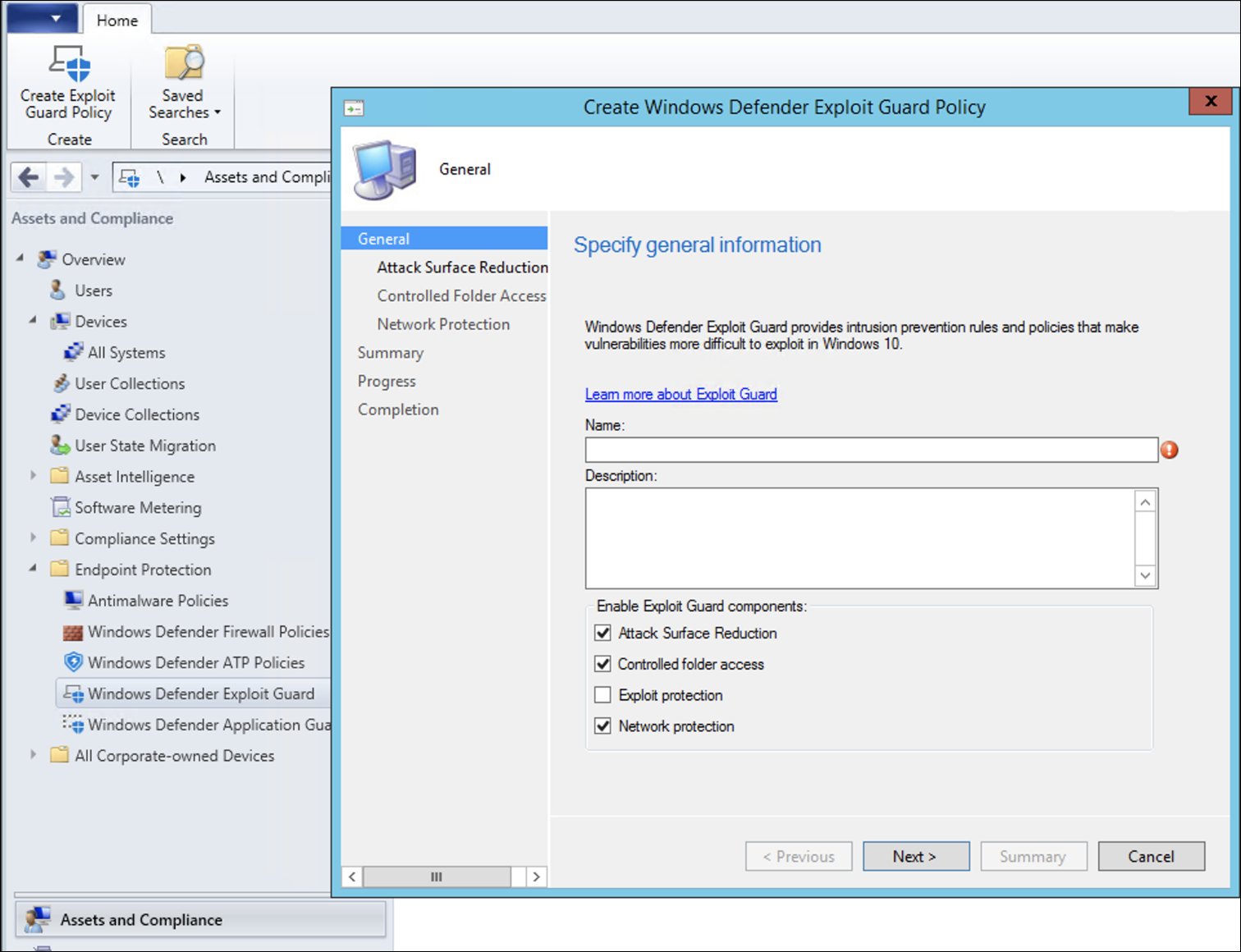

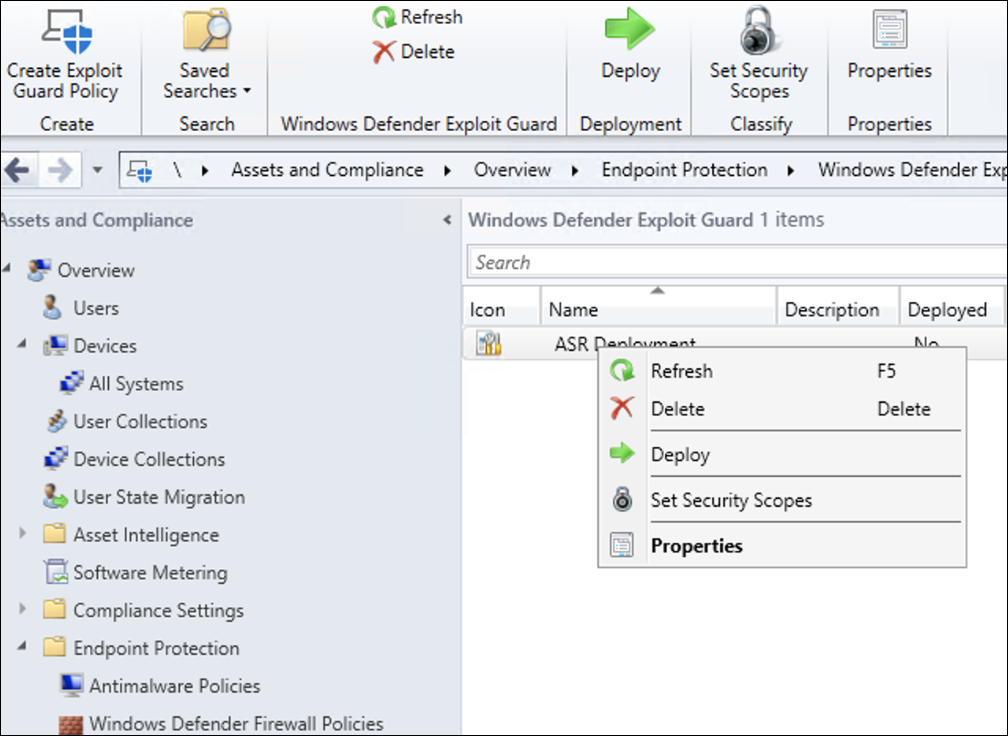

Nella console di Microsoft Configuration Manager passare a Asset e panoramica della > conformità > Endpoint Protection > Windows Defender Exploit Guard e scegliere Crea criteri di Exploit Guard.

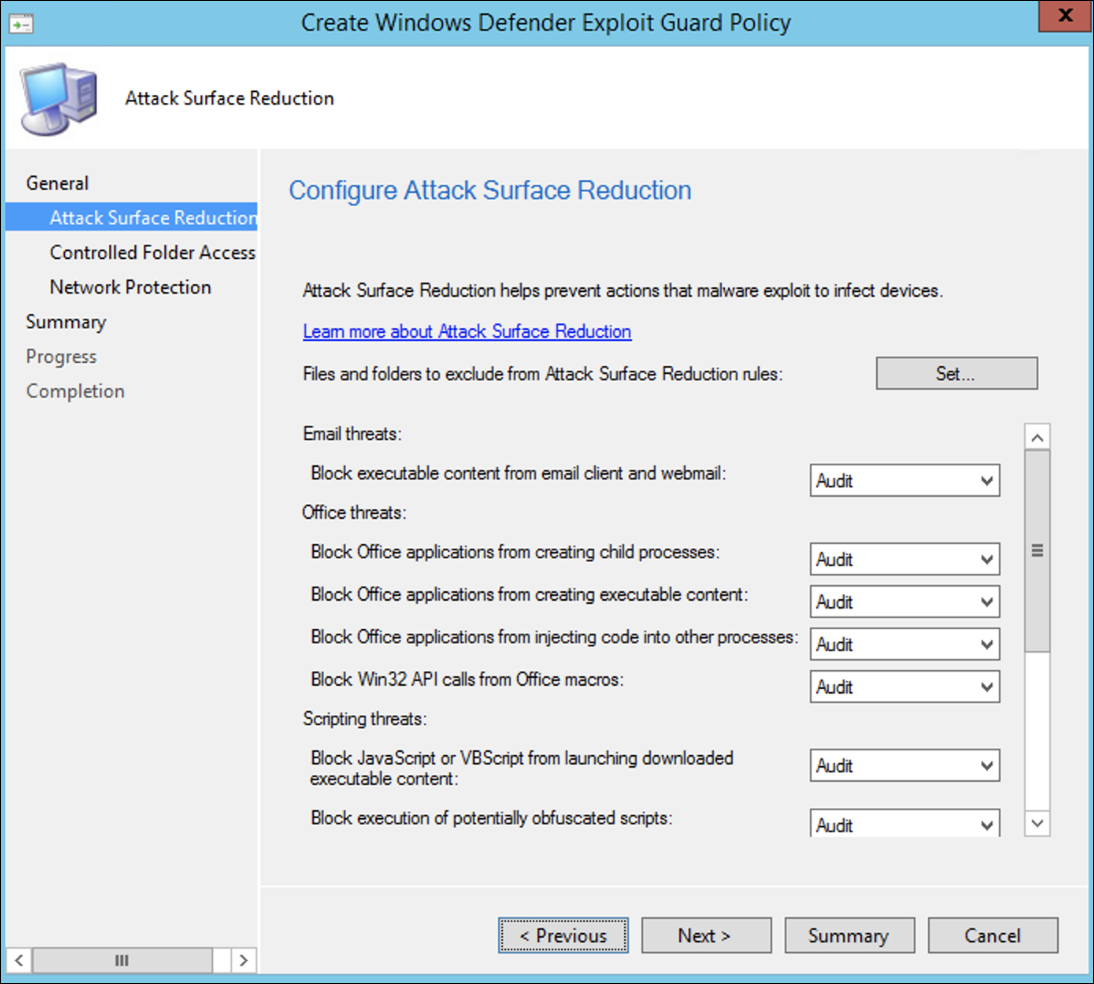

Selezionare Riduzione superficie di attacco.

Impostare regole su Controlla e selezionare Avanti.

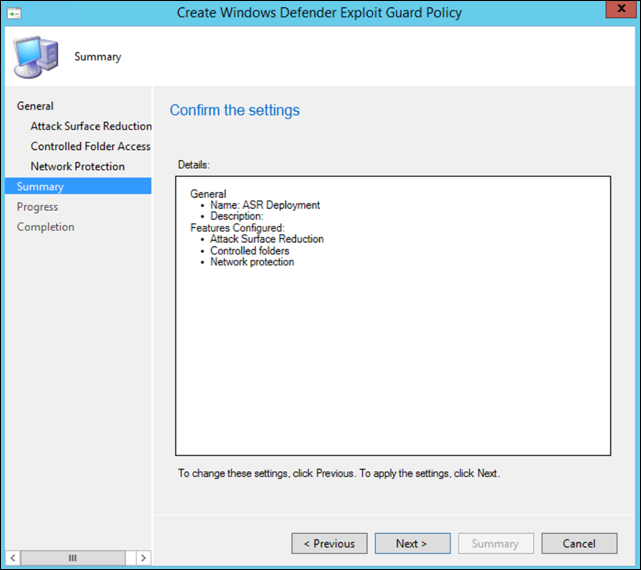

Confermare i nuovi criteri di Exploit Guard selezionando Avanti.

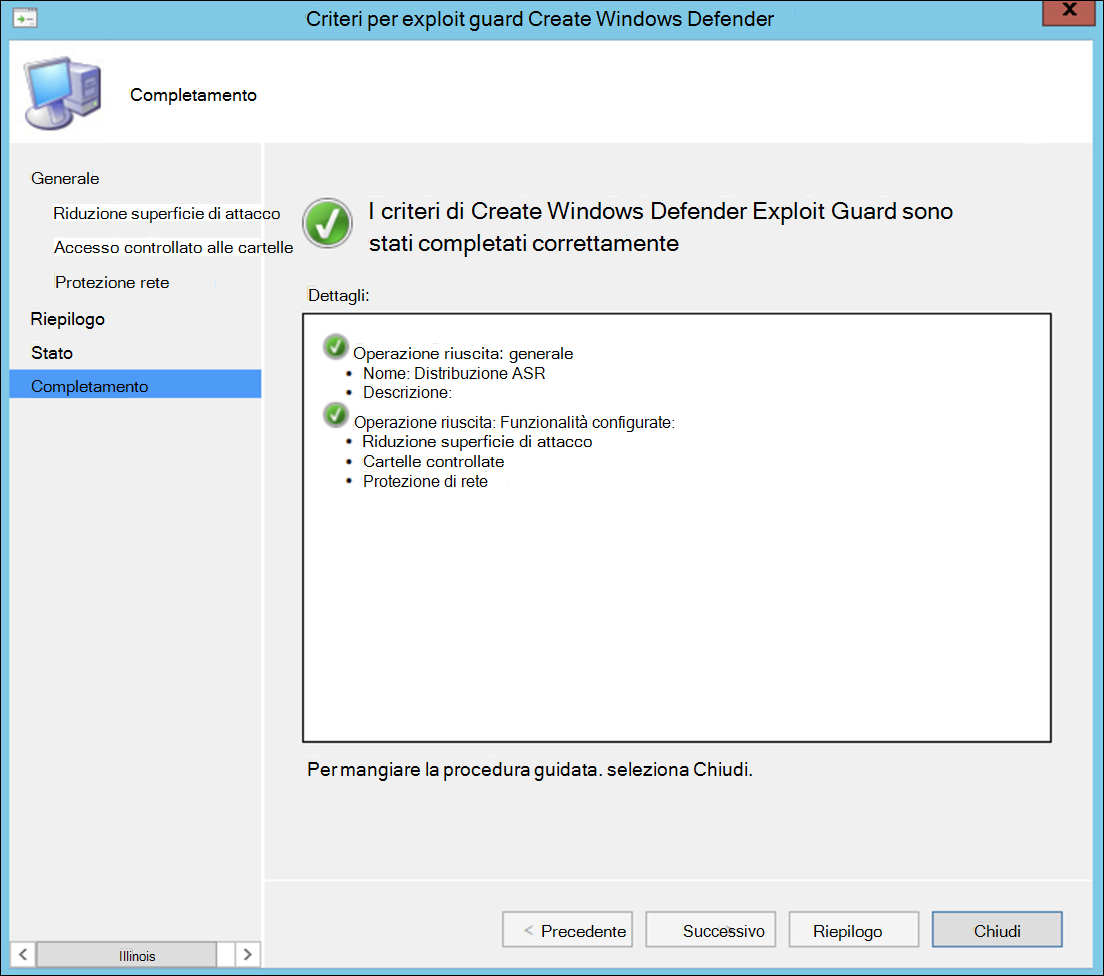

Dopo aver creato il criterio, selezionare Chiudi.

Fare clic con il pulsante destro del mouse sui criteri appena creati e scegliere Distribuisci.

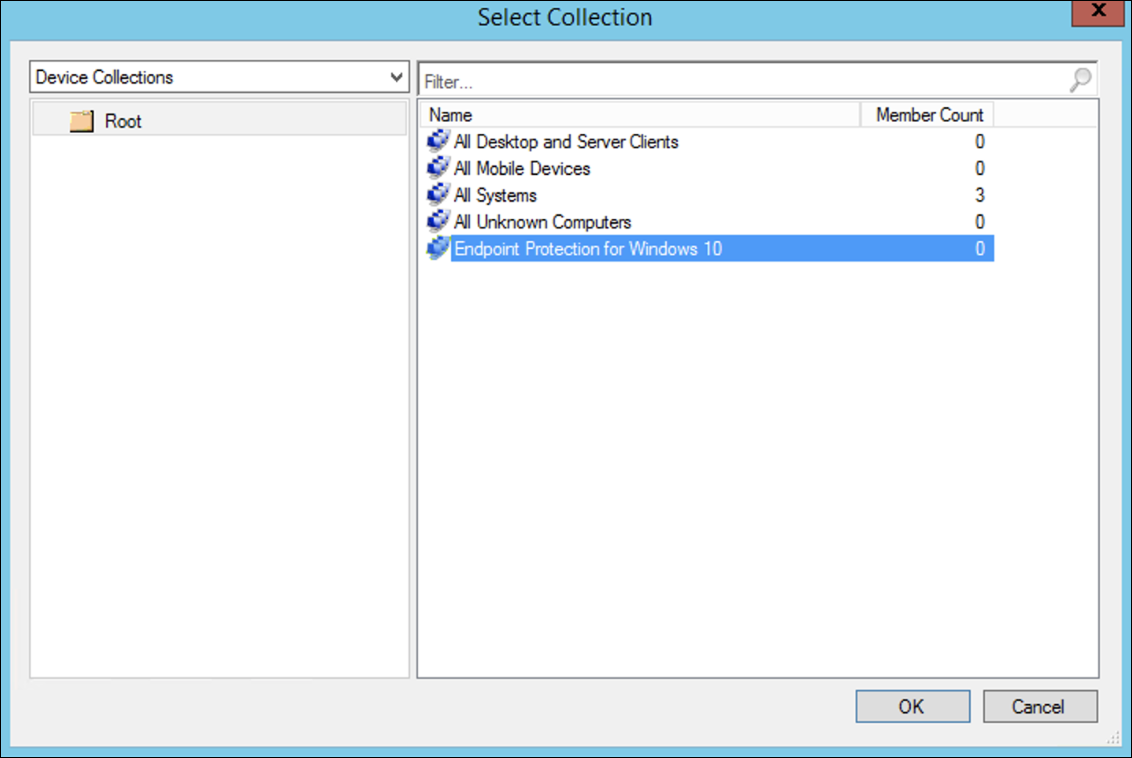

Impostare come destinazione i criteri per la raccolta di Windows appena creata e selezionare OK.

Dopo aver completato questa attività, sono state configurate correttamente le regole di riduzione della superficie di attacco in modalità di test.

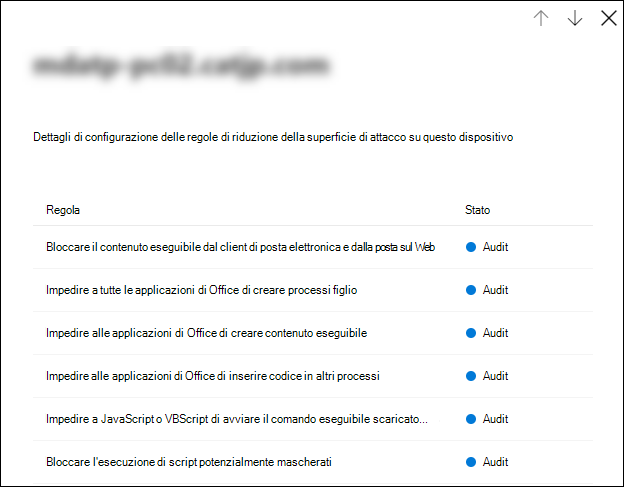

Di seguito sono riportati altri passaggi per verificare se le regole di riduzione della superficie di attacco vengono applicate correttamente agli endpoint. (Potrebbero essere necessari alcuni minuti)

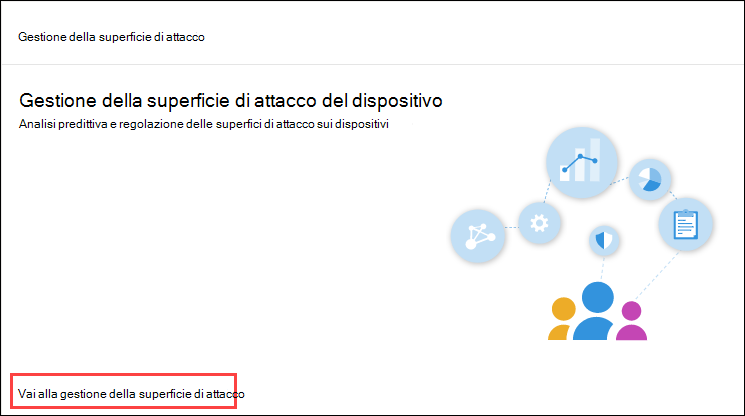

Da un Web browser passare a Microsoft Defender XDR.

Selezionare Gestione configurazione dal menu a sinistra.

Selezionare Vai alla gestione della superficie di attacco nel pannello di gestione della superficie di attacco.

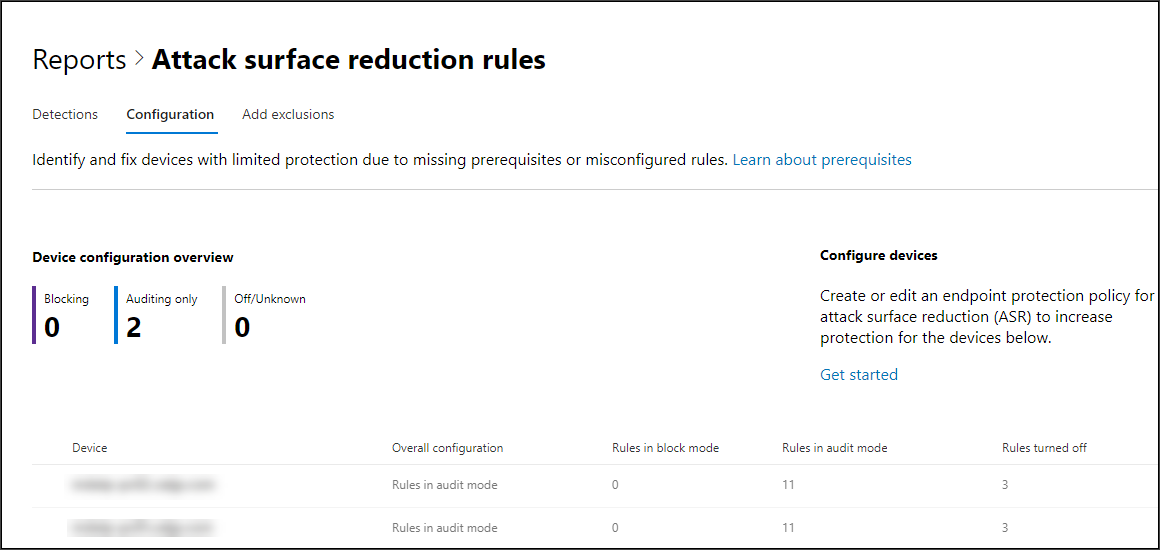

Selezionare la scheda Configurazione nei report delle regole di riduzione della superficie di attacco. Mostra la panoramica della configurazione delle regole di riduzione della superficie di attacco e lo stato delle regole di riduzione della superficie di attacco in ogni dispositivo.

Selezionare ogni dispositivo che mostra i dettagli di configurazione delle regole di riduzione della superficie di attacco.

Per altri dettagli, vedere Ottimizzare la distribuzione e i rilevamenti delle regole di riduzione della superficie di attacco .

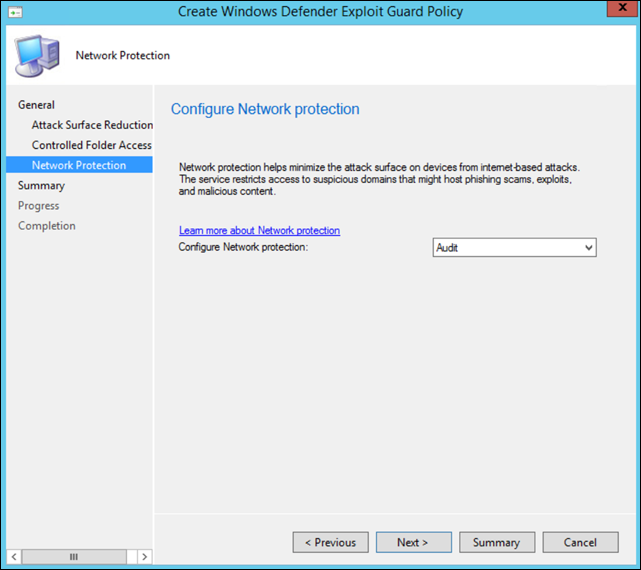

Impostare le regole di protezione di rete in modalità di test

Nella console di Microsoft Configuration Manager passare a Asset e panoramica della > conformità > Endpoint Protection > Windows Defender Exploit Guard e scegliere Crea criteri di Exploit Guard.

Selezionare Protezione di rete.

Impostare l'impostazione su Controlla e selezionare Avanti.

Confermare i nuovi criteri di Exploit Guard selezionando Avanti.

Dopo aver creato il criterio, selezionare Chiudi.

Fare clic con il pulsante destro del mouse sui criteri appena creati e scegliere Distribuisci.

Selezionare il criterio per la raccolta di Windows appena creata e scegliere OK.

Dopo aver completato questa attività, la protezione di rete è stata configurata correttamente in modalità di test.

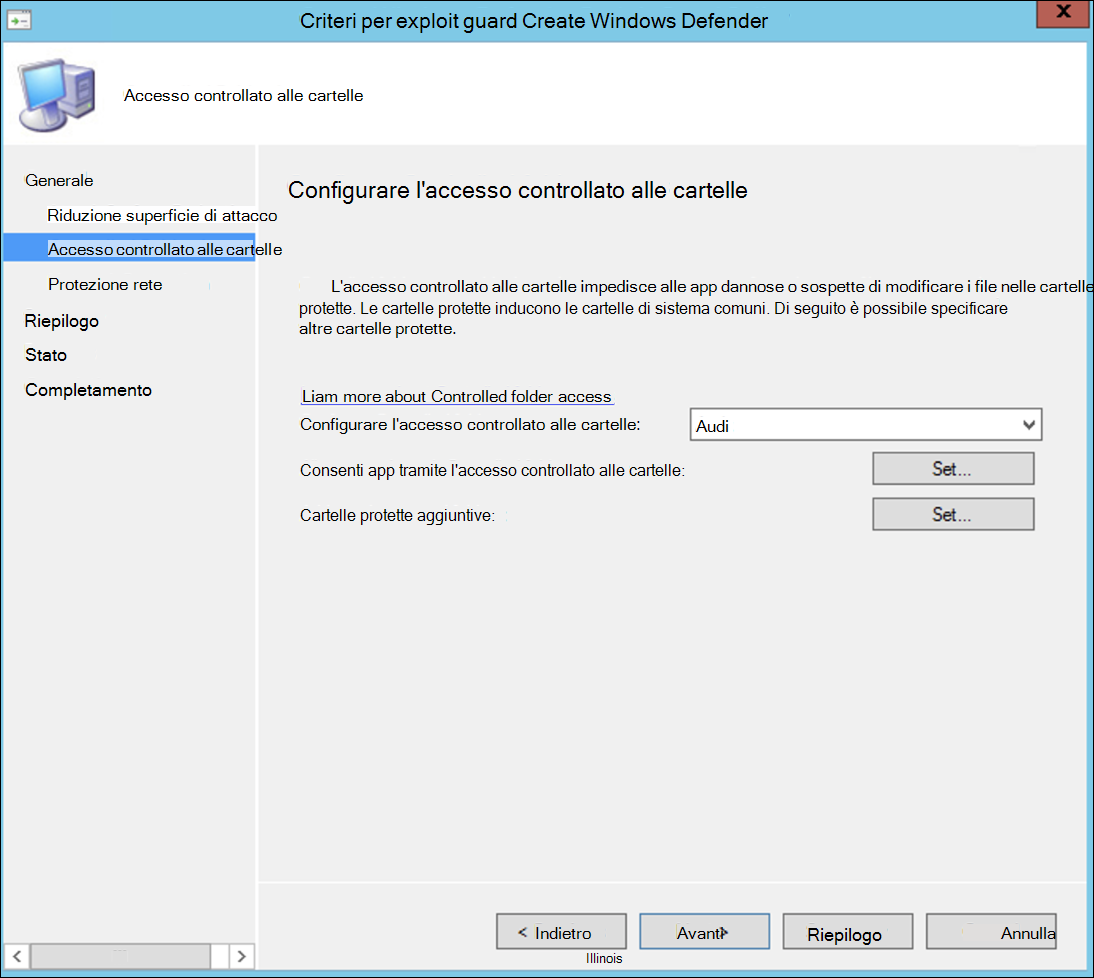

Per impostare le regole di accesso controllato alle cartelle in modalità test

Nella console di Microsoft Configuration Manager passare ad Asset epanoramica della> conformità >Endpoint Protection>Windows Defender Exploit Guard e quindi scegliere Crea criteri di Exploit Guard.

Selezionare Accesso controllato alle cartelle.

Impostare la configurazione su Controlla e selezionare Avanti.

Confermare i nuovi criteri di Exploit Guard selezionando Avanti.

Dopo aver creato il criterio, selezionare Chiudi.

Fare clic con il pulsante destro del mouse sui criteri appena creati e scegliere Distribuisci.

Impostare come destinazione i criteri per la raccolta di Windows appena creata e selezionare OK.

L'accesso controllato alle cartelle è stato configurato correttamente in modalità test.

Articolo correlato

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.