Aggiungere dispositivi con Criteri di gruppo

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Si applica a:

- Criteri di gruppo

- Microsoft Defender per endpoint Piano 1 e Piano 2

- Microsoft Defender XDR

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Nota

Per usare gli aggiornamenti di Criteri di gruppo (GP) per distribuire il pacchetto, è necessario essere in Windows Server 2008 R2 o versioni successive.

Per Windows Server 2019 e versioni successive, potrebbe essere necessario sostituire NT AUTHORITY\Well-Known-System-Account con NT AUTHORITY\SYSTEM il file XML creato dalla preferenza Criteri di gruppo.

Se si usa la nuova soluzione di Microsoft Defender per endpoint unificata per Windows Server 2012 R2 e Windows Server 2016, assicurarsi di usare i file ADMX più recenti nell'archivio centrale per ottenere l'accesso al file corretto Microsoft Defender per endpoint opzioni dei criteri. Vedi Come creare e gestire l'archivio centrale per Criteri di gruppo modelli amministrativi in Windows e scaricare i file più recenti da usare con Windows 10.

Vedere Identificare l'architettura e il metodo di distribuzione di Defender per endpoint per visualizzare i vari percorsi nella distribuzione di Defender per endpoint.

Aprire il file del pacchetto di configurazione criteri di gruppo (

WindowsDefenderATPOnboardingPackage.zip) scaricato dall'onboarding guidato del servizio. È anche possibile ottenere il pacchetto dal portale di Microsoft Defender:Nel riquadro di spostamento selezionare Impostazioni>Endpoint>Gestione> dispositiviOnboarding.

Selezionare il sistema operativo.

Nel campo Metodo di distribuzione selezionare Criteri di gruppo.

Fare clic su Scarica pacchetto e salvare il file .zip.

Estrarre il contenuto del file .zip in un percorso condiviso di sola lettura accessibile dal dispositivo. È necessario avere una cartella denominata OptionalParamsPolicy e il file WindowsDefenderATPOnboardingScript.cmd.

Per creare un nuovo oggetto Criteri di gruppo, aprire la console di gestione Criteri di gruppo, fare clic con il pulsante destro del mouse su Criteri di gruppo Oggetti da configurare e scegliere Nuovo. Immettere il nome del nuovo oggetto Criteri di gruppo nella finestra di dialogo visualizzata e fare clic su OK.

Aprire Criteri di gruppo Console gestione Criteri di gruppo, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo che si desidera configurare e scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer, quindi Preferenze e quindi impostazioni del Pannello di controllo.

Fare clic con il pulsante destro del mouse su Attività pianificate, scegliere Nuovo e quindi fare clic su Attività immediata (almeno Windows 7).

Nella finestra Attività visualizzata passare alla scheda Generale . In Opzioni di sicurezza fare clic su Modifica utente o gruppo e digitare SISTEMA, quindi fare clic su Controlla nomi e quindi su OK. NT AUTHORITY\SYSTEM viene visualizzato come account utente con cui verrà eseguita l'attività.

Selezionare Esegui se l'utente è connesso o meno e selezionare la casella di controllo Esegui con i privilegi più elevati .

Nel campo Nome digitare un nome appropriato per l'attività pianificata, ad esempio Defender per la distribuzione di endpoint.

Passare alla scheda Azioni e selezionare Nuovo... Assicurarsi che l'opzione Avvia un programma sia selezionata nel campo Azione . Immettere il percorso UNC, usando il nome di dominio completo (FQDN) del file di WindowsDefenderATPOnboardingScript.cmd condiviso del file.

Selezionare OK e chiudere tutte le finestre di Console Gestione Criteri di gruppo aperte.

Per collegare l'oggetto Criteri di gruppo a un'unità organizzativa (OU), fare clic con il pulsante destro del mouse e scegliere Collega un oggetto Criteri di gruppo esistente. Nella finestra di dialogo visualizzata selezionare l'oggetto Criteri di gruppo da collegare. Fare clic su OK.

Consiglio

Dopo aver eseguito l'onboarding del dispositivo, è possibile scegliere di eseguire un test di rilevamento per verificare che il dispositivo sia stato correttamente caricato nel servizio. Per altre informazioni, vedere Eseguire un test di rilevamento in un dispositivo Defender per endpoint appena caricato.

Impostazioni di configurazione aggiuntive di Defender per endpoint

Per ogni dispositivo, è possibile indicare se è possibile raccogliere campioni dal dispositivo quando viene effettuata una richiesta tramite Microsoft Defender XDR per inviare un file per un'analisi approfondita.

È possibile usare Criteri di gruppo (Gp) per configurare le impostazioni, ad esempio le impostazioni per la condivisione di esempi usata nella funzionalità di analisi approfondita.

Configurare le impostazioni della raccolta di esempi

Nel dispositivo di gestione criteri di gruppo copiare i file seguenti dal pacchetto di configurazione:

Copiare

AtpConfiguration.admxinC:\Windows\PolicyDefinitions.Copiare

AtpConfiguration.admlinC:\Windows\PolicyDefinitions\en-US.

Se si usa un archivio centrale per Criteri di gruppo modelli amministrativi, copiare i file seguenti dal pacchetto di configurazione:

Copiare

AtpConfiguration.admxin\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions.Copiare

AtpConfiguration.admlin\\<forest.root>\SysVol\<forest.root>\Policies\PolicyDefinitions\en-US.

Aprire Criteri di gruppo Management Console, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo da configurare e scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer.

Fare clic su Criteri, quindi su Modelli amministrativi.

Fare clic su Componenti di Windows e quindi su Windows Defender ATP.

Scegliere di abilitare o disabilitare la condivisione di esempi dai dispositivi.

Nota

Se non si imposta un valore, il valore predefinito consiste nell'abilitare la raccolta di esempi.

Altre impostazioni di configurazione consigliate

Aggiornare la configurazione di Endpoint Protection

Dopo aver configurato lo script di onboarding, continuare a modificare gli stessi criteri di gruppo per aggiungere configurazioni di Endpoint Protection. Eseguire modifiche ai criteri di gruppo da un sistema che esegue Windows 10, Windows 11 o Windows Server 2019 e versioni successive per assicurarsi di disporre di tutte le funzionalità necessarie Microsoft Defender Antivirus. Potrebbe essere necessario chiudere e riaprire l'oggetto Criteri di gruppo per registrare le impostazioni di configurazione di Defender ATP.

Tutti i criteri si trovano in Computer Configuration\Policies\Administrative Templates.

Percorso dei criteri:\Windows Components\Windows Defender ATP

| Criteri | Impostazione |

|---|---|

| Abilitare\Disabilitare la raccolta di esempi | Abilitato - "Abilita raccolta di esempi nei computer" selezionata |

Percorso dei criteri:\Windows Components\Microsoft Defender Antivirus

| Criteri | Impostazione |

|---|---|

| Configurare il rilevamento per le applicazioni potenzialmente indesiderate | Abilitato, Blocca |

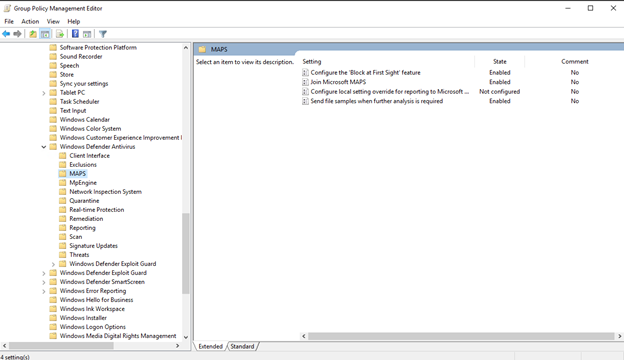

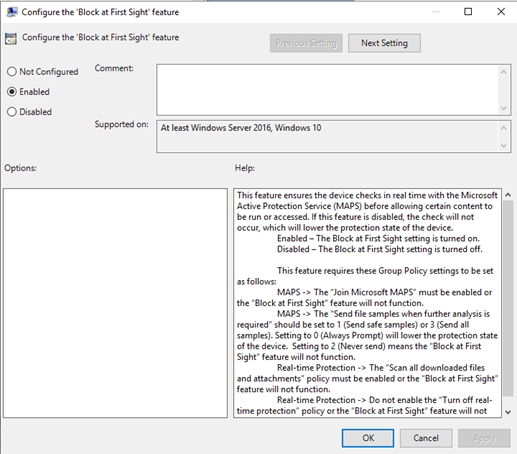

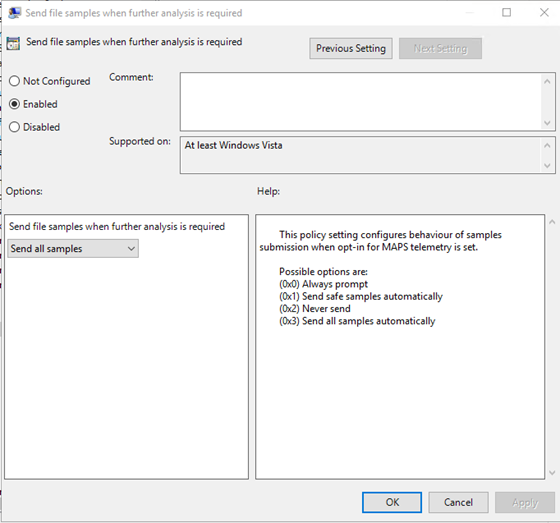

Percorso dei criteri:\Windows Components\Microsoft Defender Antivirus\MAPS

| Criteri | Impostazione |

|---|---|

| Partecipare a Microsoft MAPS | Abilitato, Mappe avanzate |

| Inviare esempi di file quando è necessaria un'ulteriore analisi | Abilitato, Inviare esempi sicuri |

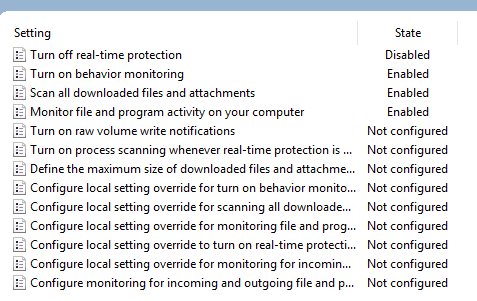

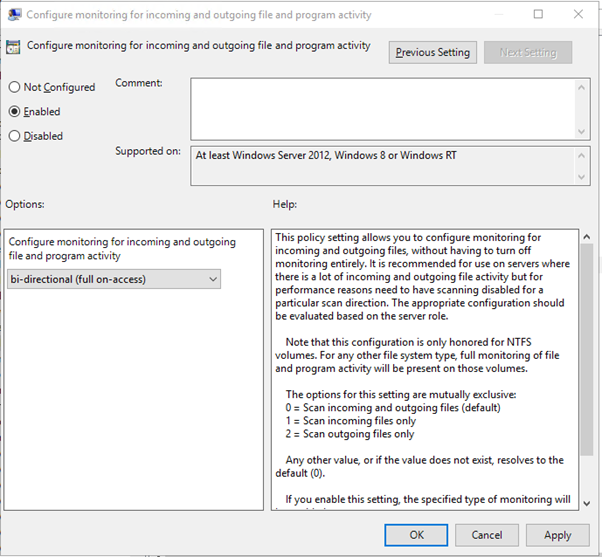

Percorso dei criteri:\Windows Components\Microsoft Defender Antivirus\Real-time Protection

| Criteri | Impostazione |

|---|---|

| Disattivare la protezione in tempo reale | Disabilitato |

| Attivare il monitoraggio del comportamento | Abilitato |

| Analizzare tutti i file e gli allegati scaricati | Abilitato |

| Monitorare l'attività di file e programmi nel computer | Abilitato |

Percorso dei criteri:\Windows Components\Microsoft Defender Antivirus\Scan

Queste impostazioni configurano analisi periodiche dell'endpoint. È consigliabile eseguire un'analisi rapida settimanale, consentendo le prestazioni.

| Criteri | Impostazione |

|---|---|

| Prima di eseguire un'analisi pianificata, verificare la disponibilità di informazioni di sicurezza di virus e spyware più recenti | Abilitato |

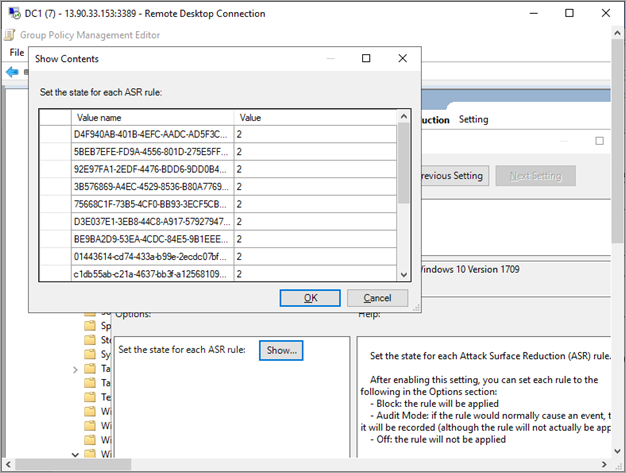

Percorso dei criteri:\Windows Components\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard\Attack Surface Reduction

Ottenere l'elenco corrente delle regole di riduzione della superficie di attacco GUID dalla distribuzione delle regole di riduzione della superficie di attacco Passaggio 3: Implementare le regole asr. Per altre informazioni dettagliate sulle regole, vedere Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Aprire il criterio Configura riduzione superficie di attacco .

Selezionare Abilitato.

Selezionare il pulsante Mostra .

Aggiungere ogni GUID nel campo Nome valore con un valore di

2. In questo modo, ognuna verrà configurata solo per il controllo.

| Criteri | Posizione | Impostazione |

|---|---|---|

| Configurare l'accesso controllato alle cartelle | \Componenti di Windows\Microsoft Defender Antivirus\Microsoft Defender Exploit Guard Accesso controllato alle cartelle |

Abilitato, modalità di controllo |

Eseguire un test di rilevamento per verificare l'onboarding

Dopo aver eseguito l'onboarding del dispositivo, è possibile scegliere di eseguire un test di rilevamento per verificare che un dispositivo sia stato correttamente caricato nel servizio. Per altre informazioni, vedere Eseguire un test di rilevamento in un dispositivo Microsoft Defender per endpoint appena caricato.

Dispositivi offboard con Criteri di gruppo

Per motivi di sicurezza, il pacchetto usato per i dispositivi offboard scadrà 7 giorni dopo la data in cui è stato scaricato. I pacchetti di offboarding scaduti inviati a un dispositivo verranno rifiutati. Quando si scarica un pacchetto di offboarding, si riceverà una notifica della data di scadenza dei pacchetti e verrà incluso anche nel nome del pacchetto.

Nota

I criteri di onboarding e offboarding non devono essere distribuiti nello stesso dispositivo contemporaneamente, altrimenti ciò causerà conflitti imprevedibili.

Ottenere il pacchetto di offboarding dal portale di Microsoft Defender:

Nel riquadro di spostamento selezionare Impostazioni>Endpoint>Gestione> dispositiviOffboarding.

Selezionare il sistema operativo.

Nel campo Metodo di distribuzione selezionare Criteri di gruppo.

Fare clic su Scarica pacchetto e salvare il file .zip.

Estrarre il contenuto del file .zip in un percorso condiviso di sola lettura accessibile dal dispositivo. È necessario disporre di un file denominato WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Aprire Criteri di gruppo Console gestione Criteri di gruppo, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo che si desidera configurare e scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer, quindi Preferenze e quindi impostazioni del Pannello di controllo.

Fare clic con il pulsante destro del mouse su Attività pianificate, scegliere Nuovo e quindi fare clic su Attività immediata.

Nella finestra Attività visualizzata passare alla scheda Generale in Opzioni di sicurezza e selezionare Modifica utente o gruppo, immettere SISTEMA, quindi selezionare Controlla nomi e quindi OK. NT AUTHORITY\SYSTEM viene visualizzato come account utente con cui verrà eseguita l'attività.

Selezionare Esegui se l'utente è connesso o meno e selezionare la casella di controllo Esegui con i privilegi più elevati .

Nel campo Nome digitare un nome appropriato per l'attività pianificata, ad esempio Defender per la distribuzione di endpoint.

Passare alla scheda Azioni e selezionare Nuovo. Assicurarsi che l'opzione Avvia un programma sia selezionata nel campo Azione . Immettere il percorso UNC, usando il nome di dominio completo (FQDN) del file condiviso del file condiviso

WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.Selezionare OK e chiudere tutte le finestre di Console Gestione Criteri di gruppo aperte.

Importante

L'offboarding fa sì che il dispositivo interrompa l'invio dei dati del sensore al portale, ma i dati dal dispositivo, incluso il riferimento agli avvisi che ha avuto, verranno conservati per un massimo di 6 mesi.

Monitorare la configurazione del dispositivo

Con Criteri di gruppo non è disponibile un'opzione per monitorare la distribuzione dei criteri nei dispositivi. Il monitoraggio può essere eseguito direttamente nel portale o usando i diversi strumenti di distribuzione.

Monitorare i dispositivi tramite il portale

Passare al portale di Microsoft Defender.

Selezionare Inventario dispositivi.

Verificare che i dispositivi vengano visualizzati.

Nota

L'avvio della visualizzazione dei dispositivi nell'elenco Dispositivi può richiedere diversi giorni. Ciò include il tempo necessario per distribuire i criteri al dispositivo, il tempo necessario prima che l'utente accerchi e il tempo necessario all'endpoint per avviare la creazione di report.

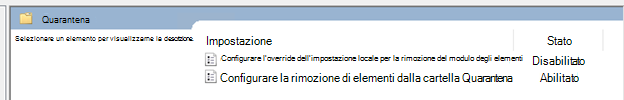

Configurare i criteri di Defender AV

Creare un nuovo Criteri di gruppo o raggruppare queste impostazioni in con gli altri criteri. Ciò dipende dall'ambiente del cliente e dal modo in cui vuole implementare il servizio indirizzando unità organizzative (OU) diverse.

Dopo aver scelto il Criteri di gruppo o averne creato uno nuovo, modificare il Criteri di gruppo.

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti>di Windows Microsoft Defender Protezione antivirus>in tempo reale.

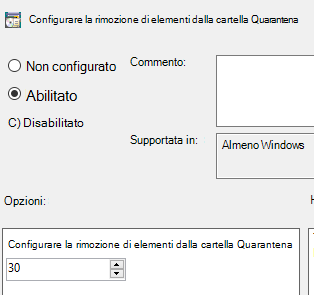

Nella cartella Quarantena configurare la rimozione degli elementi dalla cartella Quarantena.

Nella cartella Analisi configurare le impostazioni di analisi.

Monitorare tutti i file in protezione in tempo reale

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti>di Windows Microsoft Defender Protezione antivirus>in tempo reale.

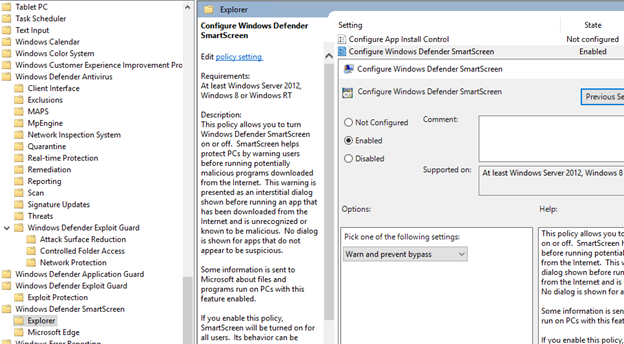

Configurare le impostazioni di Windows Defender SmartScreen

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti>di Windows Windows Defender SmartScreen>Explorer.

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti>di Windows Windows Defender SmartScreen>Microsoft Edge.

Configurare applicazioni potenzialmente indesiderate

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti>di Windows Microsoft Defender Antivirus.

Configurare Cloud Deliver Protection e inviare automaticamente gli esempi

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti> di Windows Microsoft Defender Mappe antivirus>.

Nota

L'opzione Invia tutti gli esempi fornirà la maggior parte dell'analisi di file binari/script/documenti che aumenta il comportamento di sicurezza. L'opzione Invia esempi sicuri limita il tipo di file binari/script/documenti da analizzare e riduce il comportamento di sicurezza.

Per altre informazioni, vedere Attivare la protezione cloud in Microsoft Defender Antivirus e Protezione cloud e invio di esempi in Microsoft Defender Antivirus.

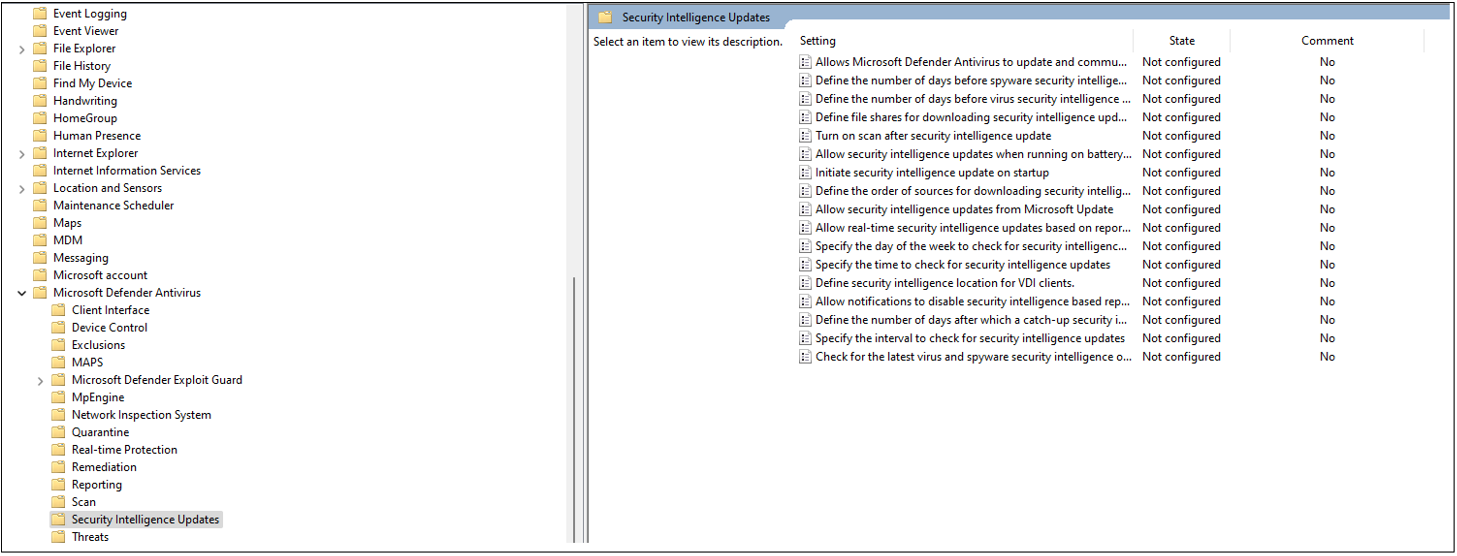

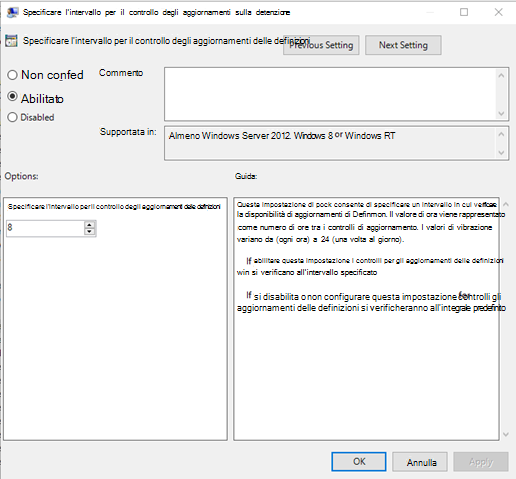

Verificare la presenza di un aggiornamento della firma

Passare a Computer ConfigurationPolicies Administrative Templates Windows Components Microsoft Defender AntivirusSecurity Intelligence Aggiornamenti.Browse to Computer Configuration >Policies>Administrative Templates>Windows Components>Microsoft Defender Antivirus> Security Intelligence Aggiornamenti.

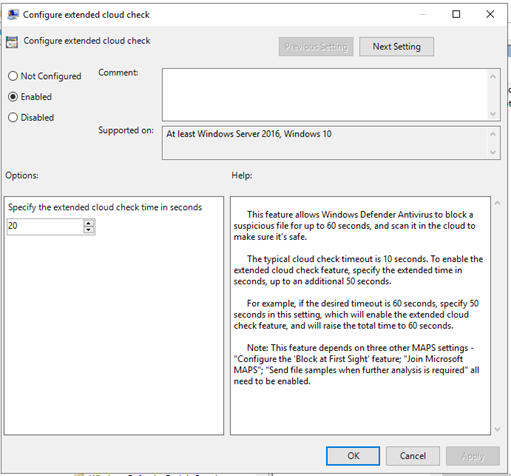

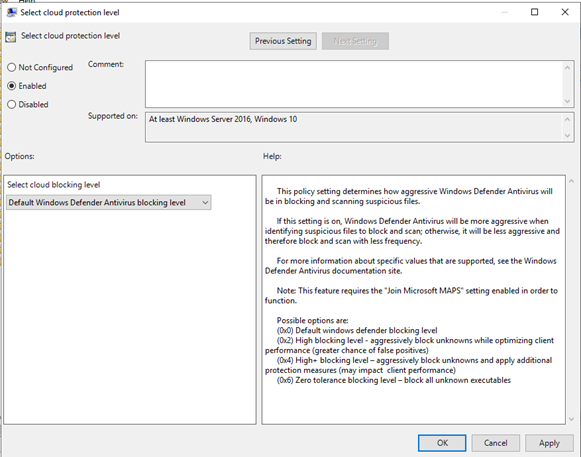

Configurare il timeout e il livello di protezione per la distribuzione cloud

Passare aCriteri> di configurazione> computerModelli> amministrativiComponenti> di Windows Microsoft Defender Antivirus>MpEngine.

Quando si configurano i criteri a livello di protezione cloud su Criteri di blocco predefinito Microsoft Defender Antivirus, il criterio verrà disabilitato. Questo è ciò che è necessario per impostare il livello di protezione sul valore predefinito di Windows.

Articoli correlati

- Aggiungere dispositivi con Microsoft Endpoint Configuration Manager

- Onboarding di dispositivi Windows 10 con gli strumenti di Gestione dispositivi mobili

- Onboarding di dispositivi Windows 10 con uno script locale

- Aggiungere dispositivi VDI (Virtual Desktop Infrastructure) non persistenti

- Eseguire un test di rilevamento in un dispositivo Microsoft Defender per endpoint appena caricato

- Risolvere i problemi di onboarding Microsoft Defender per endpoint

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.