Creazione di report aggregati in Microsoft Defender per endpoint

La creazione di report aggregati risolve i vincoli per la creazione di report degli eventi in Microsoft Defender per endpoint. La creazione di report aggregati estende gli intervalli di segnalazione dei segnali per ridurre significativamente le dimensioni degli eventi segnalati, mantenendo al tempo stesso le proprietà essenziali degli eventi.

Defender per endpoint riduce il rumore nei dati raccolti per migliorare il rapporto segnale-rumore bilanciando al tempo stesso le prestazioni e l'efficienza del prodotto. Limita la raccolta dei dati per mantenere questo equilibrio.

Con la creazione di report aggregati, Defender per endpoint garantisce che tutte le proprietà degli eventi essenziali utili per le attività di analisi e ricerca delle minacce vengano raccolte continuamente. Questa operazione viene eseguita con intervalli di report estesi di un'ora, che riducono le dimensioni degli eventi segnalati e consentono una raccolta di dati efficiente ma utile.

Quando la creazione di report aggregati è attivata, è possibile eseguire una query per un riepilogo di tutti i tipi di evento supportati, inclusi i dati di telemetria a bassa efficacia, che è possibile usare per le attività di analisi e ricerca.

Prerequisiti

Prima di attivare la creazione di report aggregati, è necessario soddisfare i requisiti seguenti:

- Licenza di Defender per endpoint piano 2

- Autorizzazioni per abilitare le funzionalità avanzate

La creazione di report aggregati supporta quanto segue:

- Versione client: Windows versione 2411 e successive

- Sistemi operativi: Windows 11 22H2, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server 2025, Windows Server 2022, Windows Server 2019 o Windows Server versione 20H2

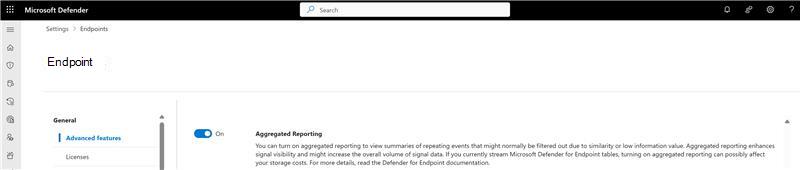

Attivare la creazione di report aggregati

Per attivare la creazione di report aggregati, passare a Impostazioni > Funzionalità avanzate degli > endpoint. Attivare o disattivare la funzionalità di creazione di report aggregati .

Dopo l'attivazione della creazione di report aggregati, possono essere necessari fino a sette giorni prima che i report aggregati diventino disponibili. È quindi possibile iniziare a eseguire query sui nuovi dati dopo l'attivazione della funzionalità.

Quando si disattiva la creazione di report aggregati, l'applicazione delle modifiche richiede alcune ore. Tutti i dati raccolti in precedenza rimangono.

Eseguire query sui report aggregati

La creazione di report aggregati supporta i tipi di evento seguenti:

| Tipo di azione | Tabella di ricerca avanzata | Presentazione della sequenza temporale del dispositivo | Proprietà |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} ha creato {Occorrenze} {FilePath} file | 1. Percorso del file 2. Estensione di file 3. Nome processo |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} rinominato {Occorrenze} {FilePath} file | 1. Percorso del file 2. Estensione di file 3. Nome processo |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} modificato {Occorrenze} {FilePath} file | 1. Percorso del file 2. Estensione di file 3. Nome processo |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} created {Occurrences} {ProcessName} processes | 1. Avvio della riga di comando del processo 2. Processo di avvio SHA1 3. Percorso del file di processo di avvio 4. Elaborare la riga di comando 5. Elaborare SHA1 6. Percorso cartella |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} stabilisce {Occurrences} connessioni con {RemoteIP}:{RemotePort} | 1. Avvio del nome del processo 2. IP di origine 3. IP remoto 4. Porta remota |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} non è riuscito a stabilire connessioni {Occorrenze} con {RemoteIP:RemotePort} | 1. Avvio del nome del processo 2. IP di origine 3. IP remoto 4. Porta remota |

| LogonSuccessAggregatedReport | DeviceLogonEvents | {Occorrenze} {LogonType} accessi da {UserName}\{DomainName} | 1. Nome utente di destinazione 2. Sid 3 dell'utente di destinazione. Nome di dominio di destinazione 4. Tipo di accesso |

| LogonFailedAggregatedReport | DeviceLogonEvents | {Occorrenze}{LogonType} accessi non riusciti da {UserName}\{DomainName} | 1. Nome utente di destinazione 2. Sid 3 dell'utente di destinazione. Nome di dominio di destinazione 4. Tipo di accesso |

Nota

L'attivazione della creazione di report aggregati migliora la visibilità del segnale, che potrebbe comportare costi di archiviazione più elevati se si esegue lo streaming di tabelle avanzate di ricerca di Defender per endpoint nelle soluzioni SIEM o di archiviazione.

Per eseguire query sui nuovi dati con report aggregati:

- Passare a Indagine & risposta > Ricerca > regole di rilevamento personalizzate.

- Esaminare e modificare le regole e le query esistenti che potrebbero essere interessate dalla creazione di report aggregati.

- Se necessario, creare nuove regole personalizzate per incorporare nuovi tipi di azione.

- Passare alla pagina Ricerca avanzata ed eseguire query sui nuovi dati.

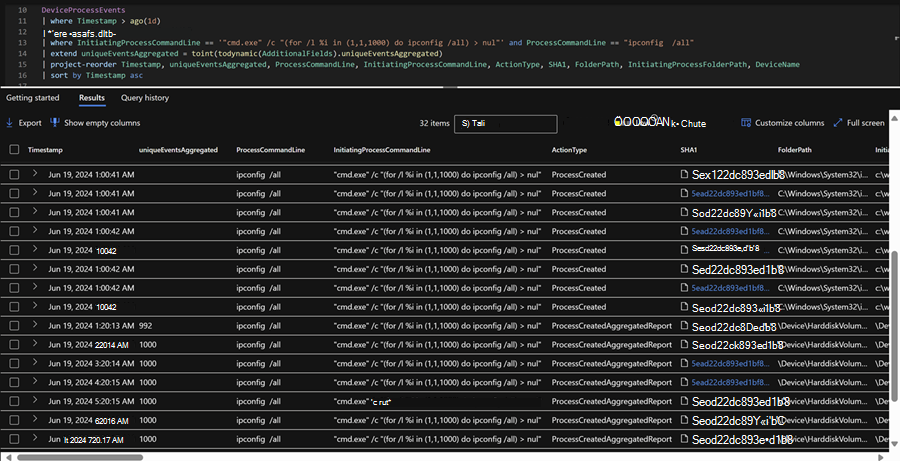

Di seguito è riportato un esempio di risultati di query di ricerca avanzata con report aggregati.

Query di ricerca avanzate di esempio

È possibile usare le query KQL seguenti per raccogliere informazioni specifiche usando la creazione di report aggregati.

Query per l'attività di processo rumorosa

La query seguente evidenzia l'attività di processo rumorosa, che può essere correlata a segnali dannosi.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Eseguire una query per gli errori di tentativo di accesso ripetuto

La query seguente identifica gli errori ripetuti del tentativo di accesso.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Eseguire una query per le connessioni RDP sospette

La query seguente identifica connessioni RDP sospette, che potrebbero indicare attività dannose.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc