Tecnologie avanzate alla base dell'antivirus Microsoft Defender

Si applica a:

- Microsoft Defender XDR

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender for Business

- Microsoft Defender per endpoint Piano 1

- Antivirus Microsoft Defender

- Microsoft Defender per singoli utenti

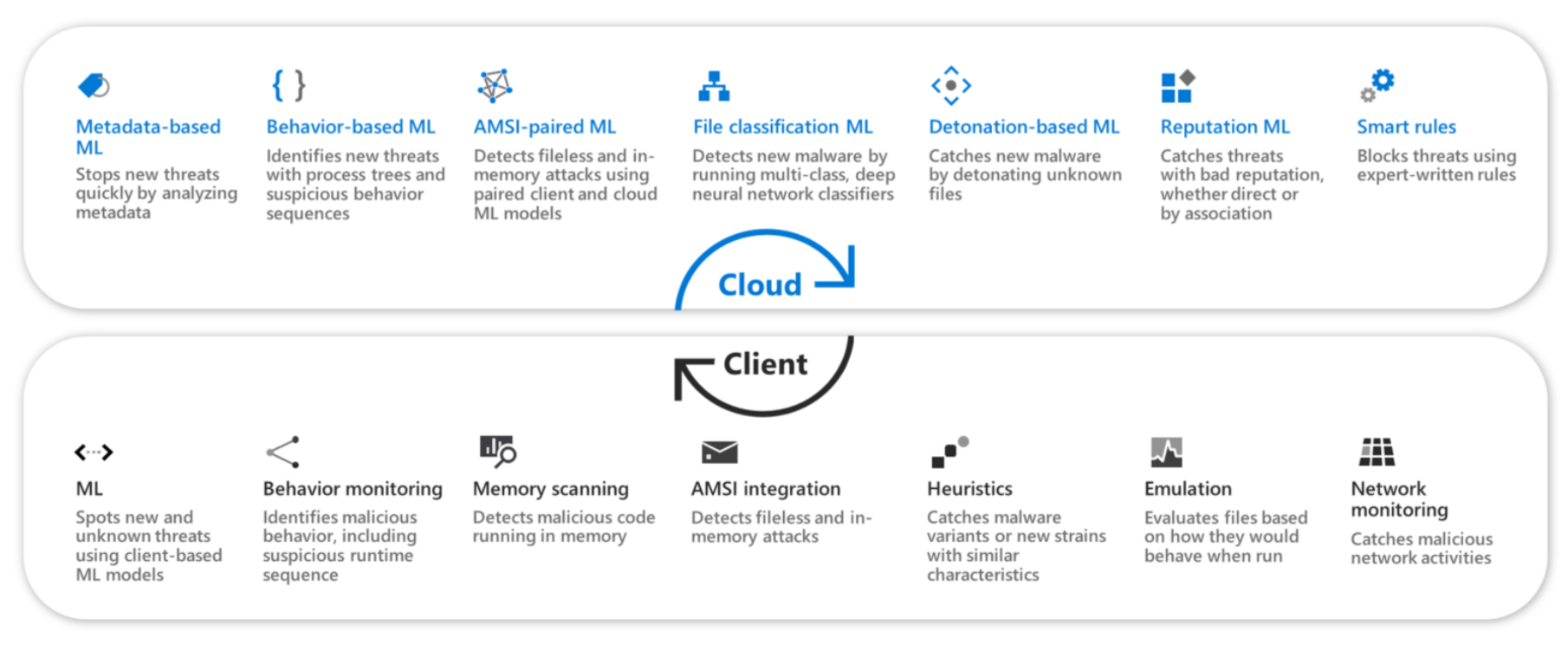

Microsoft Defender Antivirus e i vari motori che portano alle tecnologie avanzate di rilevamento e prevenzione per rilevare e arrestare un'ampia gamma di minacce e tecniche di attacco in più punti, come illustrato nel diagramma seguente:

Molti di questi motori sono integrati nel client e offrono protezione avanzata contro la maggior parte delle minacce in tempo reale.

Questi motori di protezione di nuova generazione offrono le migliori funzionalità di rilevamento e blocco del settore e garantiscono che la protezione sia:

- Accurato: vengono rilevate e bloccate minacce comuni e sofisticate, molte delle quali progettate per cercare di sfuggire alle protezioni.

- In tempo reale: le minacce non possono accedere ai dispositivi, arrestate in tempo reale al primo rilevamento o rilevate e corrette nel minor tempo possibile (in genere entro pochi millisecondi).

- Intelligente: grazie alla potenza del cloud, al Machine Learning (ML) e all'ottica leader del settore microsoft, la protezione viene arricchita e resa ancora più efficace contro minacce nuove e sconosciute.

Rilevamento e protezione ibridi

Microsoft Defender Antivirus esegue il rilevamento e la protezione ibrida. Ciò significa che il rilevamento e la protezione si verificano prima nel dispositivo client e funzionano con il cloud per lo sviluppo di nuove minacce, il che comporta un rilevamento e una protezione più veloci ed efficaci.

Quando il client rileva minacce sconosciute, invia i metadati o il file stesso al servizio di protezione cloud, dove le protezioni più avanzate esaminano le nuove minacce in tempo reale e integrano i segnali provenienti da più origini.

| Nel client | Nel cloud |

|---|---|

|

Motore di Machine Learning (ML) Un set di modelli di Machine Learning leggeri genera un verdetto entro millisecondi. Questi modelli includono modelli e funzionalità specializzati creati per tipi di file specifici comunemente abusati dagli utenti malintenzionati. Gli esempi includono modelli creati per file eseguibili portabili (PE), PowerShell, macro di Office, JavaScript, file PDF e altro ancora. |

Motore di Machine Learning basato su metadati I modelli ml specializzati, che includono modelli specifici del tipo di file, modelli specifici di funzionalità e modelli monotoni con protezione avanzata antagonista, analizzano una descrizione con funzionalità dei file sospetti inviati dal client. I classificatori di insiemi in pila combinano i risultati di questi modelli per creare un verdetto in tempo reale per consentire o bloccare la pre-esecuzione dei file. |

|

Motore di monitoraggio del comportamento Il motore di monitoraggio del comportamento monitora la presenza di potenziali attacchi dopo l'esecuzione. Osserva i comportamenti dei processi, inclusa la sequenza di comportamento in fase di esecuzione, per identificare e bloccare determinati tipi di attività in base a regole predeterminate. |

Motore di Machine Learning basato sul comportamento Le sequenze di comportamento sospette e le tecniche di attacco avanzate vengono monitorate nel client come trigger per analizzare il comportamento dell'albero dei processi usando modelli di Machine Learning cloud in tempo reale. Le tecniche di attacco monitorate si estendono sulla catena di attacco, dagli exploit, all'elevazione e alla persistenza fino al movimento laterale e all'esfiltrazione. |

|

Motore di analisi della memoria Questo motore analizza lo spazio di memoria usato da un processo in esecuzione per esporre comportamenti dannosi che potrebbero nascondersi attraverso l'offuscamento del codice. |

Motore di machine learning associato a Antimalware Scan Interface (AMSI) Le coppie di modelli lato client e lato cloud eseguono un'analisi avanzata del comportamento di scripting prima e dopo l'esecuzione per intercettare minacce avanzate come attacchi senza file e in memoria. Questi modelli includono una coppia di modelli per ognuno dei motori di script trattati, tra cui le macro PowerShell, JavaScript, VBScript e VBA di Office. Le integrazioni includono sia chiamate di contenuto dinamico che/o strumentazione del comportamento nei motori di scripting. |

|

Motore di integrazione AMSI Il motore di integrazione avanzato in-app consente il rilevamento di attacchi senza file e in memoria tramite AMSI, annullando l'offuscamento del codice. Questa integrazione blocca il comportamento dannoso degli script sul lato client. |

Motore di Machine Learning per la classificazione dei file I classificatori di rete neurale profonda e multiclasse esaminano il contenuto completo dei file e offrono un ulteriore livello di difesa contro gli attacchi che richiedono un'analisi più approfondita. I file sospetti vengono mantenuti dall'esecuzione e inviati al servizio di protezione cloud per la classificazione. In pochi secondi, i modelli di Deep Learning con contenuto completo producono una classificazione e rispondono al client per consentire o bloccare il file. |

|

Motore euristico Le regole euristiche identificano le caratteristiche dei file con analogie con caratteristiche dannose note per rilevare nuove minacce o versioni modificate di minacce note. |

Motore ml basato sulla detonazione I file sospetti vengono detonati in una sandbox. I classificatori di Deep Learning analizzano i comportamenti osservati per bloccare gli attacchi. |

|

Motore di emulazione Il motore di emulazione disimballa dinamicamente il malware ed esamina il comportamento in fase di esecuzione. L'emulazione dinamica del contenuto e l'analisi sia del comportamento durante l'emulazione che del contenuto di memoria alla fine dell'emulazione sconfiggono i packer di malware ed espongono il comportamento del malware polimorfico. |

Motore di Machine Learning per la reputazione Le origini e i modelli di reputazione esperti di dominio provenienti da Microsoft vengono sottoposti a query per bloccare le minacce collegate a URL, domini, messaggi di posta elettronica e file dannosi o sospetti. Le origini includono Windows Defender SmartScreen per i modelli di reputazione degli URL e Defender per Office 365 per le conoscenze degli esperti di allegati di posta elettronica, tra gli altri servizi Microsoft tramite Microsoft Intelligent Security Graph. |

|

Motore di rete Le attività di rete vengono controllate per identificare e arrestare le attività dannose dalle minacce. |

Motore regole intelligenti Le regole intelligenti scritte da esperti identificano le minacce in base alle competenze dei ricercatori e alla conoscenza collettiva delle minacce. |

|

Motore di analisi CommandLine Questo motore analizza le righe di comando di tutti i processi prima dell'esecuzione. Se la riga di comando per un processo risulta dannosa, l'esecuzione viene bloccata. |

Motore di Machine Learning CommandLine Più modelli di Machine Learning avanzati analizzano le linee di comando sospette nel cloud. Se una riga di comando risulta dannosa, il cloud invia un segnale al client per impedire l'avvio del processo corrispondente. |

Per altre informazioni, vedere Microsoft 365 Defender illustra la copertura di protezione al 100% in MITRE Engenuity ATT 2023&CK® Evaluations: Enterprise.

Funzionamento della protezione di nuova generazione con altre funzionalità di Defender per endpoint

Insieme alla riduzione della superficie di attacco, che include funzionalità avanzate come l'isolamento basato su hardware, il controllo delle applicazioni, la protezione dagli exploit, la protezione della rete, l'accesso controllato alle cartelle, le regole di riduzione della superficie di attacco e il firewall di rete, i motori di protezione di nuova generazione offrono Microsoft Defender per endpointle funzionalità di prebreach, bloccando gli attacchi prima che possano infiltrarsi nei dispositivi e nelle reti di compromissione.

Nell'ambito della soluzione di difesa avanzata di Microsoft, le prestazioni superiori di questi motori si accumulano nel Microsoft Defender per endpoint endpoint protection unificato, in cui i rilevamenti antivirus e altre funzionalità di protezione di nuova generazione arricchiscono il rilevamento e la risposta degli endpoint, l'analisi e la correzione automatizzate, la ricerca avanzata, gestione di minacce e vulnerabilità, servizio di ricerca delle minacce gestito e altre funzionalità.

Queste protezioni vengono ulteriormente amplificate tramite Microsoft Defender XDR, la soluzione di sicurezza completa e end-to-end di Microsoft per l'ambiente di lavoro moderno. Tramite la condivisione del segnale e l'orchestrazione della correzione nelle tecnologie di sicurezza Microsoft, Microsoft Defender XDR protegge identità, endpoint, posta elettronica e dati, app e infrastruttura.

Protezione della memoria e analisi della memoria

Microsoft Defender Antivirus (MDAV) offre protezione della memoria con motori diversi:

| Client | Cloud |

|---|---|

| Monitoraggio del comportamento | Machine Learning basato sul comportamento |

| Integrazione di Antimalware Scan Interface (AMSI) | Machine Learning associato ad AMSI |

| Emulazione | Machine Learning basato sulla detonazione |

| Analisi della memoria | N/D |

Un ulteriore livello per prevenire gli attacchi basati sulla memoria consiste nell'usare la regola di riduzione della superficie di attacco ( ASR, Attack Surface Reduction), ovvero impedire alle applicazioni office di inserire codice in altri processi. Per altre informazioni, vedere Impedire alle applicazioni di Office di inserire codice in altri processi.

Domande frequenti

Quante minacce malware Microsoft Defender antivirus bloccano al mese?

Cinque miliardi di minacce sui dispositivi ogni mese.

In che modo Microsoft Defender protezione della memoria antivirus è utile?

Vedere Rilevamento del caricamento di DLL riflettenti con Windows Defender per endpoint per informazioni su un modo Microsoft Defender la protezione da attacchi di memoria antivirus.

Tutte le attività di rilevamento/prevenzione vengono concentrate in un'area geografica specifica?

No, ci troviamo in tutte le aree geografiche (America, EMEA e APAC).

Vi concentrate tutti su settori specifici?

Ci concentriamo su ogni settore.

Il rilevamento/protezione richiede un analista umano?

Quando si sta testando la penna, è consigliabile richiedere dove nessun analisti umani è impegnato nel rilevamento/protezione, per vedere come sia veramente efficace l'efficacia effettiva del motore antivirus (prebreach) e un'efficacia separata in cui sono coinvolti gli analisti umani. È possibile aggiungere Microsoft Defender Experts for XDR un servizio di rilevamento e risposta esteso gestito per aumentare il SOC.

Il miglioramento iterativo continuo ognuno di questi motori per essere sempre più efficace a catturare gli ultimi ceppi di malware e metodi di attacco. Questi miglioramenti vengono visualizzati in punteggi superiori coerenti nei test del settore, ma soprattutto si traducono in minacce e epidemie di malware arrestate e più clienti protetti.