Crittografare Defender for Cloud Apps dati inattivi con la propria chiave (BYOK)

Questo articolo descrive come configurare Defender for Cloud Apps per usare la propria chiave per crittografare i dati raccolti, mentre è inattivi. Se si sta cercando la documentazione sull'applicazione della crittografia ai dati archiviati nelle app cloud, vedere Integrazione di Microsoft Purview.

Defender for Cloud Apps prende sul serio la sicurezza e la privacy. Pertanto, una volta che Defender for Cloud Apps inizia a raccogliere i dati, usa le proprie chiavi gestite per proteggere i dati in conformità con l'informativa sulla sicurezza e la privacy dei dati. Inoltre, Defender for Cloud Apps consente di proteggere ulteriormente i dati inattivi crittografandoli con la propria chiave Key Vault di Azure.

Importante

Se si verifica un problema durante l'accesso alla chiave di Azure Key Vault, Defender for Cloud Apps non riuscirà a crittografare i dati e il tenant verrà bloccato entro un'ora. Quando il tenant è bloccato, tutti gli accessi verranno bloccati fino a quando la causa non è stata risolta. Quando la chiave è nuovamente accessibile, verrà ripristinato l'accesso completo al tenant.

Questa procedura è disponibile solo nel portale di Microsoft Defender e non può essere eseguita nel Microsoft Defender for Cloud Apps classico.

Prerequisiti

È necessario registrare l'app Microsoft Defender for Cloud Apps - BYOK nel Microsoft Entra ID del tenant associato al tenant Defender for Cloud Apps.

Per registrare l'app

Installare Microsoft Graph PowerShell.

Aprire un terminale di PowerShell ed eseguire i comandi seguenti:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsDove ServicePrincipalId è l'ID restituito dal comando precedente (

New-MgServicePrincipal).

Nota

- Defender for Cloud Apps crittografa i dati inattivi per tutti i nuovi tenant.

- Tutti i dati che risiedono in Defender for Cloud Apps per più di 48 ore verranno crittografati.

Distribuire la chiave Key Vault di Azure

Creare un nuovo Key Vault con le opzioni di protezione Eliminazione temporanea e Eliminazione temporanea abilitate.

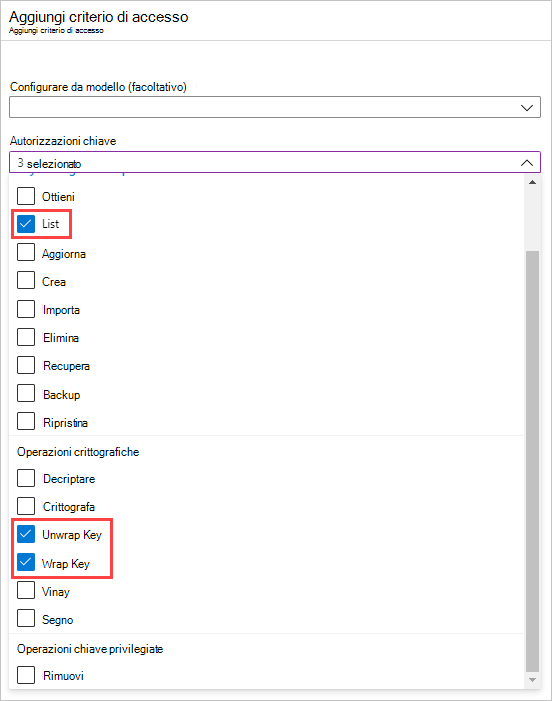

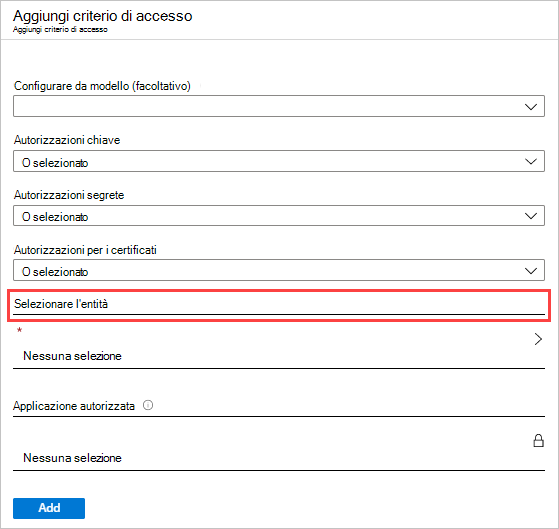

Nel nuovo Key Vault generato aprire il riquadro Criteri di accesso e quindi selezionare +Aggiungi criteri di accesso.

Selezionare Autorizzazioni chiave e scegliere le autorizzazioni seguenti dal menu a discesa:

Sezione Autorizzazioni necessarie Operazioni di gestione delle chiavi -Lista Operazioni di crittografia - Eseguire il wrapping della chiave

- Annulla il wrapping della chiave

In Seleziona entità scegliere Microsoft Defender for Cloud Apps - BYOK o Microsoft Cloud App Security - BYOK.

Seleziona Salva.

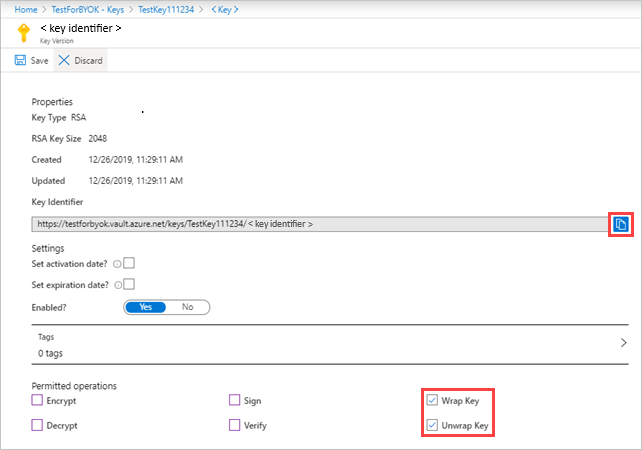

Creare una nuova chiave RSA ed eseguire le operazioni seguenti:

Nota

Sono supportate solo le chiavi RSA.

Dopo aver creato la chiave, selezionare la nuova chiave generata, selezionare la versione corrente e quindi verranno visualizzate le operazioni consentite.

In Operazioni consentite verificare che siano abilitate le opzioni seguenti:

- Chiave di ritorno a capo

- Annulla il wrapping della chiave

Copiare l'URI dell'identificatore di chiave . Questo nome sarà necessario in un secondo momento.

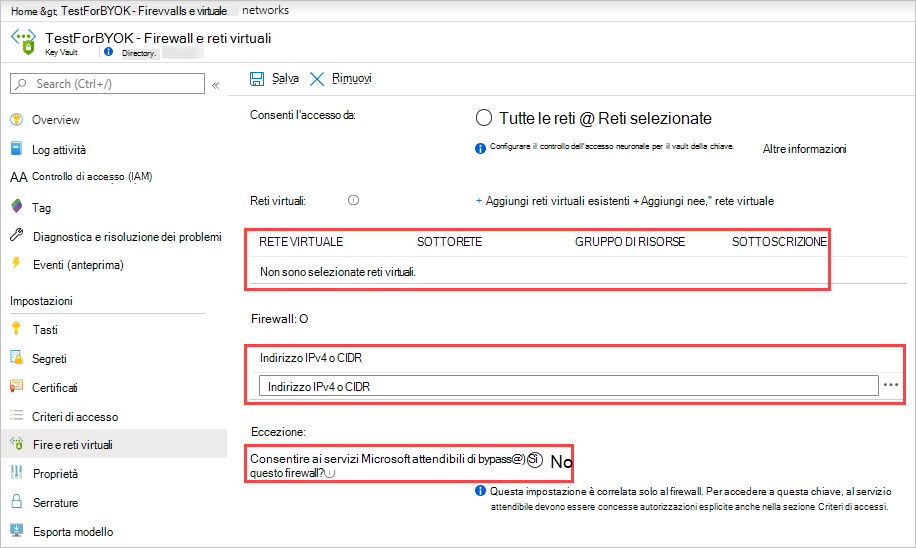

Facoltativamente, se si usa un firewall per una rete selezionata, configurare le impostazioni del firewall seguenti per concedere Defender for Cloud Apps accesso alla chiave specificata e quindi fare clic su Salva:

- Assicurarsi che non siano selezionate reti virtuali.

- Aggiungere gli indirizzi IP seguenti:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Selezionare Consenti ai servizi Microsoft attendibili di ignorare il firewall.

Abilitare la crittografia dei dati in Defender for Cloud Apps

Quando si abilita la crittografia dei dati, Defender for Cloud Apps usa immediatamente la chiave Key Vault di Azure per crittografare i dati inattivi. Poiché la chiave è essenziale per il processo di crittografia, è importante assicurarsi che i Key Vault e la chiave designati siano sempre accessibili.

Per abilitare la crittografia dei dati

Nel portale di Microsoft Defender selezionare Impostazioni > Crittografia > dati app > cloud Abilita crittografia dati.

Nella casella URI chiave Key Vault di Azure incollare il valore dell'URI dell'identificatore di chiave copiato in precedenza. Defender for Cloud Apps usa sempre la versione più recente della chiave, indipendentemente dalla versione della chiave specificata dall'URI.

Al termine della convalida dell'URI, selezionare Abilita.

Nota

Quando si disabilita la crittografia dei dati, Defender for Cloud Apps rimuove la crittografia con la propria chiave dai dati inattivi. Tuttavia, i dati rimangono crittografati da Defender for Cloud Apps chiavi gestite.

Per disabilitare la crittografia dei dati: Passare alla scheda Crittografia dati e fare clic su Disabilita crittografia dati.

Gestione dei rolli delle chiavi

Ogni volta che si creano nuove versioni della chiave configurata per la crittografia dei dati, Defender for Cloud Apps esegue automaticamente il rollback alla versione più recente della chiave.

Come gestire gli errori di crittografia dei dati

Se si verifica un problema durante l'accesso alla chiave di Azure Key Vault, Defender for Cloud Apps non riuscirà a crittografare i dati e il tenant verrà bloccato entro un'ora. Quando il tenant è bloccato, tutti gli accessi verranno bloccati fino a quando la causa non è stata risolta. Quando la chiave è nuovamente accessibile, verrà ripristinato l'accesso completo al tenant. Per informazioni sulla gestione degli errori di crittografia dei dati, vedere Risoluzione dei problemi di crittografia dei dati con la propria chiave.