Filtrare ed eseguire query sulle attività di Defender for Cloud Apps

Questo articolo fornisce descrizioni e istruzioni per Defender for Cloud Apps filtri attività e query.

Filtri attività

Di seguito è riportato un elenco dei filtri attività che è possibile applicare. La maggior parte dei filtri supporta più valori e NON per offrire uno strumento potente per la creazione di criteri.

ID attività: cercare solo attività specifiche in base al relativo ID. Questo filtro è utile quando si connette Microsoft Defender for Cloud Apps al SIEM (usando l'agente SIEM) e si vogliono analizzare ulteriormente gli avvisi usando Defender for Cloud Apps.

Oggetti attività: cercare gli oggetti su cui è stata eseguita l'attività. Questo filtro si applica a file, cartelle, utenti o oggetti app.

ID oggetto attività: ID dell'oggetto (file, cartella, utente o ID app).

Elemento: consente di eseguire ricerche in base al nome o all'ID di qualsiasi oggetto attività, ad esempio nomi utente, file, parametri, siti. Per il filtro Elemento dell'oggetto Attività , è possibile selezionare se filtrare gli elementi contenuti,uguali o inizia con l'elemento specifico.

Nota

Il filtro Activity Object Item di Activity-Policy supporta solo l'operatore Equals .

Tipo di azione: cercare un'azione più specifica eseguita in un'app.

Tipo di attività: cercare l'attività dell'app.

Nota

Le app vengono aggiunte al filtro solo se è presente un'attività per tale app.

Attività amministrativa: cercare solo le attività amministrative.

Nota

Defender for Cloud Apps non possono contrassegnare le attività amministrative di Google Cloud Platform (GCP) come attività amministrative.

ID avviso: ricerca in base all'ID avviso.

App: cerca solo le attività all'interno di app specifiche.

Azione applicata: ricerca in base all'azione di governance applicata: Bloccato, Ignora proxy, Decrittografato, Crittografato, Crittografia non riuscita, Nessuna azione.

Data: data in cui si è verificata l'attività. Il filtro supporta date precedenti/successive e un intervallo di date.

Tag del dispositivo: eseguire la ricerca per Intune certificato client conformeMicrosoft Entra ibrido o valido.

Tipo di dispositivo: cercare solo le attività eseguite usando un tipo di dispositivo specifico. Ad esempio, cercare tutte le attività da dispositivi mobili, PC o tablet.

File e cartelle: cercare file e cartelle in cui è stata eseguita l'attività.

- ID file: consente di eseguire la ricerca in base all'ID file su cui è stata eseguita l'attività.

- Nome: consente di filtrare il nome di file o cartelle. È possibile selezionare se il nome termina con, è uguale o inizia con il valore di ricerca.

- File o cartelle specifici: è possibile includere o escludere cartelle o file specifici. È possibile filtrare l'elenco in base a App, Proprietario o nome fileparziale quando si selezionano file o cartelle.

Indirizzo IP: indirizzo IP non elaborato, categoria o tag da cui è stata eseguita l'attività.

- Indirizzo IP non elaborato: consente di cercare le attività eseguite in o da indirizzi IP non elaborati. Gli INDIRIZZI IP non elaborati possono essere uguali, non uguali, iniziare con o non iniziare con una sequenza specifica.

- Categoria IP: categoria dell'indirizzo IP da cui è stata eseguita l'attività, ad esempio tutte le attività dell'intervallo di indirizzi IP amministrativi. Le categorie devono essere configurate per includere gli indirizzi IP pertinenti. Alcuni indirizzi IP possono essere categorizzati per impostazione predefinita. Ad esempio, ci sono indirizzi IP che vengono considerati dalle origini di Intelligence per le minacce Di Microsoft verranno classificati come rischiosi. Per informazioni su come configurare le categorie IP, vedere Organizzare i dati in base alle proprie esigenze.

- Tag IP: tag dell'indirizzo IP da cui è stata eseguita l'attività, ad esempio tutte le attività da indirizzi IP proxy anonimi. Defender for Cloud Apps crea un set di tag IP predefiniti che non sono configurabili. Inoltre, è possibile configurare i tag IP. Per altre informazioni sulla configurazione dei tag IP, vedere Organizzare i dati in base alle proprie esigenze.

I tag IP predefiniti includono quanto segue:

- App Microsoft (14 di esse)

- Proxy anonimo

- Botnet (si noterà che l'attività è stata eseguita da una botnet con un collegamento per altre informazioni sulla botnet specifica)

- IP di analisi di Darknet

- Malware C&server C

- Analizzatore connettività remota

- Provider satellite

- Proxy intelligente e proxy di accesso (esclusi apposta)

- Nodi di uscita tor

- Zscaler

Attività rappresentata: cercare solo le attività eseguite nel nome di un altro utente.

Istanza: istanza dell'app in cui l'attività è stata eseguita o non è stata eseguita.

Località: paese/area geografica da cui è stata eseguita l'attività.

Criteri corrispondenti: cercare le attività corrispondenti a un criterio specifico impostato nel portale.

ISP registrato: isp da cui è stata eseguita l'attività.

Origine: ricerca in base all'origine da cui è stata rilevata l'attività. L'origine può essere una delle seguenti:

- Connettore app: log provenienti direttamente dal connettore API dell'app.

- Analisi del connettore di app: Defender for Cloud Apps arricchimenti in base alle informazioni analizzate dal connettore API.

Utente: l'utente che ha eseguito l'attività, che può essere filtrato in dominio, gruppo, nome o organizzazione. Per filtrare le attività senza un utente specifico, è possibile usare l'operatore 'non impostato'.

- Dominio utente: cercare un dominio utente specifico.

- Organizzazione utente: unità organizzativa dell'utente che ha eseguito l'attività, ad esempio tutte le attività eseguite dagli utenti EMEA_marketing. Ciò è rilevante solo per le istanze connesse di Google Workspace che usano unità organizzative.

- Gruppo di utenti: gruppi di utenti specifici che è possibile importare da app connesse, ad esempio amministratori di Microsoft 365.

- Nome utente: cercare un nome utente specifico. Per visualizzare un elenco di utenti in un gruppo di utenti specifico, nel pannello Attività selezionare il nome del gruppo di utenti. Facendo clic si aprirà la pagina Account, che elenca tutti gli utenti del gruppo. Da qui è possibile eseguire il drill-down dei dettagli degli account di utenti specifici nel gruppo.

- I filtri Gruppo utente e Nome utente possono essere ulteriormente filtrati usando il filtro Come e selezionando il ruolo dell'utente, che può essere uno dei seguenti:

- Solo oggetto attività, ovvero l'utente o il gruppo di utenti selezionato non ha eseguito l'attività in questione; erano l'oggetto dell'attività.

- Solo attore, ovvero l'utente o il gruppo di utenti ha eseguito l'attività.

- Qualsiasi ruolo: significa che l'utente o il gruppo di utenti è stato coinvolto nell'attività, come persona che ha eseguito l'attività o come oggetto dell'attività.

Agente utente: l'agente utente di da con l'attività è stato eseguito.

Tag dell'agente utente: tag dell'agente utente predefinito, ad esempio tutte le attività di sistemi operativi obsoleti o browser obsoleti.

Query attività

Per semplificare l'analisi, è ora possibile creare query personalizzate e salvarle per un uso successivo.

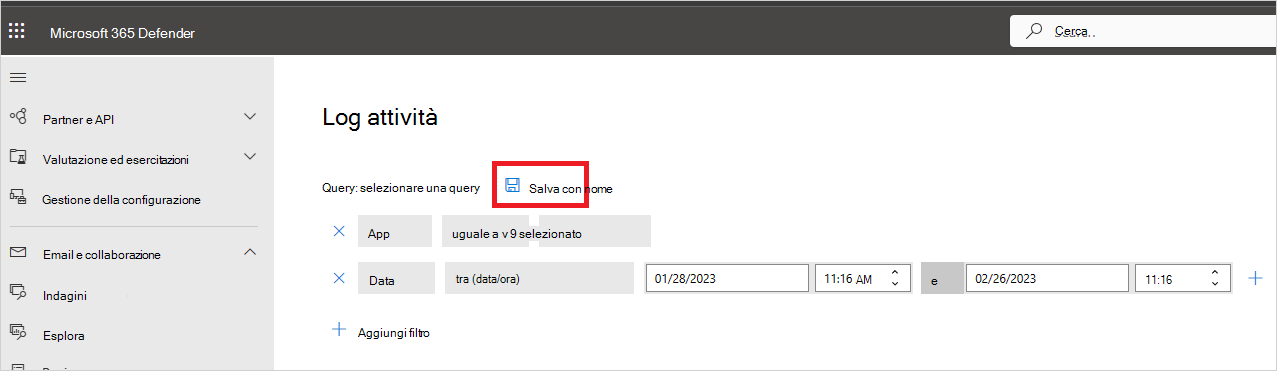

Nella pagina Log attività usare i filtri descritti in precedenza per eseguire il drill-down nelle app in base alle esigenze.

Dopo aver completato la compilazione della query, selezionare il pulsante Salva con nome .

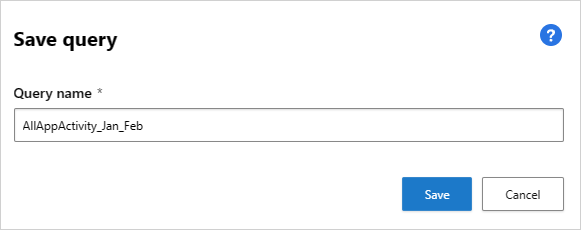

Nel popup Salva query assegnare alla query il nome .

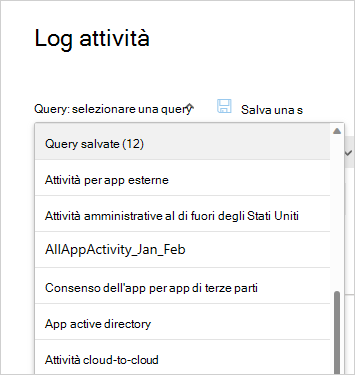

Per usare di nuovo questa query in futuro, in Query scorrere verso il basso fino a Query salvate e selezionare la query.

Defender for Cloud Apps fornisce anche query suggerite. Le query suggerite offrono percorsi di indagine consigliati che filtrano le attività. È possibile modificare queste query e salvarle come query personalizzate. Di seguito sono riportate le query suggerite facoltative:

Amministrazione attività: filtra tutte le attività per visualizzare solo le attività che coinvolgono gli amministratori.

Attività di download: filtra tutte le attività per visualizzare solo le attività di download, tra cui il download dell'elenco utenti come file .csv, il download di contenuto condiviso e il download di una cartella.

Accesso non riuscito: filtra tutte le attività per visualizzare solo l'accesso non riuscito e gli accessi non riusciti tramite SSO

Attività di file e cartelle: filtra tutte le attività per visualizzare solo quelle che interessano file e cartelle. Il filtro include il caricamento, il download e l'accesso alle cartelle, oltre alla creazione, all'eliminazione, al caricamento, al download, alla quarantena e all'accesso ai file e al trasferimento del contenuto.

Attività di rappresentazione: filtra tutte le attività per visualizzare solo le attività di rappresentazione.

Modifiche delle password e richieste di reimpostazione: filtra tutte le attività in modo da visualizzare solo le attività che comportano la reimpostazione della password, modificare la password e forzare un utente a modificare la password al successivo accesso.

Attività di condivisione: filtra tutte le attività per visualizzare solo le attività che comportano la condivisione di cartelle e file, tra cui la creazione di un collegamento aziendale, la creazione di un collegamento anonimo e la concessione di autorizzazioni di lettura/scrittura.

Accesso riuscito: filtra tutte le attività per visualizzare solo le attività che comportano accessi riusciti, tra cui l'azione di rappresentazione, la rappresentazione dell'accesso, gli accessi Single Sign-O e l'accesso da un nuovo dispositivo.

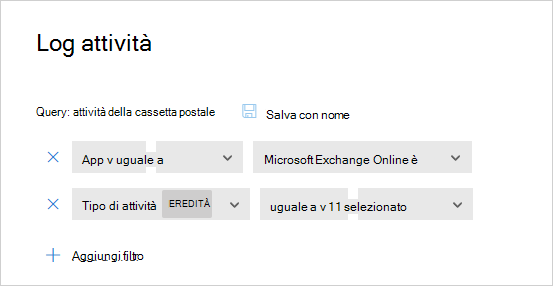

È anche possibile usare le query suggerite come punto di partenza per una nuova query. Selezionare prima di tutto una delle query suggerite. Apportare quindi le modifiche necessarie e infine selezionare Salva con nome per creare una nuova query salvata.

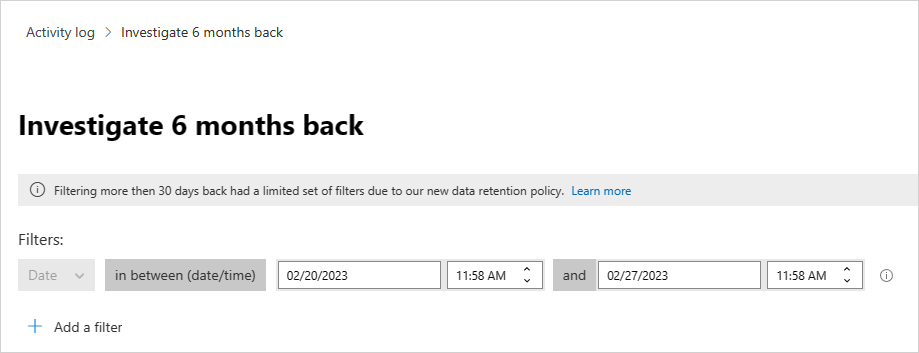

Attività di query sei mesi fa

Per analizzare le attività precedenti a 30 giorni, è possibile passare al log attività e selezionare Analizza 6 mesi nell'angolo in alto a destra della schermata:

Da qui è possibile definire i filtri come avviene normalmente con il log attività, con le differenze seguenti:

Il filtro della data è obbligatorio ed è limitato a un intervallo di una settimana. Ciò significa che, sebbene sia possibile eseguire query sulle attività per un massimo di sei mesi fa, è possibile eseguire questa operazione solo per un periodo di una settimana alla volta.

L'esecuzione di query su più di 30 giorni è supportata solo per i campi seguenti:

- ID attività

- Tipo di attività

- Tipo di azione

- Applicazione

- Indirizzo IP

- Posizione

- Nome utente

Ad esempio:

Attività di esportazione sei mesi fa (anteprima)

È possibile esportare tutte le attività da un massimo di sei mesi facendo clic sul pulsante Esporta nell'angolo in alto a sinistra

Quando si esportano dati, è possibile scegliere un intervallo di date fino a sei mesi e avere la possibilità di escludere le attività private.

Il file esportato è limitato a 100.000 record e sarà in formato CSV.

Il file dei risultati sarà accessibile nei report esportati. Gli utenti possono passare a Report -> App cloud nel portale di Microsoft 365 Defender per visualizzare lo stato del processo di esportazione e accedere alle esportazioni precedenti.

I report che includono attività private verranno contrassegnati con un'icona a occhio nella pagina dei report.

![]()