Caso d'uso: risposta e correzione degli eventi imprevisti

Ruolo menzionato: analisti SOC di livello 1 che esaminano gli eventi imprevisti di sicurezza e riutilizzano gli avvisi non critici

Scenario

Security Copilot può supportare gli analisti di livello 1, entry-level o junior nella valutazione e nella gestione degli eventi imprevisti con maggiore efficienza ed efficacia.

Questo caso d'uso presenta una versione abbreviata dell'analisi degli eventi imprevisti in Case Study: Harnessing Security Copilot in Defending Against Cyberthreats ed esteso qui per includere i passaggi di correzione.

Si è un analista di livello 1. Un evento imprevisto è stato assegnato dal responsabile del team e il compito consiste nel determinare se l'evento imprevisto è effettivamente dannoso e, in caso affermativo, risolverlo il prima possibile.

Procedura

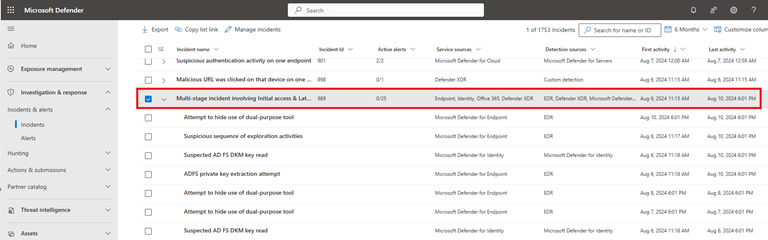

Nella coda degli eventi imprevisti Microsoft Defender XDR è possibile notare che l'evento imprevisto di gravità elevata denominato Evento imprevisto multistage che coinvolge l'accesso iniziale & spostamento laterale su più endpoint segnalati da più origini correla 25 avvisi provenienti da varie soluzioni di sicurezza Microsoft. Coinvolge tre dispositivi, quattro utenti e un account di posta elettronica.

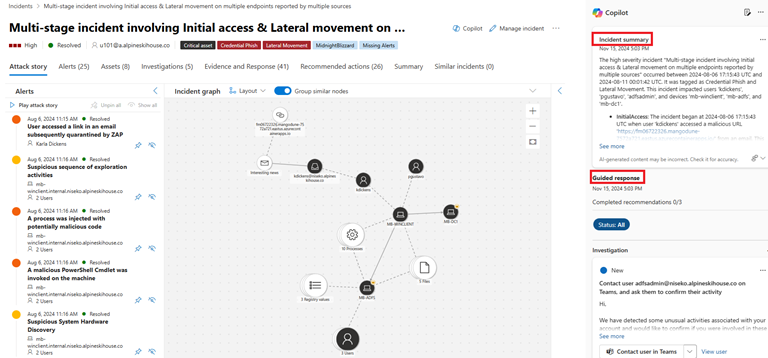

Aprire la pagina dell'evento imprevisto per visualizzare la storia dell'attacco. Controllare il riquadro Security Copilot sul lato destro della storia di attacco e vedere che crea automaticamente un riepilogo dell'evento imprevisto, insieme ad alcuni passaggi in risposta guidata.

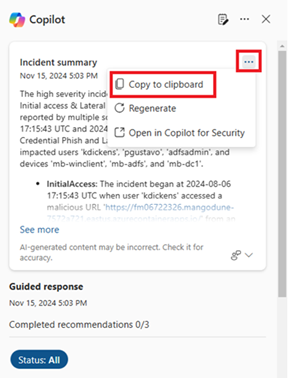

Per ottenere una panoramica di ciò che è accaduto, leggere il riepilogo fornito da Security Copilot. Per copiare il riepilogo degli eventi imprevisti, selezionare Copia negli Appunti nel menu delle opzioni e incollarlo in un altro documento.

Questo è utile per il report richiesto perché è già organizzato in base alla fase di attacco ed evidenzia gli aspetti importanti dell'attacco. Senza Security Copilot, è necessario sviluppare il report da zero.Si determina quindi facilmente che il complesso evento imprevisto ha coinvolto più attacchi. Ogni fase di attacco viene eseguita come descritto in Accesso iniziale, individuazione ed evasione della difesa. Per questo caso d'uso, si è interessati al sospetto attacco DCSync nell'attività di accesso alle credenziali.

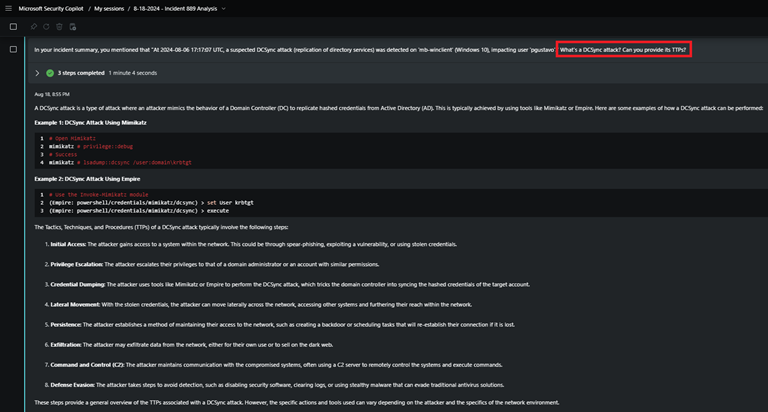

È possibile selezionare Apri in Security Copilot nel riquadro Copilot per chiedere informazioni sugli attacchi DCSync.

Prompt: Che cos'è un attacco DCSync? È possibile fornire i relativi CTP?

Security Copilot indica che negli attacchi DCSync un utente malintenzionato simula il comportamento di un controller di dominio per replicare le credenziali con hash da Active Directory, in genere tramite Mimikatz o Empire.

Security Copilot indica che negli attacchi DCSync un utente malintenzionato simula il comportamento di un controller di dominio per replicare le credenziali con hash da Active Directory, in genere tramite Mimikatz o Empire.Sapendo questo, si torna a Defender XDR e si esamina più da vicino l'attacco Sospetto DCSync. Si nota che l'utente ha inviato una richiesta di replica a un controller di dominio. Si chiede al Security Copilot autonomo se si tratta di un comportamento tipico.

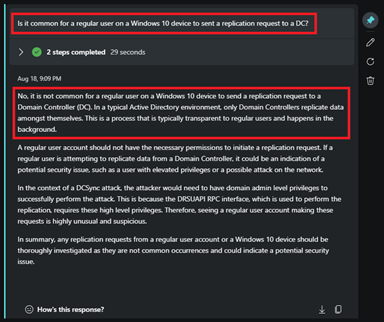

Prompt: È comune che un utente normale in un dispositivo Windows 10 invii una richiesta di replica a un controller di dominio?

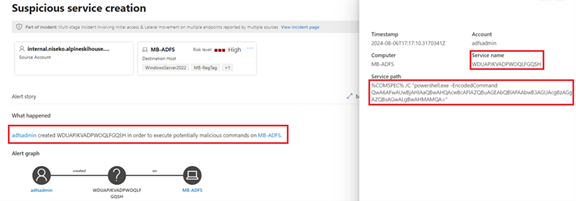

Con la risposta di Security Copilot è possibile confermare che si tratta di un vero evento imprevisto di sicurezza che richiede ulteriori indagini da parte del team di livello 2.L'avviso di sicurezza successivo nel riepilogo degli eventi imprevisti è un evento di creazione del servizio sospetto classificato in Persistenza. Si nota che lo stesso titolo dell'avviso è stato generato da Defender per identità e Defender per endpoint. Tuttavia, quando si controlla l'avviso, si nota che il percorso del servizio elencato è codificato.

Per analizzare lo script, consultare Security Copilot.

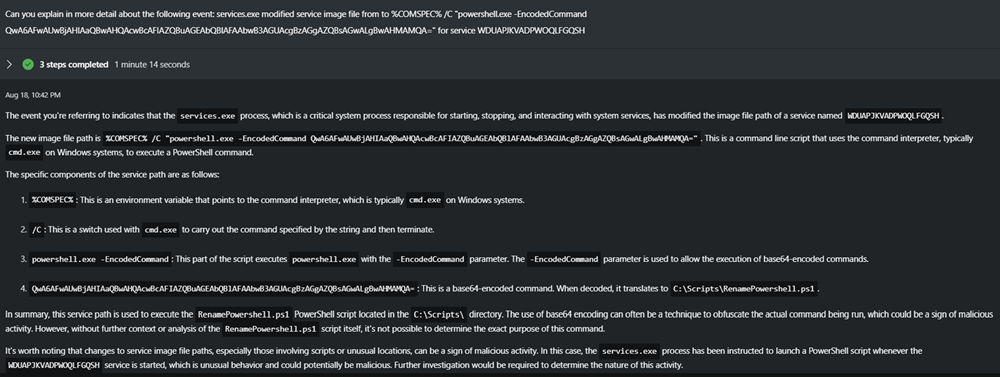

Prompt: Can you decode then tell me more about this service path: %COMSPEC% /C "powershell.exe -EncodedCommand QwA6AFwAUwBjAHIAAQBwAHQAcwBcAFIAZQBuAGEAbQBlAbwB3AGUAcgBzAGgAZQBsAGwALgBwAHMAMQA="

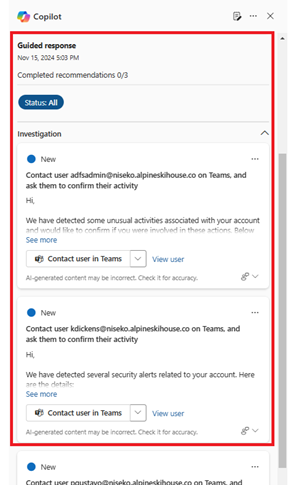

Copilot identifica il comando codificato come codifica Base64 e lo decodifica. Sembra che il percorso del servizio venga usato per eseguire uno script di PowerShell che si trova in una determinata directory. L'uso della codifica per offuscare il comando potrebbe essere un segno di attività dannosa.Man mano che si ottiene maggiore fiducia nel fatto che si tratta di un vero evento imprevisto di sicurezza, è possibile tornare indietro per esaminare la risposta guidata nel riquadro Security Copilot nella pagina dell'evento imprevisto per determinare quali azioni è possibile intraprendere per contenere o attenuare l'attacco.

Conclusione

L'uso di Security Copilot può offrire diversi vantaggi in termini di efficienza agli analisti incaricati di analizzare e correggere eventi imprevisti di grandi dimensioni che coinvolgono più avvisi ed entità. Consente di comprendere la panoramica degli attacchi, di fornire analisi per script dannosi, di fornire il contesto per gli attacchi denominati e di eseguire i passaggi necessari per correggere la minaccia.