Panoramica della registrazione e del monitoraggio dei controlli

In che modo Microsoft Servizi online usa la registrazione di controllo?

Microsoft Servizi online usare la registrazione di controllo per rilevare attività non autorizzate e fornire responsabilità al personale Microsoft. I log di controllo acquisiscono i dettagli sulle modifiche alla configurazione del sistema e sugli eventi di accesso, con i dettagli per identificare chi era responsabile dell'attività, quando e dove si è svolta l'attività e qual è stato il risultato dell'attività. L'analisi automatica dei log supporta il rilevamento quasi in tempo reale di comportamenti sospetti. Per ulteriori indagini, i potenziali eventi imprevisti vengono inoltrati al team di risposta alla sicurezza Microsoft appropriato.

Microsoft Servizi online registrazione di controllo interno acquisisce i dati di log da varie origini, ad esempio:

- Registri eventi

- Log di AppLocker

- Dati sulle prestazioni

- Dati di System Center

- Record dettagli chiamata

- Dati sulla qualità dell'esperienza

- Log del server Web IIS

- log SQL Server

- Dati syslog

- Log di controllo di sicurezza

In che modo Microsoft Servizi online centralizzare e segnalare i log di controllo?

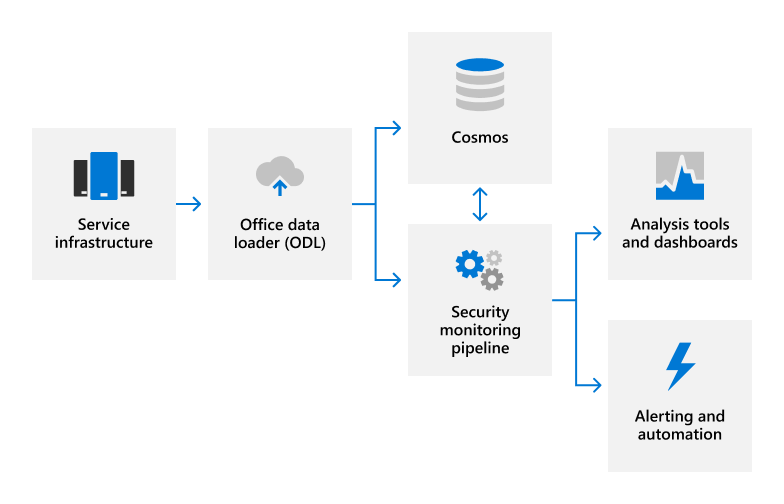

Molti tipi di dati di log vengono caricati dai server Microsoft in una soluzione proprietaria di monitoraggio della sicurezza per l'analisi near real-time (NRT) e un servizio interno di big data computing (Cosmos) o Azure Esplora dati (Kusto) per l'archiviazione a lungo termine. Questo trasferimento dei dati avviene tramite una connessione TLS convalidata FIPS 140-2 su porte e protocolli approvati tramite strumenti di gestione dei log automatizzati.

I log vengono elaborati in NRT usando metodi basati su regole, statistiche e machine learning per rilevare indicatori di prestazioni del sistema e potenziali eventi di sicurezza. I modelli di Machine Learning usano i dati di log in ingresso e i dati di log cronologici archiviati in Cosmos o Kusto per migliorare continuamente le funzionalità di rilevamento. I rilevamenti correlati alla sicurezza generano avvisi, notificano ai tecnici di chiamata un potenziale evento imprevisto e attivano azioni di correzione automatizzate quando applicabile. Oltre al monitoraggio automatizzato della sicurezza, i team dei servizi usano strumenti di analisi e dashboard per la correlazione dei dati, le query interattive e l'analisi dei dati. Questi report vengono usati per monitorare e migliorare le prestazioni complessive del servizio.

In che modo Microsoft Servizi online proteggere i log di controllo?

Gli strumenti usati in Microsoft Servizi online per raccogliere ed elaborare i record di controllo non consentono modifiche permanenti o irreversibili al contenuto o all'ordine dell'ora del record di controllo originale. L'accesso ai dati del servizio online Microsoft archiviati in Cosmos o Kusto è limitato al personale autorizzato. Inoltre, Microsoft limita la gestione dei log di controllo a un subset limitato di membri del team di sicurezza responsabili delle funzionalità di controllo. Il personale del team di sicurezza non ha accesso amministrativo permanente a Cosmos o Kusto. L'accesso amministrativo richiede l'approvazione dell'accesso JIT (Just-In-Time) e tutte le modifiche apportate ai meccanismi di registrazione per Cosmos vengono registrate e controllate. I log di controllo vengono conservati abbastanza a lungo da supportare le indagini sugli eventi imprevisti e soddisfare i requisiti normativi. Periodo esatto di conservazione dei dati del log di controllo determinato dai team del servizio; la maggior parte dei dati del log di controllo viene conservata per 90 giorni in Cosmos e 180 giorni in Kusto.

In che modo Microsoft Servizi online proteggere i dati personali degli utenti che possono essere acquisiti nei log di controllo?

Prima di caricare i dati di log, un'applicazione di gestione dei log automatizzata usa un servizio di scrubbing per rimuovere tutti i campi che contengono dati dei clienti, ad esempio informazioni sul tenant e dati personali dell'utente, e sostituire tali campi con un valore hash. I log anonimizzati e con hash vengono riscritti e quindi caricati in Cosmos. Tutti i trasferimenti di log vengono eseguiti tramite una connessione crittografata TLS convalidata FIPS 140-2.

Qual è la strategia di Microsoft per il monitoraggio della sicurezza?

Microsoft si impegna nel monitoraggio continuo della sicurezza dei propri sistemi per rilevare e rispondere alle minacce a Microsoft Servizi online. I nostri principi chiave per il monitoraggio e gli avvisi di sicurezza sono:

- Robustezza: segnali e logica per rilevare vari comportamenti di attacco

- Accuratezza: avvisi significativi per evitare distrazioni dal rumore

- Velocità: capacità di catturare gli utenti malintenzionati abbastanza rapidamente da fermarli

Le soluzioni basate su automazione, scalabilità e cloud sono fondamentali per la nostra strategia di monitoraggio e risposta. Per prevenire efficacemente gli attacchi su larga scala di alcuni Servizi online Microsoft, i sistemi di monitoraggio devono generare automaticamente avvisi altamente accurati quasi in tempo reale. Analogamente, quando viene rilevato un problema, è necessaria la possibilità di mitigare il rischio su larga scala, non è possibile affidarsi al team per risolvere manualmente i problemi macchina per macchina. Per ridurre i rischi su larga scala, usiamo strumenti basati sul cloud per applicare automaticamente le contromisure e fornire agli ingegneri strumenti per applicare rapidamente azioni di mitigazione approvate nell'ambiente.

In che modo Microsoft Servizi online eseguire il monitoraggio della sicurezza?

Microsoft Servizi online usare la registrazione centralizzata per raccogliere e analizzare gli eventi di log per individuare le attività che potrebbero indicare un evento imprevisto di sicurezza. Gli strumenti di registrazione centralizzata aggregano i log di tutti i componenti di sistema, inclusi i log eventi, i log applicazioni, i log di controllo di accesso e i sistemi di rilevamento delle intrusioni basati sulla rete. Oltre alla registrazione del server e ai dati a livello di applicazione, l'infrastruttura di base è dotata di agenti di sicurezza personalizzati che generano dati di telemetria dettagliati e forniscono il rilevamento delle intrusioni basato su host. Questi dati di telemetria vengono usati per il monitoraggio e l'analisi forense.

I dati di registrazione e telemetria raccolti consentono avvisi di sicurezza 24 ore su 24, 7 giorni su 7. Il sistema di avviso analizza i dati di log durante il caricamento, generando avvisi quasi in tempo reale. Questo include avvisi basati su regole e avvisi più sofisticati basati su modelli di apprendimento automatico. La nostra logica di monitoraggio va oltre gli scenari di attacco generici e integra una conoscenza approfondita dell'architettura e delle operazioni del servizio. Analizziamo i dati di monitoraggio della sicurezza per migliorare continuamente i modelli per rilevare nuovi tipi di attacchi e migliorare l'accuratezza del monitoraggio della sicurezza.

In che modo Microsoft Servizi online rispondere agli avvisi di monitoraggio della sicurezza?

Quando gli eventi di sicurezza che attivano avvisi richiedono un'azione reattiva o un'ulteriore analisi delle prove forensi in tutto il servizio, gli strumenti basati sul cloud consentono una risposta rapida in tutto l'ambiente. Questi strumenti includono agenti intelligenti completamente automatizzati che rispondono alle minacce rilevate con contromisure di sicurezza. In molti casi, questi agenti distribuiscono contromisure automatiche per attenuare i rilevamenti di sicurezza su larga scala senza intervento umano. Quando questa risposta non è possibile, il sistema di monitoraggio della sicurezza avvisa automaticamente i tecnici di chiamata appropriati, dotati di un set di strumenti che consentono loro di agire in tempo reale per mitigare le minacce rilevate su larga scala. I potenziali eventi imprevisti vengono inoltrati al team di risposta alla sicurezza Microsoft appropriato e vengono risolti usando il processo di risposta agli eventi imprevisti di sicurezza.

In che modo Microsoft Servizi online monitorare la disponibilità del sistema?

Microsoft monitora attivamente i sistemi per individuare gli indicatori di utilizzo eccessivo delle risorse e utilizzo anomalo. Il monitoraggio delle risorse è integrato da ridondanze dei servizi per evitare tempi di inattività imprevisti e fornire ai clienti un accesso affidabile a prodotti e servizi. I problemi di integrità dei servizi online Microsoft vengono comunicati tempestivamente ai clienti tramite il dashboard di integrità dei servizi (SHD).

Azure e Dynamics 365 Servizi online usano più servizi di infrastruttura per monitorarne la disponibilità di sicurezza e integrità. L'implementazione di test STX (Synthetic Transaction) consente ai servizi di Azure e Dynamics di controllare la disponibilità dei propri servizi. Il framework STX è progettato per supportare il test automatizzato dei componenti nei servizi in esecuzione ed è testato sugli avvisi di errore del sito live. Inoltre, il servizio Monitoraggio della sicurezza di Azure (ASM) ha implementato procedure di test sintetici centralizzate per verificare che gli avvisi di sicurezza funzionino come previsto nei servizi nuovi e in esecuzione.

Normative esterne correlate & certificazioni

I Servizi online Microsoft vengono controllati regolarmente per verificare la conformità alle normative e alle certificazioni esterne. Per la convalida dei controlli correlati alla registrazione e al monitoraggio di controllo, vedere la tabella seguente.

Azure e Dynamics 365

| Controlli esterni | Sezione | Data report più recente |

|---|---|---|

|

ISO 27001 Dichiarazione di applicabilità Certificato |

A.12.1.3: Monitoraggio della disponibilità e pianificazione della capacità A.12.4: Registrazione e monitoraggio |

21 novembre 2024 |

|

ISO 27017 Dichiarazione di applicabilità Certificato |

A.12.1.3: Monitoraggio della disponibilità e pianificazione della capacità A.12.4: Registrazione e monitoraggio A.16.1: Gestione degli eventi imprevisti e dei miglioramenti della sicurezza delle informazioni |

21 novembre 2024 |

|

ISO 27018 Dichiarazione di applicabilità Certificato |

A.12.4: Registrazione e monitoraggio | 21 novembre 2024 |

| SOC 1 | IM-1: Framework di gestione degli eventi imprevisti IM-2: Configurazione del rilevamento degli eventi imprevisti IM-3: Procedure di gestione degli eventi imprevisti IM-4: Evento imprevisto post-mortem VM-1: Registrazione e raccolta di eventi di sicurezza VM-12: Monitoraggio della disponibilità dei servizi di Azure VM-4: Indagine sugli eventi dannosi VM-6: Monitoraggio delle vulnerabilità di sicurezza |

16 agosto 2024 |

|

SOC 2 SOC 3 |

C5-6: Accesso limitato ai log IM-1: Framework di gestione degli eventi imprevisti IM-2: Configurazione del rilevamento degli eventi imprevisti IM-3: Procedure di gestione degli eventi imprevisti IM-4: Evento imprevisto post-mortem PI-2: portale di Azure verifica delle prestazioni del contratto di servizio VM-1: Registrazione e raccolta di eventi di sicurezza VM-12: Monitoraggio della disponibilità dei servizi di Azure VM-4: Indagine sugli eventi dannosi VM-6: Monitoraggio della vulnerabilità di sicurezzaVM |

venerdì 8 novembre 2024 |

Microsoft 365

| Controlli esterni | Sezione | Data report più recente |

|---|---|---|

| FedRAMP | AC-2: Gestione degli account AC-17: Accesso remoto AU-2: Eventi di controllo AU-3: Contenuto dei record di controllo AU-4: Controllare la capacità di archiviazione AU-5: Risposta agli errori di elaborazione del controllo AU-6: Revisione, analisi e creazione di report di controllo AU-7: Riduzione del controllo e generazione di report AU-8: Timestamp AU-9: Protezione delle informazioni di controllo AU-10: Non ripudio AU-11: Conservazione dei record di controllo AU-12: Generazione di controlli SI-4: Monitoraggio del sistema informativo SI-7: Integrità di software, firmware e informazioni |

21 agosto 2024 |

|

ISO 27001/27017 Dichiarazione di applicabilità Certificazione (27001) Certificazione (27017) |

A.12.3: Monitoraggio della disponibilità e pianificazione della capacità A.12.4: Registrazione e monitoraggio |

Marzo 2024 |

|

SOC 1 SOC 2 |

CA-19: Monitoraggio delle modifiche CA-26: Segnalazione degli eventi imprevisti di sicurezza CA-29: Tecnici di chiamata CA-30: Monitoraggio della disponibilità CA-48: registrazione Datacenter CA-60: Registrazione di controllo |

23 gennaio 2024 |

| SOC 3 | CUEC-08: Segnalazione di eventi imprevisti CUEC-10: Contratti di servizio |

23 gennaio 2024 |