Sicurezza del carico di lavoro SAP

Azure offre tutti gli strumenti necessari per proteggere il carico di lavoro SAP. Le applicazioni SAP possono contenere dati sensibili sull'organizzazione. È necessario proteggere l'architettura SAP con metodi di autenticazione sicuri, rete avanzata e crittografia.

Configurare la gestione delle identità

Impatto: Sicurezza

Gestione delle identità è un framework per applicare i criteri che controllano l'accesso alle risorse critiche. Gestione delle identità controlla l'accesso al carico di lavoro SAP all'interno o all'esterno della rete virtuale. Esistono tre casi d'uso per la gestione delle identità da considerare per il carico di lavoro SAP e la soluzione di gestione delle identità è diversa per ognuna.

Usare Microsoft Entra ID

Le organizzazioni possono migliorare la sicurezza delle macchine virtuali Windows e Linux in Azure integrando con Microsoft Entra ID, un'identità completamente gestita e un servizio di gestione degli accessi. Microsoft Entra ID può autenticare e autorizzare l'accesso dell'utente finale al sistema operativo SAP. È possibile usare Microsoft Entra ID per creare domini esistenti in Azure o usarli con le identità di Active Directory locale. Microsoft Entra ID si integra anche con Microsoft 365, Dynamics CRM Online e molte applicazioni Software-as-a-Service (SaaS) dai partner. È consigliabile usare System for Cross-Domain Identity Management (SCIM) per la propagazione delle identità. Questo modello consente un ciclo di vita ottimale per l'utente.

Per altre informazioni, vedere:

- Sincronizzazione SCIM con Microsoft Entra ID

- Configurare SAP Cloud Platform Identity Authentication per il provisioning utenti automatico

- Microsoft Entra integrazione dell'accesso Single Sign-On (SSO) con SAP NetWeaver

- Accedere a una macchina virtuale Linux in Azure usando Microsoft Entra ID e OpenSSH

- Accedere a una macchina virtuale Windows in Azure usando Microsoft Entra ID

Configura accesso Single Sign-On

È possibile accedere all'applicazione SAP con il software front-end SAP (SAP GUI) o un browser con HTTP/S. È consigliabile configurare l'accesso Single Sign-On (SSO) usando Microsoft Entra ID o Active Directory Federation Services (AD FS). L'accesso SSO consente agli utenti finali di connettersi alle applicazioni SAP tramite browser, se possibile.

Per altre informazioni, vedere:

- SAP HANA SSO

- SAP NetWeaver SSO

- SAP Fiori SSO

- Accesso Single Sign-On di SAP Cloud Platform

- Accesso Single Sign-On di SuccessFactors

- panoramica Microsoft Entra

Usare linee guida specifiche dell'applicazione

È consigliabile consultare il servizio SAP Identity Authentication per SAP Analytics Cloud, SuccessFactors e SAP Business Technology Platform. È anche possibile integrare i servizi da SAP Business Technology Platform con Microsoft Graph usando Microsoft Entra ID e il servizio SAP Identity Authentication.

Per altre informazioni, vedere:

- Uso di Microsoft Entra ID per proteggere l'accesso alle piattaforme e alle applicazioni SAP.

- Servizio di autenticazione delle identità SAP

- Servizio SAP Identity Provisioning

Uno scenario comune dei clienti sta distribuendo un'applicazione SAP in Microsoft Teams. Questa soluzione richiede l'accesso SSO con Microsoft Entra ID. È consigliabile esplorare il marketplace commerciale Microsoft per vedere quali app SAP sono disponibili in Microsoft Teams. Per altre informazioni, vedere Il marketplace commerciale Microsoft.

Tabella 1 - Riepilogo dei metodi SSO consigliati

| Soluzione SAP | Metodo SSO |

|---|---|

| Applicazioni Web basate su SAP NetWeaver, ad esempio Fiori, WebGui | SAML (Security Assertion Markup Language) |

| SAP GUI | Kerberos con windows active directory o Microsoft Entra Domain Services o soluzione di terze parti |

| Applicazioni SAP PaaS e SaaS, ad esempio SAP Business Technology Platform (BTP), Cloud Analytics, Cloud Identity Services, SuccessFactors, Cloud for Customer, Ariba | Token Web SAML/OAuth/JSON (JWT) e flussi di autenticazione preconfigurata con Microsoft Entra ID direttamente o tramite proxy con il servizio di autenticazione dell'identità SAP |

Usare il controllo degli accessi in base al ruolo

Impatto: Sicurezza

È importante controllare l'accesso alle risorse del carico di lavoro SAP distribuite. Ogni sottoscrizione di Azure ha una relazione di trust con un tenant di Microsoft Entra. È consigliabile usare il controllo degli accessi in base al ruolo di Azure per concedere agli utenti all'interno dell'organizzazione l'accesso all'applicazione SAP. Concedere l'accesso assegnando ruoli di Azure a utenti o gruppi in un determinato ambito. L'ambito può essere una sottoscrizione, un gruppo di risorse o una risorsa. L'ambito dipende dall'utente e dal modo in cui sono state raggruppate le risorse del carico di lavoro SAP.

Per altre informazioni, vedere:

Applicare la sicurezza della rete e dell'applicazione

I controlli di sicurezza delle applicazioni e di rete sono misure di sicurezza di base per ogni carico di lavoro SAP. La loro importanza si ripete per applicare l'idea che la rete SAP e l'applicazione richiedano controlli rigorosi per la sicurezza e le linee di base.

Usare l'architettura hub-spoke. È fondamentale distinguere tra servizi condivisi e servizi applicazioni SAP. Un'architettura hub-spoke è un buon approccio alla sicurezza. È consigliabile mantenere le risorse specifiche del carico di lavoro nella propria rete virtuale separate dai servizi condivisi nell'hub, ad esempio servizi di gestione e DNS.

Per le configurazioni native di SAP, è consigliabile usare SAP Cloud Connector e SAP collegamento privato per Azure come parte della configurazione hub-spoke. Queste tecnologie supportano l'architettura di estensione e innovazione SAP per SAP Business Technology Platform (BTP). Integrazioni native di Azure completamente integrate con reti virtuali di Azure e API e non richiedono questi componenti.

Usare i gruppi di sicurezza di rete. I gruppi di sicurezza di rete consentono di filtrare il traffico di rete verso e dal carico di lavoro SAP. È possibile definire le regole del gruppo di sicurezza di rete per consentire o negare l'accesso all'applicazione SAP. È possibile consentire l'accesso alle porte dell'applicazione SAP dagli intervalli di indirizzi IP locali e negare l'accesso a Internet pubblico. Per altre informazioni, vedere Gruppi di sicurezza di rete

Usare i gruppi di sicurezza delle applicazioni. In generale, le procedure consigliate per la sicurezza per lo sviluppo di applicazioni si applicano anche nel cloud. Questi includono elementi come la protezione da attacchi cross-site request forgery, thwarting cross-site scripting (XSS) e impedisce attacchi SQL injection.

I gruppi di sicurezza delle applicazioni rendono più semplice configurare la sicurezza di rete di un carico di lavoro. Il gruppo di sicurezza del servizio di sicurezza può essere usato in regole di sicurezza anziché indirizzi IP espliciti per le macchine virtuali. Le macchine virtuali vengono quindi assegnate a ASG. Questa configurazione supporta il riutilizzo dello stesso criterio su diversi paesaggi dell'applicazione, a causa di questo livello di astrazione. Le applicazioni cloud spesso usano servizi gestiti che dispongono di chiavi di accesso. Non controllare mai le chiavi di accesso nel controllo del codice sorgente. Archiviare invece i segreti dell'applicazione in Azure Key Vault. Per altre informazioni, vedere Gruppi di sicurezza delle applicazioni.

Filtrare il traffico Web. Un carico di lavoro con connessione Internet deve essere protetto usando servizi come Firewall di Azure, Web application firewall, gateway applicazione per creare una separazione tra endpoint. Per altre informazioni, vedere Connessioni Internet in ingresso e in uscita per SAP in Azure.

Crittografare i dati

Impatto: Sicurezza

Azure include strumenti per proteggere i dati in base alle esigenze di sicurezza e conformità dell'organizzazione. È essenziale crittografare i dati del carico di lavoro SAP inattivi e in transito.

Crittografare i dati inattivi

La crittografia dei dati inattivi è un requisito di sicurezza comune. La crittografia lato servizio di archiviazione di Azure è abilitata per impostazione predefinita per tutti i dischi gestiti, gli snapshot e le immagini. La crittografia lato servizio usa chiavi gestite dal servizio per impostazione predefinita e queste chiavi sono trasparenti per l'applicazione.

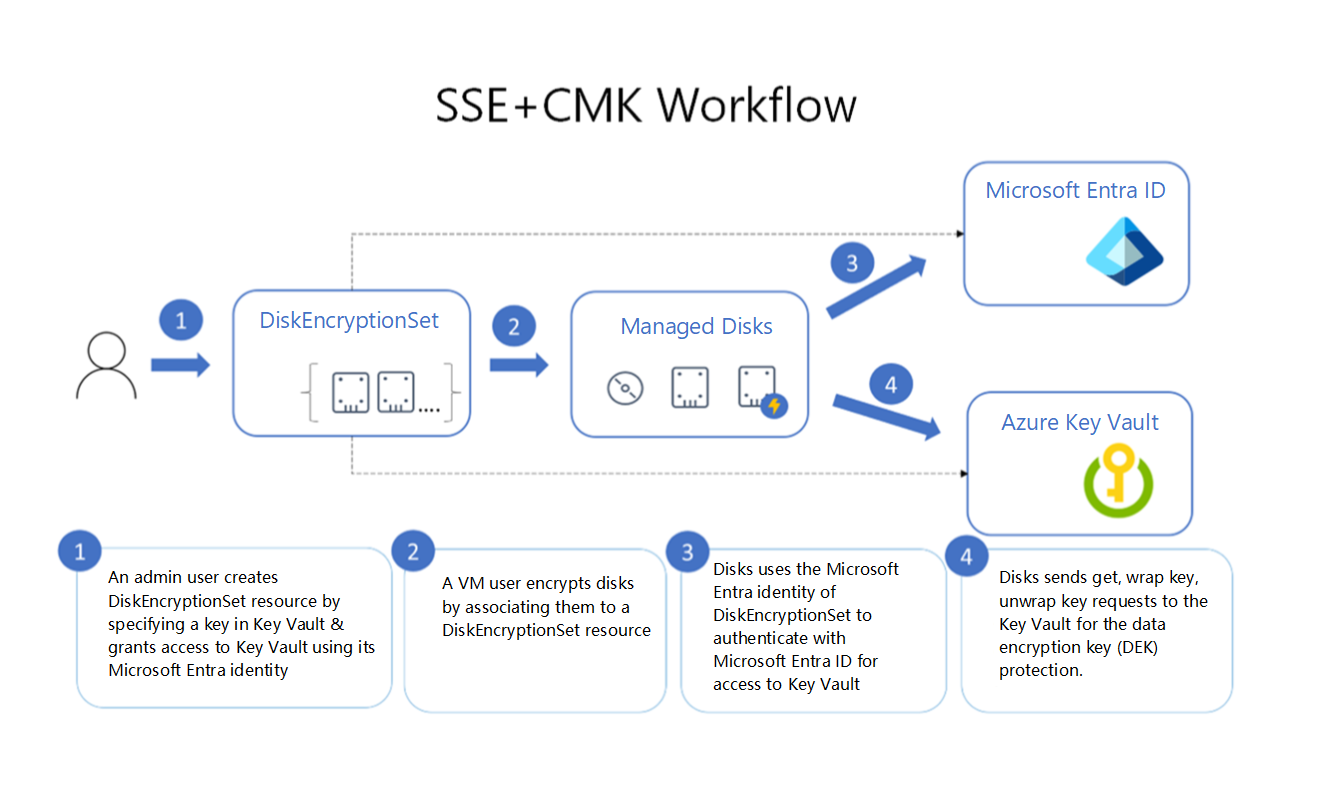

È consigliabile esaminare e comprendere la crittografia lato server/servizio con chiavi gestite dal cliente. La combinazione di crittografia lato server e una chiave gestita dal cliente consente di crittografare i dati inattivi nel sistema operativo e nei dischi dati per le combinazioni di sistemi operativi SAP disponibili. Crittografia dischi di Azure non supporta tutti i sistemi operativi SAP. La chiave gestita dal cliente deve essere archiviata in Key Vault per garantire l'integrità del sistema operativo. È anche consigliabile crittografare i database SAP. Azure Key Vault supporta la crittografia del database per SQL Server dal sistema di gestione del database (DBMS) e altre esigenze di archiviazione. L'immagine seguente mostra il processo di crittografia.

Quando si usa la crittografia lato client, si crittografa i dati e si caricano i dati come BLOB crittografati. La gestione delle chiavi viene eseguita dal cliente. Per altre informazioni, vedere:

- Crittografia lato server per i dischi gestiti

- Crittografia lato servizio archiviazione di Azure

- Crittografia lato servizio con chiave gestita dal cliente in Azure Key Vault

- crittografia lato client

Crittografa i dati in transito

La crittografia in transito si applica allo stato dei dati che passano da una posizione a un'altra. I dati in transito possono essere crittografati in diversi modi, a seconda della natura della connessione. Per altre informazioni, vedere Crittografia dei dati in transito.

Raccogliere e analizzare i log delle applicazioni SAP

Il monitoraggio dei log applicazioni è essenziale per rilevare le minacce di sicurezza a livello di applicazione. È consigliabile usare la soluzione Microsoft Sentinel per SAP. Si tratta di una soluzione di gestione degli eventi e delle informazioni sulla sicurezza nativa del cloud compilata per il carico di lavoro SAP in esecuzione in una macchina virtuale. Per altre informazioni, vedere Soluzione Microsoft Sentinel per SAP.

Per informazioni generali sulla sicurezza, vedere: