Panoramica della protezione dai bot di web application firewall di Azure nel gateway applicazione di Azure

Circa il 20% di tutto il traffico Internet proviene da bot dannosi che eseguono operazioni come lo scorporo, l'analisi e la ricerca di vulnerabilità nell'applicazione Web. Quando i bot vengono fermati nel web application firewall (WAF), non possono attaccare il sistema. Non possono usare nemmeno le risorse e i servizi, ad esempio i backend e le altre infrastrutture sottostanti.

Per WAF è possibile abilitare un set di regole gestito di protezione dai bot per bloccare o registrare le richieste provenienti da indirizzi IP noti per essere dannosi. Gli indirizzi IP hanno origine dal feed di Microsoft Threat Intelligence. La soluzione Microsoft Threat Intelligence, basata su Intelligent Security Graph, viene usata da più servizi, tra cui Microsoft Defender for Cloud.

Uso con i set di regole OWASP

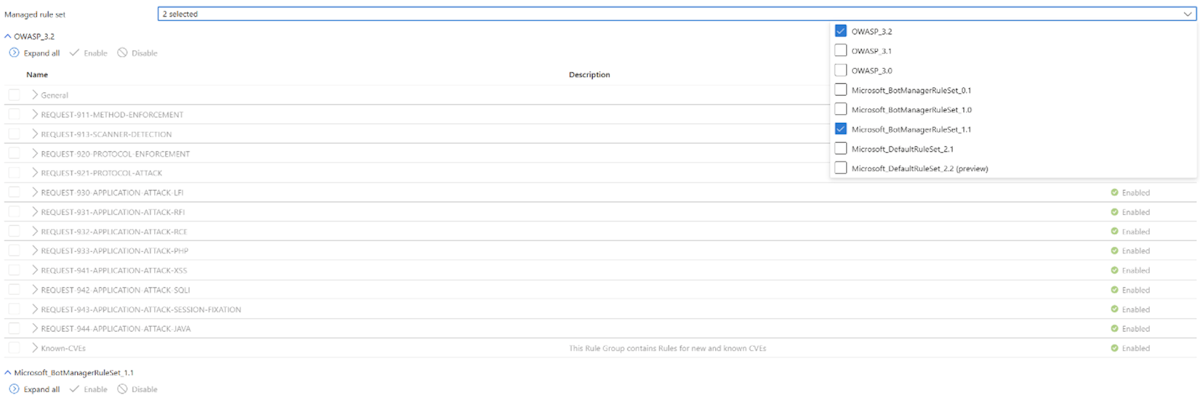

È possibile usare il set di regole di Protezione dai bot insieme a un qualsiasi set di regole OWASP con SKU WAF v2 del gateway applicazione. È possibile usare un solo set di regole OWASP alla volta. Il set di regole di protezione dai bot contiene un’ulteriore regola che viene visualizzata nel proprio set di regole. È intitolato Microsoft_BotManagerRuleSet_1.1 ed è possibile abilitarlo o disabilitarlo come le altre regole OWASP.

Aggiornamento del set di regole

L'elenco dei set di regole di mitigazione dei bot di indirizzi IP noti per essere dannosi si aggiorna più volte al giorno dal feed di intelligence sulle minacce di Microsoft per essere sempre sincronizzato con i bot. Le applicazioni Web sono costantemente protette anche quando i vettori di attacco dei bot cambiano.

Esempio di log

Ecco una voce di log di esempio per la protezione dai bot:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}