Personalizzare le regole di Web application firewall con il portale di Azure

Il Web application firewall del gateway applicazione di Azure (WAF) protegge le Applicazioni Web. Queste protezioni vengono fornite dal Set di regole principali (CRS) di Open Web Application Security Project (OWASP). Alcune regole possono generare falsi positivi e bloccare il traffico reale. Per questo motivo, il gateway applicazione offre la possibilità di personalizzare regole e gruppi di regole. Per altre informazioni su regole e gruppi di regole specifici, vedere l'Elenco di regole e gruppi di regole CRS del Web application firewall.

Nota

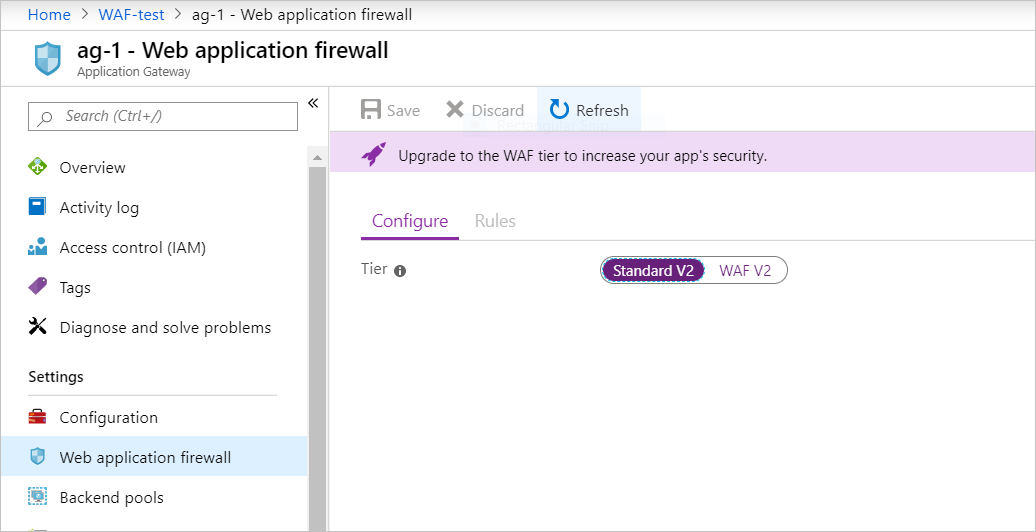

Se il gateway applicazione non sta usando il livello WAF, l'opzione per aggiornare il gateway applicazione al livello WAF, come visualizzato nel riquadro a destra.

Visualizzare le regole e i gruppi di regole

Visualizzare le regole e i gruppi di regole

Esplorare il gateway applicazione, e quindi selezionare Web application firewall.

Selezionare Criterio WAF.

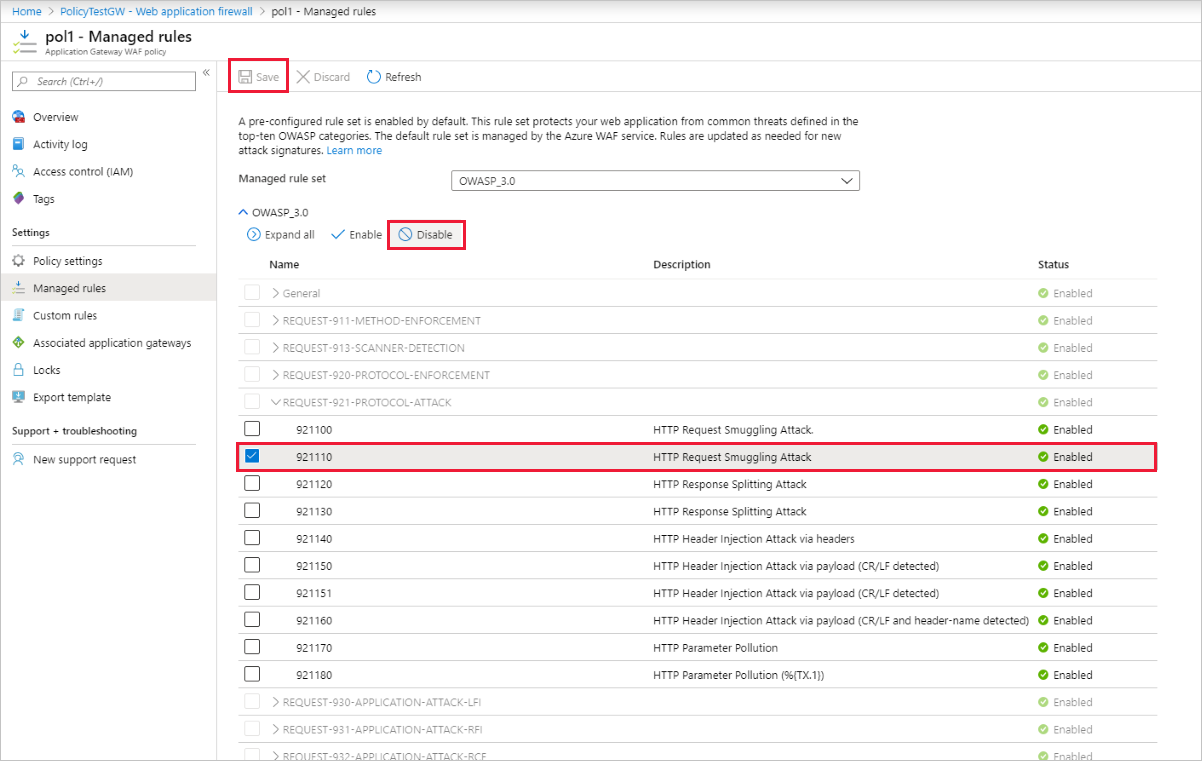

Selezionare Regole gestite.

Questa visualizzazione mostra una tabella nella pagina di tutti i gruppi di regole forniti con il set di regole selezionato. Vengono selezionate tutte le caselle di controllo della regola.

Disabilitare le regole e i gruppi di regole

Importante

Prestare attenzione quando si disabilitano gruppi di regole o regole. Ciò potrebbe esporre l'utente a rischi di sicurezza maggiori. Il punteggio anomalie non viene incrementato e non viene eseguita alcuna registrazione per le regole disabilitate.

Disabilitare gruppi di regole o regole specifiche

- Cercare le regole o i gruppi di regole che si desidera disabilitare.

- Selezionare le caselle di controllo per le regole che si vuole disabilitare.

- Selezionare l'azione nella parte superiore della pagina (abilitare/disabilitare) per le regole selezionate.

- Seleziona Salva.

Regole obbligatorie

L'elenco seguente contiene condizioni che causano il blocco della richiesta da parte del WAF in modalità Prevenzione. In modalità Rilevamento, vengono registrati come eccezioni.

Non è possibile configurarli o disabilitarli:

- Impossibile analizzare i risultati del corpo della richiesta nella richiesta bloccata, a meno che l'ispezione del corpo non sia disattivata (XML, JSON, dati del modulo)

- La lunghezza dei dati del corpo della richiesta (senza file) è superiore al limite configurato

- Il corpo della richiesta (inclusi i file) è maggiore del limite

- Si è verificato un errore interno nel motore WAF

CRS 3.x specifico:

- Soglia del punteggio anomalie in ingresso superata

Passaggi successivi

Dopo aver configurato le regole disattivate, viene descritto come visualizzare i log WAF. Per altre informazioni, vedere Diagnostica del gateway applicazione.