Progettare la connettività del gateway a disponibilità elevata per connessioni cross-premise e da rete virtuale a rete virtuale

Questo articolo spiega come progettare la connettività del gateway a disponibilità elevata per connessioni cross-premise e da rete virtuale a rete virtuale.

Informazioni sulla ridondanza del Gateway VPN

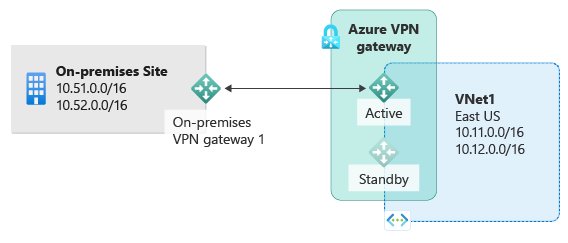

Ogni gateway VPN di Azure è costituito da due istanze in una configurazione di standby attivo per impostazione predefinita. Per eventuali interruzioni pianificate o non pianificate che si verificano nell'istanza attiva, l'istanza di standby assume automaticamente (failover) e riprende le connessioni VPN da sito a rete virtuale o da rete virtuale a rete virtuale. Il passaggio causa una breve interruzione. In caso di manutenzione pianificata, la connettività dovrebbe essere ripristinata entro 10-15 secondi. Per problemi imprevisti, il ripristino della connessione richiederà più tempo, approssimativamente da 1 minuto a 3 minuti nel peggiore dei casi. Per le connessioni client VPN da punto a sito al gateway, le connessioni da punto a sito sono interrotte e gli utenti devono riconnettersi dai computer client.

Cross-premise a disponibilità elevata

Per offrire una maggiore disponibilità per le connessioni cross premise, sono disponibili alcune opzioni:

- Più dispositivi VPN locali

- Gateway VPN di Azure di tipo attivo-attivo

- Combinazione di entrambe le opzioni

Più dispositivi VPN locali

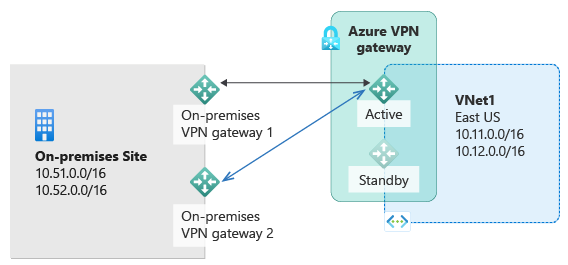

È possibile usare più dispositivi VPN dalla rete locale per connettersi al gateway VPN di Azure, come illustrato nel diagramma seguente:

Questa configurazione offre più tunnel attivi dallo stesso gateway VPN di Azure ai dispositivi locali nella stessa località. In questa configurazione, il gateway VPN di Azure è ancora in modalità di standby attivo, quindi lo stesso comportamento di failover e breve interruzione si verificherà ancora. Questa configurazione protegge tuttavia da errori o interruzioni nella rete locale e nei dispositivi VPN.

Esistono alcuni requisiti e vincoli:

- È necessario creare più connessioni VPN S2S dai dispositivi VPN ad Azure. Quando si connettono più dispositivi VPN dalla stessa rete locale ad Azure, creare un gateway di rete locale per ogni dispositivo VPN e una connessione dal gateway VPN di Azure a ogni gateway di rete locale.

- I gateway di rete locali corrispondenti ai dispositivi VPN devono avere indirizzi IP pubblici univoci nella proprietà "GatewayIpAddress".

- Per questa configurazione è necessario BGP. Per ogni gateway di rete locale che rappresenta un dispositivo VPN deve essere specificato un indirizzo IP univoco del peer BGP nella proprietà "BgpPeerIpAddress".

- Usare BGP per annunciare gli stessi prefissi di rete locali al gateway VPN di Azure. Il traffico viene inoltrato contemporaneamente attraverso questi tunnel.

- È necessario usare Equal-cost multi path routing (ECMP).

- Ogni connessione viene conteggiata rispetto al numero massimo di tunnel per il Gateway VPN di Azure. Per informazioni più recenti su tunnel, connessioni e velocità effettiva, vedere la pagina delle impostazioni del Gateway VPN.

Gateway VPN con modalità attiva-attiva

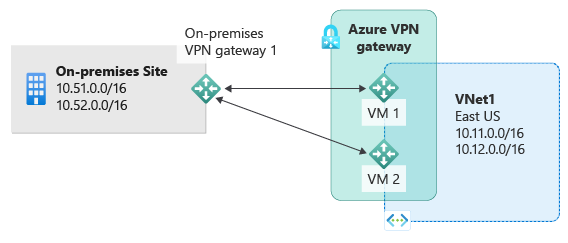

È possibile creare un gateway VPN di Azure in una configurazione in modalità attiva-attiva. In modalità attiva-attiva, entrambe le istanze delle macchine virtuali del gateway stabiliscono tunnel VPN da sito a sito al dispositivo VPN locale, come illustrato nel diagramma seguente:

In questa configurazione ogni istanza del gateway di Azure ha un indirizzo IP pubblico univoco e ognuno stabilisce un tunnel VPN IPsec/IKE S2S al dispositivo VPN locale specificato nel gateway di rete locale e nella connessione. Entrambi i tunnel VPN fanno parte della stessa connessione. Sarà comunque necessario configurare il dispositivo VPN locale in modo che accetti o stabilisca due tunnel VPN S2S con i due indirizzi IP pubblici del Gateway VPN di Azure.

Poiché le istanze del gateway di Azure sono in configurazione attiva-attiva, il traffico dalla rete virtuale di Azure alla rete locale viene instradato tramite entrambi i tunnel contemporaneamente, anche se il dispositivo VPN locale potrebbe favorire un tunnel sull'altro. Per un singolo flusso TCP o UDP, Azure prova a usare lo stesso tunnel durante l'invio di pacchetti alla rete locale. La rete locale potrebbe tuttavia usare un tunnel diverso per inviare pacchetti ad Azure.

In caso di evento imprevisto o di manutenzione pianificata in un'istanza del gateway, il tunnel IPsec da tale istanza al dispositivo VPN locale viene disconnesso. Le route corrispondenti nei dispositivi VPN verranno rimosse o revocate automaticamente, pertanto il traffico viene trasferito sull'altro tunnel IPsec attivo. Sul lato Azure, il passaggio viene eseguito automaticamente dall'istanza interessata all'istanza attiva.

Doppia ridondanza: gateway VPN di tipo attivo-attivo sia per Azure che per le reti locali

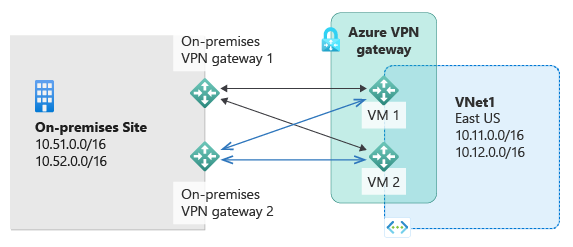

L'opzione più affidabile consiste nel combinare gateway di tipo attivo-attivo sia nella propria rete che in Azure, come illustrato nel diagramma di seguito.

In questo tipo di configurazione si configura il gateway VPN di Azure in una configurazione attiva-attiva. Si creano due gateway di rete locale e due connessioni per i due dispositivi VPN locali. Si ottiene così una connettività a maglia completa di 4 tunnel IPSec tra la rete virtuale di Azure e la rete locale.

Tutti i gateway e i tunnel sono attivi dal lato Azure, quindi il traffico viene distribuito tra tutti e 4 i tunnel contemporaneamente, anche se ogni flusso TCP o UDP segue lo stesso tunnel o percorso dal lato Azure. Distribuendo il traffico, si potrebbe notare una velocità effettiva leggermente migliore sui tunnel IPsec. Tuttavia, l'obiettivo principale di questa configurazione è la disponibilità elevata. A causa della natura statistica della distribuzione del traffico, è difficile fornire la misurazione del modo in cui le diverse condizioni del traffico dell'applicazione potrebbero influire sulla velocità effettiva aggregata.

Questa topologia richiede due gateway di rete locali e due connessioni per supportare la coppia di dispositivi VPN locali e BGP è necessaria per consentire la connettività simultanea sulle due connessioni alla stessa rete locale. Questi requisiti sono gli stessi dello scenario Con più dispositivi VPN locali.

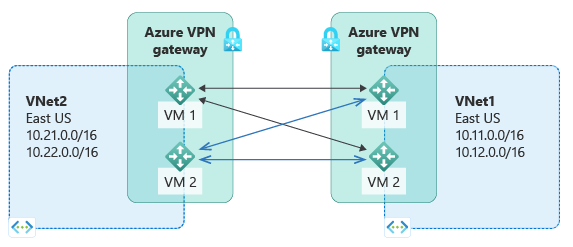

Da rete virtuale a rete virtuale a disponibilità elevata

La stessa configurazione di tipo attivo-attivo può essere applicata anche alle connessioni da rete virtuale a rete virtuale di Azure. È possibile creare gateway VPN attivi-attivi per ogni rete virtuale, quindi connetterli insieme per formare la stessa connettività mesh completa di 4 tunnel tra le due reti virtuali. Vedere il diagramma seguente:

Questo tipo di configurazione garantisce che vi siano sempre una coppia di tunnel tra le due reti virtuali per qualsiasi evento di manutenzione pianificata, offrendo una disponibilità ancora migliore. Anche se la stessa topologia per la connettività cross-premise richiede due connessioni, la topologia da rete virtuale a rete virtuale in questo esempio richiede solo una connessione per ogni gateway. BGP è facoltativo a meno che non sia necessario il routing di transito sulla connessione da rete virtuale a rete virtuale.

Passaggi successivi

Configurare un gateway VPN attivo-attivo usando il portale di Azure o PowerShell.