Informazioni sui requisiti di crittografia e i gateway VPN di Azure

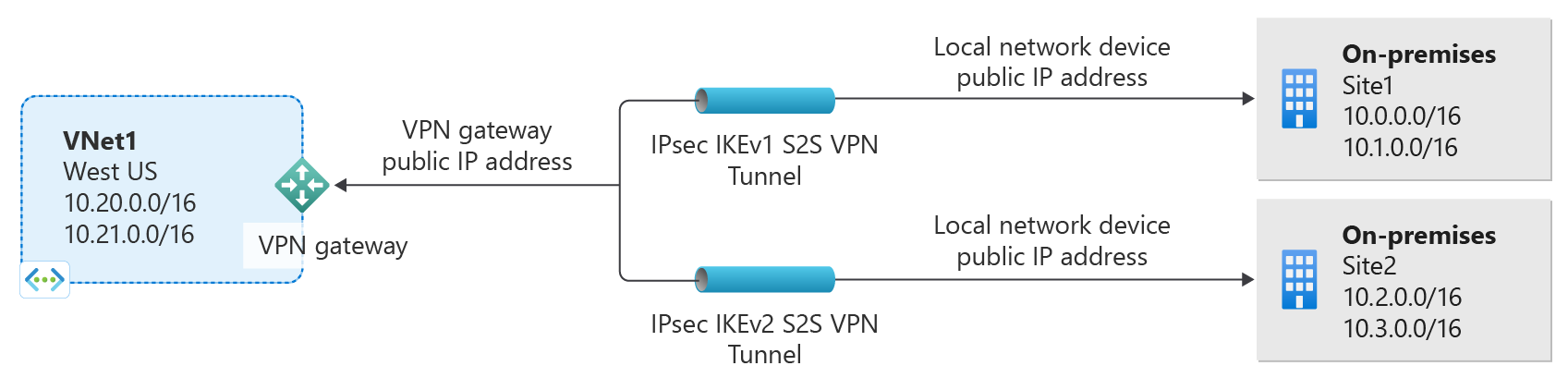

Questo articolo illustra come configurare i gateway VPN di Azure per soddisfare i requisiti di crittografia per i tunnel VPN S2S cross-premise e le connessioni da rete virtuale a rete virtuale all'interno di Azure.

Informazioni su IKEv1 e IKEv2 per le connessioni VPN di Azure

Tradizionalmente le connessioni IKEv1 sono consentite solo per lo SKU Basic mentre le connessioni IKEv2 sono consentite per tutti gli SKU di Gateway VPN diversi dallo SKU Basic. Gli SKU Basic consentono una sola connessione e prevedono altre limitazioni, ad esempio le prestazioni. Pertanto, i clienti che usano dispositivi legacy che supportano solo i protocolli IKEv1 usufruivano di un'esperienza limitata. Per migliorare l'esperienza dei clienti che usano i protocolli IKEv1, è ora possibile consentire le connessioni IKEv1 per tutti gli SKU di Gateway VPN, ad eccezione dello SKU Basic. Per altre informazioni, vedere Prezzi di Gateway VPN. Si noti che sui gateway VPN che usano IKEv1 possono talvolta verificarsi riconnessioni del tunnel durante le reimpostazioni delle chiavi in modalità principale.

Quando le connessioni IKEv1 e IKEv2 vengono applicate allo stesso gateway VPN, il transito tra queste due connessioni viene abilitato automaticamente.

Informazioni sui parametri dei criteri IPsec e IKE per gateway VPN di Azure

Lo standard di protocollo IPsec e IKE supporta un'ampia gamma di algoritmi di crittografia in varie combinazioni. Se non è necessaria una combinazione specifica di algoritmi e parametri per la crittografia, i gateway VPN di Azure usano un set di proposte predefinite. I set di criteri predefiniti sono stati scelti per migliorare l'interoperabilità con un'ampia gamma di dispositivi VPN di terze parti in configurazioni predefinite. Di conseguenza, i criteri e il numero di proposte non possono coprire tutte le possibili combinazioni degli algoritmi di crittografia disponibili e della complessità delle chiavi.

Criteri predefiniti

Il criterio predefinito impostato per Gateway VPN di Azure è elencato nell’articolo Informazioni sui dispositivi VPN e sui parametri IPsec/IKE per connessioni di Gateway VPN da sito a sito.

Requisiti per la crittografia

Per le comunicazioni che richiedono algoritmi o parametri di crittografia specifici, in genere a causa di requisiti di conformità o sicurezza, è ora possibile configurare i gateway VPN di Azure in modo che usino un criterio IPsec/IKE personalizzato con algoritmi di crittografia e complessità delle chiavi specifici anziché il set di criteri predefinito di Azure.

Ad esempio, i criteri IKEv2 in modalità principali per i gateway VPN di Azure usano solo il gruppo Diffie-Hellman Group 2 (1024 bit), mentre potrebbe essere necessario specificare gruppi più complessi da usare in IKE, ad esempio il gruppo 14 (2048 bit), il gruppo 24 (gruppo MODP 2048 bit) o ECP (gruppo a curva ellittica) a 256 o 384 bit (gruppi 19 e 20 rispettivamente). Simili requisiti si applicano anche ai criteri IPsec in modalità rapida.

Criteri IPsec/IKE personalizzati con i gateway VPN di Azure

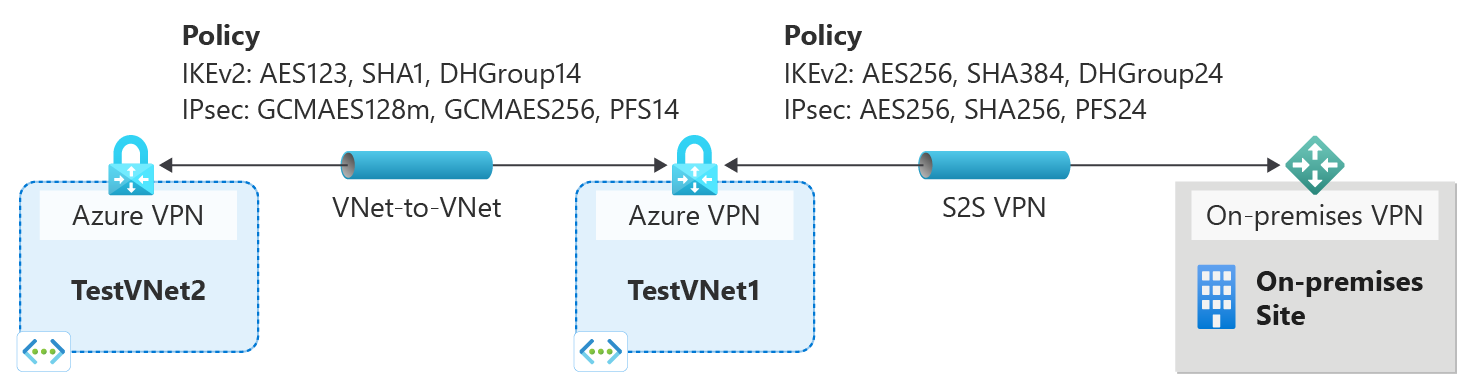

I gateway VPN di Azure ora supportano i criteri IPsec/IKE personalizzati per connessione. Per una connessione da sito a sito o da rete virtuale a rete virtuale, è possibile scegliere una combinazione specifica di algoritmi di crittografia per IPsec e IKE con attendibilità della chiave, come illustrato nell'esempio seguente:

È possibile creare un criterio IPsec/IKE e applicarlo a una connessione nuova o esistente.

Workflow

- Creare le reti virtuali, i gateway VPN o i gateway di rete locale per la topologia di connettività, come descritto in altri documenti sulle procedure.

- Creare un criterio IPsec/IKE.

- È possibile applicare i criteri quando si crea una connessione S2S o da rete virtuale a rete virtuale.

- Se la connessione è già stata creata, è possibile applicare o aggiornare i criteri per una connessione esistente.

Domande frequenti sui criteri IPsec/IKE

I criteri IPsec/IKE personalizzati sono supportati in tutti gli SKU di Gateway VPN di Azure?

I criteri IPsec/IKE personalizzati sono supportati in tutti gli SKU di Gateway VPN di Azure ad eccezione dello SKU Basic.

Quanti criteri è possibile specificare per una connessione?

È possibile specificare una sola combinazione di criteri per una connessione.

È possibile specificare un criterio parziale in una connessione, ad esempio solo algoritmi IKE ma non IPsec?

No. È necessario specificare tutti gli algoritmi e i parametri sia per IKE (modalità principale) che per IPsec (modalità rapida). Non è consentito specificare criteri parziali.

Quali algoritmi e tipi di attendibilità della chiave supportano i criteri personalizzati?

La tabella seguente riporta l'elenco degli algoritmi di crittografia e dei tipi di attendibilità della chiave che è possibile configurare. È necessario selezionare un'opzione per ogni campo.

| IPsec/IKEv2 | Opzioni |

|---|---|

| Crittografia IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integrità IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Gruppo DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Crittografia IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| Integrità IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Gruppo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, None |

| Durata dell'associazione di sicurezza in modalità rapida | (Facoltativo; valori predefiniti se non specificati) Secondi (intero; minimo 300, valore predefinito 27.000) Kilobyte (numero intero; minimo 1.024, valore predefinito 10.2400.000) |

| Selettore di traffico | UsePolicyBasedTrafficSelectors ($True o $False, ma facoltativo; valore predefinito $False se non specificato) |

| Timeout DPD | Secondi (intero; minimo 9, massimo 3.600, valore predefinito 45) |

La configurazione del dispositivo VPN locale deve contenere o corrispondere agli algoritmi e ai parametri seguenti specificati nei criteri IPsec/IKE di Azure:

- Algoritmo di crittografia IKE (modalità principale / fase 1)

- Algoritmo di integrità IKE (modalità principale / fase 1)

- Gruppo DH (modalità principale / fase 1)

- Algoritmo di crittografia IPsec (modalità rapida / fase 2)

- Algoritmo di integrità IPsec (modalità rapida / fase 2)

- Gruppo PFS (modalità rapida / fase 2)

- Selettore di traffico (se si usa

UsePolicyBasedTrafficSelectors) - Durate delle associazioni di sicurezza (specifiche locali che non devono corrispondere)

Se si usa GCMAES per l'algoritmo di crittografia IPsec, è necessario selezionare lo stesso algoritmo e la stessa lunghezza della chiave GCMAES per l'integrità IPsec. Ad esempio, usare GCMAES128 per entrambi.

Nella tabella degli algoritmi e delle chiavi:

- IKE corrisponde alla modalità principale o alla fase 1.

- IPsec corrisponde alla modalità rapida o fase 2.

- Gruppo DH specifica il gruppo Diffie-Hellman usato nella modalità principale o fase 1.

- Gruppo PFS specifica il gruppo Diffie-Hellman usato nella modalità rapida o fase 2.

Nei Gateway VPN di Azure la durata dell'associazione di sicurezza IKE in modalità principale è fissata a 28.800 secondi.

UsePolicyBasedTrafficSelectorsè un parametro facoltativo nella connessione. Se si impostaUsePolicyBasedTrafficSelectorssu$Truein una connessione, configura il gateway VPN per connettersi a un firewall VPN PolicyBased locale.Se si abilita

UsePolicyBasedTrafficSelectors, è necessario verificare che i selettori di traffico corrispondenti siano definiti nel dispositivo VPN con tutte le combinazioni dei prefissi della rete locale (gateway di rete locale) da o verso i prefissi della rete virtuale di Azure, anziché any-to-any. Il gateway VPN accetta qualsiasi selettore di traffico proposto dal gateway VPN remoto indipendentemente dalla configurazione del gateway VPN.Se i prefissi della rete locale sono 10.1.0.0/16 e 10.2.0.0/16 e i prefissi della rete virtuale sono 192.168.0.0/16 e 172.16.0.0/16, ad esempio, è necessario specificare i selettori di traffico seguenti:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Per altre informazioni sui selettori di traffico basati su criteri, vedere Connettere un gateway VPN a più dispositivi VPN locali basati su criteri.

Se si imposta il timeout su periodi più brevi, IKE viene reimpostato in modo più aggressivo. La connessione può quindi risultare disconnessa in alcune istanze. Questa situazione potrebbe non essere auspicabile se le posizioni locali sono più lontane dall'area di Azure in cui risiede il gateway VPN o quando la condizione di collegamento fisico potrebbe riscontrare una perdita di pacchetti. In genere è consigliabile impostare il timeout su valori compresi tra 30 e 45 secondi.

Per altre informazioni, vedere Connettere un gateway VPN a più dispositivi VPN locali basati su criteri.

Quali gruppi Diffie-Hellman supportano i criteri personalizzati?

La tabella seguente elenca i gruppi di Diffie-Hellman corrispondenti supportati dal criterio personalizzato:

| Diffie-Hellman Group | DHGroup | PFSGroup | Lunghezza chiave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP a 768 bit |

| 2 | DHGroup2 | PFS2 | MODP a 1024 bit |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP a 2048 bit |

| 19 | ECP256 | ECP256 | ECP a 256 bit |

| 20 | ECP384 | ECP384 | ECP a 384 bit |

| 24 | DHGroup24 | PFS24 | MODP a 2048 bit |

Per altre informazioni, vedere RFC3526 e RFC5114.

I criteri personalizzati sostituiscono i set di criteri IPsec/IKE predefiniti per i gateway VPN?

Sì. Dopo aver specificato un criterio personalizzato in una connessione, Gateway VPN di Azure usa solo tale criterio per la connessione, sia come iniziatore IKE che come risponditore IKE.

Se si rimuovono i criteri IPsec/IKE personalizzati, la connessione diventa non protetta?

No, i criteri IPsec/IKE contribuiscono comunque a proteggere la connessione. Dopo la rimozione dei criteri personalizzati da una connessione, il gateway VPN ripristina l'elenco predefinito delle proposte IPsec/IKE e riavvia nuovamente l'handshake IKE con il dispositivo VPN locale.

L'aggiunta o l'aggiornamento di criteri IPsec/IKE determinerà un'interruzione della connessione VPN?

Sì. Potrebbe causare una breve interruzione di alcuni secondi perché il gateway VPN chiude la connessione esistente e riavvia l'handshake IKE per ristabilire il tunnel IPsec con i nuovi algoritmi di crittografia e i nuovi parametri. Per ridurre al minimo l'interruzione, verificare che il dispositivo VPN locale sia configurato anche con gli algoritmi e i tipi di attendibilità della chiave corrispondenti.

È possibile usare criteri diversi per connessioni diverse?

Sì. Un criteri0 personalizzato viene applicato in base alla connessione. È possibile creare e applicare criteri IPsec/IKE diversi per connessioni diverse.

Si possono anche applicare criteri personalizzati a un sottoinsieme di connessioni. Le connessioni rimanenti usano i set di criteri IPsec/IKE predefiniti di Azure.

È possibile usare criteri personalizzati nelle connessioni da rete virtuale a rete virtuale?

Sì. È possibile applicare criteri personalizzati sia a connessioni cross-premise IPsec che a connessioni da rete virtuale a rete virtuale.

È necessario specificare gli stessi criteri per entrambe le risorse di connessione da rete virtuale a rete virtuale?

Sì. Un tunnel da rete virtuale a rete virtuale è costituito da due risorse di connessione di Azure, una per ogni direzione. Assicurarsi che entrambe le risorse di connessione abbiano gli stessi criteri. In caso contrario, la connessione da rete virtuale a rete virtuale non verrà stabilita.

Qual è il valore predefinito di timeout DPD? È possibile specificare un timeout DPD diverso?

Il timeout DPD predefinito è di 45 secondi nei gateway VPN. È possibile specificare un valore di timeout DPD diverso per ogni connessione IPsec o da rete virtuale a rete virtuale tra 9 e 3.600 secondi.

Nota

Se si imposta il timeout su periodi più brevi, IKE viene reimpostato in modo più aggressivo. La connessione può quindi risultare disconnessa in alcune istanze. Questa situazione potrebbe non essere auspicabile se le posizioni locali sono più lontane dall'area di Azure in cui risiede il gateway VPN o quando la condizione di collegamento fisico potrebbe riscontrare una perdita di pacchetti. In genere è consigliabile impostare il timeout su valori compresi tra 30 e 45 secondi.

Un criterio IPsec/IKE personalizzato funziona in una connessione ExpressRoute?

No. Un criterio IPsec/IKE funziona solo in connessioni VPN da sito a sito e da rete virtuale a rete virtuale tramite i gateway VPN.

Come si creano le connessioni con il tipo di protocollo IKEv1 o IKEv2?

Le connessioni IKEv1 possono essere create in tutti gli SKU di tipo VPN RouteBased, ad eccezione dello SKU Basic, dello SKU Standard e di altri SKU precedenti.

È possibile specificare un tipo di protocollo di connessione IKEv1 o IKEv2 durante la creazione delle connessioni. Se non si specifica un tipo di protocollo di connessione, viene usato IKEv2 come opzione predefinita, se applicabile. Per altre informazioni, vedere la documentazione sui cmdlet di Azure PowerShell.

Per informazioni sui tipi di SKU e sul supporto per IKEv1 e IKEv2, vedere Connettere un gateway VPN a più dispositivi VPN locali basati su criteri.

È consentito il transito tra le connessioni IKEv1 e IKEv2?

Sì.

È possibile avere connessioni da sito a sito IKEv1 nello SKU Basic per una VPN di tipo RouteBased?

No. Lo SKU Basic non supporta questa configurazione.

È possibile modificare il tipo di protocollo di connessione dopo la creazione della connessione (da IKEv1 a IKEv2 e viceversa)?

No. Dopo aver creato la connessione, non è possibile modificare i protocolli IKEv1 e IKEv2. È necessario eliminare la connessione e ricrearne una nuova con il tipo di protocollo desiderato.

Perché la connessione IKEv1 viene riconnessa di frequente?

Se la connessione IKEv1 basata su routing statico o RouteBased viene disconnessa a intervalli di routine, è probabile che i gateway VPN non supportino la reimpostazione delle chiavi sul posto. Quando la modalità principale viene reimpostata, i tunnel IKEv1 si disconnettono e sono necessari fino a 5 secondi per riconnettersi. Il valore di timeout della negoziazione in modalità principale determina la frequenza di reimpostazione delle chiavi. Per impedire queste riconnessioni, è possibile passare all'uso di IKEv2, che supporta la reimpostazione delle chiavi sul posto.

Se la connessione viene riconnessa in momenti casuali, seguire la guida alla risoluzione dei problemi.

Dove è possibile trovare altre informazioni e i passaggi per la configurazione?

Fai riferimento ai seguenti articoli:

- Configurare criteri di connessione IPsec/IKE personalizzati per VPN da sito a sito e da rete virtuale a rete virtuale: portale di Azure

- Configurare criteri IPsec/IKE per connessioni VPN da sito a sito e da rete virtuale a rete virtuale: PowerShell

Passaggi successivi

Vedere Configurare i criteri IPsec/IKE per istruzioni dettagliate sulla configurazione dei criteri IPsec/IKE personalizzato su una connessione.

Vedere anche Connettere più dispositivi VPN basati su criteri per altre informazioni sull'opzione UsePolicyBasedTrafficSelectors.