Come configurare NAT per Azure Gateway VPN

Questo articolo illustra come configurare NAT (Network Address Translation) per Azure Gateway VPN usando il portale di Azure.

Informazioni su NAT

NAT definisce i meccanismi per convertire un indirizzo IP in un altro in un pacchetto IP. Viene comunemente usato per connettere reti con intervalli di indirizzi IP sovrapposti. Le regole NAT o i criteri nei dispositivi gateway che connettono le reti specificano i mapping degli indirizzi per la conversione degli indirizzi nelle reti.

Per altre informazioni sul supporto NAT per Gateway VPN di Azure, vedere Informazioni su NAT e Azure Gateway VPN.

Importante

- NAT è supportato negli SKU seguenti: VpnGw2~5, VpnGw2AZ~5AZ.

Introduzione

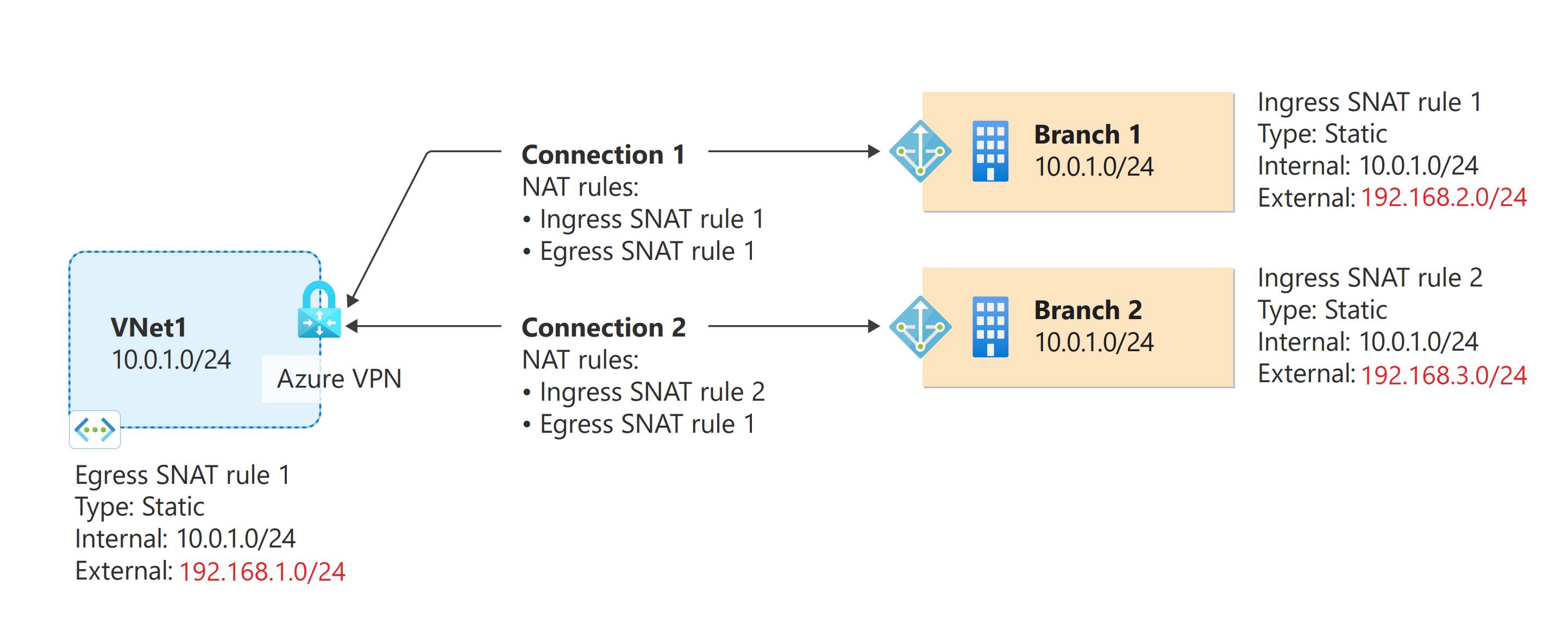

Ogni parte di questo articolo illustra come creare un blocco predefinito di base per la configurazione di NAT nella connettività di rete. Se si completano tutte e tre le parti, si compila la topologia, come illustrato nel diagramma 1.

Diagramma 1

Prerequisiti

Verificare di possedere una sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, è possibile attivare i vantaggi per i sottoscrittori di MSDN oppure iscriversi per ottenere un account gratuito.

Parte 1: Creare reti virtuali e gateway

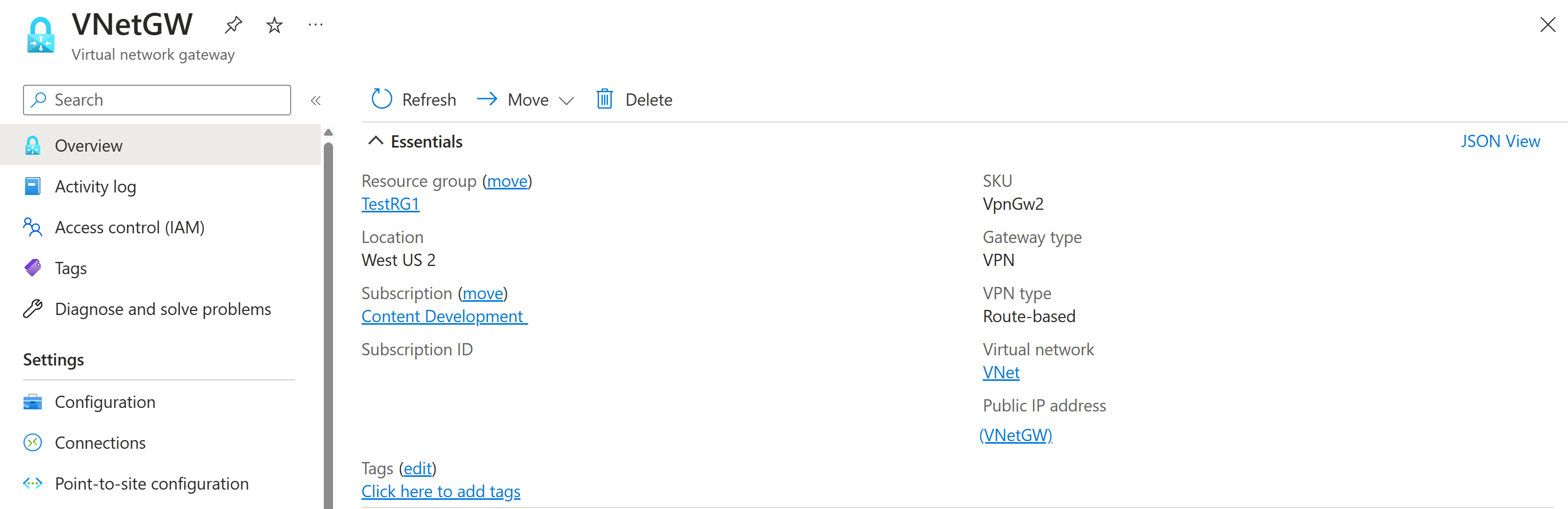

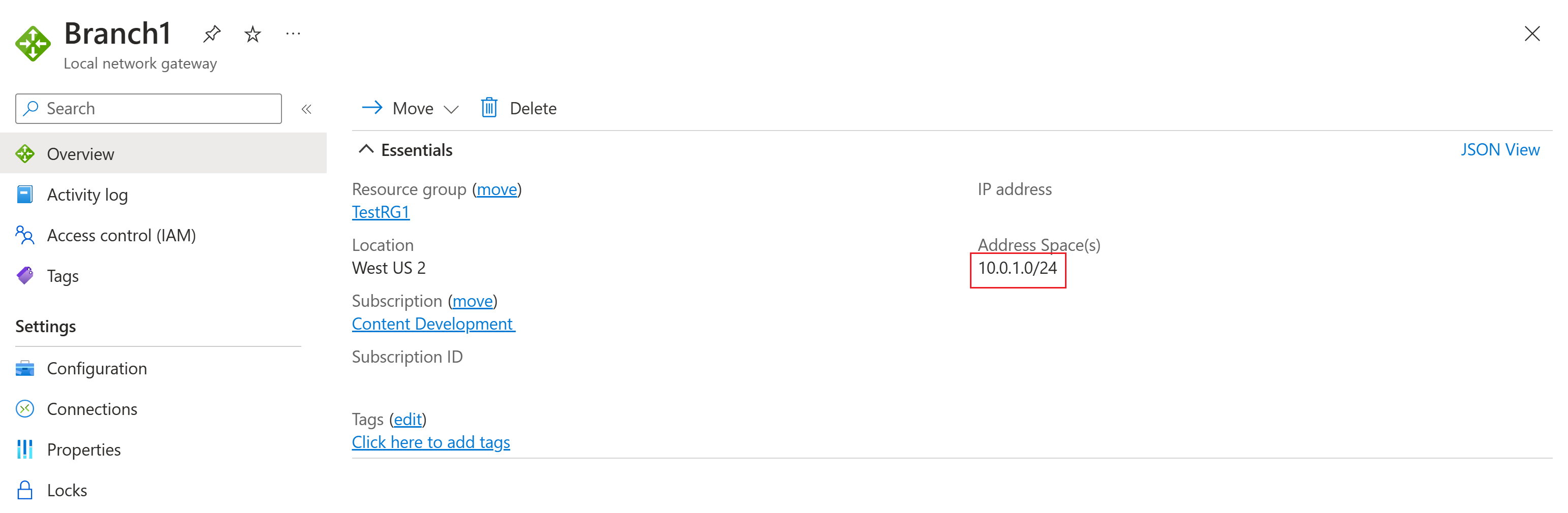

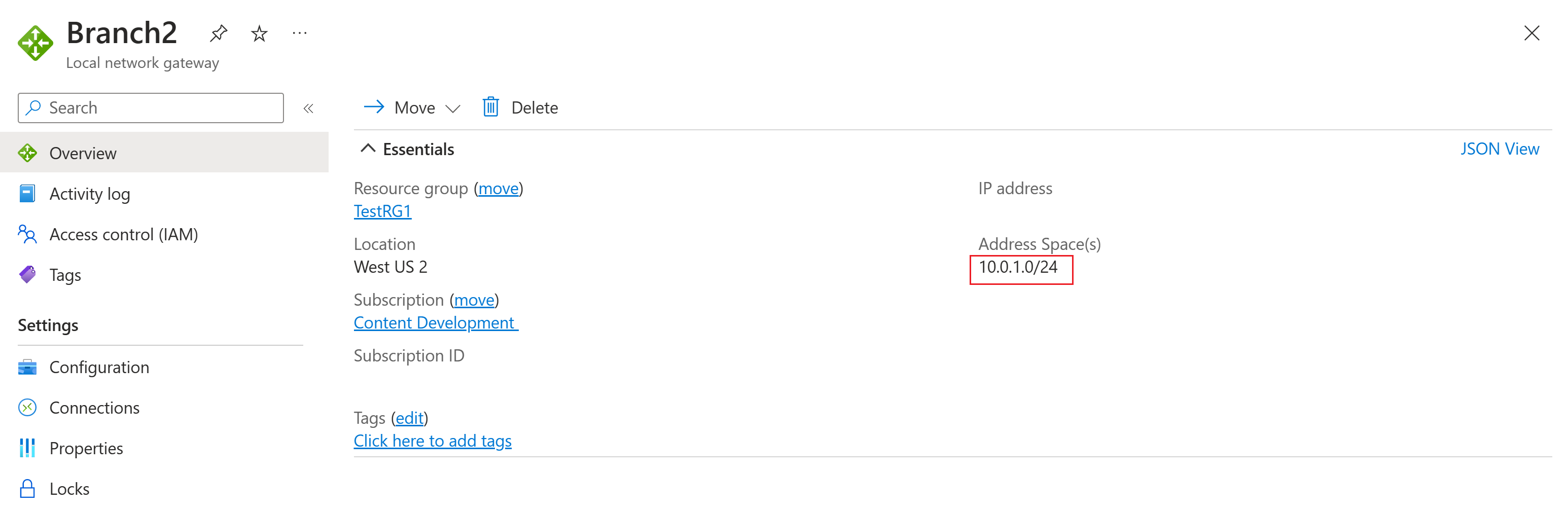

In questa sezione viene creata una rete virtuale, un gateway VPN e le risorse del gateway di rete locale per corrispondere alle risorse illustrate nel diagramma 1. Per creare queste risorse, è possibile usare la procedura descritta nell'articolo Esercitazione da sito a sito . Completare le sezioni seguenti dell'articolo, ma non creare connessioni.

Importante

Non creare connessioni. Se si tenta di creare risorse di connessione, l'operazione ha esito negativo perché gli spazi degli indirizzi IP sono uguali tra la rete virtuale, Branch1 e Branch2. Le risorse di connessione verranno create più avanti in questo articolo.

Gli screenshot seguenti mostrano esempi delle risorse da creare.

Parte 2: Creare regole NAT

Prima di creare connessioni, è necessario creare e salvare le regole NAT nel gateway VPN. La tabella seguente illustra le regole NAT necessarie. Vedere Diagramma 1 per la topologia.

Tabella delle regole NAT

| Nome | Type | Modalità | Interni | Esterna | Connessione |

|---|---|---|---|---|---|

| Rete virtuale | Statico | UscitaSNAT | 10.0.1.0/24 | 192.168.1.0/24 | Entrambe le connessioni |

| Branch1 | Statico | IngressoSNAT | 10.0.1.0/24 | 192.168.2.0/24 | Connessione branch1 |

| Branch2 | Statico | IngressoSNAT | 10.0.1.0/24 | 192.168.3.0/24 | Connessione branch2 |

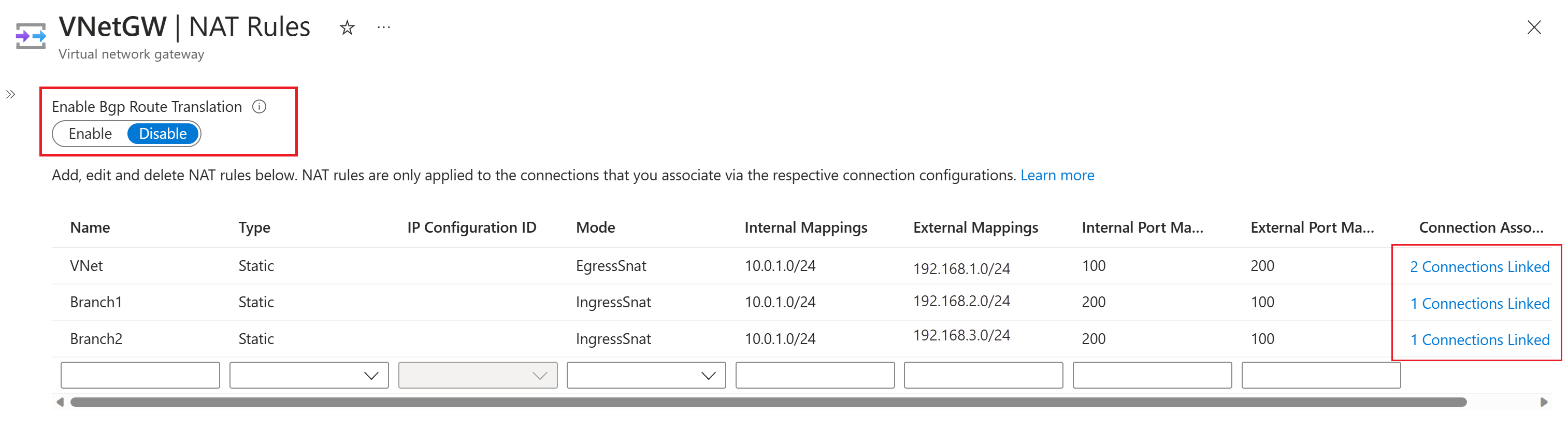

Usare la procedura seguente per creare tutte le regole NAT nel gateway VPN. Se si usa BGP, selezionare Abilita per l'impostazione Abilita traduzione route Bgp.

Nella portale di Azure passare alla pagina delle risorse Rete virtuale Gateway e selezionare Regole NAT nel riquadro sinistro.

Usando la tabella delle regole NAT, immettere i valori. Se si usa BGP, selezionare Abilita per l'impostazione Abilita traduzione route Bgp.

Fare clic su Salva per salvare le regole NAT nella risorsa del gateway VPN. Il completamento di questa operazione può richiedere fino a 10 minuti.

Parte 3: Creare connessioni e collegare regole NAT

In questa sezione vengono create le connessioni e associate le regole NAT nello stesso passaggio. Si noti che se si creano prima gli oggetti connessione, senza collegare le regole NAT contemporaneamente, l'operazione ha esito negativo perché gli spazi degli indirizzi IP sono gli stessi tra la rete virtuale, Branch1 e Branch2.

Le connessioni e le regole NAT vengono specificate nella topologia di esempio illustrata nel diagramma 1.

Passare al gateway VPN.

Nella pagina Connessioni selezionare +Aggiungi per aprire la pagina Aggiungi connessione .

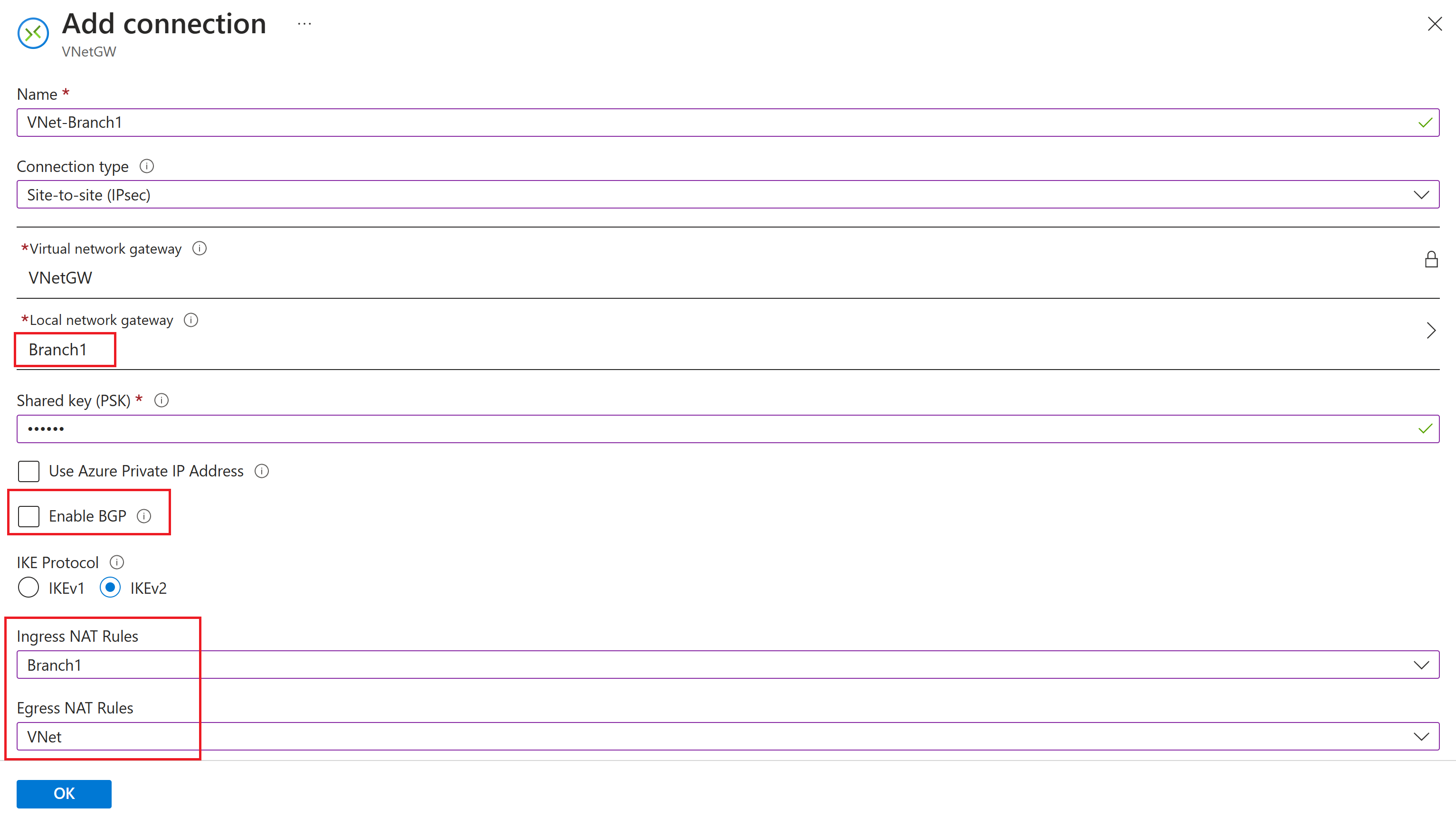

Nella pagina Aggiungi connessione immettere i valori per la connessione VNet-Branch1, specificando le regole NAT associate, come illustrato nello screenshot seguente. Per Regole NAT in ingresso selezionare Branch1. Per Regole NAT in uscita selezionare Rete virtuale. Se si usa BGP, è possibile selezionare Abilita BGP.

Fare clic su OK per creare la connessione.

Ripetere i passaggi per creare la connessione VNet-Branch2. Per Regole NAT in ingresso selezionare Branch2. Per Regole NAT in uscita selezionare Rete virtuale.

Dopo aver configurato entrambe le connessioni, la configurazione dovrebbe essere simile alla schermata seguente. Lo stato cambia in Connesso quando viene stabilita la connessione.

Dopo aver completato la configurazione, le regole NAT hanno un aspetto simile allo screenshot seguente e si avrà una topologia che corrisponde alla topologia illustrata nel diagramma 1. Si noti che la tabella mostra ora le connessioni collegate a ogni regola NAT.

Se si vuole abilitare BGP Route Translation per le connessioni, selezionare Abilita e quindi fare clic su Salva.

Limitazioni NAT

Importante

La funzionalità NAT presenta alcuni vincoli.

- NAT è supportato negli SKU seguenti: VpnGw2~5, VpnGw2AZ~5AZ.

- NAT è supportato solo per le connessioni cross-premise IPsec/IKE. Le connessioni da rete virtuale a rete virtuale o da punto a sito non sono supportate.

- Le regole NAT non sono supportate nelle connessioni con selettori di traffico basati su criteri abilitati.

- Le dimensioni massime supportate della subnet di mapping esterno per Dynamic NAT sono /26.

- I mapping delle porte possono essere configurati solo con tipi NAT statici. Gli scenari NAT dinamici non sono applicabili per i mapping delle porte.

- I mapping delle porte non possono accettare intervalli al momento. È necessario immettere una porta singola.

- I mapping delle porte possono essere usati sia per i protocolli TCP che UDP.

Passaggi successivi

Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per i passaggi, vedere Creare la prima macchina virtuale .