Configurare le regole NAT per il gateway VPN rete WAN virtuale

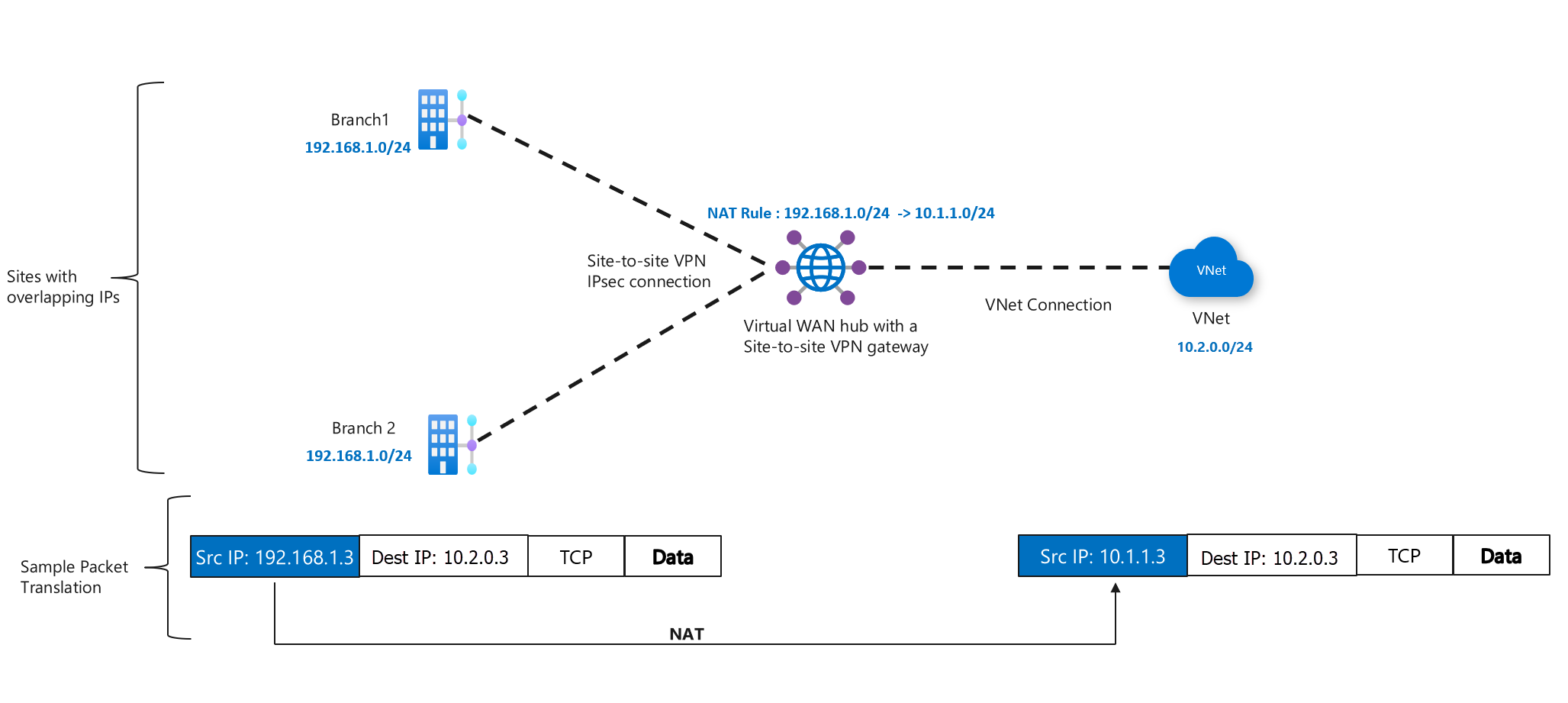

È possibile configurare il gateway VPN rete WAN virtuale con regole NAT statiche uno-a-uno. Una regola NAT fornisce un meccanismo per configurare la conversione uno-a-uno degli indirizzi IP. NAT può essere usato per interconnettere due reti IP con indirizzi IP incompatibili o sovrapposti. Uno scenario tipico è costituito da rami con indirizzi IP sovrapposti che vogliono accedere alle risorse della rete virtuale di Azure.

Questa configurazione usa una tabella di flusso per instradare il traffico da un indirizzo IP esterno (host) a un indirizzo IP interno associato a un endpoint all'interno di una rete virtuale (macchina virtuale, computer, contenitore e così via).

Per usare NAT, i dispositivi VPN devono usare selettori di traffico any-to-any (con caratteri jolly). I selettori di traffico basati su criteri (ristretti) non sono supportati insieme alla configurazione NAT.

Configurare regole NAT

È possibile configurare e visualizzare le regole NAT nelle impostazioni del gateway VPN in qualsiasi momento.

Tipo NAT: statico e dinamico

NAT in un dispositivo gateway converte gli indirizzi IP di origine e/o di destinazione, in base ai criteri NAT o alle regole per evitare conflitti di indirizzi. Esistono diversi tipi di regole di conversione NAT:

NAT statico: le regole statiche definiscono una relazione di mapping degli indirizzi fissi. Per un determinato indirizzo IP, verrà eseguito il mapping allo stesso indirizzo del pool di destinazione. I mapping per le regole statiche sono senza stato perché il mapping è fisso. Ad esempio, una regola NAT creata per eseguire il mapping da 10.0.0.0/24 a 192.168.0.0/24 avrà un mapping 1-1 fisso. 10.0.0.0 viene convertito in 192.168.0.0, 10.0.0.1 viene convertito in 192.168.0.1 e così via.

NAT dinamico: per NAT dinamico, un indirizzo IP può essere convertito in indirizzi IP di destinazione e porta TCP/UDP diversi in base alla disponibilità o con una combinazione diversa di indirizzo IP e porta TCP/UDP. Quest'ultimo è detto anche NAPT, Indirizzo di rete e Conversione porta. Le regole dinamiche generano mapping di conversione con stato a seconda dei flussi di traffico in qualsiasi momento. A causa della natura di NAT dinamico e delle combinazioni di IP/porta in continua evoluzione, i flussi che usano regole NAT dinamiche devono essere avviati dall'intervallo IP pre-NAT (Internal Mapping ). Il mapping dinamico viene rilasciato dopo che il flusso viene disconnesso o terminato normalmente.

Un'altra considerazione è la dimensione del pool di indirizzi per la conversione. Se le dimensioni del pool di indirizzi di destinazione corrispondono al pool di indirizzi originale, usare la regola NAT statica per definire un mapping 1:1 in un ordine sequenziale. Se il pool di indirizzi di destinazione è inferiore al pool di indirizzi originale, usare la regola NAT dinamica per soddisfare le differenze.

Nota

NAT da sito a sito non è supportato con connessioni VPN da sito a sito in cui vengono usati selettori di traffico basati su criteri.

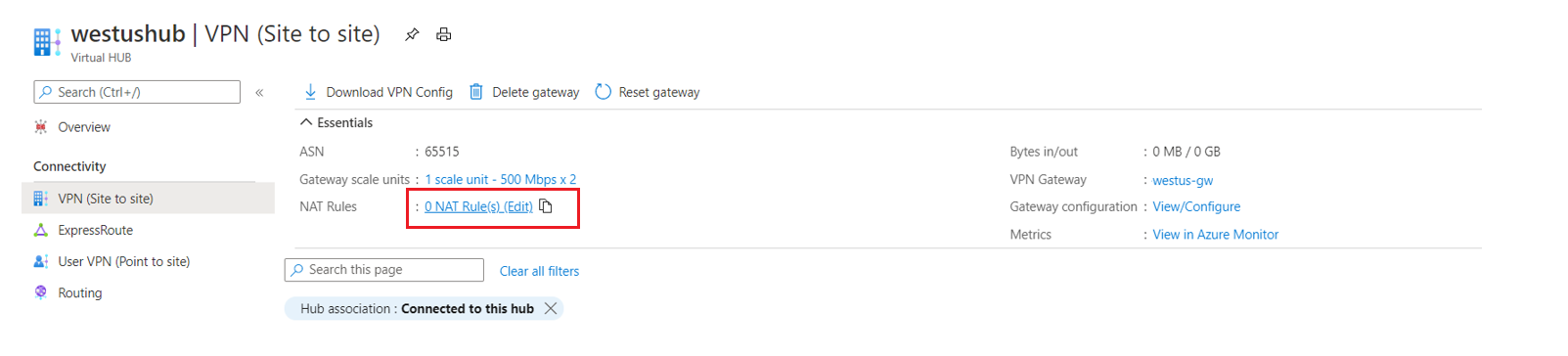

Passare all'hub virtuale.

Selezionare VPN (da sito a sito).

Selezionare Regole NAT (Modifica) .

Nella pagina Modifica regola NAT è possibile aggiungere/modificare/eliminare una regola NAT usando i valori seguenti:

- Nome: nome univoco per la regola NAT.

- Tipo: statico o dinamico. Nat uno-a-uno statico stabilisce una relazione uno-a-uno tra un indirizzo interno e un indirizzo esterno, mentre NAT dinamico assegna un INDIRIZZO IP e una porta in base alla disponibilità.

- ID configurazione IP: una regola NAT deve essere configurata per un'istanza specifica del gateway VPN. Questo è applicabile solo a NAT dinamico. Le regole NAT statiche vengono applicate automaticamente a entrambe le istanze del gateway VPN.

- Modalità: IngressSnat o EgressSnat.

- La modalità in ingressoSnat (nota anche come NAT di origine in ingresso) è applicabile al traffico che entra nel gateway VPN da sito a sito dell'hub di Azure.

- La modalità EgressSnat (nota anche come NAT di origine in uscita) è applicabile al traffico che lascia il gateway VPN da sito a sito dell'hub di Azure.

- Mapping interno: intervallo di indirizzi IP di origine nella rete interna di cui verrà eseguito il mapping a un set di indirizzi IP esterni. In altre parole, l'intervallo di prefissi degli indirizzi NAT.

- Mapping esterno: un intervallo di indirizzi IP di destinazione nella rete esterna a cui verranno mappati gli INDIRIZZI IP di origine. In altre parole, l'intervallo di prefissi degli indirizzi post-NAT.

- Collegamento Connessione ion: Connessione risorsa che connette virtualmente un sito VPN al gateway VPN dell'hub rete WAN virtuale di Azure.

Nota

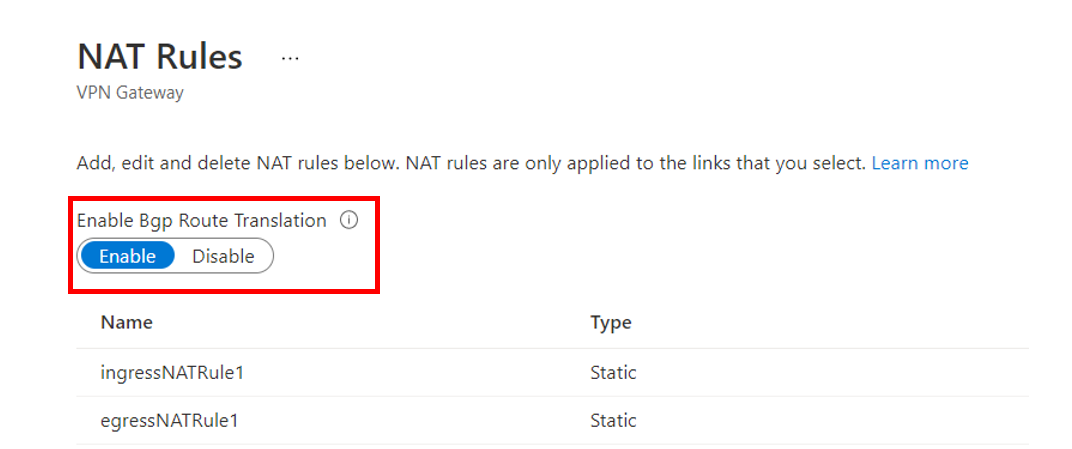

Se si vuole che il gateway VPN da sito a sito annunci prefissi di indirizzi tradotti (mapping esterno) tramite BGP, fare clic sul pulsante Abilita traduzione BGP, a causa del quale in locale apprenderà automaticamente l'intervallo post-NAT di regole di uscita e Azure (hub rete WAN virtuale, reti virtuali connesse, VPN e rami ExpressRoute) apprenderà automaticamente l'intervallo post-NAT di regole di ingresso. I nuovi intervalli NAT POST verranno visualizzati nella tabella Route valide in un hub virtuale. L'impostazione Abilita traduzione Bgp viene applicata a tutte le regole NAT nel gateway VPN da sito a sito dell'hub rete WAN virtuale.

Configurazioni di esempio

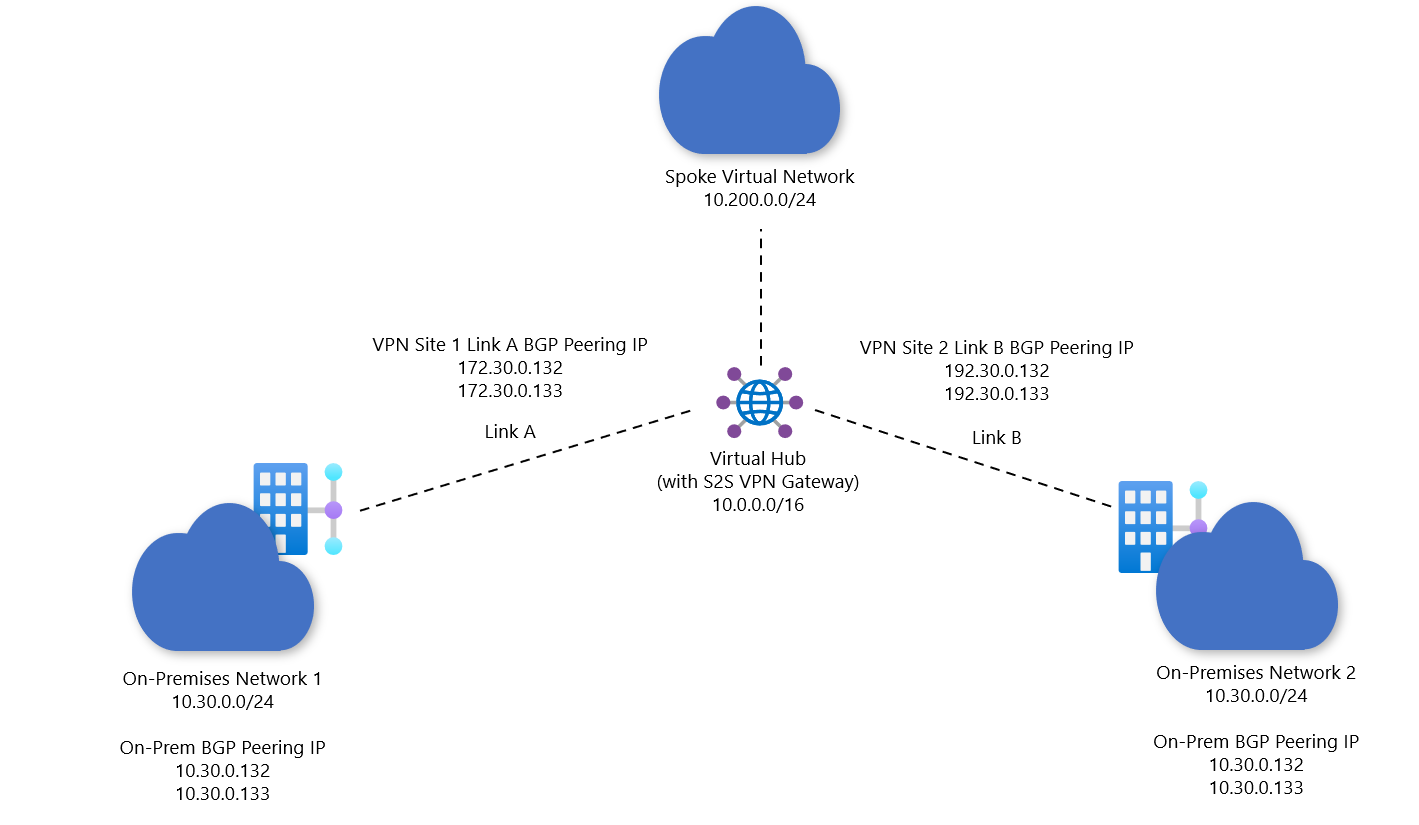

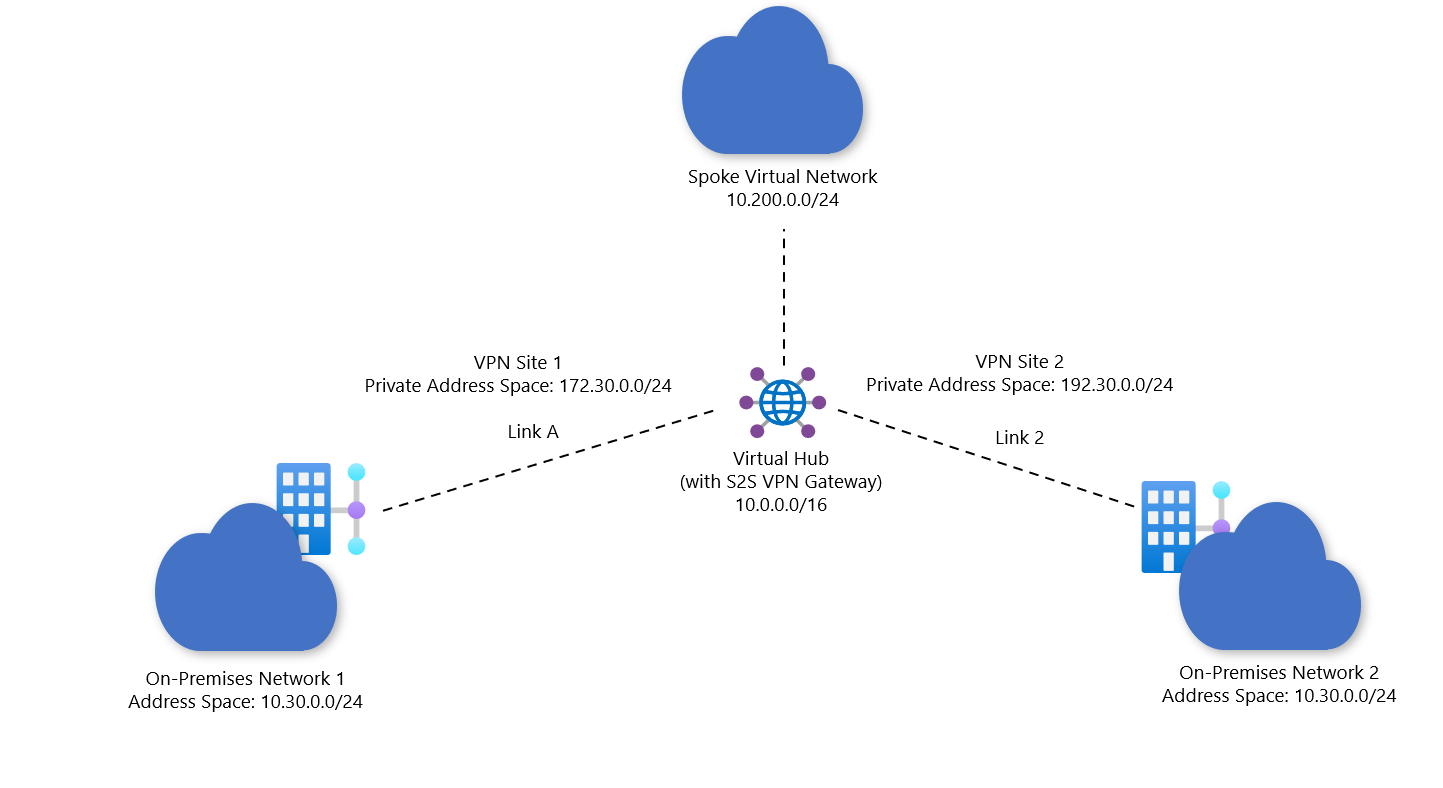

SNAT in ingresso (sito VPN abilitato per BGP)

Le regole SNAT in ingresso vengono applicate ai pacchetti che entrano in Azure tramite il gateway VPN da sito a sito rete WAN virtuale. In questo scenario si vogliono connettere due rami VPN da sito a sito ad Azure. Il sito VPN 1 si connette tramite collegamento A e il sito VPN 2 si connette tramite il collegamento B. Ogni sito ha lo stesso spazio indirizzi 10.30.0.0/24.

In questo esempio nat site1 verrà 172.30.0.0.0/24. Le reti virtuali spoke rete WAN virtuale e i rami altri apprenderanno automaticamente questo spazio di indirizzi post-NAT.

Il diagramma seguente mostra il risultato proiettato:

Specificare una regola NAT.

Specificare una regola NAT per assicurarsi che il gateway VPN da sito a sito possa distinguere tra i due rami con spazi indirizzi sovrapposti (ad esempio 10.30.0.0/24). In questo esempio ci concentriamo sul collegamento A per il sito VPN 1.

La regola NAT seguente può essere configurata e associata al collegamento A. Poiché si tratta di una regola NAT statica, gli spazi degli indirizzi del mapping interno e del mapping esterno contengono lo stesso numero di indirizzi IP.

- Nome: ingressRule01

- Tipo: Statico

- Modalità: IngressoSnat

- Mapping interno: 10.30.0.0/24

- Mapping esterno: 172.30.0.0/24

- Collegamento Connessione ion: Collegamento A

Attiva/Disattiva conversione route BGP su 'Enable'.

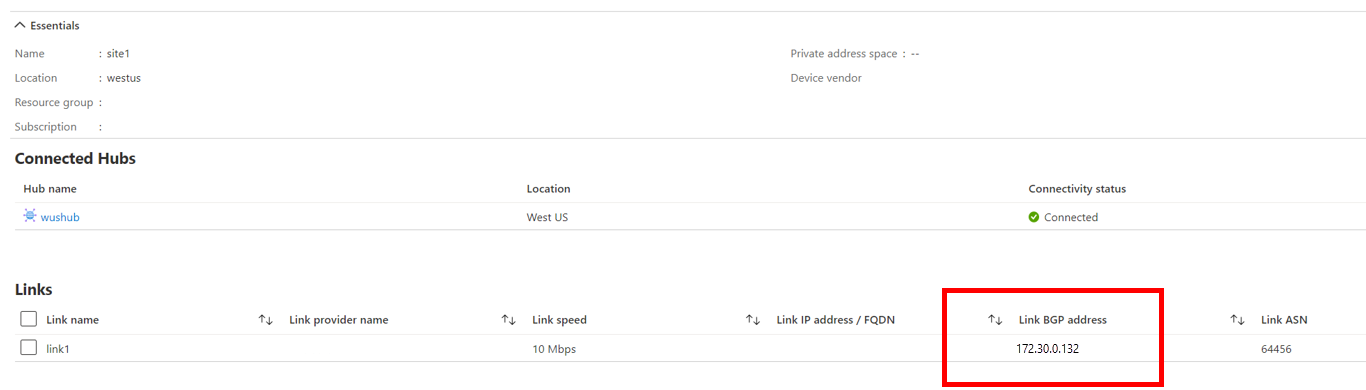

Assicurarsi che il gateway VPN da sito a sito possa eseguire il peering con il peer BGP locale.

In questo esempio, la regola NAT in ingresso dovrà convertire 10.30.0.132 a 172.30.0.132. A tale scopo, fare clic su "Modifica sito VPN" per configurare l'indirizzo BGP collegamento sito VPN per riflettere questo indirizzo peer BGP convertito (172.30.0.132).

Considerazioni se il sito VPN si connette tramite BGP

Le dimensioni della subnet per il mapping interno ed esterno devono essere uguali per NAT statico uno-a-uno.

Se la traduzione BGP è abilitata, il gateway VPN da sito a sito annuncierà automaticamente il mapping esterno delle regole NAT in uscita in locale, nonché il mapping esterno delle regole NAT in ingresso ad Azure (hub WAN virtuale, reti virtuali spoke connesse, VPN/ExpressRoute connesse). Se la traduzione BGP è disabilitata, le route tradotte non vengono annunciate automaticamente in locale. Di conseguenza, l'altoparlante BGP locale deve essere configurato per annunciare l'intervallo post-NAT (mapping esterno) delle regole NAT in ingresso associate alla connessione al collegamento al sito VPN. Analogamente, è necessario applicare una route per l'intervallo post-NAT (mapping esterno) delle regole NAT in uscita nel dispositivo locale.

Il gateway VPN da sito a sito converte automaticamente l'indirizzo IP peer BGP locale se l'indirizzo IP peer BGP locale è contenuto nel mapping interno di una regola NAT in ingresso. Di conseguenza, l'indirizzo BGP link Connessione del sito VPN deve riflettere l'indirizzo NAT convertito (parte del mapping esterno).

Ad esempio, se l'indirizzo IP BGP locale è 10.30.0.133 e esiste una regola NAT in ingresso che converte 10.30.0.0/24 a 172.30.0.0/24, L'indirizzo BGP del collegamento del sito VPN Connessione deve essere configurato come indirizzo convertito (172.30.0.133).

In NAT dinamico, l'ip peer BGP locale non può far parte dell'intervallo di indirizzi PRE-NAT (mapping interno) perché le traduzioni ip e porte non sono fisse. Se è necessario tradurre l'INDIRIZZO IP del peering BGP locale, creare una regola NAT statica separata che converte solo l'indirizzo IP del peering BGP.

Ad esempio, se la rete locale ha uno spazio indirizzi 10.0.0.0.0/24 con un indirizzo IP peer BGP locale di 10.0.0.1 e esiste una regola NAT dinamica in ingresso per convertire 10.0.0.0.0/24 in 192.198.0.0/32, È necessaria una regola NAT statica di ingresso separata che converte 10.0.0.1/32 a 192.168.0.02/32 e l'indirizzo BGP del collegamento Connessione del sito VPN corrispondente deve essere aggiornato all'indirizzo con conversione NAT (parte del mapping esterno).

SNAT in ingresso (sito VPN con route configurate in modo statico)

Le regole SNAT in ingresso vengono applicate ai pacchetti che entrano in Azure tramite il gateway VPN da sito a sito rete WAN virtuale. In questo scenario si vogliono connettere due rami VPN da sito a sito ad Azure. Il sito VPN 1 si connette tramite collegamento A e il sito VPN 2 si connette tramite il collegamento B. Ogni sito ha lo stesso spazio indirizzi 10.30.0.0/24.

In questo esempio si userà il sito VPN NAT da 1 a 172.30.0.0.0/24. Tuttavia, poiché il sito VPN non è connesso al gateway VPN da sito a sito tramite BGP, i passaggi di configurazione sono leggermente diversi rispetto all'esempio abilitato per BGP.

Specificare una regola NAT.

Specificare una regola NAT per assicurarsi che il gateway VPN da sito a sito possa distinguere tra i due rami con lo stesso spazio indirizzi 10.30.0.0/24. In questo esempio ci concentriamo sul collegamento A per il sito VPN 1.

La regola NAT seguente può essere configurata e associata al collegamento A di uno dei siti VPN 1. Poiché si tratta di una regola NAT statica, gli spazi degli indirizzi del mapping interno e del mapping esterno contengono lo stesso numero di indirizzi IP.

- Nome: IngressRule01

- Tipo: Statico

- Modalità: IngressoSnat

- Mapping interno: 10.30.0.0/24

- Mapping esterno: 172.30.0.0/24

- Collegamento Connessione ion: Collegamento A

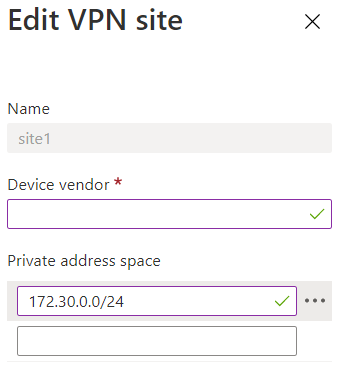

Modificare il campo "Spazio indirizzi privati" del sito VPN 1 per assicurarsi che il gateway VPN da sito a sito impari l'intervallo post-NAT (172.30.0.0/24).

Passare alla risorsa hub virtuale che contiene il gateway VPN da sito a sito. Nella pagina dell'hub virtuale, in Connessione ivity selezionare VPN (da sito a sito).

Selezionare il sito VPN connesso all'hub rete WAN virtuale tramite collegamento A. Selezionare Modifica sito e input 172.30.0.0/24 come spazio indirizzi privato per il sito VPN.

Considerazioni se i siti VPN sono configurati in modo statico (non connessi tramite BGP)

- Le dimensioni della subnet per il mapping interno ed esterno devono essere uguali per NAT statico uno-a-uno.

- Modificare il sito VPN in portale di Azure per aggiungere i prefissi nel mapping esterno delle regole NAT in ingresso nel campo "Spazio indirizzi privato".

- Per le configurazioni che coinvolgono regole NAT in uscita, è necessario applicare un criterio di route o una route statica con il mapping esterno della regola NAT in uscita nel dispositivo locale.

Flusso di pacchetti

Negli esempi precedenti un dispositivo locale vuole raggiungere una risorsa in una rete virtuale spoke. Il flusso di pacchetti è il seguente, con le traduzioni NAT in grassetto.

Il traffico proveniente dall'ambiente locale viene avviato.

- Indirizzo IP di origine: 10.30.0.4

- Indirizzo IP di destinazione: 10.200.0.4

Il traffico entra nel gateway da sito a sito e viene convertito usando la regola NAT e quindi inviato allo spoke.

- Indirizzo IP di origine: 172.30.0.4

- Indirizzo IP di destinazione: 10.200.0.4

Viene avviata la risposta da Spoke.

- Indirizzo IP di origine: 10.200.0.4

- Indirizzo IP di destinazione: 172.30.0.4

Il traffico entra nel gateway VPN da sito a sito e la traduzione viene invertita e inviata in locale.

- Indirizzo IP di origine: 10.200.0.4

- Indirizzo IP di destinazione: 10.30.0.4

Controlli di verifica

Questa sezione mostra i controlli per verificare che la configurazione sia configurata correttamente.

Convalidare le regole NAT dinamiche

Usare regole NAT dinamiche se il pool di indirizzi di destinazione è inferiore al pool di indirizzi originale.

Poiché le combinazioni ip/porta non sono fisse in una regola NAT dinamica, l'IP peer BGP locale non può far parte dell'intervallo di indirizzi pre-NAT (mapping interno). Creare una regola NAT statica specifica che converte solo l'indirizzo IP del peering BGP.

Ad esempio:

- Intervallo di indirizzi locale: 10.0.0.0/24

- IP BGP locale: 10.0.0.1

- Regola NAT dinamica in ingresso: 192.168.0.1/32

- Regola NAT statica in ingresso: 10.0.0.1 -> 192.168.0.2

Convalidare DefaultRouteTable, regole e route

I rami in rete WAN virtuale associati a DefaultRouteTable, implicando che tutte le connessioni di ramo apprendono le route popolate all'interno di DefaultRouteTable. La regola NAT verrà visualizzata con il prefisso tradotto nelle route valide di DefaultRouteTable.

Nell'esempio precedente:

- Prefisso: 172.30.0.0/24

- Tipo hop successivo: VPN_S2S_Gateway

- Hop successivo: risorsa VPN_S2S_Gateway

Convalidare i prefissi degli indirizzi

Questo esempio si applica alle risorse nelle reti virtuali associate a DefaultRouteTable.

Le route valide nelle schede di interfaccia di rete (NIC) di qualsiasi macchina virtuale che si trova in una rete virtuale spoke connessa all'hub della rete WAN virtuale devono contenere anche i prefissi degli indirizzi del mapping esterno specificato nella regola NAT in ingresso.

Il dispositivo locale deve contenere anche route per i prefissi contenuti all'interno delle regole NAT in uscita.

Modelli di configurazione comuni

Nota

NAT da sito a sito non è supportato con connessioni VPN da sito a sito in cui vengono usati selettori di traffico basati su criteri.

La tabella seguente illustra i modelli di configurazione comuni che si verificano durante la configurazione di diversi tipi di regole NAT nel gateway VPN da sito a sito.

| Tipo di sito VPN | Regole NAT in ingresso | Regole NAT in uscita |

|---|---|---|

| Sito VPN con route configurate in modo statico | Modificare "Spazio indirizzi privato" nel sito VPN per contenere il mapping esterno della regola NAT. | Applicare route per il mapping esterno della regola NAT nel dispositivo locale. |

| Sito VPN (traduzione BGP abilitata) | Inserire l'indirizzo di mapping esterno del peer BGP nell'indirizzo BGP del collegamento al sito VPN Connessione ion. | Nessuna considerazione speciale. |

| Sito VPN (conversione BGP disabilitata) | Verificare che l'altoparlante BGP locale annunci i prefissi nel mapping esterno della regola NAT. Inserire anche l'indirizzo di mapping esterno del peer BGP nell'indirizzo BGP del collegamento al sito VPN Connessione ion. | Applicare route per il mapping esterno della regola NAT nel dispositivo locale. |

Passaggi successivi

Per altre informazioni sulle configurazioni da sito a sito, vedere Configurare una connessione da sito a sito rete WAN virtuale.