Come configurare Destination NAT (DNAT) per l'appliance virtuale di rete in un hub della rete WAN virtuale di Azure

L'articolo seguente descrive come configurare Destination NAT per appliance virtuali di rete abilitate per il firewall di nuova generazione distribuite con l'hub della rete WAN virtuale.

Importante

Destination NAT (DNAT) per appliance virtuali di rete virtuale integrate della rete WAN è attualmente in anteprima pubblica e viene fornito senza un contratto di servizio. Non deve essere usato per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate, potrebbero avere funzioni limitate o potrebbero non essere disponibili in tutte le località di Azure. Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Background

Le appliance virtuali di rete (NVA) con funzionalità firewall di nuova generazione integrate con la rete WAN virtuale consentono ai clienti di proteggere e controllare il traffico tra reti private connesse alla rete WAN virtuale.

La NAT di destinazione per appliance virtuali di rete nell'hub della rete WAN virtuale consente di pubblicare applicazioni per gli utenti in Internet senza esporre direttamente l'indirizzo IP pubblico dell'applicazione o del server. I consumer accedono alle applicazioni tramite un indirizzo IP pubblico assegnato a un'appliance virtuale di rete firewall. L'appliance virtuale di rete è configurata per filtrare e convertire il traffico e controllare l'accesso alle applicazioni back-end.

La gestione e la programmazione dell'infrastruttura per il caso d'uso DNAT nella rete WAN virtuale sono automatiche. La programmazione della regola DNAT nell'appliance virtuale di rete usando il software di orchestrazione dell'appliance virtuale di rete o la riga di comando dell'appliance virtuale di rete programma automaticamente l'infrastruttura di Azure per accettare e instradare il traffico DNAT per i partner NVA supportati. Vedere la sezione limitazioni per l'elenco dei partner NVA supportati.

Concetti

Per abilitare il caso d'uso DNAT, associare una o più risorse indirizzo IP pubblico di Azure alla risorsa appliance virtuale di rete. Questi INDIRIZZI IP sono denominati indirizzi IP in ingresso o Internet in ingresso e sono gli indirizzi IP di destinazione a cui gli utenti avviano le richieste di connessione per accedere alle applicazioni dietro NVA. Dopo aver configurato una regola DNAT nell'agente di orchestrazione e nel software di gestione dell'appliance virtuale di rete (vedere la guida per i partner), il software di gestione dell'appliance virtuale di rete viene eseguito automaticamente:

- Programma il software del dispositivo dell'appliance virtuale di rete in esecuzione nella rete WAN virtuale per controllare e convertire il traffico corrispondente (regole NAT di configurazione e regole del firewall nel dispositivo appliance virtuale di rete). Le regole programmate sull'appliance virtuale di rete sono denominate regole DNAT dell'appliance virtuale di rete.

- Interagisce con le API di Azure per creare e aggiornare le regole di sicurezza in ingresso. Il piano di controllo della rete WAN virtuale elabora le regole di sicurezza in ingresso e i programmi della rete WAN virtuale e i componenti dell'infrastruttura dell'appliance virtuale di rete gestita di Azure per supportare il caso d'uso Destination NAT.

Esempio

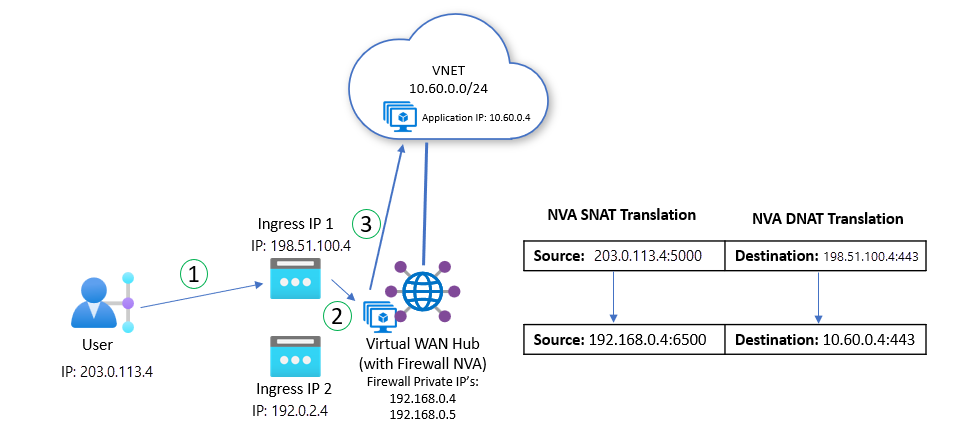

Nell'esempio seguente gli utenti accedono a un'applicazione ospitata in un'applicazione di Azure Rete virtuale (IP applicazione 10.60.0.4) si connettono a un INDIRIZZO IP pubblico DNAT (198.51.100.4) assegnato all'appliance virtuale di rete sulla porta 443.

Vengono eseguite le configurazioni seguenti:

- Gli indirizzi IP in ingresso Internet assegnati all'appliance virtuale di rete sono 198.51.100.4 e 192.0.2.4.

- La regola DNAT dell'appliance virtuale di rete è programmata per convertire il traffico con destinazione 198.51.100.4:443 a 10.60.0.4:443.

- Interfacce dell'agente di orchestrazione dell'appliance virtuale di rete con le API di Azure per creare regole di sicurezza in ingresso e programmi del piano di controllo della rete WAN virtuale in modo appropriato per supportare il flusso di traffico.

Flusso di traffico in ingresso

L'elenco seguente corrisponde al diagramma precedente e descrive il flusso di pacchetti per la connessione in ingresso:

- L'utente avvia una connessione con uno degli indirizzi IP pubblici usati per DNAT associato all'appliance virtuale di rete.

- Azure bilancia il carico della richiesta di connessione a una delle istanze dell'appliance virtuale di rete del firewall. Il traffico viene inviato all'interfaccia esterna/non attendibile dell'appliance virtuale di rete.

- L'appliance virtuale di rete esamina il traffico e converte il pacchetto in base alla configurazione della regola. In questo caso, l'appliance virtuale di rete è configurata per NAT e inoltra il traffico in ingresso a 10.60.0.4:443. L'origine del pacchetto viene anche convertita nell'indirizzo IP privato (IP dell'interfaccia attendibile/interna) dell'istanza del firewall scelta per garantire la simmetria del flusso. L'appliance virtuale di rete inoltra il pacchetto e la rete WAN virtuale instrada il pacchetto alla destinazione finale.

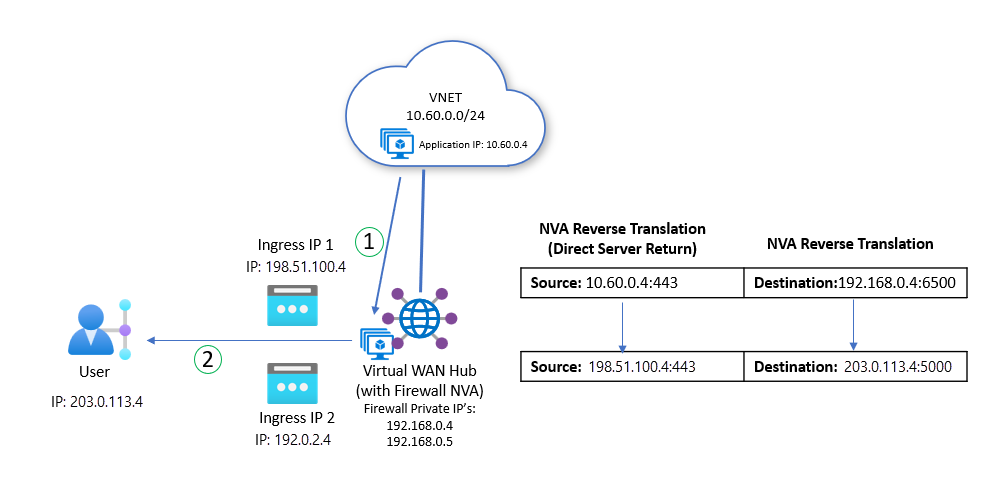

Flusso del traffico in uscita

L'elenco seguente corrisponde al diagramma precedente e descrive il flusso di pacchetti per la risposta in uscita:

- Il server risponde e invia i pacchetti di risposta all'istanza del firewall dell'appliance virtuale di rete tramite l'indirizzo IP privato del firewall.

- La traduzione NAT viene invertita e la risposta viene inviata all'interfaccia non attendibile. Azure invia quindi direttamente il pacchetto all'utente.

Problemi noti, limitazioni e considerazioni

Nella sezione seguente vengono descritti i problemi noti, le limitazioni e le considerazioni associati alla funzionalità In ingresso Internet.

Problemi noti

La tabella seguente descrive i problemi noti relativi alla funzionalità internet in ingresso/DNAT.

| Problema | Descrizione | Strategia di riduzione del rischio |

|---|---|---|

| Il traffico DNAT non viene inoltrato all'appliance virtuale di rete dopo aver associato un indirizzo IP aggiuntivo. | Dopo aver associato indirizzi IP aggiuntivi a un'appliance virtuale di rete che dispone già di regole di sicurezza in ingresso attive, il traffico DNAT non viene inoltrato correttamente all'appliance virtuale di rete a causa di un difetto del codice. | Usare il software di orchestrazione/gestione dei partner per modificare (creare o eliminare regole di sicurezza in ingresso esistenti) configurate per ripristinare la connettività. |

| Scalabilità della configurazione delle regole di sicurezza in ingresso | La configurazione delle regole di sicurezza in ingresso potrebbe non riuscire quando vengono configurate regole per un numero elevato (circa 100). | Nessuna mitigazione, contattare il supporto tecnico di Azure per le sequenze temporali di correzione. |

Limiti

- Destination NAT è supportato solo per le appliance virtuali di rete seguenti: checkpoint, fortinet-sdwan-and-ngfw e fortinet-ngfw.

- Gli indirizzi IP pubblici usati per Destination NAT devono soddisfare i requisiti seguenti:

- Gli indirizzi IP pubblici Destination NAT devono trovarsi nella stessa area della risorsa dell'appliance virtuale di rete. Ad esempio, se l'appliance virtuale di rete viene distribuita nell'area Stati Uniti orientali, l'indirizzo IP pubblico deve trovarsi a sua volta nell'area Stati Uniti orientali.

- Gli indirizzi IP pubblici Destination NAT non possono essere usati da un'altra risorsa di Azure. Ad esempio, non è possibile usare un indirizzo IP in uso da una configurazione IP dell'interfaccia di rete macchina virtuale o da una configurazione front-end di Load Balancer Standard.

- Gli indirizzi IP pubblici devono essere da spazi indirizzi IPv4. La rete WAN virtuale non supporta gli indirizzi IPv6.

- Gli indirizzi IP pubblici devono essere distribuiti con SKU Standard. Gli INDIRIZZI IP pubblici dello SKU Basic non sono supportati.

- Destination NAT è supportato solo nelle nuove distribuzioni di appliance virtuali di rete create con almeno un indirizzo IP pubblico Destination NAT. Le distribuzioni di appliance virtuali di rete esistenti o le distribuzioni di appliance virtuali di rete che non hanno associato un indirizzo IP pubblico Destination NAT al momento della creazione dell'appliance virtuale di rete non sono idonee per l'uso di Destination NAT.

- La programmazione dei componenti dell'infrastruttura di Azure per supportare gli scenari DNAT viene eseguita automaticamente dal software di orchestrazione dell'appliance virtuale di rete quando viene creata una regola DNAT. Non è quindi possibile programmare le regole dell'appliance virtuale di rete tramite il portale di Azure. Tuttavia, è possibile visualizzare le regole di sicurezza in ingresso associate a ogni indirizzo IP pubblico in ingresso Internet.

- Il traffico DNAT nella rete WAN virtuale può essere instradato solo alle connessioni allo stesso hub dell'appliance virtuale di rete. I modelli di traffico tra hub con DNAT non sono supportati.

Considerazioni

- Il traffico in ingresso viene automaticamente bilanciato tra tutte le istanze integre dell'appliance virtuale di rete.

- Nella maggior parte dei casi, le appliance virtuali di rete devono eseguire NAT di origine all'indirizzo IP privato del firewall oltre a Destination-NAT per garantire la simmetria del flusso. Alcuni tipi di appliance virtuale di rete potrebbero non richiedere nat di origine. Contattare il provider di appliance virtuali di rete per le procedure consigliate relative a source-NAT.

- Il timeout per i flussi inattivi viene impostato automaticamente su 4 minuti.

- È possibile assegnare singole risorse di indirizzi IP generate da un prefisso di indirizzo IP all'appliance virtuale di rete come indirizzi IP in ingresso Internet. Assegnare ogni indirizzo IP dal prefisso singolarmente.

Gestione delle configurazioni DNAT/Internet in ingresso

La sezione seguente descrive come gestire le configurazioni dell'appliance virtuale di rete correlate a Internet in ingresso e DNAT.

Passare all’hub WAN virtuale. Selezionare Appliance virtuali di rete in Provider di terze parti. Fare clic su Gestisci configurazioni accanto all'appliance virtuale di rete.

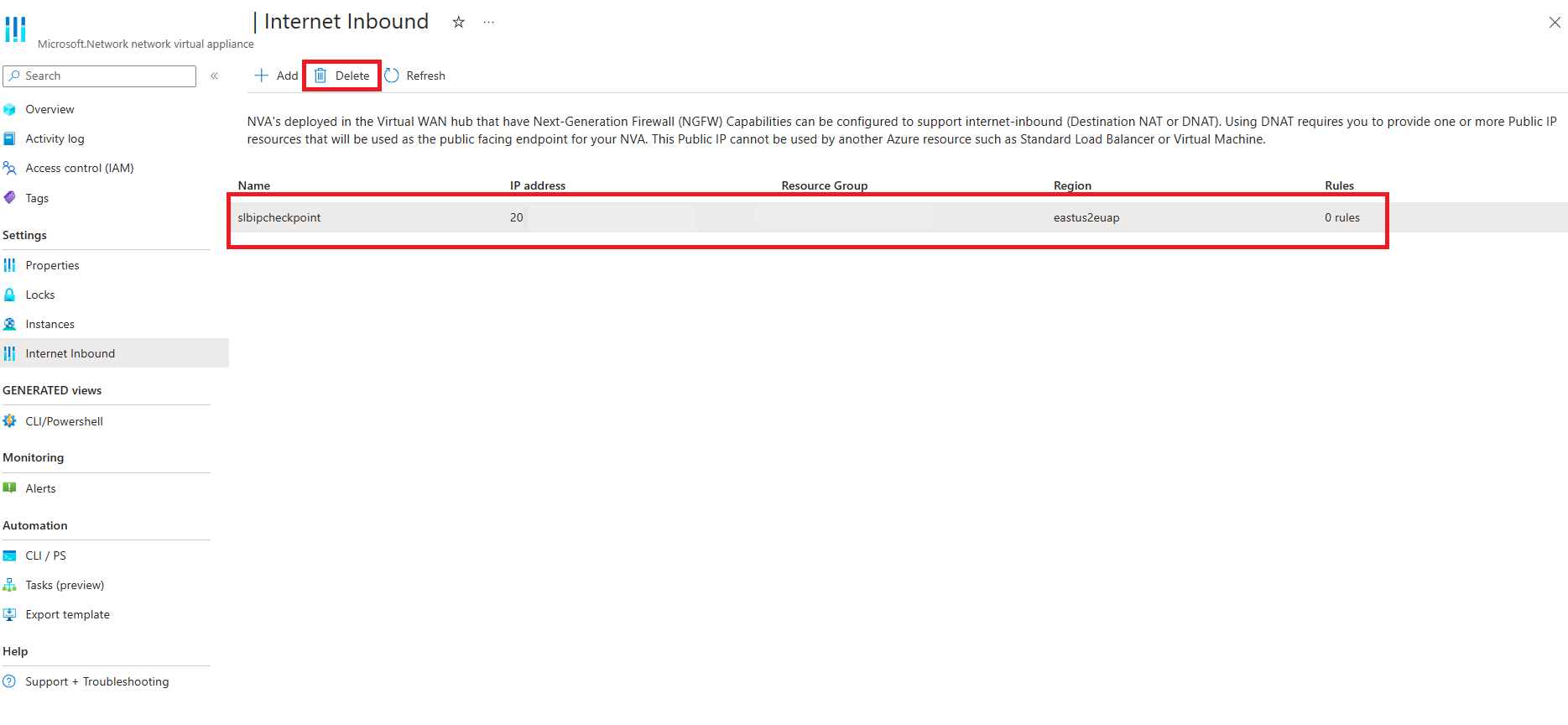

In Impostazioni selezionare Internet in ingresso per aprire la pagina Internet in ingresso .

Associazione di un indirizzo IP a un'appliance virtuale di rete per Internet in ingresso

Se l'appliance virtuale di rete è idonea per internet in ingresso e non sono presenti indirizzi IP in ingresso Internet correnti associati all'appliance virtuale di rete, selezionare Abilita NAT in ingresso Internet associando un indirizzo IP pubblico all'appliance virtuale di rete. Se gli indirizzi IP sono già associati a questa appliance virtuale di rete, selezionare Aggiungi.

Selezionare il gruppo di risorse e la risorsa indirizzo IP da usare per Internet in ingresso dall'elenco a discesa.

Fare clic su Salva.

Visualizzare le regole di sicurezza in ingresso attive usando un indirizzo IP pubblico in ingresso Internet

- Trovare l'indirizzo IP pubblico che si vuole visualizzare e fare clic su Visualizza regole.

- Visualizzare le regole associate all'indirizzo IP pubblico.

Rimuovere l'indirizzo IP pubblico in ingresso Internet dall'appliance virtuale di rete esistente

Nota

Gli indirizzi IP possono essere rimossi solo se non sono presenti regole associate all'indirizzo IP 0. Rimuovere tutte le regole associate all'IP rimuovendo le regole DNAT assegnate a tale IP dal software di gestione dell'appliance virtuale di rete.

Selezionare l'indirizzo IP da rimuovere dalla griglia e fare clic su Elimina.

Regole DNAT di programmazione

La sezione seguente contiene istruzioni specifiche del provider di appliance virtuali di rete sulla configurazione delle regole DNAT con appliance virtuali di rete nella rete WAN virtuale

| Partner | Istruzioni |

|---|---|

| checkpoint | Documentazione di Check Point |

| fortinet-sdwan-and-ngfw | Documentazione di Fortinet SD-WAN e NGFW |

| fortinet-ngfw | Documentazione di Fortinet NGFW |

Risoluzione dei problemi

La sezione seguente descrive alcuni scenari comuni di risoluzione dei problemi.

Associazione IP pubblica/rimozione dell’associazione

- Opzione per associare IP alla risorsa appliance virtuale di rete non disponibile tramite il portale di Azure: solo le appliance virtuali di rete create con gli indirizzi IP in ingresso DNAT/Internet in fase di distribuzione sono idonee per l'uso delle funzionalità DNAT. Eliminare e ricreare l'NVA con un indirizzo IP in ingresso Internet assegnato in fase di distribuzione.

- Indirizzo IP non visualizzato nell'elenco a discesa Portale di Azure: gli indirizzi IP pubblici vengono visualizzati solo nel menu a discesa se l'indirizzo IP è IPv4, nella stessa area dell'appliance virtuale di rete e non è in uso/assegnato a un'altra risorsa di Azure. Assicurarsi che l'indirizzo IP che si sta tentando di usare soddisfi i requisiti di cui sopra; in alternativa, creare un nuovo indirizzo IP.

- Non è possibile eliminare o annullare l'associazione dell'indirizzo IP pubblico dall'appliance virtuale di rete: è possibile eliminare solo gli indirizzi IP che non dispongono di regole associate. Usare il software di orchestrazione dell'NVA per rimuovere tutte le regole DNAT associate a tale indirizzo IP.

- Stato di provisioning dell'appliance virtuale di rete non riuscito: se sono in corso operazioni sull'appliance virtuale di rete o se lo stato di provisioning dell'appliance virtuale di rete non riesce , l'associazione di indirizzi IP ha esito negativo. Attendere il termine di tutte le operazioni di rete.

Probe di integrità del bilanciamento del carico

L'appliance virtuale di rete con funzionalità internet in ingresso/DNAT si basa sull'appliance virtuale di rete che risponde a tre diversi probe di integrità di Azure Load Balancer per garantire che l'appliance virtuale di rete funzioni come previsto e instrada il traffico. Le richieste di probe di integrità vengono sempre effettuate dall'indirizzo IP di Azure instradabile non pubblicamente 168.63.129.16. Nei log dell'appliance virtuale di rete dovrebbe essere visualizzato un handshake TCP a tre vie eseguito con 168.63.129.16.

Per ulteriori informazioni sui probe di integrità di Azure Load Balancer, vedere Documentazione sul probe di integrità.

I probe di integrità necessari per la rete WAN virtuale sono i seguenti:

Probe di integrità Internet in ingresso o DNAT: usato per inoltrare il traffico internet in ingresso a interfacce non attendibili/esterne dell'appliance virtuale di rete. Questo probe di integrità controlla l'integrità dell'interfaccia non attendibile/esterna solo dell'appliance virtuale di rete.

Provider di appliance virtuali di rete Porta fortinet 8008 checkpoint 8117 Probe di integrità del percorso dati: usato per inoltrare il traffico privato (VNET/locale) alle interfacce attendibili/interne dell'appliance virtuale di rete. Obbligatorio per i criteri di routing privato. Questo probe di integrità controlla l'integrità dell'interfaccia attendibile/interna solo dell'appliance virtuale di rete.

Provider di appliance virtuali di rete Porta fortinet 8008 checkpoint 8117 Probe di integrità dell'appliance virtuale di rete: usato per determinare l'integrità del set di scalabilità di macchine virtuali che esegue il software dell'appliance virtuale di rete. Questo probe di integrità controlla l'integrità di tutte le interfacce dell'appliance virtuale di rete (sia non attendibili/esterne che attendibili/interne).

Provider di appliance virtuali di rete Porta fortinet 8008 checkpoint 8117

Verificare che l'appliance virtuale di rete sia configurata per rispondere correttamente ai 3 probe di integrità. I problemi comuni includono:

- Risposta probe di integrità impostata su una porta non corretta.

- Risposta del probe di integrità impostata in modo non corretto solo sull'interfaccia interna/attendibile.

- Regole del firewall che impediscono la risposta al probe di integrità.

Creazione di regole DNAT

La creazione di regole DNAT ha esito negativo: verificare che lo stato di provisioning dell'appliance virtuale di rete sia Completato e che tutte le istanze dell'appliance virtuale di rete siano integre. Per informazioni dettagliate su come risolvere i problemi o contattare il fornitore per altre informazioni, vedere la documentazione del fornitore di NVA.

Assicurarsi inoltre che l'appliance virtuale di rete risponda ai probe di integrità dell'appliance virtuale di rete in tutte le interfacce. Per altre informazioni, vedere la sezione Probe di integrità.

Datapath

L'appliance virtuale di rete non visualizza i pacchetti dopo che l'utente avvia la connessione all'indirizzo IP pubblico: assicurarsi che l'appliance virtuale di rete risponda ai probe di integrità DNAT solo nell'interfaccia esterna/non attendibile. Per altre informazioni, vedere la sezione Probe di integrità.

Il server di destinazione non visualizza i pacchetti dopo la conversione dell'appliance virtuale di rete: considerare i meccanismi di risoluzione dei problemi seguenti se i pacchetti non vengono inoltrati al server di destinazione finale.

- Problema di routing di Azure: usare il portale della rete WAN virtuale di Azure per controllare i percorsi validi di defaultRouteTable o i percorsi validi dell'appliance virtuale di rete. Nei percorsi validi dovrebbe essere visualizzata la subnet dell'applicazione di destinazione.

- Problema di routing del sistema operativo dell'appliance virtuale di rete: controllare la tabella di routing interna del sistema operativo dell'appliance virtuale di rete. Dovrebbero essere visualizzati i percorsi corrispondenti alle subnet di destinazione apprese in modo dinamico dall'NVA. Assicurarsi che non siano presenti filtri/mappe di percorso che escludano prefissi pertinenti.

- Destinazioni inter-hub non raggiungibili: il routing tra hub per i casi d'uso DNAT non è supportato. Assicurarsi che la risorsa a cui si sta tentando di accedere sia connessa allo stesso hub dell'NVA con la regola DNAT configurata.

- Acquisizione di pacchetti nelle interfacce dell'appliance virtuale di rete: consente di eseguire acquisizioni di pacchetti nelle interfacce non attendibili e attendibili dell'appliance virtuale di rete. Nell'interfaccia non attendibile dovrebbe essere visualizzato il pacchetto originale con l'indirzzo IP di origine che rappresenta l'indirizzo IP pubblico e quello di destinazione dell'utente, che è l'indirizzo IP in ingresso Internet assegnato all'NVA. Nell'interfaccia attendibile dovrebbero essere visualizzati i pacchetti tradotti post-NAT (vengono applicati sia NAT di origine che NAT di destinazione). Confrontare le acquisizioni di pacchetti prima e dopo l'applicazione delle regole del firewall per garantire la corretta configurazione corretta di queste ultime.

- Esaurimento delle porte SNAT: per ogni istanza dell'appliance virtuale di rete, una connessione in ingresso a una singola applicazione back-end deve usare una porta univoca per il traffico NAT all'indirizzo IP privato dell'istanza dell'appliance virtuale di rete. Di conseguenza, ogni istanza dell'NVA può gestire circa 65.000 connessioni simultanee alla stessa destinazione. Per gli Use Case su larga scala, assicurarsi che l'NVA sia configurata per l'inoltro a più indirizzi IP dell'applicazione al fine di facilitare il riutilizzo delle porte.

Il traffico restituito non torna all'appliance virtuale di rete:

- Applicazione ospitata in Azure: usare il portale di Azure per controllare le route valide del server applicazioni. Lo spazio indirizzi dell'hub dovrebbe essere visualizzato nei percorsi effettivi del server applicazioni.

- Applicazione ospitata in locale: assicurarsi che non siano presenti filtri di route sul lato locale che filtrano le route corrispondenti allo spazio indirizzi dell'hub. Dato il traffico di origine-NAT dell'NVA verso un indirizzo IP privato del firewall, l'istanza locale deve accettare lo spazio indirizzi dell'hub.

- Inter-hub dell'applicazione: il routing tra hub per i casi d'uso DNAT non è supportato. Assicurarsi che la risorsa a cui si sta tentando di accedere sia connessa allo stesso hub dell'NVA con la regola DNAT configurata.

- Acquisizione di pacchetti nell'interfaccia dell'appliance virtuale di rete: consente di eseguire acquisizioni di pacchetti nell'interfaccia attendibile dell'appliance virtuale di rete. Il server applicazioni dovrebbe inviare il traffico di ritorno direttamente all'istanza dell'NVA. Assicurarsi di confrontare le acquisizioni pacchetti prima e dopo l'applicazione delle regole del firewall per garantire la corretta configurazione di queste ultime.

Passaggi successivi

Per altre informazioni sulle rete WAN virtuale, vedere le domande frequenti sulle rete WAN virtuale