Usare il portale di Azure per abilitare la crittografia end-to-end usando Crittografia a livello di host

Si applica a: ✔️ macchine virtuali Linux ✔️ macchine virtuali Windows

Quando si abilita la crittografia nell'host, i dati archiviati nell'host della macchina virtuale vengono crittografati inattivi e i flussi crittografati nel servizio di archiviazione. Per informazioni concettuali sulla crittografia nell'host e su altri tipi di crittografia del disco gestito, vedere Crittografia nell'host - Crittografia end-to-end per i dati della macchina virtuale.

I dischi temporanei e i dischi temporanei del sistema operativo vengono crittografati inattivi con chiavi gestite dal cliente o gestite dalla piattaforma, a seconda di ciò che si seleziona come tipo di crittografia del disco per il disco del sistema operativo. Le cache del sistema operativo e del disco dati vengono crittografate inattive con chiavi gestite dal cliente o gestite dalla piattaforma, a seconda di ciò che si seleziona come tipo di crittografia del disco. Ad esempio, se un disco viene crittografato con chiavi gestite dal cliente, la cache per il disco viene crittografata con chiavi gestite dal cliente e se un disco viene crittografato con chiavi gestite dalla piattaforma, la cache per il disco viene crittografata con chiavi gestite dalla piattaforma.

Restrizioni

- Supportato per le dimensioni del settore 4k Ultra e SSD Premium v2.

- Supportato solo su Ultra SSD di dimensioni settore 512e e SSD Premium v2 se sono stati creati dopo il 13/5/2023.

- Per i dischi creati prima di questa data, eseguire uno snapshot del disco e creare un nuovo disco usando lo snapshot.

- Non è possibile abilitarla su macchine virtuali o set di scalabilità di macchine virtuali su cui è o è stata abilitata la Crittografia dischi di Azure.

- Crittografia dischi di Azure non può essere abilitata nei dischi in cui è abilitata la crittografia nell'host.

- La crittografia può essere abilitata nei set di scalabilità di macchine virtuali esistenti. Tuttavia, solo le nuove macchine virtuali create dopo l'abilitazione della crittografia vengono crittografate automaticamente.

- Le macchine virtuali esistenti devono essere deallocate e riallocate per poter essere crittografate.

Dimensioni delle macchine virtuali supportate

Le dimensioni delle macchine virtuali legacy non sono supportate. È possibile trovare l'elenco delle dimensioni delle macchine virtuali supportate usando il modulo Azure PowerShell o l'interfaccia della riga di comando di Azure.

Prerequisiti

È necessario abilitare la funzionalità per la sottoscrizione prima di poter usare la crittografia nell'host per la macchina virtuale o il set di scalabilità di macchine virtuali. Per abilitare la funzionalità per la sottoscrizione, seguire questa procedura:

Portale di Azure: selezionare l'icona di Cloud Shell nel portale di Azure:

Eseguire il comando seguente per impostare il contesto sulla sottoscrizione corrente

Set-AzContext -SubscriptionId "<yourSubIDHere>"Eseguire il comando seguente per registrare la funzionalità per la sottoscrizione

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"Verificare che lo stato di registrazione sia Registrato (la registrazione potrebbe richiedere alcuni minuti) usando il comando seguente prima di provare la funzionalità.

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

Distribuire una macchina virtuale con chiavi gestite dalla piattaforma

Accedere al portale di Azure.

Cercare macchine virtuali e selezionare + Crea per creare una macchina virtuale.

Selezionare un'area appropriata e una dimensione di macchina virtuale supportata.

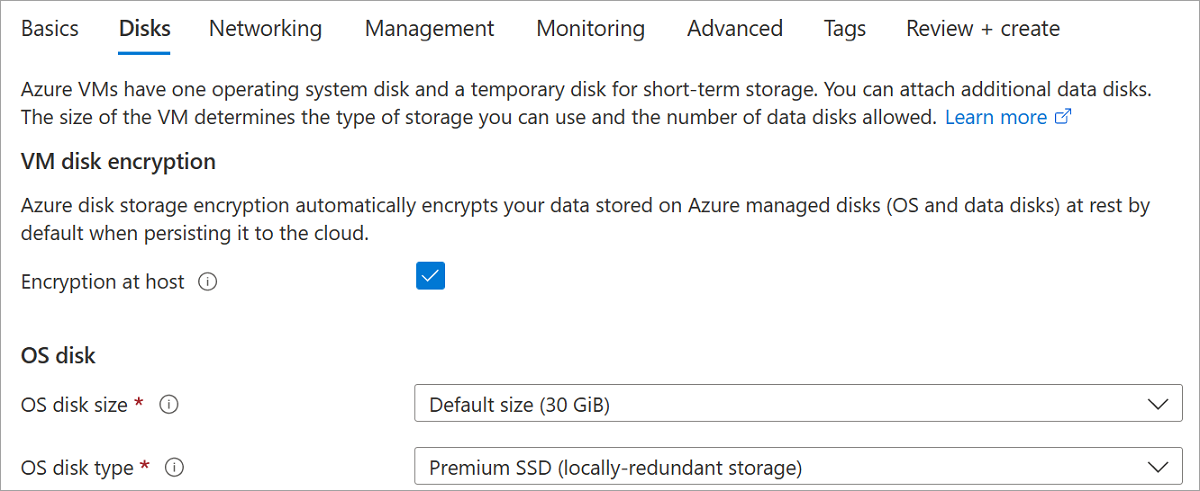

Compilare gli altri valori nel riquadro Basic come desiderato e quindi passare al riquadro Dischi.

Nel riquadro Dischi selezionare Crittografia nell'host.

Effettuare le selezioni rimanenti come desiderato.

Per il resto del processo di distribuzione della macchina virtuale, effettuare selezioni adatte all'ambiente e completare la distribuzione.

È stata ora distribuita una macchina virtuale con crittografia in host abilitata e la cache per il disco viene crittografata usando chiavi gestite dalla piattaforma.

Distribuire una macchina virtuale con chiavi gestite dal cliente

In alternativa, è possibile usare chiavi gestite dal cliente per crittografare le cache del disco.

Creare un insieme di credenziali delle chiavi di Azure e un set di crittografia del disco

Dopo aver abilitato la funzionalità, è necessario configurare un insieme di credenziali delle chiavi di Azure e un set di crittografia del disco, se non è già stato fatto.

La configurazione delle chiavi gestite dal cliente per i dischi richiede la creazione di risorse in un determinato ordine, se viene eseguito per la prima volta. Prima di tutto, è necessario creare e configurare un'istanza di Azure Key Vault.

Impostare l'insieme di credenziali delle chiavi di Azure

Accedere al portale di Azure.

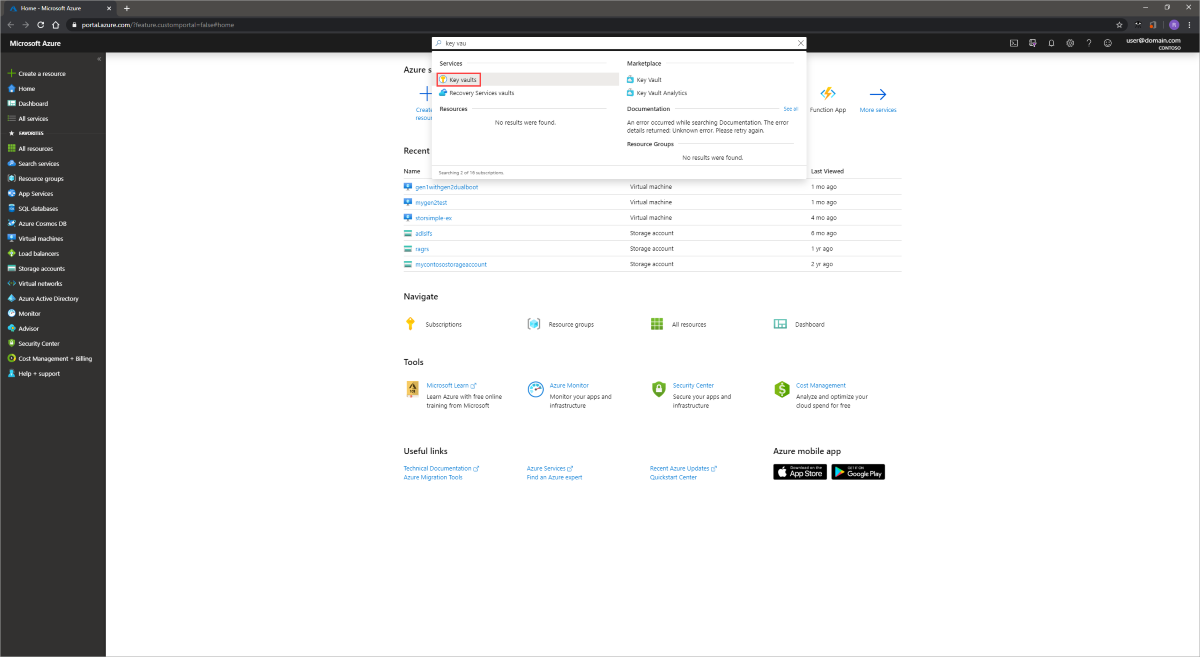

Cercare e selezionare Key Vault.

Importante

Il set di crittografia del disco, la macchina virtuale, i dischi e gli snapshot devono trovarsi nella stessa area e nella stessa sottoscrizione per il completamento della distribuzione. Gli insiemi di credenziali delle chiavi di Azure possono essere usati da una sottoscrizione diversa, ma devono trovarsi nella stessa area e tenant del set di crittografia del disco.

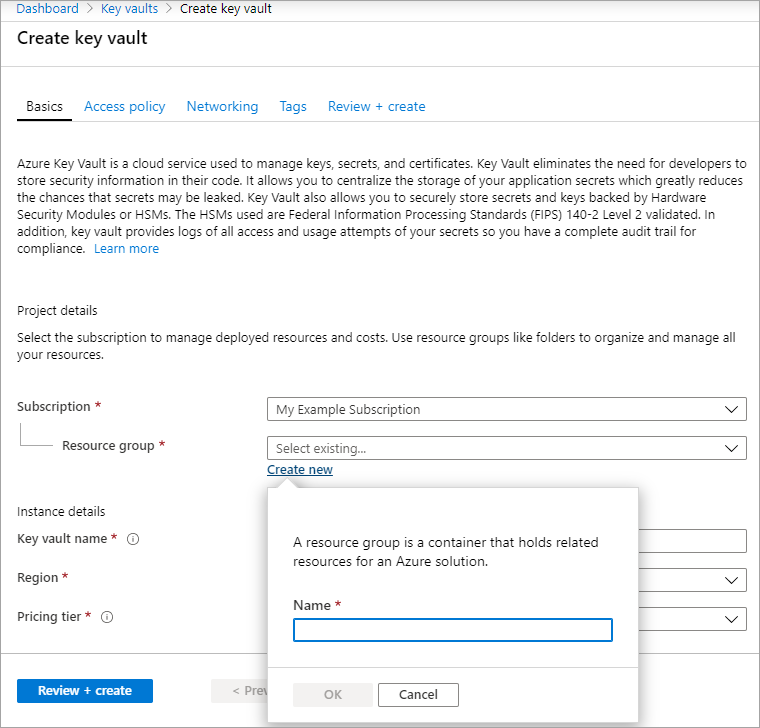

Selezionare + Crea per creare un nuovo insieme di credenziali delle chiavi.

Creare un nuovo gruppo di risorse.

Immettere un nome dell'insieme di credenziali delle chiavi, selezionare un'area e selezionare un piano tariffario.

Nota

Quando si crea l'istanza di Key Vault, è necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione. L'eliminazione temporanea assicura che l'insieme di credenziali delle chiavi mantenga una chiave eliminata per un determinato periodo di conservazione (valore predefinito di 90 giorni). La protezione dall'eliminazione garantisce che una chiave eliminata non possa essere eliminata definitivamente fino a quando non scade il periodo di conservazione. Queste impostazioni consentono di evitare la perdita di dati a causa dell'eliminazione accidentale. Queste impostazioni sono obbligatorie quando si usa un insieme di credenziali delle chiavi per la crittografia dei dischi gestiti.

Selezionare Rivedi + crea, verificare le scelte, quindi selezionare Crea.

Al termine della distribuzione dell'insieme di credenziali delle chiavi, selezionarlo.

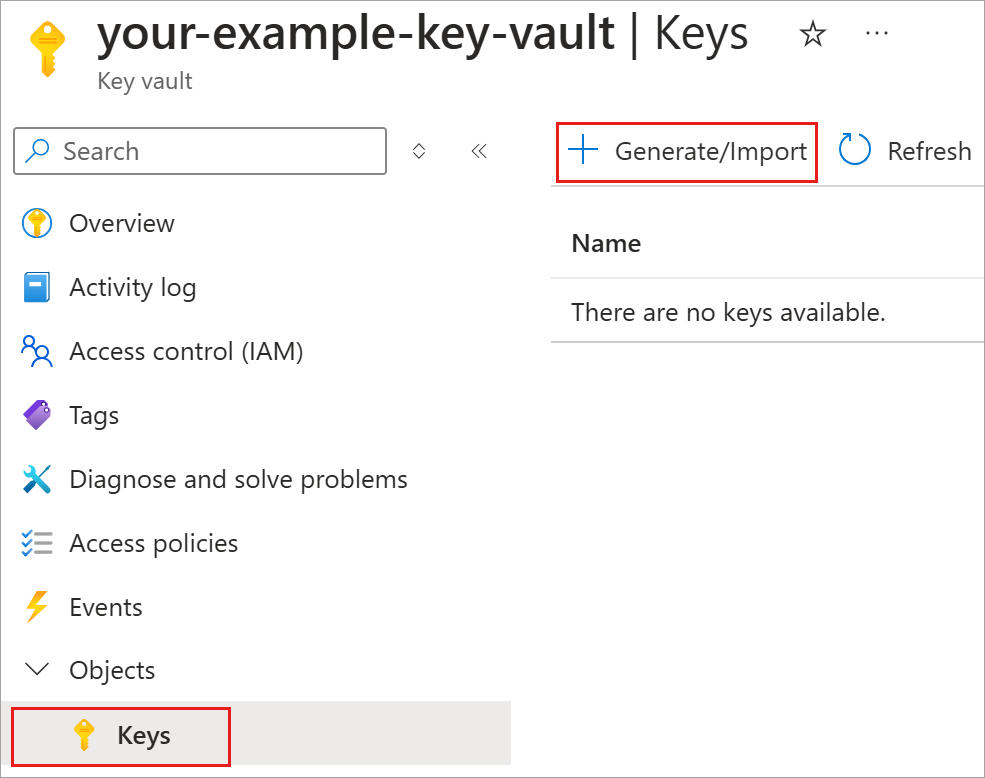

Selezionare Chiavi in Oggetti.

Seleziona Genera/Importa.

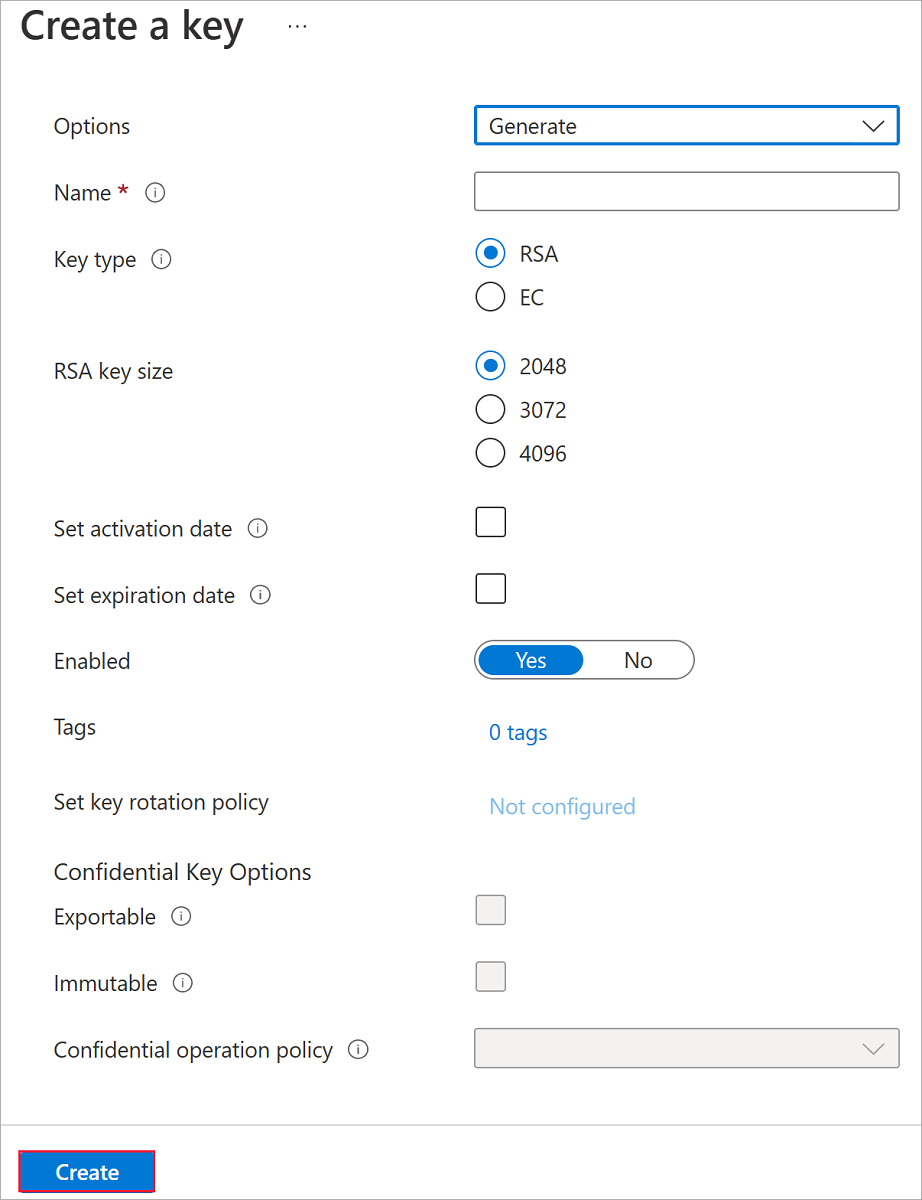

Lasciare Tipo di chiave impostato su RSA e Dimensione chiave RSA impostato su 2048.

Compilare le selezioni rimanenti desiderate e quindi selezionare Crea.

Aggiungere un ruolo Controllo degli accessi in base al ruolo di Azure

Dopo aver creato l'insieme di credenziali delle chiavi di Azure e una chiave, è necessario aggiungere un ruolo controllo degli accessi in base al ruolo di Azure, in modo da poter usare l'insieme di credenziali delle chiavi di Azure con il set di crittografia dischi.

- Selezionare Controllo di accesso (IAM) e aggiungere un ruolo.

- Aggiungere i ruoli di Amministratore dell'insieme di credenziali delle chiavi, Proprietario o Collaboratore.

Configurare il set di crittografia del disco

Cercare set di crittografia dischi e selezionarlo.

Nel riquadro Set di crittografia dischi, selezionare + Crea.

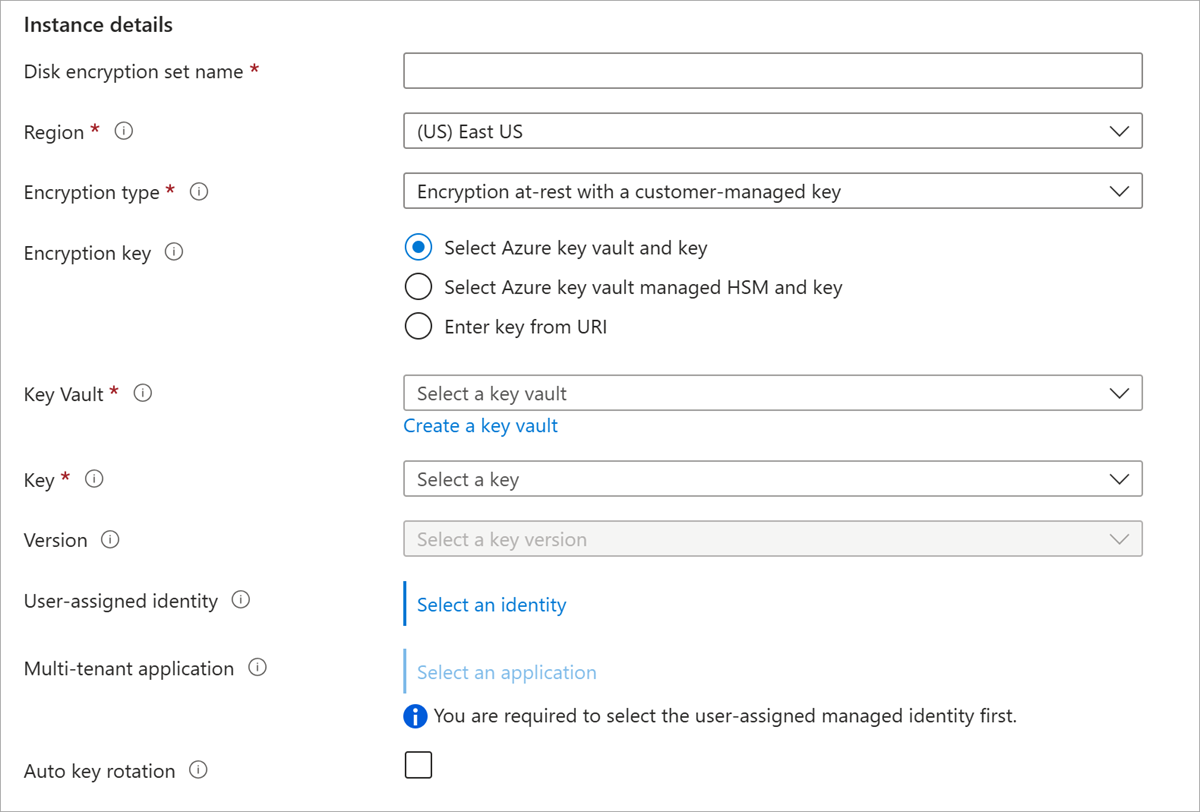

Selezionare il gruppo di risorse, assegnare un nome al set di crittografia e selezionare la stessa area dell'insieme di credenziali delle chiavi.

In Tipo di crittografia selezionare Crittografia dati inattivi con chiave gestita dal cliente.

Nota

Dopo aver creato un set di crittografia del disco con un particolare tipo di crittografia, non può essere modificato. Se si vuole usare un tipo di crittografia diverso, è necessario creare un nuovo set di crittografia del disco.

Assicurarsi che Seleziona insieme di credenziali delle chiavi di Azure sia selezionato.

Selezionare l'insieme di credenziali delle chiavi e la chiave creati in precedenza e la versione.

Per abilitare la rotazione automatica delle chiavi gestite dal cliente, selezionare Rotazione automatica delle chiavi.

Selezionare Rivedi e crea e quindi Crea.

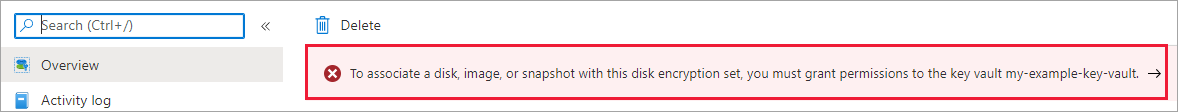

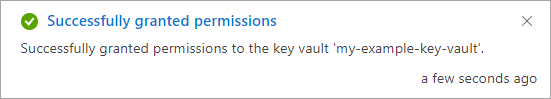

Passare al set di crittografia del disco dopo la distribuzione e selezionare l'avviso visualizzato.

In questo modo si concedono all'insieme di credenziali delle chiavi le autorizzazioni per il set di crittografia del disco.

Distribuire una macchina virtuale

Dopo aver configurato un insieme di credenziali delle chiavi di Azure e un set di crittografia del disco, è possibile distribuire una macchina virtuale e usarla nell'host.

Accedere al portale di Azure.

Cercare macchine virtuali e selezionare + Aggiungi per creare una macchina virtuale.

Creare una nuova macchina virtuale, selezionare un'area appropriata e una dimensione di macchina virtuale supportata.

Compilare gli altri valori nel riquadro Basic come desiderato, quindi passare al riquadro Dischi.

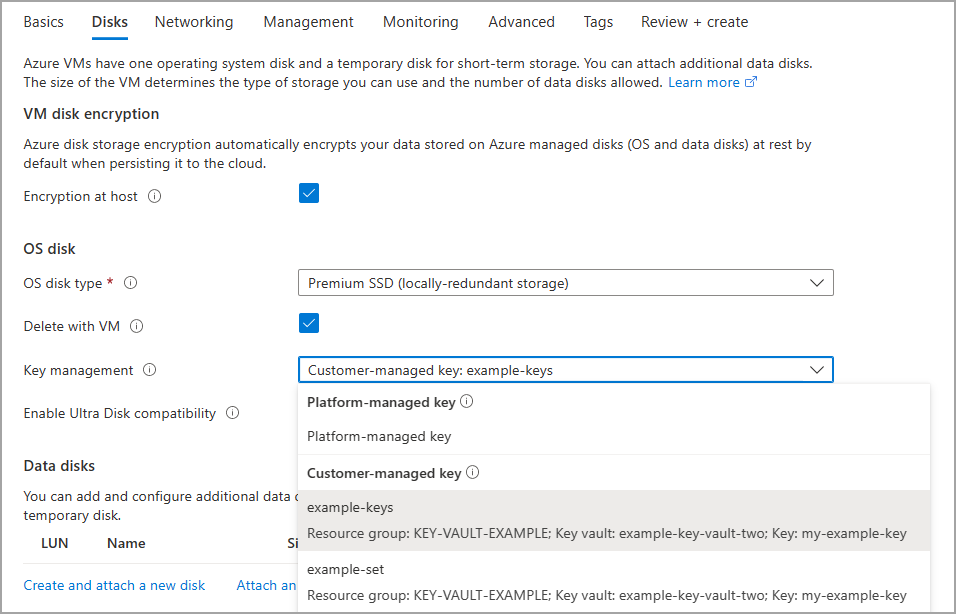

Nel riquadro Dischi selezionare Crittografia nell'host.

Selezionare Gestione delle chiavi e selezionare una delle chiavi gestite dal cliente.

Effettuare le selezioni rimanenti come desiderato.

Per il resto del processo di distribuzione della macchina virtuale, effettuare selezioni adatte all'ambiente e completare la distribuzione.

È stata ora distribuita una macchina virtuale con crittografia nell'host abilitata usando chiavi gestite dal cliente.

Disabilitare la crittografia basata su host

Deallocare prima la macchina virtuale, la crittografia nell'host non può essere disabilitata a meno che la macchina virtuale non venga deallocata.

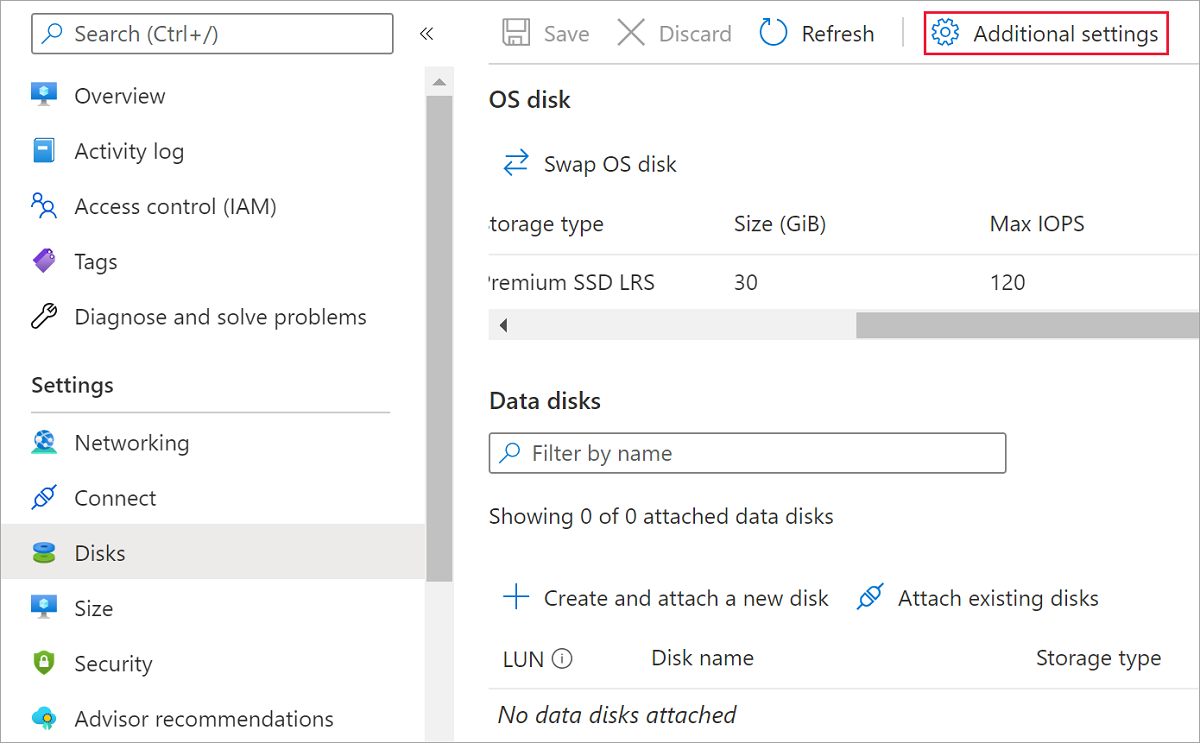

Nella macchina virtuale selezionare Dischi e quindi selezionare Impostazioni aggiuntive.

Selezionare No per Crittografia nell'host, quindi selezionare Salva.