Impedire la replica di oggetti nei tenant di Microsoft Entra

La replica di oggetti copia in modo asincrono i BLOB in blocchi da un contenitore in un account di archiviazione in un contenitore in un altro account di archiviazione. Quando si configurano criteri di replica di oggetti, specificare l'account di origine e il contenitore e l'account e il contenitore di destinazione. Dopo aver configurato i criteri, Archiviazione di Azure copia automaticamente i risultati delle operazioni di creazione, aggiornamento ed eliminazione in un oggetto di origine nell'oggetto di destinazione. Per altre informazioni sulla replica di oggetti in Archiviazione di Azure, vedere Replica di oggetti per i BLOB in blocchi.

Un utente autorizzato può configurare un criterio di replica di oggetti in cui l'account di origine si trova in un tenant Microsoft Entra e l'account di destinazione si trova in un tenant diverso se la replica tra tenant è consentita nei tenant di Microsoft Entra. Se i criteri di sicurezza richiedono di limitare la replica degli oggetti agli account di archiviazione che si trovano solo all'interno dello stesso tenant, è possibile impedire la creazione di criteri in cui gli account di origine e di destinazione si trovano in tenant diversi. Per impostazione predefinita, la replica di oggetti tra tenant è disabilitata per tutti i nuovi account di archiviazione creati dopo il 15 dicembre 2023, a meno che non venga esplicitamente consentito.

Questo articolo descrive come correggere la replica di oggetti tra tenant per gli account di archiviazione. Descrive anche come creare criteri per applicare un divieto alla replica di oggetti tra tenant per gli account di archiviazione nuovi ed esistenti.

Per altre informazioni su come configurare i criteri di replica degli oggetti, inclusi i criteri tra tenant, vedere Configurare la replica degli oggetti per i BLOB in blocchi.

Correggere la replica di oggetti tra tenant

Per impedire la replica di oggetti nei tenant di Microsoft Entra, impostare la proprietà AllowCrossTenantReplication per l'account di archiviazione su false. Se un account di archiviazione non partecipa attualmente ad alcun criterio di replica di oggetti tra tenant, l'impostazione della proprietà AllowCrossTenantReplication su false impedisce la configurazione futura dei criteri di replica di oggetti tra tenant con questo account di archiviazione come origine o destinazione. Tuttavia, se un account di archiviazione partecipa attualmente a uno o più criteri di replica di oggetti tra tenant, l'impostazione della proprietà AllowCrossTenantReplication su false non è consentita fino a quando non si eliminano i criteri tra tenant esistenti.

I criteri tra tenant non sono consentiti per impostazione predefinita per un account di archiviazione creato dopo il 15 dicembre 2023. Tuttavia, la proprietà AllowCrossTenantReplication non è stata impostata per impostazione predefinita per un account di archiviazione esistente creato prima del 15 dicembre 2023 e non restituisce un valore finché non è stato impostato in modo esplicito. L'account di archiviazione può partecipare ai criteri di replica degli oggetti nei tenant quando il valore della proprietà è null o true per gli account creati prima di Dev 15, 2023. Per gli account creati dopo tale periodo, la proprietà deve essere impostata su true. L'impostazione della proprietà AllowCrossTenantReplication non comporta tempi di inattività nell'account di archiviazione.

Correggere la replica tra tenant per un nuovo account

Per impedire la replica tra tenant per un nuovo account di archiviazione, usare il portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure. Il valore predefinito della proprietà è false per i nuovi account creati dopo il 15 dicembre 2023, anche se non è impostato in modo esplicito.

Per impedire la replica di oggetti tra tenant per un account di archiviazione, seguire questa procedura:

Nella portale di Azure passare alla pagina Archiviazione account e selezionare Crea.

Compilare la scheda Informazioni di base per il nuovo account di archiviazione.

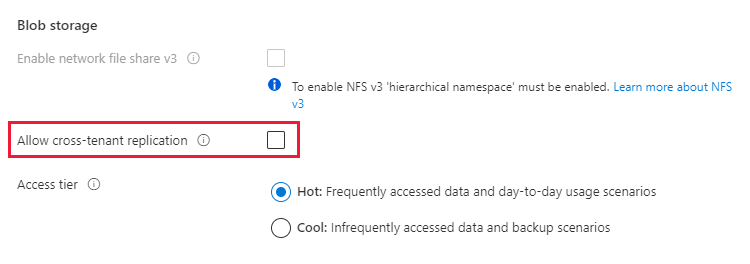

Nella sezione Archiviazione BLOB della scheda Avanzate individuare l'impostazione Consenti replica tra tenant e deselezionare la casella.

Completare il processo di creazione dell'account.

Correggere la replica tra tenant per un account esistente

Per impedire la replica tra tenant per un account di archiviazione esistente, usare la portale di Azure, PowerShell o l'interfaccia della riga di comando di Azure.

Per impedire la replica di oggetti tra tenant per un account di archiviazione esistente che attualmente non partecipa ad alcun criterio tra tenant, seguire questa procedura:

Passare all'account di archiviazione nel portale di Azure.

In Gestione dati selezionare Replica di oggetti.

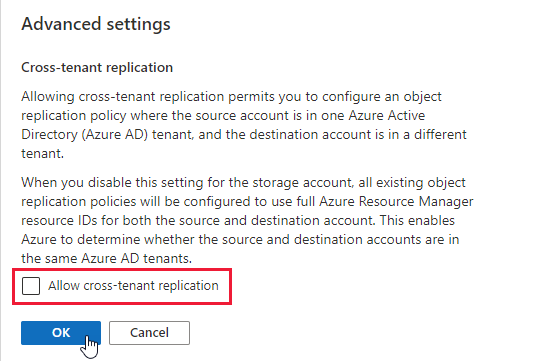

Selezionare Impostazioni avanzate.

Deselezionare Consenti replica tra tenant. Per impostazione predefinita, questa casella è selezionata, perché la replica di oggetti tra tenant è consentita per un account di archiviazione, a meno che non venga esplicitamente consentita.

Selezionare OK per salvare le modifiche.

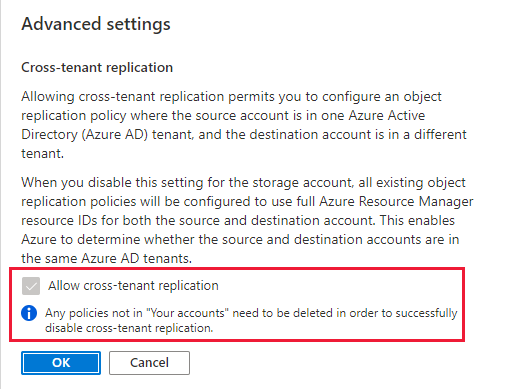

Se l'account di archiviazione partecipa a uno o più criteri di replica tra tenant, non sarà possibile impedire la replica di oggetti tra tenant finché non si eliminano tali criteri. In questo scenario, l'impostazione non è disponibile nella portale di Azure, come illustrato nell'immagine seguente.

Dopo aver consentito la replica tra tenant, il tentativo di configurare un criterio tra tenant con l'account di archiviazione non riesce perché l'origine o la destinazione ha esito negativo. Archiviazione di Azure restituisce un errore che indica che la replica di oggetti tra tenant non è consentita per l'account di archiviazione.

Quando la replica di oggetti tra tenant non è consentita per un account di archiviazione, tutti i nuovi criteri di replica degli oggetti creati con tale account devono includere gli ID completi di Azure Resource Manager per l'account di origine e di destinazione. Archiviazione di Azure richiede l'ID risorsa completo per verificare se gli account di origine e di destinazione si trovano nello stesso tenant. Per altre informazioni, vedere Specificare gli ID risorsa completi per gli account di origine e di destinazione.

La proprietà AllowCrossTenantReplication è supportata per gli account di archiviazione che usano solo il modello di distribuzione azure Resource Manager. Per informazioni sugli account di archiviazione che usano il modello di distribuzione Azure Resource Manager, vedere Tipi di account di archiviazione.

Autorizzazioni per consentire o impedire la replica tra tenant

Per impostare la proprietà AllowCrossTenantReplication per un account di archiviazione, un utente deve disporre delle autorizzazioni per creare e gestire gli account di archiviazione. I ruoli controllo degli accessi in base al ruolo di Azure che forniscono queste autorizzazioni includono Microsoft.Archiviazione/storageAccounts/write o Microsoft.ArchiviazioneAzione /storageAccounts/*. I ruoli predefiniti con questa azione includono:

- Il ruolo di Proprietario Azure Resource Manager

- Il ruolo di Collaboratore Azure Resource Manager

- Il ruolo Collaboratore account di archiviazione

Questi ruoli non forniscono l'accesso ai dati in un account di archiviazione tramite Microsoft Entra ID. Tuttavia, includono Microsoft.Archiviazione /storageAccounts/listkeys/action, che concede l'accesso alle chiavi di accesso dell'account. Con questa autorizzazione, un utente può usare le chiavi di accesso dell'account per accedere a tutti i dati in un account di archiviazione.

Le assegnazioni di ruolo devono avere come ambito il livello dell'account di archiviazione o superiore per consentire a un utente di consentire o impedire la replica di oggetti tra tenant per l'account di archiviazione. Per altre informazioni sull'ambito del ruolo, vedere Informazioni sull'ambito per il controllo degli accessi in base al ruolo di Azure.

Prestare attenzione a limitare l'assegnazione di questi ruoli solo a coloro che richiedono la possibilità di creare un account di archiviazione o di aggiornarne le proprietà. Usare il principio dei privilegi minimi per assicurarsi che gli utenti dispongano delle autorizzazioni più poche necessarie per eseguire le attività. Per altre informazioni sulla gestione dell'accesso con il controllo degli accessi in base al ruolo di Azure, vedere Procedure consigliate per il controllo degli accessi in base al ruolo di Azure.

Nota

I ruoli di amministratore della sottoscrizione classica Service Amministrazione istrator e Co-Amministrazione istrator includono l'equivalente del ruolo proprietario di Azure Resource Manager. Il ruolo Proprietario include tutte le azioni, quindi un utente con uno di questi ruoli amministrativi può anche creare e gestire gli account di archiviazione. Per altre informazioni, vedere Ruoli di Azure, ruoli di Microsoft Entra e ruoli di amministratore della sottoscrizione classica.

Usare Criteri di Azure per controllare la conformità

Se si dispone di un numero elevato di account di archiviazione, è possibile eseguire un controllo per assicurarsi che tali account siano configurati per impedire la replica di oggetti tra tenant. Per controllare un set di account di archiviazione per la conformità, usare Criteri di Azure. Criteri di Azure è un servizio che è possibile usare per creare, assegnare e gestire criteri che applicano regole alle risorse di Azure. Criteri di Azure consente di mantenere tali risorse conformi agli standard aziendali e ai contratti di servizio. Per altre informazioni, vedere Panoramica di Criteri di Azure.

Creare un criterio con un effetto Audit

Criteri di Azure supporta effetti che determinano cosa accade quando una regola dei criteri viene valutata rispetto a una risorsa. L'effetto Audit crea un avviso quando una risorsa non è conforme, ma non arresta la richiesta. Per altre informazioni sugli effetti, vedere Informazioni sugli effetti Criteri di Azure.

Per creare un criterio con un effetto Audit per l'impostazione di replica di oggetti tra tenant per un account di archiviazione con il portale di Azure, seguire questa procedura:

Nel portale di Azure, andare al servizio Criteri di Azure.

Nella sezione Creazione selezionare Definizioni.

Selezionare Aggiungi definizione di criteri per creare una nuova definizione di criteri.

Per il campo Percorso definizione selezionare il pulsante Altro per specificare dove si trova la risorsa dei criteri di controllo.

Specificare un nome per il criterio. Facoltativamente, è possibile specificare una descrizione e una categoria.

In Regola dei criteri aggiungere la definizione di criteri seguente alla sezione policyRule .

{ "if": { "allOf": [ { "field": "type", "equals": "Microsoft.Storage/storageAccounts" }, { "not": { "field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication", "equals": "false" } } ] }, "then": { "effect": "audit" } }Salvare il criterio.

Assegnare i criteri

Assegnare quindi il criterio a una risorsa. L'ambito dei criteri corrisponde a tale risorsa e a tutte le risorse sottostanti. Per altre informazioni sull'assegnazione dei criteri, vedere Criteri di Azure struttura di assegnazione.

Per assegnare il criterio con il portale di Azure, seguire questa procedura:

- Nel portale di Azure, andare al servizio Criteri di Azure.

- Nella sezione Creazione selezionare Assegnazioni.

- Selezionare Assegna criteri per creare una nuova assegnazione di criteri.

- Per il campo Ambito selezionare l'ambito dell'assegnazione dei criteri.

- Per il campo Definizione criteri selezionare il pulsante Altro , quindi selezionare il criterio definito nella sezione precedente nell'elenco.

- Immettere un nome per l'assegnazione del criterio. La descrizione è facoltativa.

- Lasciare l'opzione Imposizione criteri impostata su Abilitato. Questa impostazione non ha alcun effetto sui criteri di controllo.

- Selezionare Rivedi e crea per creare l'assegnazione.

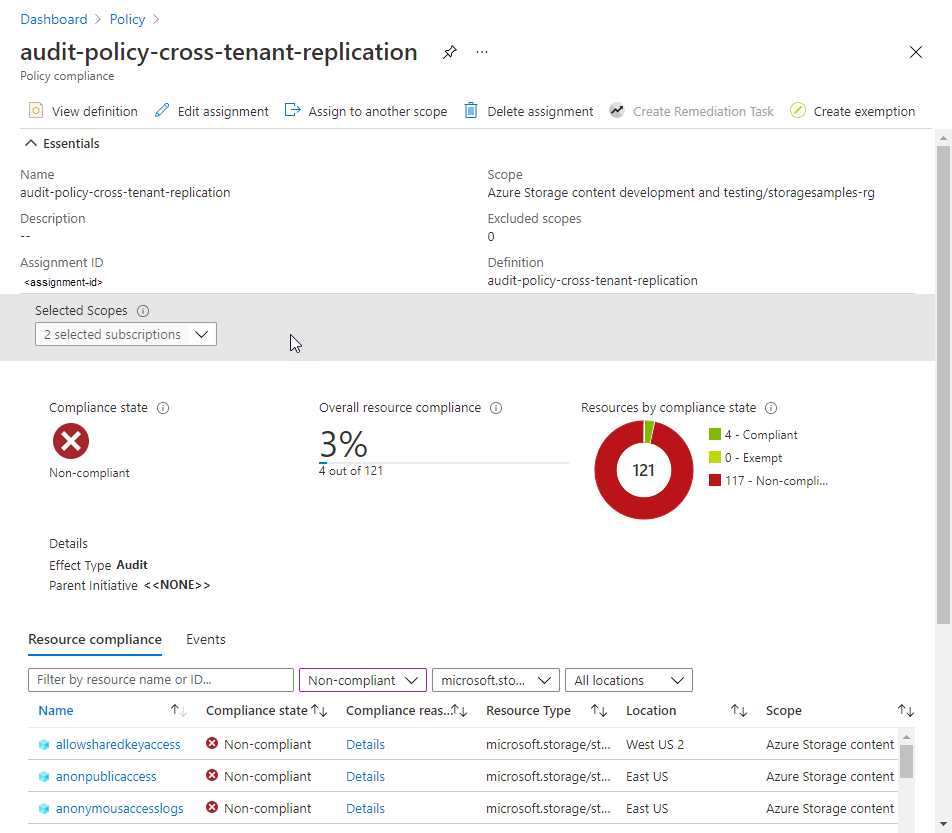

Visualizzare il report di conformità

Dopo aver assegnato i criteri, è possibile visualizzare il report di conformità. Il report di conformità per un criterio di controllo fornisce informazioni sugli account di archiviazione che consentono ancora criteri di replica di oggetti tra tenant. Per altre informazioni, vedere Ottenere i dati di conformità dei criteri.

La disponibilità del report di conformità dopo la creazione dell'assegnazione dei criteri potrebbe richiedere alcuni minuti.

Per visualizzare il report di conformità nel portale di Azure, seguire questa procedura:

Nel portale di Azure, andare al servizio Criteri di Azure.

Selezionare Conformità.

Filtrare i risultati per il nome dell'assegnazione di criteri creata nel passaggio precedente. Il report mostra le risorse che non sono conformi ai criteri.

È possibile eseguire il drill-down nel report per altri dettagli, incluso un elenco di account di archiviazione non conformi.

Usare Criteri di Azure per applicare i criteri di replica dello stesso tenant

Criteri di Azure supporta la governance del cloud assicurandosi che le risorse di Azure rispettino i requisiti e gli standard. Per garantire che gli account di archiviazione nell'organizzazione non consentano la replica tra tenant, è possibile creare criteri che impediscono la creazione di un nuovo account di archiviazione che consenta criteri di replica di oggetti tra tenant. I criteri di imposizione usano l'effetto Deny per impedire una richiesta che creerebbe o modificasse un account di archiviazione per consentire la replica di oggetti tra tenant. Il criterio Nega impedisce inoltre tutte le modifiche di configurazione a un account esistente se l'impostazione di replica di oggetti tra tenant per tale account non è conforme ai criteri. Per altre informazioni sull'effetto Nega, vedere Informazioni sugli effetti Criteri di Azure.

Per creare un criterio con effetto Deny per la replica di oggetti tra tenant, seguire la stessa procedura descritta in Usare Criteri di Azure per controllare la conformità, ma specificare il codice JSON seguente nella sezione policyRule della definizione dei criteri:

{

"if": {

"allOf": [

{

"field": "type",

"equals": "Microsoft.Storage/storageAccounts"

},

{

"not": {

"field":"Microsoft.Storage/storageAccounts/allowCrossTenantReplication",

"equals": "false"

}

}

]

},

"then": {

"effect": "deny"

}

}

Dopo aver creato i criteri con l'effetto Nega e assegnarlo a un ambito, un utente non può creare un account di archiviazione che consenta la replica di oggetti tra tenant. Né un utente può apportare modifiche di configurazione a un account di archiviazione esistente che attualmente consente la replica di oggetti tra tenant. Se si tenta di eseguire questa operazione, si verifica un errore. La proprietà AllowCrossTenantReplication per l'account di archiviazione deve essere impostata su false per procedere con la creazione dell'account o gli aggiornamenti della configurazione, in conformità ai criteri.

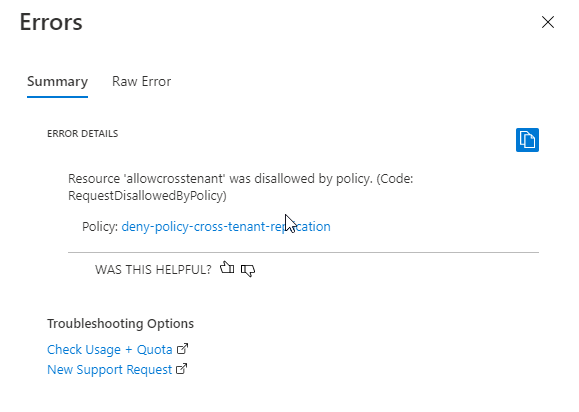

L'immagine seguente mostra l'errore che si verifica se si tenta di creare un account di archiviazione che consente la replica di oggetti tra tenant (impostazione predefinita per un nuovo account) quando un criterio con effetto Deny richiede che la replica di oggetti tra tenant non sia consentita.