Aggiornamento automatico del servizio Mobility in una replica da Azure ad Azure.

Azure Site Recovery usa una frequenza di rilascio mensile per risolvere eventuali problemi e migliorare le funzionalità esistenti o aggiungerne di nuove. Per rimanere aggiornati con il servizio, è necessario pianificare la distribuzione delle patch ogni mese. Per evitare il sovraccarico associato a ogni aggiornamento, è possibile consentire Site Recovery di gestire gli aggiornamenti dei componenti.

Come indicato in Architettura del ripristino di emergenza da Azure ad Azure, il servizio Mobility viene installato su tutte le macchine virtuali (VM) di Azure in cui è abilitata la replica da un'area di Azure a un'altra. Quando si usano gli aggiornamenti automatici, ogni nuova versione aggiorna l'estensione del servizio Mobility.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Funzionamento degli aggiornamenti automatici

Quando si usa Site Recovery per gestire gli aggiornamenti, viene distribuito un runbook globale (usato dai servizi di Azure) tramite un account di automazione, creato nella stessa sottoscrizione dell'insieme di credenziali. Ogni insieme di credenziali usa un account di automazione. Per ogni macchina virtuale in un insieme di credenziali, il runbook verifica la presenza di aggiornamenti automatici attivi. Se è disponibile una versione più recente dell'estensione del servizio Mobility, viene installato l'aggiornamento.

La pianificazione predefinita del runbook ricorre ogni giorno alle 12:00 nel fuso orario dell'area geografica della macchina virtuale replicata. È anche possibile modificare la pianificazione del runbook tramite l'account di automazione.

Nota

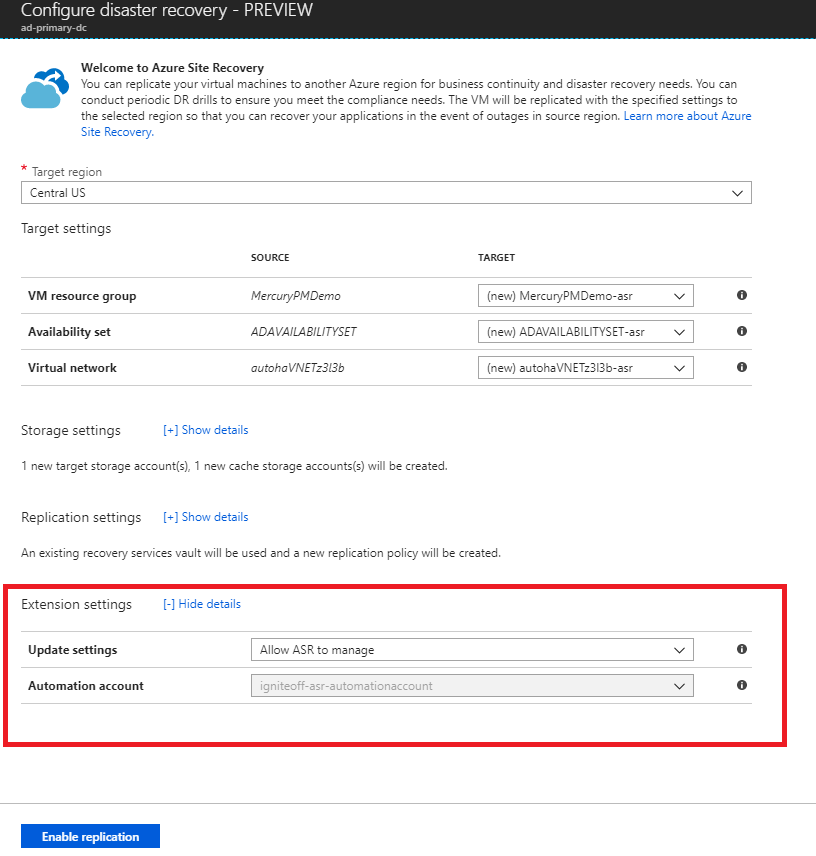

A partire dall' Aggiornamento cumulativo 35, è possibile scegliere un account di automazione esistente da usare per gli aggiornamenti. Prima dell'aggiornamento cumulativo 35, Site Recovery creava un account di automazione per impostazione predefinita. È possibile selezionare questa opzione solo quando si abilita la replica per una macchina virtuale. Non è disponibile per macchine virtuali con la replica già abilitata. L'impostazione selezionata si applica a tutte le macchine virtuali di Azure protette nello stesso insieme di credenziali.

L’abilitazione degli aggiornamenti automatici non richiede il riavvio delle macchine virtuali di Azure, né influisce sulla replica in corso.

La fatturazione dei processi nell'account di automazione si basa sul numero di minuti di runtime del processo usati in un mese. L'esecuzione del processo richiede da alcuni secondi a circa un minuto ogni giorno e viene coperta con le unità gratuite. Per impostazione predefinita sono inclusi 500 minuti di unità gratuite per ogni account di automazione, come mostrato nella tabella seguente:

| Unità gratuite incluse (ogni mese) | Price |

|---|---|

| Runtime del processo 500 minuti | 0,14 € al minuto |

Abilitare gli aggiornamenti automatici

Site Recovery gestisce gli aggiornamenti dell'estensione in diversi modi:

- Gestire come parte del passaggio di abilitazione della replica

- Attivare o disattivare le impostazioni di aggiornamento dell'estensione nell'insieme di credenziali

- Gestire gli aggiornamenti manualmente

Gestire come parte del passaggio di abilitazione della replica

Quando si abilita la replica per una macchina virtuale a partire dallavisualizzazione macchina virtuale o dall’ insieme di credenziali dei servizi di ripristino, è possibile consentire a Site Recovery di gestire gli aggiornamenti per l'estensione di Site Recovery o gestirli manualmente.

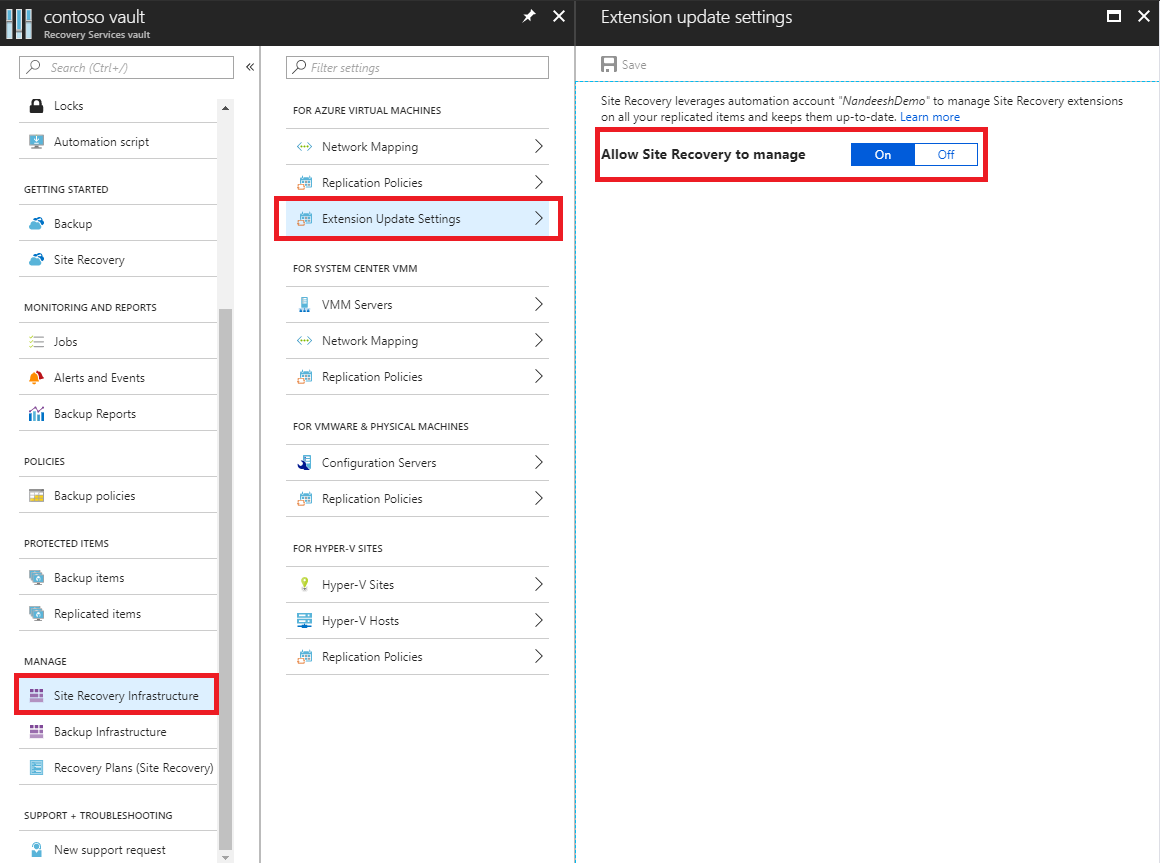

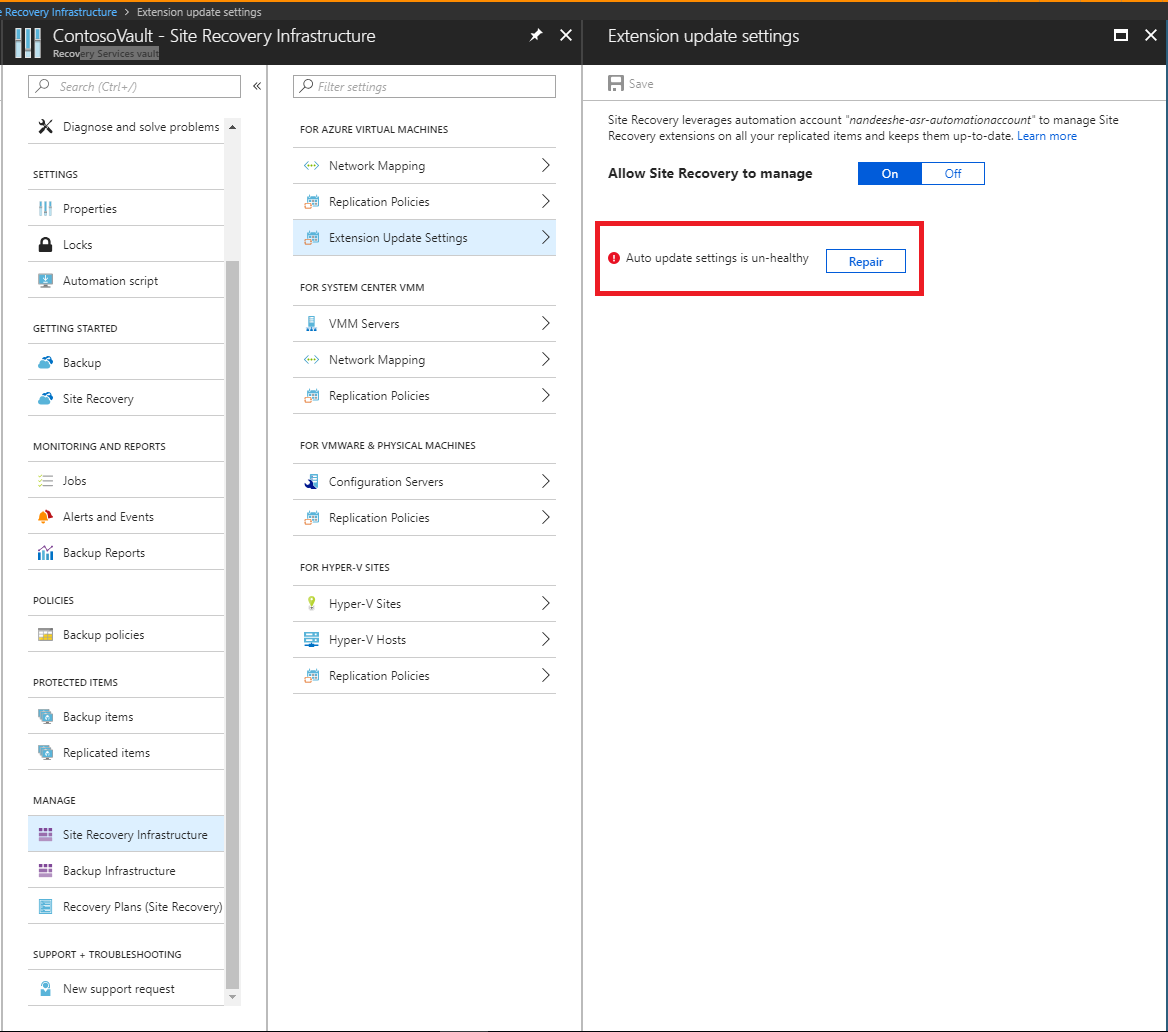

Attivare o disattivare le impostazioni di aggiornamento dell'estensione nell'insieme di credenziali

Dall'insieme di credenziali di Servizi di ripristino passare a Gestisci>Infrastruttura di Site Recovery.

In >Impostazioni di aggiornamento dell'estensione per macchine virtuali di Azure>, Consenti a Site Recovery di gestireselezionare Attivato.

Per gestire manualmente l'estensione, selezionare Disattivato.

Importante

Quando si sceglie Consenti a Site Recovery di gestire, l’impostazione viene applicata a tutte le macchine virtuali nell'insieme di credenziali.

Seleziona Salva.

Nota

Entrambe le opzioni inviano una notifica all'account di automazione usato per la gestione degli aggiornamenti. Se si usa questa funzionalità in un insieme di credenziali per la prima volta, viene creato un nuovo account di automazione per impostazione predefinita. In alternativa, è possibile personalizzare l'impostazione e scegliere un account di automazione esistente. Una volta definito, tutte le azioni successive per abilitare la replica nello stesso insieme di credenziali useranno l'account di automazione selezionato. Attualmente, il menu a discesa elenca solo gli account di automazione che si trovano nello stesso gruppo di risorse dell'insieme di credenziali.

Per un account di automazione personalizzato, usare lo script seguente:

Importante

Eseguire lo script seguente nel contesto di un account di automazione. Questo script sfrutta le identità gestite assegnate dal sistema come tipo di autenticazione.

param(

[Parameter(Mandatory=$true)]

[String] $VaultResourceId,

[Parameter(Mandatory=$true)]

[ValidateSet("Enabled",'Disabled')]

[Alias("Enabled or Disabled")]

[String] $AutoUpdateAction,

[Parameter(Mandatory=$false)]

[String] $AutomationAccountArmId

)

$SiteRecoveryRunbookName = "Modify-AutoUpdateForVaultForPartner"

$TaskId = [guid]::NewGuid().ToString()

$SubscriptionId = "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

$AsrApiVersion = "2021-12-01"

$ArmEndPoint = "https://management.azure.com"

$AadAuthority = "https://login.windows.net/"

$AadAudience = "https://management.core.windows.net/"

$AzureEnvironment = "AzureCloud"

$Timeout = "160"

$AuthenticationType = "SystemAssignedIdentity"

function Throw-TerminatingErrorMessage

{

Param

(

[Parameter(Mandatory=$true)]

[String]

$Message

)

throw ("Message: {0}, TaskId: {1}.") -f $Message, $TaskId

}

function Write-Tracing

{

Param

(

[Parameter(Mandatory=$true)]

[ValidateSet("Informational", "Warning", "ErrorLevel", "Succeeded", IgnoreCase = $true)]

[String]

$Level,

[Parameter(Mandatory=$true)]

[String]

$Message,

[Switch]

$DisplayMessageToUser

)

Write-Output $Message

}

function Write-InformationTracing

{

Param

(

[Parameter(Mandatory=$true)]

[String]

$Message

)

Write-Tracing -Message $Message -Level Informational -DisplayMessageToUser

}

function ValidateInput()

{

try

{

if(!$VaultResourceId.StartsWith("/subscriptions", [System.StringComparison]::OrdinalIgnoreCase))

{

$ErrorMessage = "The vault resource id should start with /subscriptions."

throw $ErrorMessage

}

$Tokens = $VaultResourceId.SubString(1).Split("/")

if(!($Tokens.Count % 2 -eq 0))

{

$ErrorMessage = ("Odd Number of tokens: {0}." -f $Tokens.Count)

throw $ErrorMessage

}

if(!($Tokens.Count/2 -eq 4))

{

$ErrorMessage = ("Invalid number of resource in vault ARM id expected:4, actual:{0}." -f ($Tokens.Count/2))

throw $ErrorMessage

}

if($AutoUpdateAction -ieq "Enabled" -and [string]::IsNullOrEmpty($AutomationAccountArmId))

{

$ErrorMessage = ("The automation account ARM id should not be null or empty when AutoUpdateAction is enabled.")

throw $ErrorMessage

}

}

catch

{

$ErrorMessage = ("ValidateInput failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

function Initialize-SubscriptionId()

{

try

{

$Tokens = $VaultResourceId.SubString(1).Split("/")

$Count = 0

$ArmResources = @{}

while($Count -lt $Tokens.Count)

{

$ArmResources[$Tokens[$Count]] = $Tokens[$Count+1]

$Count = $Count + 2

}

return $ArmResources["subscriptions"]

}

catch

{

Write-Tracing -Level ErrorLevel -Message ("Initialize-SubscriptionId: failed with [Exception: {0}]." -f $_.Exception) -DisplayMessageToUser

throw

}

}

function Invoke-InternalRestMethod($Uri, $Headers, [ref]$Result)

{

$RetryCount = 0

$MaxRetry = 3

do

{

try

{

$ResultObject = Invoke-RestMethod -Uri $Uri -Headers $Headers

($Result.Value) += ($ResultObject)

break

}

catch

{

Write-InformationTracing ("Retry Count: {0}, Exception: {1}." -f $RetryCount, $_.Exception)

$RetryCount++

if(!($RetryCount -le $MaxRetry))

{

throw

}

Start-Sleep -Milliseconds 2000

}

}while($true)

}

function Invoke-InternalWebRequest($Uri, $Headers, $Method, $Body, $ContentType, [ref]$Result)

{

$RetryCount = 0

$MaxRetry = 3

do

{

try

{

$ResultObject = Invoke-WebRequest -Uri $UpdateUrl -Headers $Header -Method 'PATCH' `

-Body $InputJson -ContentType "application/json" -UseBasicParsing

($Result.Value) += ($ResultObject)

break

}

catch

{

Write-InformationTracing ("Retry Count: {0}, Exception: {1}." -f $RetryCount, $_.Exception)

$RetryCount++

if(!($RetryCount -le $MaxRetry))

{

throw

}

Start-Sleep -Milliseconds 2000

}

}while($true)

}

function Get-Header([ref]$Header, $AadAudience){

try

{

$Header.Value['Content-Type'] = 'application\json'

Write-InformationTracing ("The Authentication Type is system Assigned Identity based.")

$endpoint = $env:IDENTITY_ENDPOINT

$endpoint

$Headers = New-Object "System.Collections.Generic.Dictionary[[String],[String]]"

$Headers.Add("X-IDENTITY-HEADER", $env:IDENTITY_HEADER)

$Headers.Add("Metadata", "True")

$authenticationResult = Invoke-RestMethod -Method Get -Headers $Headers -Uri ($endpoint +'?resource=' +$AadAudience)

$accessToken = $authenticationResult.access_token

$Header.Value['Authorization'] = "Bearer " + $accessToken

$Header.Value["x-ms-client-request-id"] = $TaskId + "/" + (New-Guid).ToString() + "-" + (Get-Date).ToString("u")

}

catch

{

$ErrorMessage = ("Get-BearerToken: failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

function Get-ProtectionContainerToBeModified([ref] $ContainerMappingList)

{

try

{

Write-InformationTracing ("Get protection container mappings : {0}." -f $VaultResourceId)

$ContainerMappingListUrl = $ArmEndPoint + $VaultResourceId + "/replicationProtectionContainerMappings" + "?api-version=" + $AsrApiVersion

Write-InformationTracing ("Getting the bearer token and the header.")

Get-Header ([ref]$Header) $AadAudience

$Result = @()

Invoke-InternalRestMethod -Uri $ContainerMappingListUrl -Headers $header -Result ([ref]$Result)

$ContainerMappings = $Result[0]

Write-InformationTracing ("Total retrieved container mappings: {0}." -f $ContainerMappings.Value.Count)

foreach($Mapping in $ContainerMappings.Value)

{

if(($Mapping.properties.providerSpecificDetails -eq $null) -or ($Mapping.properties.providerSpecificDetails.instanceType -ine "A2A"))

{

Write-InformationTracing ("Mapping properties: {0}." -f ($Mapping.properties))

Write-InformationTracing ("Ignoring container mapping: {0} as the provider does not match." -f ($Mapping.Id))

continue;

}

if($Mapping.Properties.State -ine "Paired")

{

Write-InformationTracing ("Ignoring container mapping: {0} as the state is not paired." -f ($Mapping.Id))

continue;

}

Write-InformationTracing ("Provider specific details {0}." -f ($Mapping.properties.providerSpecificDetails))

$MappingAutoUpdateStatus = $Mapping.properties.providerSpecificDetails.agentAutoUpdateStatus

$MappingAutomationAccountArmId = $Mapping.properties.providerSpecificDetails.automationAccountArmId

$MappingHealthErrorCount = $Mapping.properties.HealthErrorDetails.Count

if($AutoUpdateAction -ieq "Enabled" -and

($MappingAutoUpdateStatus -ieq "Enabled") -and

($MappingAutomationAccountArmId -ieq $AutomationAccountArmId) -and

($MappingHealthErrorCount -eq 0))

{

Write-InformationTracing ("Provider specific details {0}." -f ($Mapping.properties))

Write-InformationTracing ("Ignoring container mapping: {0} as the auto update is already enabled and is healthy." -f ($Mapping.Id))

continue;

}

($ContainerMappingList.Value).Add($Mapping.id)

}

}

catch

{

$ErrorMessage = ("Get-ProtectionContainerToBeModified: failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

}

$OperationStartTime = Get-Date

$ContainerMappingList = New-Object System.Collections.Generic.List[System.String]

$JobsInProgressList = @()

$JobsCompletedSuccessList = @()

$JobsCompletedFailedList = @()

$JobsFailedToStart = 0

$JobsTimedOut = 0

$Header = @{}

$AzureRMProfile = Get-Module -ListAvailable -Name AzureRM.Profile | Select Name, Version, Path

$AzureRmProfileModulePath = Split-Path -Parent $AzureRMProfile.Path

Add-Type -Path (Join-Path $AzureRmProfileModulePath "Microsoft.IdentityModel.Clients.ActiveDirectory.dll")

$Inputs = ("Tracing inputs VaultResourceId: {0}, Timeout: {1}, AutoUpdateAction: {2}, AutomationAccountArmId: {3}." -f $VaultResourceId, $Timeout, $AutoUpdateAction, $AutomationAccountArmId)

Write-Tracing -Message $Inputs -Level Informational -DisplayMessageToUser

$CloudConfig = ("Tracing cloud configuration ArmEndPoint: {0}, AadAuthority: {1}, AadAudience: {2}." -f $ArmEndPoint, $AadAuthority, $AadAudience)

Write-Tracing -Message $CloudConfig -Level Informational -DisplayMessageToUser

ValidateInput

$SubscriptionId = Initialize-SubscriptionId

Get-ProtectionContainerToBeModified ([ref]$ContainerMappingList)

$Input = @{

"properties"= @{

"providerSpecificInput"= @{

"instanceType" = "A2A"

"agentAutoUpdateStatus" = $AutoUpdateAction

"automationAccountArmId" = $AutomationAccountArmId

"automationAccountAuthenticationType" = $AuthenticationType

}

}

}

$InputJson = $Input | ConvertTo-Json

if ($ContainerMappingList.Count -eq 0)

{

Write-Tracing -Level Succeeded -Message ("Exiting as there are no container mappings to be modified.") -DisplayMessageToUser

exit

}

Write-InformationTracing ("Container mappings to be updated has been retrieved with count: {0}." -f $ContainerMappingList.Count)

try

{

Write-InformationTracing ("Start the modify container mapping jobs.")

ForEach($Mapping in $ContainerMappingList)

{

try {

$UpdateUrl = $ArmEndPoint + $Mapping + "?api-version=" + $AsrApiVersion

Get-Header ([ref]$Header) $AadAudience

$Result = @()

Invoke-InternalWebRequest -Uri $UpdateUrl -Headers $Header -Method 'PATCH' `

-Body $InputJson -ContentType "application/json" -Result ([ref]$Result)

$Result = $Result[0]

$JobAsyncUrl = $Result.Headers['Azure-AsyncOperation']

Write-InformationTracing ("The modify container mapping job invoked with async url: {0}." -f $JobAsyncUrl)

$JobsInProgressList += $JobAsyncUrl;

# Rate controlling the set calls to maximum 60 calls per minute.

# ASR throttling for set calls is 200 in 1 minute.

Start-Sleep -Milliseconds 1000

}

catch{

Write-InformationTracing ("The modify container mappings job creation failed for: {0}." -f $Ru)

Write-InformationTracing $_

$JobsFailedToStart++

}

}

Write-InformationTracing ("Total modify container mappings has been initiated: {0}." -f $JobsInProgressList.Count)

}

catch

{

$ErrorMessage = ("Modify container mapping jobs failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

try

{

while($JobsInProgressList.Count -ne 0)

{

Sleep -Seconds 30

$JobsInProgressListInternal = @()

ForEach($JobAsyncUrl in $JobsInProgressList)

{

try

{

Get-Header ([ref]$Header) $AadAudience

$Result = Invoke-RestMethod -Uri $JobAsyncUrl -Headers $header

$JobState = $Result.Status

if($JobState -ieq "InProgress")

{

$JobsInProgressListInternal += $JobAsyncUrl

}

elseif($JobState -ieq "Succeeded" -or `

$JobState -ieq "PartiallySucceeded" -or `

$JobState -ieq "CompletedWithInformation")

{

Write-InformationTracing ("Jobs succeeded with state: {0}." -f $JobState)

$JobsCompletedSuccessList += $JobAsyncUrl

}

else

{

Write-InformationTracing ("Jobs failed with state: {0}." -f $JobState)

$JobsCompletedFailedList += $JobAsyncUrl

}

}

catch

{

Write-InformationTracing ("The get job failed with: {0}. Ignoring the exception and retrying the next job." -f $_.Exception)

# The job on which the tracking failed, will be considered in progress and tried again later.

$JobsInProgressListInternal += $JobAsyncUrl

}

# Rate controlling the get calls to maximum 120 calls each minute.

# ASR throttling for get calls is 10000 in 60 minutes.

Start-Sleep -Milliseconds 500

}

Write-InformationTracing ("Jobs remaining {0}." -f $JobsInProgressListInternal.Count)

$CurrentTime = Get-Date

if($CurrentTime -gt $OperationStartTime.AddMinutes($Timeout))

{

Write-InformationTracing ("Tracing modify cloud pairing jobs has timed out.")

$JobsTimedOut = $JobsInProgressListInternal.Count

$JobsInProgressListInternal = @()

}

$JobsInProgressList = $JobsInProgressListInternal

}

}

catch

{

$ErrorMessage = ("Tracking modify cloud pairing jobs failed with [Exception: {0}]." -f $_.Exception)

Write-Tracing -Level ErrorLevel -Message $ErrorMessage -DisplayMessageToUser

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

Write-InformationTracing ("Tracking modify cloud pairing jobs completed.")

Write-InformationTracing ("Modify cloud pairing jobs success: {0}." -f $JobsCompletedSuccessList.Count)

Write-InformationTracing ("Modify cloud pairing jobs failed: {0}." -f $JobsCompletedFailedList.Count)

Write-InformationTracing ("Modify cloud pairing jobs failed to start: {0}." -f $JobsFailedToStart)

Write-InformationTracing ("Modify cloud pairing jobs timedout: {0}." -f $JobsTimedOut)

if($JobsTimedOut -gt 0)

{

$ErrorMessage = "One or more modify cloud pairing jobs has timedout."

Write-Tracing -Level ErrorLevel -Message ($ErrorMessage)

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

elseif($JobsCompletedSuccessList.Count -ne $ContainerMappingList.Count)

{

$ErrorMessage = "One or more modify cloud pairing jobs failed."

Write-Tracing -Level ErrorLevel -Message ($ErrorMessage)

Throw-TerminatingErrorMessage -Message $ErrorMessage

}

Write-Tracing -Level Succeeded -Message ("Modify cloud pairing completed.") -DisplayMessageToUser

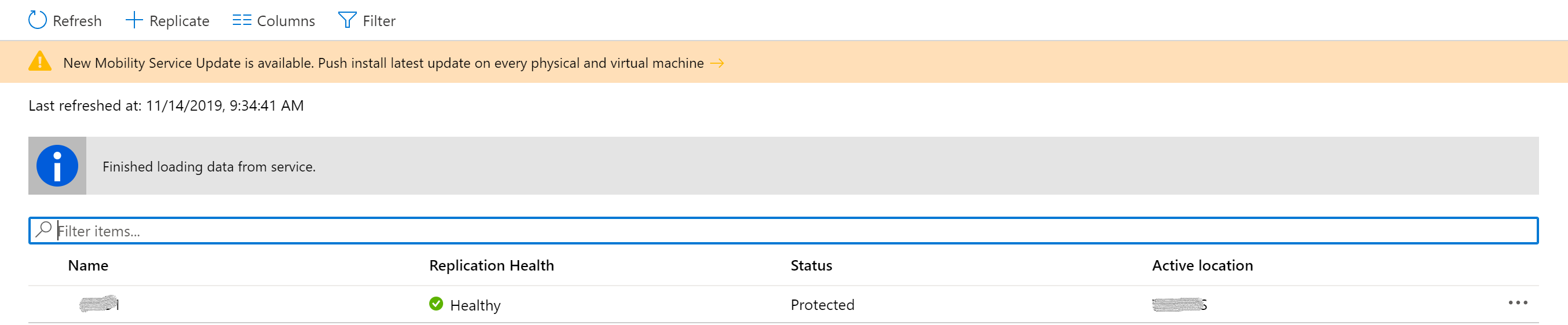

Gestire gli aggiornamenti manualmente

Se sono presenti nuovi aggiornamenti per il servizio Mobility installato nelle macchine virtuali, verrà visualizzata la notifica seguente: Nuovo aggiornamento dell'agente di replica di Site Recovery disponibile. Fare clic per installare.

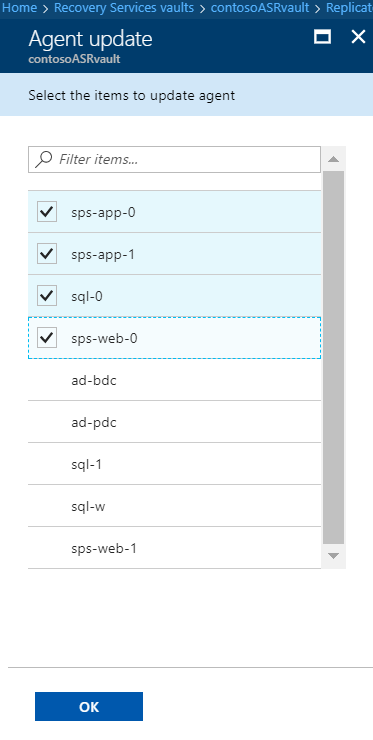

Selezionare la notifica per aprire la pagina di selezione della macchina virtuale.

Scegliere le macchine virtuali da aggiornare e quindi selezionare OK. L’aggiornamento del servizio Mobility viene avviato per ogni macchina virtuale selezionata.

Problemi comuni e risoluzione dei problemi

Se si verifica un problema con gli aggiornamenti automatici, verrà visualizzata una notifica di errore in Problemi di configurazione nel dashboard dell'insieme di credenziali.

Se non è possibile abilitare gli aggiornamenti automatici, vedere gli errori comuni e le azioni consigliate seguenti:

Errore: non si hanno le autorizzazioni per creare un account RunAs di Azure (entità servizio) e concedere il ruolo di collaboratore all'entità servizio.

Azione consigliata: verificare che l'account connesso sia assegnato come collaboratore e riprovare. Per altre informazioni sull'assegnazione delle autorizzazioni, vedere la sezione relativa alle autorizzazioni necessarie in Procedura: Usare il portale per creare un'applicazione Microsoft Entra e un'entità servizio in grado di accedere alle risorse.

Per risolvere la maggior parte dei problemi dopo aver abilitato gli aggiornamenti automatici, selezionare Ripara. Se il pulsante Ripara non è disponibile, vedere il messaggio di errore visualizzato nel riquadro delle impostazioni di aggiornamento dell'estensione.

Errore: l'account RunAs non ha l'autorizzazione per accedere alla risorsa dei servizi di ripristino.

Azione consigliata: eliminare e poi ricreare l'account RunAs. In alternativa, assicurarsi che l'applicazione Microsoft Entra dell'account RunAs di Automazione possa accedere alla risorsa dei servizi di ripristino.

Errore: impossibile trovare l'account RunAs. L'applicazione Azure Active Directory, l'entità servizio, il ruolo, l'asset del certificato di automazione o l'asset della connessione di automazione, uno di questi è stato eliminato o non è stato creato oppure l'identificazione personale del certificato non è identica a quella della connessione.

Azione consigliata: eliminare e poi ricreare l'account RunAs.

Errore: il certificato RunAs di Azure usato dall'account di automazione sta per scadere.

Il certificato autofirmato creato per l'account RunAs scade dopo un anno dalla data di creazione. È possibile rinnovarlo in qualsiasi momento prima della scadenza. Iscrivendosi alle notifiche tramite posta elettronica, si riceveranno anche messaggi di posta elettronica quando è richiesto l’intervento dell’utente. Questo errore viene visualizzato due mesi prima della data di scadenza e se il certificato è scaduto diventa un errore critico. Una volta scaduto il certificato, l'aggiornamento automatico non funzionerà fino al rinnovo dello stesso.

Azione consigliata: per risolvere il problema selezionare Ripara e quindi Rinnova certificato.

Nota

Dopo aver rinnovato il certificato, aggiornare la pagina per visualizzare lo stato corrente.

Passaggi successivi

Altre informazioni su come eseguire la migrazione del tipo di autenticazione degli account di automazione alle identità gestite.