Usare l'intelligence sulle minacce di Microsoft Sentinel

Accelerare il rilevamento e la correzione delle minacce con la creazione e la gestione semplificate dell'intelligence sulle minacce. Questo articolo illustra come sfruttare al meglio l'integrazione dell'intelligence per le minacce nell'interfaccia di gestione, sia che si stia accedendo da Microsoft Sentinel nel portale di Azure o nel portale di Defender.

- Creare oggetti intelligence per le minacce usando l'espressione di informazioni sulle minacce strutturata (STIX)

- Gestire l'intelligence sulle minacce visualizzando, curando e visualizzando

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Accedere all'interfaccia di gestione

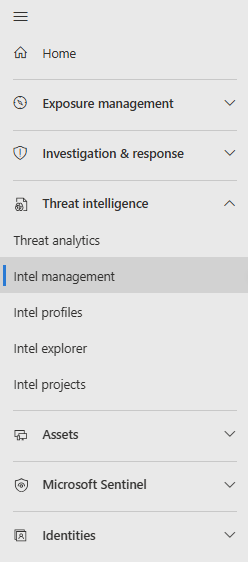

Fare riferimento a una delle schede seguenti, a seconda della posizione in cui si vuole usare l'intelligence sulle minacce. Anche se l'interfaccia di gestione è accessibile in modo diverso a seconda del portale usato, le attività di creazione e gestione hanno gli stessi passaggi una volta arrivati.

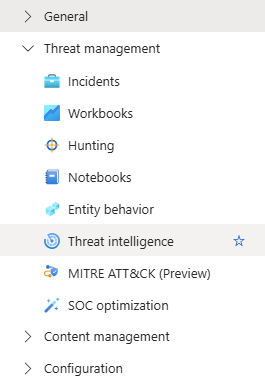

Nel portale di Defender passare a Gestione Intel di Intelligence>per le minacce.

Creare intelligence sulle minacce

Usare l'interfaccia di gestione per creare oggetti STIX ed eseguire altre attività comuni di intelligence sulle minacce, ad esempio l'assegnazione di tag agli indicatori e la definizione di connessioni tra oggetti.

- Definire le relazioni durante la creazione di nuovi oggetti STIX.

- Creare rapidamente più oggetti usando la funzionalità duplicata per copiare i metadati da un oggetto TI nuovo o esistente.

Per altre informazioni sugli oggetti STIX supportati, vedere Informazioni sull'intelligence sulle minacce.

Creare un nuovo oggetto STIX

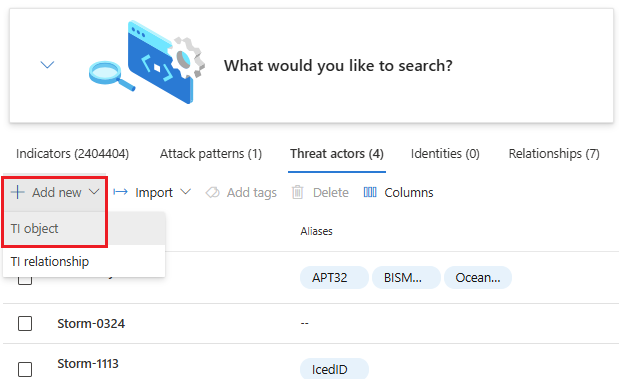

Selezionare Aggiungi nuovo>oggetto TI.

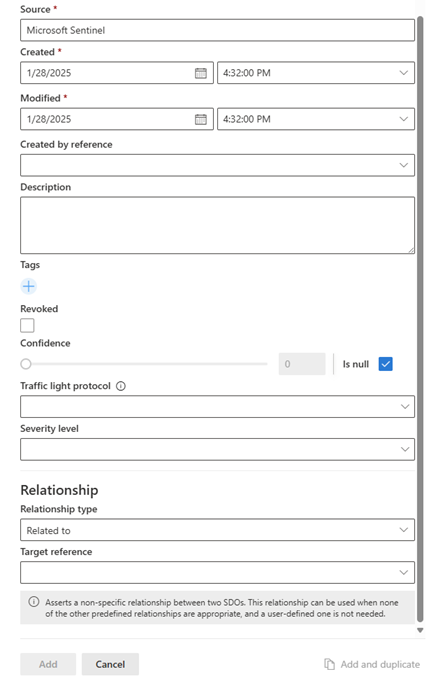

Scegliere Tipo di oggetto, quindi compilare il modulo nella pagina Nuovo oggetto TI. I campi obbligatori sono contrassegnati con un asterisco rosso (*).

Prendere in considerazione la progettazione di un valore di riservatezza o la classificazione TLP (Traffic Light Protocol ) per l'oggetto TI. Per altre informazioni sui valori rappresentati, vedere Curare l'intelligence sulle minacce.

Se si conosce il modo in cui questo oggetto è correlato a un altro oggetto intelligence per le minacce, indicare che la connessione con il tipo di relazione e il riferimento target.

Selezionare Aggiungi per un singolo oggetto o Aggiungi e duplicato se si desidera creare più elementi con gli stessi metadati. L'immagine seguente mostra la sezione comune dei metadati di ogni oggetto STIX duplicato.

Gestire l'intelligence sulle minacce

Ottimizzare l'ti dalle origini con le regole di inserimento. Curare l'ti esistente con il generatore di relazioni. Usare l'interfaccia di gestione per cercare, filtrare e ordinare, quindi aggiungere tag all'intelligence per le minacce.

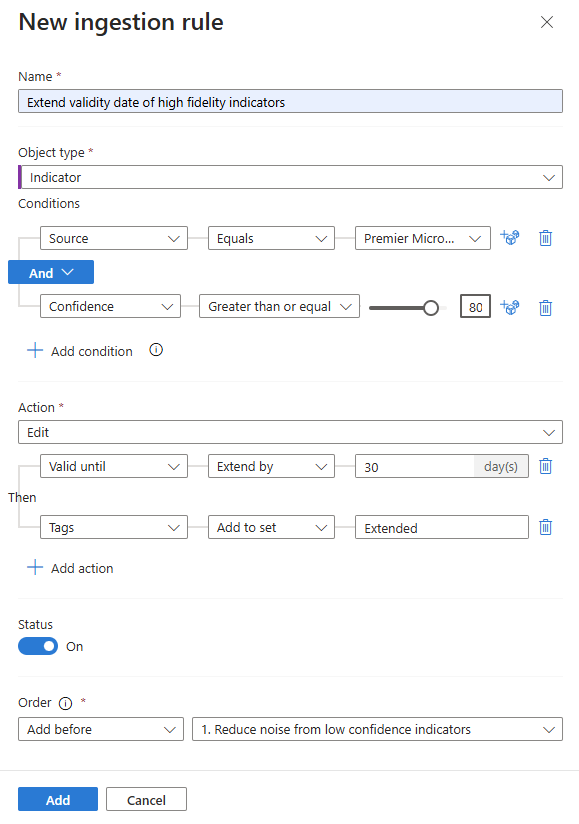

Ottimizzare i feed di intelligence per le minacce con le regole di inserimento

Ridurre il rumore dai feed TI, estendere la validità degli indicatori di valore elevato e aggiungere tag significativi agli oggetti in ingresso. Questi sono solo alcuni dei casi d'uso per le regole di inserimento. Ecco i passaggi per estendere la data di validità sugli indicatori di valore elevato.

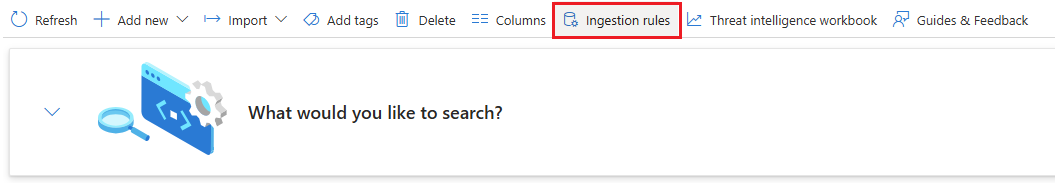

Selezionare Regole di inserimento per aprire un'intera pagina per visualizzare le regole esistenti e costruire una nuova logica delle regole.

Immettere un nome descrittivo per la regola. La pagina regole di inserimento ha una regola ampia per il nome, ma è l'unica descrizione di testo disponibile per differenziare le regole senza modificarle.

Selezionare Il tipo di oggetto. Questo caso d'uso si basa sull'estensione della

Valid fromproprietà disponibile solo perIndicatori tipi di oggetto.Aggiungere la condizione per

SourceEqualse selezionare il valoreSourceelevato.Aggiungere una condizione per

ConfidenceGreater than or equale immettere unConfidencepunteggio.Selezionare l'azione. Poiché si vuole modificare questo indicatore, selezionare

Edit.Selezionare l'azione Aggiungi per

Valid until,Extend bye selezionare un intervallo di tempo in giorni.Prendere in considerazione l'aggiunta di un tag per indicare il valore elevato posizionato su questi indicatori, ad esempio

Extended. La data modificata non viene aggiornata dalle regole di inserimento.Selezionare l'ordine che si vuole eseguire la regola. Le regole vengono eseguite dal numero di ordine più basso al più alto. Ogni regola valuta ogni oggetto inserito.

Se la regola è pronta per l'abilitazione, attivare o disattivare Stato .

Selezionare Aggiungi per creare la regola di inserimento.

Per altre informazioni, vedere Informazioni sulle regole di inserimento di intelligence sulle minacce.

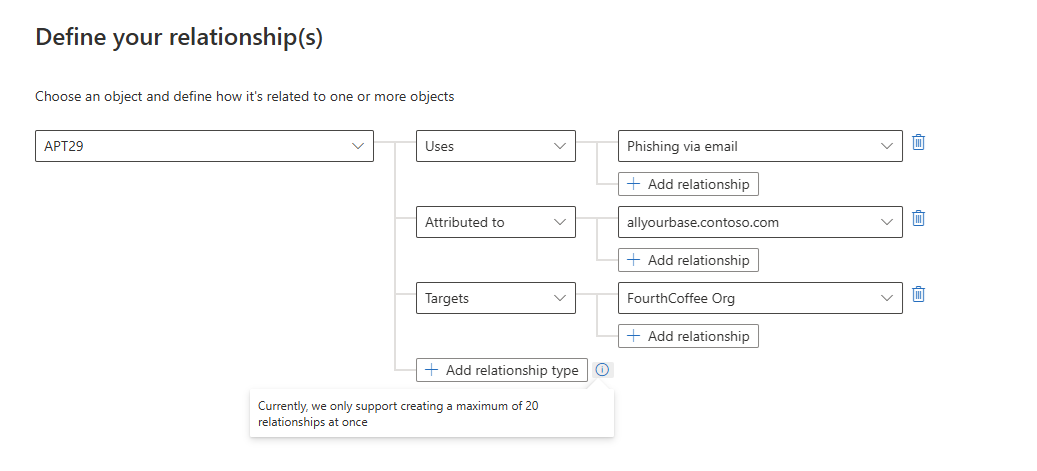

Curare l'intelligence sulle minacce con il generatore di relazioni

Connettere gli oggetti intelligence per le minacce con il generatore di relazioni. È presente un massimo di 20 relazioni nel generatore contemporaneamente, ma è possibile creare più connessioni tramite più iterazioni e aggiungendo riferimenti di destinazione delle relazioni per i nuovi oggetti.

Iniziare con un oggetto come un attore di minaccia o un modello di attacco in cui il singolo oggetto si connette a uno o più oggetti, ad esempio indicatori.

Aggiungere il tipo di relazione in base alle procedure consigliate descritte nella tabella seguente e nella tabella di riepilogo delle relazioni di riferimento STIX 2.1:

| Tipo di relazione | Descrizione |

|---|---|

|

Duplicato di derivato da correlato a |

Relazioni comuni definite per qualsiasi oggetto di dominio STIX (SDO) Per altre informazioni, vedere le informazioni di riferimento su STIX 2.1 sulle relazioni comuni |

| Destinazioni |

Attack pattern o Threat actor Destinazioni Identity |

| Utilizzazioni |

Threat actor Utilizzazioni Attack pattern |

| Attributo a |

Threat actor Attributo a Identity |

| Indica |

Indicator Indica Attack pattern o Threat actor |

| Rappresenta |

Threat actor Rappresenta Identity |

L'immagine seguente illustra le connessioni effettuate tra un attore di minaccia e un modello di attacco, un indicatore e un'identità usando la tabella del tipo di relazione.

Visualizzare l'intelligence sulle minacce nell'interfaccia di gestione

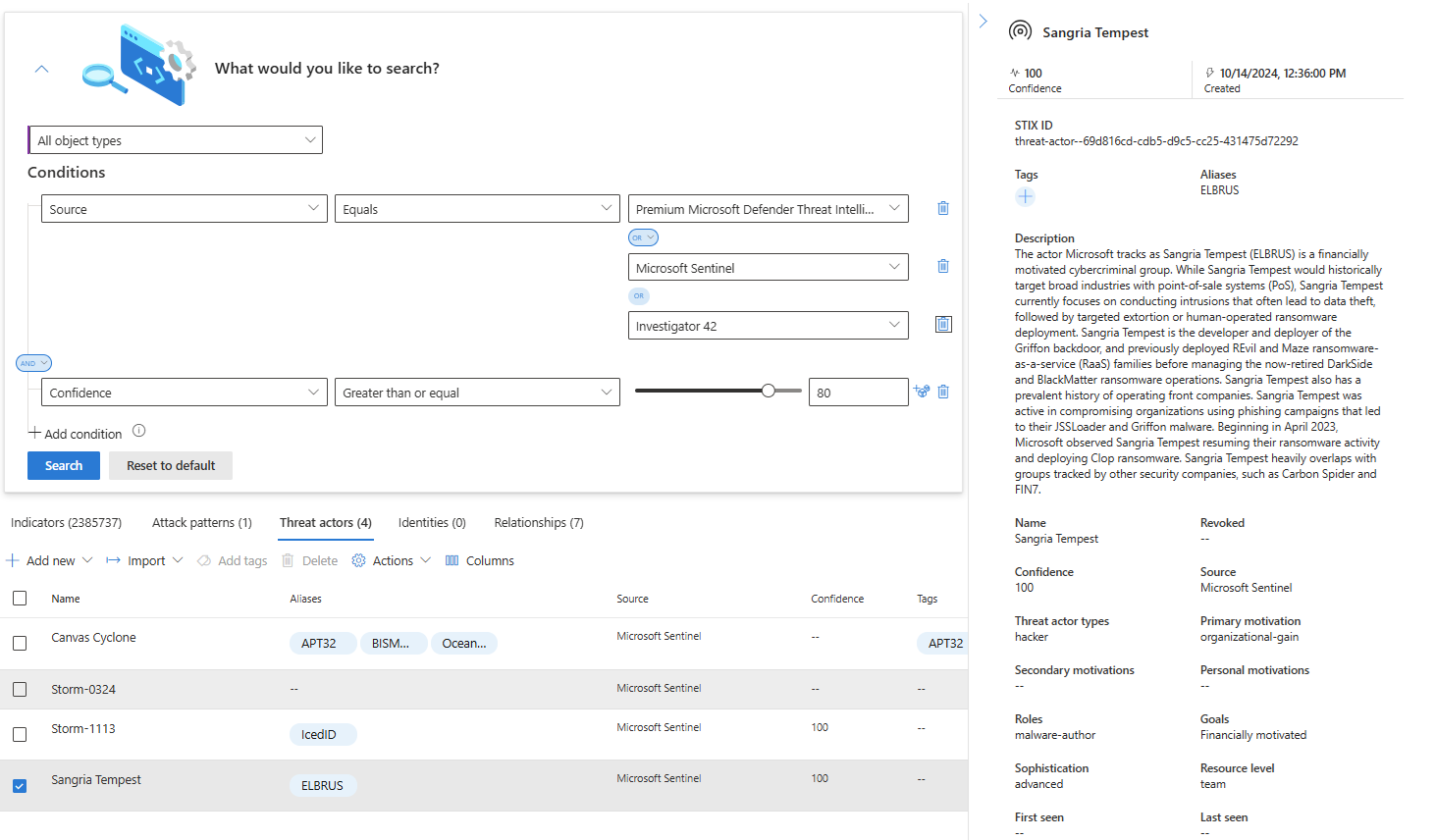

Usare l'interfaccia di gestione per ordinare, filtrare ed eseguire ricerche nell'intelligence sulle minacce da qualsiasi origine da cui sono stati inseriti senza scrivere una query di Log Analytics.

Dall'interfaccia di gestione espandere il menu Che cosa si vuole cercare?

Selezionare un tipo di oggetto STIX o lasciare tutti i tipi di oggetto predefiniti.

Selezionare le condizioni usando gli operatori logici.

Selezionare l'oggetto su cui si desidera visualizzare altre informazioni.

Nell'immagine seguente sono state usate più origini per la ricerca inserendole in un OR gruppo, mentre più condizioni sono state raggruppate con l'operatore AND .

Microsoft Sentinel visualizza solo la versione più recente dell'intel per le minacce in questa visualizzazione. Per altre informazioni sul modo in cui gli oggetti vengono aggiornati, vedere Informazioni sull'intelligence sulle minacce.

Gli indicatori IP e dei nomi di dominio sono arricchiti con dati aggiuntivi GeoLocation , WhoIs in modo da poter fornire più contesto per le indagini in cui viene trovato l'indicatore.

Ecco un esempio.

Importante

L'arricchimento con i dati GeoLocation e WhoIs è al momento in anteprima. In Condizioni supplementari per l'utilizzo delle anteprime di Microsoft Azure sono incluse ulteriori note legali che si applicano alle funzionalità di Azure disponibili in versione beta, in anteprima o comunque non ancora in fase di disponibilità generale.

Contrassegnare e modificare l'intelligence sulle minacce

L'assegnazione di tag all'intelligence per le minacce è un modo rapido per raggruppare gli oggetti per semplificarne la ricerca. In genere, è possibile applicare tag correlati a un evento imprevisto specifico. Tuttavia, se un oggetto rappresenta le minacce di un determinato attore noto o di una campagna di attacco nota, è consigliabile creare una relazione anziché un tag.

- Usare l'interfaccia di gestione per ordinare, filtrare e cercare l'intelligence sulle minacce.

- Dopo aver trovato gli oggetti con cui si desidera lavorare, selezionarli con più selezioni scegliendo uno o più oggetti dello stesso tipo.

- Selezionare Aggiungi tag e contrassegnarli tutti contemporaneamente con uno o più tag.

- Poiché l'assegnazione di tag è in formato libero, è consigliabile creare convenzioni di denominazione standard per i tag nell'organizzazione.

Modificare l'intelligence per le minacce un oggetto alla volta, indipendentemente dal fatto che sia stato creato direttamente in Microsoft Sentinel o da origini partner, ad esempio i server TIP e TAXII. Per threat intel creato nell'interfaccia di gestione, tutti i campi sono modificabili. Per le minacce intel inserite da origini partner, solo campi specifici sono modificabili, inclusi tag, data di scadenza, confidenza e revocati. In entrambi i casi, solo la versione più recente dell'oggetto viene visualizzata nell'interfaccia di gestione.

Per altre informazioni sull'aggiornamento di Intel per le minacce, vedere Visualizzare l'intelligence sulle minacce.

Trovare e visualizzare gli indicatori con le query

Questa procedura descrive come visualizzare gli indicatori di minaccia in Log Analytics, insieme ad altri dati degli eventi di Microsoft Sentinel, indipendentemente dal feed di origine o dal metodo usato per inserirli.

Gli indicatori di minaccia sono elencati nella tabella di Microsoft Sentinel ThreatIntelligenceIndicator . Questa tabella è la base per le query di intelligence sulle minacce eseguite da altre funzionalità di Microsoft Sentinel, ad esempio Analisi, Ricerca e Cartelle di lavoro.

Per visualizzare gli indicatori di intelligence sulle minacce:

Per Microsoft Sentinel nel Portale di Azure, in Generale, selezionare Log.

Per Microsoft Sentinel nel portale di Defender, selezionare indagine e risposta>Ricerca>Ricerca avanzata.

La tabella

ThreatIntelligenceIndicatorsi trova nel gruppo Microsoft Sentinel.Selezionare l'icona Anteprima dei dati (a forma di occhio) accanto al nome della tabella. Selezionare Visualizza nell'editor di query per eseguire una query che mostri record di questa tabella.

I risultati dovrebbero essere simili all'indicatore di minaccia di esempio seguente.

Visualizzare l'intelligence sulle minacce con cartelle di lavoro

Usare una cartella di lavoro di Microsoft Sentinel creata appositamente per visualizzare le informazioni chiave sull'intelligence sulle minacce in Microsoft Sentinel e personalizzare la cartella di lavoro in base alle esigenze aziendali.

Ecco come trovare la cartella di lavoro di Intelligence sulle minacce fornita in Microsoft Sentinel e un esempio di come apportare modifiche alla cartella di lavoro per personalizzarla.

Nel portale di Azure passare a Microsoft Sentinel.

Scegliere l'area di lavoro in cui sono stati importati gli indicatori di minaccia usando uno dei due connettori dati di intelligence sulle minacce.

Nella sezione Gestione delle minacce del menu di Microsoft Sentinel selezionare Cartelle di lavoro.

Individuare la cartella di lavoro Intelligence sulle minacce. Verificare che la tabella

ThreatIntelligenceIndicatorcontenga dati.

Selezionare Salva e scegliere un percorso di Azure in cui archiviare la cartella di lavoro. Questo passaggio è obbligatorio se si intende modificare la cartella di lavoro e salvare le modifiche.

Selezionare ora Visualizza la cartella di lavoro salvata per aprire la cartella di lavoro per la visualizzazione e la modifica.

Verranno ora visualizzati i grafici predefiniti forniti dal modello. Per modificare un grafico, selezionare Modifica nella parte superiore della pagina per attivare la modalità di modifica per la cartella di lavoro.

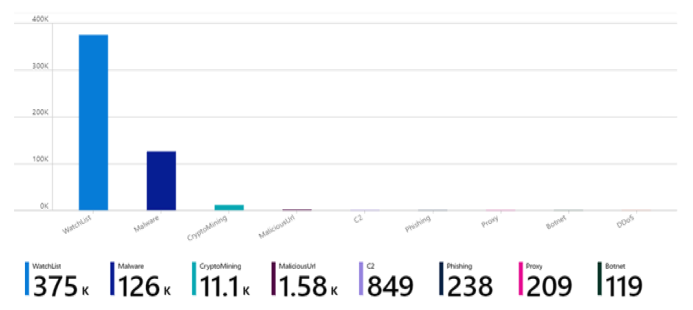

Aggiungere un nuovo grafico degli indicatori di minaccia per tipo di minaccia. Scorrere fino alla parte inferiore della pagina e selezionare Aggiungi query.

Aggiungere il testo seguente alla casella di testo query log dell'area di lavoro Log Analytics:

ThreatIntelligenceIndicator | summarize count() by ThreatTypePer altre informazioni sugli elementi seguenti usati nell'esempio precedente, vedere la documentazione di Kusto:

Nel menu a discesa Visualizzazione selezionare Grafico a barre.

Selezionare Modifica completata e visualizzare il nuovo grafico per la cartella di lavoro.

Le cartelle di lavoro offrono dashboard interattivi potenti che contengono informazioni dettagliate su tutti gli aspetti di Microsoft Sentinel. È possibile eseguire numerose attività con le cartelle di lavoro e i modelli forniti sono un ottimo punto di partenza. Personalizzare i modelli o creare nuovi dashboard combinando diverse origini dati in modo da visualizzare i dati in modi specifici.

Le cartelle di lavoro di Microsoft Sentinel si basano sulle cartelle di lavoro di Monitoraggio di Azure. Sono quindi disponibili molti altri modelli e un'ampia documentazione. Per ulteriori informazioni, vedere Creare report interattivi con le cartelle di lavoro di Azure Monitor.

È anche disponibile una risorsa dettagliata di cartelle di lavoro di Monitoraggio di Azure in GitHub, dove è possibile scaricare altri modelli e contribuire con i propri modelli.

Contenuto correlato

Per altre informazioni, vedere gli articoli seguenti:

- Informazioni sull'intelligence sulle minacce in Microsoft Sentinel.

- Connettere Microsoft Sentinel ai feed di intelligence sulle minacce STIX/TAXII.

- Vedere quali TIP, feed TAXII e arricchimenti possono essere facilmente integrati con Microsoft Sentinel.

Per altre informazioni su KQL, vedere panoramica di Linguaggio di query Kusto (KQL).

Altre risorse: