Creare query o regole di rilevamento con watchlist in Microsoft Sentinel

Correlare i dati dell'elenco di controllo a tutti i dati di Microsoft Sentinel con operatori tabulari Kusto, join ad esempio e lookup. Quando si crea una watchlist, si definisce la SearchKey. La chiave di ricerca è il nome di una colonna nella watchlist che si prevede di usare come join con altri dati o come oggetto frequente di ricerche.

Per ottenere prestazioni ottimali delle query, usare SearchKey come chiave per i join nelle query.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Creare query con watchlist

Per usare una watchlist nella query di ricerca, scrivere una query Kusto che usa la funzione _GetWatchlist('watchlist-name') e usa SearchKey come chiave per il join.

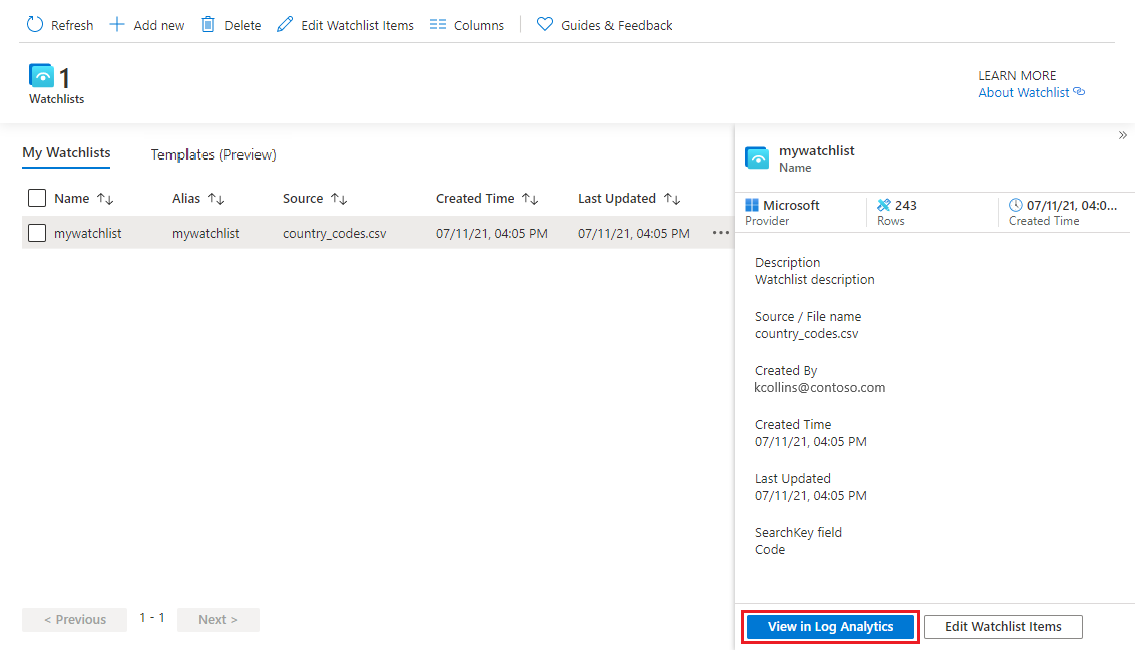

Per Microsoft Sentinel nel portale di Azure, in Configurazione, selezionare Watchlist.

Per Microsoft Sentinel, nel portale di Defender, selezionare Microsoft Sentinel>Configurazione>Watchlist.Selezionare la watchlist da usare.

Selezionare Visualizza in log.

Esaminare la scheda Risultati. Gli elementi nella watchlist vengono estratti automaticamente per la query.

Nell'esempio seguente vengono illustrati i risultati dell'estrazione dei campi Nome e Indirizzo IP. La SearchKey viene visualizzata come colonna specifica.

Il timestamp sulle query verrà ignorato sia nell'interfaccia utente della query che negli avvisi pianificati.

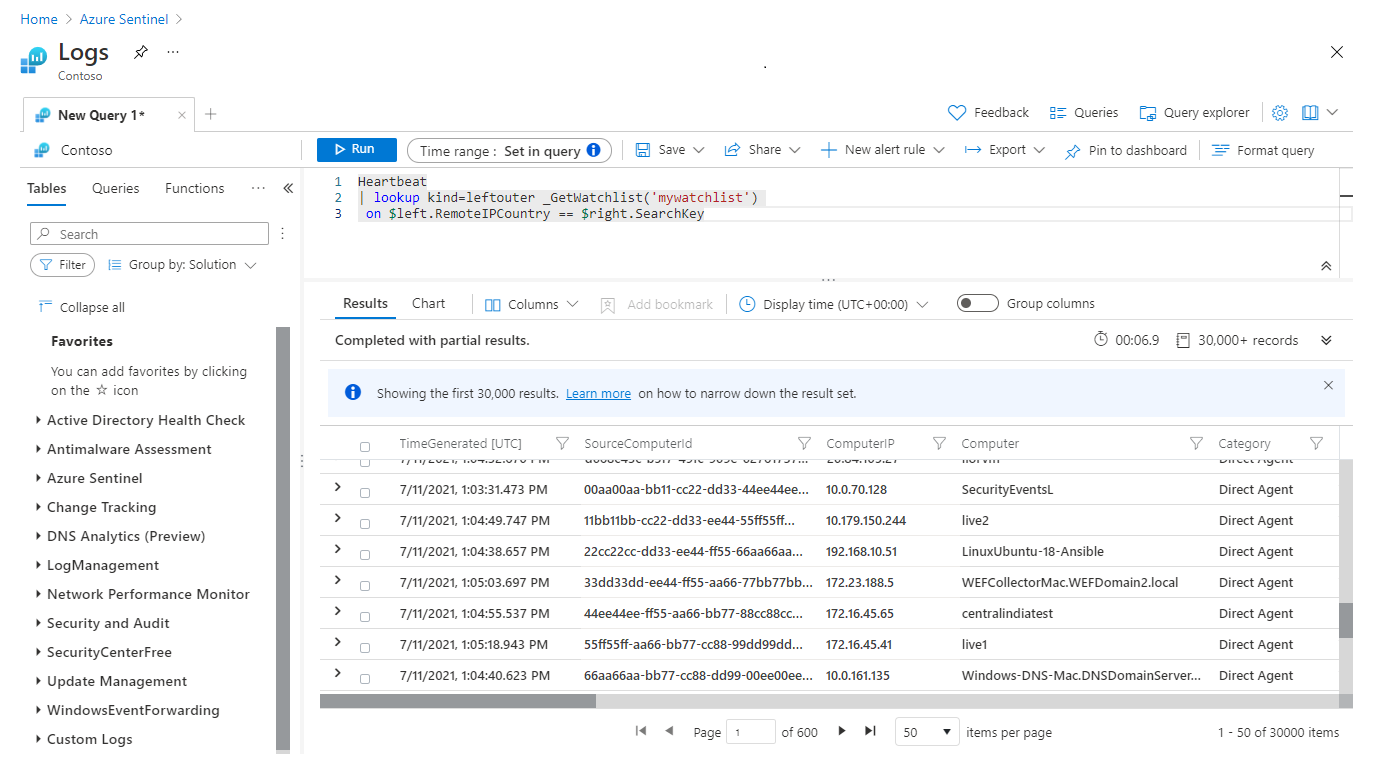

Scrivere una query che usa la funzione _GetWatchlist('watchlist-name') e usa SearchKey come chiave per il join.

Ad esempio, la query di esempio seguente unisce la colonna

RemoteIPCountrynella tabellaHeartbeatcon la chiave di ricerca definita per la watchlist denominatamywatchlist.Heartbeat | lookup kind=leftouter _GetWatchlist('mywatchlist') on $left.RemoteIPCountry == $right.SearchKeyL'immagine seguente mostra i risultati di questa query di esempio in Log Analytics.

Creare una regola di analisi con una watchlist

Per usare watchlist nelle regole di analisi, creare una regola usando la funzione _GetWatchlist('watchlist-name') nella query.

In Configurazioneselezionare Analytics.

Selezionare Crea e il tipo di regola da creare.

Nella scheda Generale, immettere le informazioni seguenti:

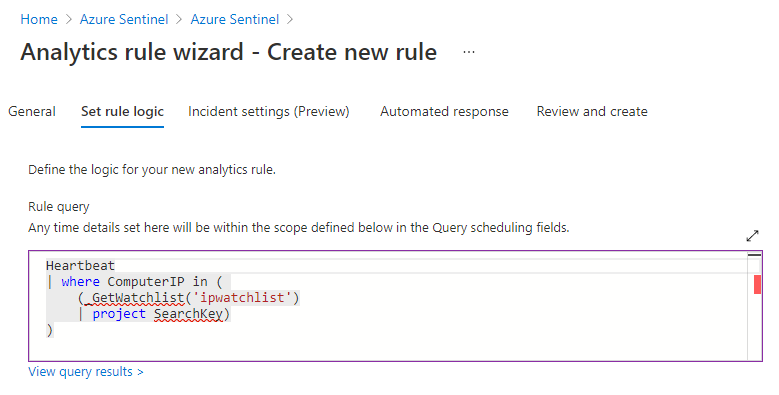

Nella scheda Imposta logica regola, in Query regola usare la funzione

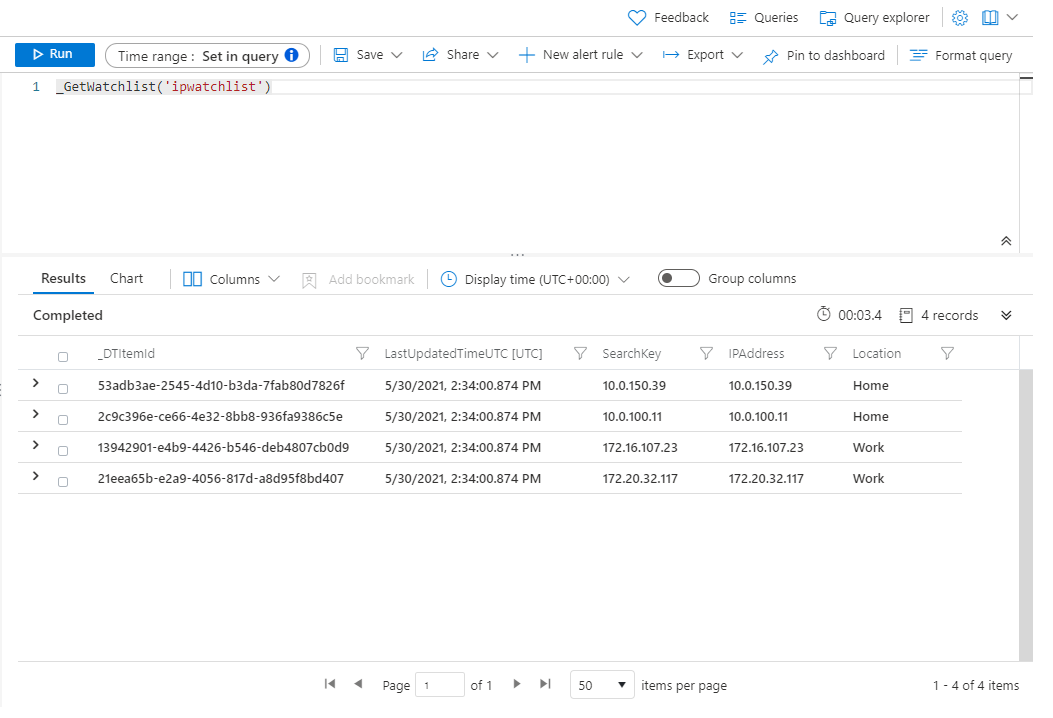

_GetWatchlist('<watchlist>')nella query.Si supponga, ad esempio, di avere una watchlist denominata

ipwatchlistcreata da un file CSV con i valori seguenti:IPAddress,Location10.0.100.11,Home172.16.107.23,Work10.0.150.39,Home172.20.32.117,WorkIl file CSV è simile all'immagine seguente.

Per usare la funzione

_GetWatchlistper questo esempio, la query sarà_GetWatchlist('ipwatchlist').

In questo esempio vengono inclusi solo gli eventi degli indirizzi IP nella watchlist:

//Watchlist as a variable let watchlist = (_GetWatchlist('ipwatchlist') | project IPAddress); Heartbeat | where ComputerIP in (watchlist)La query di esempio seguente usa la watchlist inline con la query e la chiave di ricerca definita per la watchlist.

//Watchlist inline with the query //Use SearchKey for the best performance Heartbeat | where ComputerIP in ( (_GetWatchlist('ipwatchlist') | project SearchKey) )L'immagine seguente mostra questa ultima query usata nella query della regola.

Completare le altre schede della Procedura guidata della regola di Analytics.

Le watchlist vengono aggiornate nell'area di lavoro ogni 12 giorni, aggiornando il campo TimeGenerated. Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce.

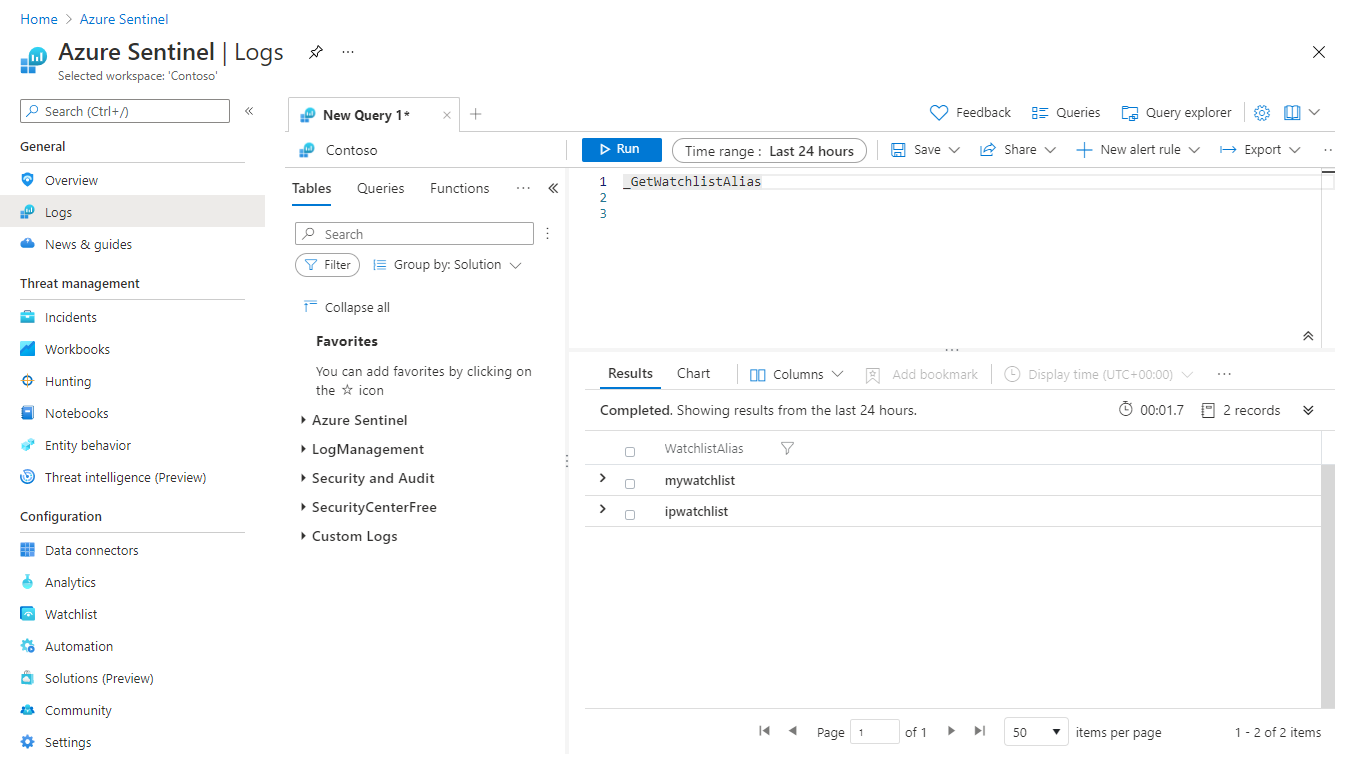

Visualizzare l'elenco di alias watchlist

Potrebbe essere necessario visualizzare un elenco di alias watchlist per identificare una watchlist da usare in una regola di query o analisi.

Per Microsoft Sentinel nel Portale di Azure, in Generale, selezionare Log.

Nel portale di Defender, selezionare indagine e risposta>Ricerca>Ricerca avanzata.Nella pagina Nuova query eseguire la query seguente:

_GetWatchlistAlias.Esaminare l'elenco di alias nella scheda Risultati.

Per altre informazioni sugli elementi seguenti usati negli esempi precedenti, vedere la documentazione di Kusto:

Per altre informazioni su KQL, vedere panoramica di Linguaggio di query Kusto (KQL).

Altre risorse:

Contenuto correlato

In questo documento si è appreso come usare watchlist in Microsoft Sentinel per arricchire i dati e migliorare le indagini. Per altre informazioni su Microsoft Sentinel, vedere gli articoli seguenti:

- Creare watchlist

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Iniziare a rilevare minacce con Microsoft Sentinel.

- Usare le cartelle di lavoro per monitorare i dati.