Integrare Microsoft Sentinel e Microsoft Purview

Microsoft Purview offre alle organizzazioni visibilità sulla posizione in cui vengono archiviate le informazioni riservate, consentendo di classificare in ordine di priorità i dati a rischio per la protezione. Integrare Microsoft Purview con Microsoft Sentinel per ridurre il volume elevato di eventi imprevisti e minacce rilevati in Microsoft Sentinel e comprendere le aree più critiche da avviare.

Per iniziare, inserire i log di Microsoft Purview in Microsoft Sentinel tramite un connettore dati. Usare quindi una cartella di lavoro di Microsoft Sentinel per visualizzare i dati, ad esempio gli asset analizzati, le classificazioni trovate e le etichette applicate da Microsoft Purview. Usare le regole di analisi per creare avvisi per le modifiche all'interno della riservatezza dei dati.

Personalizzare le regole di analisi e cartelle di lavoro di Microsoft Purview in base alle esigenze dell'organizzazione e combinare i log di Microsoft Purview con i dati inseriti da altre origini per creare informazioni dettagliate arricchite all'interno di Microsoft Sentinel.

Prerequisiti

Prima di iniziare, assicurarsi di disporre di un'area di lavoro di Microsoft Sentinel e Microsoft Purview di cui è stato eseguito l'onboarding e che l'utente abbia i ruoli seguenti:

Un account Microsoft Purview Proprietario o ruolo collaboratore, per configurare le impostazioni di diagnostica e configurare il connettore dati.

Un ruolocollaboratore di Microsoft Sentinel, con autorizzazioni di scrittura per abilitare il connettore dati, visualizzare la cartella di lavoro e creare regole analitiche.

La soluzione Microsoft Purview installata nell'area di lavoro Log Analytics abilitata per Microsoft Sentinel.

La soluzione Microsoft Purview è un set di contenuti in bundle, tra cui un connettore dati, una cartella di lavoro e regole di analisi configurate in modo specifico per i dati di Microsoft Purview. Per altre informazioni, vedere Informazioni su contenuto e soluzioni di Microsoft Sentinel e Individuazione e gestione di contenuti predefiniti di Microsoft Sentinel.

Istruzioni per abilitare il connettore dati disponibile anche in Microsoft Sentinel nella pagina connettore dati di Microsoft Purview.

Iniziare a inserire i dati di Microsoft Purview in Microsoft Sentinel

Configurare le impostazioni di diagnostica in modo che i log di riservatezza dei dati di Microsoft Purview vengano trasmessi in Microsoft Sentinel e quindi eseguano un'analisi di Microsoft Purview per avviare l'inserimento dei dati.

Le impostazioni di diagnostica inviano eventi di log solo dopo l'esecuzione di un'analisi completa o quando viene rilevata una modifica durante un'analisi incrementale. La visualizzazione dei log in Microsoft Sentinel richiede in genere circa 10-15 minuti.

Per abilitare il flusso dei log di riservatezza dei dati in Microsoft Sentinel:

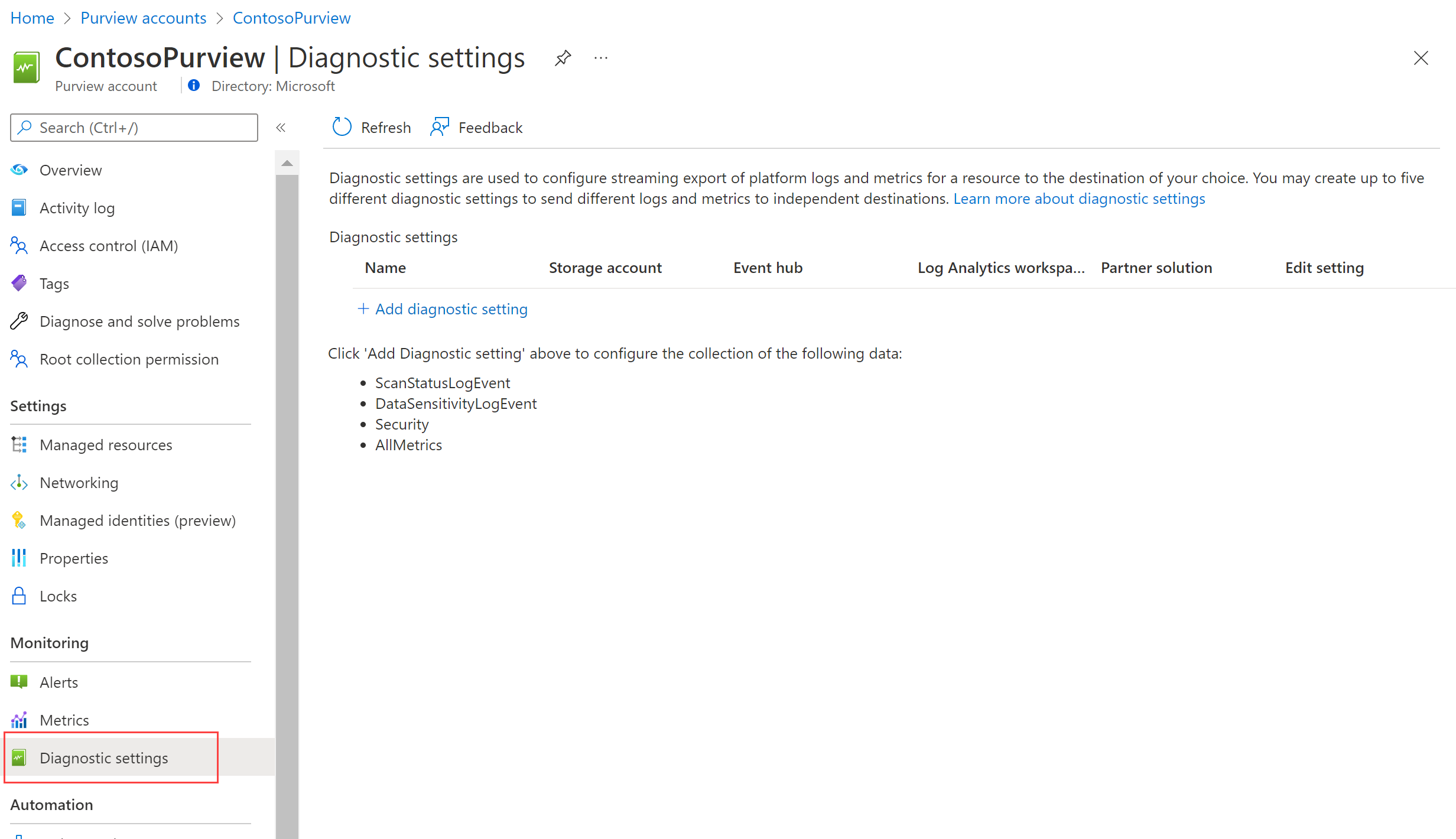

Passare all'account Microsoft Purview nel portale di Azure e selezionare Impostazioni di diagnostica.

Selezionare + Aggiungi impostazione di diagnostica e configurare la nuova impostazione per inviare i log da Microsoft Purview a Microsoft Sentinel:

- Immettere un nome significativo per l'impostazione.

- In Log, selezionare DataSensitivityLogEvent.

- In Dettagli destinazione, selezionare Invia all'area di lavoro Log Analyticse selezionare i dettagli della sottoscrizione e dell'area di lavoro usati per Microsoft Sentinel.

Seleziona Salva.

Per altre informazioni, vedere Connettere Microsoft Sentinel ad altri servizi Microsoft usando le connessioni basate sulle impostazioni di diagnostica.

Per eseguire un'analisi di Microsoft Purview e visualizzare i dati in Microsoft Sentinel:

In Microsoft Purview eseguire un'analisi completa delle risorse. Per altre informazioni, vedere Analizzare le origini dati in Microsoft Purview.

Al termine delle analisi di Microsoft Purview, tornare al connettore dati Microsoft Purview in Microsoft Sentinel e verificare che i dati siano stati ricevuti.

Visualizzare i dati recenti individuati da Microsoft Purview

La soluzione Microsoft Purview offre due modelli di regole di analisi predefiniti che è possibile abilitare, tra cui una regola generica e una regola personalizzata.

- La versione generica, Dati sensibili individuati nelle ultime 24 ore, monitora il rilevamento di eventuali classificazioni presenti nell'insieme di dati durante un'analisi di Microsoft Purview.

- La versione personalizzata, Dati sensibili individuati nelle ultime 24 ore - Personalizzato, monitora e genera avvisi ogni volta che è stata rilevata la classificazione specificata, ad esempio il numero di previdenza sociale.

Usare questa procedura per personalizzare le query delle regole di analisi di Microsoft Purview per rilevare gli asset con classificazione, etichetta di riservatezza, area di origine e altro ancora. Combinare i dati generati con altri dati in Microsoft Sentinel per arricchire i rilevamenti e gli avvisi.

Nota

Le regole di analisi di Microsoft Sentinel sono query KQL che attivano avvisi quando è stata rilevata un'attività sospetta. Personalizzare e raggruppare le regole per creare eventi imprevisti per il team SOC da analizzare.

Modificare i modelli di regole di analisi di Microsoft Purview

In Microsoft Sentinel aprire la soluzione Microsoft Purview e quindi individuare e selezionare i dati sensibili individuati nella regola Ultime 24 ore - Personalizzata . Nel riquadro laterale selezionare Crea regola per creare una nuova regola basata sul modello.

Passare alla pagina Analisi configurazione>e selezionare Regole attive. Cercare una regola denominata Dati sensibili individuati nelle ultime 24 ore - Personalizzato.

Per impostazione predefinita, le regole di analisi create dalle soluzioni di Microsoft Sentinel sono impostate su disabilitate. Assicurarsi di abilitare la regola per l'area di lavoro prima di continuare:

Selezionare la regola. Nel riquadro laterale selezionare Modifica.

Nella procedura guidata per le regole di analisi, nella parte inferiore della scheda Generale, impostare Stato su Abilitato.

Nella scheda impostare la logica della regola regolare la regola query per eseguire una query per i campi dati e le classificazioni per cui si desidera generare avvisi. Per altre informazioni su cosa può essere incluso nella query, vedere:

- I campi dati supportati sono le colonne della tabella PurviewDataSensitivityLogs

- Classificazioni supportate

Le query formattate hanno la sintassi seguente:

| where {data-field} contains {specified-string}.Ad esempio:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Per altre informazioni sugli elementi seguenti usati nell'esempio precedente, vedere la documentazione di Kusto:

Per altre informazioni su KQL, vedere panoramica di Linguaggio di query Kusto (KQL).

Altre risorse:

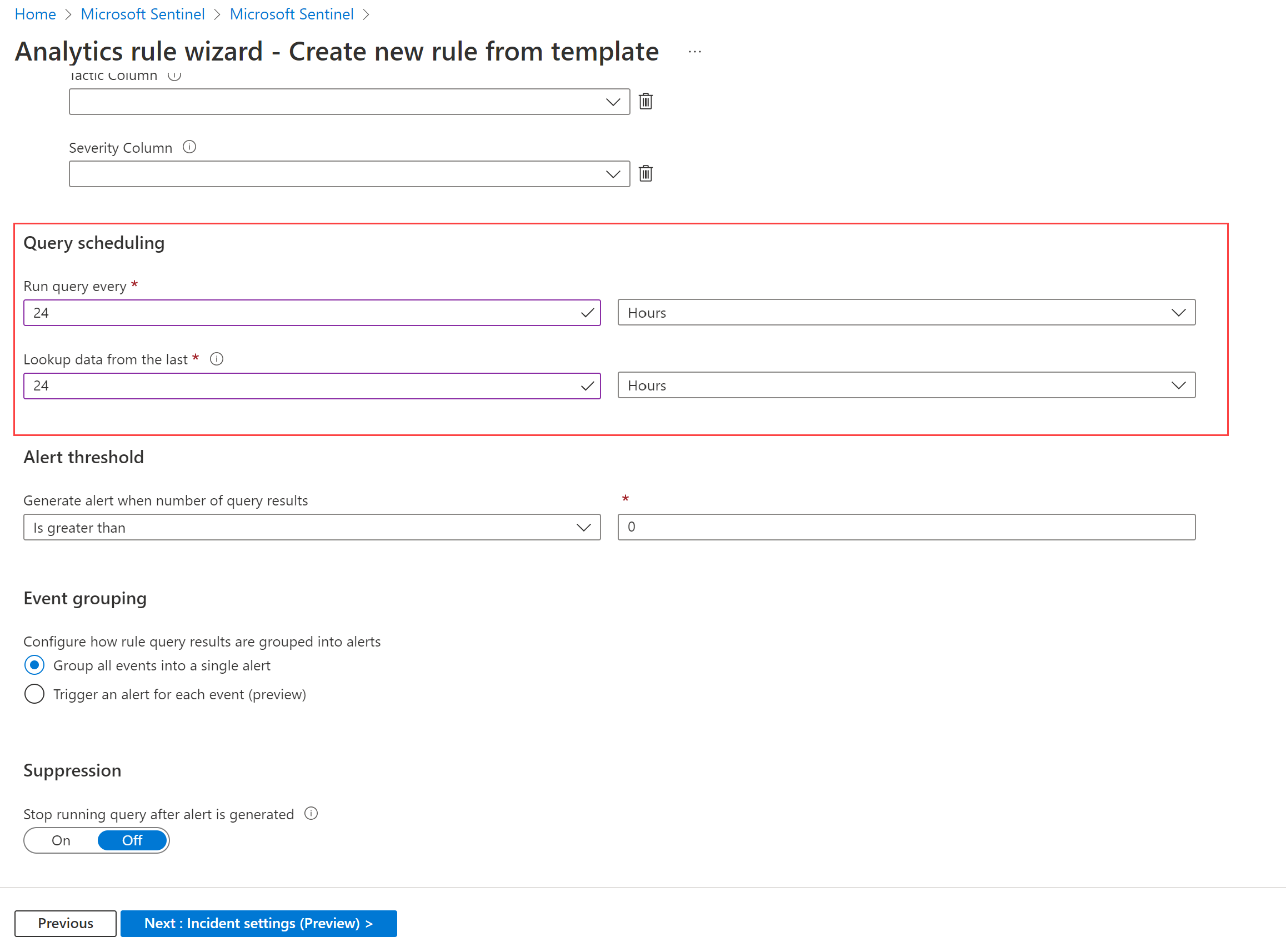

In Pianificazione query, definire le impostazioni in modo che le regole mostrino i dati individuati nelle ultime 24 ore. È anche consigliabile impostare Raggruppamento di eventi per raggruppare tutti gli eventi in un singolo avviso.

Se necessario, personalizzare le schede Impostazioni evento imprevisto e Risposta automatizzata. Ad esempio, nella scheda Impostazioni evento imprevisto verificare che sia selezionata Crea eventi imprevisti dagli avvisi generati da questa regola di analisi.

Nella scheda Rivedi e crea selezionare Salva.

Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Visualizzare i dati di Microsoft Purview nelle cartelle di lavoro di Microsoft Sentinel

In Microsoft Sentinel aprire la soluzione Microsoft Purview e quindi individuare e selezionare la cartella di lavoro di Microsoft Purview . Nel riquadro laterale selezionare Configurazione per aggiungere la cartella di lavoro all'area di lavoro.

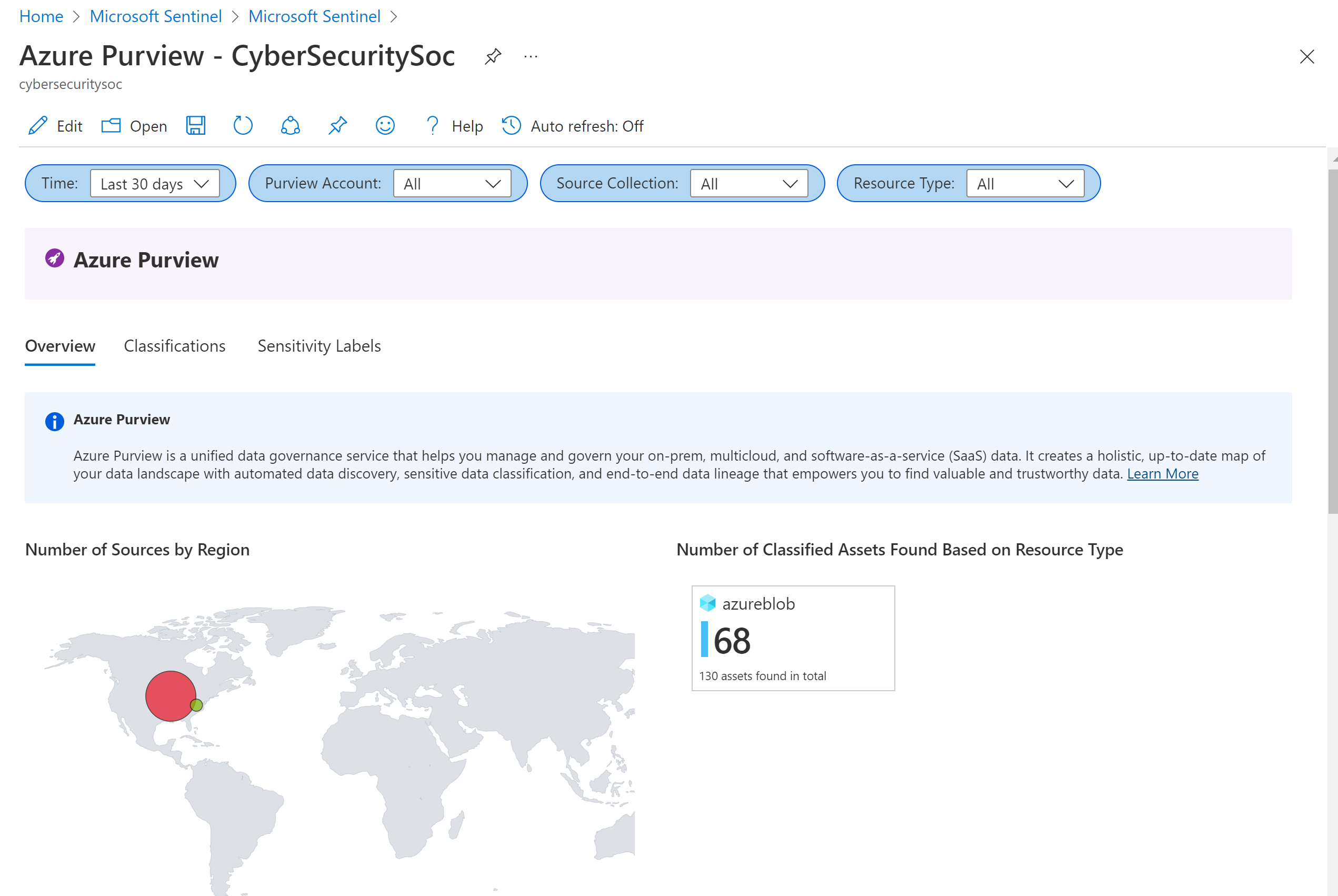

In Microsoft Sentinel, in Gestione delle minacce selezionare Cartelle>di lavoro Cartelle di lavoro personali e individuare la cartella di lavoro di Microsoft Purview. Salvare la cartella di lavoro nell'area di lavoro e quindi selezionare Visualizza cartella di lavoro salvata. Ad esempio:

Nella cartella di lavoro di Microsoft Purview vengono visualizzate le schede seguenti:

- Panoramica: visualizza le aree e i tipi di risorse in cui si trovano i dati.

- Classificazioni: visualizza gli asset che contengono classificazioni specificate, ad esempio i numeri di carta di credito.

- Etichette di riservatezza: visualizza gli asset con etichette riservate e gli asset che attualmente non dispongono di etichette.

Per eseguire il drill-down nella cartella di lavoro di Microsoft Purview:

- Selezionare un'origine dati specifica per passare a tale risorsa in Azure.

- Selezionare un collegamento al percorso dell'asset per visualizzare altri dettagli, con tutti i campi dati condivisi nei log inseriti.

- Selezionare una riga nelle tabelle Origine dati, Classificazione o Etichette di riservatezza per filtrare i dati a livello di asset in base alla configurazione.

Analizzare gli eventi imprevisti generati dagli eventi di Microsoft Purview

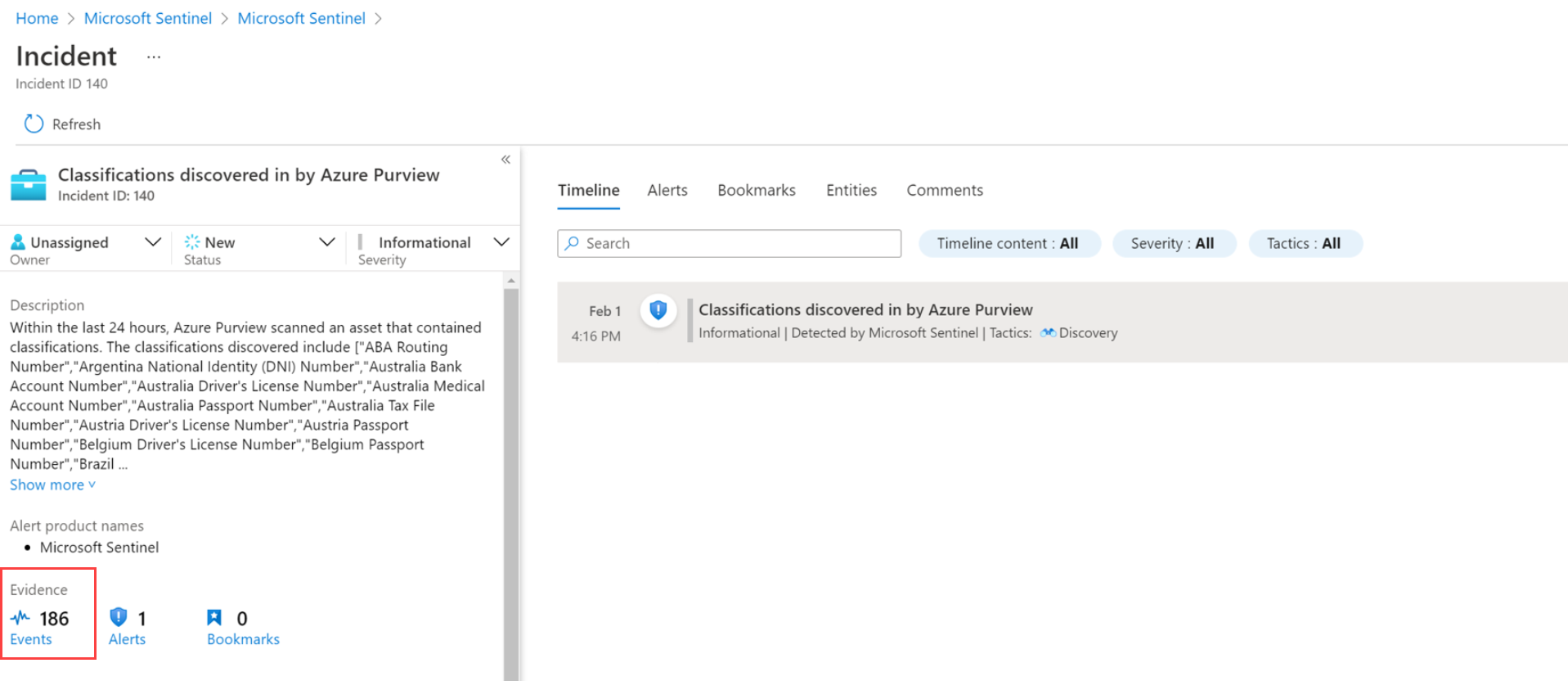

Quando si analizzano gli eventi imprevisti generati dalle regole di analisi di Microsoft Purview, trovare informazioni dettagliate sugli asset e le classificazioni rilevati in Eventi dell'evento imprevisto.

Ad esempio:

Contenuto correlato

Per altre informazioni, vedi: