Indagine sugli eventi imprevisti di Microsoft Sentinel nel portale di Azure

Microsoft Sentinel offre una piattaforma completa di gestione dei casi completa per l'analisi e la gestione degli eventi imprevisti di sicurezza. Gli eventi imprevisti sono il nome di Microsoft Sentinel per i file che contengono una cronologia completa e costantemente aggiornata di una minaccia per la sicurezza, indipendentemente dal fatto che si tratti di singoli elementi di prova (avvisi), sospetti e parti di interesse (entità), informazioni dettagliate raccolte e curate da esperti di sicurezza e modelli di intelligenza artificiale/machine learning o commenti e log di tutte le azioni eseguite nel corso dell'indagine.

L'esperienza di indagine sugli eventi imprevisti in Microsoft Sentinel inizia con la pagina Eventi imprevisti , un'esperienza progettata per offrire tutto ciò che serve per l'indagine in un'unica posizione. L'obiettivo principale di questa esperienza è aumentare l'efficienza e l'efficacia del SOC, riducendo il tempo medio di risoluzione (MTTR).

Questo articolo descrive le funzionalità e le funzionalità di analisi degli eventi imprevisti e gestione dei casi di Microsoft Sentinel nella portale di Azure, che illustrano le fasi di un'indagine tipica degli eventi imprevisti, presentando al tempo stesso tutti gli strumenti e gli strumenti disponibili per facilitare l'esecuzione.

Prerequisiti

L'assegnazione di ruolo risponditore di Microsoft Sentinel è necessaria per analizzare gli eventi imprevisti.

Altre informazioni sui ruoli in Microsoft Sentinel.

Se si dispone di un utente guest che deve assegnare eventi imprevisti, all'utente deve essere assegnato il ruolo Lettore directory nel tenant di Microsoft Entra. Gli utenti normali (nonguest) hanno questo ruolo assegnato per impostazione predefinita.

Aumentare la maturità del SOC

Gli eventi imprevisti di Microsoft Sentinel offrono strumenti per migliorare la maturità delle operazioni di sicurezza (SecOps) standardizzando i processi e controllando la gestione degli eventi imprevisti.

Standardizzare i processi

Le attività impreviste sono elenchi di attività del flusso di lavoro che gli analisti devono seguire per garantire un standard uniforme di assistenza e per evitare che i passaggi cruciali vengano persi:

I responsabili e i tecnici SOC possono sviluppare questi elenchi di attività e applicarli automaticamente a diversi gruppi di eventi imprevisti in base alle esigenze o all'interno della lavagna.

Gli analisti SOC possono quindi accedere alle attività assegnate all'interno di ogni evento imprevisto, contrassegnandole come completate.

Gli analisti possono anche aggiungere manualmente attività agli eventi imprevisti aperti, come autopromemoria o per il vantaggio di altri analisti che possono collaborare all'evento imprevisto ( ad esempio, a causa di una modifica o un'escalation di turni).

Per altre informazioni, vedere Usare le attività per gestire gli eventi imprevisti in Microsoft Sentinel nel portale di Azure.

Controllare la gestione degli eventi imprevisti

L'evento imprevisto log attività tiene traccia delle azioni eseguite su un evento imprevisto, sia che vengano avviate da persone o processi automatizzati e le visualizzi insieme a tutti i commenti sull'evento imprevisto.

È possibile aggiungere i propri commenti anche qui. Per altre informazioni, vedere Analizzare in dettaglio gli eventi imprevisti di Microsoft Sentinel nella portale di Azure.

Analizzare in modo efficace ed efficiente

Prima di tutto: In qualità di analista, la domanda più importante a cui si vuole rispondere è, perché questo incidente è stato portato alla mia attenzione? Se si immette una pagina dei dettagli di un evento imprevisto, si risponderà a questa domanda: proprio al centro della schermata verrà visualizzato il widget sequenza temporale degli eventi imprevisti.

Usare gli eventi imprevisti di Microsoft Sentinel per analizzare gli eventi imprevisti di sicurezza in modo efficace ed efficiente usando la sequenza temporale degli eventi imprevisti, apprendendo da eventi imprevisti simili, esaminando le informazioni dettagliate principali, visualizzando le entità ed esplorando i log.

Sequenze temporali degli eventi imprevisti

La sequenza temporale degli eventi imprevisti è il diario di tutti gli avvisi che rappresentano tutti gli eventi registrati rilevanti per l'indagine, nell'ordine in cui si sono verificati. La sequenza temporale mostra anche segnalibri, snapshot delle prove raccolte durante la ricerca e aggiunte all'evento imprevisto.

Cercare l'elenco di avvisi e segnalibri oppure filtrare l'elenco in base alla gravità, alle tattiche o al tipo di contenuto (avviso o segnalibro) per trovare l'elemento da perseguire. La visualizzazione iniziale della sequenza temporale indica immediatamente diversi aspetti importanti su ogni elemento, sia che si tratti di un avviso o di un segnalibro:

- Data e ora della creazione dell'avviso o del segnalibro.

- Tipo di elemento, avviso o segnalibro, indicato da un'icona e da una descrizione comando quando si passa il puntatore del mouse sull'icona.

- Nome dell'avviso o del segnalibro, in grassetto nella prima riga dell'elemento.

- Gravità dell'avviso, indicata da una banda di colori lungo il bordo sinistro e in forma di parola all'inizio del "sottotitolo" in tre parti dell'avviso.

- Provider di avvisi, nella seconda parte del sottotitolo. Per i segnalibri, creatore del segnalibro.

- Le tattiche MITRE ATT&CK associate all'avviso, indicate dalle icone e dalle descrizioni comando, nella terza parte del sottotitolo.

Per altre informazioni, vedere Ricostruire la sequenza temporale della storia dell'attacco.

Elenchi di eventi imprevisti simili

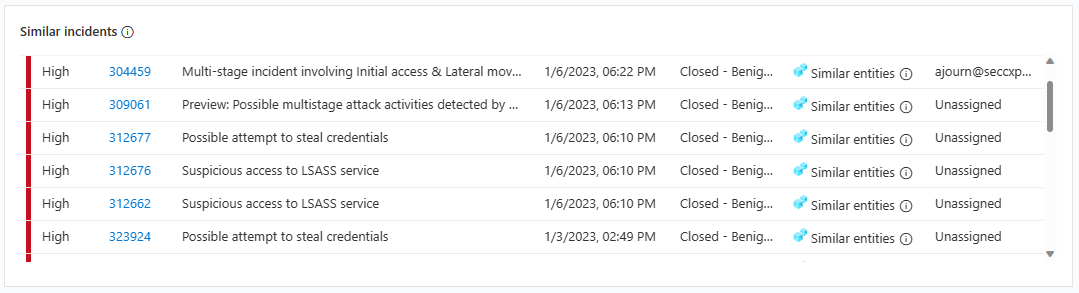

Se tutto ciò che è stato visto finora nell’incidente sembra familiare, potrebbe esserci una buona ragione. Microsoft Sentinel è sempre un passo avanti a voi, mostrando gli incidenti più simili a quello aperto.

Il widget Eventi imprevisti simili mostra le informazioni più rilevanti sugli eventi imprevisti ritenuti simili, tra cui la data e l'ora dell'ultimo aggiornamento, l'ultimo proprietario, l'ultimo stato (incluso, se sono chiusi, il motivo per cui sono stati chiusi) e il motivo della somiglianza.

Ciò può trarre vantaggio dall'indagine in diversi modi:

- Individuare eventi imprevisti simultanei che possono far parte di una strategia di attacco più ampia.

- Usare eventi imprevisti simili come punti di riferimento per l'indagine in corso: vedere come sono stati gestiti.

- Identificare i proprietari di eventi imprevisti simili passati per trarre vantaggio dalle proprie conoscenze.

Ad esempio, si vuole verificare se altri eventi imprevisti come questo si sono verificati prima o stanno accadendo ora.

- È possibile identificare eventi imprevisti simultanei che potrebbero far parte della stessa strategia di attacco più grande.

- Potrebbe essere necessario identificare eventi imprevisti simili in passato, per usarli come punti di riferimento per l'indagine corrente.

- È possibile identificare i proprietari di eventi imprevisti simili precedenti, per trovare le persone nel SOC che possono fornire più contesto o a cui è possibile inoltrare l'indagine.

Il widget mostra i 20 eventi imprevisti più simili. Microsoft Sentinel decide quali eventi imprevisti sono simili in base a elementi comuni, tra cui entità, regola di analisi dell'origine e dettagli degli avvisi. Da questo widget è possibile passare direttamente alle pagine dei dettagli completi di questi eventi imprevisti, mantenendo intatta la connessione all'evento imprevisto corrente.

La somiglianza viene determinata in base ai criteri seguenti:

| Criteri | Descrizione |

|---|---|

| Entità simili | Un evento imprevisto viene considerato simile a un altro evento imprevisto se includono entrambe le stesse entità. Più entità hanno in comune due eventi imprevisti, più simili sono considerati. |

| Regola simile | Un evento imprevisto viene considerato simile a un altro evento imprevisto se entrambi sono stati creati dalla stessa regola di analisi. |

| Dettagli dell'avviso simili | Un evento imprevisto viene considerato simile a un altro evento imprevisto se condividono lo stesso titolo, nome del prodotto e/o [dettagli personalizzati(surface-custom-details-in-alerts.md). |

La somiglianza degli eventi imprevisti viene calcolata in base ai dati dei 14 giorni precedenti all'ultima attività dell'evento imprevisto, ovvero l'ora di fine dell'avviso più recente nell'evento imprevisto. La somiglianza degli eventi imprevisti viene inoltre ricalcolata ogni volta che si immette la pagina dei dettagli dell'evento imprevisto, quindi i risultati possono variare tra le sessioni se sono stati creati o aggiornati nuovi eventi imprevisti.

Per altre informazioni, vedere Verificare la presenza di eventi imprevisti simili nell'ambiente in uso.

Informazioni dettagliate principali sugli eventi imprevisti

Successivamente, avendo le ampie linee di ciò che è successo (o sta ancora accadendo) e avendo una migliore comprensione del contesto, si sarà curiosi di quali informazioni interessanti Microsoft Sentinel ha già scoperto per l'utente.

Microsoft Sentinel pone automaticamente le grandi domande sulle entità nell'evento imprevisto e mostra le risposte principali nel widget Informazioni dettagliate principali, visibile sul lato destro della pagina dei dettagli dell'evento imprevisto. Questo widget mostra una raccolta di informazioni dettagliate basate sia sull'analisi di Machine Learning che sulla cura dei team principali degli esperti di sicurezza.

Si tratta di un subset appositamente selezionato delle informazioni dettagliate visualizzate in pagine di entità, ma in questo contesto vengono presentate informazioni dettagliate per tutte le entità dell'evento imprevisto, offrendo un quadro più completo delle operazioni che stanno accadendo. Il set completo di informazioni dettagliate viene visualizzato nella scheda Entità, per ogni entità separatamente (vedere di seguito).

Il widget informazioni dettagliate principali risponde alle domande sull'entità relativa al suo comportamento rispetto ai peer e alla propria cronologia, alla sua presenza negli watchlist o nell'intelligence sulle minacce o a qualsiasi altro tipo di occorrenza insolita relativa.

La maggior parte di queste informazioni dettagliate contiene collegamenti ad altre informazioni. Questi collegamenti aprono il pannello dei Log nel contesto, in cui verrà visualizzata la query di origine per tali informazioni dettagliate insieme ai relativi risultati.

Elenco di entità correlate

Ora che è stato dato un po' di contesto e che si è risposto ad alcune domande di base, si vorrà approfondire la conoscenza dei principali protagonisti di questa storia.

Nomi utente, nomi host, indirizzi IP, nomi di file e altri tipi di entità possono essere “persone di interesse” per l'indagine. Microsoft Sentinel li trova tutti per l'utente e li visualizza davanti e al centro nel widget Entità insieme alla sequenza temporale.

Selezionare un'entità da questo widget per passare all'elenco dell'entità nella scheda Entità nella stessa pagina dell'evento imprevisto, che contiene un elenco di tutte le entità nell'evento imprevisto.

Selezionare un'entità nell'elenco per aprire un pannello laterale con informazioni basate sulla pagina dell'entità, inclusi i dettagli seguenti:

Info contiene informazioni di base sull'entità. Per un'entità dell'account utente, questo potrebbe essere un nome utente, un nome di dominio, un SID (ID di sicurezza), informazioni sull'organizzazione, informazioni di sicurezza e altro ancora.

La Sequenza temporale contiene un elenco degli avvisi che includono questa entità e le attività eseguite dall'entità, come raccolto dai log in cui viene visualizzata l'entità.

Insights contiene risposte alle domande sull'entità relativa al suo comportamento rispetto ai peer e alla propria cronologia, alla sua presenza negli watchlist o nell'intelligence sulle minacce o a qualsiasi altro tipo di occorrenza insolita relativa.

Queste risposte sono i risultati delle query definite dai ricercatori di sicurezza Microsoft che forniscono informazioni di sicurezza preziose e contestuali sulle entità, basate su dati provenienti da una raccolta di origini.

A seconda del tipo di entità, è possibile eseguire diverse altre azioni da questo pannello laterale, tra cui:

Passare alla pagina dell'entità completa dell'entità per ottenere altri dettagli su un intervallo di tempo più lungo o avviare lo strumento di analisi grafica centrato su tale entità.

Eseguire un playbook per eseguire azioni specifiche di risposta o correzione sull'entità (in anteprima).

Classificare l'entità come indicatore di compromissione (IOC) e aggiungerla all'elenco intelligence per le minacce.

Ognuna di queste azioni è attualmente supportata per determinati tipi di entità e non per altri. La tabella seguente illustra le azioni supportate per ogni tipo di entità:

| Azioni disponibili ▶ Tipi di entità ▼ |

L’utente deve visualizzare i dettagli completi (nella pagina dell'entità) |

Aggiungi a TI * | Esegui playbook * (anteprima) |

|---|---|---|---|

| Account utente | ✔ | ✔ | |

| Host | ✔ | ✔ | |

| Indirizzo IP | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Nome di dominio | ✔ | ✔ | |

| File (hash) | ✔ | ✔ | |

| Risorsa di Azure | ✔ | ||

| Dispositivo IoT | ✔ |

* Per le entità per le quali sono disponibili le azioni Aggiungi a TI o Esegui playbook, è possibile eseguire queste azioni direttamente dal widget Entità nella scheda Panoramica, senza uscire mai dalla pagina dell'evento imprevisto.

Log degli eventi imprevisti

Esplorare i log degli eventi imprevisti per entrare nei dettagli per sapere esattamente cosa è successo?

Da quasi qualsiasi area dell'evento imprevisto, è possibile eseguire il drill-down nei singoli avvisi, entità, informazioni dettagliate e altri elementi contenuti nell'evento imprevisto, visualizzando la query originale e i relativi risultati.

Questi risultati vengono visualizzati nella schermata Log (analisi dei log) visualizzata qui come estensione del pannello della pagina dei dettagli dell'evento imprevisto, in modo da non lasciare il contesto dell'indagine.

Record organizzati con eventi imprevisti

Nell'interesse della trasparenza, della responsabilità e della continuità, è necessario registrare tutte le azioni eseguite sull'evento imprevisto, sia da processi automatizzati che da persone. L'evento imprevisto log attività mostra tutte queste attività. È anche possibile visualizzare eventuali commenti che sono stati fatti e aggiungere i propri.

Il log attività viene costantemente aggiornato automaticamente, anche durante l'apertura, in modo da visualizzare le modifiche apportate in tempo reale.

Contenuto correlato

In questo documento si è appreso come l'esperienza di indagine sugli eventi imprevisti di Microsoft Sentinel nel portale di Azure consente di eseguire un'indagine in un unico contesto. Per altre informazioni sulla gestione e l'analisi degli eventi imprevisti, vedere gli articoli seguenti:

- Analizzare le entità con le pagine di entità in Microsoft Sentinel.

- Usare le attività per gestire gli eventi imprevisti in Microsoft Sentinel

- Automatizzare la gestione degli incidenti in Microsoft Sentinel con regole di automazione.

- Identificare le minacce avanzate con Analisi del comportamento dell'utente e dell'entità (UEBA) in Microsoft Sentinel

- Rilevare minacce per la sicurezza.

Passaggio successivo

Esplorare, valutare e gestire gli eventi imprevisti di Microsoft Sentinel nel portale di Azure