Connettere la piattaforma di intelligence sulle minacce a Microsoft Sentinel

Nota

Questo connettore dati è destinato a essere deprecato. Altre informazioni verranno pubblicate sulla sequenza temporale precisa. Usare il nuovo connettore dati di API degli indicatori di caricamento di intelligence sulle minacce per le nuove soluzioni. Per altre informazioni, vedere Connettere la piattaforma di intelligence per le minacce a Microsoft Sentinel con l'API di caricamento.

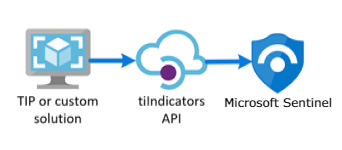

Molte organizzazioni usano soluzioni della piattaforma di intelligence sulle minacce (TIP) per aggregare feed di indicatori di minaccia da varie origini. Dal feed aggregato, i dati vengono curati per l'applicazione a soluzioni di sicurezza come dispositivi di rete, soluzioni EDR/XDR o soluzioni Security Information and Event Management (SIEM), ad esempio Microsoft Sentinel. Usando il connettore dati TIP, è possibile usare queste soluzioni per importare gli indicatori di minaccia in Microsoft Sentinel.

Poiché il connettore dati TIP funziona con l'API tiIndicators di Microsoft Graph Security, è possibile usare il connettore per inviare indicatori a Microsoft Sentinel (e ad altre soluzioni di sicurezza Microsoft, come Defender XDR) da qualsiasi altra TIP personalizzata in grado di comunicare con tale API.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Altre informazioni sull'intelligence sulle minacce in Microsoft Sentinel e in particolare sui prodotti TIP che è possibile integrare con Microsoft Sentinel.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

- Per installare, aggiornare ed eliminare contenuti o soluzioni autonomi nell'hub dei contenuti, è necessario il ruolo di Collaboratore di Microsoft Sentinel a livello di gruppo di risorse.

- Per concedere le autorizzazioni al prodotto TIP o a qualsiasi altra applicazione personalizzata che usa l'integrazione diretta con l'API Indicatori TI di Microsoft Graph, è necessario disporre del ruolo Microsoft Entra amministratore della sicurezza o delle autorizzazioni equivalenti.

- Per archiviare gli indicatori delle minacce, è necessario disporre delle autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel.

Istruzioni

Seguire questo procedura per importare gli indicatori di minaccia in Microsoft Sentinel dalla propria soluzione TIP integrata o di intelligence sulle minacce personalizzata:

- Ottenere un ID applicazione e un segreto client da Microsoft Entra ID.

- Inserire queste informazioni nella soluzione TIP o nell'applicazione personalizzata.

- Abilitare il connettore dati TIP in Microsoft Sentinel.

Iscriversi per ottenere un ID applicazione e un segreto client da Microsoft Entra ID

Sia che si stia lavorando con una soluzione personalizzata o TIP, l'API tiIndicators richiede alcune informazioni di base per consentire di connettere il feed e di inviare a esso gli indicatori di minaccia. Le tre informazioni necessarie sono:

- ID applicazione (client)

- ID della directory (tenant)

- Segreto client

È possibile ottenere queste informazioni da Microsoft Entra ID tramite un processo denominato Registrazione app che include i tre passaggi seguenti:

- Registrare un'app con Microsoft Entra ID.

- Specificare le autorizzazioni richieste dall'app per connettersi all'API tiIndicators di Microsoft Graph e inviare indicatori di minaccia.

- Ottenere il consenso dell'organizzazione per concedere queste autorizzazioni a questa applicazione.

Registrare un'applicazione con Microsoft Entra ID

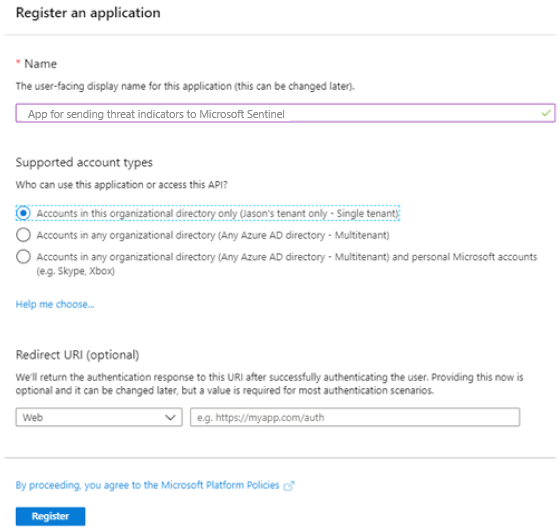

Nel portale di Azure passare a Microsoft Entra ID.

Nel menu, selezionare Registrazioni app e quindi selezionare + Nuova registrazione.

Scegliere un nome per la registrazione dell'applicazione, selezionare Tenant singoloe successivamente Registra.

Nella schermata visualizzata copiare i valori ID applicazione (client) e ID directory (tenant). A questo punto si dispone di tutte le informazioni necessarie per configurare la soluzione TIP o personalizzata per inviare indicatori di minaccia a Microsoft Sentinel. Il terzo elemento di informazioni necessario, il segreto client, viene in seguito.

Specificare le autorizzazioni richieste dall'applicazione

Tornare alla pagina principale di Microsoft Entra ID.

Nel menu selezionare Registrazioni app quindi selezionare l'app appena registrata.

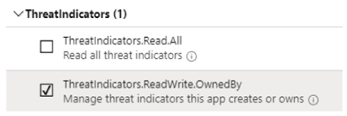

Nel menu selezionare Autorizzazioni API>Aggiungi un'autorizzazione.

Nella pagina Selezionare un'API selezionare l'API Microsoft Graph. Scegliere quindi da un elenco di autorizzazioni di Microsoft Graph.

Al prompt Quale tipo di autorizzazioni richiede l'applicazione?, selezionare Autorizzazioni dell'applicazione. Questa autorizzazione è il tipo usato dalle applicazioni che eseguono l'autenticazione con l'ID app e i segreti dell'app (chiavi API).

Selezionare ThreatIndicators.ReadWrite.OwnedBy e successivamente Aggiungi autorizzazioni per aggiungere questa autorizzazione all'elenco di autorizzazioni dell'app.

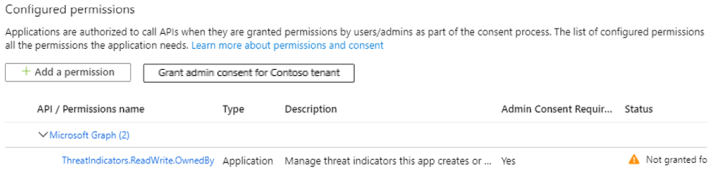

Ottenere il consenso dell'organizzazione per concedere queste autorizzazioni

Per concedere il consenso, è necessario un ruolo con privilegi. Per altre informazioni, vedere Concedere il consenso amministratore a livello di tenant a un'applicazione.

Dopo che il consenso è stato concesso all'app, sotto Stato è visualizzato un segno di spunta.

Dopo aver registrato l'app e aver concesso le autorizzazioni, è necessario ottenere un segreto client per l'app.

Tornare alla pagina principale di Microsoft Entra ID.

Nel menu selezionare Registrazioni app quindi selezionare l'app appena registrata.

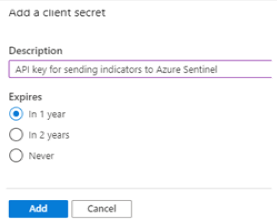

Nel menu a sinistra selezionare Certificati e segreti. Selezionare quindi Nuovo segreto client per ricevere un segreto (chiave API) per l'app.

Selezionare Aggiungi e quindi copiare il segreto client.

Importante

È necessario copiare il segreto client prima di uscire da questa schermata. Non è possibile recuperare di nuovo questo segreto se si esce da questa pagina. Questo valore è necessario quando si configura la soluzione TIP o personalizzata.

Inserire queste informazioni nella soluzione TIP o nell'applicazione personalizzata.

A questo punto si dispone di tutte le informazioni necessarie per configurare la soluzione TIP o personalizzata per inviare indicatori di minaccia a Microsoft Sentinel:

- ID applicazione (client)

- ID della directory (tenant)

- Segreto client

Immettere questi valori nella configurazione della soluzione personalizzata o TIP integrata secondo necessità.

Per il prodotto di destinazione, specificare Azure Sentinel. (la specifica di Microsoft Sentinel genera un errore).

Per l'azione, specificare avviso.

Al termine di questa configurazione, gli indicatori di minaccia verranno inviati dalla soluzione TIP o personalizzata, tramite l'API tiIndicators di Microsoft Graph, destinata a Microsoft Sentinel.

Abilitare il connettore dati TIP in Microsoft Sentinel

L'ultimo passaggio del processo di integrazione consiste nell'abilitare il connettore dati TIP in Microsoft Sentinel. L'abilitazione del connettore consente a Microsoft Sentinel di ricevere gli indicatori di minaccia inviati dalla soluzione TIP o personalizzata. Questi indicatori saranno disponibili per tutte le aree di lavoro di Microsoft Sentinel per l'organizzazione. Per abilitare il connettore dati TIP per ogni area di lavoro, seguire questa procedura:

Per Microsoft Sentinel, nel portale di Azure, in Gestione dei contenuti, selezionare Hub dei contenuti.

Per Microsoft Sentinel nel portale di Defender, selezionare Microsoft Sentinel>Gestione dei contenuti>Hub contenuti.Trovare e selezionare la soluzione Threat Intelligence.

Selezionare il pulsante

Installa/Aggiorna.

Installa/Aggiorna.Per altre informazioni su come gestire i componenti della soluzione, vedere Individuare e distribuire contenuti predefiniti.

Per configurare il connettore dati TIP, selezionare Configurazione>Connettori dati.

Trovare e selezionare il connettore dati Threat Intelligence Platforms - BEING DEPREATED data connector (Piattaforme di Intelligence per le minacce - DEPRECATO) e quindi selezionare Open connector page (Apri connettore).

Poiché si ha già completato la registrazione dell'app e configurato la soluzione TIP o personalizzata per inviare indicatori di minaccia, l'unico passaggio rimasto consiste nel selezionare Connetti.

Entro pochi minuti, gli indicatori di minaccia dovrebbero iniziare a essere trasmessi in questa area di lavoro di Microsoft Sentinel. È possibile trovare i nuovi indicatori nel riquadro Intelligence sulle minacce, accessibile dal menu di Microsoft Sentinel.

Contenuto correlato

In questo articolo si è appreso come connettere il suggerimento a Microsoft Sentinel usando un metodo sul percorso per la deprecazione. Per connettere il suggerimento usando il metodo consigliato, vedere Connettere il suggerimento all'API di caricamento.

- Informazioni su come ottenere visibilità sui dati e sulle potenziali minacce.

- Iniziare a rilevare minacce con Microsoft Sentinel.