Introduzione al framework Microsoft per la protezione dei contenitori

Il framework CSSC (Containers Secure Supply Chain) di Microsoft è un ecosistema agile e facile di strumenti e processi creati per integrare ed eseguire controlli di sicurezza nel ciclo di vita dei contenitori. La strategia della supply chain sicura per i contenitori viene creata considerando tutte le esigenze di sicurezza delle applicazioni contenitore. L'obiettivo è impedire l'uso di immagini contenitore vulnerabili e creare un'infrastruttura contenitore con un portfolio di sicurezza standard.

Il framework CSSC viene compilato seguendo questa procedura:

- Identificare le fasi della supply chain per le applicazioni in contenitori

- Delineare i rischi e i controlli di sicurezza necessari in ogni fase

- Descrivere gli obiettivi e gli obiettivi di sicurezza in ogni fase

- Identificare gli strumenti di sicurezza, i processi e le procedure consigliate in ogni fase

- Mantenere il comportamento di sicurezza con metadati, registrazione e creazione di report in ogni fase

Fasi nelle catene di fornitura per i contenitori

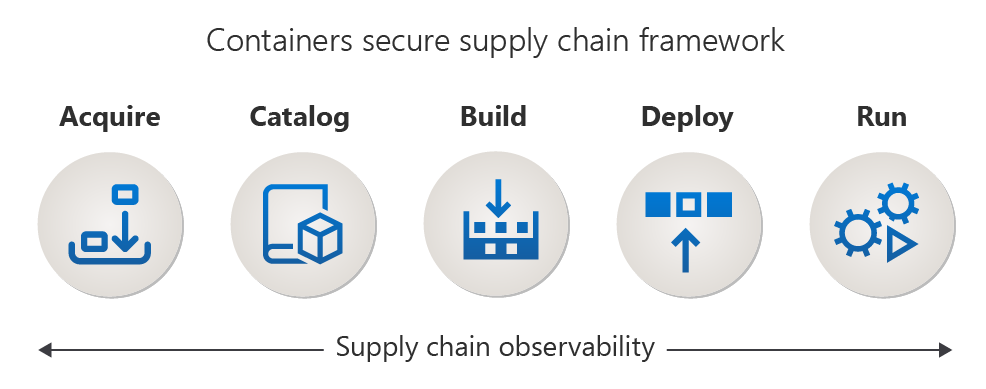

Una supply chain per i contenitori viene compilata in fasi per allinearsi al ciclo di vita dei contenitori. Ogni fase della pipeline identifica con obiettivi distinti, rischi per la sicurezza e processi. Microsoft identifica le cinque fasi seguenti nella supply chain per i contenitori.

| Fase | Dettagli |

|---|---|

| Acquire | Acquisire immagini del contenitore da origini esterne o fornitori di terze parti. |

| Catalogo | Offrire immagini del contenitore approvate per l'utilizzo interno, incluse le compilazioni e le distribuzioni. |

| Compilazione | Produrre immagini di servizio e applicazioni conformi e artefatti di distribuzione. |

| Distribuzione | Distribuire in modo sicuro servizi e applicazioni in contenitori negli ambienti di hosting. |

| Esegui | Eseguire i contenitori creati da immagini di contenitori conformi, più recenti e sicure che eseguono la logica di business per un'applicazione. |

L'implementazione dei processi di sicurezza in tutte e cinque le fasi della supply chain richiede una pratica coerente di Observability and Monitoring. Le procedure di sicurezza in continua evoluzione aggiornano le immagini del contenitore, individuano vulnerabilità, attivano le modifiche nel processo interno, i requisiti aziendali e richiedono inoltre il monitoraggio per aggiungere trasparenza in ogni fase.

Minacce comuni per la supply chain

Quando parliamo di CSSC, stiamo parlando di una transazione software continua tra fornitori di software, origini esterne, sviluppatori, servizi e provider operativi, distribuendo canali e soprattutto la nostra base clienti. L'obiettivo è raggiungere una transazione sicura del software contenitore e offrire ai clienti un'infrastruttura contenitore efficace. Qualsiasi piccola compromissione, vulnerabilità o attacco può causare un'immediata avversità intrinseca, una grave perdita per i partner attendibili, i clienti e la reputazione di Microsoft. È fondamentale affrontare questi compromessi di sicurezza e le possibili minacce in tutta la supply chain per garantire la sicurezza e l'integrità delle applicazioni in contenitori.

Microsoft identifica e approfondisce i compromessi di sicurezza e le possibili minacce in tutta la supply chain:

Origini non attendibili

L'uso di immagini del contenitore da origini non attendibili può comportare rischi significativi per la sicurezza. Queste origini non attendibili possono avere immagini del contenitore che contengono malware, vulnerabilità o backdoor.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Convalida dell'autenticità e dell'integrità delle immagini del contenitore prima di incorporarle nella catena di fornitura per attenuare questi rischi.

- Usare le immagini del contenitore da origini attendibili. Usare gli strumenti di analisi e verifica delle immagini per garantire che le immagini provengano da repository affidabili e non siano state manomesse.

Registri compromessi

I registri non protetti correttamente possono ospitare immagini del contenitore compromesse o obsolete. È fondamentale controllare e proteggere regolarmente i registri per impedire la distribuzione di immagini di contenitori non sicure. Ciò include la garanzia che le immagini siano conformi ai requisiti di licenza e alle procedure consigliate aziendali.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Controllare e proteggere regolarmente i registri delle immagini dei contenitori.

- Usare controlli di accesso, controlli di autenticazione e analisi delle immagini per rilevare e impedire l'uso di immagini non sicure o obsolete.

Dipendenze compromesse

L'inserimento di codice dannoso in immagini di base o l'uso di librerie dannose può compromettere la sicurezza delle applicazioni contenitore.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Implementare controlli rigorosi sulle dipendenze usate nelle immagini del contenitore.

- Aggiornare regolarmente immagini e librerie di base per applicare patch alle vulnerabilità note.

- Usare l'analisi delle immagini del contenitore per identificare e correggere eventuali dipendenze dannose o vulnerabili.

Ambienti di compilazione compromessi

Gli ambienti di compilazione non sicuri possono causare l'inclusione di immagini contenitore vulnerabili, obsolete o non conformi.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Proteggere gli ambienti di compilazione usando strumenti e contenitori attendibili e aggiornati regolarmente.

- Implementare un processo per rimuovere immagini del contenitore obsolete o vulnerabili per assicurarsi che le versioni più recenti vengano usate durante il processo di compilazione.

Distribuzione non verificata

La distribuzione di immagini di contenitori non attendibili o dannose può esporre le organizzazioni a varie violazioni della sicurezza. I controlli di accesso e un processo di verifica affidabile devono essere implementati per garantire che vengano distribuite solo immagini contenitore autorizzate e verificate.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Applicare controlli di accesso rigorosi e processi di verifica delle immagini durante la distribuzione.

- Usare il controllo degli accessi in base al ruolo per limitare gli utenti che possono distribuire immagini del contenitore.

- Assicurarsi che solo le immagini attendibili e testate accuratamente vengano distribuite nell'ambiente di produzione.

Mancanza di osservabilità

Il monitoraggio e l'osservabilità sono fondamentali per rilevare i problemi di sicurezza. Le aziende devono investire in strumenti e processi che forniscono visibilità sull'intera supply chain, consentendo il rilevamento in tempo reale delle immagini dei contenitori e il rilevamento degli attacchi alla sicurezza.

Microsoft risolve questi compromessi di sicurezza con le procedure seguenti:

- Implementare soluzioni di monitoraggio e osservabilità nell'ambiente in contenitori.

- Usare strumenti di registrazione, traccia e monitoraggio per tenere traccia delle modifiche delle immagini del contenitore, degli eventi di sicurezza e delle anomalie nella supply chain.

- Configurare avvisi e notifiche per attività sospette.

Oltre a queste misure, è essenziale stabilire criteri e procedure di sicurezza chiari, informare il team sulle procedure consigliate per la sicurezza e condurre valutazioni e controlli regolari della sicurezza della catena di approvvigionamento dei contenitori. Rimanere costantemente aggiornati con le minacce alla sicurezza e le vulnerabilità rilevanti per i contenitori e adattare le misure di sicurezza di conseguenza. La sicurezza dei contenitori è un processo in corso che richiede la vigilanza e la gestione proattiva dei rischi.

Passaggi successivi

Per altre informazioni su ogni fase del framework CSSC, vedere: