Aggiungere un servizio di ricerca a un perimetro di sicurezza di rete

Importante

Il supporto di Ricerca di intelligenza artificiale di Azure per il perimetro della sicurezza di rete è disponibile in anteprima pubblica in condizioni supplementari per l'utilizzo. È disponibile nelle aree che forniscono la funzionalità. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate.

Prima di iniziare, esaminare le limitazioni e le considerazioni.

Questo articolo illustra come aggiungere un servizio di ricerca di intelligenza artificiale di Azure a un perimetro di sicurezza di rete per controllare l'accesso alla rete al servizio di ricerca. Unendo un perimetro di sicurezza di rete, è possibile:

- Registrare tutti gli accessi al servizio di ricerca nel contesto con altre risorse di Azure nello stesso perimetro.

- Bloccare qualsiasi esfiltrazione di dati da un servizio di ricerca ad altri servizi all'esterno del perimetro.

- Consentire l'accesso al servizio di ricerca usando le funzionalità di accesso in ingresso e in uscita del perimetro di sicurezza di rete.

È possibile aggiungere un servizio di ricerca a un perimetro di sicurezza di rete nel portale di Azure, come descritto in questo articolo. In alternativa, è possibile usare l'API REST di Azure Rete virtuale Manager per aggiungere un servizio di ricerca e usare le API REST di gestione della ricerca per visualizzare e sincronizzare le impostazioni di configurazione.

Limitazioni e considerazioni

Per i servizi di ricerca all'interno di un perimetro di sicurezza di rete, gli indicizzatori devono usare un'identità gestita assegnata dall'utente o di sistema e avere un'assegnazione di ruolo che consenta l'accesso in lettura alle origini dati.

Le origini dati dell'indicizzatore supportate sono attualmente limitate a Archiviazione BLOB di Azure, Azure Cosmos DB per NoSQL e database SQL di Azure.

Attualmente, all'interno del perimetro, le connessioni dell'indicizzatore ad Azure PaaS per il recupero dei dati sono il caso d'uso principale. Per le chiamate API basate sulle competenze in uscita ai servizi di intelligenza artificiale di Azure, Azure OpenAI o il catalogo dei modelli di Azure AI Foundry o per le chiamate in ingresso da Azure AI Foundry per gli scenari di "chat con i dati" è necessario configurare le regole in ingresso e in uscita per consentire le richieste attraverso il perimetro. Se sono necessarie connessioni private per la suddivisione in blocchi e la vettorializzazione con riconoscimento della struttura, è necessario creare un collegamento privato condiviso e una rete privata.

Prerequisiti

Perimetro di sicurezza di rete esistente. È possibile crearne uno da associare al servizio di ricerca.

Ricerca di intelligenza artificiale di Azure, qualsiasi livello fatturabile, in qualsiasi area.

Assegnare un servizio di ricerca a un perimetro di sicurezza di rete

Il perimetro di sicurezza di rete di Azure consente agli amministratori di definire un limite di isolamento della rete logica per le risorse PaaS (ad esempio, Archiviazione di Azure e database SQL di Azure) distribuite all'esterno delle reti virtuali. Limita la comunicazione alle risorse all'interno del perimetro e consente il traffico pubblico non perimetrale attraverso regole di accesso in ingresso e in uscita.

È possibile aggiungere Ricerca di intelligenza artificiale di Azure a un perimetro di sicurezza di rete in modo che tutte le richieste di indicizzazione e query si verifichino entro il limite di sicurezza.

Nella portale di Azure trovare il servizio perimetrale di sicurezza di rete per la sottoscrizione.

Selezionare Risorse dal menu a sinistra.

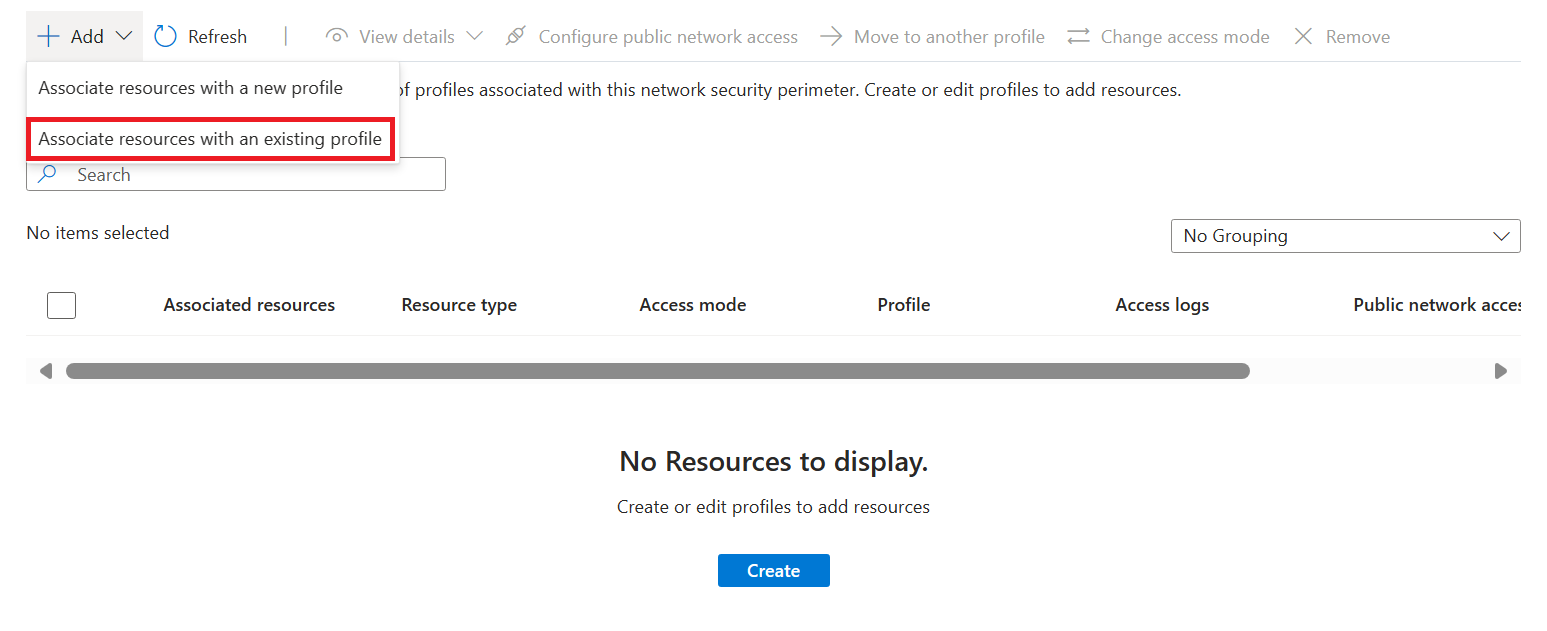

Selezionare Aggiungi>associa risorse a un profilo esistente.

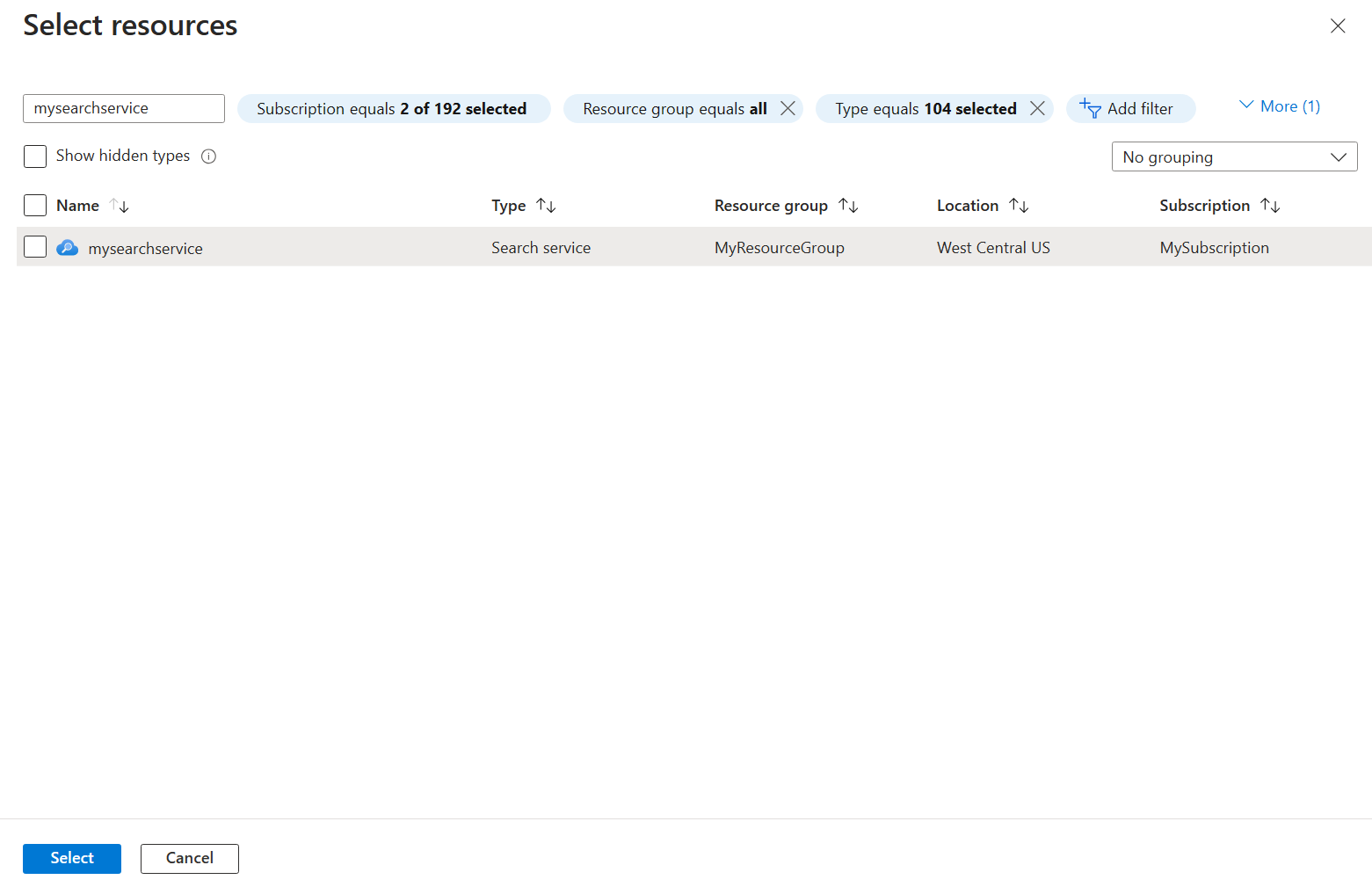

Selezionare il profilo creato al momento della creazione del perimetro di sicurezza di rete per Profilo.

Selezionare Associa e quindi selezionare il servizio di ricerca creato.

Selezionare Associa nella sezione in basso a sinistra della schermata per creare l'associazione.

Modalità di accesso perimetro di sicurezza di rete

Il perimetro di sicurezza di rete supporta due diverse modalità di accesso per le risorse associate:

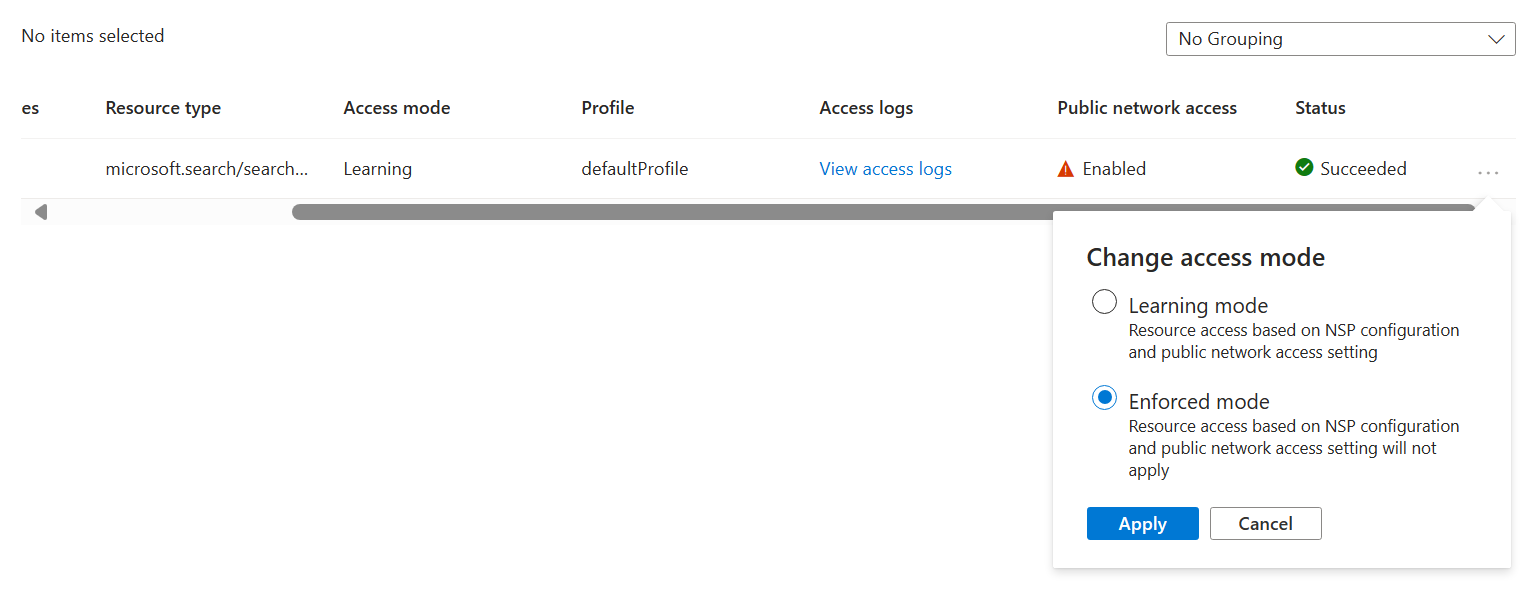

| Modalità | Descrizione |

|---|---|

| Modalità di apprendimento | Si tratta della modalità di accesso predefinita. In modalità di apprendimento , il perimetro di sicurezza di rete registra tutto il traffico verso il servizio di ricerca che sarebbe stato negato se il perimetro fosse in modalità applicata. Ciò consente agli amministratori di rete di comprendere i modelli di accesso esistenti del servizio di ricerca prima di implementare l'applicazione delle regole di accesso. |

| Modalità applicata | In modalità applicata, i log perimetrali di sicurezza di rete e negano tutto il traffico non consentito in modo esplicito dalle regole di accesso. |

Impostazioni di rete per il perimetro di sicurezza di rete e il servizio di ricerca

L'impostazione publicNetworkAccess determina l'associazione del servizio di ricerca a un perimetro di sicurezza di rete.

In modalità Learning l'impostazione controlla l'accesso

publicNetworkAccesspubblico alla risorsa.In modalità applicata, l'impostazione

publicNetworkAccessviene sostituita dalle regole del perimetro di sicurezza di rete. Ad esempio, se un servizio di ricerca con un'impostazionepublicNetworkAccessdi è associato a un perimetro di sicurezza dienabledrete in modalità applicata, l'accesso al servizio di ricerca è ancora controllato dalle regole di accesso perimetrale della sicurezza di rete.

Modificare la modalità di accesso perimetrale della sicurezza di rete

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

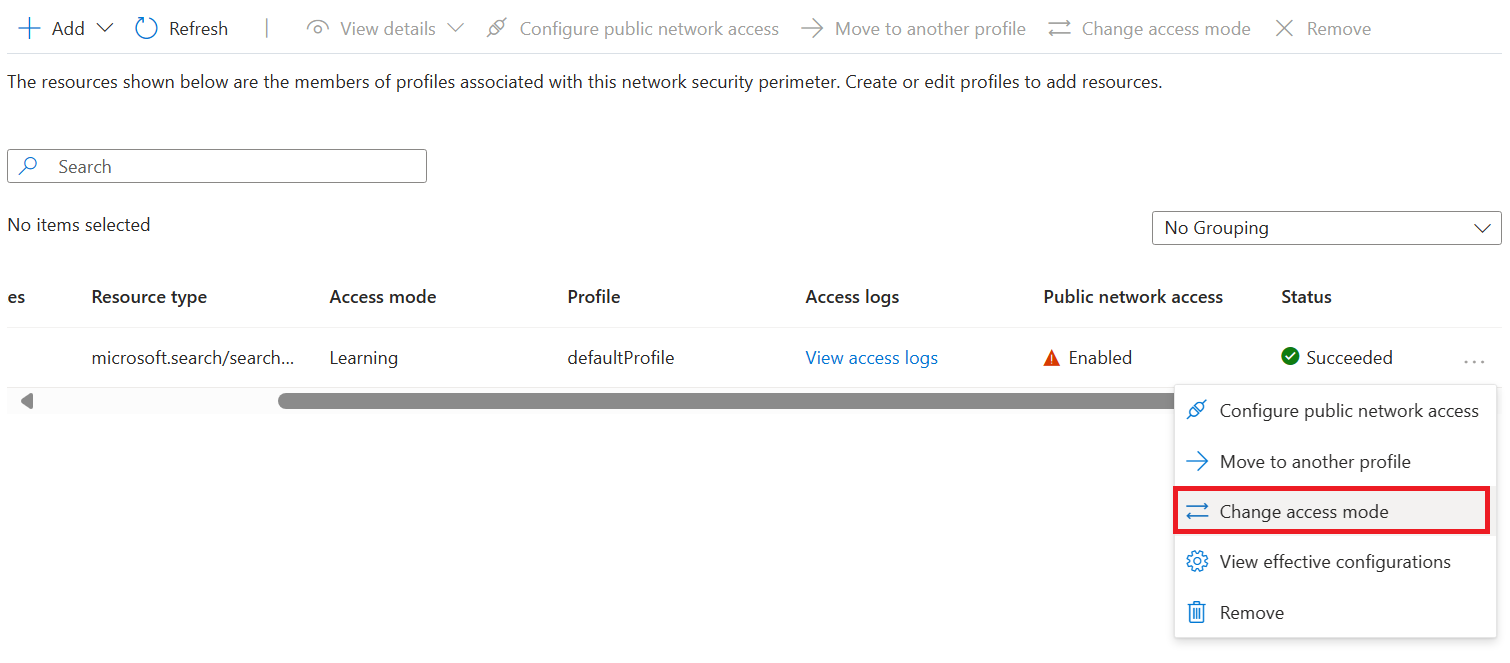

Selezionare Risorse nel menu a sinistra.

Trovare il servizio di ricerca nella tabella.

Selezionare i tre puntini nell'estrema destra della riga del servizio di ricerca. Selezionare Cambia modalità di accesso nella finestra popup".

Selezionare la modalità di accesso desiderata e selezionare Applica.

Abilitare l'accesso alla rete di registrazione

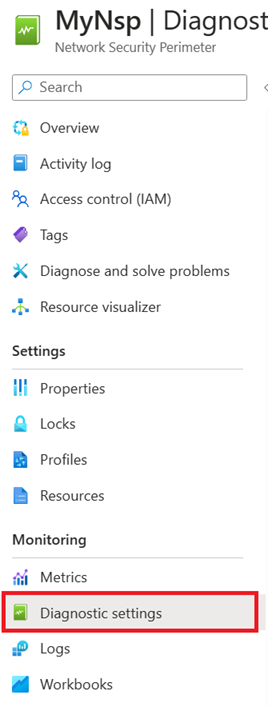

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

Selezionare Impostazioni di diagnostica nel menu a sinistra.

Selezionare Aggiungi impostazione di diagnostica.

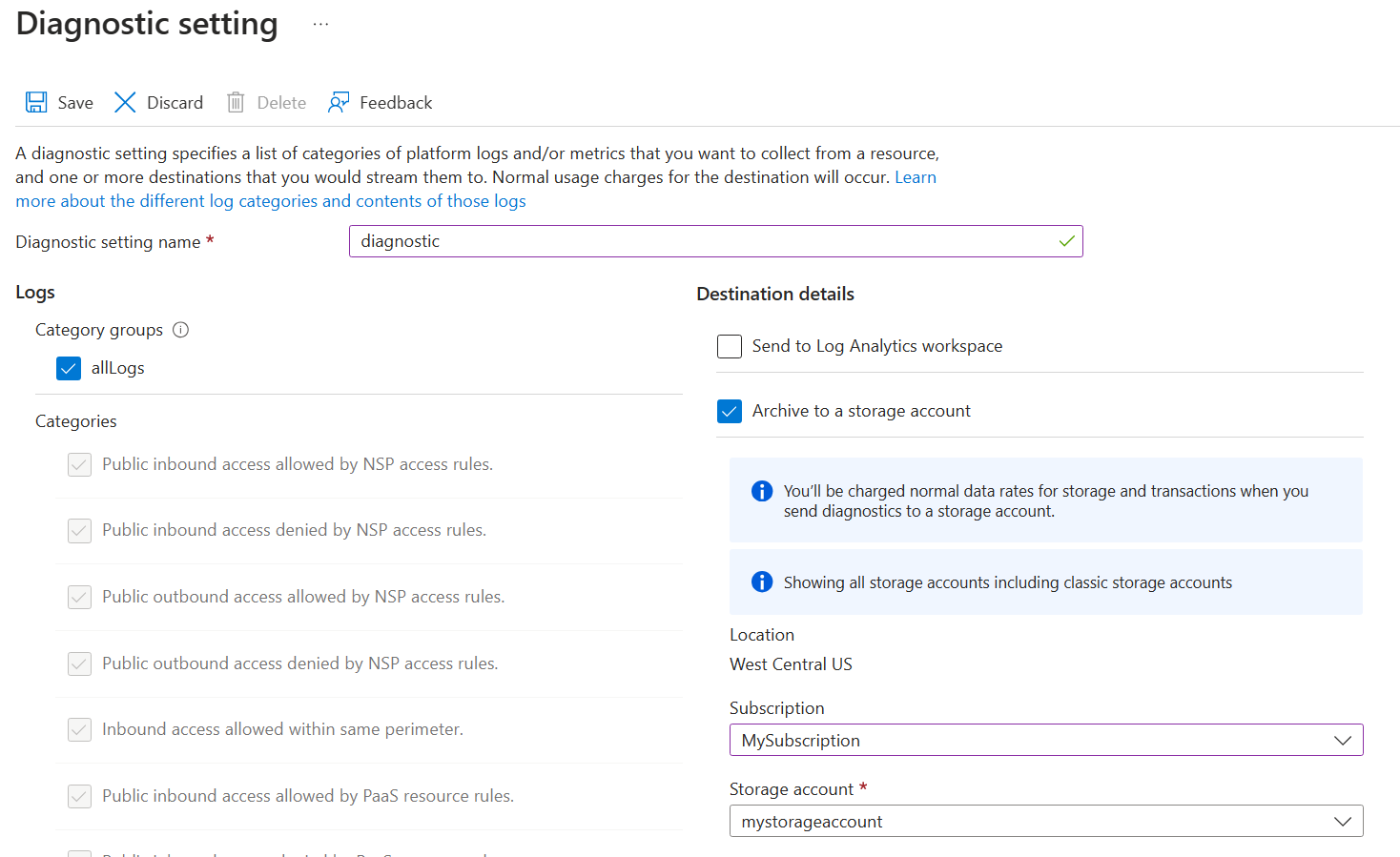

Immettere qualsiasi nome, ad esempio "diagnostic" per nome dell'impostazione di diagnostica.

In Logselezionare allLogs. allLogs garantisce che venga registrato tutto l'accesso alla rete in ingresso e in uscita alle risorse nel perimetro di sicurezza di rete.

In Dettagli destinazione selezionare Archivia in un account di archiviazione o Invia all'area di lavoro Log Analytics. L'account di archiviazione deve trovarsi nella stessa area del perimetro di sicurezza di rete. È possibile usare un account di archiviazione esistente o crearne uno nuovo. Un'area di lavoro Log Analytics può trovarsi in un'area diversa da quella usata dal perimetro di sicurezza di rete. È anche possibile selezionare una qualsiasi delle altre destinazioni applicabili.

Selezionare Salva per creare l'impostazione di diagnostica e avviare la registrazione dell'accesso alla rete.

Lettura dei log di accesso alla rete

area di lavoro Log Analytics

La network-security-perimeterAccessLogs tabella contiene tutti i log per ogni categoria di log , ad esempio network-security-perimeterPublicInboundResourceRulesAllowed. Ogni log contiene un record dell'accesso alla rete perimetrale di sicurezza di rete corrispondente alla categoria di log.

Di seguito è riportato un esempio del formato di network-security-perimeterPublicInboundResourceRulesAllowed log:

| Nome colonna | significato | Valore di esempio |

|---|---|---|

| ResultDescription | Nome dell'operazione di accesso alla rete | POST /indexes/my-index/docs/search |

| Profilo | Quale perimetro di sicurezza di rete è stato associato al servizio di ricerca | defaultProfile |

| ServiceResourceId | ID risorsa del servizio di ricerca | search-service-resource-id |

| Regola corrispondente | Descrizione JSON della regola corrispondente al log | { "accessRule": "IP firewall" } |

| SourceIPAddress | IP di origine dell'accesso alla rete in ingresso, se applicabile | 1.1.1.1 |

| AccessRuleVersion | Versione delle regole di accesso perimetrale di sicurezza di rete usate per applicare le regole di accesso alla rete | 0 |

Account di archiviazione

L'account di archiviazione include contenitori per ogni categoria di log, ad esempio insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed. La struttura di cartelle all'interno del contenitore corrisponde all'ID risorsa del perimetro di sicurezza di rete e al momento dell'esecuzione dei log. Ogni riga nel file di log JSON contiene un record dell'accesso alla rete perimetrale della sicurezza di rete corrispondente alla categoria di log.

Ad esempio, il log delle categorie consentite per le regole perimetrali in ingresso usa il formato seguente:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Aggiungere una regola di accesso per il servizio di ricerca

Un profilo perimetrale di sicurezza di rete specifica le regole che consentono o negano l'accesso attraverso il perimetro.

All'interno del perimetro tutte le risorse hanno accesso reciproco a livello di rete. È comunque necessario configurare l'autenticazione e l'autorizzazione, ma a livello di rete le richieste di connessione dall'interno del perimetro vengono accettate.

Per le risorse esterne al perimetro di sicurezza di rete, è necessario specificare le regole di accesso in ingresso e in uscita. Le regole in ingresso specificano le connessioni da consentire e le regole in uscita specificano le richieste consentite.

Un servizio di ricerca accetta richieste in ingresso da app come il portale di Azure AI Foundry, il flusso dei prompt di Azure Machine Learning e qualsiasi app che invia richieste di indicizzazione o query. Un servizio di ricerca invia richieste in uscita durante l'indicizzazione basata su indicizzatore e l'esecuzione del set di competenze. Questa sezione illustra come configurare le regole di accesso in ingresso e in uscita per gli scenari di Ricerca di intelligenza artificiale di Azure.

Nota

Qualsiasi servizio associato a un perimetro di sicurezza di rete consente in modo implicito l'accesso in ingresso e in uscita a qualsiasi altro servizio associato allo stesso perimetro di sicurezza di rete quando tale accesso viene autenticato usando identità gestite e assegnazioni di ruolo. Le regole di accesso devono essere create solo quando si consente l'accesso all'esterno del perimetro di sicurezza di rete o per l'accesso autenticato tramite chiavi API.

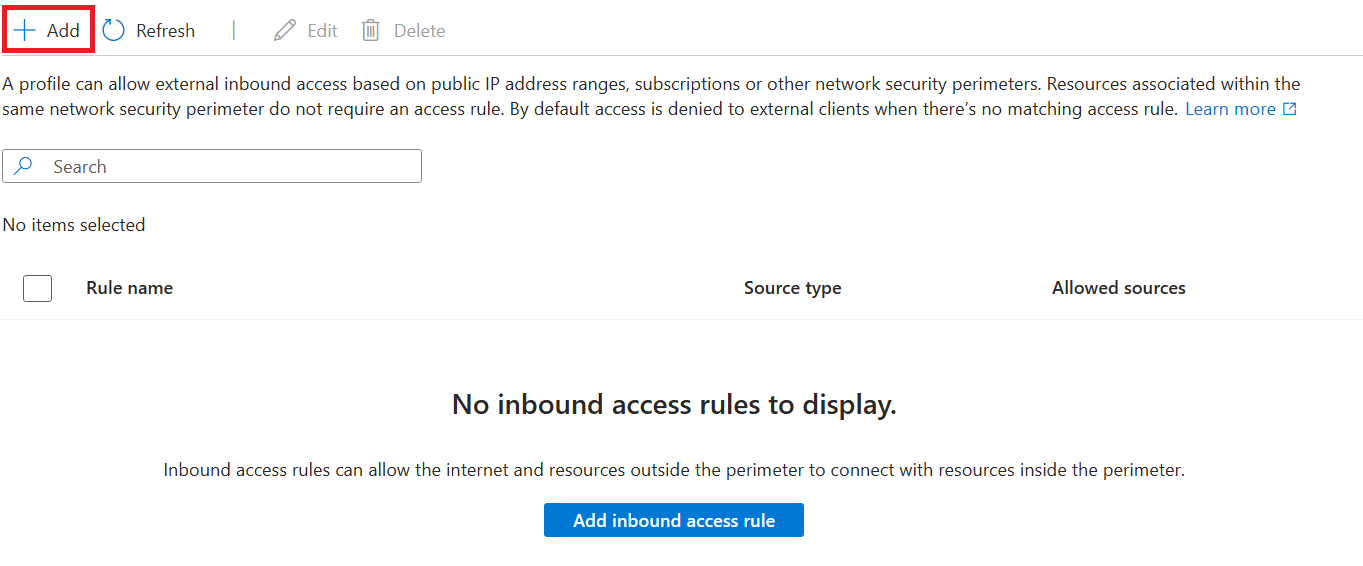

Aggiungere una regola di accesso in ingresso

Le regole di accesso in ingresso possono consentire a Internet e alle risorse esterne al perimetro di connettersi con le risorse all'interno del perimetro.

Il perimetro di sicurezza di rete supporta due tipi di regole di accesso in ingresso:

Intervalli di indirizzi IP. Gli indirizzi IP o gli intervalli devono essere nel formato CIDR (Classless Inter-Domain Routing). Un esempio di notazione CIDR è 192.0.2.0/24, che rappresenta gli INDIRIZZI IP compresi tra 192.0.2.0 e 192.0.2.255. Questo tipo di regola consente le richieste in ingresso da qualsiasi indirizzo IP all'interno dell'intervallo.

Sottoscrizioni. Questo tipo di regola consente l'accesso in ingresso autenticato usando qualsiasi identità gestita dalla sottoscrizione.

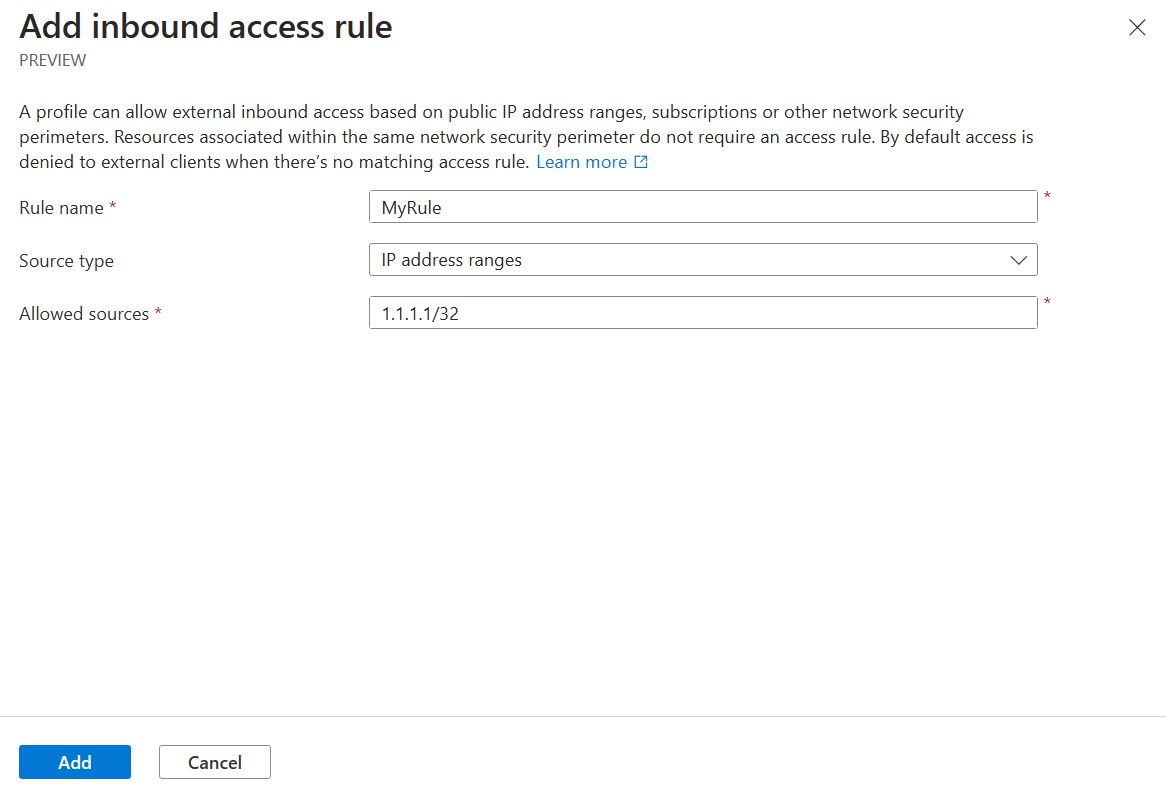

Per aggiungere una regola di accesso in ingresso nel portale di Azure:

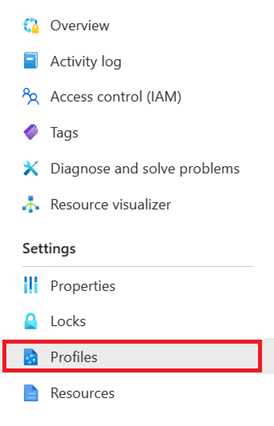

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

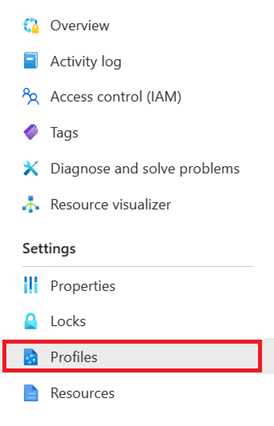

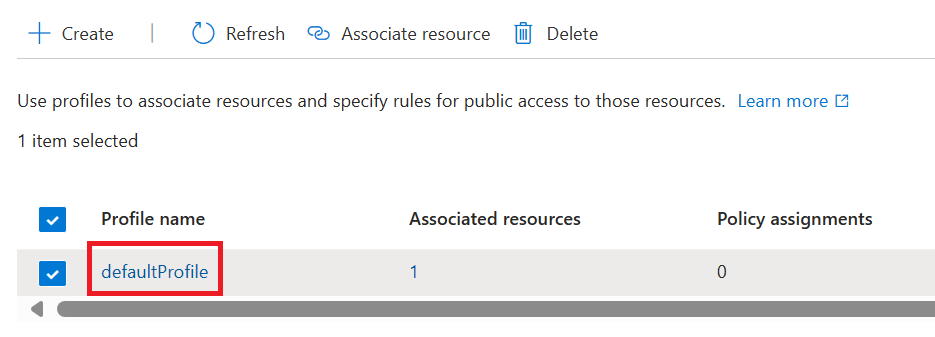

Selezionare Profili nel menu a sinistra.

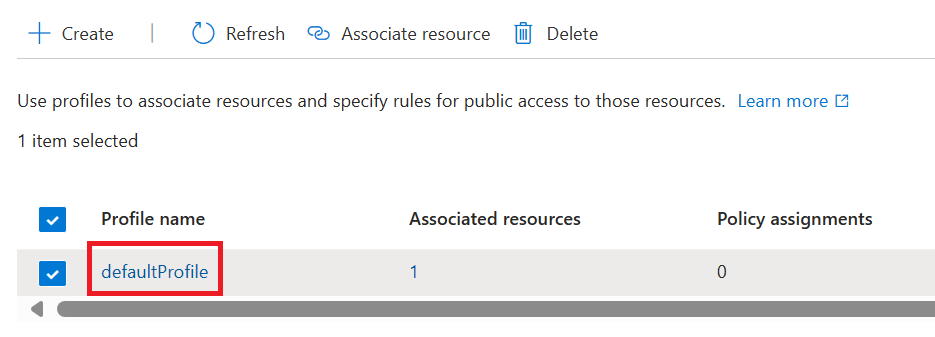

Selezionare il profilo in uso con il perimetro di sicurezza di rete

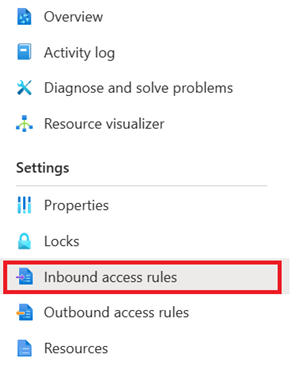

Selezionare Regole di accesso in ingresso nel menu a sinistra.

Selezionare Aggiungi.

Immetti o seleziona i valori seguenti:

Impostazione Valore Nome regola Nome della regola di accesso in ingresso, ad esempio "MyInboundAccessRule". Tipo di origine I valori validi sono intervalli di indirizzi IP o sottoscrizioni. Origini consentite Se sono stati selezionati intervalli di indirizzi IP, immettere l'intervallo di indirizzi IP in formato CIDR da cui si vuole consentire l'accesso in ingresso. Gli intervalli IP di Azure sono disponibili in questo collegamento. Se si seleziona Sottoscrizioni, usare la sottoscrizione da cui si vuole consentire l'accesso in ingresso. Selezionare Aggiungi per creare la regola di accesso in ingresso.

Aggiungere una regola di accesso in uscita

Un servizio di ricerca effettua chiamate in uscita durante l'indicizzazione basata su indicizzatore e l'esecuzione del set di competenze. Se le origini dati dell'indicizzatore, i servizi di intelligenza artificiale di Azure o la logica di competenza personalizzata si trova all'esterno del perimetro di sicurezza di rete, è necessario creare una regola di accesso in uscita che consenta al servizio di ricerca di stabilire la connessione.

Tenere presente che in anteprima pubblica Ricerca intelligenza artificiale di Azure può connettersi solo a Archiviazione di Azure o Azure Cosmos DB all'interno del perimetro di sicurezza. Se gli indicizzatori usano altre origini dati, è necessaria una regola di accesso in uscita per supportare tale connessione.

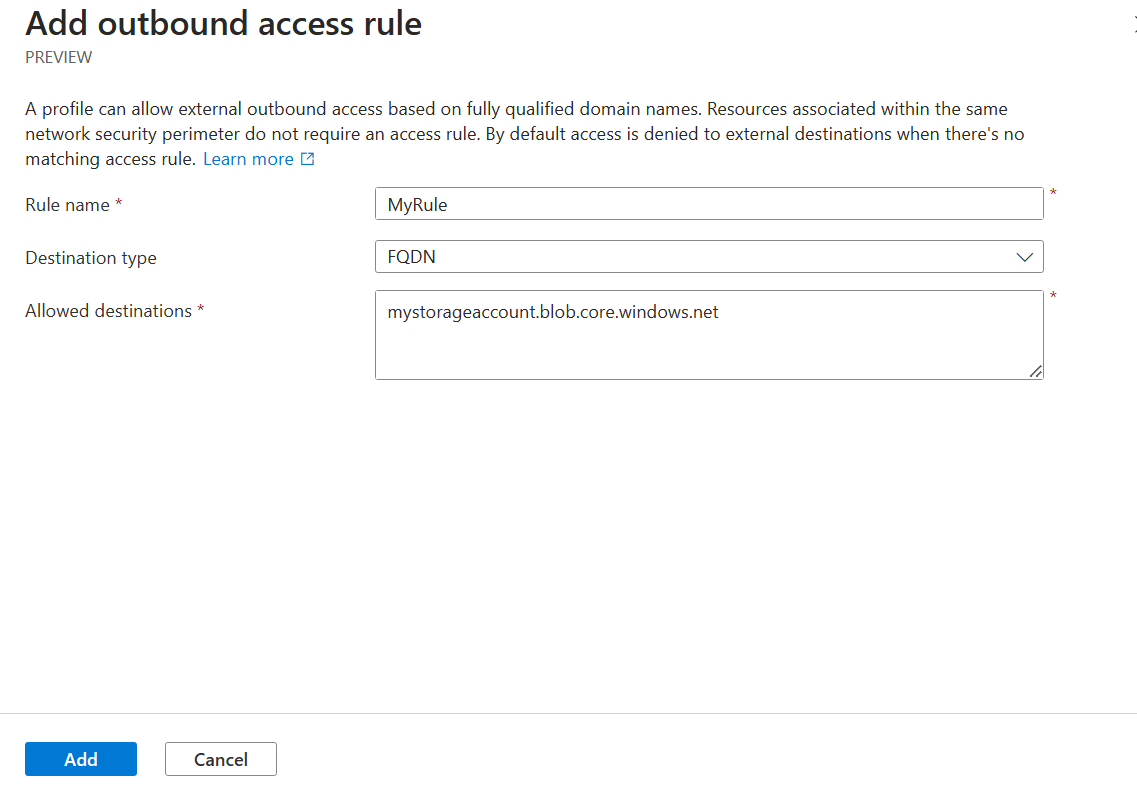

Il perimetro di sicurezza di rete supporta le regole di accesso in uscita in base al nome di dominio completo (FQDN) della destinazione. Ad esempio, è possibile consentire l'accesso in uscita da qualsiasi servizio associato al perimetro di sicurezza di rete a un FQDN, ad esempio mystorageaccount.blob.core.windows.net.

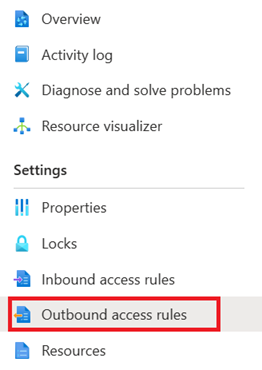

Per aggiungere una regola di accesso in uscita nel portale di Azure:

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

Selezionare Profili nel menu a sinistra.

Selezionare il profilo in uso con il perimetro di sicurezza di rete

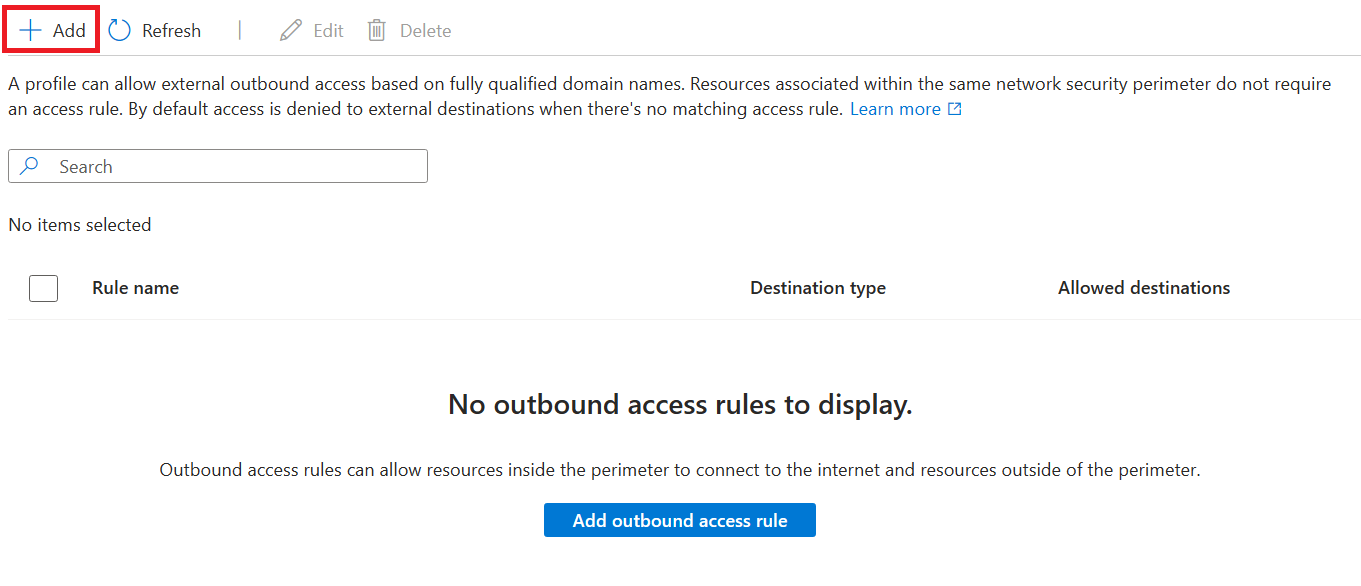

Selezionare Regole di accesso in uscita nel menu a sinistra.

Selezionare Aggiungi.

Immetti o seleziona i valori seguenti:

Impostazione Valore Nome regola Nome della regola di accesso in uscita, ad esempio "MyOutboundAccessRule" Tipo destinazione Lasciare FQDN Destinazioni consentite Immettere un elenco delimitato da virgole di nomi di dominio completi a cui si vuole consentire l'accesso in uscita Selezionare Aggiungi per creare la regola di accesso in uscita.

Testare la connessione tramite il perimetro di sicurezza di rete

Per testare la connessione tramite il perimetro di sicurezza di rete, è necessario accedere a un Web browser, in un computer locale con una connessione Internet o una macchina virtuale di Azure.

Modificare l'associazione del perimetro di sicurezza di rete impostando la modalità applicata per iniziare ad applicare i requisiti del perimetro di sicurezza di rete per l'accesso alla rete al servizio di ricerca.

Decidere se si vuole usare un computer locale o una macchina virtuale di Azure.

- Se si usa un computer locale, è necessario conoscere l'indirizzo IP pubblico.

- Se si usa una macchina virtuale di Azure, è possibile usare un collegamento privato o controllare l'indirizzo IP usando il portale di Azure.

Usando l'indirizzo IP, è possibile creare una regola di accesso in ingresso per l'indirizzo IP per consentire l'accesso. Se si usa un collegamento privato, è possibile ignorare questo passaggio.

Infine, provare a passare al servizio di ricerca nel portale di Azure. Se è possibile visualizzare correttamente gli indici, il perimetro di sicurezza di rete è configurato correttamente.

Visualizzare e gestire la configurazione perimetrale della sicurezza di rete

È possibile usare le API REST di configurazione perimetrale della sicurezza di rete per esaminare e riconciliare le configurazioni perimetrali.

Assicurarsi di usare la versione 2024-06-01-previewdell'API di anteprima. Informazioni su come chiamare le API REST di gestione.