Risolvere i problemi del Server di route Azure

Informazioni su come risolvere alcuni dei problemi comuni del Server di route Azure.

Problemi di connettività

Perché l'appliance virtuale di rete perde la connettività Internet dopo aver annunciato la route predefinita (0.0.0.0/0) al server di route?

Quando l'appliance virtuale di rete annuncia la route predefinita, il server di route lo programma per tutte le macchine virtuali (VM) nella rete virtuale, inclusa l'appliance virtuale di rete stessa. Questa route predefinita imposta l'appliance virtuale di rete come hop successivo per tutto il traffico associato a Internet. Se l'appliance virtuale di rete richiede la connettività Internet, è necessario configurare una route definita dall'utente per eseguire l'override di questa route predefinita dall'appliance virtuale di rete e collegare la route definita dall'utente alla subnet in cui è ospitata l'appliance virtuale di rete. In caso contrario, il computer host dell'appliance virtuale di rete continua a inviare il traffico associato a Internet, incluso quello inviato dall'appliance virtuale di rete all'appliance virtuale di rete stessa. Per altre informazioni, vedere Route definite dall'utente.

| Itinerario | Hop successivo |

|---|---|

| 0.0.0.0/0 | Internet |

Perché l'appliance virtuale di rete perde la connettività al server di route dopo aver forzato tutto il traffico verso un firewall usando una route definita dall'utente (UDR) nella GatewaySubnet?

Se si vuole esaminare il traffico locale usando un firewall, è possibile forzare tutto il traffico locale verso il firewall usando una route definita dall'utente (UDR) nella GatewaySubnet (una tabella di route associata alla GatewaySubnet con la route definita dall'utente). Tuttavia, questa route definita dall'utente potrebbe interrompere la comunicazione tra il server di route e il gateway forzando il traffico del piano di controllo (BGP) verso il firewall (questo problema si verifica se si sta controllando il traffico destinato alla rete virtuale con il server di route). Per evitare questo problema, è necessario aggiungere un'altra route definita dall'utente alla tabella di route GatewaySubnet per escludere che il traffico del piano di controllo venga forzato al firewall (nel caso in cui non si voglia/possa aggiungere una regola BGP al firewall):

| Itinerario | Hop successivo |

|---|---|

| 10.0.0.0/16 | 10.0.2.1 |

| 10.0.1.0/27 | VirtualNetwork |

10.0.0.0/16 è lo spazio indirizzi della rete virtuale e 10.0.1.0/27 è lo spazio indirizzi di RouteServerSubnet. 10.0.2.1 è l'indirizzo IP del firewall.

È stata aggiunta una route definita dall'utente con tipo hop successivo come gateway di rete virtuale, ma questa route definita dall'utente non ha effetto. È normale?

Sì, si tratta di un comportamento previsto. Le route definite dall'utente con gateway di rete virtuale di tipo hop successivo non sono supportate per le subnet all'interno della rete virtuale del server di route e delle reti virtuali con peering. Tuttavia, se si vuole configurare l'hop successivo come appliance virtuale di rete o Internet, è supportata l'aggiunta di una route definita dall'utente con VirtualAppliance o Internet di tipo hop successivo.

Nelle route valide dell'interfaccia di rete della macchina virtuale, perché è disponibile una route definita dall'utente con tipo di hop successivo impostato su Nessuno?

Se si annuncia una route dall'appliance virtuale di rete al server di route che corrisponde a una corrispondenza esatta del prefisso come un'altra route definita dall'utente, l'hop successivo della route pubblicizzata deve essere valido. Se l'hop successivo annunciato è un servizio di bilanciamento del carico senza un pool back-end configurato, questa route non valida avrà la precedenza sulla route definita dall'utente. Nelle route valide dell'interfaccia di rete, la route annunciata non valida verrà visualizzata come route definita dall'utente con tipo hop successivo impostato su Nessuno.

Perché si perde la connettività dopo l'associazione di un criterio dell'endpoint servizio a RouteServerSubnet o GatewaySubnet?

Se si associa un criterio dell'endpoint servizio a RouteServerSubnet o GatewaySubnet, la comunicazione può interrompersi tra la piattaforma di gestione sottostante di Azure e i rispettivi servizi di Azure (server di route e gateway VPN/ExpressRoute). Ciò può far sì che lo stato di queste risorse di Azure diventi non integro, causando una perdita di connettività tra i carichi di lavoro locali e di Azure.

Perché si perde la connettività dopo aver usato DNS personalizzato anziché il DNS predefinito (DNS fornito da Azure) per la rete virtuale del server di route?

Per la rete virtuale in cui viene distribuito Il server di route, se non si usa il DNS predefinito (fornito da Azure), assicurarsi che la configurazione DNS personalizzata sia in grado di risolvere i nomi di dominio pubblici. Ciò garantisce che i servizi di Azure (server di route e gateway VPN/ExpressRoute) siano in grado di comunicare con il piano di gestione sottostante di Azure. Vedere la nota sulle regole con caratteri jolly nella documentazione del resolver privato DNS di Azure.

Perché non è possibile effettuare il ping TCP dall'appliance virtuale di rete all'indirizzo IP peer BGP del server di route dopo aver configurato il peering BGP tra i due?

In alcune appliance virtuali di rete è necessario aggiungere una route statica alla subnet del server di route per poter effettuare il ping TCP del server di route dall'appliance virtuale di rete ed evitare l'instabilità del peering BGP. Ad esempio, se il server di route è 10.0.255.0/27 e l'appliance virtuale di rete è 10.0.1.0/24, è necessario aggiungere la route seguente alla tabella di routing nell'appliance virtuale di rete:

| Itinerario | Hop successivo |

|---|---|

| 10.0.255.0/27 | 10.0.1.1 |

10.0.1.1 è l'indirizzo IP del gateway predefinito nella subnet in cui è ospitata l'appliance virtuale di rete (o più precisamente, una delle schede di interfaccia di rete).

Perché si perde la connettività alla rete locale tramite ExpressRoute e/o VPN di Azure quando si distribuisce un server di route in una rete virtuale con gateway ExpressRoute e/o gateway VPN di Azure?

Quando si distribuisce un server di route in una rete virtuale, è necessario aggiornare il piano di controllo tra i gateway e la rete virtuale. Durante questo aggiornamento, c'è un periodo di tempo in cui le macchine virtuali nella rete virtuale perdono la connettività alla rete locale. È consigliabile pianificare la manutenzione per distribuire un server di route nell'ambiente di produzione.

Problemi del piano di controllo

Perché la rete locale connessa al gateway VPN di Azure non riceve la route predefinita annunciata dal server di route?

Anche se il gateway VPN di Azure può ricevere la route predefinita dai peer BGP, incluso il server di route, non annuncia la route predefinita ad altri peer.

Perché l'appliance virtuale di rete non riceve le route dal server di route anche se il peering BGP è attivo?

L'ASN usato dal server di route è 65515. Assicurarsi di configurare un ASN diverso per l'appliance virtuale di rete in modo che sia possibile stabilire una sessione eBGP tra l'appliance virtuale di rete e il server di route, così che la propagazione delle route possa avvenire automaticamente. Assicurarsi di abilitare "multi-hop" nella configurazione BGP perché l'appliance virtuale di rete e il server di route si trovano in subnet diverse nella rete virtuale.

Perché la connettività non funziona quando si annunciano le route con un ASN pari a 0 nel percorso AS?

Il server di route di Azure elimina le route con un ASN pari a 0 nel percorso AS. Per assicurarsi che queste route vengano annunciate correttamente in Azure, as-path non deve includere 0.

Il peering BGP tra l'appliance virtuale di rete e il server di route è attivo. È possibile visualizzare le route scambiate correttamente tra i due. Perché le route dell'appliance virtuale di rete non sono presenti nella tabella di routing effettiva della macchina virtuale?

Se la macchina virtuale si trova nella stessa rete virtuale dell'appliance virtuale di rete e del server di route:

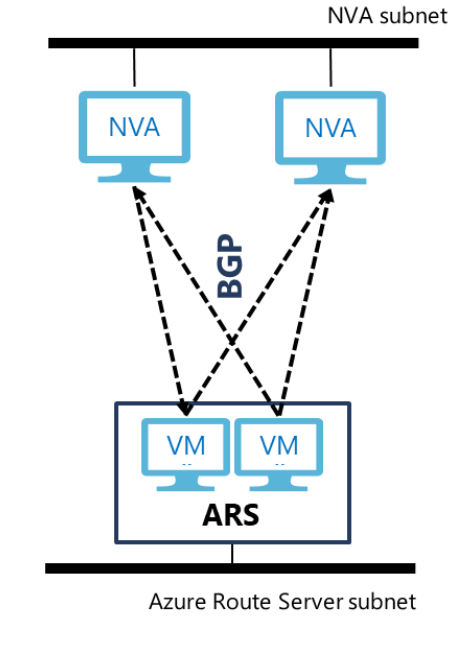

Il server di route espone due indirizzi IP peer BGP, che condividono la responsabilità di inviare le route a tutte le altre macchine virtuali in esecuzione nella rete virtuale. Ogni appliance virtuale di rete deve configurare due sessioni BGP identiche(ad esempio, usare lo stesso numero AS, lo stesso percorso AS e annunciare lo stesso set di route) ai due indirizzi IP peer BGP in modo che le macchine virtuali nella rete virtuale possano ottenere informazioni di routing coerenti dal server di route di Azure.

Se si dispone di due o più istanze dell'appliance virtuale di rete, è possibile annunciare percorsi AS diversi per la stessa route da istanze dell'appliance virtuale di rete diverse se si vuole designare un'istanza dell'appliance virtuale di rete come attiva e l'altra passiva.

Se la macchina virtuale si trova in una rete virtuale diversa da quella che ospita l'appliance virtuale di rete e il server di route. Controllare se il peering reti virtuali è abilitato tra le due reti virtuali e se l'opzione Usa server di route remoto è abilitata nella rete virtuale della macchina virtuale.

Perché la funzione ECMP (Equal-Cost Multi-Path) di ExpressRoute è disattivata dopo la distribuzione del server di route nella rete virtuale?

Quando si annunciano le stesse route dalla rete locale ad Azure tramite più connessioni ExpressRoute, in genere ECMP è abilitato per impostazione predefinita per il traffico destinato a queste route da Azure alla rete locale. Attualmente, quando si distribuisce il server di route, le informazioni su più percorsi vengono perse nello scambio BGP tra ExpressRoute e il server di route e di conseguenza il traffico da Azure attraverserà solo una delle connessioni ExpressRoute.

Problemi operativi

Perché viene visualizzato un errore relativo all'ambito e all'autorizzazione non validi per eseguire operazioni del server di route?

Se viene visualizzato un errore nel formato seguente, assicurarsi di avere le autorizzazioni seguenti configurate: Ruoli e autorizzazioni del server di route

Formato del messaggio di errore: "Il client con ID {} oggetto non dispone dell'autorizzazione per eseguire un'azione {} sull'ambito {} o l'ambito non è valido. Se l'accesso è stato concesso di recente, aggiornare le credenziali".

Passaggio successivo

Per informazioni su come creare e configurare il Server di route Azure, vedere: