Esercitazione: Creare un'infrastruttura DNS dell'endpoint privato con il Resolver privato di Azure per un carico di lavoro locale

Quando viene creato un endpoint privato di Azure, usa le zone DNS private di Azure per la risoluzione dei nomi per impostazione predefinita. Per consentire ai carichi di lavoro locali di accedere all'endpoint, è necessario un server d'inoltro a una macchina virtuale in Azure che ospita i record DNS o DNS locali per l'endpoint privato. Il resolver privato di Azure riduce la necessità di distribuire una macchina virtuale in Azure per DNS o gestire i record DNS dell'endpoint privato in un server DNS locale.

In questa esercitazione apprenderai a:

- Creare una rete virtuale di Azure per la rete cloud e una rete locale simulata con peering di rete virtuale.

- Creare un'app Web di Azure per simulare una risorsa cloud.

- Creare un endpoint privato di Azure per l'app Web nella rete virtuale di Azure.

- Creare un sistema di risoluzione privato di Azure nella rete cloud.

- Creare una macchina virtuale di Azure nella rete locale simulata per testare la risoluzione DNS nell'app Web.

Nota

Una rete virtuale di Azure con peering viene usata per simulare una rete locale ai fini di questa esercitazione. In uno scenario di produzione, è necessario un route rapida o una VPN da sito a sito per connettersi alla rete virtuale di Azure per accedere all'endpoint privato.

La rete simulata viene configurata con il resolver privato di Azure come server DNS della rete virtuale. In uno scenario di produzione, le risorse locali useranno un server DNS locale per la risoluzione dei nomi. Un server d'inoltro condizionale al resolver privato di Azure viene usato nel server DNS locale per risolvere i record DNS dell'endpoint privato. Per altre informazioni sulla configurazione dei server d'inoltro condizionale per il server DNS, vedere la documentazione del provider.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Accedere ad Azure

Accedere al portale di Azure con il proprio account Azure.

Panoramica

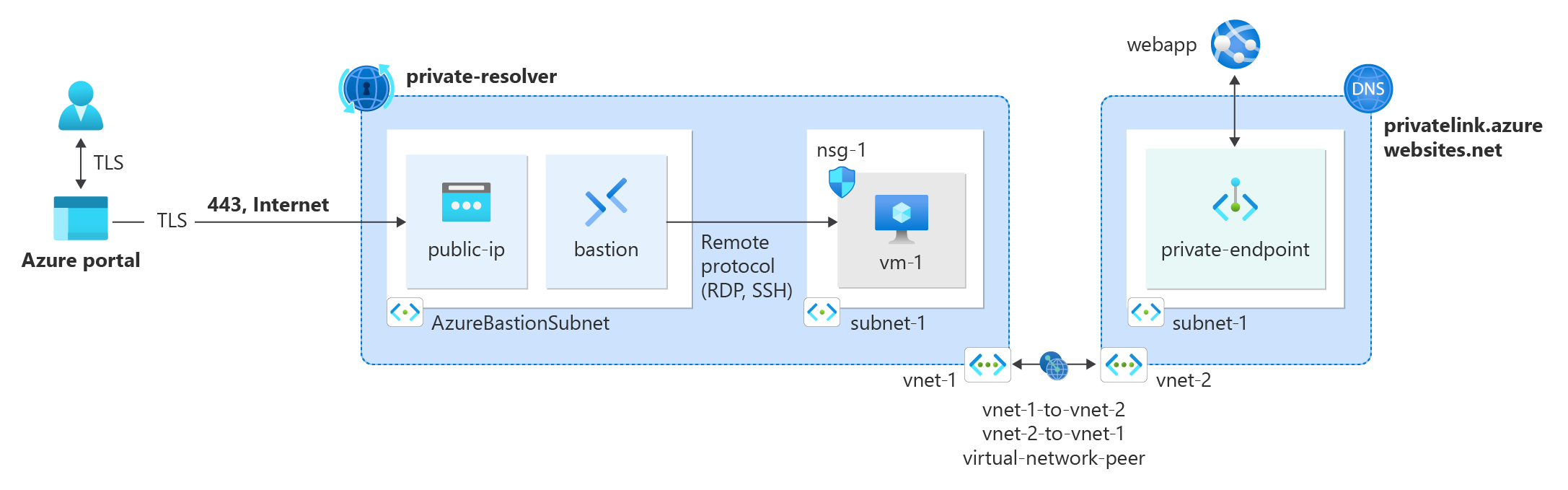

Viene usata una rete virtuale per l'app Web di Azure e la rete locale simulata per le risorse nell'esercitazione. È possibile creare due reti virtuali ed eseguirne il peering per simulare una connessione ExpressRoute o VPN tra l'ambiente locale e Azure. Un host Azure Bastion viene distribuito nella rete locale simulata per connettersi alla macchina virtuale di test. La macchina virtuale di test viene usata per testare la connessione dell'endpoint privato all'app Web e alla risoluzione DNS.

In questa esercitazione vengono usate le risorse seguenti per simulare un'infrastruttura di rete locale e cloud:

| Conto risorse | Nome | Descrizione |

|---|---|---|

| Rete virtuale locale simulata | vnet-1 | Rete virtuale che simula una rete locale. |

| Rete virtuale cloud | vnet-2 | Rete virtuale in cui viene distribuita l'app Web di Azure. |

| Host bastion | bastion | Host Bastion usato per connettersi alla macchina virtuale nella rete locale simulata. |

| Testare la macchina virtuale | vm-1 | Macchina virtuale usata per testare la connessione dell'endpoint privato all'app Web e alla risoluzione DNS. |

| Peer di rete virtuale | vnet-1-to-vnet-2 | Peer di rete virtuale tra la rete locale simulata e la rete virtuale cloud. |

| Peer di rete virtuale | vnet-2-to-vnet-1 | Peer di rete virtuale tra la rete virtuale cloud e la rete locale simulata. |

Creare una rete virtuale e un host Azure Bastion

La procedura seguente consente di creare una rete virtuale con una subnet di risorse, una subnet di Azure Bastion e un host Bastion:

Nel portale cercare e selezionare Reti virtuali.

Nella pagina Reti virtuali selezionare + Crea.

Nella scheda Informazioni di base di Crea rete virtuale immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare Crea nuovo.

Immettere test-rg per il nome.

Selezionare OK.Dettagli istanza Nome Immettere vnet-1. Paese Selezionare Stati Uniti orientali 2.

Selezionare Avanti per passare alla scheda Sicurezza.

Nella sezione Azure Bastion, selezionare Abilita Azure Bastion.

Bastion usa il browser per connettersi alle macchine virtuali nella rete virtuale tramite SSH (Secure Shell) o RDP (Remote Desktop Protocol) usando i relativi indirizzi IP privati. Le macchine virtuali non necessitano di indirizzi IP pubblici, software client o configurazioni speciali. Per altre informazioni, vedere Informazioni su Azure Bastion.

In Azure Bastion immettere o selezionare le informazioni seguenti:

Impostazione Valore Nome host Azure Bastion Immettere bastion. Indirizzo IP pubblico di Azure Bastion Selezionare Crea un indirizzo IP pubblico.

Immettere public-ip-bastion in Nome.

Selezionare OK.

Selezionare Avanti per passare alla scheda Indirizzi IP.

Nella casella spazio indirizzi in Subnetselezionare la subnet predefinita.

In Modifica subnet immettere o selezionare le informazioni seguenti:

Impostazione Valore Scopo della subnet Lasciare l'impostazione predefinita Predefinito. Nome Immettere subnet-1. IPv4 Intervallo di indirizzi IPv4 Lasciare l'impostazione predefinita 10.0.0.0/16. Indirizzo iniziale Lasciare l'impostazione predefinita 10.0.0.0. Dimensione Lasciare l'impostazione predefinita /24 (256 indirizzi). Seleziona Salva.

Selezionare Rivedi e crea nella parte inferiore della finestra. Al termine della convalida, selezionare Crea.

Il completamento della distribuzione dell'host Bastion richiede alcuni minuti. L'host Bastion viene usato più avanti nell'esercitazione per connettersi alla macchina virtuale "locale" per testare l'endpoint privato. Quando viene creata la rete virtuale, sarà possibile procedere con i passaggi successivi.

Creare una rete virtuale cloud

Ripetere i passaggi precedenti per creare una rete virtuale cloud per l'endpoint privato dell'app Web di Azure. Sostituire i valori con i valori seguenti per la rete virtuale cloud:

Nota

La sezione distribuzione di Azure Bastion può essere ignorata per la rete virtuale cloud. L'host Bastion è necessario solo per la rete locale simulata.

| Impostazione | valore |

|---|---|

| Nome | vnet-2 |

| Ufficio | Stati Uniti orientali 2 |

| Spazio indirizzi | 10.1.0.0/16 |

| Nome subnet | subnet-1 |

| Intervallo di indirizzi subnet | 10.1.0.0/24 |

Creare un peer di rete virtuale

Usare la procedura seguente per creare un peer di rete bidirezionale tra vnet1 e vnet2.

Nella casella di ricerca nella parte superiore del portale immettere Rete virtuale. Selezionare Reti virtuali nei risultati della ricerca.

Selezionare vnet-1.

In Impostazioni, selezionare Peering.

Seleziona + Aggiungi.

In Aggiungi peering, immettere o selezionare le informazioni seguenti:

Impostazione Valore Riepilogo della rete virtuale remota Nome del collegamento di peering Immettere vnet-2-to-vnet-1. Modello di distribuzione della rete virtuale Lasciare il valore predefinito Resource Manager. Subscription Selezionare la propria sottoscrizione. Rete virtuale Selezionare vnet-2. Impostazioni del peering di reti virtuali remoto Consentire a "vnet-2" di accedere a "vnet-1" Lasciare selezionato come da impostazione predefinita. Consentire a "vnet-2" di ricevere traffico inoltrato da "vnet-1" Selezionare la casella di controllo. Consentire al gateway o al server di route in "vnet-2" di inoltrare il traffico a "vnet-1" Lasciare l'impostazione predefinita deselezionata. Abilitare "vnet-2" per usare il gateway remoto o il server di route di "vnet-1" Lasciare l'impostazione predefinita deselezionata. Riepilogo del peering di reti virtuali locale Nome del collegamento di peering Immettere vnet-1-to-vnet-2. Impostazioni del peering di reti virtuali locale Consentire a "vnet-1" di accedere a "vnet-2" Lasciare selezionato come da impostazione predefinita. Consentire a "vnet-1" di ricevere traffico inoltrato da "vnet-2" Selezionare la casella di controllo. Consentire al gateway o al server di route in "vnet-1" di inoltrare il traffico a "vnet-2" Lasciare l'impostazione predefinita deselezionata. Abilitare "vnet-1" per usare il gateway remoto o il server di route di "vnet-2" Lasciare l'impostazione predefinita deselezionata.

Selezionare Aggiungi.

Crea app Web

Nella casella di ricerca, nella parte superiore del portale, immettere servizio app. Selezionare Servizi app, nei risultati della ricerca.

Seleziona + Crea.

Nella scheda Informazioni di base della pagina Crea app Web, immettere o selezionare le informazioni seguenti.

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare test-rg. Dettagli istanza Nome Immettere un nome univoco per l’app Web. Il nome webapp8675 viene usato per gli esempi in questa esercitazione. Pubblicazione Selezionare Codice. Stack di runtime Selezionare .NET 6 (LTS). Sistema operativo Selezionare Windows. Paese Selezionare Stati Uniti orientali 2. Piani dei prezzi Piano di Windows (Stati Uniti occidentali 2) Lasciare il nome predefinito. Piano tariffario Selezionare Cambia dimensione. In selezione specifiche, selezionare di produzione per il carico di lavoro.

In Piani tariffari consigliati, selezionare P1V2.

Selezionare Applica.

Selezionare Successivo: Distribuzione.

Selezionare Avanti: Rete.

Modificare "Abilita l'accesso pubblico" in false.

Selezionare Rivedi e crea.

Seleziona Crea.

Creare un endpoint privato

Un endpoint privato di Azure crea un'interfaccia di rete per un servizio di Azure supportato nella rete virtuale. L'endpoint privato consente l'accesso al servizio di Azure da una connessione privata nella rete virtuale di Azure o nella rete locale.

Si crea un endpoint privato per l'app Web creata in precedenza.

Nella casella di ricerca, nella parte superiore del portale, immettere Endpoint privato. Selezionare Endpoint privati, nei risultati della ricerca.

Seleziona + Crea.

Nella scheda Informazioni di base di Crea un endpoint privato, immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la sottoscrizione Gruppo di risorse Selezionare test-rg. Dettagli istanza Nome Immettere private-endpoint. Nome interfaccia di rete Lasciare il nome predefinito. Paese Selezionare Stati Uniti orientali 2. Selezionare Avanti: Risorsa.

Immettere o selezionare le informazioni seguenti nella scheda Risorsa:

Impostazione Valore Metodo di connessione Selezionare Connettersi a una risorsa di Azure nella directory. Subscription Selezionare la propria sottoscrizione. Tipo di risorsa Selezionare Microsoft.Web/sites. Conto risorse Selezionare l'app Web. Il nome webapp8675 viene usato per gli esempi in questa esercitazione. Sottorisorsa di destinazione Selezionare siti. Selezionare Avanti: Rete virtuale.

Immettere o selezionare le informazioni seguenti nella scheda Rete virtuale:

Impostazione Valore Networking Rete virtuale Selezionare vnet-2 (test-rg). Subnet Selezionare subnet-1. Criteri di rete per gli endpoint privati Lasciare l'impostazione predefinita Disabilitato. Configurazione IP privato Selezionare Allocare in modo statistico gli indirizzi IP. Nome Immettere ipconfig-1. Indirizzo IP privato Immettere 10.1.0.10. Selezionare Avanti: DNS.

Lasciare le impostazioni predefinite nella scheda DNS.

Selezionare Avanti: Tag, quindi Avanti: Rivedi e crea.

Seleziona Crea.

Creare un sistema di risoluzione privato

Si crea un sistema di risoluzione privato nella rete virtuale in cui risiede l'endpoint privato. Il sistema di risoluzione riceve le richieste DNS dal carico di lavoro locale simulato. Tali richieste vengono inoltrate al DNS fornito da Azure. Il DNS fornito da Azure risolve la zona DNS privato di Azure per l'endpoint privato e restituisce l'indirizzo IP al carico di lavoro locale.

Nella casella di ricerca, nella parte superiore del portale, immettere resolver privato DNS. Selezionare resolver DNS privati, nei risultati della ricerca.

Seleziona + Crea.

Immettere o selezionare le informazioni seguenti nella scheda Informazioni di base di Creare un resolver privato DNS:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare test-rg Dettagli istanza Nome Immettere resolver privato. Paese Selezionare (Stati Uniti) Stati Uniti orientali 2. Rete virtuale Rete virtuale Selezionare vnet-2. Selezionare Avanti: Endpoint in ingresso.

In Endpoint in ingresso, selezionare + Aggiungi un endpoint.

Immettere o selezionare le informazioni seguenti in Aggiungere un endpoint in ingresso:

Impostazione Valore Nome endpoint Immettere Endpoint in ingresso. Subnet Selezionare Crea nuovo.

Immettere subnet-resolver in Nome.

Lasciare l'intervallo di indirizzi subnet predefinito.

Selezionare Crea.Seleziona Salva.

Selezionare Rivedi e crea.

Seleziona Crea.

Al termine della distribuzione del sistema di risoluzione privato, continuare con i passaggi successivi.

Configurare il DNS per la rete simulata

La procedura seguente imposta il sistema di risoluzione privato come server DNS primario per la rete locale simulata vnet-1.

In un ambiente di produzione, questi passaggi non sono necessari e sono solo per simulare la risoluzione DNS per l'endpoint privato. Il server DNS locale dispone di un server d'inoltro condizionale per questo indirizzo IP per risolvere i record DNS dell'endpoint privato dalla rete locale.

Nella casella di ricerca, nella parte superiore del portale, immettere resolver privato DNS. Selezionare resolver DNS privati, nei risultati della ricerca.

Selezionare resolver privato.

Selezionare Endpoint in ingresso in Impostazioni.

Prendere nota dell'indirizzo IP dell'endpoint denominato inbound-endpoint. Nell'esempio di questa esercitazione, l'indirizzo IP è 10.1.1.4.

Nella casella di ricerca nella parte superiore del portale immettere Rete virtuale. Selezionare Reti virtuali nei risultati della ricerca.

Selezionare vnet-1.

Selezionare server DNS in Impostazioni.

Selezionare Personalizzato, nei server DNS.

Immettere l'indirizzo IP annotato in precedenza. Nell'esempio di questa esercitazione, l'indirizzo IP è 10.1.1.4.

Seleziona Salva.

Creare una macchina virtuale di test

La procedura seguente crea nella rete virtuale una macchina virtuale di test denominata vm-1.

Nel portale, cercare e selezionare Macchine virtuali.

In Macchine virtuali, selezionare + Crea, quindi Macchina virtuale di Azure.

Nella scheda Informazioni di base di Crea una macchina virtuale, immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Selezionare test-rg. Dettagli istanza Virtual machine name Immettere vm-1. Paese Selezionare Stati Uniti orientali 2. Opzioni di disponibilità Selezionare La ridondanza dell'infrastruttura non è richiesta. Tipo di sicurezza Lasciare l'impostazione predefinita Standard. Immagine Selezionare Windows Server 2022 Datacenter - x64 Gen2. Architettura della macchina virtuale Lasciare il valore predefinito x64. Dimensione Selezionare una dimensione. Account amministratore Tipo di autenticazione selezionare Password. Username digitare azureuser. Password Immettere una password. Conferma password Immettere nuovamente la password. Regole porta in ingresso Porte in ingresso pubbliche Selezionare Nessuno. Selezionare la scheda Rete, nella parte superiore della pagina.

Nella scheda Rete immettere o selezionare le informazioni seguenti:

Impostazione Valore Interfaccia di rete Rete virtuale Selezionare vnet-1. Subnet Selezionare subnet-1 (10.0.0.0/24). IP pubblico Selezionare Nessuno. Gruppo di sicurezza di rete della scheda di interfaccia di rete Seleziona Avanzate. Configura gruppo di sicurezza di rete Selezionare Crea nuovo.

Immettere nsg-1 per il nome.

Lasciare invariate le impostazioni predefinite e selezionare OK.Lasciare invariate le impostazioni predefinite e selezionare Rivedi e crea.

Rivedere le impostazioni e selezionare Crea.

Nota

Le macchine virtuali in una rete virtuale con un host Bastion non necessitano di indirizzi IP pubblici. Bastion fornisce l'indirizzo IP pubblico e le macchine virtuali usano indirizzi IP privati per comunicare all'interno della rete. È possibile rimuovere gli indirizzi IP pubblici da qualsiasi macchina virtuale in reti virtuali ospitate da Bastion. Per altre informazioni, vedere Annullare l'associazione di un indirizzo IP pubblico da una macchina virtuale di Azure.

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa del gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Le macchine virtuali create usando set di scalabilità di macchine virtuali in modalità di orchestrazione flessibile non hanno l'accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

Testare la connettività con l'endpoint privato

In questa sezione, si usa la macchina virtuale creata nel passaggio precedente per connettersi all'app Web tramite l'endpoint privato.

Nella casella di ricerca, nella parte superiore del portale, immettere Macchina virtuale. Selezionare Macchine virtuali nei risultati della ricerca.

Selezionare vm-1.

Nella pagina di panoramica di vm-1, selezionare Connetti e quindi Bastion.

Immettere il nome utente e la password specificati durante la creazione della macchina virtuale.

Selezionare il pulsante Connetti.

Aprire Windows PowerShell nel server dopo la connessione.

Immetti

nslookup <webapp-name>.azurewebsites.net. Sostituire <webapp-name> con il nome dell'app Web creata nei passaggi precedenti. Viene visualizzato un messaggio simile all'output seguente:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netPer il nome dell'app Web viene restituito l'indirizzo IP privato 10.1.0.10. Questo indirizzo si trova nella subnet subnet-1 della rete virtuale vnet-2 creata in precedenza.

Aprire Microsoft Edge e immettere l'URL dell'app Web,

https://<webapp-name>.azurewebsites.net.Verificare di ricevere la pagina dell'app Web predefinita.

Chiudere la connessione a vm-1.

Aprire un Web browser nel computer locale e immettere l'URL dell'app Web,

https://<webapp-name>.azurewebsites.net.Verificare di ricevere una pagina 403. Questa pagina indica che l'app Web non è accessibile esternamente.

Quando le risorse create non sono più necessarie, è possibile eliminare il gruppo di risorse e tutte le risorse che contiene.

Accedere al portale di Azure e selezionare Gruppi di risorse.

Nella pagina Gruppi di risorse selezionare il gruppo di risorse test-rg.

Nella pagina test-rg selezionare Elimina gruppo di risorse.

Immettere test-rg in Immettere il nome del gruppo di risorse per confermare l'eliminazione, quindi selezionare Elimina.

Passaggi successivi

In questa esercitazione, si è appreso come distribuire un resolver privato e un endpoint privato. È stata testata la connessione all'endpoint privato da una rete locale simulata.

Passare all'articolo successivo per informazioni su come...