Configurare la crittografia dei dati

SI APPLICA A:  Database di Azure per PostgreSQL - Server flessibile

Database di Azure per PostgreSQL - Server flessibile

Questo articolo fornisce istruzioni dettagliate per configurare la crittografia dei dati per un server flessibile Database di Azure per PostgreSQL.

Importante

La selezione della chiave di crittografia gestita dal sistema o del cliente per la crittografia dei dati di un server flessibile Database di Azure per PostgreSQL può essere eseguita solo quando il server viene distribuito.

Questo articolo illustra come creare un nuovo server e configurare le relative opzioni di crittografia dei dati. Per i server esistenti, la cui crittografia dei dati è configurata per l'uso della chiave di crittografia gestita dal cliente, si apprenderà come:

- Come selezionare un'identità gestita assegnata dall'utente diversa a cui il servizio accede alla chiave di crittografia.

- Come specificare una chiave di crittografia diversa o come ruotare la chiave di crittografia attualmente usata per la crittografia dei dati.

Per informazioni sulla crittografia dei dati nel contesto di Database di Azure per PostgreSQL - Server flessibile, vedere crittografia dei dati.

Configurare la crittografia dei dati con la chiave gestita dal sistema durante il provisioning del server

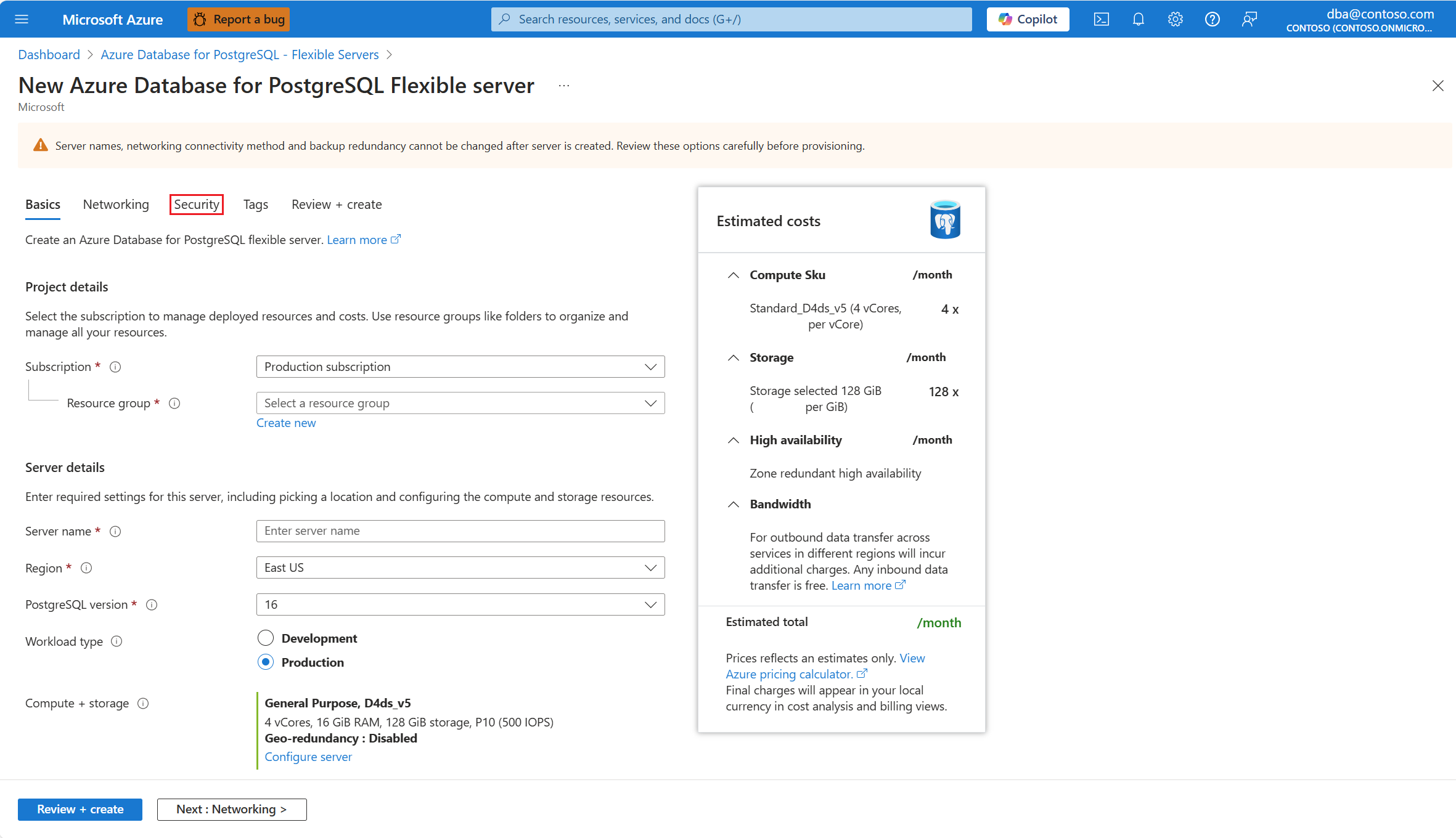

Tramite il portale di Azure:

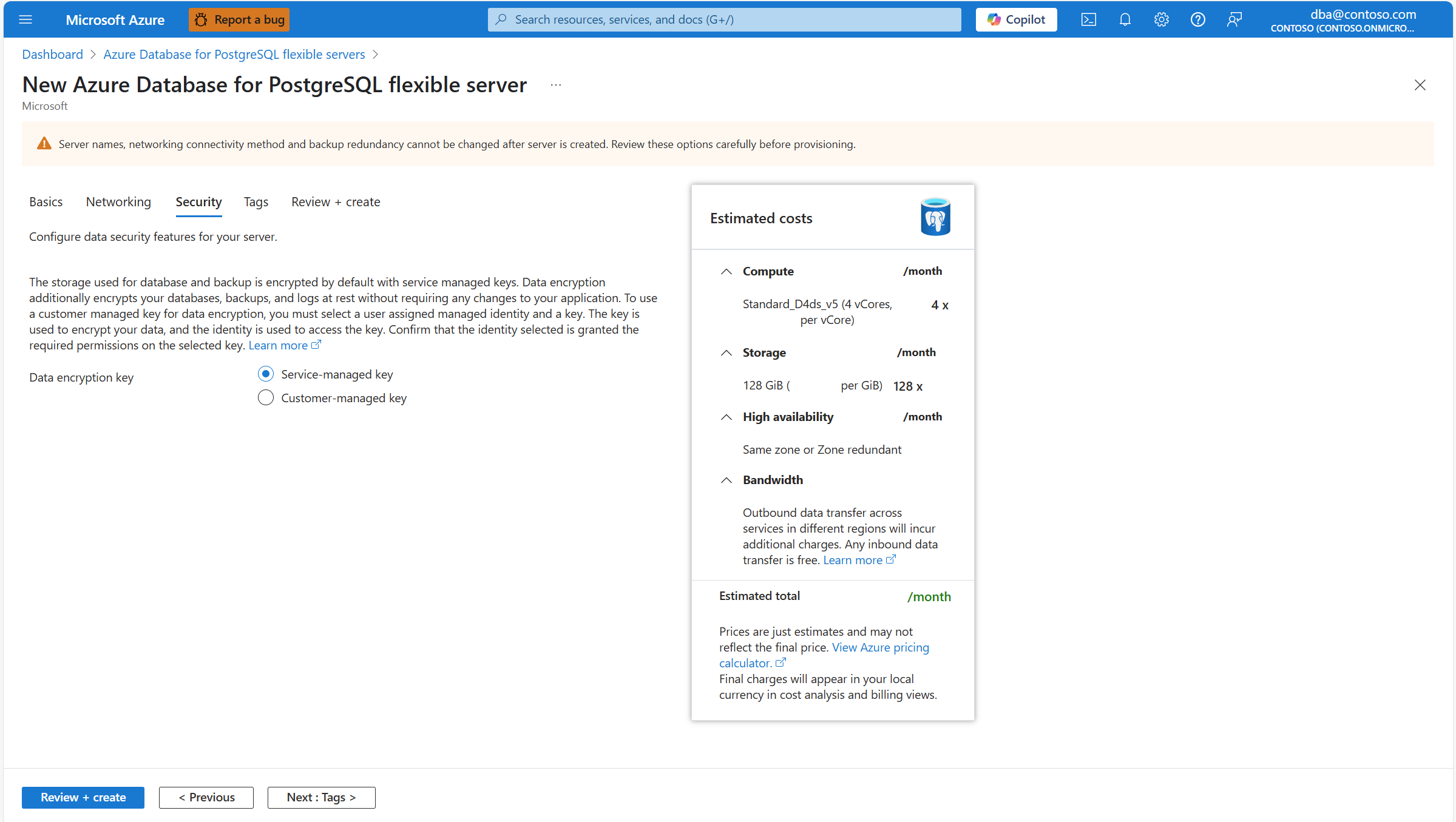

Durante il provisioning di una nuova istanza di Database di Azure per PostgreSQL server flessibile, nella scheda Sicurezza.

Nella chiave di crittografia dei dati selezionare il pulsante di opzione Chiave gestita dal servizio.

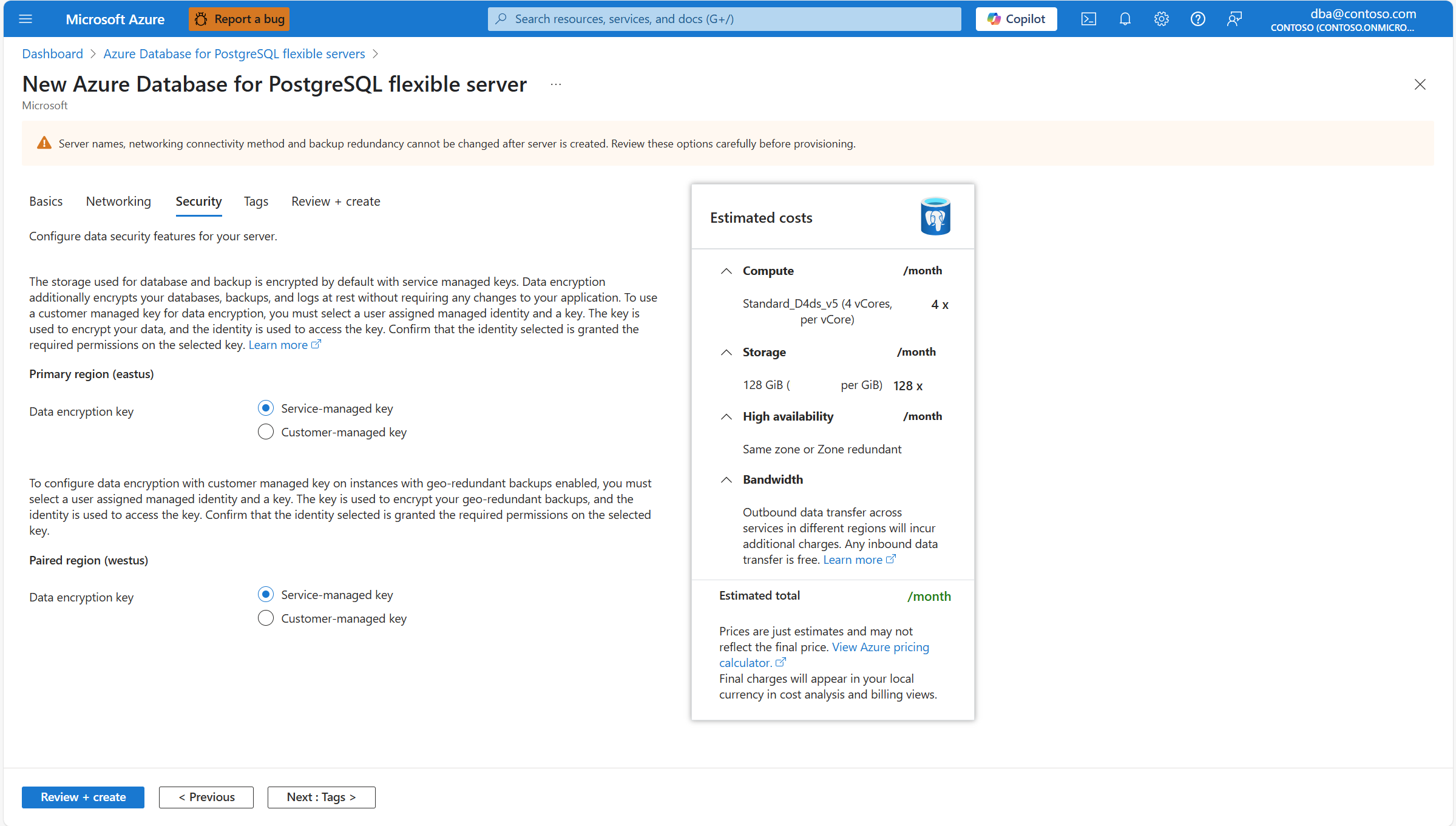

Se si abilita il provisioning dell'archiviazione di backup con ridondanza geografica insieme al server, l'aspetto della scheda Sicurezza cambia leggermente perché il server usa due chiavi di crittografia separate. Una per l'area primaria in cui si distribuisce il server e una per l'area abbinata in cui i backup del server vengono replicati in modo asincrono.

Configurare la crittografia dei dati con la chiave gestita dal cliente durante il provisioning del server

Tramite il portale di Azure:

Creare un'identità gestita assegnata dall'utente, se non ne è ancora disponibile una. Se il server dispone di backup con ridondanza geografica abilitati, è necessario creare in identità diverse. Ognuna di queste identità viene usata per accedere a ognuna delle due chiavi di crittografia dei dati.

Nota

Anche se non è necessario, per mantenere la resilienza a livello di area, è consigliabile creare l'identità gestita dall'utente nella stessa area del server. Se inoltre nel server è abilitata la ridondanza con backup geografico, è consigliabile creare la seconda identità gestita dall'utente, usata per accedere alla chiave di crittografia dei dati per i backup con ridondanza geografica, nell'area abbinata del server.

Creare un'istanza di Azure Key Vault o creare un modulo di protezione hardware gestito, se non è ancora stato creato un archivio chiavi. Assicurarsi di soddisfare i requisiti. Seguire anche le indicazioni prima di configurare l'archivio chiavi e prima di creare la chiave e assegnare le autorizzazioni necessarie all'identità gestita assegnata dall'utente. Se nel server sono abilitati backup con ridondanza geografica, è necessario creare un secondo archivio chiavi. Il secondo archivio chiavi viene usato per mantenere crittografata la chiave di crittografia dei dati con cui vengono crittografati i backup copiati nell'area abbinata del server.

Nota

L'archivio chiavi usato per mantenere la chiave di crittografia dei dati deve essere distribuito nella stessa area del server. Se inoltre nel server è abilitata la ridondanza con backup geografico, l'archivio chiavi che mantiene la chiave di crittografia dei dati per i backup con ridondanza geografica deve essere creato nell'area associata del server.

Creare una chiave nell'archivio chiavi. Se nel server sono abilitati backup con ridondanza geografica, è necessaria una chiave in ogni archivio chiavi. Con una di queste chiavi, vengono crittografati tutti i dati del server (inclusi tutti i database di sistema e utente, i file temporanei, i log del server, i segmenti di log write-ahead e i backup). Con la seconda chiave, crittografiamo le copie dei backup copiate in modo asincrono nell'area abbinata del server.

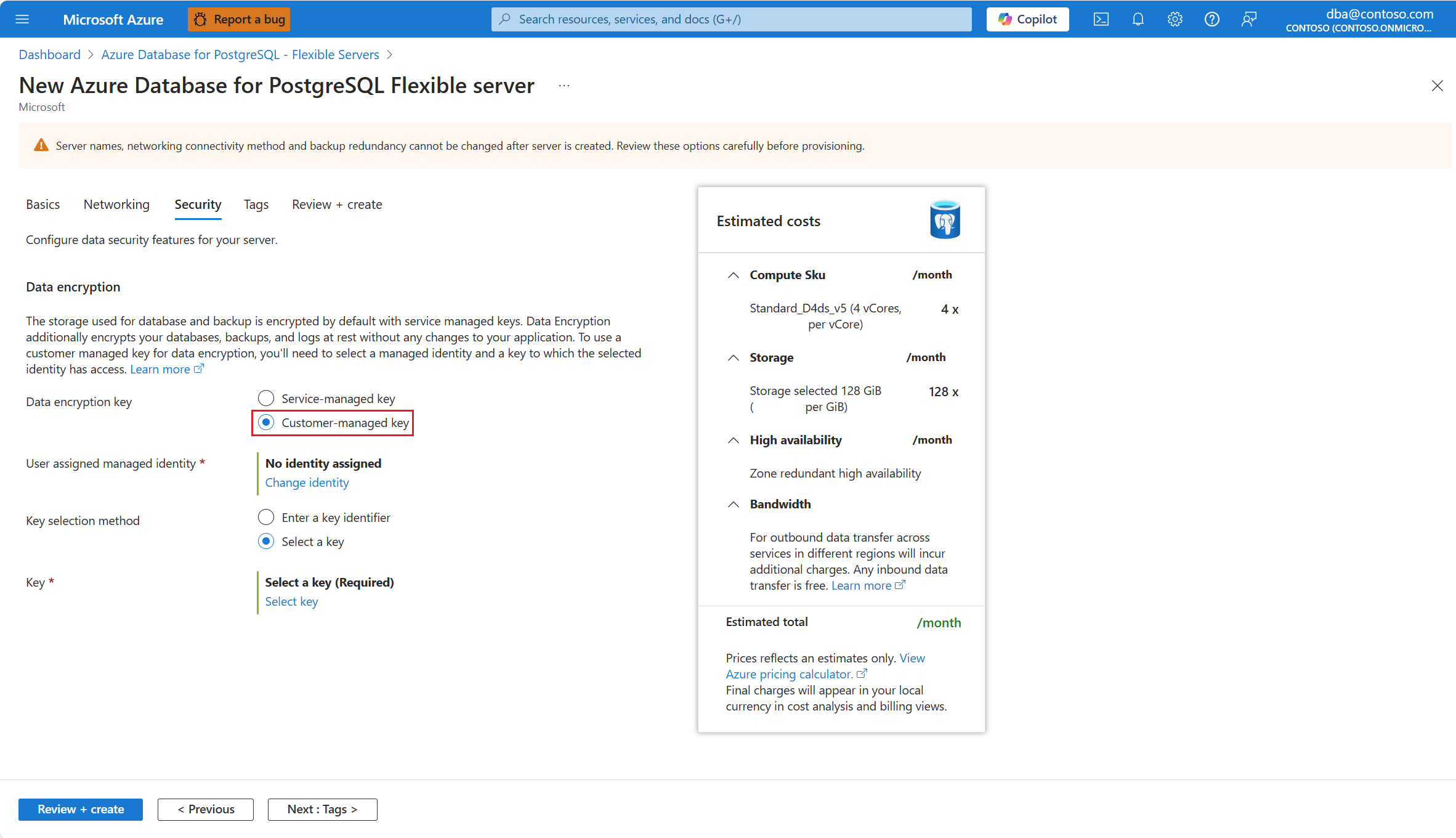

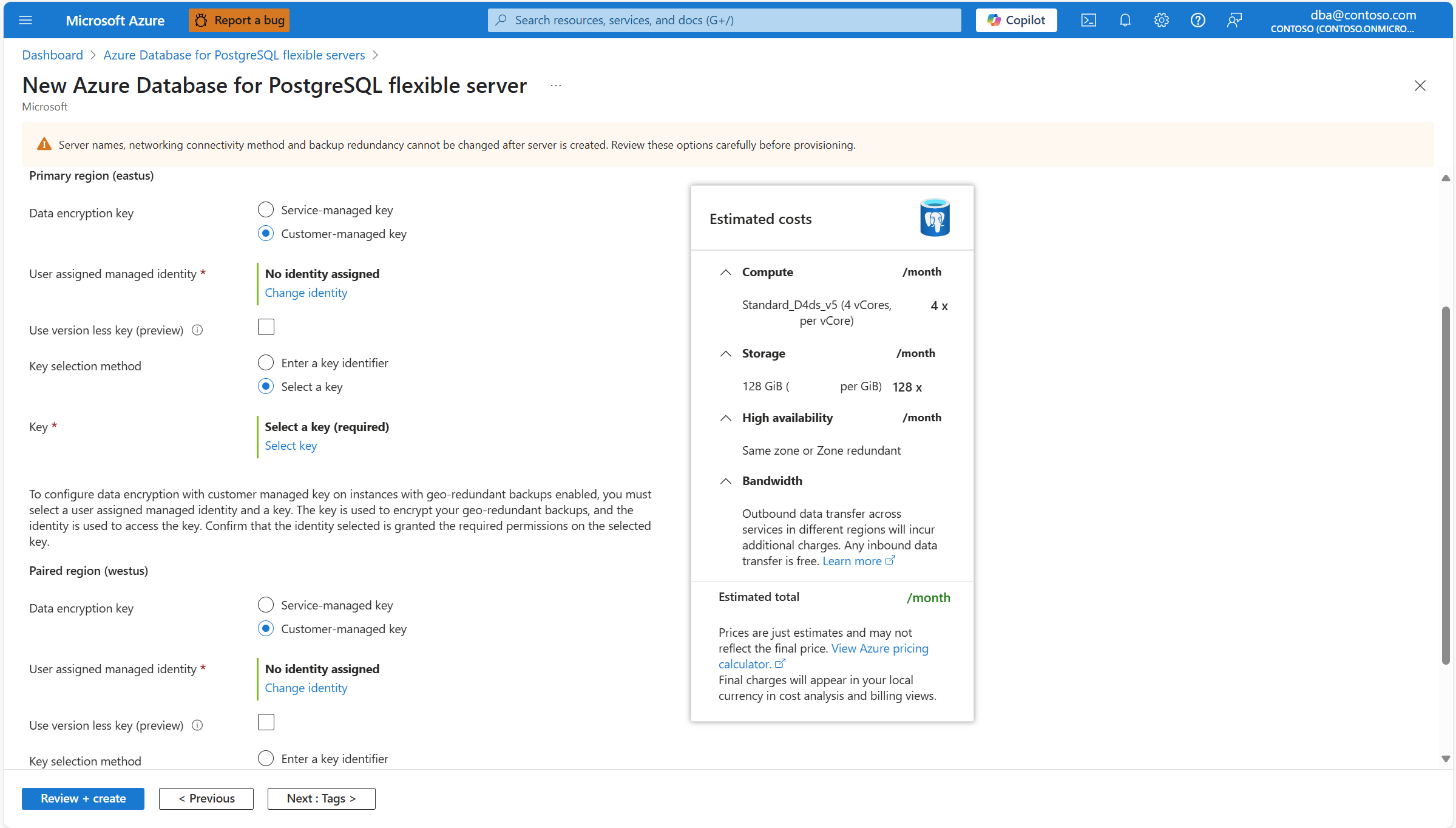

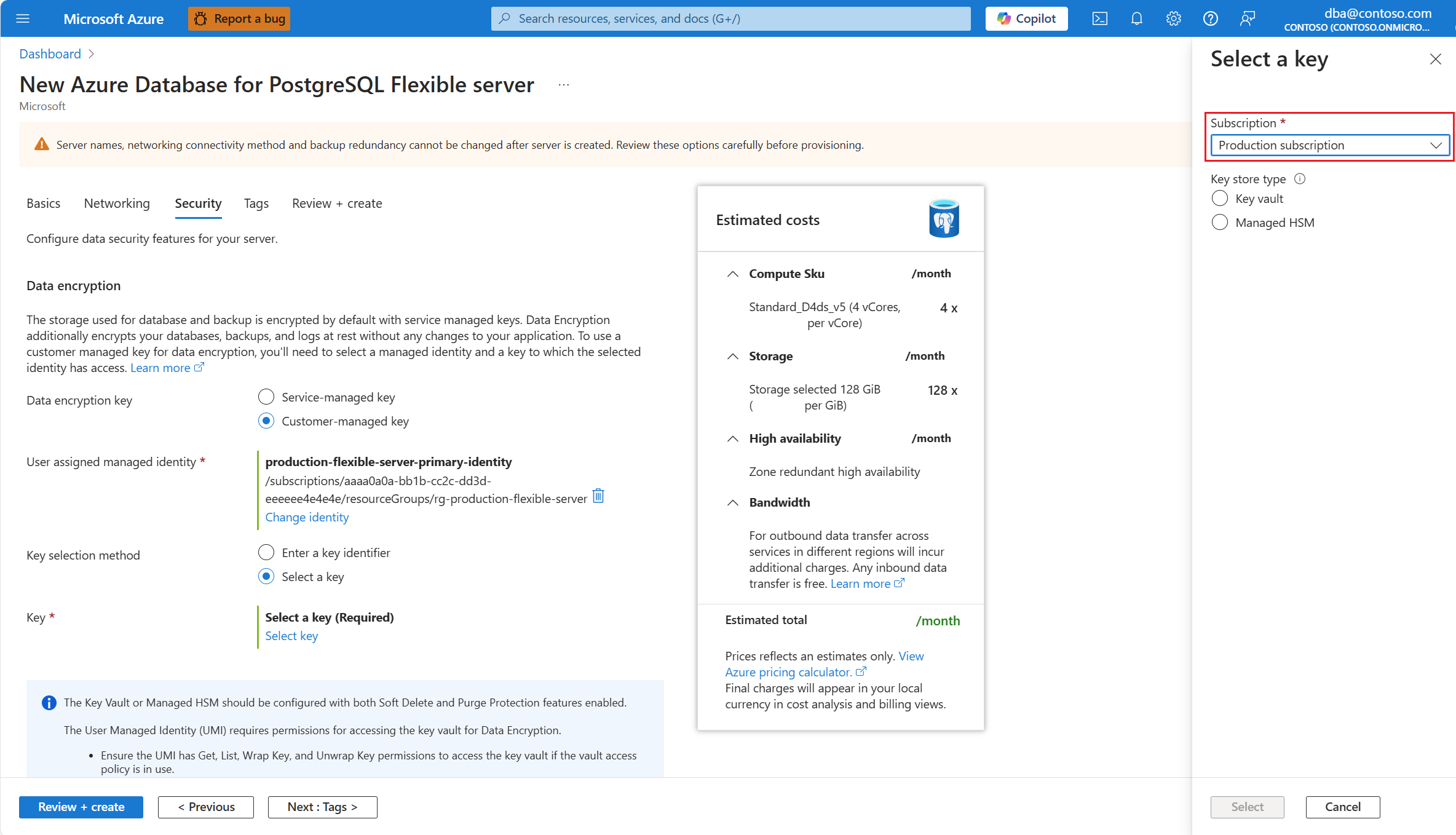

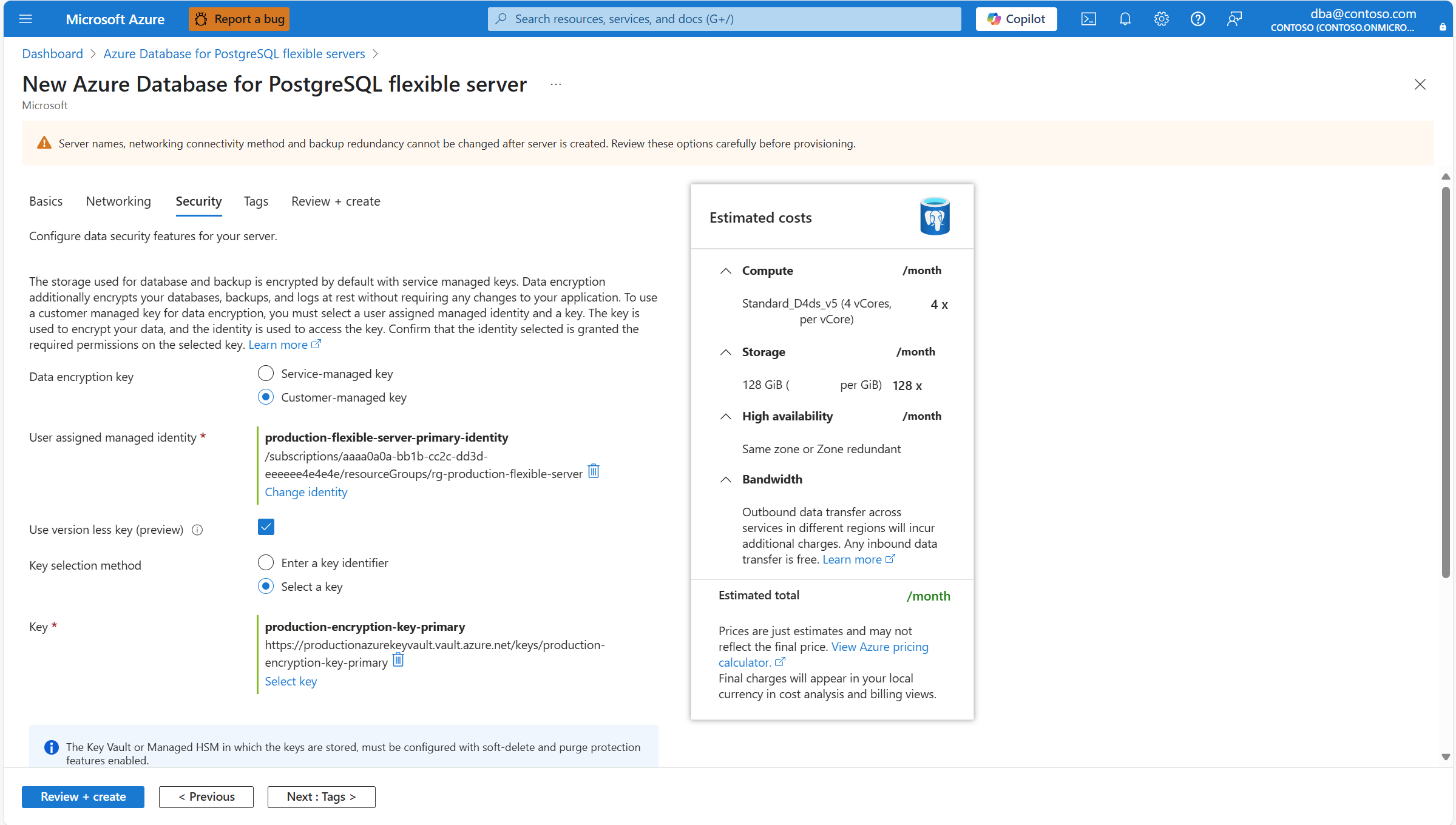

Durante il provisioning di una nuova istanza di Database di Azure per PostgreSQL server flessibile, nella scheda Sicurezza.

Nella chiave di crittografia dei dati selezionare il pulsante di opzione Chiave gestita dal servizio.

Se si abilita il provisioning dell'archiviazione di backup con ridondanza geografica insieme al server, l'aspetto della scheda Sicurezza cambia leggermente perché il server usa due chiavi di crittografia separate. Una per l'area primaria in cui si distribuisce il server e una per l'area abbinata in cui i backup del server vengono replicati in modo asincrono.

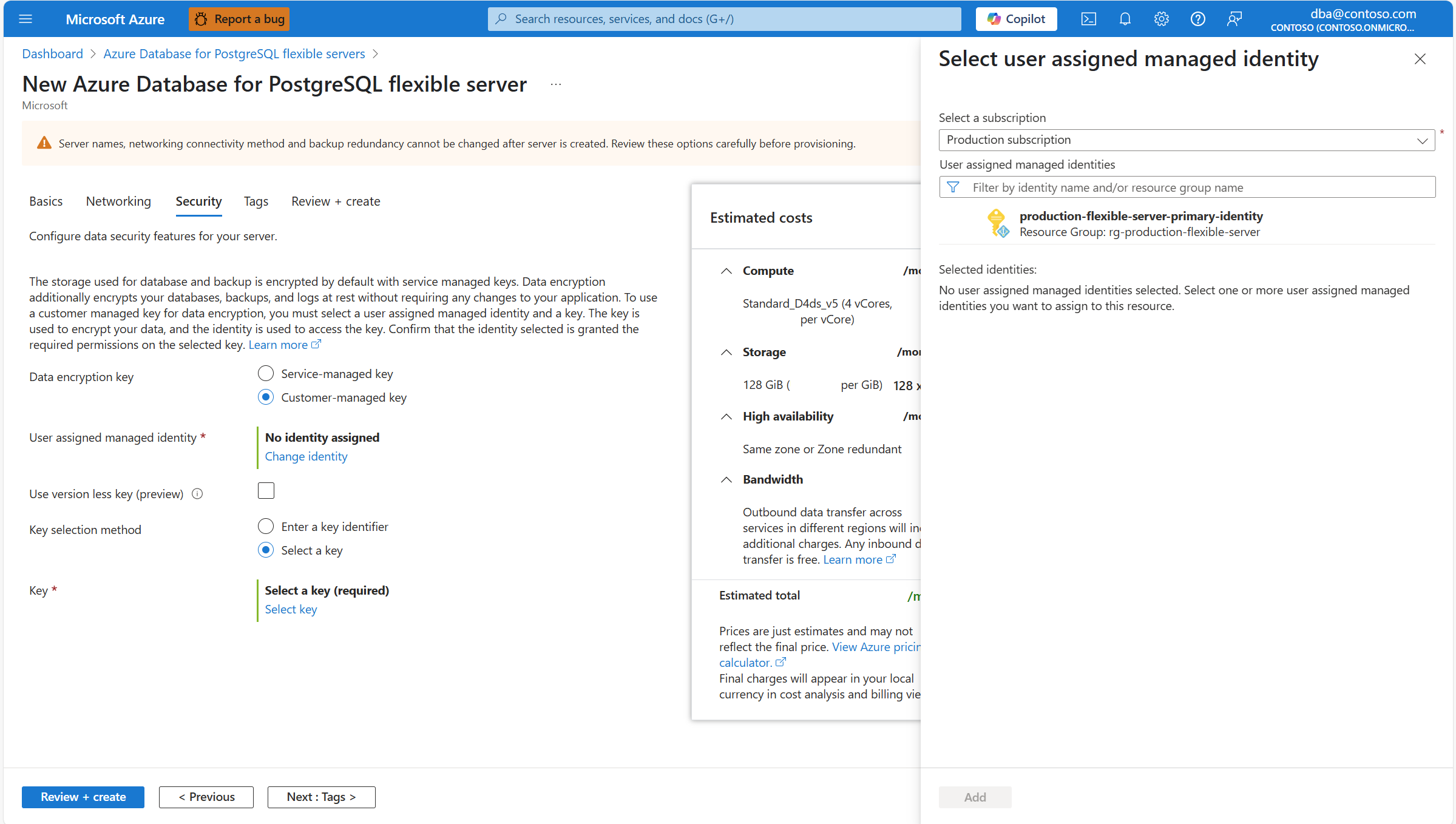

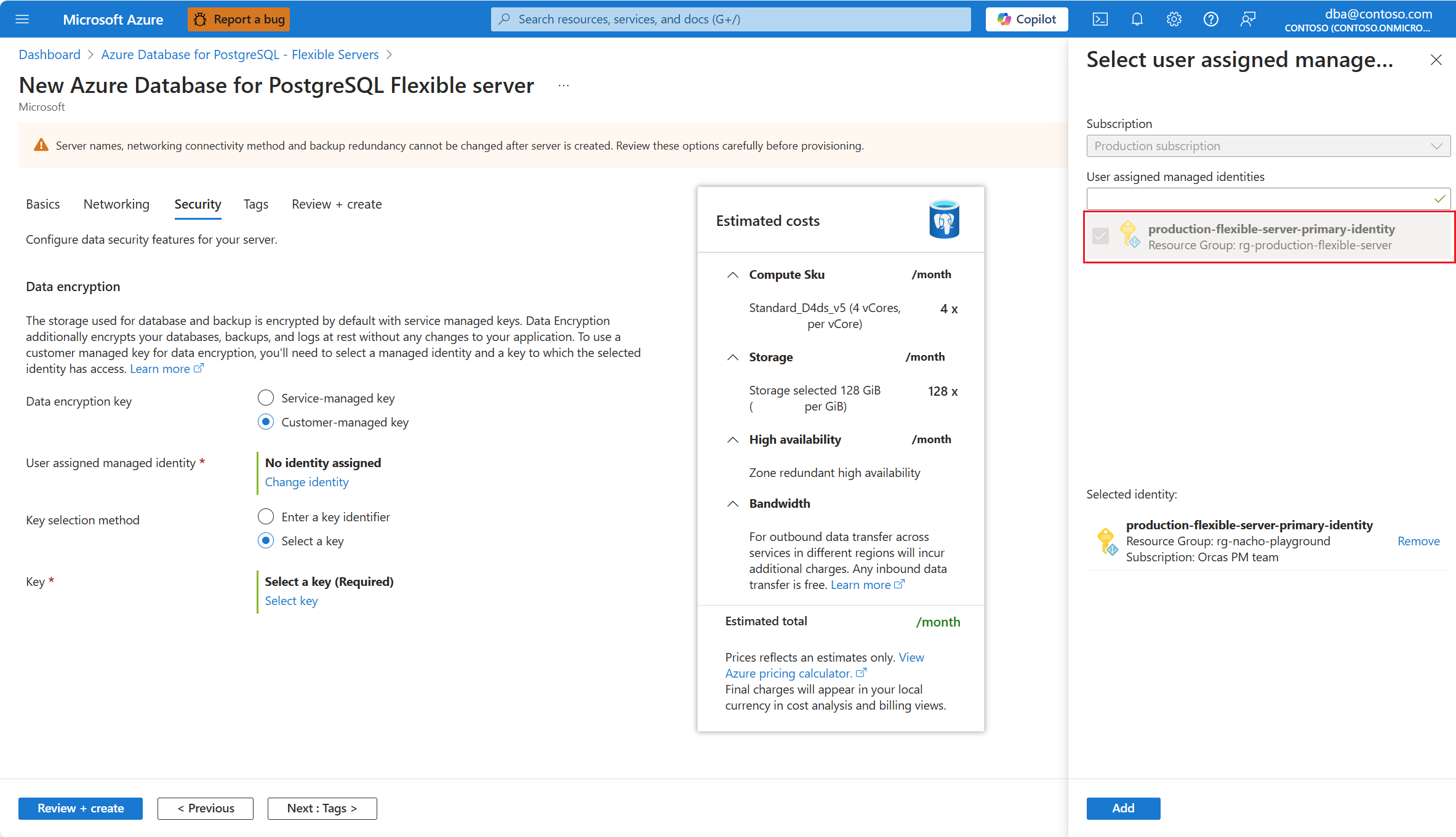

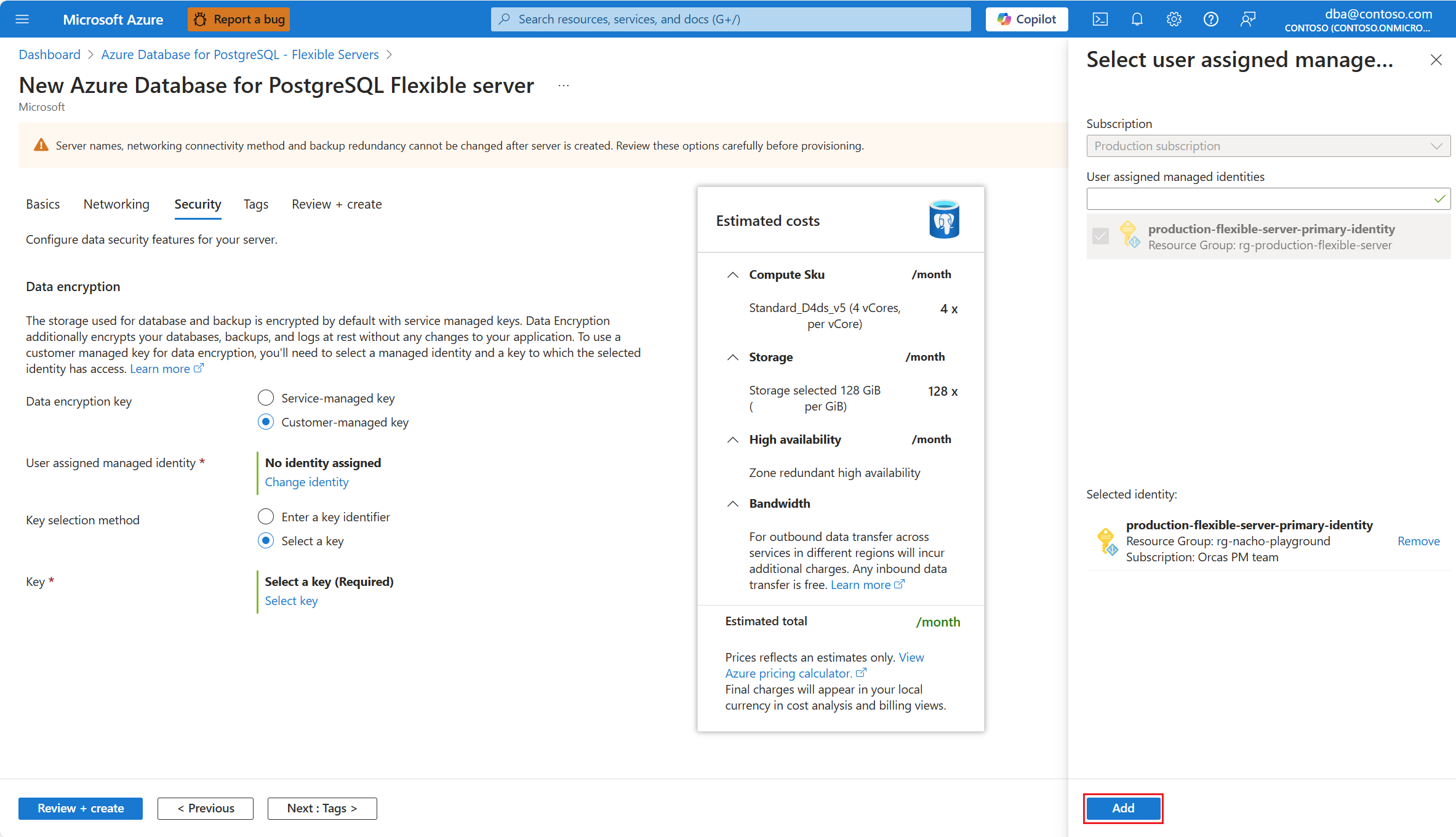

In Identità gestita assegnata dall'utente selezionare Cambia identità.

Nell'elenco delle identità gestite assegnate dall'utente selezionare quella che si vuole usare il server per accedere alla chiave di crittografia dei dati archiviata in un insieme di credenziali delle chiavi di Azure.

Selezionare Aggiungi.

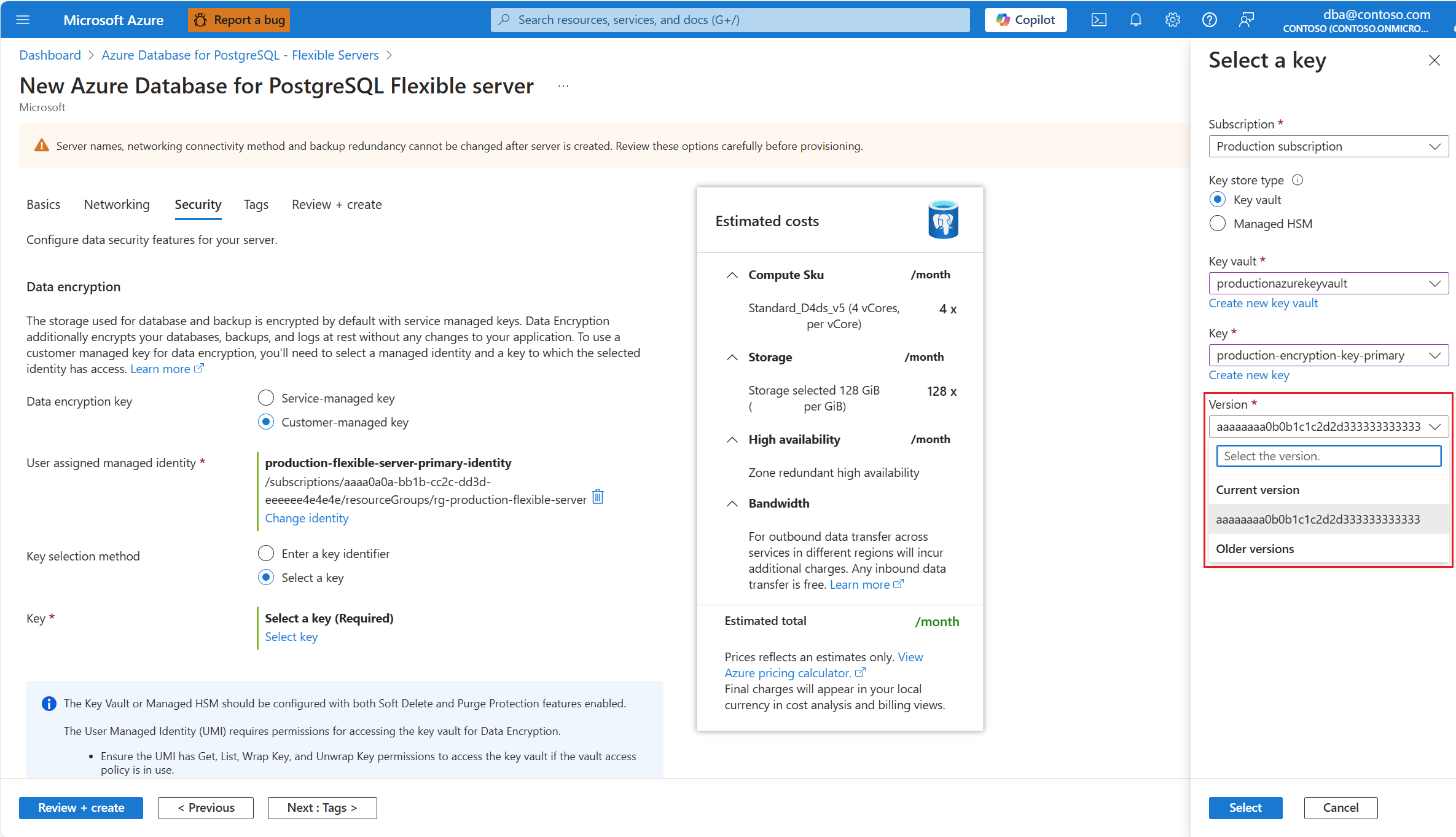

Selezionare Seleziona una chiave.

La sottoscrizione viene popolata automaticamente con il nome della sottoscrizione in cui verrà creato il server. L'archivio chiavi che mantiene la chiave di crittografia dei dati deve esistere nella stessa sottoscrizione del server.

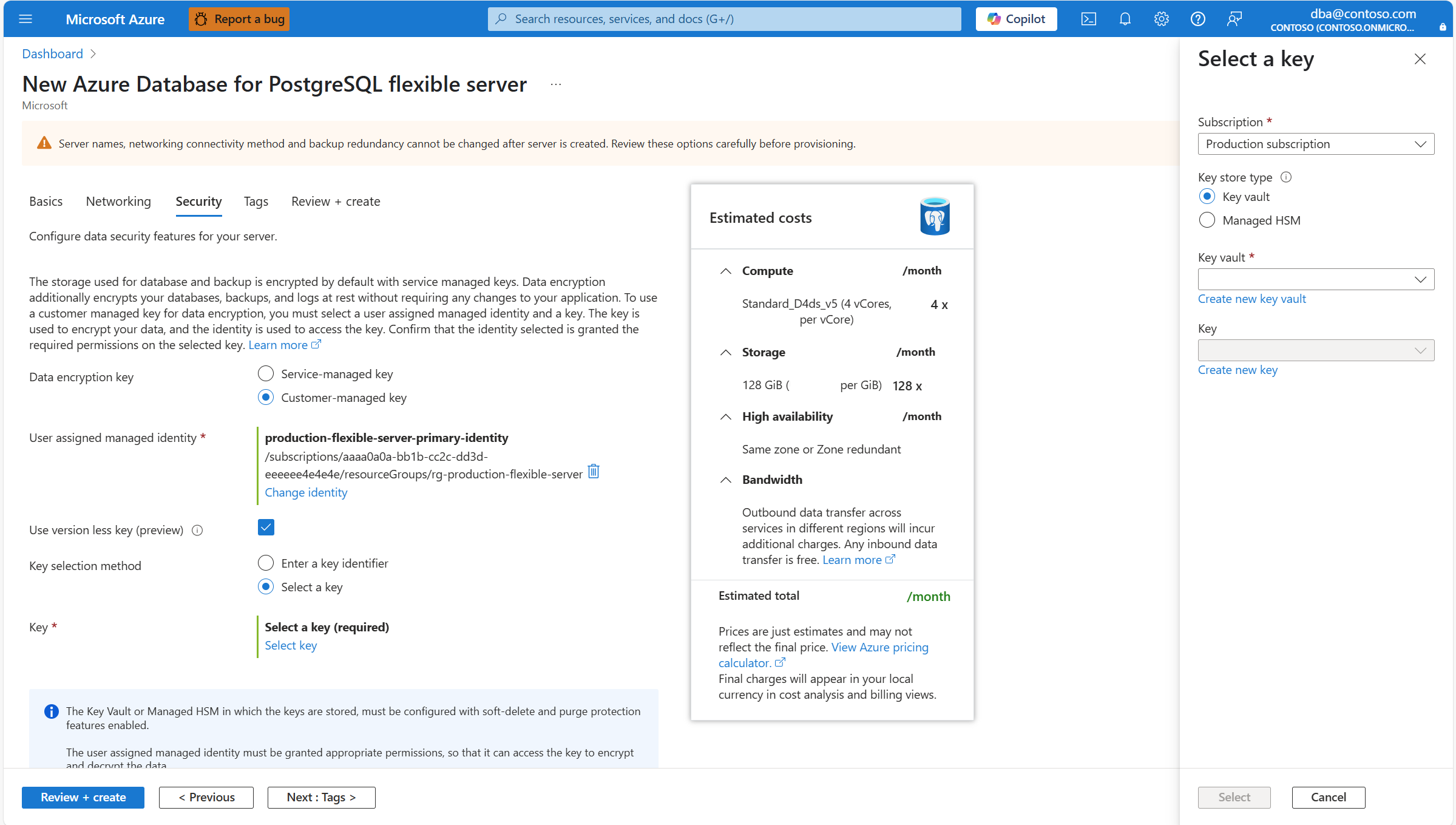

In Tipo di archivio chiavi selezionare il pulsante di opzione corrispondente al tipo di archivio chiavi in cui si prevede di archiviare la chiave di crittografia dei dati. In questo esempio si sceglie Key Vault, ma l'esperienza è simile se si sceglie HSM gestito.

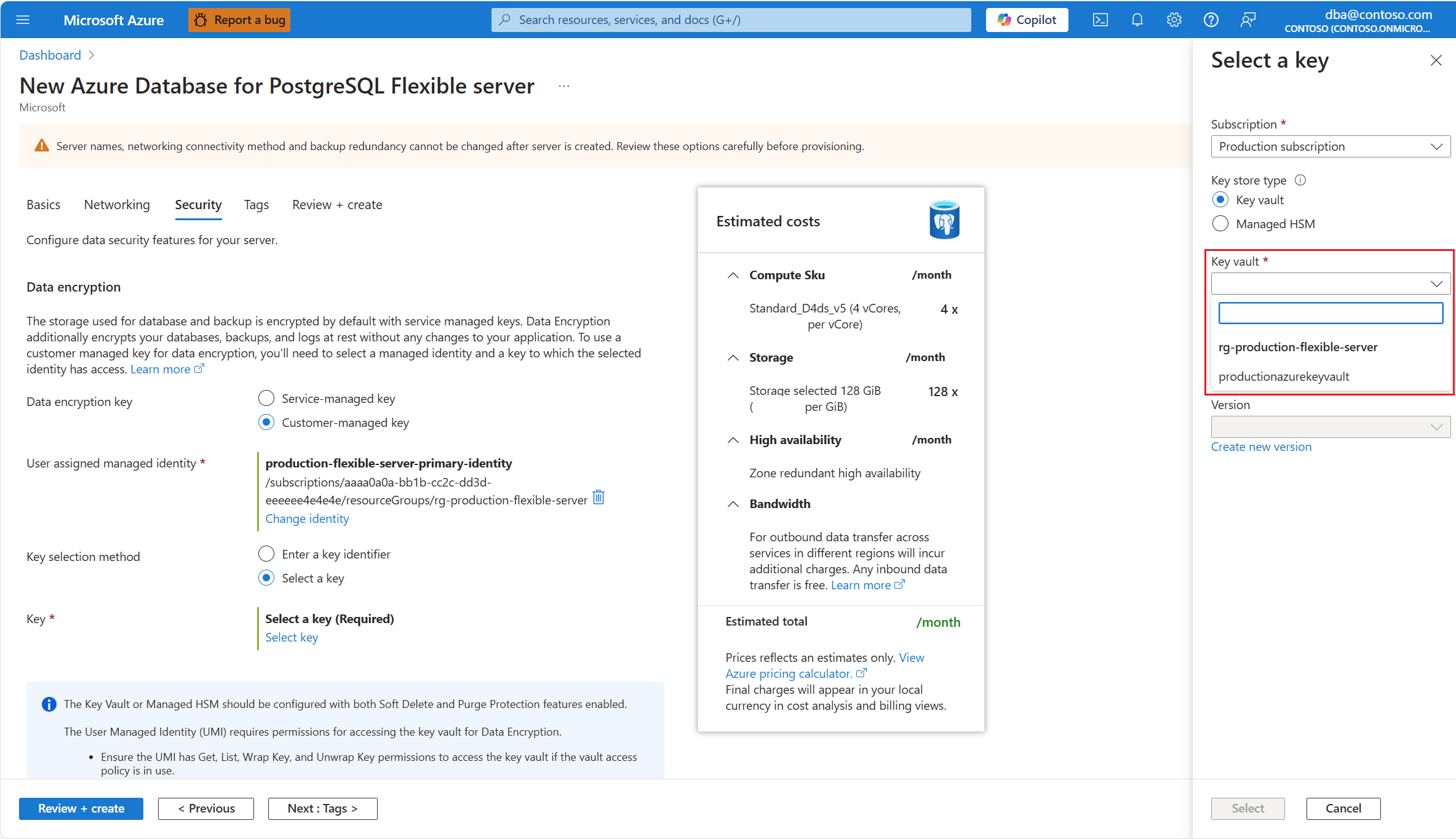

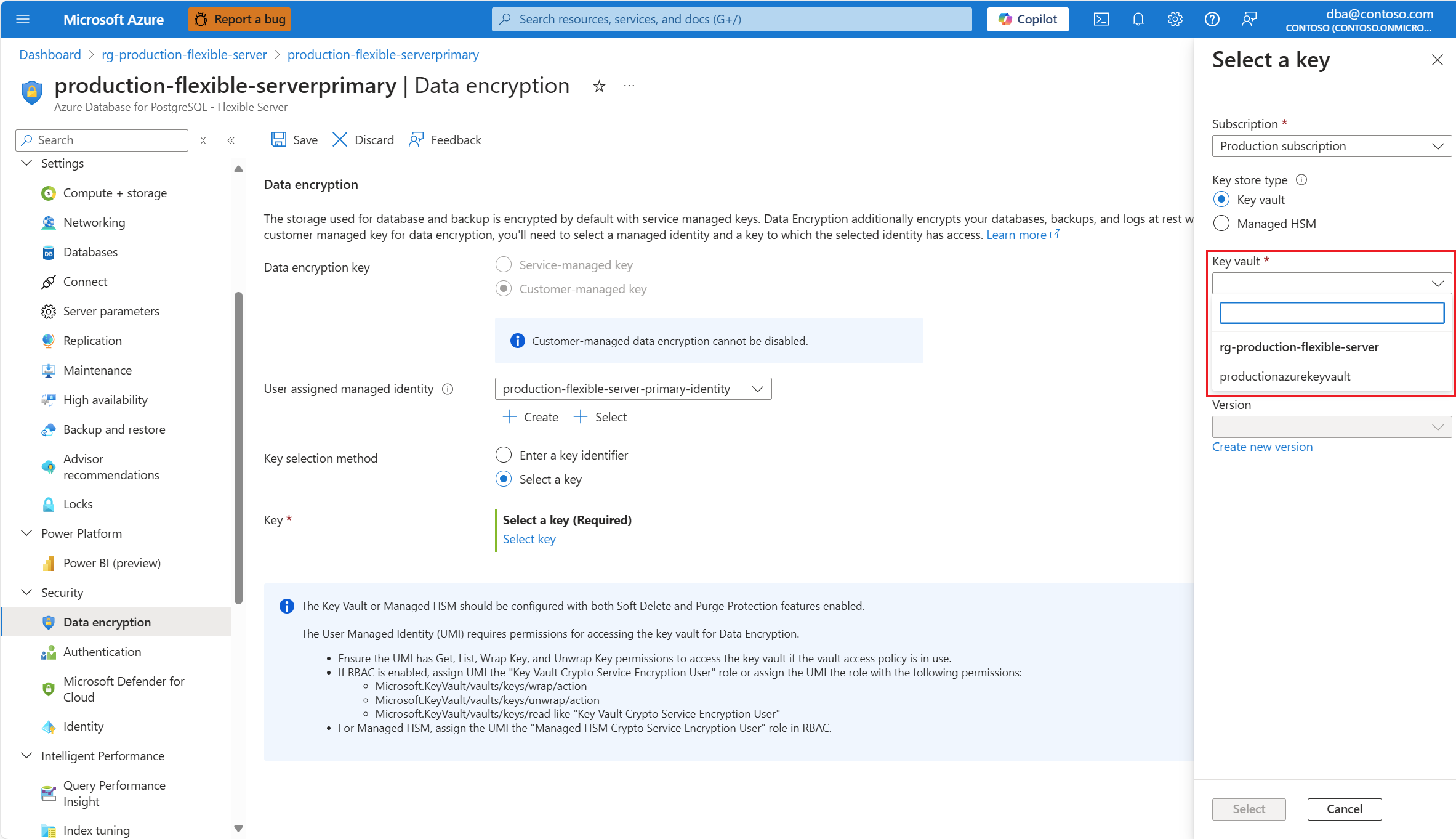

Espandere Key Vault (o HSM gestito, se è stato selezionato il tipo di archiviazione) e selezionare l'istanza in cui esiste la chiave di crittografia dei dati.

Nota

Quando si espande la casella a discesa, viene visualizzato Nessun elemento disponibile. L'elenco di tutte le istanze dell'insieme di credenziali delle chiavi distribuite nella stessa area del server richiede alcuni secondi.

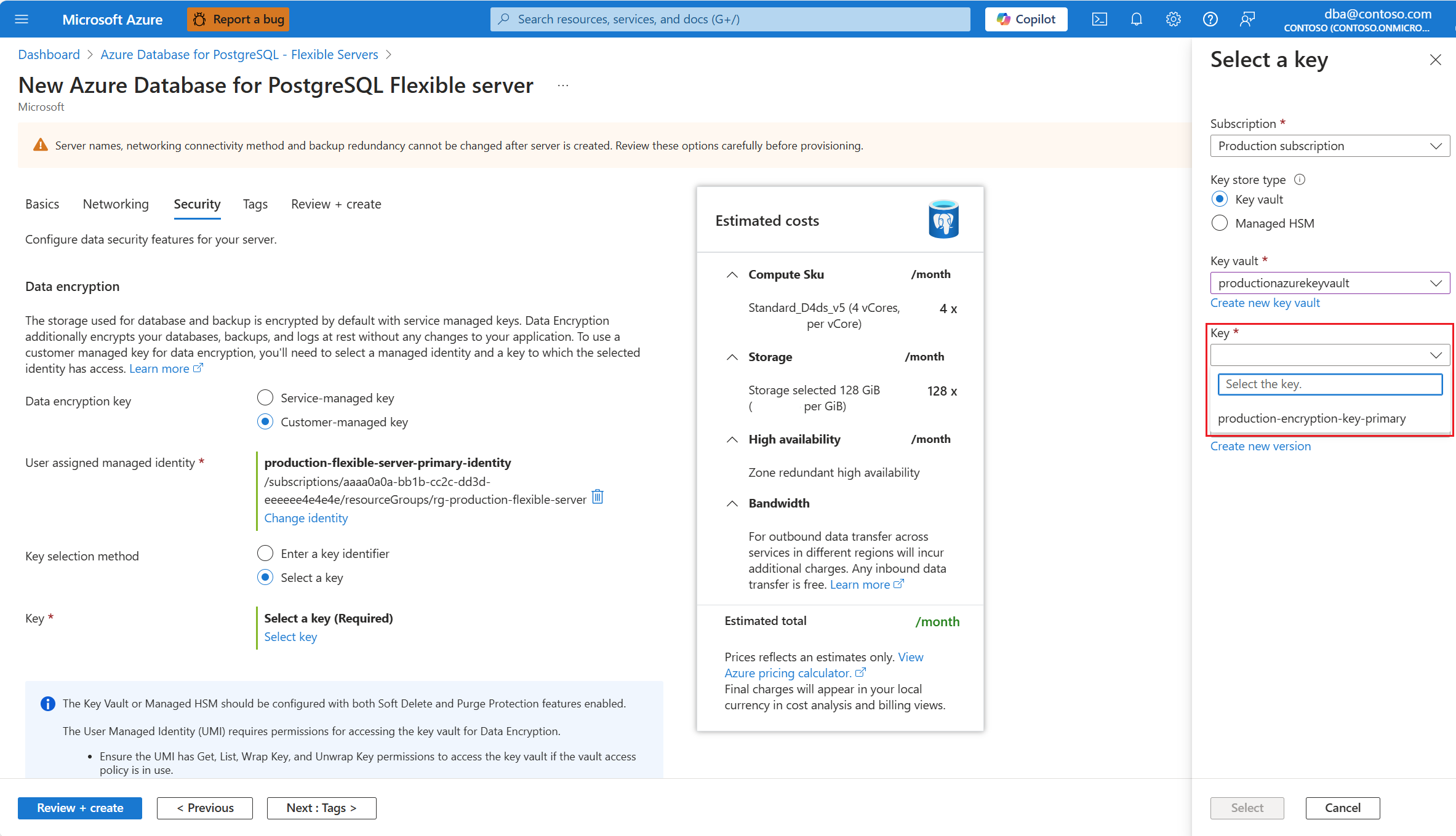

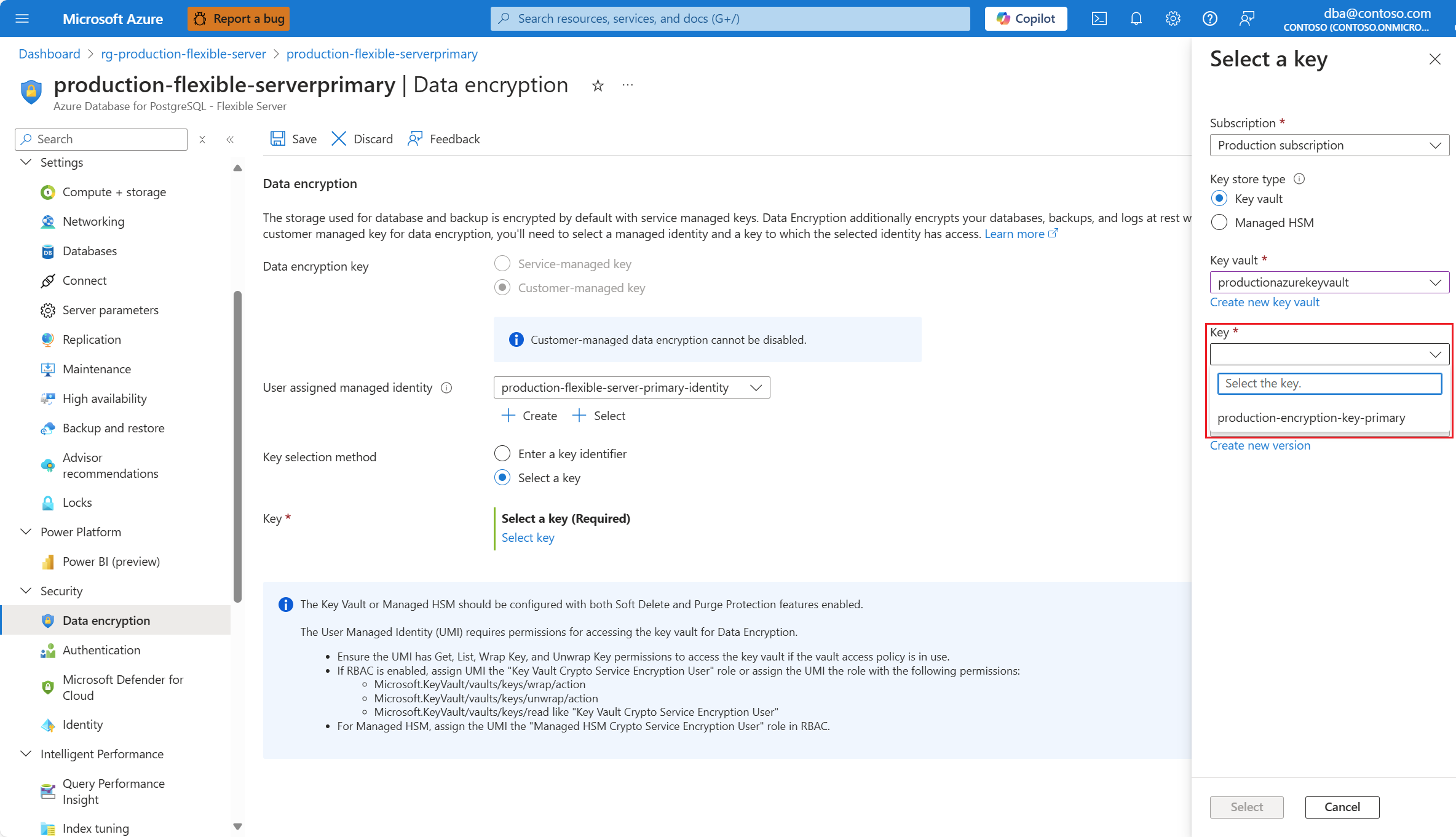

Espandere Chiave e selezionare il nome della chiave da usare per la crittografia dei dati.

Espandere Versione e selezionare l'identificatore della versione della chiave da usare per la crittografia dei dati.

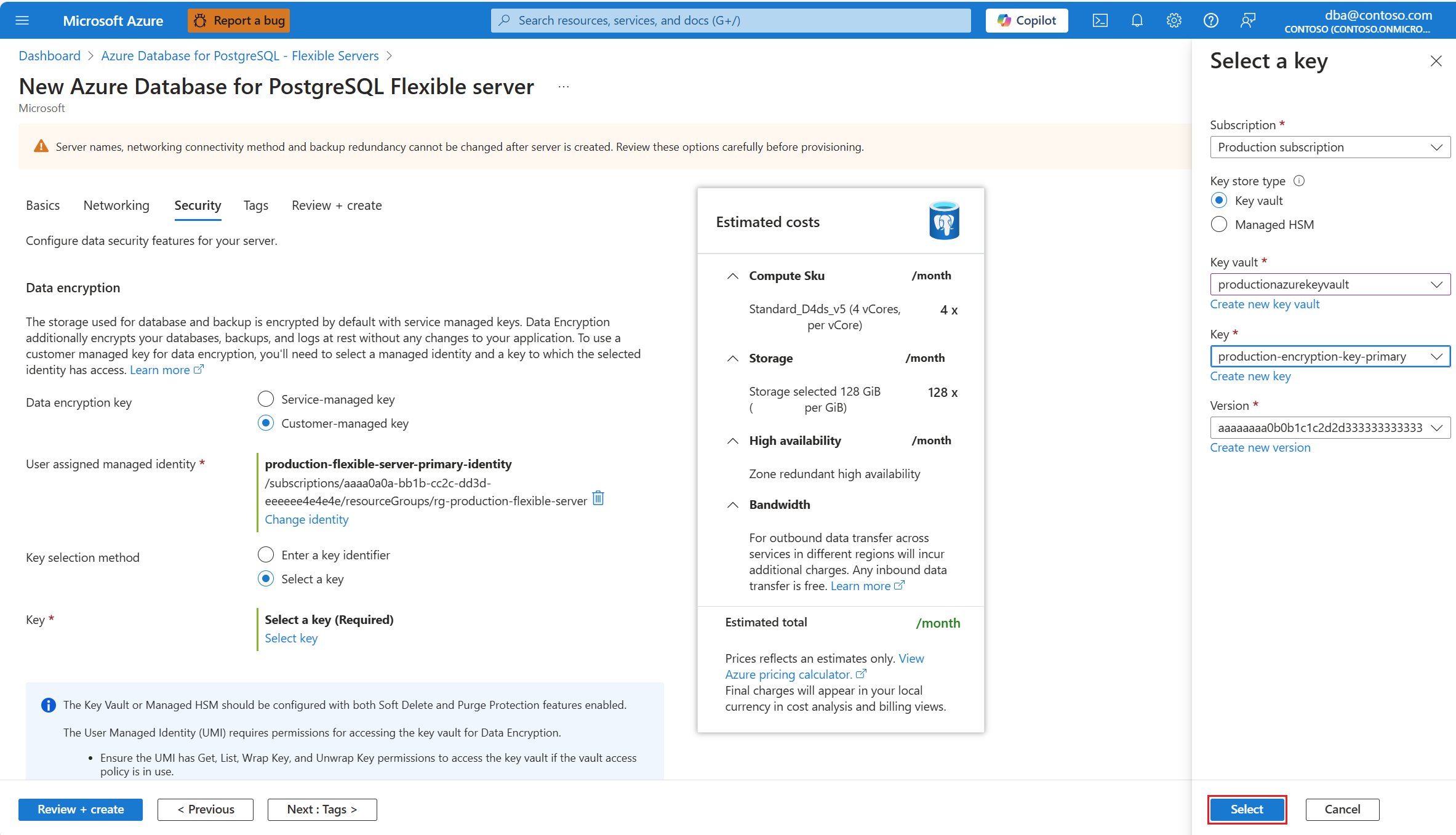

Selezionare Seleziona.

Configurare tutte le altre impostazioni del nuovo server e selezionare Rivedi e crea.

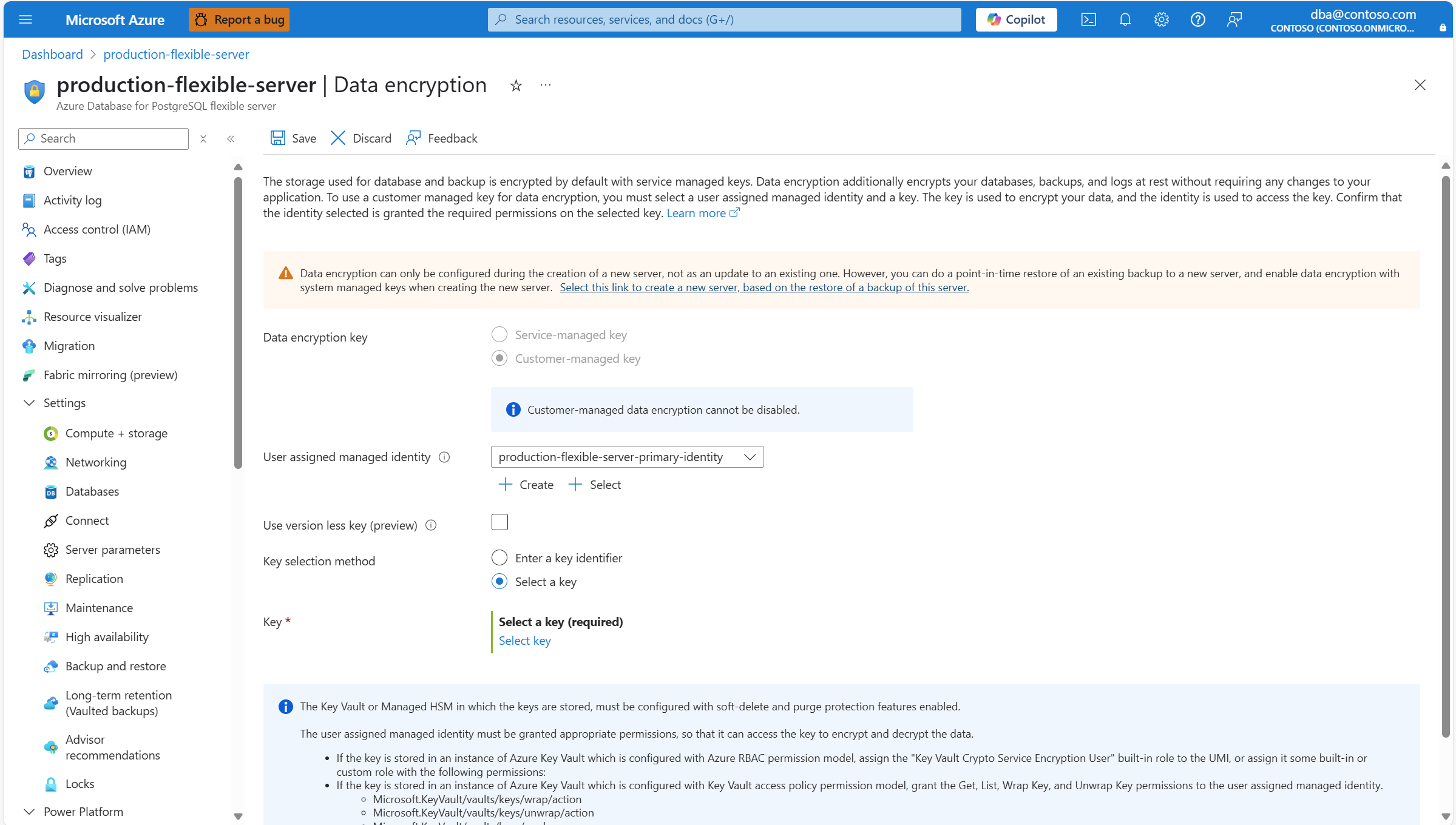

Configurare la crittografia dei dati con la chiave gestita dal cliente nei server esistenti

L'unico punto in cui è possibile decidere se si vuole usare una chiave gestita dal sistema o una chiave gestita dal cliente per la crittografia dei dati è in fase di creazione del server. Dopo aver deciso e creato il server, non è possibile passare tra le due opzioni. L'unica alternativa, se si vuole passare da una all'altra, richiede il ripristino di uno dei backup disponibili del server in un nuovo server. Durante la configurazione del ripristino, è possibile modificare la configurazione della crittografia dei dati del nuovo server.

Per i server esistenti distribuiti con la crittografia dei dati usando una chiave gestita dal cliente, è possibile apportare diverse modifiche alla configurazione. Gli elementi che possono essere modificati sono i riferimenti alle chiavi usate per la crittografia e i riferimenti alle identità gestite assegnate dall'utente usate dal servizio per accedere alle chiavi mantenute negli archivi chiavi.

È necessario aggiornare i riferimenti che il server flessibile Database di Azure per PostgreSQL dispone di una chiave:

- Quando la chiave archiviata nell'archivio chiavi viene ruotata, manualmente o automaticamente.

- Quando si vuole usare la stessa chiave o una chiave diversa archiviata in un archivio chiavi diverso.

È necessario aggiornare le identità gestite assegnate dall'utente usate dal server flessibile Database di Azure per PostgreSQL per accedere alle chiavi di crittografia:

- Ogni volta che si vuole usare un'identità diversa

Tramite il portale di Azure:

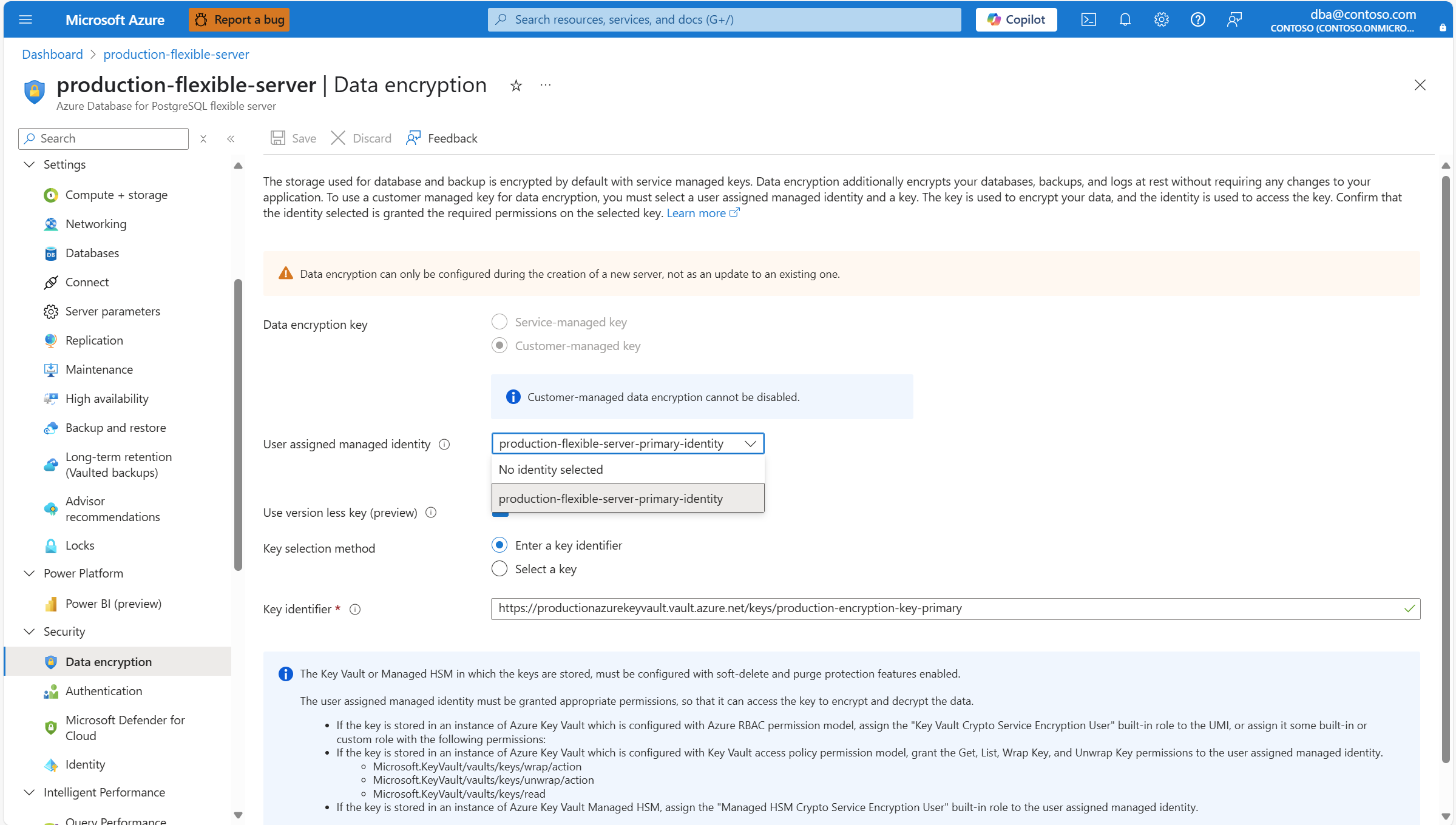

Selezionare il server flessibile Database di Azure per PostgreSQL.

Nel menu della risorsa, nella sezione Sicurezza , selezionare Crittografia dati.

Per modificare l'identità gestita assegnata dall'utente con cui il server accede all'archivio chiavi in cui viene mantenuta la chiave, espandere l'elenco a discesa Identità gestita assegnata dall'utente e selezionare una delle identità disponibili.

Nota

Le identità visualizzate nella casella combinata sono solo quelle assegnate al server flessibile Database di Azure per PostgreSQL. Anche se non è necessario, per mantenere la resilienza a livello di area, è consigliabile selezionare le identità gestite dall'utente nella stessa area del server. Se inoltre nel server è abilitata la ridondanza con backup geografico, è consigliabile che la seconda identità gestita dall'utente, usata per accedere alla chiave di crittografia dei dati per i backup con ridondanza geografica, esista nell'area abbinata del server.

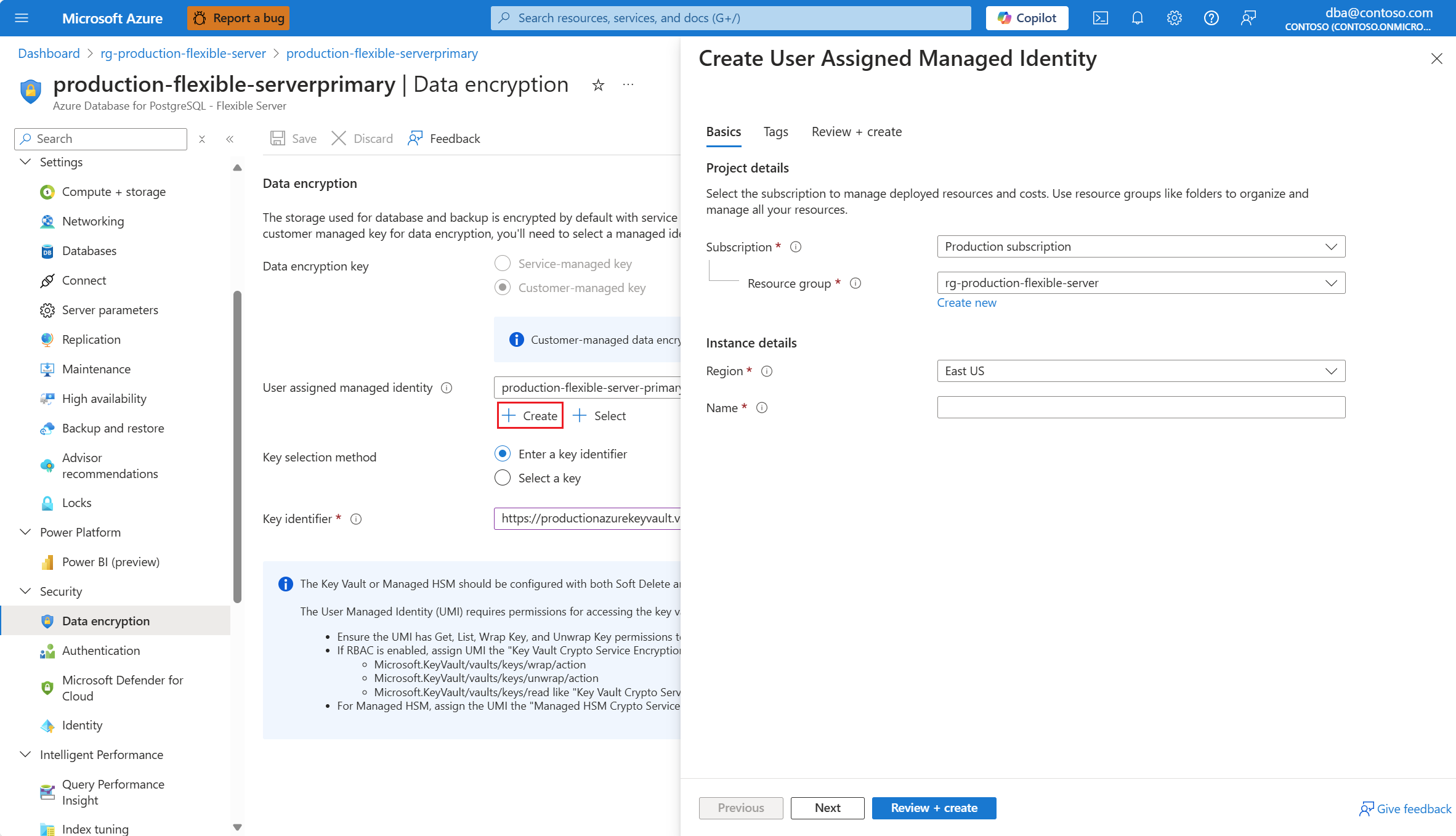

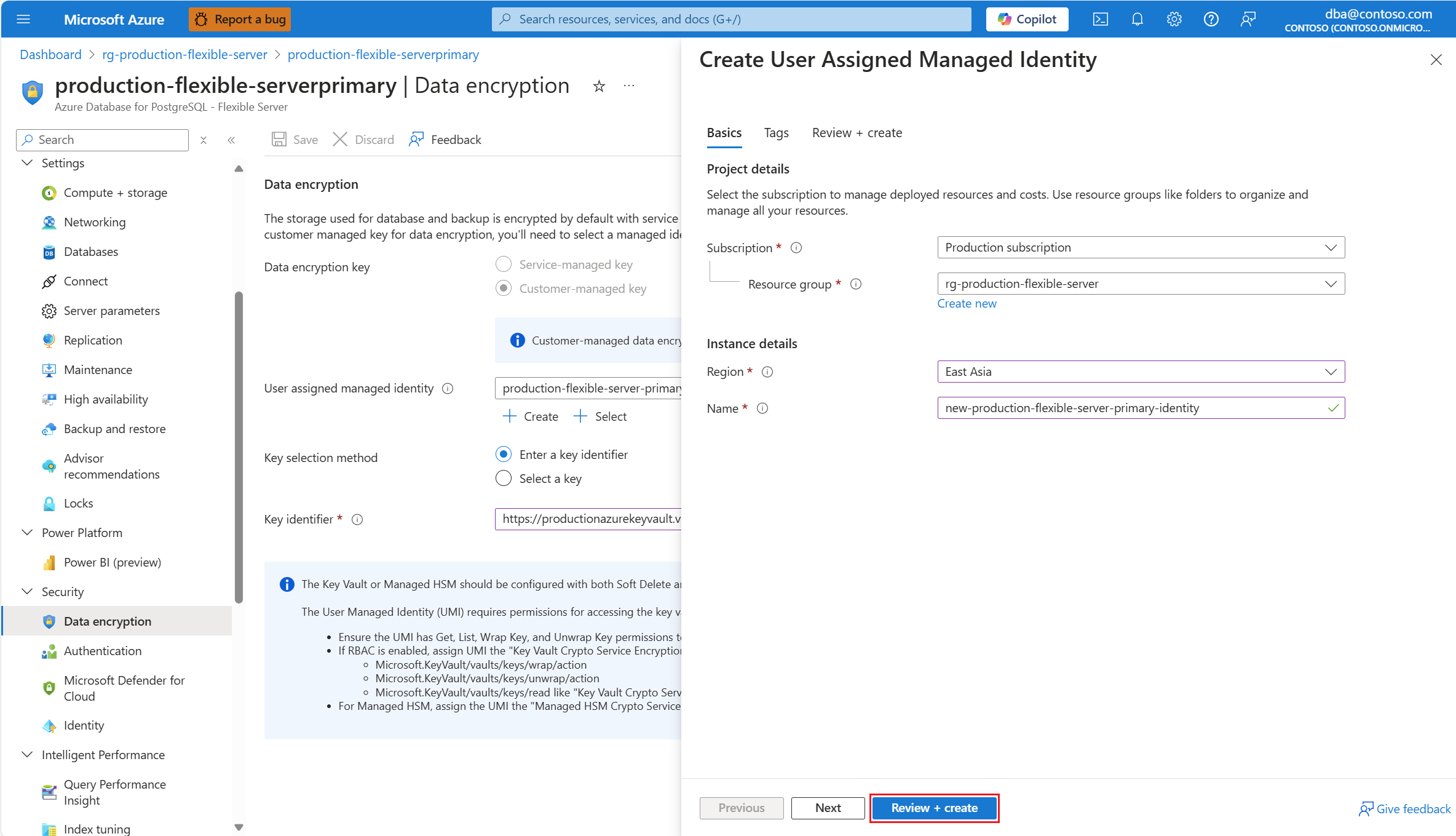

Se l'identità gestita assegnata dall'utente che si vuole usare per accedere alla chiave di crittografia dei dati non è assegnata al server flessibile Database di Azure per PostgreSQL e non esiste nemmeno come risorsa di Azure con l'oggetto corrispondente in Microsoft Entra ID, è possibile crearla selezionando Crea.

Nel pannello Crea identità gestita assegnata dall'utente completare i dettagli dell'identità gestita assegnata dall'utente che si vuole creare e assegnare automaticamente al server flessibile Database di Azure per PostgreSQL per accedere alla chiave di crittografia dei dati.

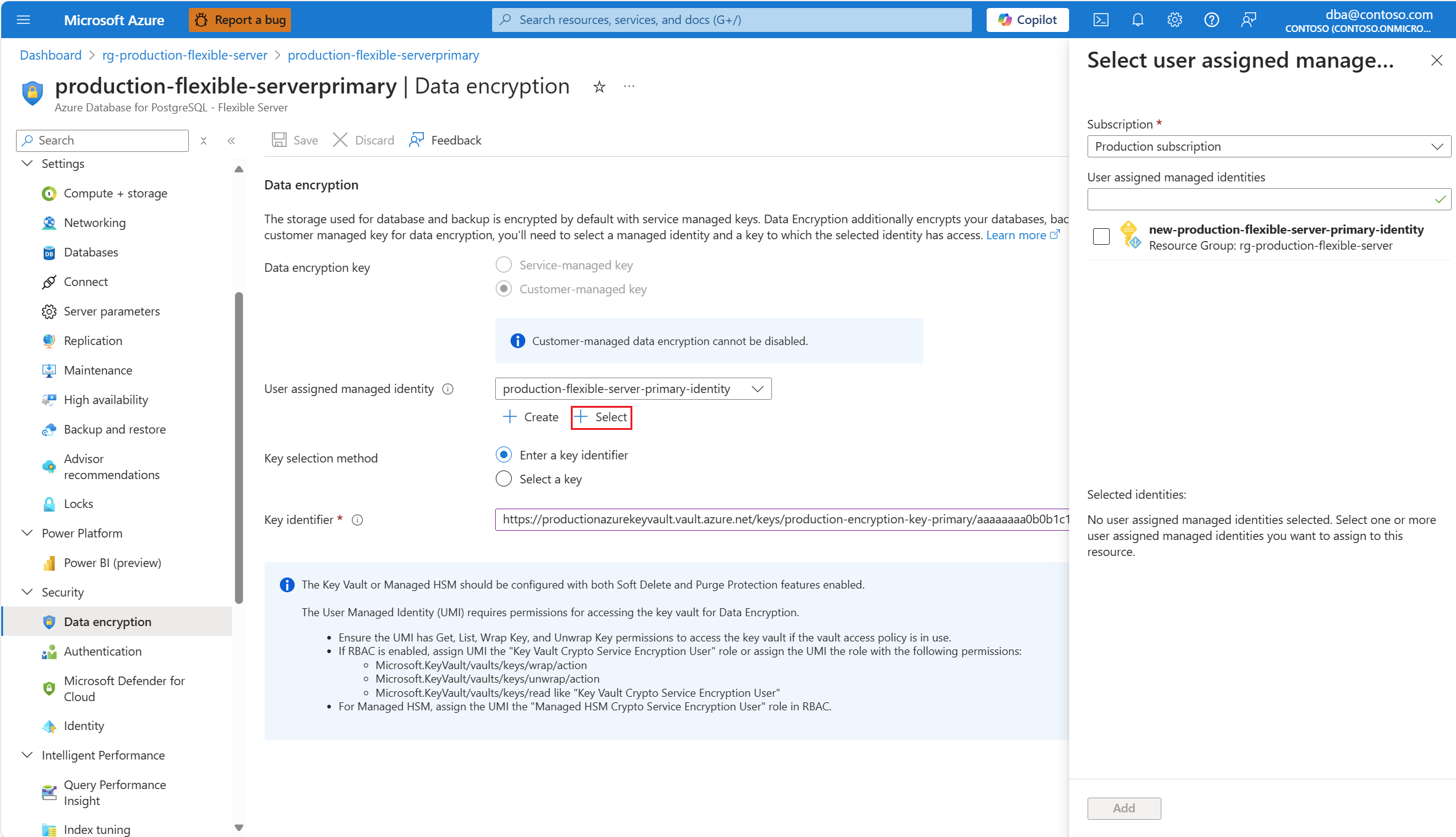

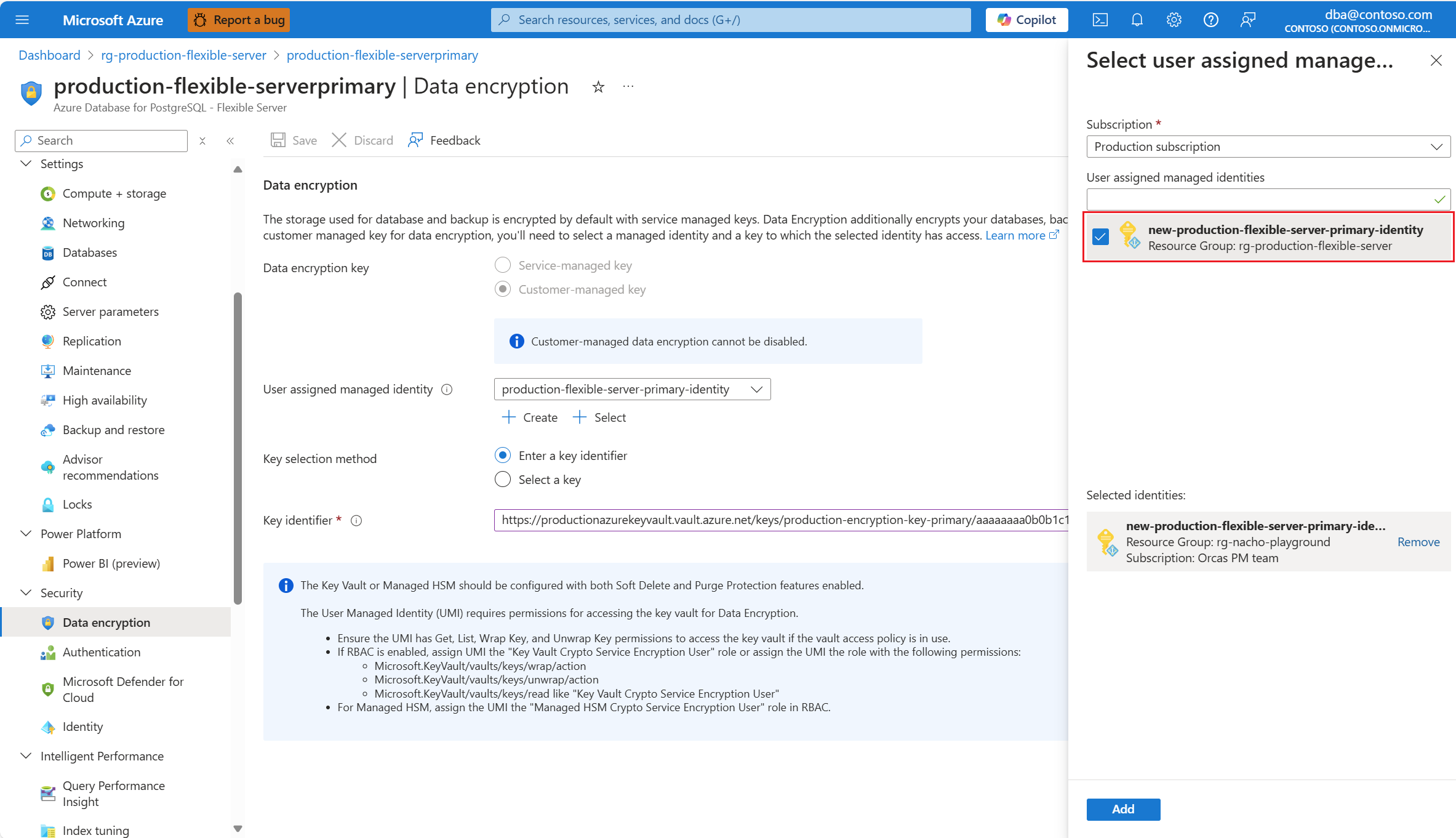

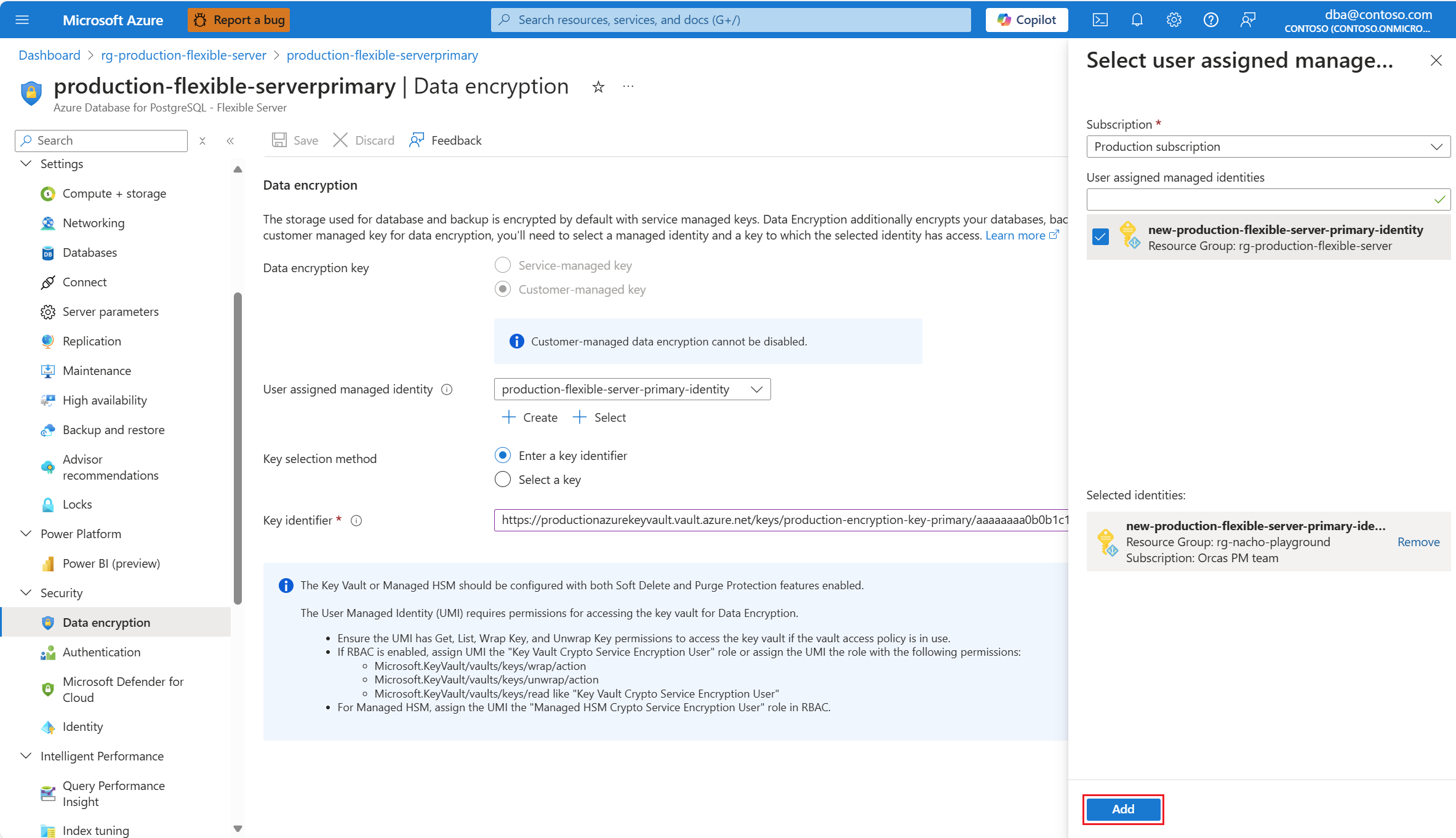

Se l'identità gestita assegnata dall'utente che si vuole usare per accedere alla chiave di crittografia dei dati non è assegnata al server flessibile Database di Azure per PostgreSQL, ma esiste come risorsa di Azure con l'oggetto corrispondente in Microsoft Entra ID, è possibile assegnarla selezionando Seleziona.

Nell'elenco delle identità gestite assegnate dall'utente selezionare quella che si vuole usare il server per accedere alla chiave di crittografia dei dati archiviata in un insieme di credenziali delle chiavi di Azure.

Selezionare Aggiungi.

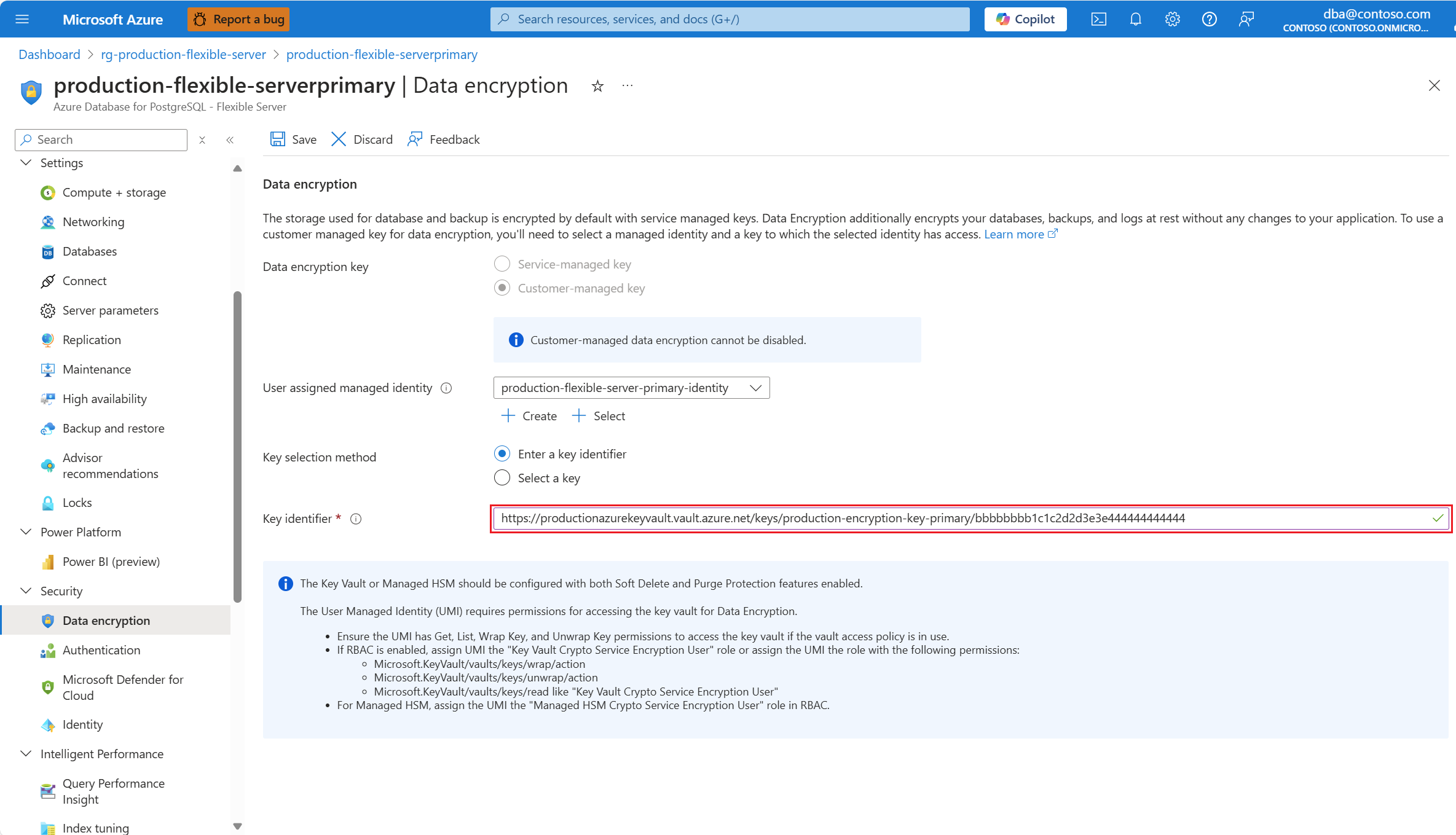

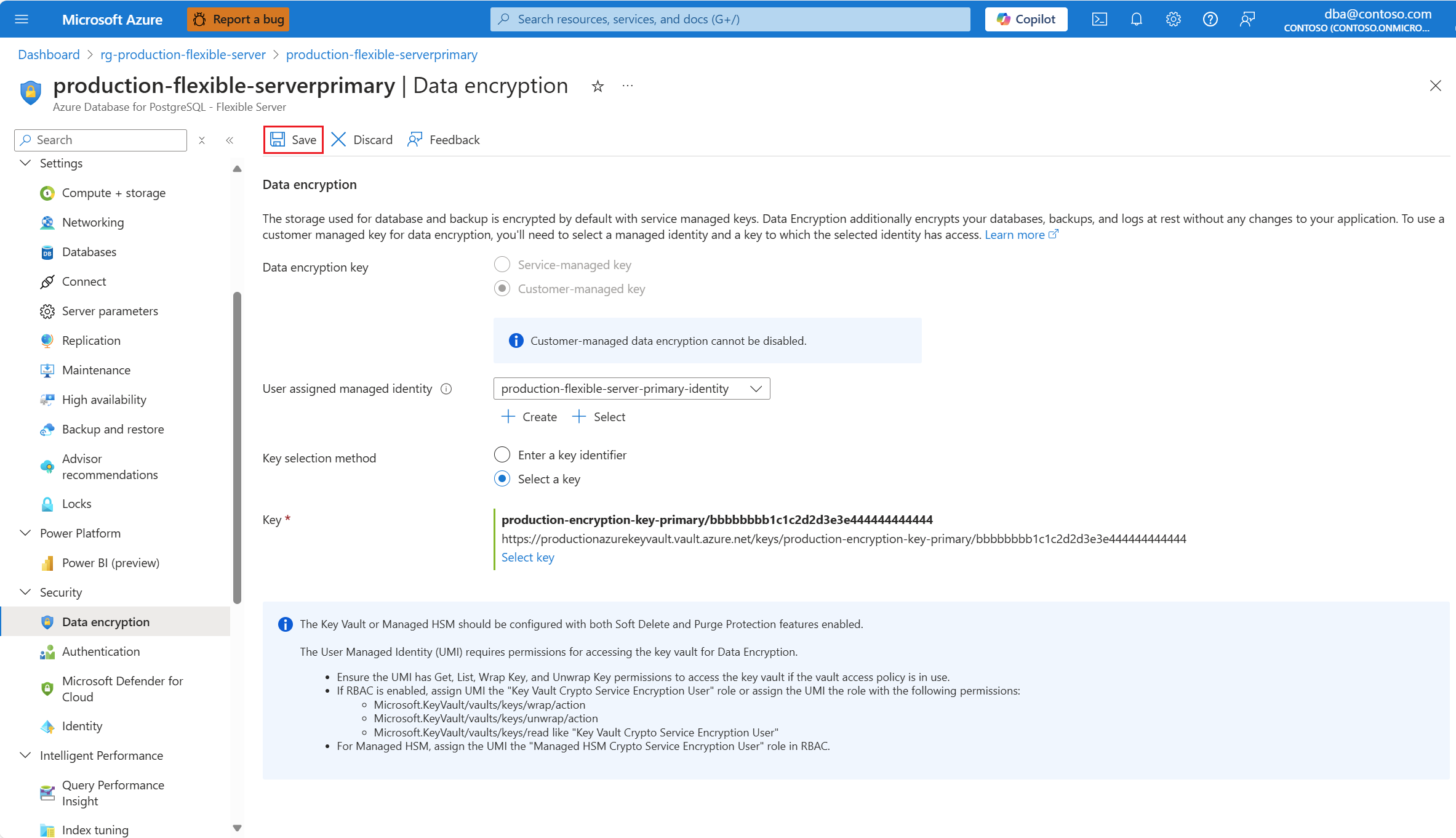

Se si ruota la chiave o si vuole usare una chiave diversa, è necessario aggiornare il server flessibile Database di Azure per PostgreSQL in modo che punti alla nuova versione della chiave o alla nuova chiave. A tale scopo, è possibile copiare l'identificatore della risorsa della chiave e incollarlo nella casella Identificatore chiave.

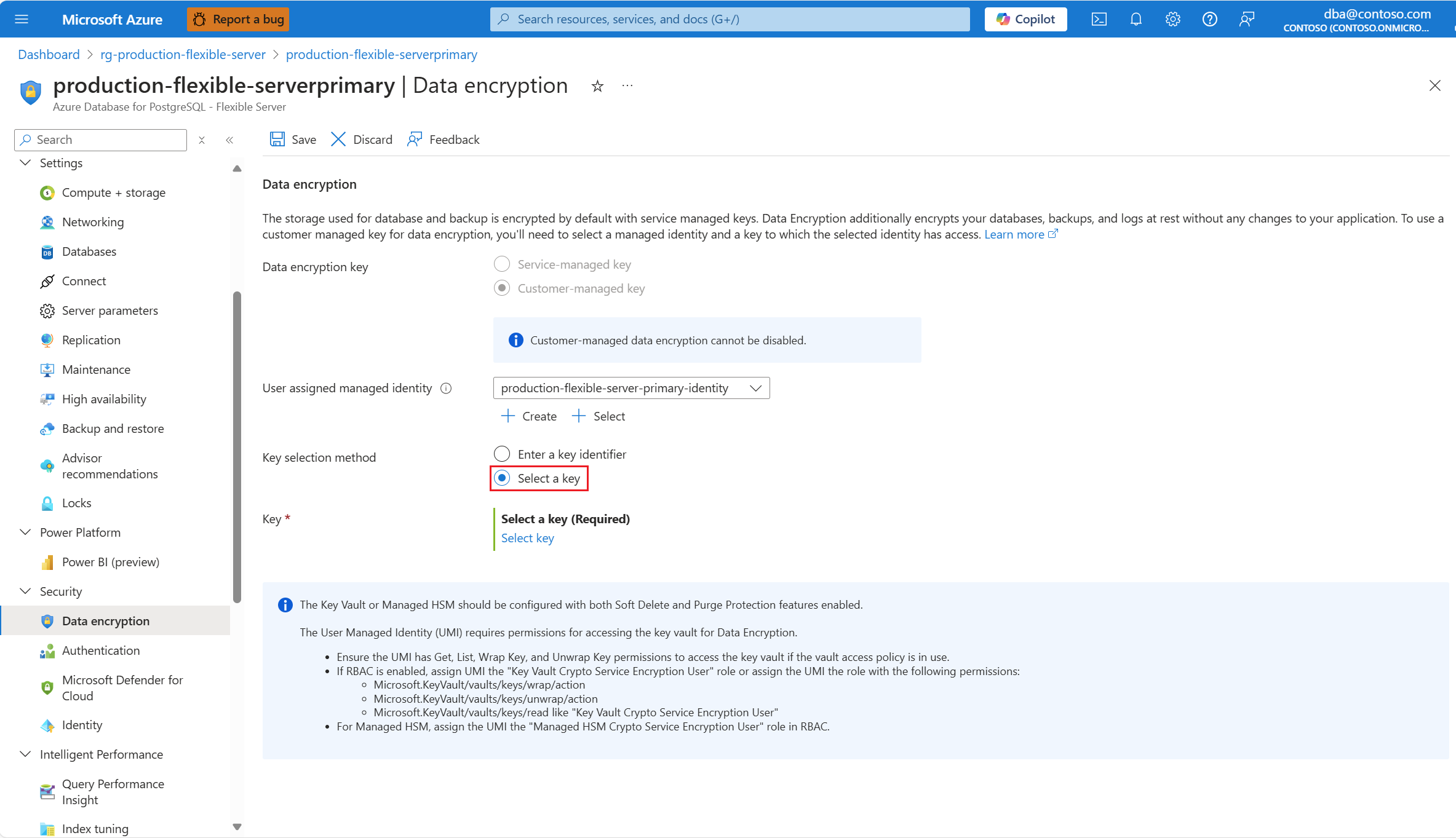

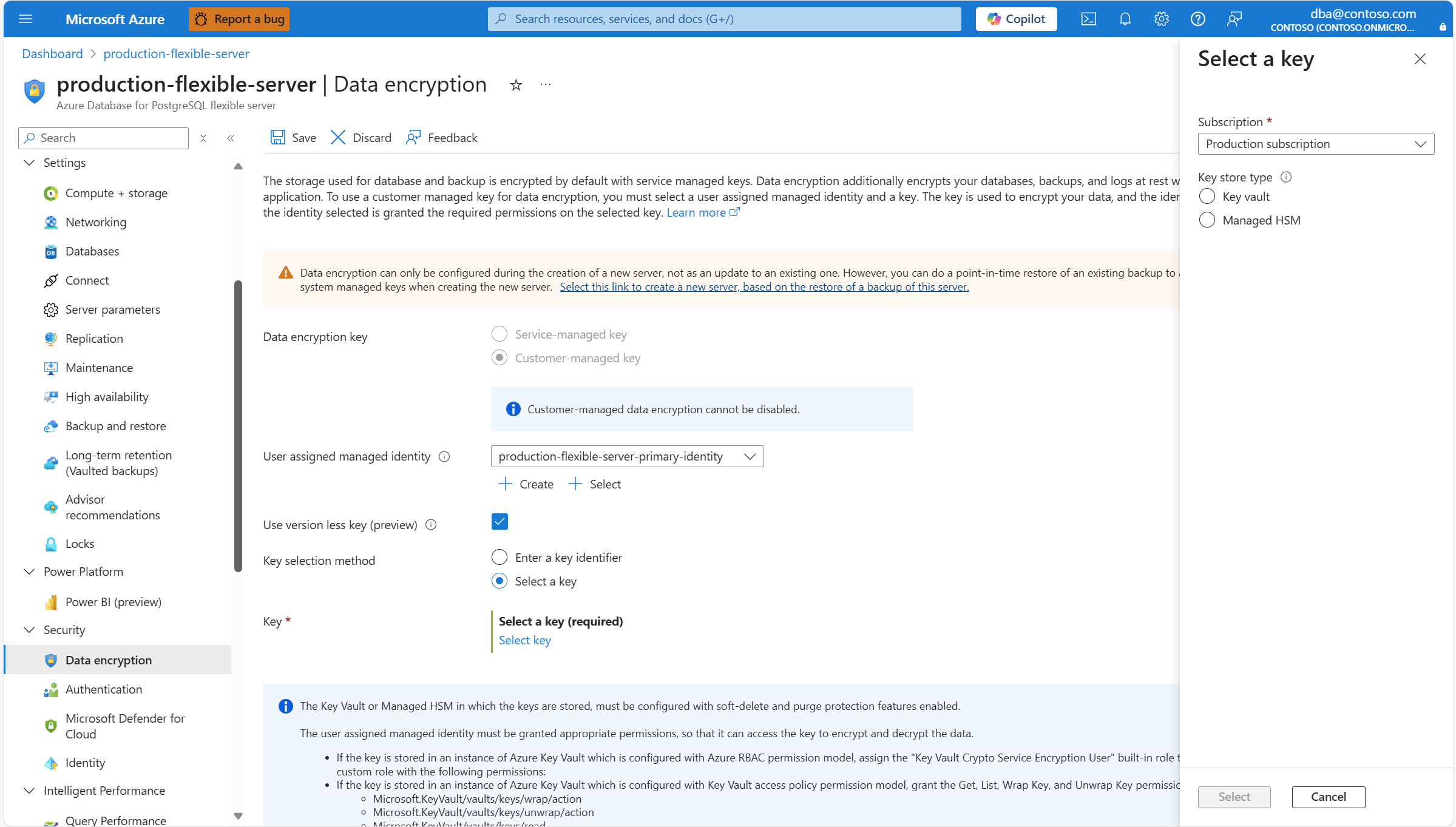

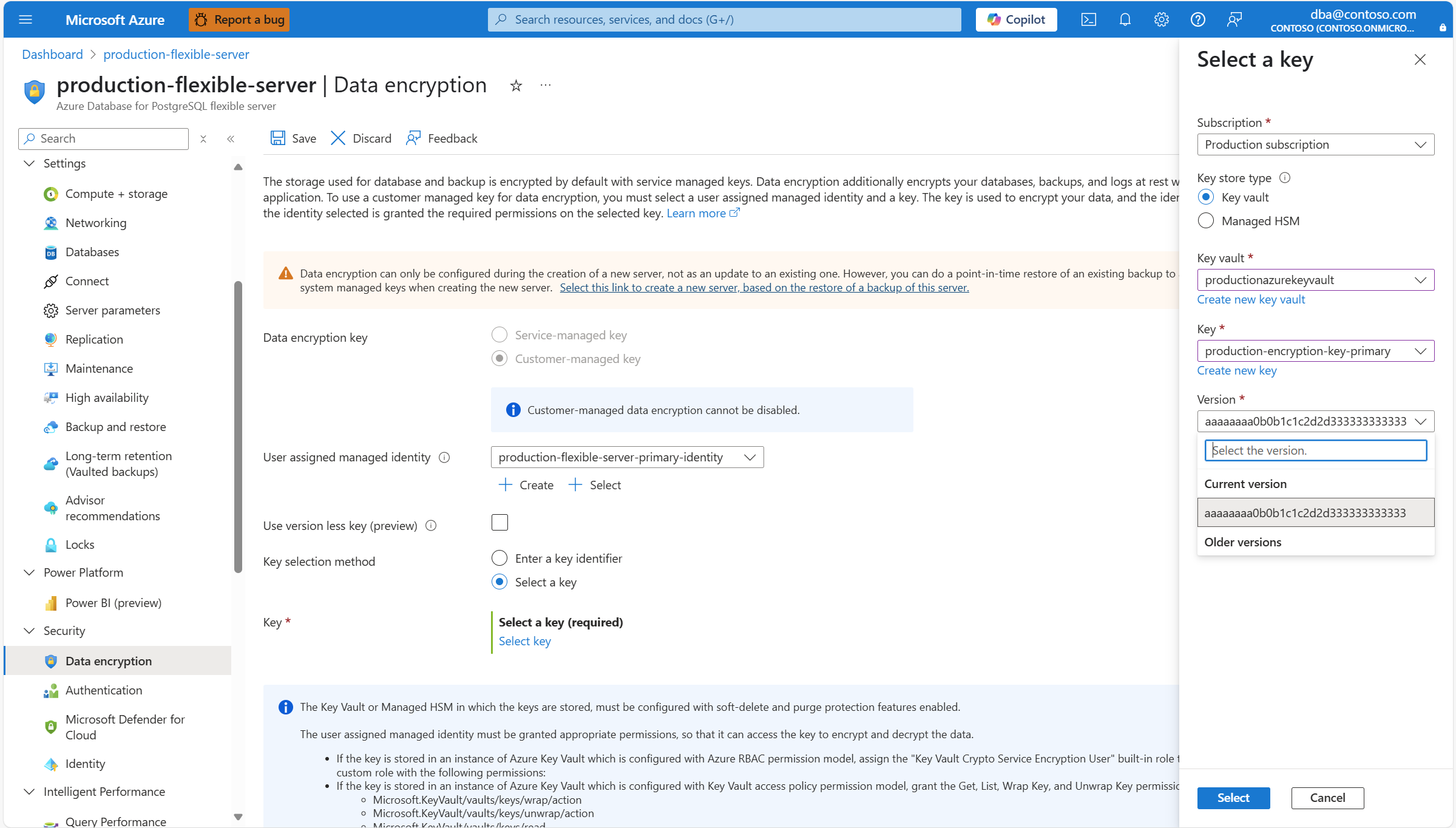

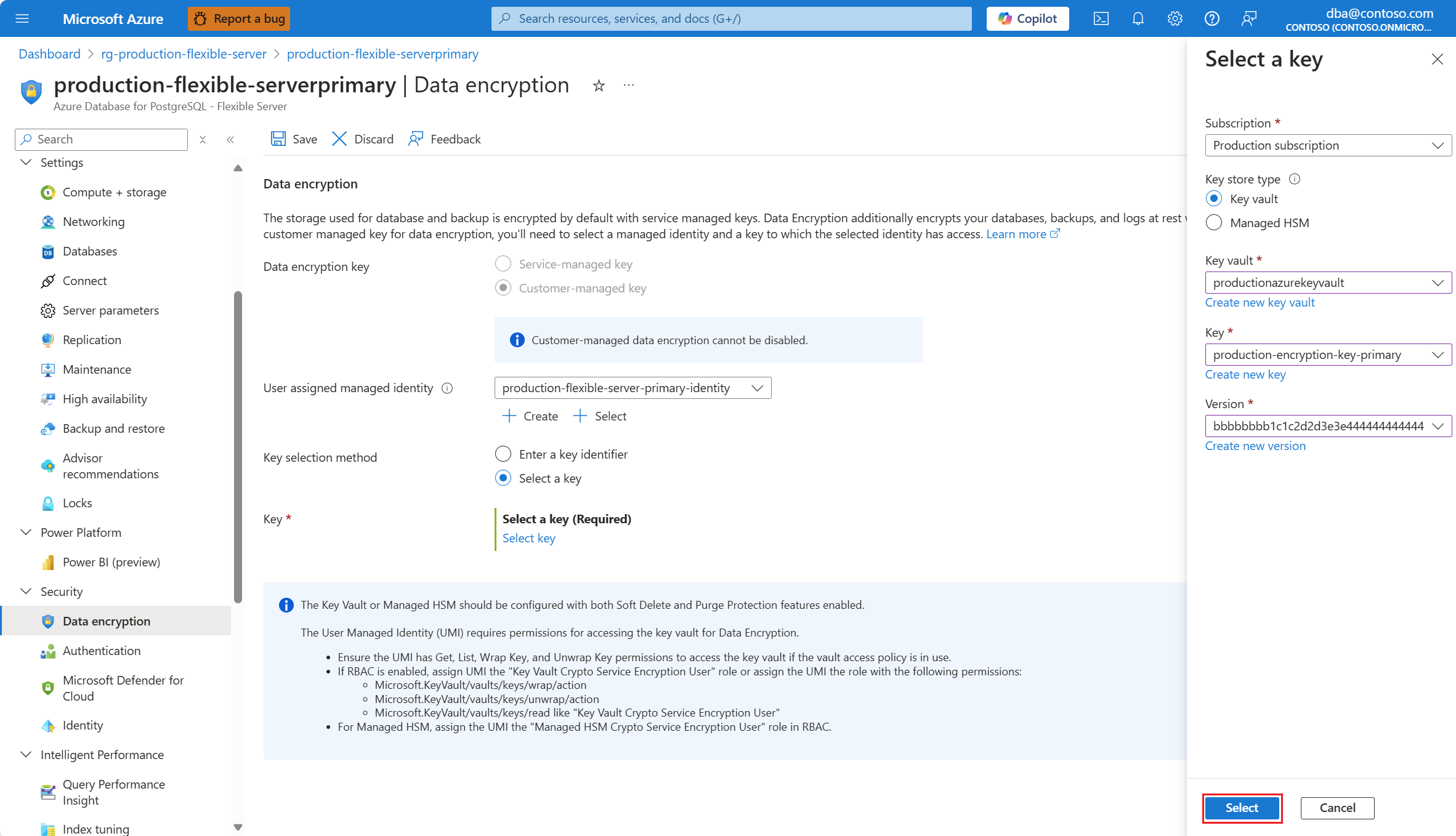

Se l'utente che accede portale di Azure dispone delle autorizzazioni per accedere alla chiave archiviata nell'archivio chiavi, è possibile usare un approccio alternativo per scegliere la nuova chiave o la nuova versione della chiave. A tale scopo, in Metodo di selezione chiave selezionare il pulsante di opzione Seleziona un tasto .

Selezionare Seleziona chiave.

La sottoscrizione viene popolata automaticamente con il nome della sottoscrizione in cui verrà creato il server. L'archivio chiavi che mantiene la chiave di crittografia dei dati deve esistere nella stessa sottoscrizione del server.

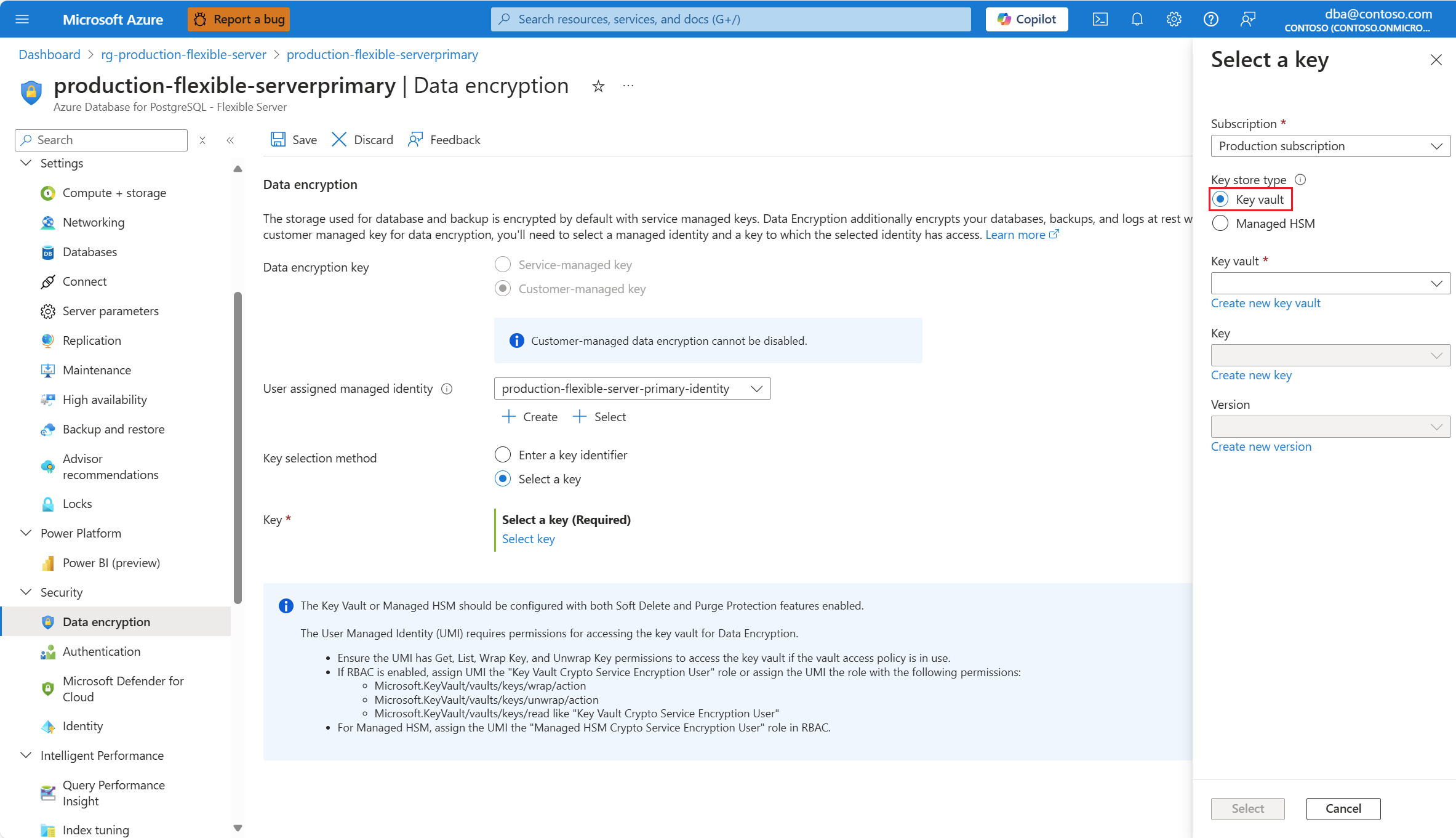

In Tipo di archivio chiavi selezionare il pulsante di opzione corrispondente al tipo di archivio chiavi in cui si prevede di archiviare la chiave di crittografia dei dati. In questo esempio si sceglie Key Vault, ma l'esperienza è simile se si sceglie HSM gestito.

Espandere Key Vault (o HSM gestito, se è stato selezionato il tipo di archiviazione) e selezionare l'istanza in cui esiste la chiave di crittografia dei dati.

Nota

Quando si espande la casella a discesa, viene visualizzato Nessun elemento disponibile. L'elenco di tutte le istanze dell'insieme di credenziali delle chiavi distribuite nella stessa area del server richiede alcuni secondi.

Espandere Chiave e selezionare il nome della chiave da usare per la crittografia dei dati.

Espandere Versione e selezionare l'identificatore della versione della chiave da usare per la crittografia dei dati.

Selezionare Seleziona.

Dopo aver soddisfatto le modifiche apportate, selezionare Salva.