[ANTEPRIMA PUBBLICA] Avvio rapido: Controllare la baseline di sicurezza di Azure per Linux con un computer di test

In questa guida si userà Criteri di Azure per controllare un computer di test rispetto alla baseline di sicurezza di Azure per Linux.

In particolare, si eseguiranno le operazioni seguenti:

- Creare un gruppo di risorse vuoto

- Importare una definizione di criteri di e assegnarla al gruppo di risorse vuoto

- Creare una macchina virtuale nel gruppo di risorse e osservare i risultati del controllo

Se non si ha un account Azure, è possibile creare una versione di valutazione gratuita.

Considerazioni sull'anteprima

Questa implementazione della baseline di sicurezza è un'anteprima anticipata.

Per i canali di feedback, vedere la sezione risorse correlate

Problemi noti o limitazioni dell'anteprima:

- È consigliabile testare i criteri in un ambiente di test

- La definizione dei criteri viene importata manualmente in Azure, non incorporata (dopo l'avvio dell'implementazione diventa un criterio predefinito in Criteri di Azure. L'implementazione a livello di area verrà aggiornata in questa pagina)

- Oltre ai requisiti di connettività tipici per i servizi di Azure, i computer gestiti richiedono l'accesso a:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - La linea di base corrente si basa sulla

di distribuzione CIS Indipendente benchmark - versione 2.0.0 e include circa 63% copertura di tale baseline - La personalizzazione delle impostazioni di base è limitata agli effetti dei criteri - AuditIfNotExist e DeployIfNotExist (la correzione automatica è in anteprima pubblica limitata)

Prerequisiti

Prima di provare i passaggi descritti in questo articolo, assicurarsi di avere già:

- Un account Azure in cui si ha accesso per creare un gruppo di risorse, assegnazioni di criteri e una macchina virtuale.

- L'ambiente preferito per interagire con Azure, ad esempio:

- [Scelta consigliata] Usare Azure Cloud Shell (in https://shell.azure.com o l'equivalente locale)

- OR Usare il proprio ambiente della shell e del computer con l'interfaccia della riga di comando di Azure installata e con l'accesso

- OR Usare il portale di Azure (in https://portal.azure.com o nell'equivalente locale)

Verificare di aver eseguito l'accesso all'ambiente di test

Usare le informazioni sull'account nel portale per visualizzare il contesto corrente.

Creare un gruppo di risorse

Mancia

L'uso di "Stati Uniti orientali" (eastus) come posizione di esempio in questo articolo è arbitrario. È possibile scegliere qualsiasi località di Azure disponibile.

- Nel portale di Azure passare a gruppi di risorse

- Selezionare + Crea

- Scegliere un nome e un'area, ad esempio "my-demo-rg" e "Stati Uniti orientali"

- Passare a Rivedi e crea

Importare la definizione dei criteri

La definizione dei criteri di anteprima non è attualmente incorporata in Azure. La procedura seguente illustra l'importazione come definizione di criteri personalizzata.

- Scaricare la definizione di criteri JSON nel computer e aprirla nell'editor di testo preferito. In un passaggio successivo verrà copiato e incollato il contenuto di questo file.

- Nella barra di ricerca del portale di Azure digitare Criteri e selezionare criteri nei risultati dei servizi.

- Nella panoramica di Criteri di Azure passare a Creazione di definizioni>.

- Selezionare + Definizione di criterie compilare il modulo risultante nel modo seguente:

- percorso di definizione: <scegliere la sottoscrizione di Azure di test>

- Nome: [Anteprima]: Baseline di sicurezza di Azure per Linux (by OSConfig)

- Categoria: usare la configurazione guest > esistente

- regola dei criteri: Eliminare il contenuto precompilato, quindi incollare nel file JSON nel passaggio 1

Assegnare i criteri al gruppo di risorse di test vuoto

- Nella pagina Definizione criteri selezionare Assegnare i criteri, che consente di passare al flusso di lavoro per l'assegnazione dei criteri

-

scheda Informazioni di base:

-

Ambito: selezionare il gruppo di risorse test (ad esempio my-demo-rg)

- Prestare attenzione non selezionare l'intera sottoscrizione o il gruppo di risorse errato

- definizione di criteri: [anteprima]: baseline di sicurezza di Azure per Linux (by OSConfig)

- nome assegnazione: controlla [anteprima]: baseline di sicurezza di Azure per Linux (by OSConfig)

-

Ambito: selezionare il gruppo di risorse test (ad esempio my-demo-rg)

- scheda parametri

- Facoltativo: passare alla scheda Parametri per controllare quali parametri sono disponibili. Se si esegue il test con una macchina abilitata per Arc anziché una macchina virtuale di Azure, assicurarsi di modificare "includere le macchine Arc" in true.

- Facoltativo: scegliere l'effetto del criterio:

- "AuditIfNotExist" indica che il criterio verrà solo

- !! Avviso: la correzione automatica imposta le definizioni dei criteri sullo stato desiderato e potrebbe causare interruzioni. Si tratta di un'anteprima pubblica limitata!!

- "DeployIfNotExist" significa che verrà eseguito in modalità di correzione automatica: non usarlo nell' di produzione

-

scheda correzione

- Scegliere l'opzione per creare 'identità gestitae scegliere "gestito dal sistema"

-

scheda Rivedi e crea

- Selezionare Crea

- Tornare alla pagina di definizione dei criteri, passare all'assegnazione di criteri appena creata, nella scheda Assegnazioni

Creare una macchina virtuale di test (macchina virtuale) e prepararla per la configurazione del computer

- Creare una macchina virtuale Linux con le opzioni seguenti:

- nome macchina virtuale: my-demo-vm-01

- gruppo di risorse: gruppo di risorse vuoto creato in precedenza, ad esempio my-demo-rg

- 'immagine: Ubuntu Server 22.04 o RedHat Enterprise Linux (RHEL) 9

- architettura macchina virtuale: x64

- dimensioni della macchina virtuale: scelta, ma si noti che le dimensioni delle macchine virtuali serie B più piccole, ad esempio Standard_B2s, possono essere un'opzione conveniente per i test

- Dopo la creazione della macchina virtuale, aggiornare la macchina virtuale in modo che funzioni con Configurazione computer:

- Aggiungere un'identità assegnata dal sistema, se non è già presente

- Aggiungere l'estensione Configurazione computer (etichettata nel portale come Configurazione automatica computer di Azure)

Mancia

I passaggi relativi all'identità gestita e all'estensione Configurazione computer sono stati eseguiti manualmente in questa guida per ridurre l'attesa e ridurre le modifiche del contesto. Su larga scala, questi possono essere soddisfatti usando l'iniziativa di criteri predefinita Deploy prerequisites to enable Guest Configuration policies on virtual machines.

IMPORTANTE: fare una pausa prima di procedere

Verranno ora eseguiti automaticamente diversi passaggi. Ognuno di questi passaggi può richiedere alcuni minuti. Di conseguenza, attendere almeno 15 minuti prima di procedere.

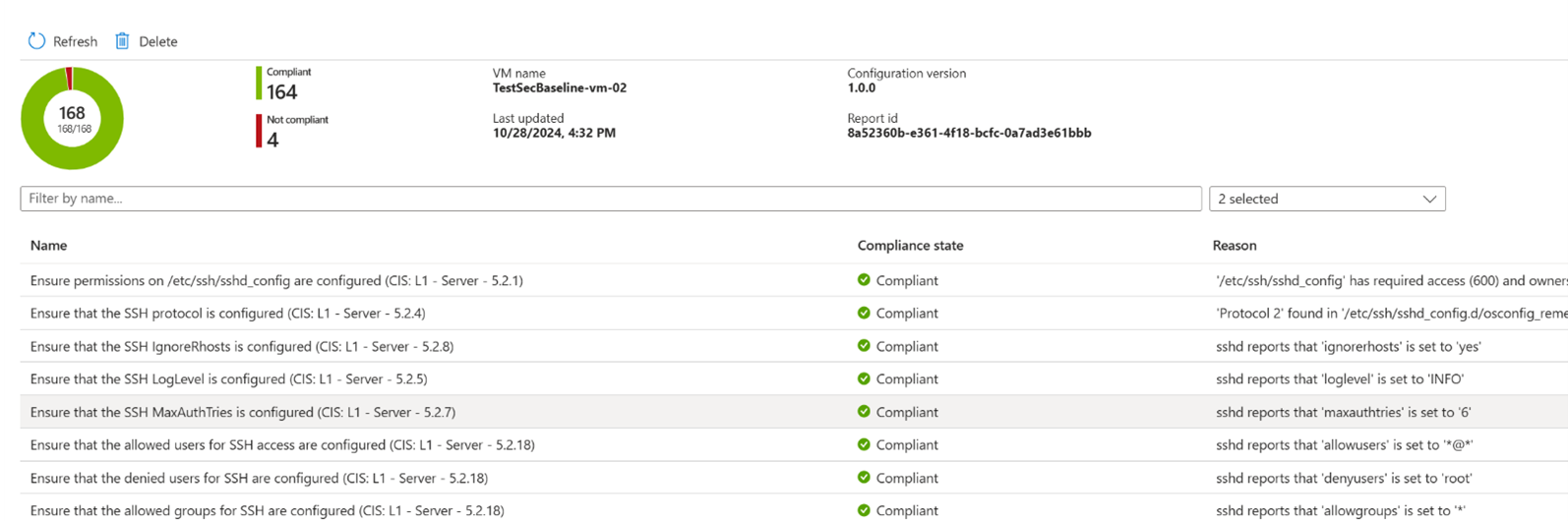

Osservare i risultati

Gli esempi seguenti illustrano come ottenere:

- Numero di computer in base allo stato di conformità (utile su scala di produzione, in cui potrebbero essere presenti migliaia di computer)

- Elenco di computer con stato di conformità per ogni computer

- Elenco dettagliato delle regole di base con stato di conformità e evidenza (noto anche come motivi ) per ogni

Mancia

Si prevede di visualizzare il rosso risultati non conformi nei risultati seguenti. Il caso d'uso solo controllo riguarda l'individuazione della differenza tra i sistemi esistenti e la baseline di sicurezza di Azure.

- Passare alla pagina di panoramica di Criteri di Azure

- Fare clic su "Conformità" nel riquadro di spostamento a sinistra

- Fare clic sul pulsante "My demo assignment of..." assegnazione di criteri

- Si noti che in questa pagina sono disponibili entrambe le opzioni seguenti:

- Numero di computer in base allo stato di conformità

- Elenco di computer con stato di conformità per ogni computer

- Quando si è pronti a visualizzare un elenco dettagliato delle regole di base con stato di conformità e prove, eseguire le operazioni seguenti:

- Nell'elenco dei computer (mostrati in Conformità risorse) selezionare il nome del computer di test

- Fare clic su Visualizza risorsa per passare alla pagina di panoramica del computer

- Nel riquadro di spostamento a sinistra individuare e selezionare Gestione della configurazione

- Nell'elenco delle configurazioni selezionare la configurazione il cui nome inizia con LinuxSecurityBaseline...

- Nella visualizzazione dei dettagli di configurazione usare l'elenco a discesa del filtro per Selezionare tutte le se si desidera visualizzare sia le regole di conformità che le regole non conformi

Facoltativo: aggiungere altri computer di test per l'esperienza di scalabilità

In questo articolo i criteri sono stati assegnati a un gruppo di risorse inizialmente vuoto e quindi ottenuto una macchina virtuale. Anche se illustra il sistema end-to-end, non fornisce un'idea delle operazioni su larga scala. Ad esempio, nella visualizzazione conformità dell'assegnazione dei criteri un grafico a torta di un computer può essere artificiale.

Prendere in considerazione l'aggiunta di più computer di test al gruppo di risorse, sia manualmente che tramite automazione. Questi computer possono essere macchine virtuali di Azure o computer abilitati per Arc. Come si può notare, tali computer sono conformi (o addirittura hanno esito negativo), è possibile acquisire un'idea più approfondita dell'operazionalizzazione della baseline di sicurezza di Azure su larga scala.

Pulire le risorse

Per evitare addebiti in corso, è consigliabile eliminare il gruppo di risorse usato in questo articolo. Ad esempio, il comando dell'interfaccia della riga di comando di Azure sarà az group delete --name "my-demo-rg".

Contenuto correlato

- Per fornire commenti e suggerimenti, discutere le richieste di funzionalità e così via: linux_sec_config_mgmt@service.microsoft.com

- Leggi il blog di lancio annunciato a Ignite 2024

- iscriversi all'anteprima limitata del correzione automatica per collaborare con microsoft e contribuire a modellare il futuro di questa funzionalità