Configurare l'autenticazione di Microsoft Entra per un cluster Azure Red Hat OpenShift 4 (portale)

Se si sceglie di installare e usare l'interfaccia della riga di comando in locale, per questa esercitazione è necessario eseguire l'interfaccia della riga di comando di Azure 2.6.0 o versione successiva. Eseguire az --version per trovare la versione. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure.

Operazioni preliminari

Costruire l'URL di callback OAuth del cluster e prendere nota di esso. Assicurarsi di sostituire aro-rg con il nome del gruppo di risorse e il cluster aro con il nome del cluster.

Nota

La AAD sezione nell'URL di callback OAuth deve corrispondere al nome del provider di identità OAuth che verrà configurato in un secondo momento.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Creare un'applicazione Microsoft Entra per l'autenticazione

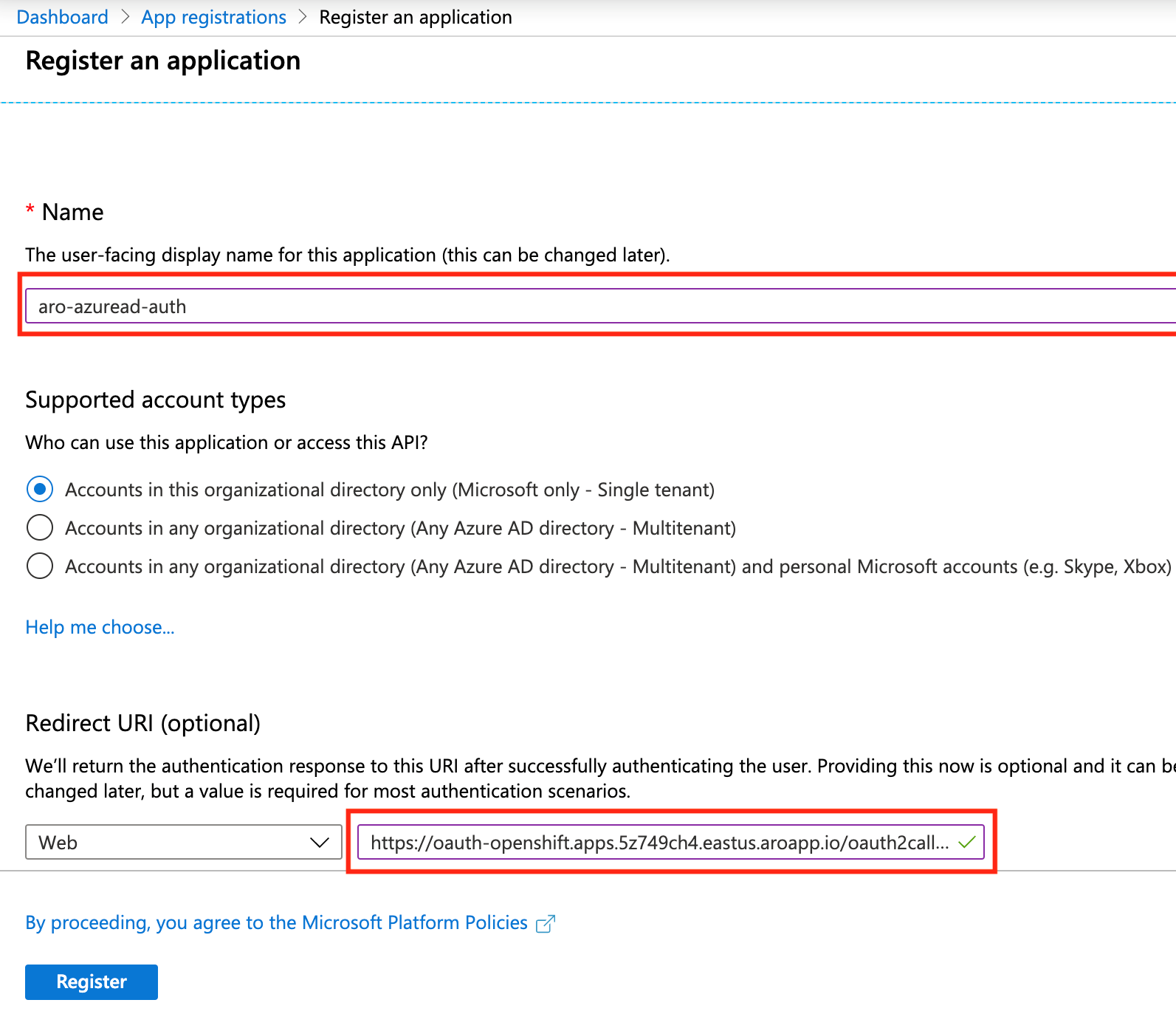

Accedere al portale di Azure e passare al pannello Registrazioni app, quindi fare clic su Nuova registrazione per creare una nuova applicazione.

Specificare un nome per l'applicazione, ad esempio aro-azuread-auth e compilare l'URI di reindirizzamento usando il valore dell'URL di callback OAuth recuperato in precedenza.

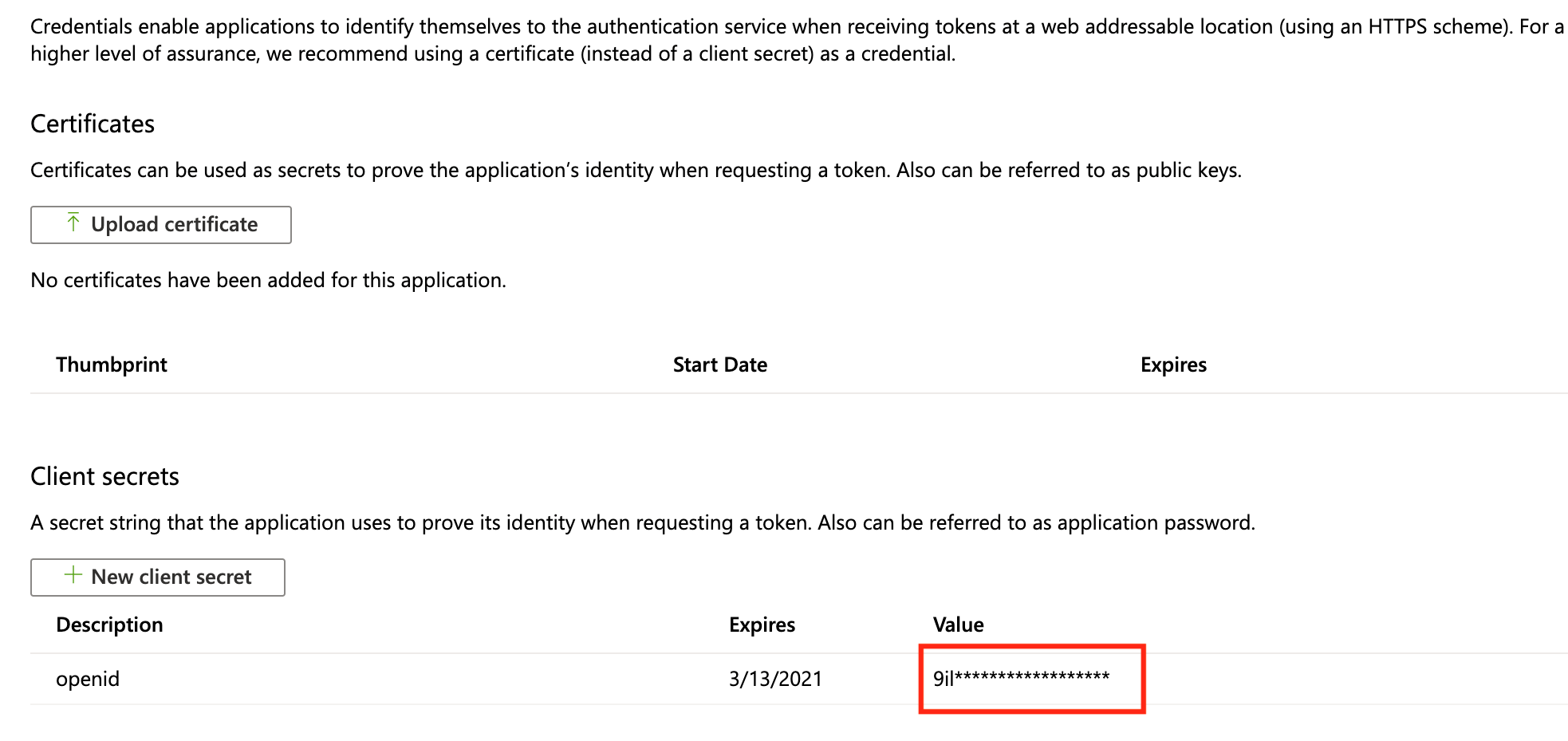

Passare a Certificati e segreti e fare clic su Nuovo segreto client e immettere i dettagli. Prendere nota del valore della chiave, perché verrà usato in una fase successiva. Non sarà possibile recuperarlo di nuovo.

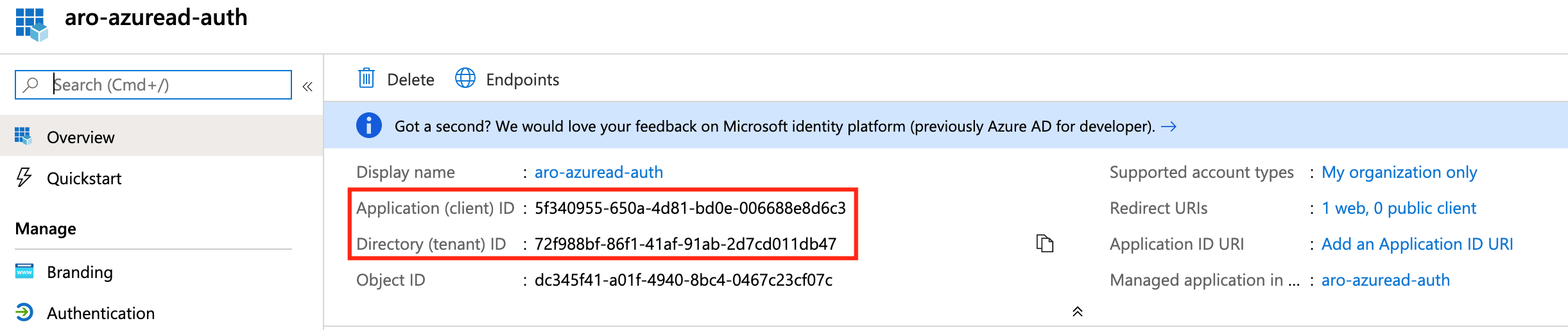

Passare a Panoramica e prendere nota dell'ID applicazione (client) e dell'ID directory (tenant). Saranno necessari in una fase successiva.

Configurare le attestazioni facoltative

Gli sviluppatori di applicazioni possono usare attestazioni facoltative nelle applicazioni Microsoft Entra per specificare le attestazioni desiderate nei token inviati all'applicazione.

Le attestazioni facoltative possono essere usate per:

- Selezionare attestazioni aggiuntive da includere nei token per l'applicazione.

- Modificare il comportamento di determinate attestazioni restituite da Microsoft Entra ID nei token.

- Aggiungere e accedere ad attestazioni personalizzate per l'applicazione.

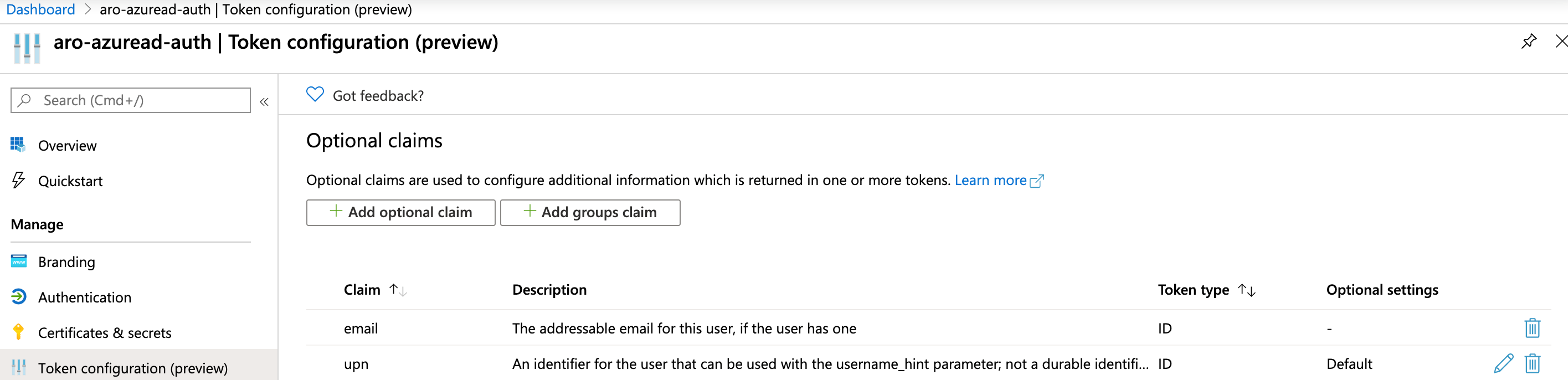

Si configurerà OpenShift per l'uso dell'attestazione e il email fallback per upn impostare il nome utente preferito aggiungendo come upn parte del token ID restituito da Microsoft Entra ID.

Passare a Configurazione token e fare clic su Aggiungi attestazione facoltativa. Selezionare ID e quindi controllare il messaggio di posta elettronica e le attestazioni upn .

Assegnare utenti e gruppi al cluster (facoltativo)

Le applicazioni registrate in un tenant di Microsoft Entra sono, per impostazione predefinita, disponibili per tutti gli utenti del tenant che eseguono correttamente l'autenticazione. Microsoft Entra ID consente agli amministratori tenant e agli sviluppatori di limitare un'app a un set specifico di utenti o gruppi di sicurezza nel tenant.

Seguire le istruzioni nella documentazione di Microsoft Entra per assegnare utenti e gruppi all'app.

Configurare l'autenticazione OpenID di OpenShift

Recuperare le kubeadmin credenziali. Eseguire il comando seguente per trovare la password per l'utente kubeadmin.

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

L'output di esempio seguente mostra che la password sarà in kubeadminPassword.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

È possibile trovare l'URL della console del cluster eseguendo il comando seguente, simile al seguente: https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

Avviare l'URL della console in un browser e accedere usando le credenziali kubeadmin.

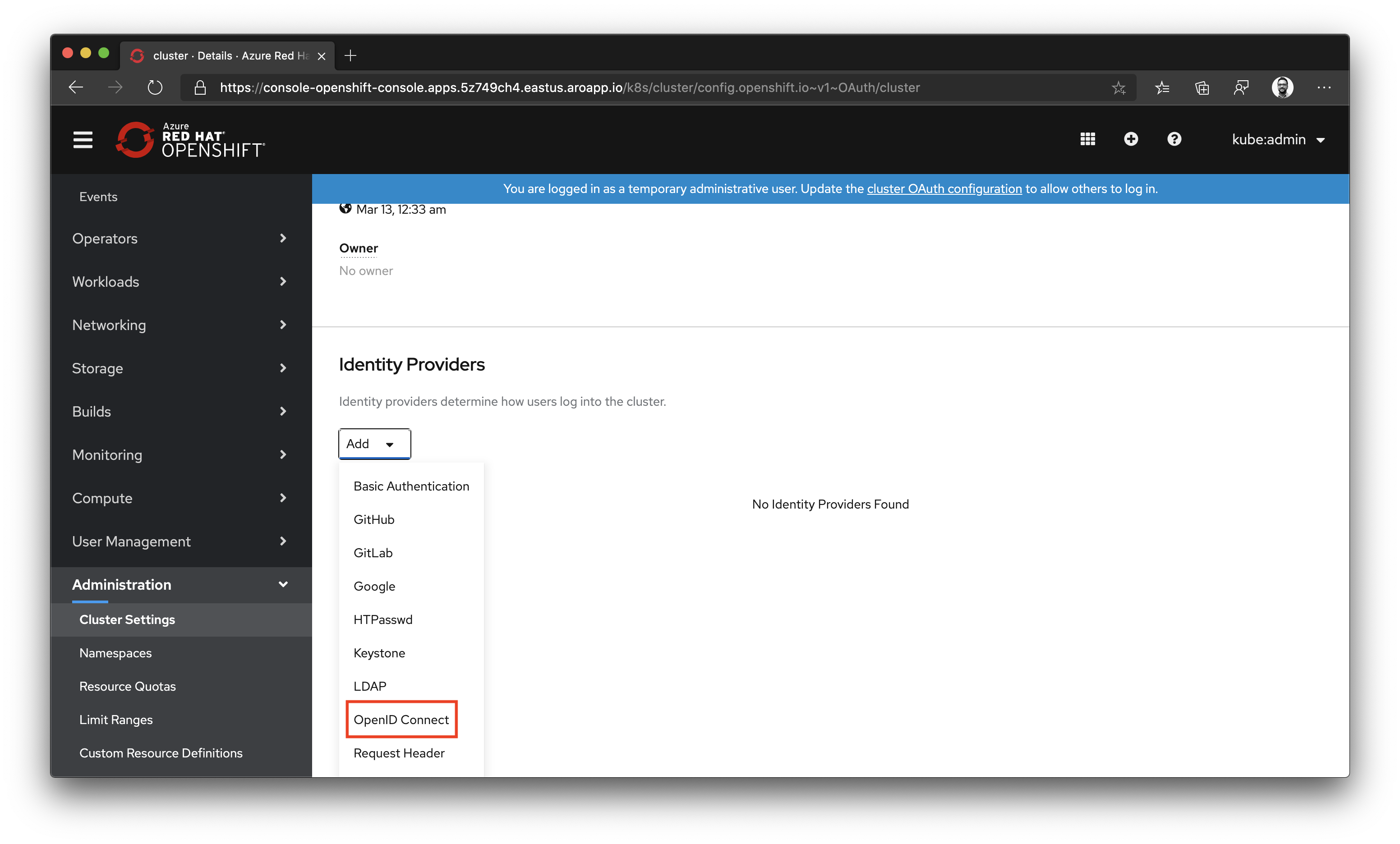

Passare a Amministrazione istration, fare clic su Cluster Impostazioni e quindi selezionare la scheda Configurazione. Scorrere per selezionare OAuth.

Scorrere verso il basso fino a selezionare Aggiungi in Provider di identità e selezionare OpenID Connessione.

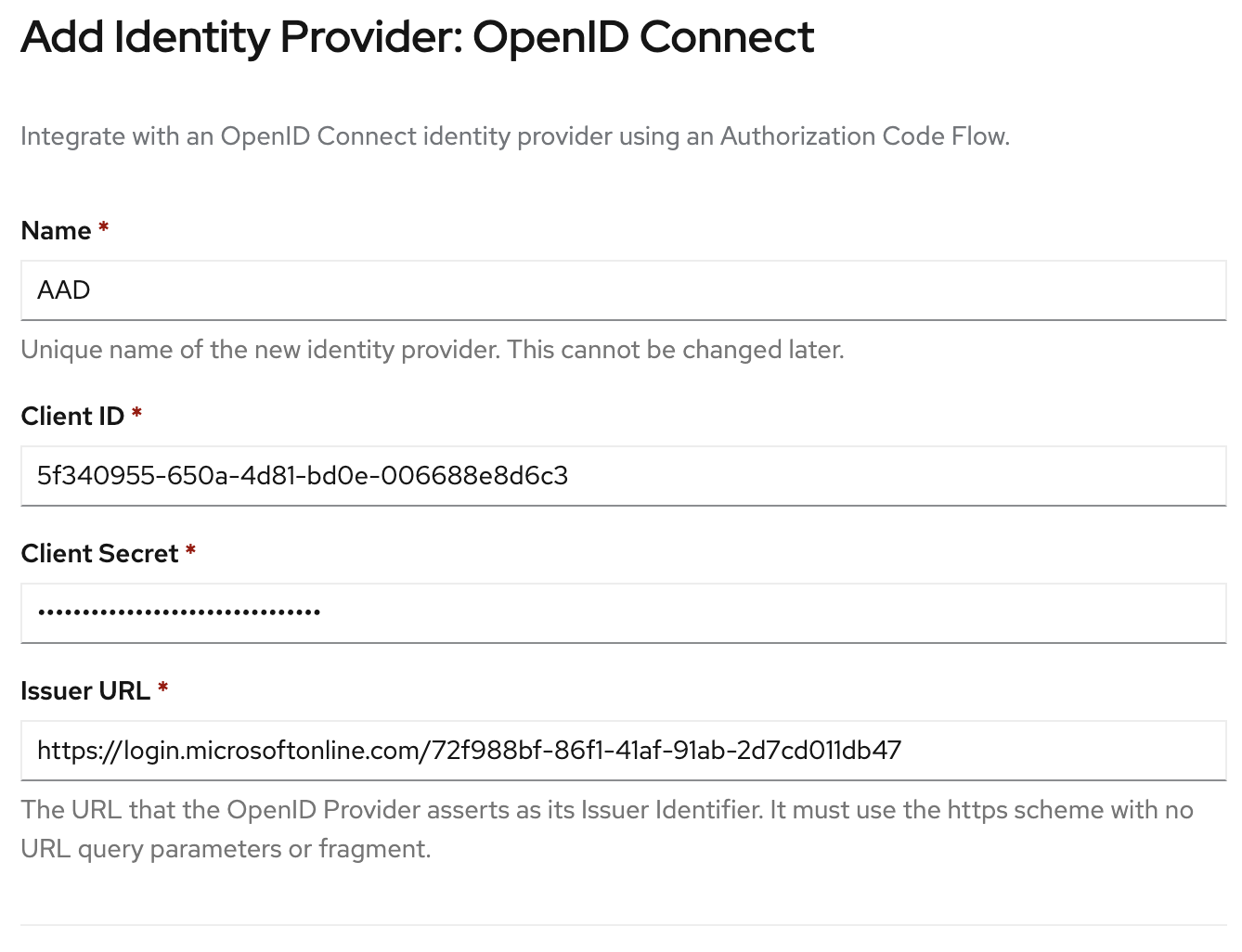

Immettere il nome come MICROSOFT Entra ID, l'ID client come ID applicazione e il segreto client. L'URL dell'autorità di certificazione è formattato in questo modo: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Sostituire il segnaposto con l'ID tenant recuperato in precedenza.

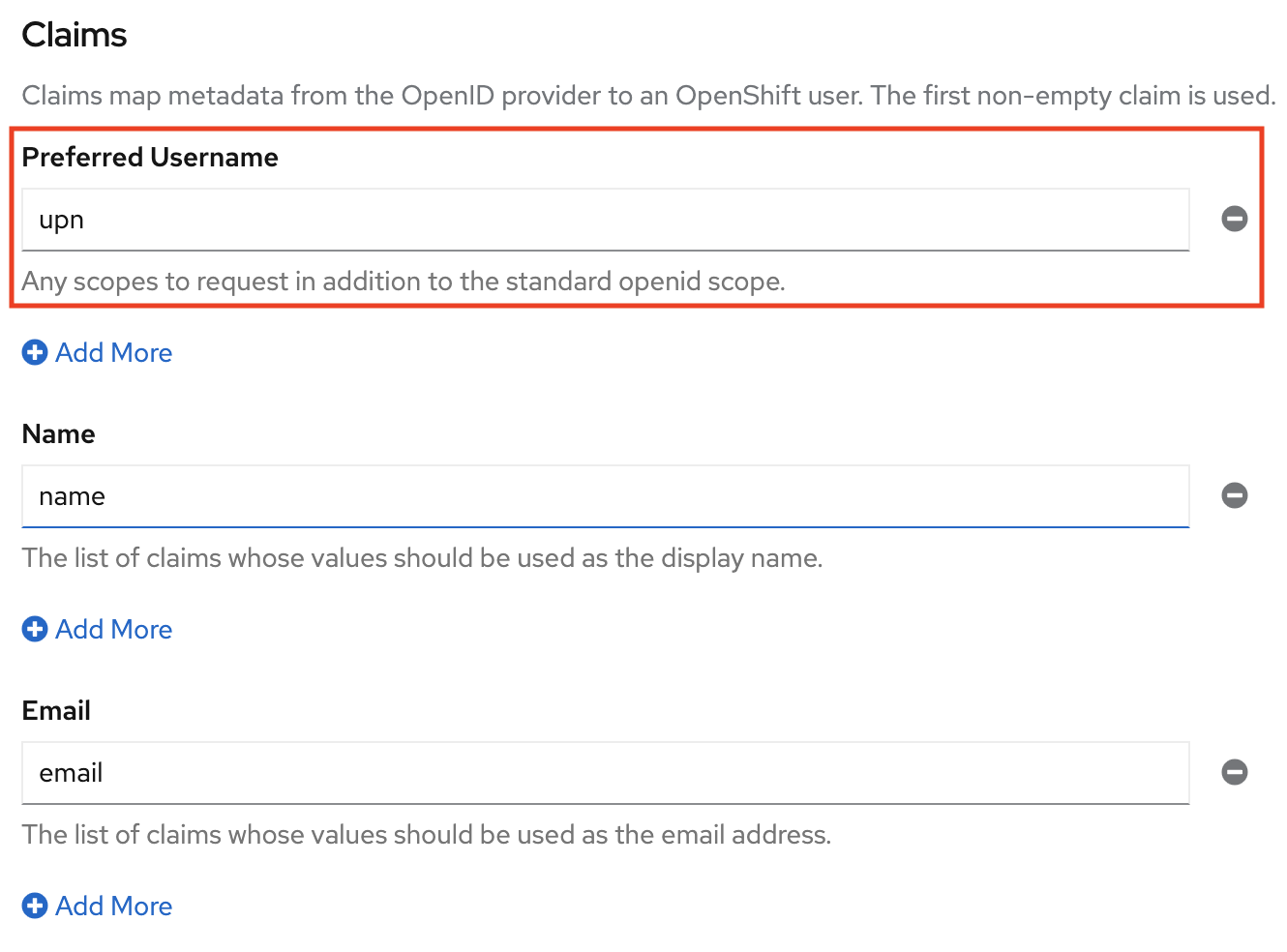

Scorrere verso il basso fino alla sezione Attestazioni e aggiornare il nome utente preferito per usare il valore dell'attestazione upn .

Verificare l'accesso tramite Microsoft Entra ID

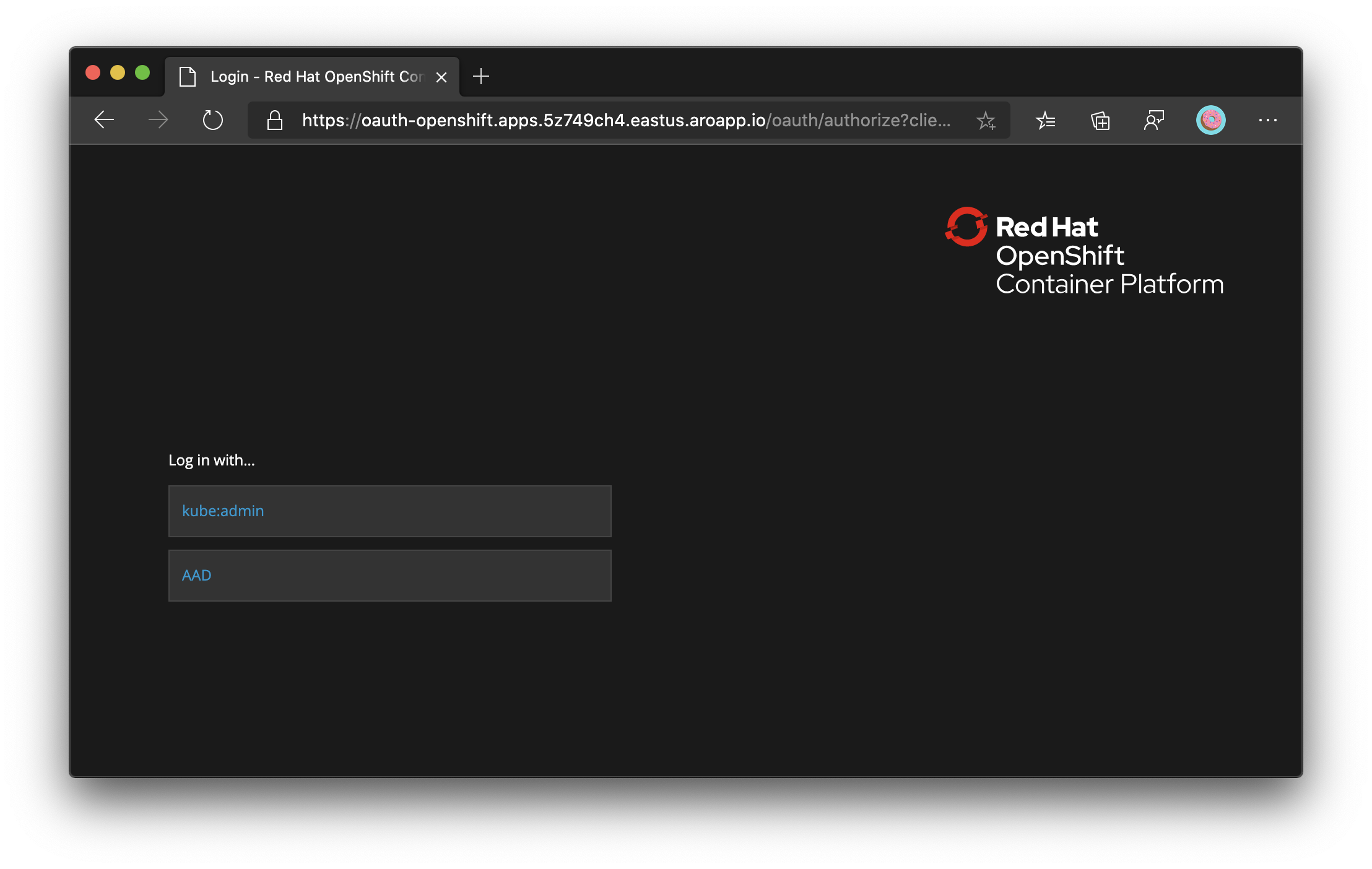

Se ora si disconnette la console Web OpenShift e si prova di nuovo ad accedere, verrà visualizzata una nuova opzione per accedere con Microsoft Entra ID. Potrebbe essere necessario attendere alcuni minuti.

Nota

Se viene visualizzato l'errore "AADSTS50011: l'URI di reindirizzamento specificato nella richiesta non corrisponde agli URI di reindirizzamento configurati", è possibile seguire la guida alla risoluzione dei problemi di accesso di Azure AD (OIDC) non riuscita quando l'URI https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx di reindirizzamento non è impostato correttamente per risolvere il problema.