Gestire le regole del firewall per Database di Azure per MySQL - Server flessibile usando il portale di Azure

Questo articolo offre una panoramica della gestione delle regole del firewall dopo la creazione di un'istanza del server flessibile Database di Azure per MySQL. Con accesso pubblico (indirizzi IP consentiti), le connessioni all'istanza del server flessibile Database di Azure per MySQL sono limitate solo agli indirizzi IP consentiti. Gli indirizzi IP client devono essere consentiti nelle regole del firewall.

Questo articolo è incentrato sulla creazione di un'istanza del server flessibile Database di Azure per MySQL con accesso pubblico (indirizzi IP consentiti) usando il portale di Azure.

Per altre informazioni, vedere Accesso pubblico (indirizzi IP consentiti). Le regole del firewall possono essere definite al momento della creazione del server (scelta consigliata), ma possono essere aggiunte in un secondo momento.

Database di Azure per MySQL server flessibile supporta due metodi di connettività di rete che si escludono a vicenda per connettersi all'istanza del server flessibile Database di Azure per MySQL. Le due opzioni sono:

- Accesso pubblico (indirizzi IP consentiti)

- Accesso privato (integrazione rete virtuale)

Creare una regola del firewall durante la creazione di un server

Nell'angolo in alto a sinistra del portale selezionare Crea una risorsa (+).

Selezionare Database>Database di Azure per MySQL. È anche possibile immettere MySQL nella casella di ricerca per trovare il servizio.

Selezionare Flexible server (Server flessibile) come opzione di distribuzione.

Compilare il modulo Informazioni di base.

Passare alla scheda Rete per configurare la modalità di connessione al server.

Nel metodo Connectivity (Metodo di connettività) selezionare Accesso pubblico (indirizzi IP consentiti) . Per creare le regole del firewall, specificare il nome della regola del firewall e un singolo indirizzo IP o un intervallo di indirizzi. Se si vuole limitare la regola a un singolo indirizzo IP, digitare lo stesso indirizzo nel campo per l'indirizzo IP iniziale e l'indirizzo IP finale. L'apertura del firewall consente agli amministratori, agli utenti e alle applicazioni di accedere a qualsiasi database nel server MySQL a cui dispongono di credenziali valide.

Nota

Database di Azure per MySQL server flessibile crea un firewall a livello di server. Impedisce alle applicazioni e agli strumenti esterni di connettersi al server e ai database nel server, a meno che non si crei una regola per aprire il firewall per indirizzi IP specifici.

Selezionare Rivedi e crea per rivedere la configurazione del server flessibile del Database di Azure per MySQL.

Selezionare Crea per effettuare il provisioning del server. Il provisioning può richiedere alcuni minuti.

Creare una regola del firewall dopo la creazione del server

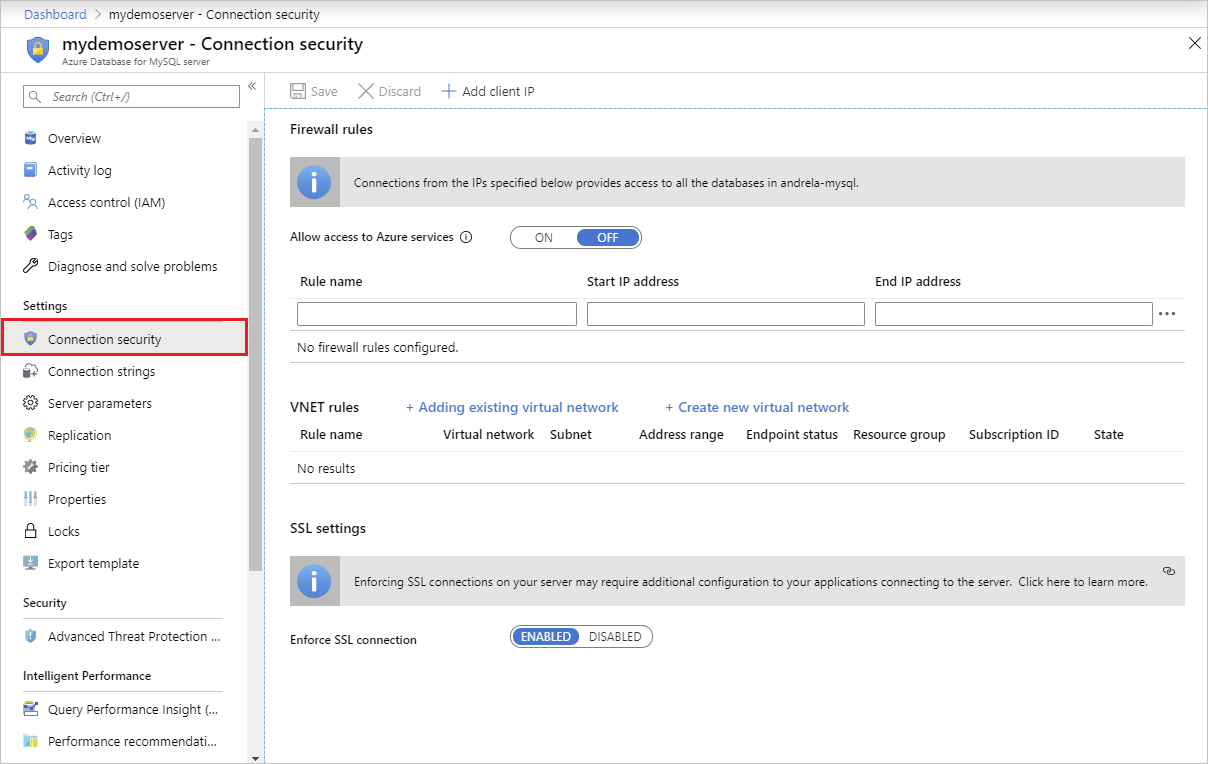

Nella portale di Azure selezionare l'istanza del server flessibile Database di Azure per MySQL in cui si desidera aggiungere regole del firewall.

Nella pagina Server flessibile Database di Azure per MySQL selezionare Rete in Impostazioni per aprire la pagina Rete per l'istanza del server flessibile Database di Azure per MySQL.

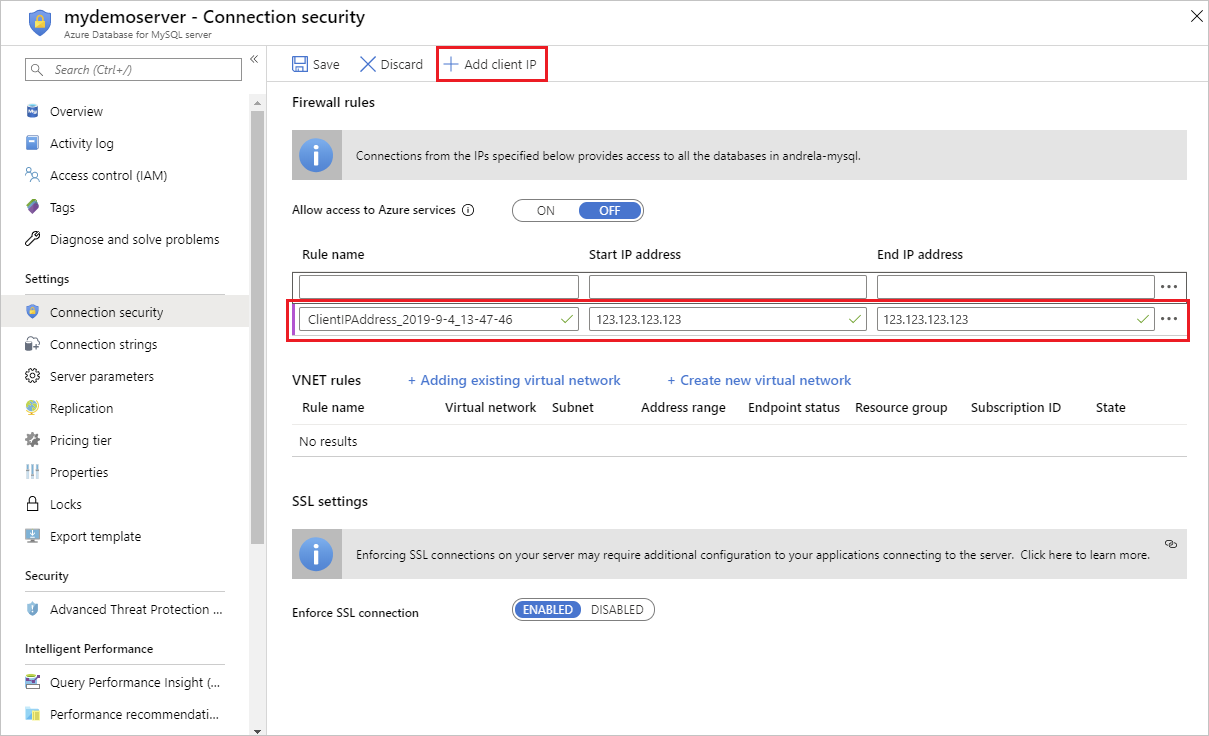

Selezionare Aggiungi indirizzo IP client corrente nelle regole del firewall. Viene creata automaticamente una regola del firewall con l'indirizzo IP pubblico del computer rilevato dal sistema Azure.

Verificare l'indirizzo IP prima di salvare la configurazione. In alcune situazioni, l'indirizzo IP osservato dal portale di Azure differisce dall'indirizzo IP usato per l'accesso a Internet e ai server di Azure. Potrebbe pertanto essere necessario modificare gli indirizzi IP di inizio e di fine per rendere la regola come previsto.

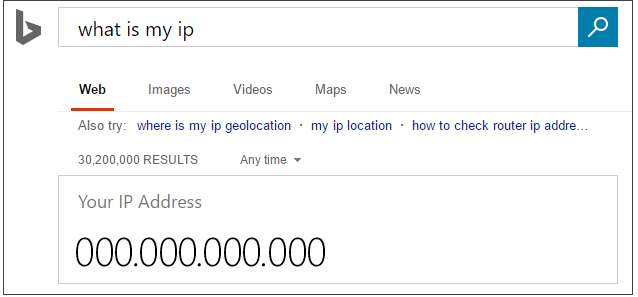

È possibile usare un motore di ricerca o un altro strumento online per controllare il proprio indirizzo IP. Ad esempio, cercare "qual è l'indirizzo IP".

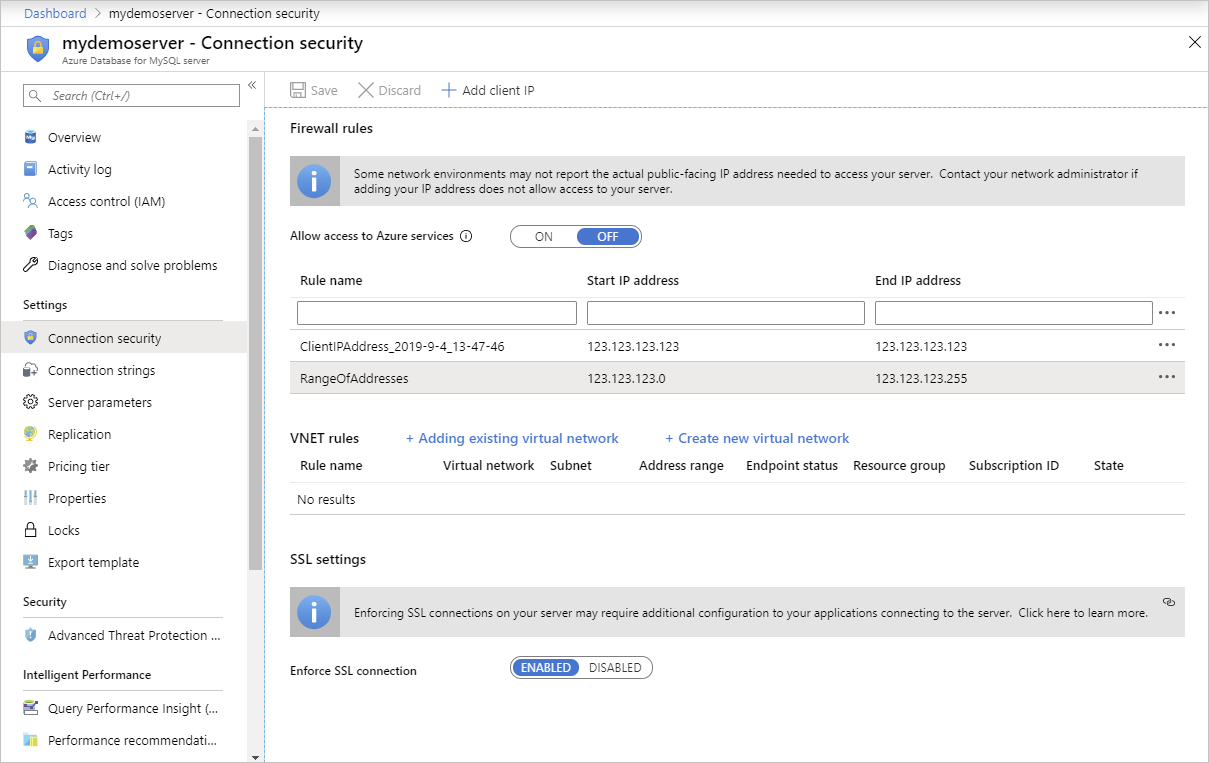

Aggiungere altri intervalli di indirizzi. Nelle regole del firewall per l'istanza del server flessibile Database di Azure per MySQL è possibile specificare un singolo indirizzo IP o un intervallo di indirizzi. Se si vuole limitare la regola a un singolo indirizzo IP, digitare lo stesso indirizzo nel campo per l'indirizzo IP iniziale e l'indirizzo IP finale. L'apertura del firewall consente agli amministratori, agli utenti e alle applicazioni di accedere a qualsiasi database nell'istanza del server flessibile Database di Azure per MySQL a cui dispongono di credenziali valide.

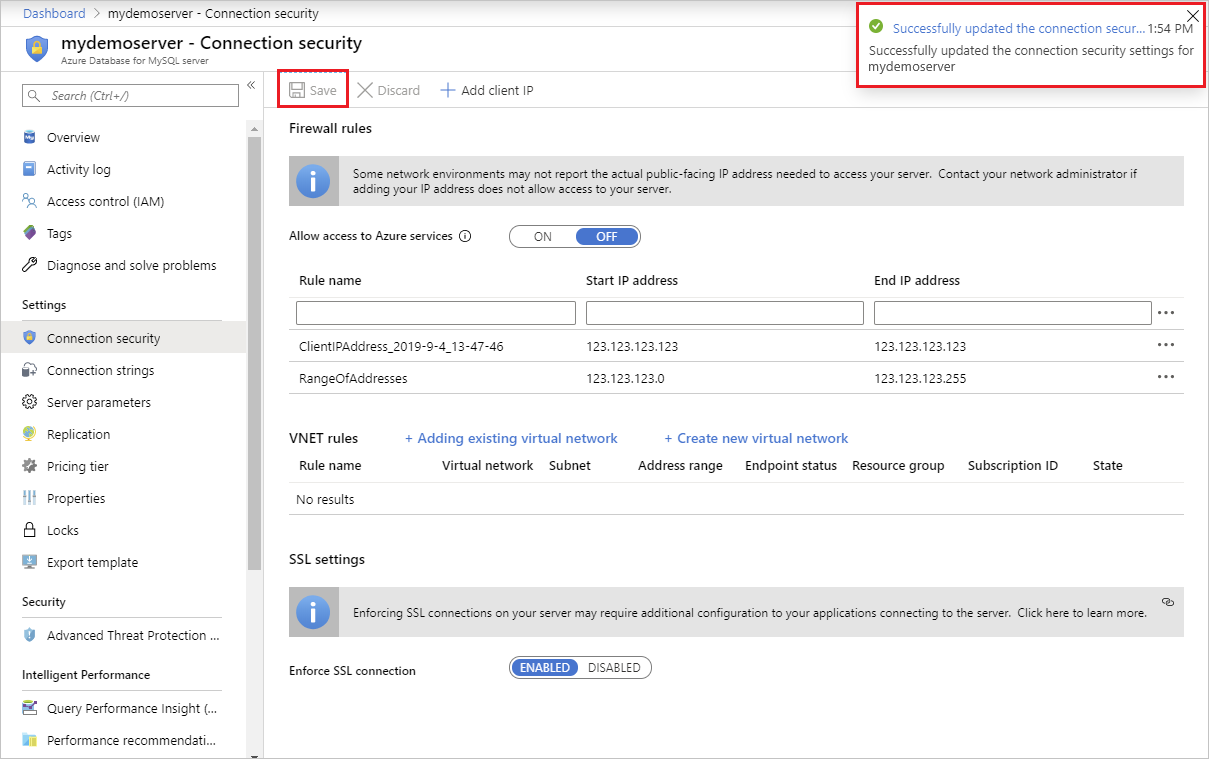

Selezionare Salva sulla barra degli strumenti per salvare questa regola del firewall. Attendere la conferma che l'aggiornamento delle regole del firewall abbia avuto esito positivo.

Connessione da Azure

È possibile abilitare risorse o applicazioni distribuite in Azure per connettersi all'istanza del server flessibile Database di Azure per MySQL. Sono incluse le applicazioni Web ospitate nel servizio app Azure, in esecuzione in una macchina virtuale di Azure, in un gateway di gestione dati di Azure Data Factory e molte altre ancora.

Quando un'applicazione all'interno di Azure tenta di connettersi al server, il firewall verifica che le connessioni di Azure siano consentite. È possibile abilitare questa impostazione selezionando l'opzione Consenti l'accesso pubblico dai servizi e dalle risorse di Azure in Azure a questo server nel portale dalla scheda Rete e selezionando Salva.

Le risorse possono trovarsi in una rete virtuale (VNet) diversa o in un gruppo di risorse diverso per la regola del firewall per abilitare tali connessioni. La richiesta non raggiunge l'istanza del server flessibile Database di Azure per MySQL se il tentativo di connessione non è consentito.

Importante

Questa opzione configura il firewall in maniera tale da consentire tutte le connessioni da Azure, incluse le connessioni dalle sottoscrizioni di altri clienti. Quando si seleziona questa opzione, verificare che l'account di accesso e le autorizzazioni utente limitino l'accesso ai soli utenti autorizzati.

È consigliabile scegliere l'accesso privato (integrazione rete virtuale) per accedere in modo sicuro Database di Azure per MySQL server flessibile.

Gestire le regole del firewall esistenti tramite il portale di Azure

Ripetere i passaggi seguenti per gestire le regole del firewall.

- Per aggiungere il computer corrente, selezionare + Aggiungi indirizzo IP client corrente nelle regole del firewall. Seleziona Salva per salvare le modifiche.

- Per aggiungere altri indirizzi IP, digitare il nome della regola, l'indirizzo IP iniziale e l'indirizzo IP finale. Seleziona Salva per salvare le modifiche.

- Per modificare una regola esistente, selezionare i campi nella regola e modificarli. Seleziona Salva per salvare le modifiche.

- Per eliminare una regola esistente, selezionare i puntini di sospensione [...] e selezionare Elimina per rimuovere la regola. Seleziona Salva per salvare le modifiche.