Crittografia dei dati per il server flessibile di Database di Azure per MySQL tramite il portale di Azure

Questa esercitazione illustra come configurare e gestire la crittografia dei dati per Database di Azure per MySQL server flessibile.

In questa esercitazione apprenderai a:

Impostare la crittografia dei dati per Database di Azure per MySQL server flessibile.

Configurare la crittografia dei dati per il ripristino.

Configurare la crittografia dei dati per i server di replica.

Nota

La configurazione dell'accesso di Azure Key Vault supporta ora due tipi di modelli di autorizzazione: controllo degli accessi in base al ruolo di Azure e i criteri di accesso a Key Vault. L'esercitazione descrive la configurazione della crittografia dei dati per Database di Azure per MySQL server flessibile tramite i criteri di accesso dell'insieme di credenziali. È tuttavia possibile scegliere di usare il controllo degli accessi in base al ruolo di Azure come modello di autorizzazione per concedere l'accesso ad Azure Key Vault. A questo scopo, è necessario qualsiasi ruolo predefinito o personalizzato con le tre autorizzazioni indicate di seguito e assegnarlo tramite "assegnazioni di ruolo" usando la scheda Controllo di accesso (IAM) nell'insieme di credenziali delle chiavi: a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read. Per HSM gestito di Azure Key Vault, è anche necessario assegnare il ruolo "Managed HSM Crypto Service Encryption User" nel controllo degli accessi in base al ruolo.

Prerequisiti

Un account Azure con una sottoscrizione attiva.

Se non si dispone di una sottoscrizione di Azure, creare un account Azure gratuito prima di iniziare.

Nota

Al momento, con un account Azure gratuito, è possibile provare il server flessibile di Database di Azure per MySQL gratuitamente per 12 mesi. Per altre informazioni, vedere Usare un account gratuito di Azure per provare gratuitamente Database di Azure per MySQL - Server flessibile.

Impostare le autorizzazioni appropriate per le operazioni delle chiavi

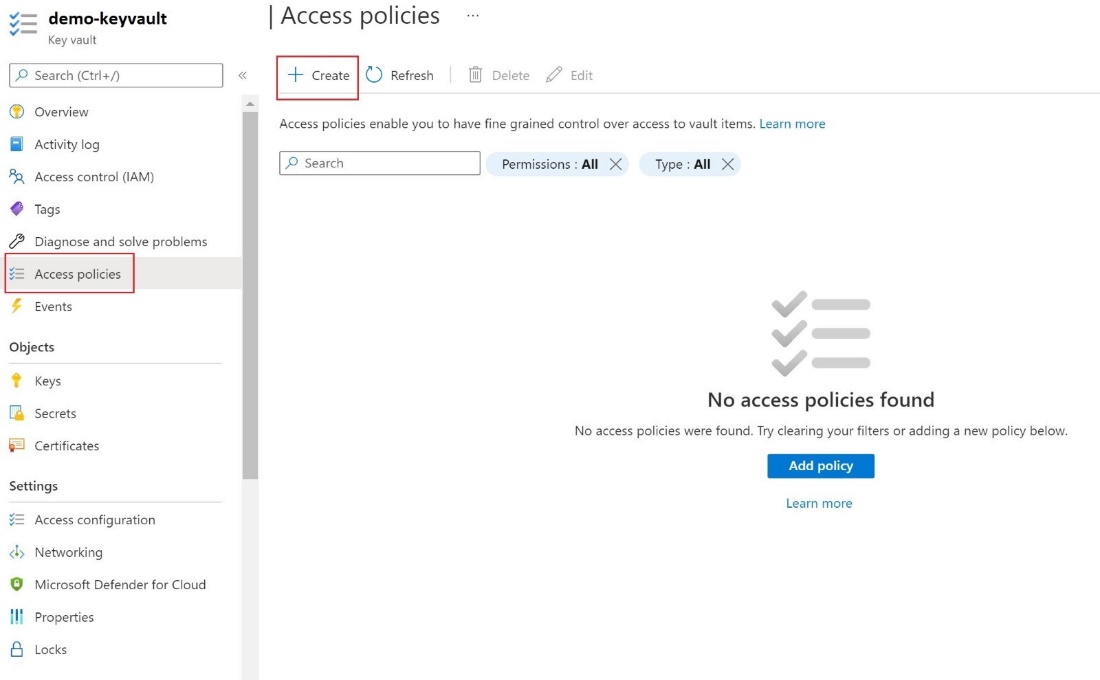

In Key Vault selezionare Criteri di accesso e quindi + Crea.

Nella scheda Autorizzazioni selezionare le seguenti Autorizzazioni chiave: Ottieni, Elenca, Esegui il wrapping della chiave, Annulla il wrapping della chiave.

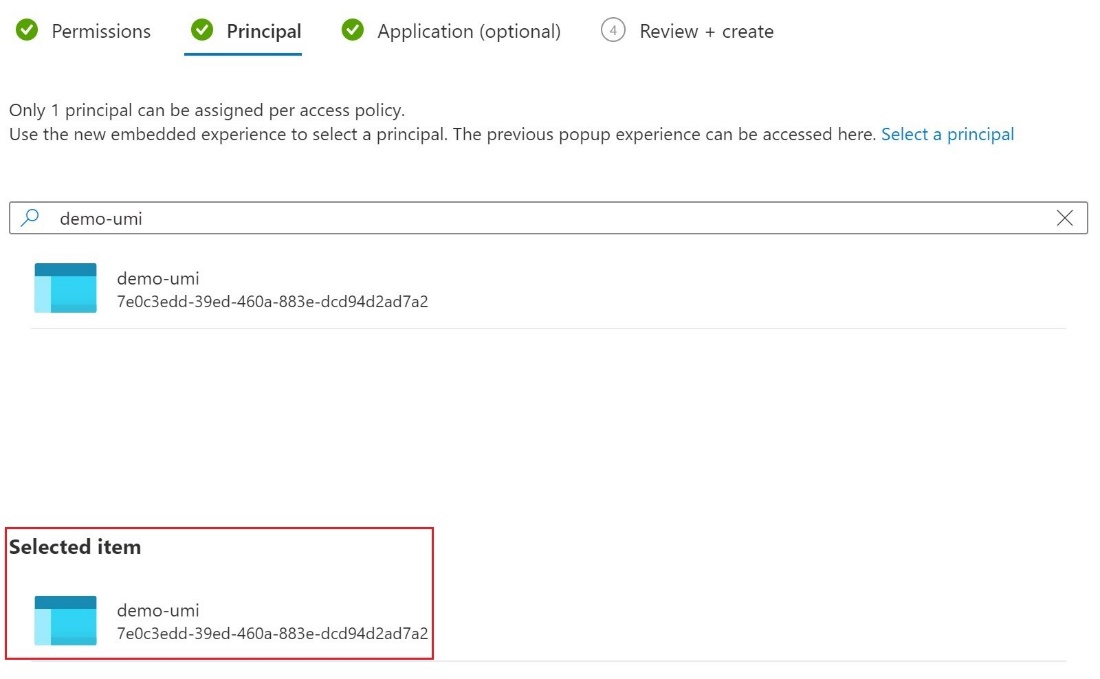

Nella scheda Entità di sicurezza selezionare l'identità gestita assegnata dall'utente.

Seleziona Crea.

Configurare la chiave gestita dal cliente

Per configurare la chiave gestita dal cliente, seguire questa procedura.

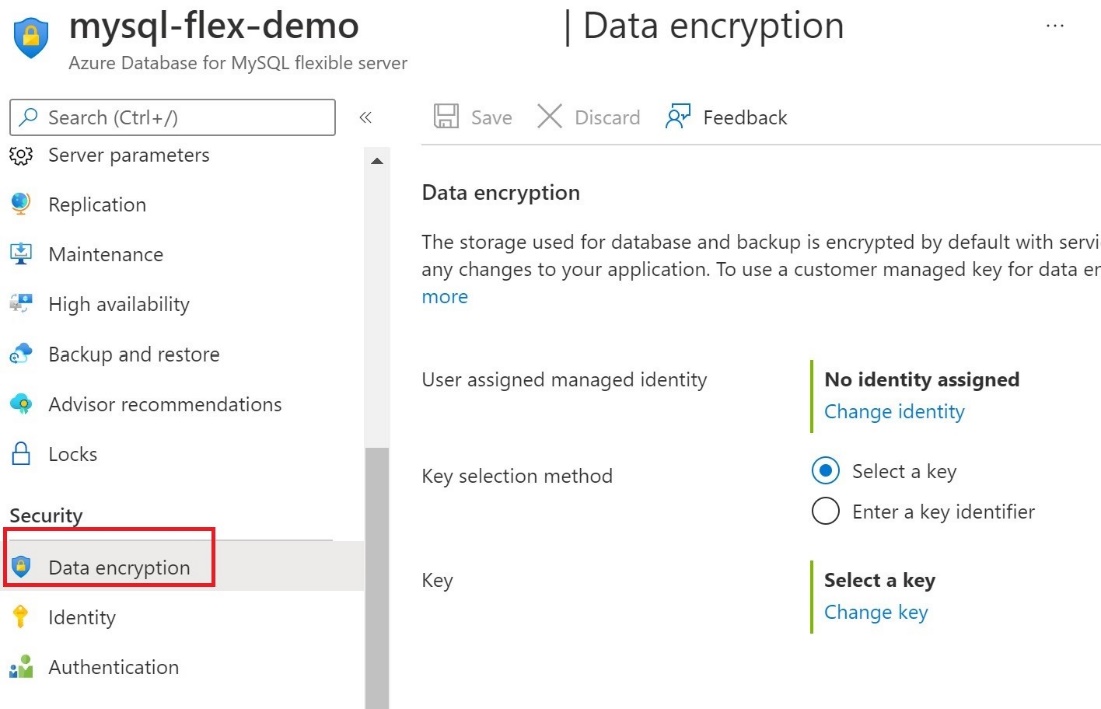

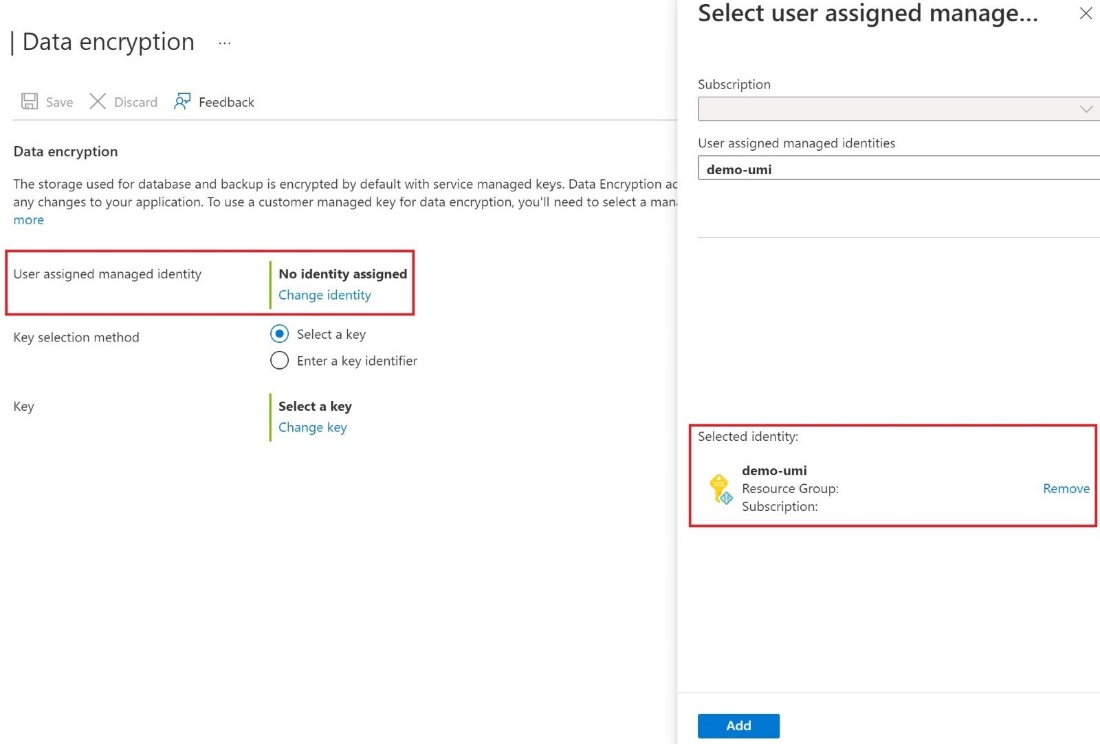

Nel portale passare all'istanza del server flessibile Database di Azure per MySQL e quindi in Sicurezza selezionare Crittografia dati.

Nella pagina Crittografia dei dati, in Nessuna identità assegnata selezionare Cambia identità.

Nella finestra di dialogo Seleziona identità gestita assegnata dall'utente* selezionare l'identità demo-umi e quindi selezionare Aggiungi**.

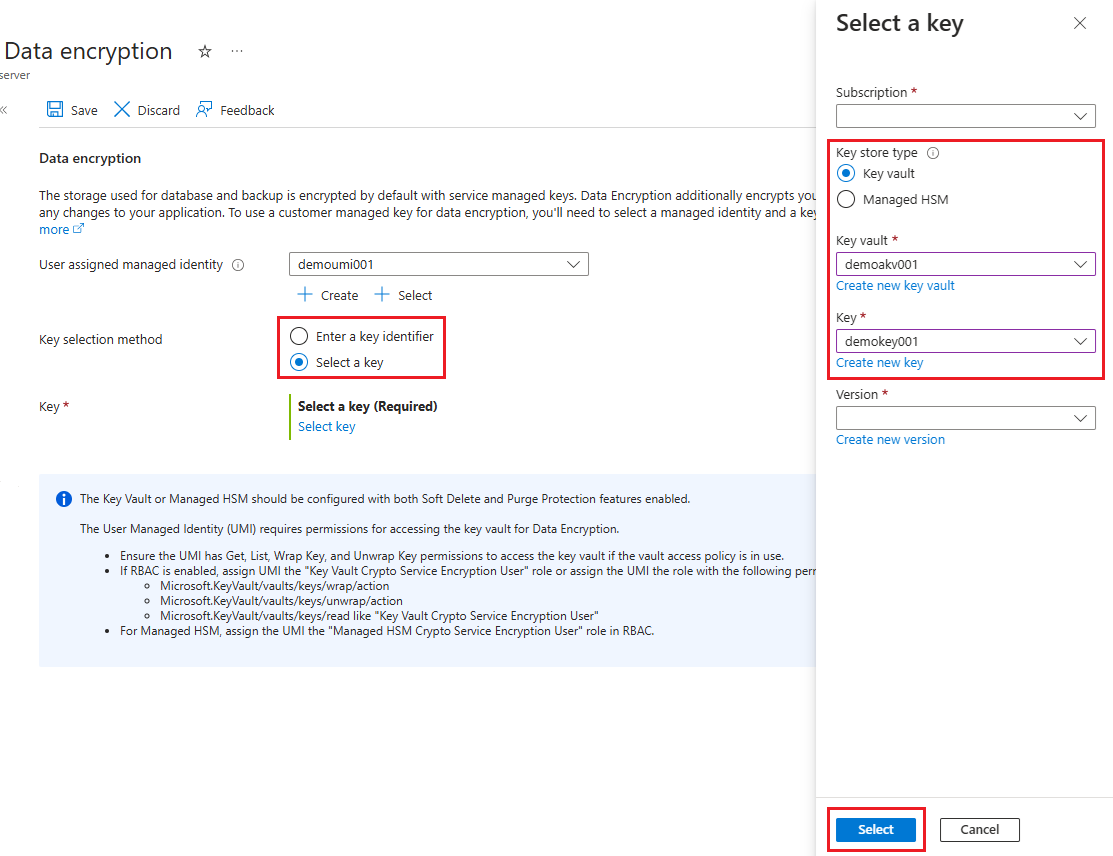

A destra di Metodo di selezione della chiave, Selezionare una chiave e specificare un Key Vault e una coppia di chiavi oppure selezionare Immettere un identificatore chiave.

Seleziona Salva.

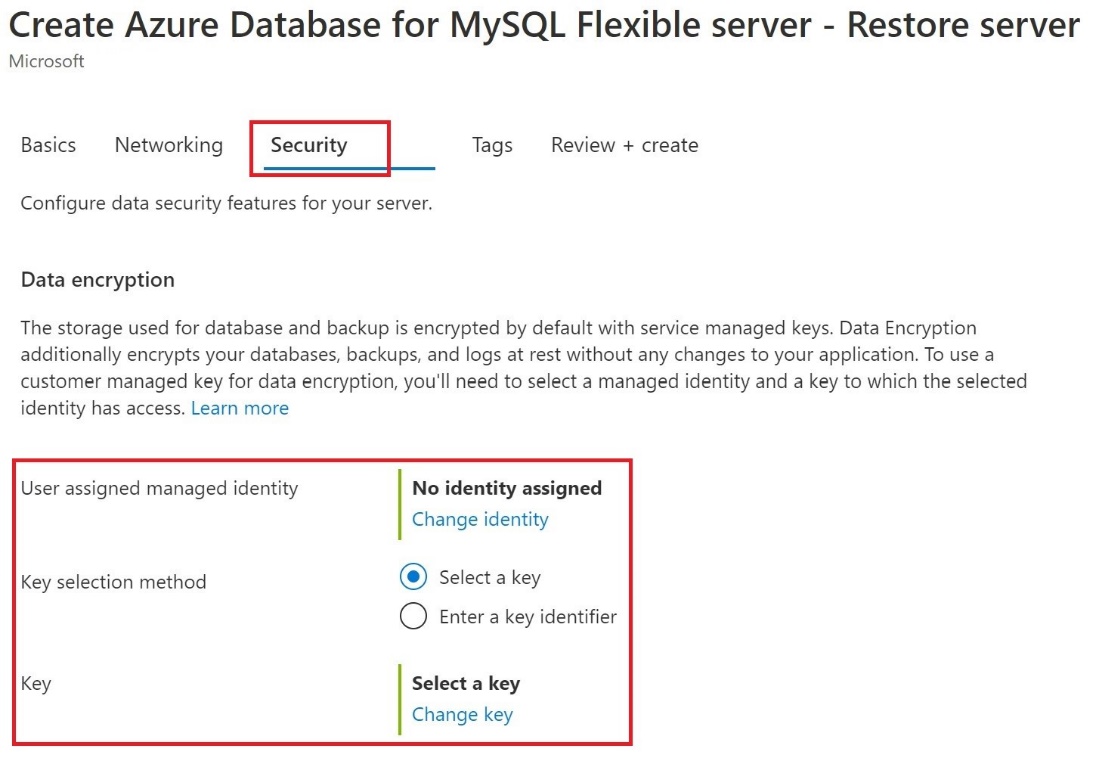

Usare la crittografia dei dati per il ripristino

Per usare la crittografia dei dati come parte di un'operazione di ripristino, seguire questa procedura.

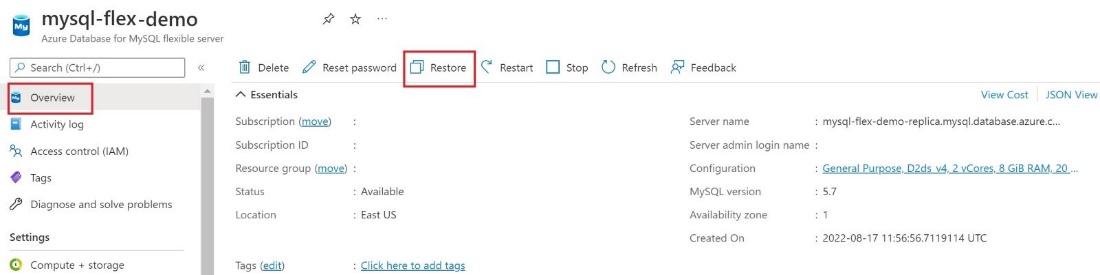

Nella pagina di panoramica del server nel portale di Azure selezionare Ripristina.

Nella scheda Sicurezza specificare l'identità e la chiave.

Selezionare Cambia identità e selezionare Identità gestita assegnata dall'utente e selezionare Aggiungiper selezionare la chiave , è possibile selezionare un insieme di credenziali delle chiavi e una coppia di chiavi oppure immettere un identificatore di chiave

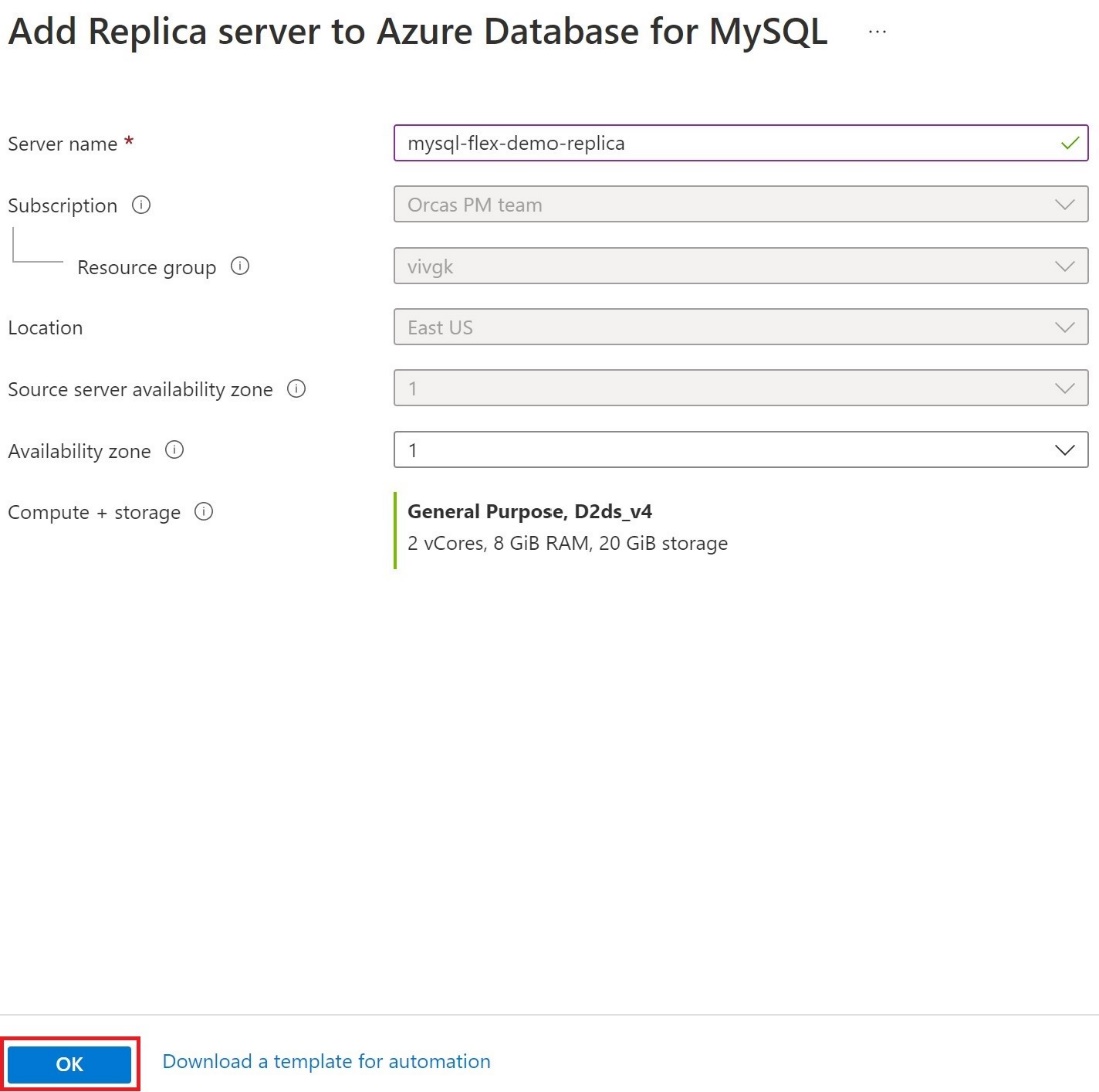

Usare la crittografia dei dati per i server di replica

Dopo che l'istanza del server flessibile Database di Azure per MySQL è crittografata con la chiave gestita di un cliente archiviata in Key Vault, viene crittografata anche qualsiasi copia appena creata del server.

Per configurare la replica, in Impostazioni selezionare Replica e quindi Aggiungi replica.

Nella finestra di dialogo Aggiungi server di replica a Database di Azure per MySQL selezionare l'opzione Calcolo e archiviazione appropriata e quindi scegliere OK.

Importante

Quando si tenta di crittografare Database di Azure per MySQL server flessibile con una chiave gestita dal cliente che dispone già di una o più repliche, è consigliabile configurare anche le repliche aggiungendo l'identità gestita e la chiave.