Esercitazione: Configurare la comunicazione da lab a lab con la rete avanzata

Importante

Azure Lab Services verrà ritirato il 28 giugno 2027. Per altre informazioni, vedere la guida al ritiro.

Nota

Questo articolo fa riferimento alle funzionalità disponibili nei piani lab, che hanno sostituito gli account lab.

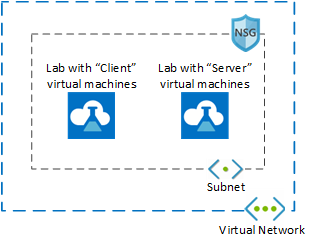

La rete avanzata di Azure Lab Services consente di controllare la rete per i lab creati usando i piani lab. È possibile usare la rete avanzata per implementare vari scenari, come la connessione ai server licenze, l'uso di un modello di rete hub-spoke per la rete di Azure o la comunicazione da lab a lab. In questa esercitazione viene configurata la comunicazione da lab a lab per una classe di sviluppo Web.

Dopo aver completato questa esercitazione, si avrà un lab con due macchine virtuali lab in grado di comunicare tra loro: una macchina virtuale server e una macchina virtuale client.

Altre informazioni sugli scenari di rete supportati in Azure Lab Services.

In questa esercitazione apprenderai a:

- Creare un gruppo di risorse

- Creare una rete virtuale e una subnet

- Delegare la subnet ad Azure Lab Services

- Creare un gruppo di sicurezza di rete

- Aggiornare le regole in ingresso del gruppo di sicurezza di rete

- Associare il gruppo di sicurezza di rete alla rete virtuale

- Creare un piano lab usando la rete avanzata

- Creare due lab

- Abilitare l’ICMP nelle macchine virtuali modello

- Pubblicare entrambi i lab

- Testare la comunicazione tra macchine virtuali lab

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Un account Azure con autorizzazione per creare e gestire le risorse nella sottoscrizione, ad esempio il ruolo Controllo degli accessi in base al ruolo di Azure collaboratore o proprietario.

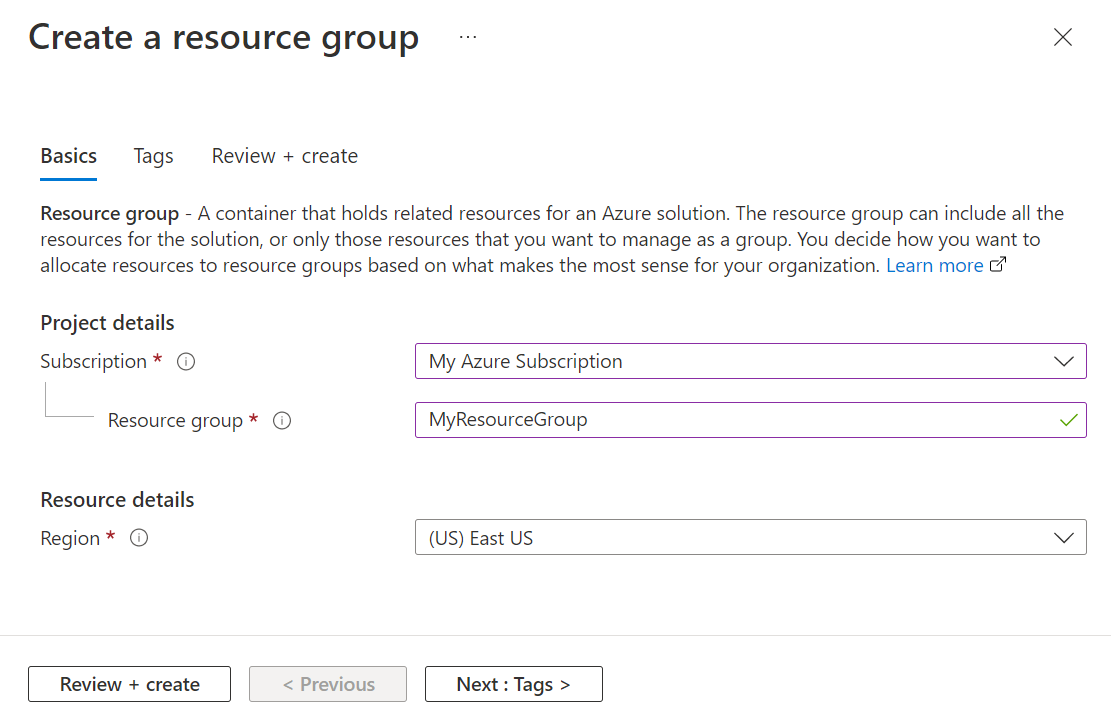

Creare un gruppo di risorse

Un gruppo di risorse è un contenitore logico in cui vengono distribuite e gestite risorse di Azure come app Web, database e account di archiviazione. Ad esempio, si può scegliere in un secondo momento di eliminare l'intero gruppo di risorse in un unico semplice passaggio.

I passaggi seguenti illustrano come usare il portale di Azure per creare un gruppo di risorse. Per semplicità, creare tutte le risorse per questa esercitazione nello stesso gruppo di risorse.

- Accedere al portale di Azure.

- Selezionare Gruppi di risorse.

- Selezionare + Crea dal menu in alto.

- Nella scheda Dati principali della pagina Crea un gruppo di risorse eseguire le operazioni seguenti:

- In Sottoscrizionescegliere la sottoscrizione in cui si vuole creare i lab.

- In Gruppo di risorse digitare MyResourceGroup.

- In Area selezionare l'area geografica più vicina. Per altre informazioni sulle aree disponibili vedere Aree geografiche di Azure.

- Selezionare Rivedi e crea.

- Esaminare il riepilogo, quindi selezionare Crea.

Creare una rete virtuale e una subnet

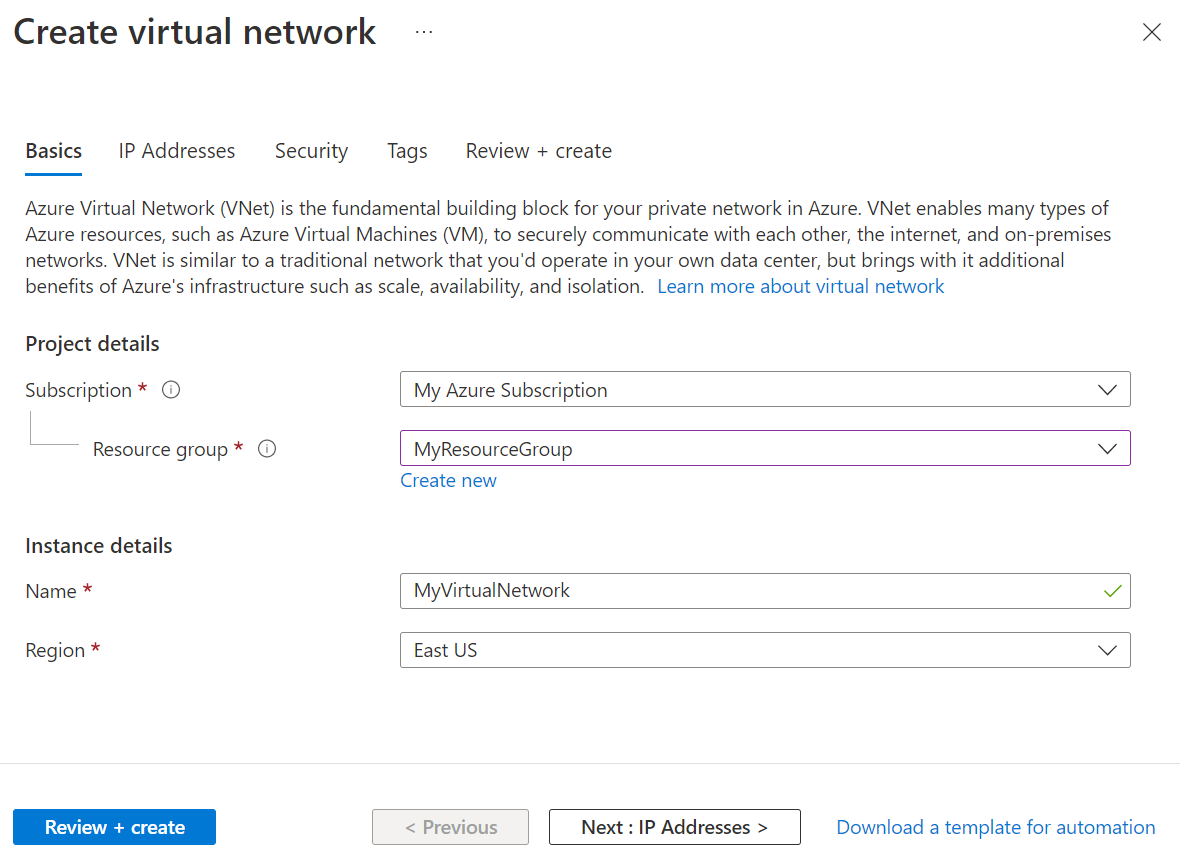

I passaggi seguenti mostrano come usare il portale di Azure per creare una rete virtuale e una subnet che possono essere usate con Azure Lab Services.

Importante

Quando si usa Azure Lab Services con la rete avanzata, la rete virtuale, la subnet, il piano lab e il lab devono trovarsi tutti nella stessa area. Per altre informazioni sulle aree supportate da vari prodotti vedere Prodotti di Azure in base all’area.

Aprire MyResourceGroup creato in precedenza.

Selezionare + Crea nell'angolo superiore sinistro del portale di Azure e cercare "rete virtuale".

Selezionare il riquadro Rete virtuale e quindi selezionare Crea.

Nella scheda Dati principali in Crea rete virtuale eseguire le azioni seguenti:

- In Sottoscrizione scegliere la stessa sottoscrizione del gruppo di risorse.

- In Gruppo di risorse scegliere MyResourceGroup.

- In Nome immettere MyVirtualNetwork.

- In Area scegliere l'area supportata anche da Azure Lab Services. Per altre informazioni sulle aree supportate vedere Azure Lab Services in base all’area.

- Selezionare Avanti: Indirizzi IP.

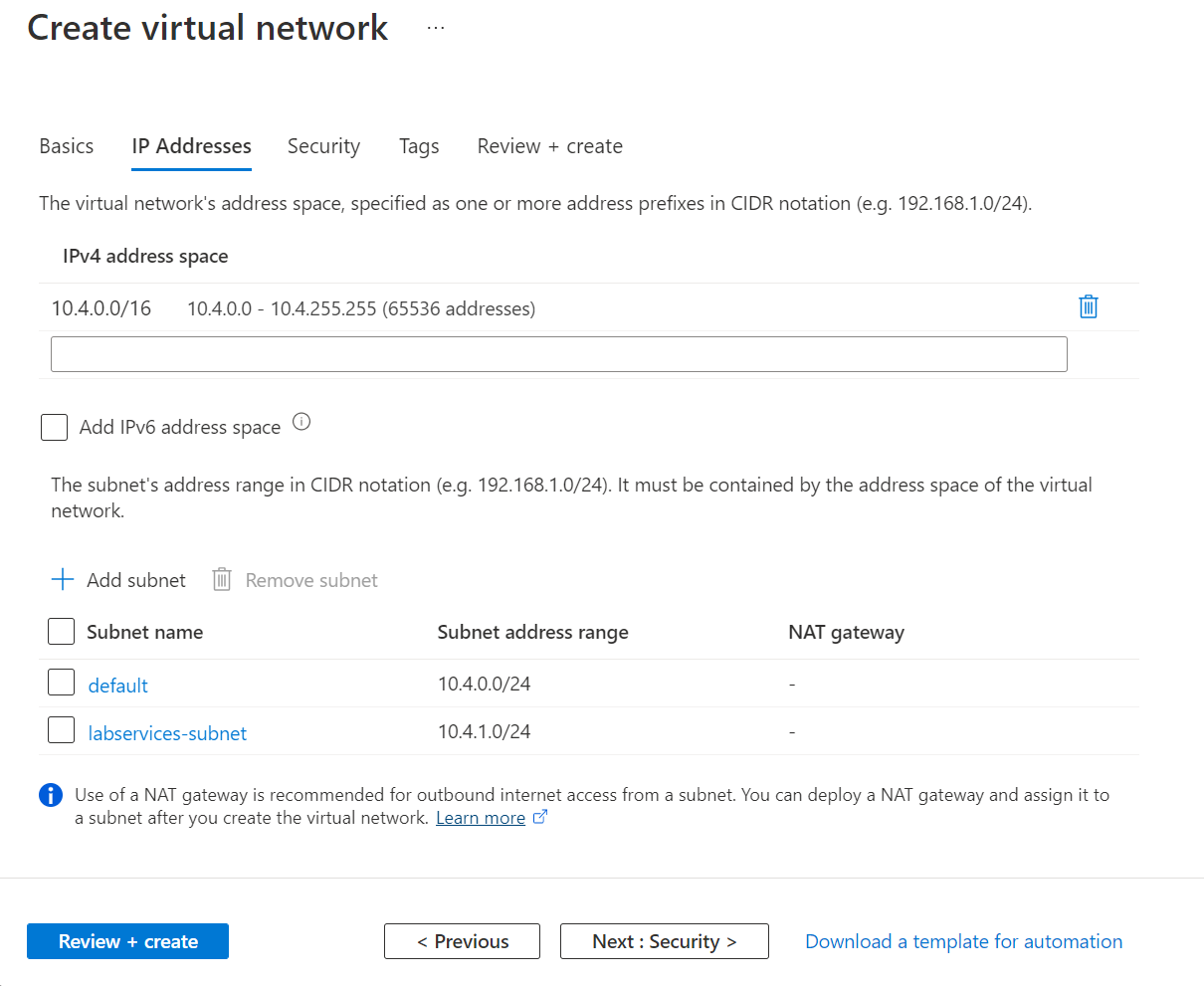

Nella scheda Indirizzi IP creare una subnet usata dai lab.

- Selezionare + Aggiungi subnet

- In Nome della subnet immetterelabservices-subnet.

- In Intervallo di indirizzi della subnet immettere l'intervallo nella notazione CIDR. Ad esempio, 10.0.1.0/24 ha indirizzi IP sufficienti per 251 macchine virtuali lab. Azure riserva cinque indirizzi IP a ogni subnet. Per creare una subnet con più indirizzi IP a disposizione delle macchine virtuali, usare una lunghezza di prefisso CIDR diversa. Ad esempio, 10.0.0.0/20 c’è spazio per oltre 4000 indirizzi IP per le macchine virtuali lab. Per altre informazioni sul come aggiungere subnet vedere Aggiungere una subnet.

- Seleziona OK.

Selezionare Rivedi e crea.

Al termine della convalida, selezionare Crea.

Delegare la subnet ad Azure Lab Services

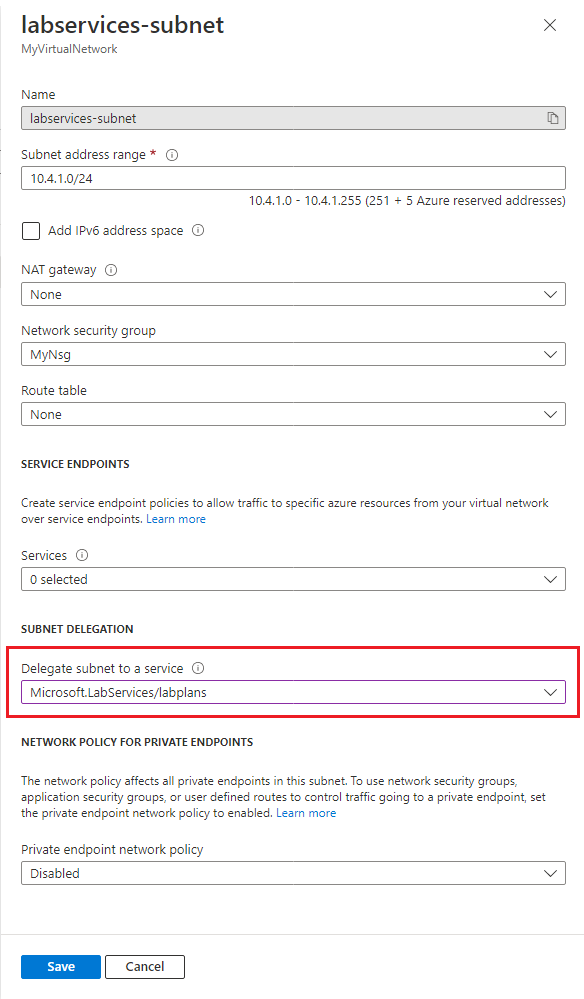

Successivamente, configurare la subnet da usare con Azure Lab Services. Per usare una subnet con Azure Lab Services la subnet deve essere delegata al servizio.

- Aprire la risorsa MyVirtualNetwork.

- Selezionare l’elemento Subnet nel menu a sinistra.

- Selezionare la subnet labservices-subnet.

- Nella sezione Delegazione subnet selezionare Microsoft.LabServices/labplans per impostare Delega subnet a un servizio.

- Seleziona Salva.

Creare un gruppo di sicurezza di rete

È possibile usare un gruppo di sicurezza di rete per controllare il traffico verso una o più istanze di macchina virtuale, le istanze del ruolo, le schede di rete (NIC) o i subnet in una rete virtuale. Un NSG contiene le regole di controllo di accesso che consentono o negano il traffico in base alla direzione del traffico, al protocollo, all’indirizzo e alla porta di origine e all’indirizzo e alla porta di destinazione. Le regole di un gruppo di sicurezza di rete possono essere modificate in qualsiasi momento e le modifiche vengono applicate a tutte le istanze associate.

Per ulteriori informazioni su NSGs, visitare Informazioni su NSG.

Quando si usa la rete avanzata in Azure Lab Services, è necessario un gruppo di sicurezza di rete (NSG).

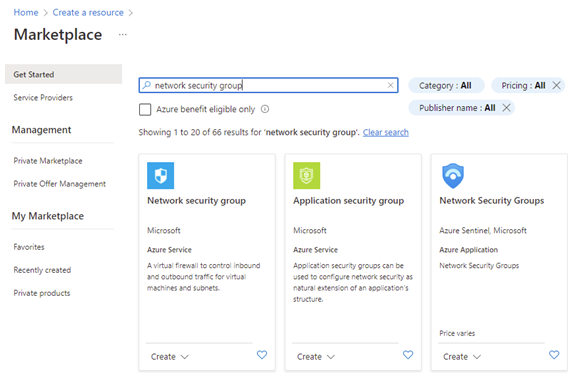

Per creare un gruppo di sicurezza di rete (NSG) seguire i passaggi seguenti:

- Selezionare + Crea una risorsa nell'angolo superiore sinistro del portale di Azure e cercare "gruppo di sicurezza di rete".

- Selezionare il riquadro Gruppo di sicurezza di rete e quindi selezionare Crea.

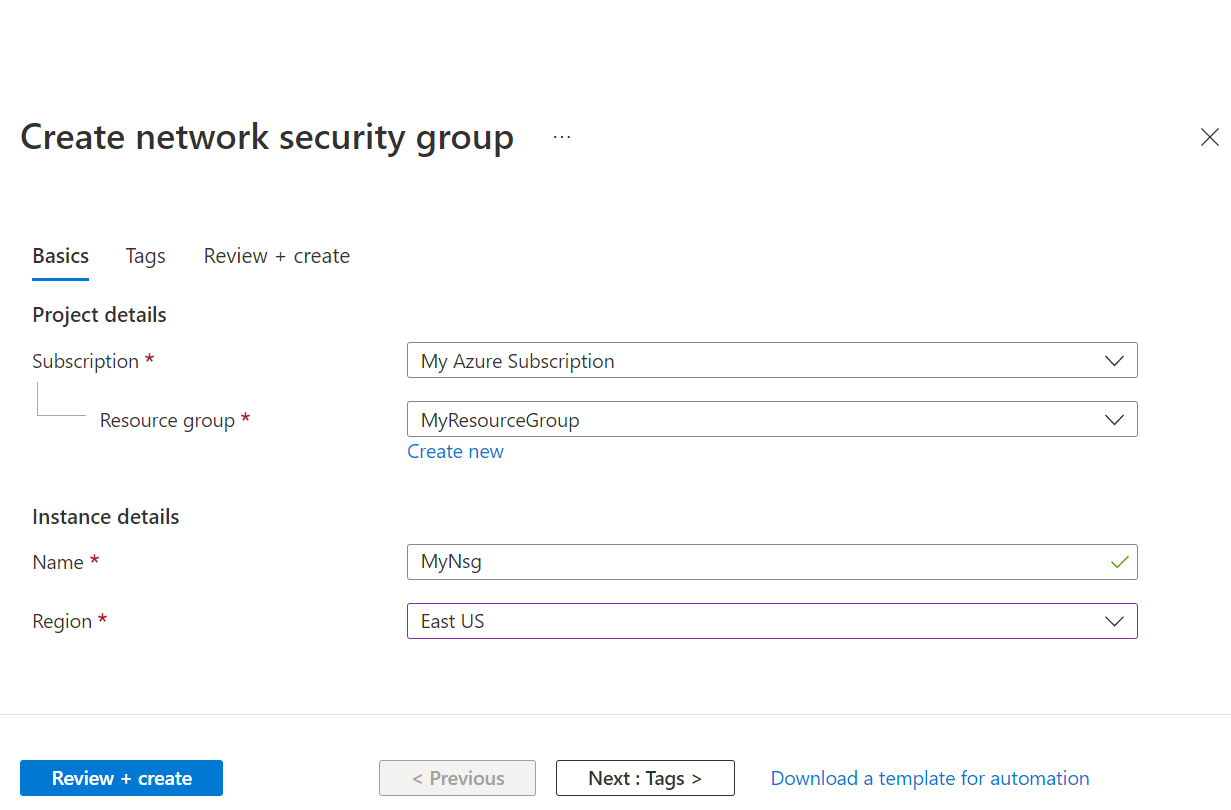

- Nella scheda Dati principali in Crea gruppo di sicurezza di rete eseguire le azioni seguenti:

- In Sottoscrizione scegliere la stessa sottoscrizione usata in precedenza.

- In Gruppo di risorse scegliere MyResourceGroup.

- In Nome immettere MyNsg.

- In Area scegliere la stessa area di MyVirtualNetwork creata in precedenza.

- Selezionare Rivedi e crea.

- Al termine della convalida, selezionare Crea.

Aggiornare le regole in ingresso del gruppo di sicurezza di rete

Per assicurarsi che gli utenti del lab possano connettersi tramite desktop remoto alle macchine virtuali lab, è necessario creare una regola di sicurezza per consentire questo tipo di traffico. Se si usa Linux, è necessario adattare la regola per SSH.

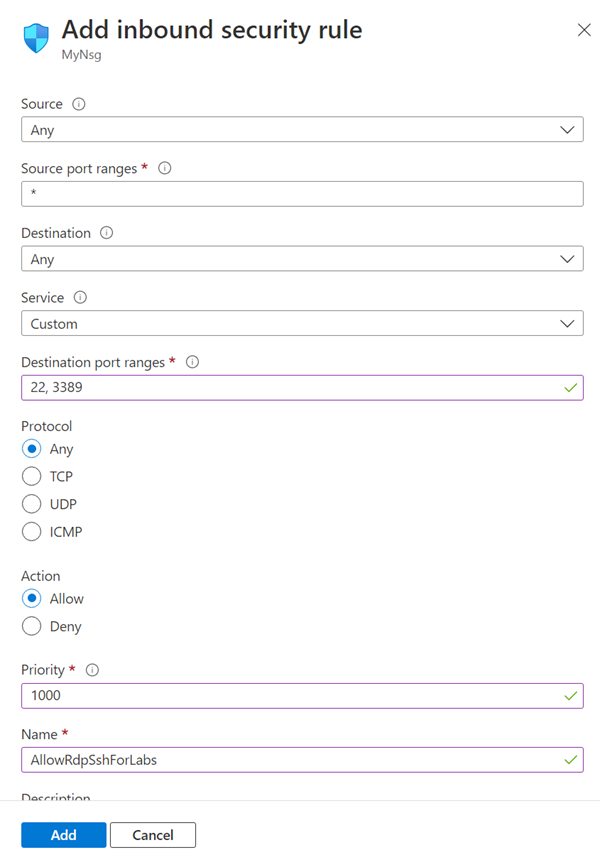

Per creare una regola che consente sia il traffico RDP che SSH per la subnet creata in precedenza:

Aprire MyNsg.

Selezionare Regole di sicurezza in ingresso nel menu a sinistra.

Selezionare + Aggiungi dalla barra dei menu in alto. Compilare i dettagli per aggiungere la regola di sicurezza in ingresso come indicato di seguito:

- In Origine selezionare Tutti.

- In Intervalli di porte di origine selezionare *.

- In Destinazione selezionare Indirizzi IP.

- In Indirizzi IP/Intervalli CIDR di destinazione selezionare l'intervallo di subnet da labservices-subnet creato in precedenza.

- In Servizio selezionare Personalizzato.

- In Intervalli di porte di destinazione immettere 22, 3389. La porta 22 è per il protocollo Secure Shell (SSH). La porta 3389 è per il Remote Desktop Protocol (RDP).

- In Protocollo selezionare Tutti.

- In Azione selezionare Consenti.

- In Priorità selezionare 1000. La priorità deve essere superiore di altre regole di tipo nega per RDP e/o SSH.

- In Nome immettere AllowRdpSshForLabs.

- Selezionare Aggiungi.

Attendere la creazione della regola.

Selezionare Aggiorna sulla barra dei menu. La nuova regola ora viene visualizzata nell'elenco delle regole.

Associare il gruppo di sicurezza di rete alla rete virtuale

Ora si dispone di un gruppo di sicurezza di rete (NSG) con una regola di sicurezza in ingresso che consente alle macchine virtuali lab di connettersi alla rete virtuale.

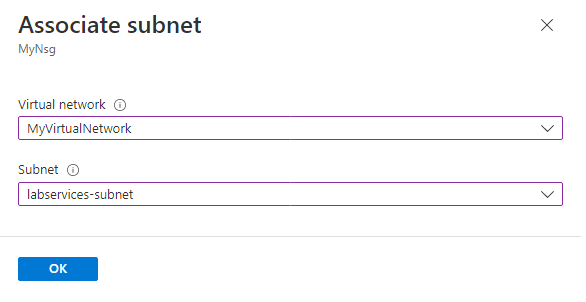

Per associare il gruppo di sicurezza di rete alla rete virtuale creata in precedenza:

- myVirtualNetwork

- Selezionare Subnet nel menu a sinistra.

- Selezionare + Associa dalla barra del menu in alto.

- Nella pagina Associa subnet eseguire le azioni seguenti:

- In Rete virtuale selezionare myVirtualNetwork.

- In Subnet selezionare labservices-subnet.

- Seleziona OK.

Avviso

La connessione del gruppo di sicurezza di rete alla subnet è un passaggio obbligatorio. Gli utenti del lab non possono connettersi alle macchine virtuali lab, se alla subnet non è associato un gruppo di sicurezza di rete.

Creare un piano lab usando la rete avanzata

Dopo aver creato e configurato la rete virtuale, è possibile creare il piano lab:

Selezionare Crea risorsa nell'angolo superiore sinistro del portale di Azure.

Cercare il piano lab.

Nel riquadro Piano lab selezionare l'elenco a discesa Crea e scegliere Piano lab.

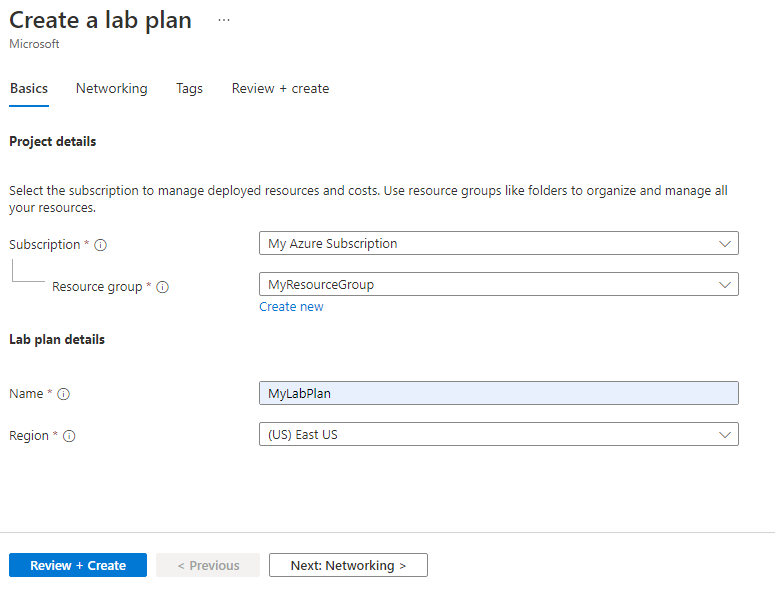

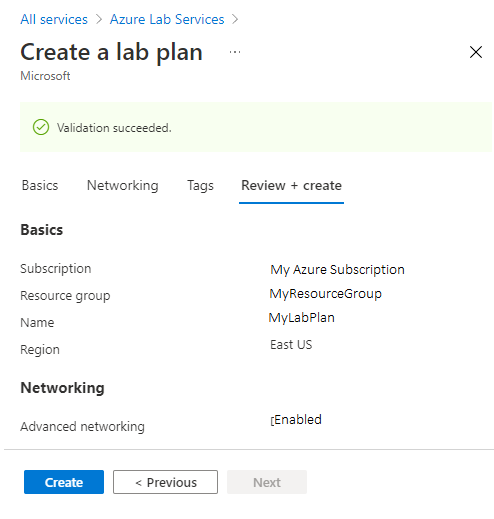

Nella scheda Informazioni di base della pagina Crea un piano lab eseguire le operazioni seguenti:

- In sottoscrizione di Azure selezionare la sottoscrizione usata in precedenza.

- Per Gruppo di risorse, selezionare un gruppo di risorse esistente oppure scegliere Crea nuovo e immettere un nome per un nuovo gruppo di risorse.

- In Nome immettere un nome del piano lab. Per altre informazioni sulle restrizioni di denominazione, vedere Regole del nome delle risorse Microsoft.LabServices.

- In Località selezionare una località/area in cui creare il piano lab.

Selezionare Avanti: Rete.

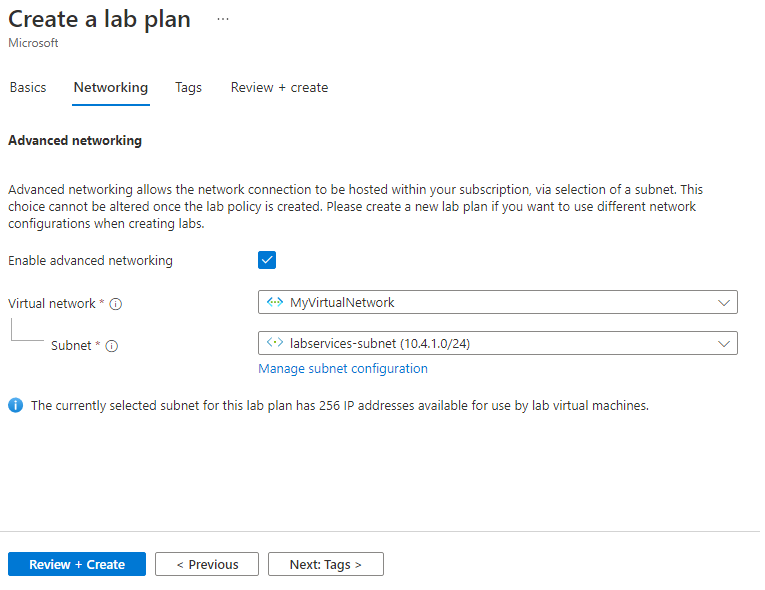

Nella scheda Rete eseguire le azioni seguenti:

- Selezionare Abilita rete avanzata.

- In Rete virtuale scegliere MyVirtualNetwork.

- In Subnet scegliere labservices-subnet.

- Selezionare Rivedi e crea.

Dopo la convalida selezionare Crea.

Nota

La rete avanzata può essere abilitata solo durante la creazione di piani lab. La rete avanzata non può essere aggiunta in un secondo momento.

Creare due lab

Successivamente, creare due lab che usano la rete avanzata. Questi lab usano la subnet labservices associata ad Azure Lab Services. Tutte le macchine virtuali lab create con MyLabPlan possono comunicare tra loro. È possibile limitare la comunicazione tramite gruppi di sicurezza di rete (NSG), firewall e altro ancora.

Per creare entrambi i lab seguire i passaggi seguenti. Ripetere questi passaggi per la macchina virtuale server e la macchina virtuale client.

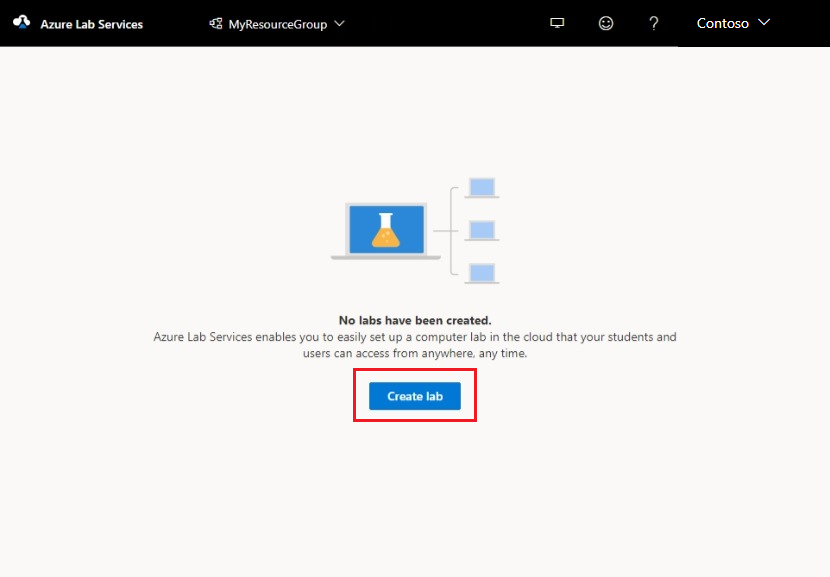

Passare al sito Web di Azure Lab Services: https://labs.azure.com.

Selezionare Accedi e immettere le credenziali. Azure Lab Services supporta gli account aziendali e gli account Microsoft.

Selezionare MyResourceGroup dall'elenco a discesa sulla barra dei menu.

Selezionare New lab (Nuovo lab).

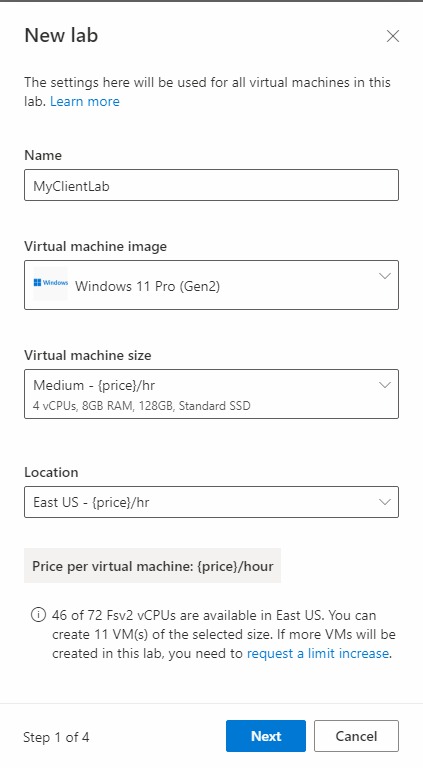

Nella finestra New Lab (Nuovo lab) eseguire queste operazioni:

- Specificare un nome. Il nome deve essere facilmente identificabile. Usare MyServerLab per il lab con le macchine virtuali server e MyClientLab per il lab con le macchine virtuali client. Per altre informazioni sulle restrizioni di denominazione, vedere Regole del nome delle risorse Microsoft.LabServices.

- Scegliere un' immagine della macchina virtuale. Per questa esercitazione, usare Windows 11 Pro, ma è possibile scegliere un'altra immagine disponibile. Per altre informazioni sull'abilitazione di immagini della macchina virtuale vedere Specificare le immagini del Marketplace disponibili per i creatori di lab.

- In dimensioni selezionare Medio.

- In Area è presente solo un'area. Quando un lab usa la rete avanzata, il lab deve trovarsi nella stessa area della subnet associata.

- Selezionare Avanti.

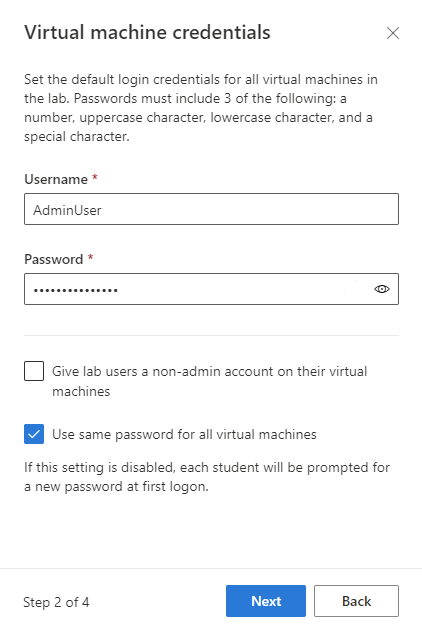

Nella pagina Credenziali della macchina virtuale specificare le credenziali di amministratore predefinite per tutte le VM nel lab. Specificare il nome e la password per l'amministratore. Per impostazione predefinita tutte le macchine virtuali lab hanno la stessa password di quella specificata qui. Selezionare Avanti.

Importante

Prendere nota del nome utente e della password perché non verranno più visualizzati.

Nella pagina Criteri lab lasciare le selezioni predefinite e selezionare Avanti.

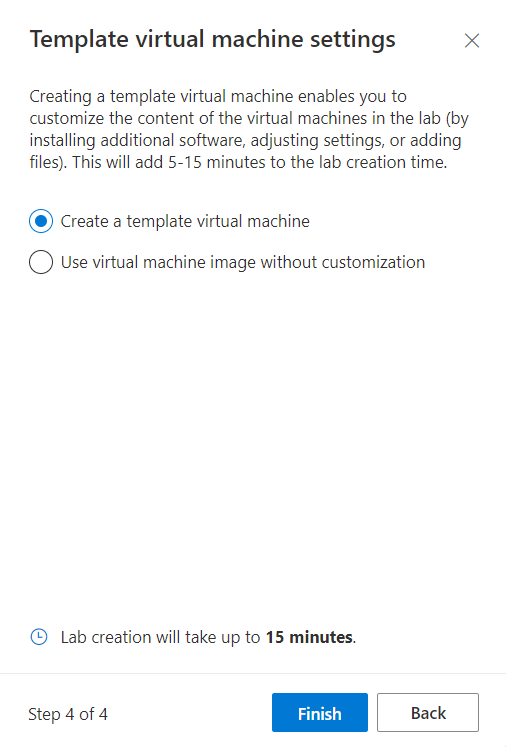

Nella finestra Impostazioni della macchina virtuale modello lasciare selezionato Crea una macchina virtuale modello. Selezionare Fine.

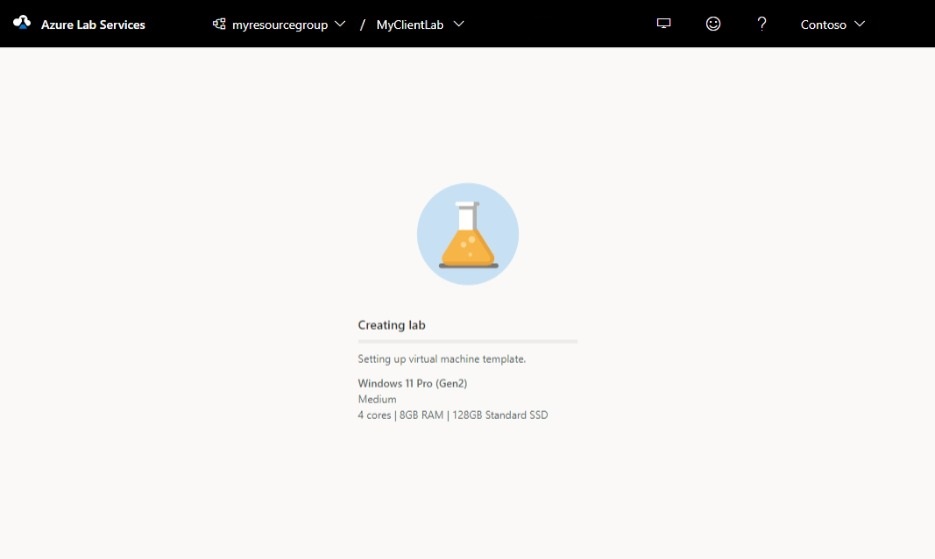

Dovrebbe essere visualizzata la schermata seguente, che mostra lo stato di creazione della VM modello.

Attendere la creazione della macchina virtuale modello.

Abilitare l’ICMP nei modelli di lab

Dopo aver creato i lab, abilitare l’ICMP (ping) per testare la comunicazione tra le macchine virtuali lab. Prima abilitare l’ICMP nelle macchine virtuali modello per entrambi i lab. Abilitando lICMP nella macchina virtuale modello lo si abilita anche nelle macchine virtuali lab. Una volta pubblicati i lab, le macchine virtuali lab possono effettuare il ping tra di loro.

Per abilitare l’ICMP completare i passaggi seguenti per ogni macchina virtuale modello in ogni lab.

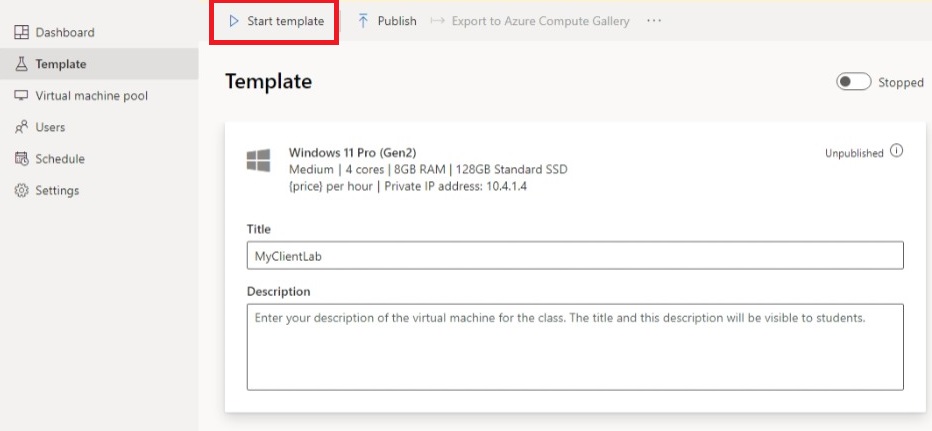

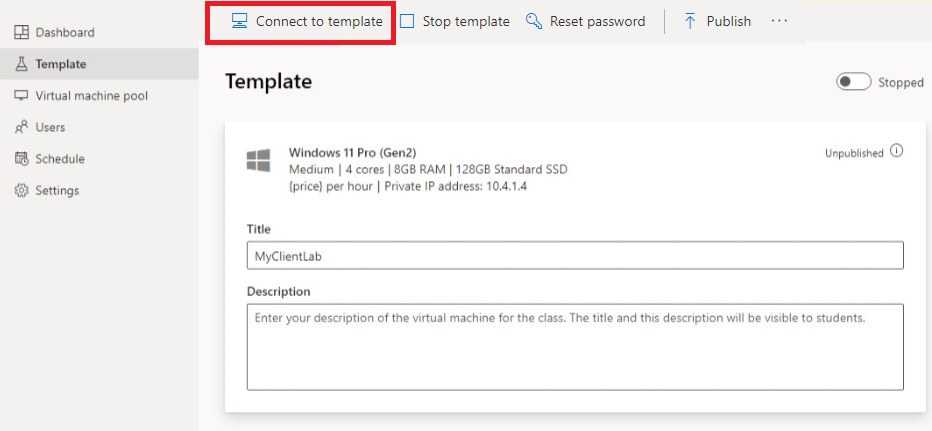

Nella pagina Modello per il lab avviare e connettersi alla macchina virtuale modello.

- Selezionare Avvia modello.

Nota

Le macchine virtuali modello comportano costi durante l'esecuzione, quindi assicurarsi che la macchina virtuale modello venga arrestata quando non è necessario che sia in esecuzione.

- Dopo aver avviato il modello, selezionare Connetti al modello.

Quando si è connessi alla macchina virtuale modello, modificare le regole del firewall nella macchina virtuale per consentire l’ICMP. Poiché si usa Windows 11, è possibile usare PowerShell e il cmdlet Enable-NetFirewallRule . Per aprire una finestra di PowerShell:

- Selezionare il pulsante Start.

- Digitare "PowerShell"

- Selezionare l'app Windows PowerShell.

Eseguire il codice seguente:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

Nella pagina Modello per il lab selezionare Arresta per arrestare la macchina virtuale modello.

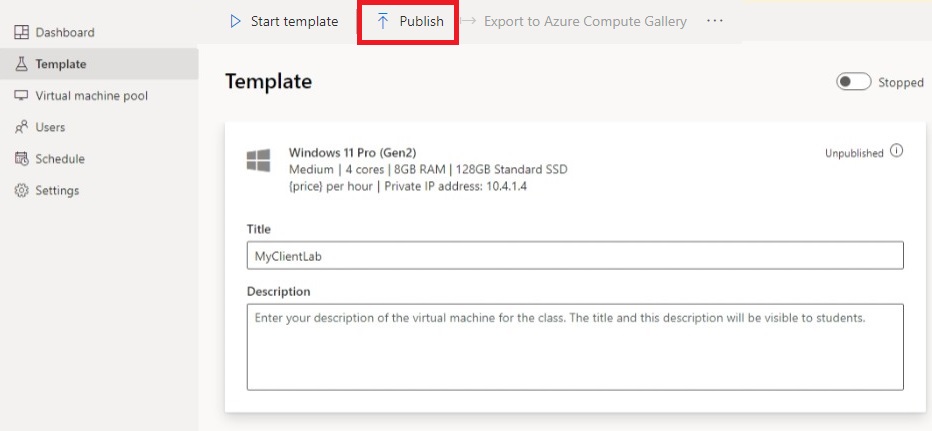

Pubblicare entrambi i lab

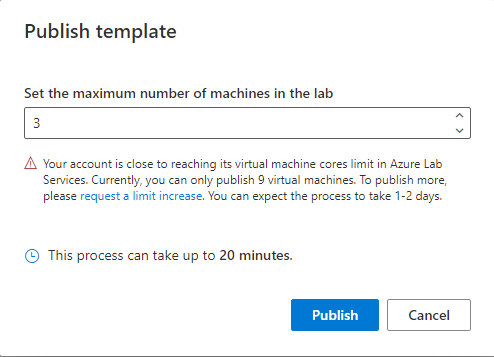

In questo passaggio si pubblica il lab. Quando si pubblica la macchina virtuale modello, Azure Lab Services crea le macchine virtuali nel lab usando il modello. Tutte le macchine virtuali hanno la stessa configurazione del modello.

Nella pagina Modello selezionare Pubblica.

Immettere il numero di macchine virtuali necessarie per il lab, quindi selezionare Pubblica.

Avviso

La pubblicazione è un'azione irreversibile. Non può essere modificata.

Nella pagina viene visualizzato lo stato di pubblicazione del modello. Attendere il completamento della pubblicazione.

Testare la comunicazione tra macchine virtuali lab

In questa sezione confermare che le due macchine virtuali lab in lab diversi comunicano tra loro.

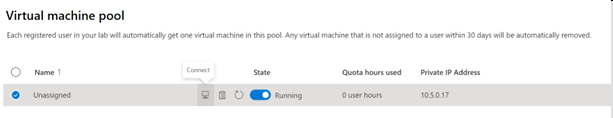

Prima avviare e connettersi a una macchina virtuale lab da ogni lab. Completare i passaggi seguenti per ogni lab:

Aprire il lab nel sito Web di Azure Lab Services.

Selezionare Pool di macchine virtuali nel menu a sinistra.

Selezionare una macchina virtuale singola elencata nel pool di macchine virtuali.

Prendere nota dell' Indirizzo IP privato per la macchina virtuale. Successivamente saranno necessari gli indirizzi IP privati sia delle macchine virtuali lab server che di quelle lab client.

Selezionare il dispositivo di scorrimento dello Stato per modificare lo stato da Arrestato in Avviato.

Nota

Quando un docente di lab avvia una macchina virtuale lab, la quota per utente del lab non è interessata. La quota per utente specifica il numero di ore di lab disponibili per un utente del lab al di fuori dell'orario pianificato per il corso. Per altre informazioni sulle quote, vedere Impostare quote per gli utenti.

Quando lo Stato è in esecuzione, selezionare l'icona Connetti per la macchina virtuale in esecuzione. Aprire il file RDP scaricato per connettersi alla macchina virtuale. Per altre informazioni sulle esperienze di connessione con sistemi operativi diversi vedere Connettersi a una macchina virtuale lab.

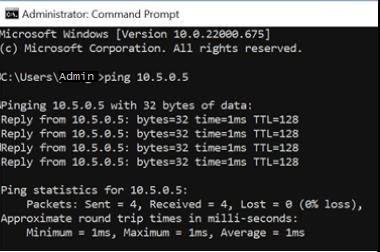

Ora è possibile usare l'utilità Ping per testare la comunicazione tra i lab. Dalla macchina virtuale lab nel lab server aprire il prompt dei comandi. Usare ping {ip-address}.

{ip-address} è l' Indirizzo IP privato della macchina virtuale client annotato in precedenza. Questo test può essere eseguito anche dalla macchina virtuale lab dal lab client alla macchina virtuale lab nel lab server.

Al termine, passare alla pagina Pool di macchine virtuali e per ogni lab selezionare la macchina virtuale lab e il dispositivo di scorrimento dello Stato per arrestare la macchina virtuale lab.

Pulire le risorse

Se non vuole più continuare a usare questa applicazione, eliminare la rete virtuale, il gruppo di sicurezza di rete, il piano lab e i lab seguendo i passaggi seguenti:

- Nel Portale di Azure selezionare il gruppo di risorse da eliminare.

- Selezionare Elimina gruppo di risorse.

- Per confermare l'eliminazione, digitare il nome del gruppo di risorse

Risoluzione dei problemi

La creazione del lab ha esito negativo con You are not authorized to access this resource

Quando si crea un nuovo piano lab, possono volerci alcuni minuti prima che le autorizzazioni vengano propagate al livello del lab. È possibile assegnare il ruolo di Creatore di lab a livello del gruppo di risorse per evitare questo comportamento:

- Nel Portale di Azure passare al gruppo di risorse che contiene il piano lab.

- Selezionare Controllo di accesso (IAM) nel riquadro di spostamento a sinistra.

- Seleziona Aggiungi>Aggiungi assegnazione ruolo.

- Assegnare il ruolo di Creatore di lab all'account utente.