Registrazione del modulo di protezione hardware gestito

Dopo aver creato uno o più moduli di protezione hardware gestiti, è probabile che si voglia monitorare come e quando viene eseguito l’accesso ai moduli di protezione hardware, e da chi. A questo scopo è possibile abilitare la registrazione, che salva le informazioni in un account di archiviazione di Azure specificato. Per tale account di archiviazione viene creato automaticamente un contenitore denominato insights-log-auditevent, che può essere usato per raccogliere i log relativi a più moduli di protezione hardware gestiti. È anche possibile scegliere di inviare i log a un'area di lavoro Log Analytics, che può quindi essere usata per consentire a Microsoft Sentinel di rilevare automaticamente attività sospette.

È possibile accedere alle informazioni di registrazione dopo massimo 10 minuti dall'operazione del modulo di protezione hardware gestito, Nella maggior parte dei casi, è prima. La gestione dei log nell'account di archiviazione è compito dell'utente:

- Usare i metodi di controllo di accesso standard di Azure per proteggere i log limitando l'accesso agli utenti specificati.

- Eliminare i log che non è più necessario mantenere nell'account di archiviazione.

Questa esercitazione offre un'introduzione alla registrazione del modulo di protezione hardware gestito. È necessario avere un account di archiviazione o un'area di lavoro log analytics già creata prima di abilitare la registrazione e interpretare le informazioni di log raccolte.

Prerequisiti

Per seguire la procedura descritta in questo articolo, sono necessari gli elementi seguenti:

- Un abbonamento a Microsoft Azure. Se non si ha una sottoscrizione, è possibile iscriversi per ottenere una versione di valutazione gratuita.

- Interfaccia della riga di comando di Azure versione 2.25.0 o successiva. Eseguire

az --versionper trovare la versione. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure. - Un modulo di protezione hardware gestito nella sottoscrizione. Vedere Avvio rapido: Effettuare il provisioning e attivare un modulo di protezione hardware gestito usando l'interfaccia della riga di comando di Azure per effettuare il provisioning e attivare un modulo di protezione hardware gestito.

- Un account di archiviazione di Azure e/o un'area di lavoro Log Analytics. Se non si dispone di uno o entrambi, è possibile crearli usando il portale di Azure:

- Creare un account di archiviazione.

- Creare aree di lavoro Log Analytics.

Azure Cloud Shell

Azure Cloud Shell è un ambiente di shell interattivo ospitato in Azure e usato tramite il browser. È possibile usare Bash o PowerShell con Cloud Shell per usare i servizi di Azure. È possibile usare i comandi preinstallati di Cloud Shell per eseguire il codice contenuto in questo articolo senza dover installare strumenti nell'ambiente locale.

Per avviare Azure Cloud Shell:

| Opzione | Esempio/Collegamento |

|---|---|

| Selezionare Prova nell'angolo superiore destro di un blocco di codice o di comando. Quando si seleziona Prova, il codice o il comando non viene copiato automaticamente in Cloud Shell. |

|

| Passare a https://shell.azure.com o selezionare il pulsante Avvia Cloud Shell per aprire Cloud Shell nel browser. |

|

| Selezionare il pulsante Cloud Shell nella barra dei menu nell'angolo in alto a destra del portale di Azure. |

|

Per usare Azure Cloud Shell:

Avviare Cloud Shell.

Selezionare il pulsante Copia in un blocco di codice (o in un blocco di comando) per copiare il codice o il comando.

Incollare il codice o il comando nella sessione di Cloud Shell selezionando CTRL+MAIUSC+V in Windows e Linux o selezionando CMD+MAIUSC+V in macOS.

Selezionare INVIO per eseguire il codice o il comando.

Connettersi alla sottoscrizione di Azure

Accedere alla sottoscrizione di Azure usando il comando az login dell'interfaccia della riga di comando di Azure:

az login

Per altre informazioni sulle opzioni di accesso con l'interfaccia della riga di comando, vedere Accedere con l'interfaccia della riga di comando di Azure

Identificare il modulo di protezione hardware gestito, l'account di archiviazione e l'area di lavoro Log Analytics

Il primo passaggio per configurare la registrazione delle chiavi consiste nel trovare il modulo di protezione hardware gestito che si vuole registrare.

Usare il comando az keyvault show dell'interfaccia della riga di comando di Azure per trovare il modulo di protezione hardware gestito che si vuole registrare.

È anche possibile usare il comando az storage account show dell'interfaccia della riga di comando di Azure per trovare l'account di archiviazione da usare per la registrazione e/o il comando az monitor log-analytics workspace show dell'interfaccia della riga di comando di Azure per trovare l'area di lavoro log analytics da usare per la registrazione.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

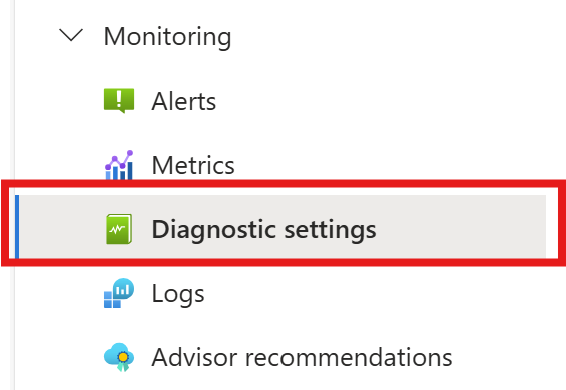

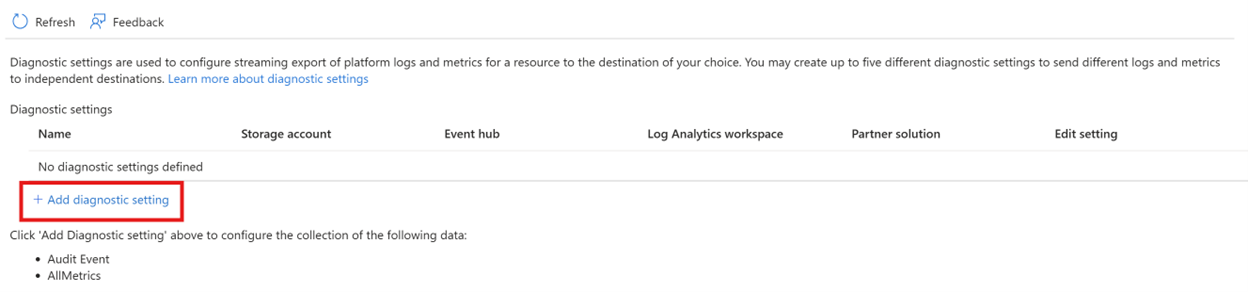

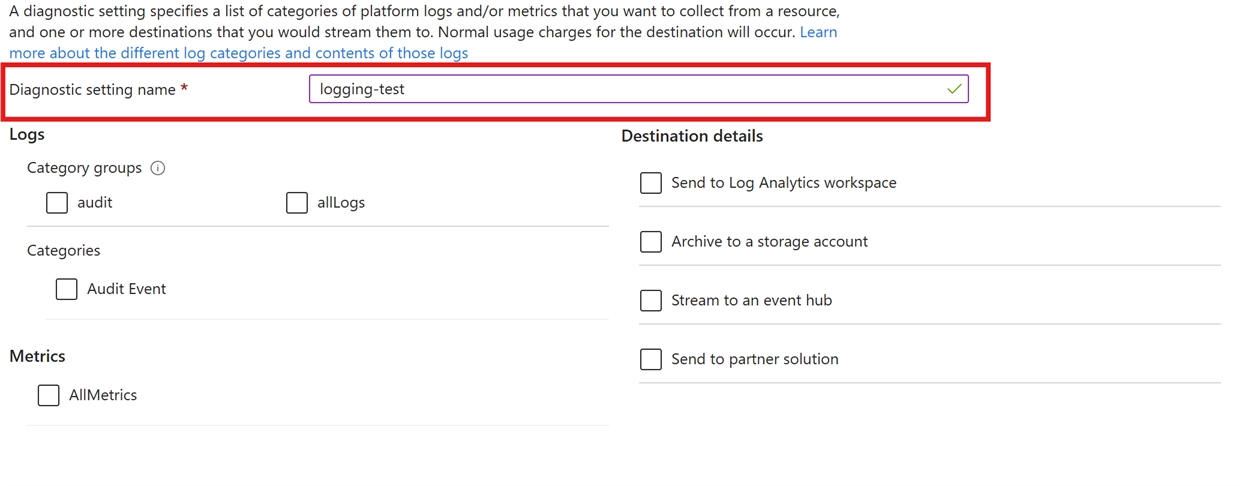

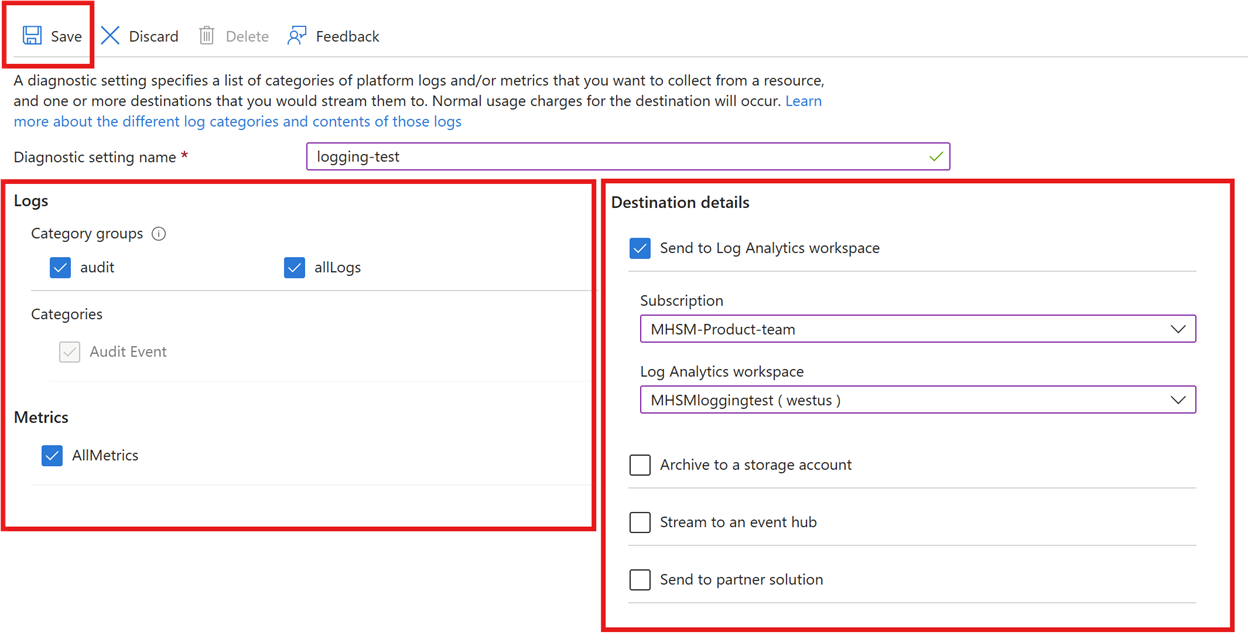

Abilitazione della registrazione

Per abilitare la registrazione per il modulo di protezione hardware gestito, usare il comando az monitor diagnostic-settings create dell'interfaccia della riga di comando di Azure, insieme alle variabili dei comandi precedenti. Il flag verrà inoltre impostato -Enabled su "true" e impostato su category "AuditEvent" (l'unica categoria per la registrazione del modulo di protezione hardware gestito).

Per inviare i log a un account di archiviazione:

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Per inviare i log a un'area di lavoro Log Analytics:

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Elementi che vengono registrati

Per il modulo di protezione hardware gestito vengono registrati i tipi di operazioni ed eventi seguenti:

- Tutte le richieste API REST autenticate, incluse le richieste non riuscite a causa di autorizzazioni di accesso, errori di sistema, blocchi del firewall o richieste non valide.

- Operazioni del piano gestito sulla risorsa stessa del modulo di protezione hardware gestito, inclusi creazione, eliminazione e aggiornamento di attributi come i tag.

- Operazioni correlate al dominio di sicurezza, ad esempio inizializzazione e download, ripristino dell'inizializzazione e caricamento

- Backup, ripristino e ripristino selettivi completi del modulo di protezione hardware

- Operazioni di gestione dei ruoli, ad esempio creare/visualizzare/eliminare assegnazioni di ruolo e creare/visualizzare/eliminare definizioni di ruolo personalizzate

- Operazioni sulle chiavi, tra cui:

- Creazione, modifica o eliminazione delle chiavi.

- Firma, verifica, crittografia, decrittografia, wrapping e annullamento del wrapping delle chiavi, elenco delle chiavi.

- Backup, ripristino e rimozione definitiva delle chiavi

- Versione chiave

- Percorsi non validi che generano una risposta 404.

Accedere ai log

Account di archiviazione

I log del modulo di protezione hardware gestito vengono archiviati nel contenitore insights-log-auditevent nell'account di archiviazione specificato. Per visualizzare i log, è necessario scaricare i BLOB. Per informazioni su Archiviazione di Azure, vedere Creare, scaricare ed elencare BLOB con l'interfaccia della riga di comando di Azure.

I singoli BLOB vengono archiviati come testo in formato JSON. Ecco un esempio di voce di registro. Questo esempio mostra la voce di log quando viene inviata una richiesta di creazione di un backup completo al modulo di protezione hardware gestito.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

area di lavoro Log Analytics

I log del modulo di protezione hardware gestito vengono archiviati nell'area di lavoro Log Analytics fornita. È possibile usare il portale di Azure per eseguire query sui log. Per altre informazioni, vedere l'Esercitazione su Log Analytics.

Usare i log di Monitoraggio di Azure

È possibile usare la soluzione Key Vault nei log di Monitoraggio di Azure per esaminare i log AuditEvent del modulo di protezione hardware gestito. Nei log di Monitoraggio di Azure è possibile usare le query di log per analizzare i dati e ottenere le informazioni necessarie. Per altre informazioni, tra cui come configurarla, vedere Monitorare il modulo di protezione hardware gestito di Azure.

Per informazioni su come analizzare i log, vedere Query di log Kusto di esempio.

Se si inviano i log a un'area di lavoro Log Analytics, è possibile usare Microsoft Sentinel per rilevare automaticamente attività sospette. Vedere Microsoft Sentinel per il modulo di protezione hardware gestito di Azure.

Passaggi successivi

- Vedere le procedure consigliate per effettuare il provisioning di un modulo di protezione hardware gestito e usarlo

- Vedere l'articolo su come eseguire backup e ripristino di un modulo di protezione hardware gestito