Panoramica della sicurezza aziendale in Azure HDInsight

Azure HDInsight offre diversi metodi per soddisfare le esigenze dell'organizzazione in termini di sicurezza. La maggior parte di queste soluzioni non è attivata per impostazione predefinita. Grazie a questa flessibilità è possibile scegliere le funzionalità di sicurezza più appropriate per le proprie esigenze ed evitare di pagare per quelle che non servono. In questo modo, però, spetta all'utente assicurarsi che siano abilitate le soluzioni corrette per la configurazione e l'ambiente.

Questo articolo esamina le soluzioni di sicurezza dividendole in base ai quattro pilastri di sicurezza tradizionali, ovvero protezione perimetrale, autenticazione, autorizzazione e crittografia.

Questo articolo introduce anche il pacchetto Enterprise Security Package di Azure HDInsight, che supporta l'autenticazione basata su Active Directory, il supporto multiutente e il controllo degli accessi in base al ruolo per i cluster HDInsight.

Pilastri della sicurezza aziendale

Un modo per esaminare la sicurezza aziendale consiste nel dividere le soluzioni di sicurezza in quattro gruppi principali in base al tipo di controllo. Questi gruppi, denominati pilastri della sicurezza, rientrano nei tipi seguenti: protezione perimetrale, autenticazione, autorizzazione e crittografia.

Protezione perimetrale

Per la protezione perimetrale in HDInsight si usano le reti virtuali. Un amministratore aziendale può creare un cluster all'interno di una rete virtuale e usare gruppi di sicurezza di rete per limitare l'accesso alla rete virtuale. Solo gli indirizzi IP consentiti nelle regole in ingresso dei gruppi di sicurezza di rete possono comunicare con il cluster HDInsight. Questa configurazione offre sicurezza perimetrale.

Tutti i cluster distribuiti in una rete virtuale avranno anche un endpoint privato. L'endpoint viene risolto in un indirizzo IP privato all'interno della rete virtuale per consentire accesso HTTP privato ai gateway del cluster.

Autenticazione

L'offerta Enterprise Security Package di HDInsight supporta l'autenticazione basata su Active Directory, il supporto multiutente e il controllo degli accessi in base al ruolo. Per l'integrazione di Active Directory si usa Microsoft Entra Domain Services. Con queste funzionalità è possibile creare un cluster HDInsight aggiunto a un dominio di Active Directory. È quindi necessario configurare un elenco di dipendenti dell'azienda autorizzati a eseguire l'autenticazione al cluster.

Con questa configurazione, i dipendenti dell'azienda possono accedere ai nodi del cluster usando le credenziali del dominio. Possono anche usare le proprie credenziali di dominio per eseguire l'autenticazione con altri endpoint approvati, ad esempio le visualizzazioni Apache Ambari, ODBC, JDBC, PowerShell e le API REST per interagire con il cluster.

Autorizzazione

Una procedura consigliata seguita dalla maggior parte delle aziende è assicurarsi di non offrire a tutti i dipendenti accesso completo a tutte le risorse aziendali. In modo analogo, l'amministratore può definire i criteri di controllo degli accessi in base al ruolo per le risorse del cluster. Questa azione è disponibile solo nei cluster ESP.

L'amministratore di Hadoop può configurare il controllo degli accessi in base al ruolo. Le configurazioni proteggono Apache Hive, HBase e Kafka con plug-in Apache Ranger. La configurazione dei criteri del controllo degli accessi in base al ruolo consente di associare le autorizzazioni a un ruolo nell'organizzazione. Con questo livello di astrazione risulta ancor più semplice assicurarsi che le persone dispongano solo delle autorizzazioni necessarie per completare le attività lavorative assegnate. Ranger consente anche di controllare l'accesso ai dati da parte dei dipendenti e qualsiasi modifica apportata ai criteri di controllo di accesso.

Ad esempio, l'amministratore può configurare Apache Ranger per impostare criteri di controllo degli accessi per Hive. Questa funzionalità garantisce l'applicazione di filtri a livello di riga e di colonna (maschera dati) e impedisce a utenti non autorizzati di visualizzare dati sensibili.

Eseguire i controlli

Il controllo dell'accesso alle risorse del cluster è necessario per tenere traccia di accessi non autorizzati o non intenzionali alle risorse. Questo tipo di controllo è importante tanto quanto proteggere le risorse del cluster da accessi non autorizzati.

L'amministratore può visualizzare e segnalare tutti gli accessi ai dati e alle risorse del cluster HDInsight. L'amministratore può visualizzare e segnalare le modifiche ai criteri di controllo di accesso.

Per accedere ai log di controllo di Apache Ranger e Ambari e ai log di accesso di SSH, abilitare Monitoraggio di Azure e visualizzare le tabelle che forniscono i record di controllo.

Crittografia

La protezione dei dati è importante per rispettare i requisiti di sicurezza e conformità dell'organizzazione. Oltre a limitare l'accesso ai dati da parte di dipendenti non autorizzati, è necessario crittografarli.

HDInsight supporta la crittografia dei dati inattivi con chiavi gestite dalla piattaforma e gestite dal cliente. La crittografia dei dati in transito viene gestita con TLS e IPsec. Per altre informazioni, vedere Crittografia dei dati in transito per Azure HDInsight.

Conformità

Le offerte di Azure relative alla conformità si basano su diversi tipi di garanzie, tra cui le certificazioni formali, nonché su attestazioni, convalide e autorizzazioni, valutazioni prodotte da società di controllo indipendenti di terze parti, emendamenti contrattuali, autovalutazioni e documenti delle linee guida per i clienti prodotti da Microsoft. Per informazioni sulla conformità HDInsight, vedere il Centro protezione di Microsoft.

Modello di responsabilità condiviso

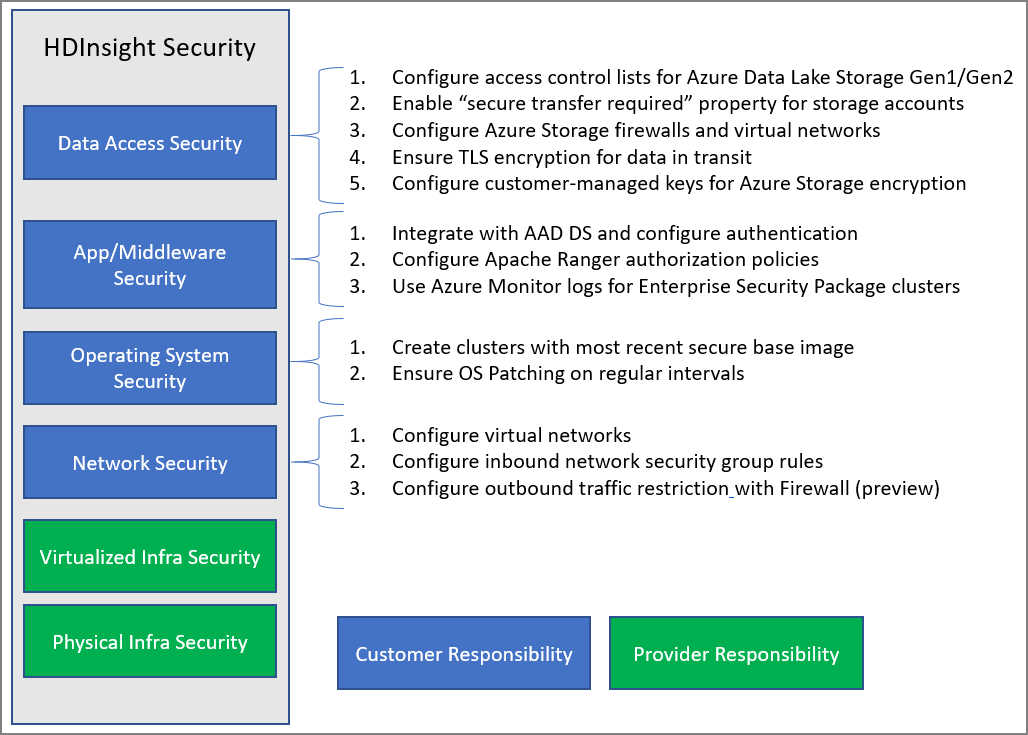

Nell'immagine seguente sono riepilogate le principali aree di sicurezza del sistema e le soluzioni di sicurezza disponibili in ognuna di essi. Vengono inoltre evidenziate le aree di sicurezza di responsabilità di un cliente, nonché quelle di responsabilità di HDInsight in quanto provider di servizi.

La tabella seguente include i collegamenti alle risorse per ogni tipo di soluzione di sicurezza.

| Area di sicurezza | Soluzioni disponibili | Parte responsabile |

|---|---|---|

| Sicurezza dall'accesso ai dati | Configurare elenchi di controllo di accesso (ACL) per Azure Data Lake Storage Gen2 | Customer |

| Abilitare la proprietà Trasferimento sicuro obbligatorio negli account di archiviazione. | Customer | |

| Configurare le reti virtuali e i firewall di Archiviazione di Azure | Customer | |

| Configurare gli endpoint servizio di rete virtuale di Azure per Azure Cosmos DB e Azure SQL DB | Customer | |

| Assicurarsi che la funzionalità Crittografia in transito sia abilitata per l'uso di TLS e IPsec per la comunicazione all'interno del cluster. | Customer | |

| Configurare le chiavi gestite dal cliente per la crittografia di Archiviazione di Azure | Customer | |

| Controllare l'accesso ai dati da parte del supporto tecnico di Azure usando Customer Lockbox | Customer | |

| Sicurezza delle applicazioni e del middleware | Eseguire l'integrazione con Microsoft Entra Domain Services e configurare ESP o usare HIB per l'autenticazione OAuth | Customer |

| Configurare i criteri di autorizzazione di Apache Ranger | Customer | |

| Usare i log di Monitoraggio di Azure | Customer | |

| Sicurezza del sistema operativo | Creare cluster con l'immagine di base protetta più recente | Customer |

| Assicurarsi di eseguire regolarmente l'applicazione di patch del sistema operativo | Customer | |

| Assicurarsi di eseguire la crittografia dei dischi con chiave gestita dal cliente per le VM | Customer | |

| Sicurezza di rete | Configurare una rete virtuale | |

| Configurare le regole in ingresso dei gruppi di sicurezza di rete o un collegamento privato | Customer | |

| Configurare la restrizione del traffico in uscita con Firewall | Customer | |

| Configurare la crittografia IPsec in transito tra i nodi del cluster | Customer | |

| Infrastruttura virtualizzata | N/D | HDInsight (provider di servizi cloud) |

| Sicurezza dell'infrastruttura fisica | N/D | HDInsight (provider di servizi cloud) |