Esercitazione: Aggiungere intestazioni di sicurezza con il motore regole

Importante

Frontdoor di Azure (classico) verrà ritirato il 31 marzo 2027. Per evitare interruzioni del servizio, è importante eseguire la migrazione dei profili di Frontdoor di Azure (classico) al livello Standard o Premium di Frontdoor di Azure entro marzo 2027. Per altre informazioni, vedere Ritiro di Frontdoor di Azure (classico).

Questa esercitazione illustra come implementare le intestazioni di sicurezza per evitare vulnerabilità basate su browser, ad esempio HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy e X-Frame-Options. Gli attributi di sicurezza possono essere definiti anche con i cookie.

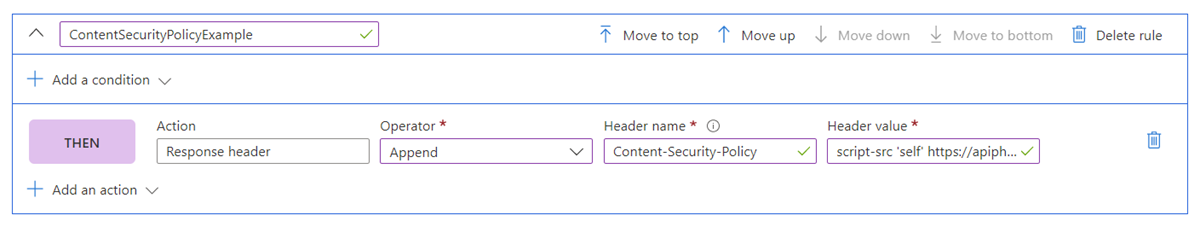

L'esempio seguente illustra come aggiungere un'intestazione Content-Security-Policy a tutte le richieste in ingresso che corrispondono al percorso definito nella route associata alla configurazione del motore regole. In questo scenario, solo gli script del sito https://apiphany.portal.azure-api.net attendibile possono essere eseguiti nell'applicazione.

La presente esercitazione include informazioni su come:

- Configurare un criterio di sicurezza del contenuto all'interno del motore di regole.

Prerequisiti

- Una sottoscrizione di Azure.

- Frontdoor di Azure. Per completare questa esercitazione, è necessario avere una frontdoor di Azure configurata con il motore regole. Per altre informazioni, vedere Avvio rapido: Creare un'istanza di Frontdoor di Azure e Configurare il motore regole.

Aggiungere un'intestazione Content-Security-Policy nel portale di Azure

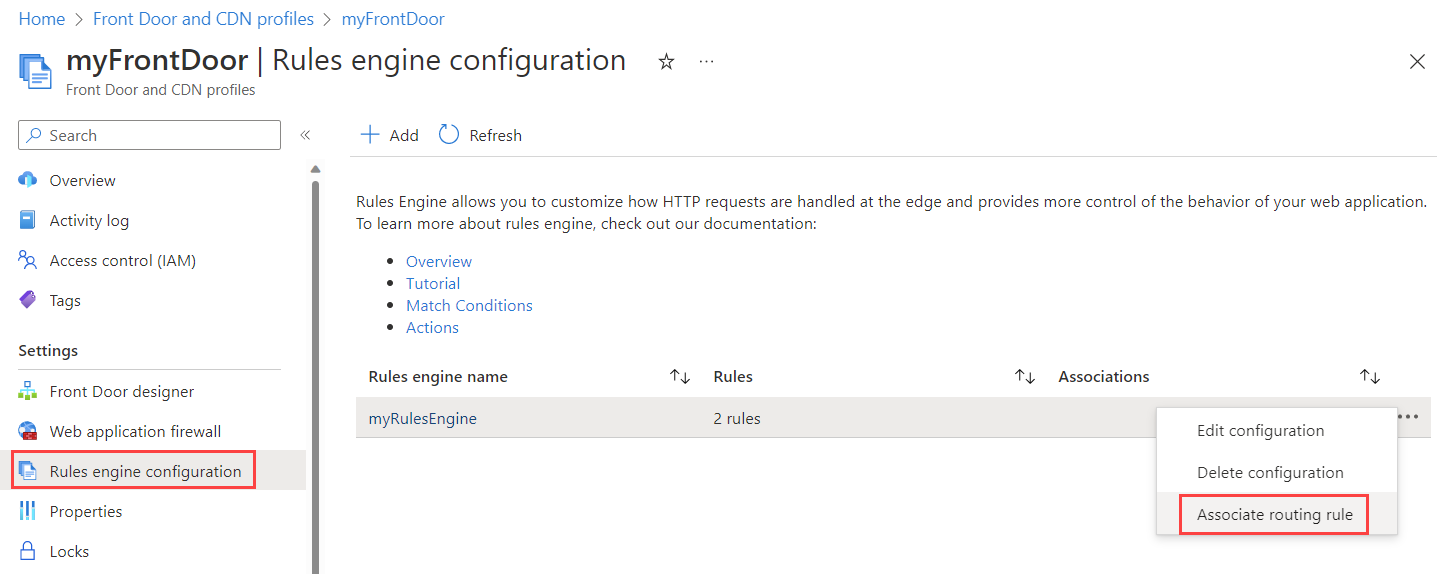

Nella risorsa Frontdoor di Azure passare a Impostazioni e selezionare Configurazione del motore regole. Scegliere il motore regole in cui si vuole aggiungere l'intestazione di sicurezza.

Fare clic su Aggiungi regola per creare una nuova regola. Denominare la regola e quindi selezionare Aggiungi un'intestazione di risposta azione>.

Impostare Operatore su Append per aggiungere questa intestazione a tutte le richieste in ingresso per questa route.

Immettere il nome dell'intestazione Content-Security-Policy e specificare i valori per questa intestazione. In questo esempio usare

script-src 'self' https://apiphany.portal.azure-api.net. Fare clic su Salva.

Nota

I valori di intestazione sono limitati a 640 caratteri.

Dopo aver aggiunto le regole, associare la configurazione del motore regole alla regola di route della route scelta. Questo passaggio è necessario affinché la regola venga applicata.

Nota

In questo esempio non sono state aggiunte condizioni di corrispondenza alla regola. La regola verrà applicata a tutte le richieste in ingresso che corrispondono al percorso definito nella regola di route. Per applicarlo a un subset di richieste, aggiungere condizioni di corrispondenza specifiche alla regola.

Pulire le risorse

Se non è più necessaria la regola di intestazione di sicurezza configurata nei passaggi precedenti, è possibile rimuoverla. A tale scopo, passare al motore regole nella risorsa frontdoor di Azure e selezionare Elimina regola.

Passaggi successivi

Per informazioni su come configurare un Web application firewall per Frontdoor di Azure, passare all'esercitazione successiva.