scheda di interfaccia di rete di gestione Firewall di Azure

Nota

Questa funzionalità era precedentemente denominata Tunneling forzato. Originariamente, era necessaria una scheda di interfaccia di rete di gestione solo per il tunneling forzato. Tuttavia, alcune funzionalità del firewall future richiederanno anche una scheda di interfaccia di rete di gestione, quindi è stata disaccoppiata dal tunneling forzato. Tutta la documentazione pertinente è stata aggiornata per riflettere questo problema.

Una scheda di interfaccia di rete di gestione Firewall di Azure separa il traffico di gestione del firewall dal traffico dei clienti. Alcune funzionalità del firewall future richiederanno anche una scheda di interfaccia di rete di gestione. Per supportare una di queste funzionalità, è necessario creare un Firewall di Azure con la scheda di interfaccia di rete di gestione firewall abilitata o abilitarla in un Firewall di Azure esistente per evitare interruzioni del servizio.

Cosa accade quando si abilita la scheda di interfaccia di rete di gestione

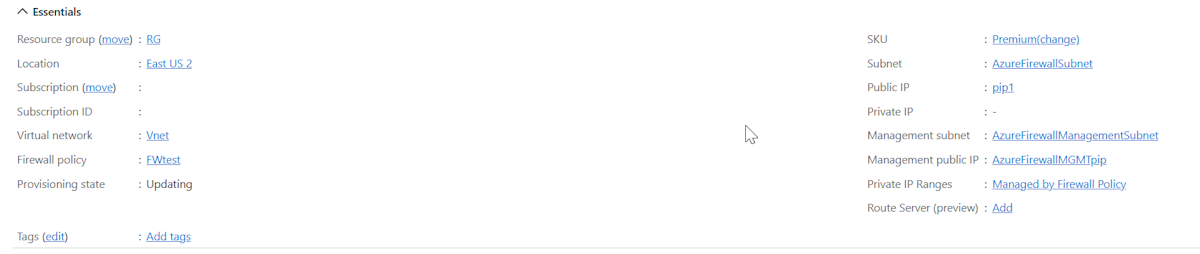

Se si abilita una scheda di interfaccia di rete di gestione, il firewall instrada il traffico di gestione tramite AzureFirewallManagementSubnet (dimensione minima subnet /26) con l'indirizzo IP pubblico associato. Assegnare questo indirizzo IP pubblico per il firewall per gestire il traffico. Tutto il traffico necessario per scopi operativi del firewall viene incorporato in AzureFirewallManagementSubnet.

Per impostazione predefinita, il servizio associa una tabella di route fornita dal sistema alla subnet di gestione. L'unica route consentita in questa subnet è una route predefinita per Internet e l'opzione Propaga route del gateway deve essere disabilitata. Evitare di associare le tabelle di route dei clienti alla subnet di gestione, perché ciò può causare interruzioni del servizio se configurate in modo non corretto. Se si associa una tabella di route, assicurarsi che abbia una route predefinita a Internet per evitare interruzioni del servizio.

Abilitare la scheda di interfaccia di rete di gestione nei firewall esistenti

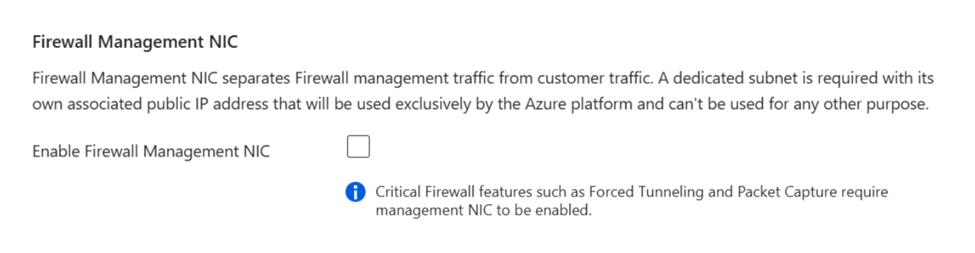

Per le versioni del firewall Standard e Premium, la scheda di interfaccia di rete di gestione firewall deve essere abilitata manualmente durante il processo di creazione, come illustrato in precedenza, ma tutte le versioni del firewall di base e tutti i firewall dell'hub protetto hanno sempre una scheda di interfaccia di rete di gestione abilitata.

Per un firewall preesistente, è necessario arrestare il firewall e quindi riavviarlo con la scheda di interfaccia di rete di gestione firewall abilitata per supportare il tunneling forzato. L'arresto o l'avvio del firewall può essere usato per abilitare la scheda di interfaccia di rete di gestione firewall senza la necessità di eliminare un firewall esistente e ridistribuirne uno nuovo. È consigliabile avviare/arrestare sempre il firewall durante le ore di manutenzione per evitare interruzioni, incluso quando si tenta di abilitare la scheda di interfaccia di rete di gestione del firewall.

Eseguire la procedura descritta di seguito:

Creare nella

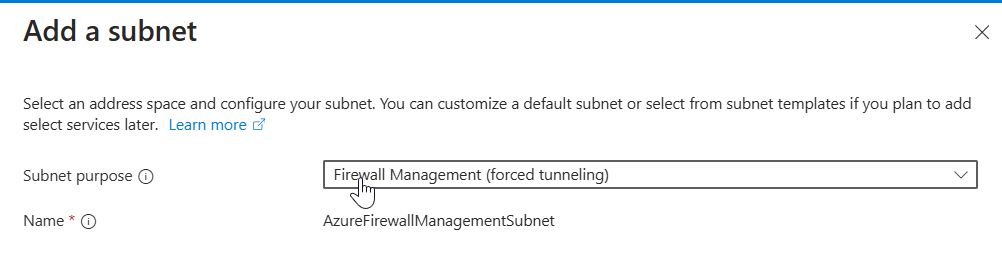

AzureFirewallManagementSubnetportale di Azure e usare l'intervallo di indirizzi IP appropriato per la rete virtuale.

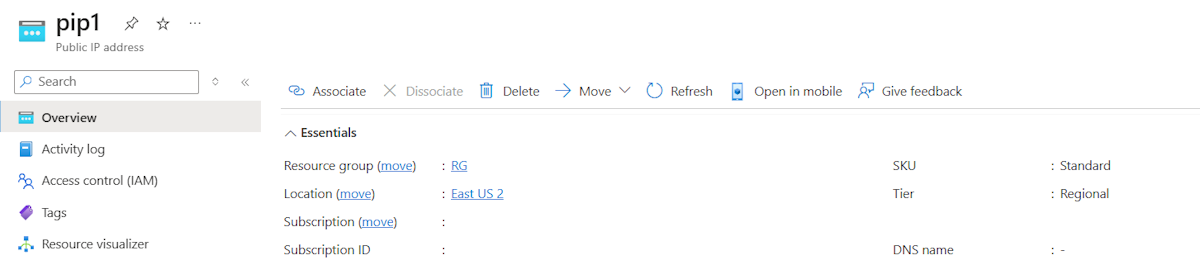

Creare il nuovo indirizzo IP pubblico di gestione con le stesse proprietà dell'indirizzo IP pubblico del firewall esistente: SKU, livello e posizione.

Arrestare il firewall

Usare le informazioni in Firewall di Azure domande frequenti per arrestare il firewall:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwAvviare il firewall con l'indirizzo IP pubblico e la subnet di gestione.

Avviare un firewall con un indirizzo IP pubblico e un indirizzo IP pubblico di gestione:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallAvviare un firewall con due indirizzi IP pubblici e un indirizzo IP pubblico di gestione:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallNota

È necessario riassegnare un firewall e un indirizzo IP pubblico al gruppo di risorse e alla sottoscrizione originali. Quando viene eseguito l'arresto/avvio, è possibile che l'indirizzo IP privato del firewall venga sostituito da un indirizzo IP diverso all'interno della subnet. Questo può influire sulla connettività delle tabelle di route configurate in precedenza.

Quando si visualizza il firewall nella portale di Azure, viene visualizzato l'indirizzo IP pubblico di gestione assegnato:

Nota

Se si rimuovono tutte le altre configurazioni degli indirizzi IP nel firewall, la configurazione dell'indirizzo IP di gestione viene rimossa e il firewall viene deallocato. L'indirizzo IP pubblico assegnato alla configurazione dell'indirizzo IP di gestione non può essere rimosso, ma è possibile assegnare un indirizzo IP pubblico diverso.

Distribuzione di una nuova Firewall di Azure con la scheda di interfaccia di rete di gestione per il tunneling forzato

Se si preferisce distribuire un nuovo Firewall di Azure anziché il metodo Stop/Start, assicurarsi di includere una subnet di gestione e una scheda di interfaccia di rete di gestione come parte della configurazione.

Nota importante

- Firewall singolo per Rete virtuale (VNET): poiché due firewall non possono esistere nella stessa rete virtuale, è consigliabile eliminare il firewall precedente prima di avviare la nuova distribuzione se si prevede di riutilizzare la stessa rete virtuale.

- Pre-create Subnet: assicurarsi che AzureFirewallManagementSubnet venga creato in anticipo per evitare problemi di distribuzione quando si usa una rete virtuale esistente.

Prerequisiti

- Creare AzureFirewallManagementSubnet:

- Dimensioni minime della subnet: /26

- Esempio: 10.0.1.0/26

Passaggi di distribuzione

- Passare a Crea una risorsa nella portale di Azure.

- Cercare Firewall e selezionare Crea.

- Nella pagina Crea un firewall configurare le impostazioni seguenti:

- Sottoscrizione: selezionare la propria sottoscrizione.

- Gruppo di risorse: selezionare o creare un nuovo gruppo di risorse.

- Nome: immettere un nome per il firewall.

- Area: scegliere l'area geografica.

- SKU del firewall: selezionare Basic, Standard o Premium.

- Rete virtuale: creare una nuova rete virtuale o usarne una esistente.

- Spazio indirizzi: ad esempio 10.0.0.0/16

- Subnet per AzureFirewallSubnet: ad esempio 10.0.0.0/26

- Indirizzo IP pubblico: aggiungere un nuovo indirizzo IP pubblico

- Nome: ad esempio FW-PIP

- Scheda di interfaccia di rete di gestione firewall

- Selezionare Abilita scheda di interfaccia di rete di gestione firewall

- Subnet per AzureFirewallManagementSubnet: ad esempio 10.0.1.0/24

- Creare un indirizzo IP pubblico di gestione: ad esempio, Mgmt-PIP

- Selezionare Abilita scheda di interfaccia di rete di gestione firewall

- Selezionare Rivedi e crea per convalidare e distribuire il firewall. La distribuzione richiede alcuni minuti.