Avvio rapido: Creare un servizio Resolver privato DNS di Azure usando il portale di Azure

Questa guida introduttiva illustra i passaggi per creare un sistema di risoluzione privato DNS di Azure usando il portale di Azure. Se si preferisce, è possibile completare questo avvio rapido usando Azure PowerShell.

Resolver privato DNS di Azure consente di eseguire query sulle zone DNS privato di Azure da un ambiente locale e viceversa senza distribuire server DNS basati su macchine virtuali. Non è più necessario effettuare il provisioning di soluzioni IaaS basate sulle reti virtuali per risolvere i nomi registrati nelle zone DNS privato di Azure. È possibile configurare l'inoltro condizionale dei domini ai server DNS locali, multicloud e pubblici. Per altre informazioni, tra cui vantaggi, funzionalità e disponibilità a livello di area, vedere Che cos'è il Resolver privato DNS di Azure.

Contenuto dell'articolo:

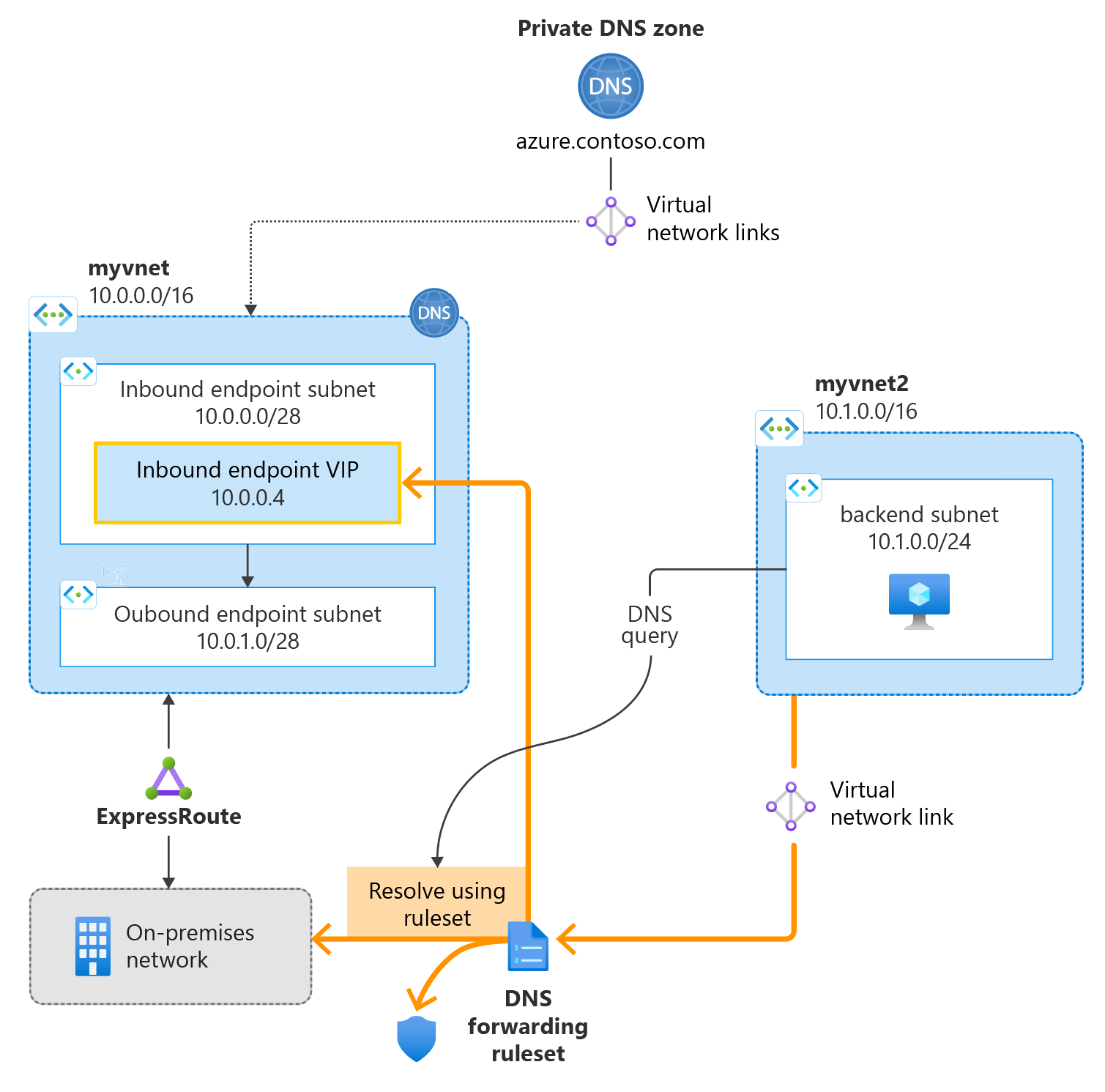

- Vengono create due reti virtuali: myvnet e myvnet2.

- Nella prima rete virtuale viene creato un sistema di risoluzione privato DNS di Azure con un endpoint in ingresso alla versione 10.10.0.4.

- Viene creato un set di regole di inoltro DNS per il resolver privato.

- Il set di regole di inoltro DNS è collegato alla seconda rete virtuale.

- Le regole di esempio vengono aggiunte al set di regole di inoltro DNS.

Questo articolo non illustra l'inoltro DNS a una rete locale. Per altre informazioni, vedere Risolvere i domini di Azure e locali.

La figura seguente riepiloga la configurazione usata in questo articolo:

Prerequisiti

È necessaria una sottoscrizione di Azure.

- Se non si ha già una sottoscrizione di Azure, è possibile creare un account gratuito.

Registrare lo spazio dei nomi del provider Microsoft.Network

Prima di poter usare i servizi Microsoft.Network con la sottoscrizione di Azure, è necessario registrare lo spazio dei nomi Microsoft.Network :

- Selezionare il pannello Sottoscrizione nel portale di Azure e quindi scegliere la sottoscrizione.

- In Impostazioni selezionare Provider di risorse.

- Selezionare Microsoft.Network e quindi Registra.

Creare un gruppo di risorse

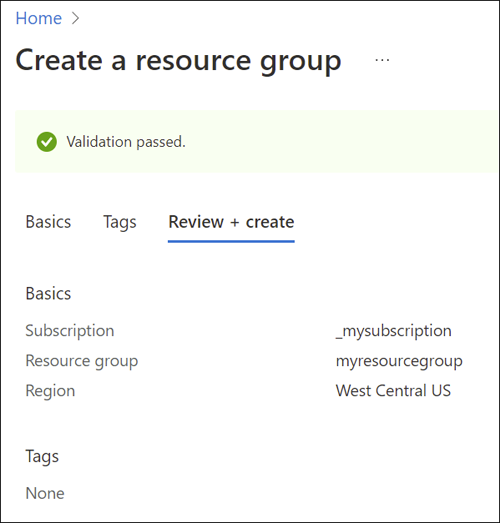

Prima di tutto, creare o scegliere un gruppo di risorse esistente per ospitare le risorse per il sistema di risoluzione DNS. Il gruppo di risorse deve trovarsi in un'area supportata. In questo esempio la località è Stati Uniti centro-occidentali. Per creare un nuovo gruppo di risorse:

Selezionare Crea un gruppo di risorse.

Selezionare il nome della sottoscrizione, immettere un nome per il gruppo di risorse e scegliere un'area supportata.

Seleziona Rivedi e crea e quindi seleziona Crea.

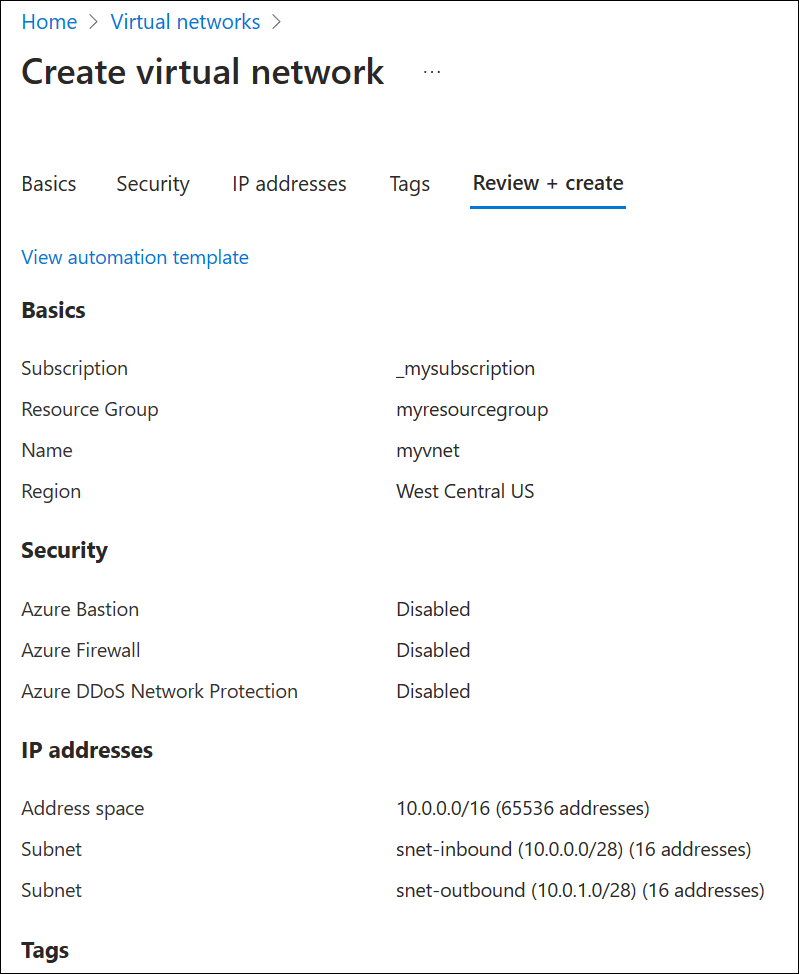

Creare una rete virtuale

Aggiungere quindi una rete virtuale al gruppo di risorse creato e configurare le subnet.

Selezionare il gruppo di risorse creato, selezionare Crea, selezionare Rete nell'elenco delle categorie e quindi accanto a Rete virtuale selezionare Crea.

Nella scheda Informazioni di base immettere un nome per la nuova rete virtuale e selezionare l'area corrispondente al gruppo di risorse.

Nella scheda Indirizzi IP modificare lo spazio indirizzi IPv4 in modo che sia 10.0.0.0/16.

Selezionare Aggiungi subnet e immettere il nome e l'intervallo di indirizzi della subnet:

- Nome subnet: snet-inbound

- Intervallo di indirizzi subnet: 10.0.0.0/28

- Selezionare Aggiungi per aggiungere la nuova subnet.

Selezionare Aggiungi subnet e configurare la subnet dell'endpoint in uscita:

- Nome subnet: snet-outbound

- Intervallo di indirizzi subnet: 10.0.1.0/28

- Selezionare Aggiungi per aggiungere questa subnet.

Selezionare Rivedi e crea e quindi Crea.

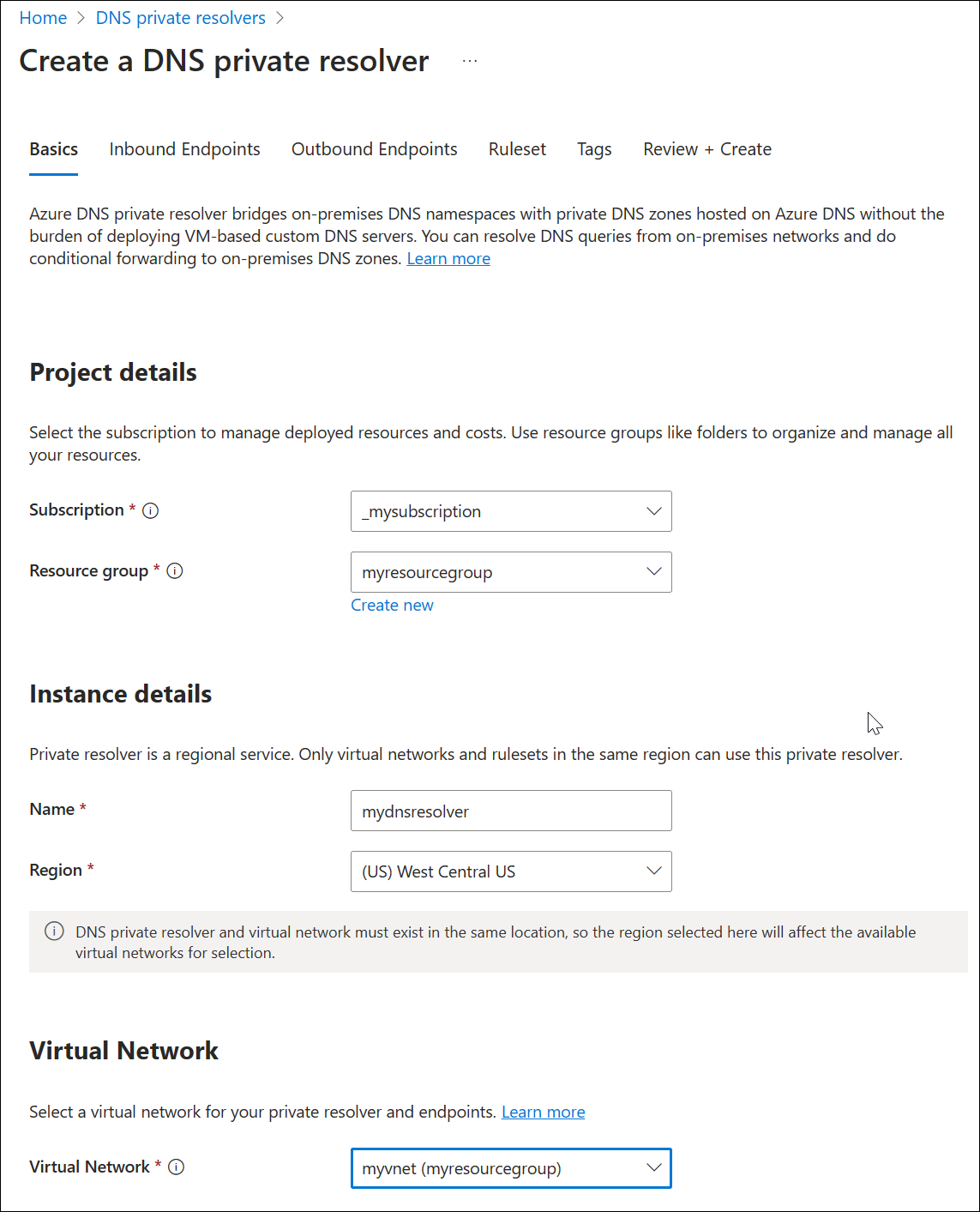

Creare un sistema di risoluzione DNS all'interno della rete virtuale

Aprire il portale di Azure e cercare resolver dns privati.

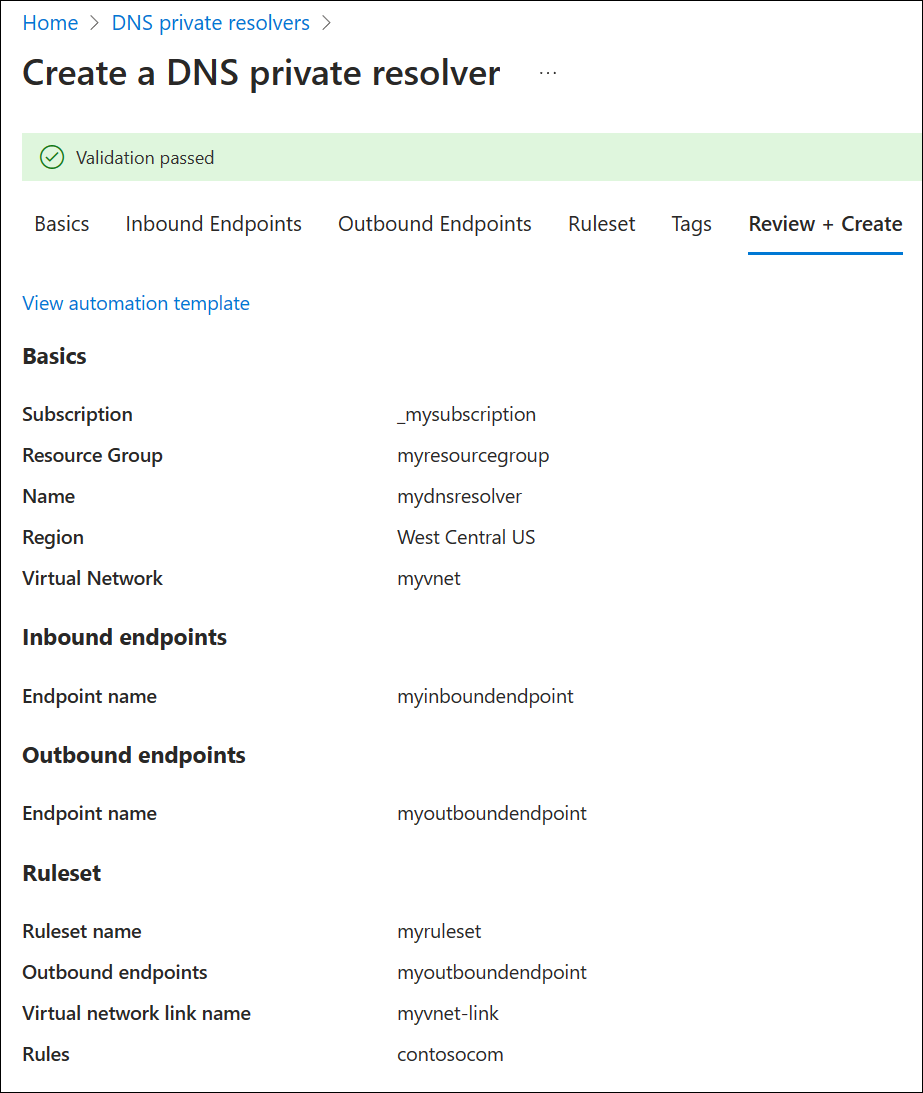

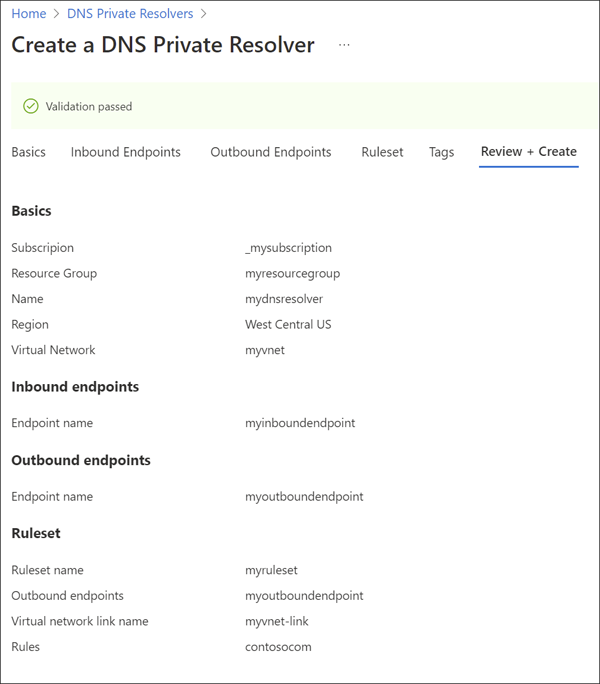

Selezionare Resolver privati DNS, crea e quindi nella scheda Informazioni di base per Creare un sistema di risoluzione privato DNS immettere quanto segue:

- Sottoscrizione: scegliere il nome della sottoscrizione in uso.

- Gruppo di risorse: scegliere il nome del gruppo di risorse creato.

- Nome: immettere un nome per il resolver DNS (ad esempio mydnsresolver).

- Area: scegliere l'area usata per la rete virtuale.

- Rete virtuale: selezionare la rete virtuale creata.

Non creare ancora il sistema di risoluzione DNS.

Selezionare la scheda Endpoint in ingresso, selezionare Aggiungi un endpoint e quindi immettere un nome accanto a Nome endpoint (ad esempio myinboundendpoint).

Accanto a Subnet selezionare la subnet dell'endpoint in ingresso creata (ad esempio snet-inbound, 10.0.0.0/28) e quindi selezionare Salva.

Selezionare la scheda Endpoint in uscita, selezionare Aggiungi un endpoint e quindi immettere un nome accanto a Nome endpoint (ad esempio myoutboundendpoint).

Accanto a Subnet selezionare la subnet dell'endpoint in uscita creata (ad esempio snet-outbound, 10.0.1.0/28) e quindi selezionare Salva.

Selezionare la scheda Set di regole , selezionare Aggiungi un set di regole e immettere quanto segue:

- Nome set di regole: immettere un nome per il set di regole ,ad esempio myruleset.

- Endpoint: selezionare l'endpoint in uscita creato ,ad esempio myoutboundendpoint.

In Regole selezionare Aggiungi e immettere le regole di inoltro DNS condizionale. Ad esempio:

- Nome regola: immettere un nome di regola (ad esempio contosocom).

- Nome di dominio: immettere un nome di dominio con un punto finale ,ad esempio contoso.com.

- Stato regola: scegliere Abilitato o Disabilitato. Il valore predefinito è Attivato.

- Selezionare Aggiungi una destinazione e immettere un indirizzo IPv4 di destinazione desiderato ,ad esempio 203.0.113.10.

- Se si desidera, selezionare di nuovo Aggiungi una destinazione per aggiungere un altro indirizzo IPv4 di destinazione (ad esempio: 203.0.113.11).

- Al termine dell'aggiunta di indirizzi IP di destinazione, selezionare Aggiungi.

Selezionare Rivedi e crea e quindi Crea.

In questo esempio è presente una sola regola di inoltro condizionale, ma è possibile crearne molti. Modificare le regole per abilitarle o disabilitarle in base alle esigenze.

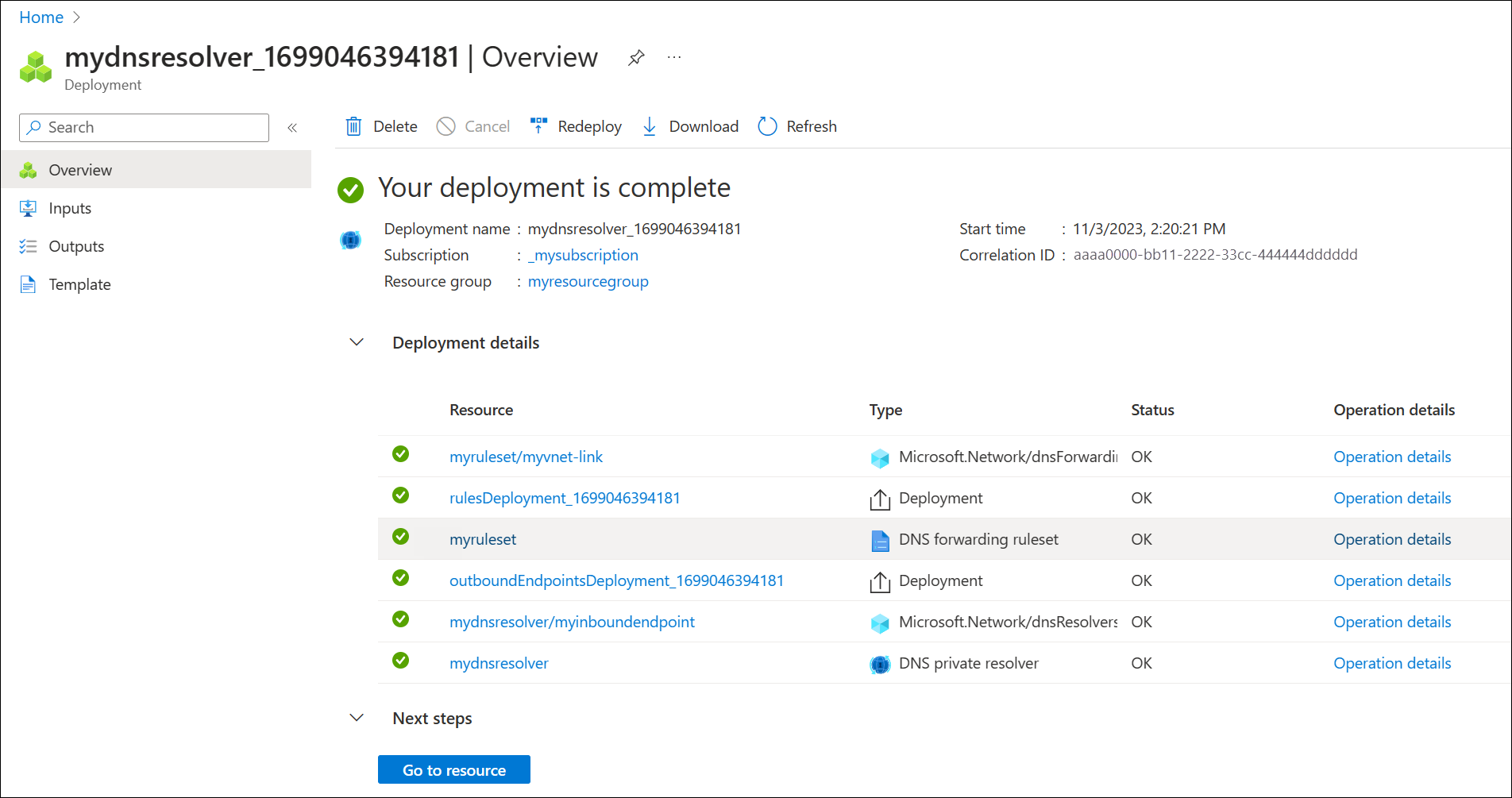

Dopo aver selezionato Crea, il nuovo sistema di risoluzione DNS inizierà la distribuzione. Questo processo potrebbe richiedere un minuto o due. Lo stato di ogni componente viene visualizzato durante la distribuzione.

Creare una seconda rete virtuale

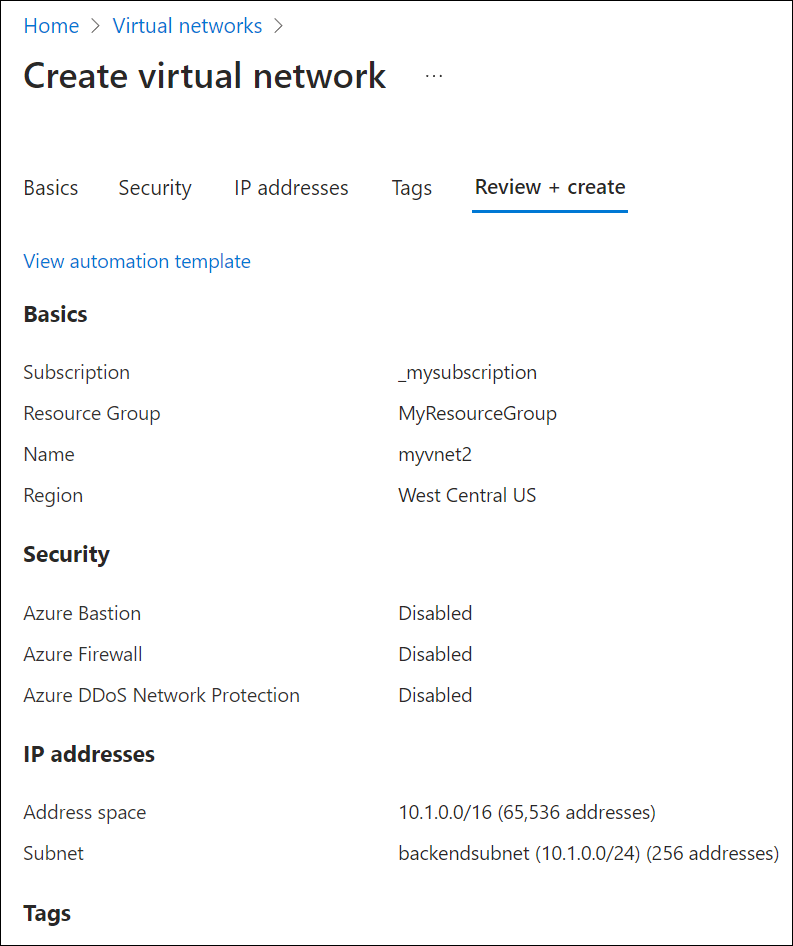

Creare una seconda rete virtuale per simulare un ambiente locale o un altro ambiente. Per creare una seconda rete virtuale:

Selezionare Rete virtuale dall'elenco dei servizi di Azure oppure cercare Rete virtuale e quindi selezionare Rete virtuale.

Selezionare Crea e quindi nella scheda Informazioni di base selezionare la sottoscrizione e scegliere lo stesso gruppo di risorse usato in questa guida (ad esempio myresourcegroup).

Accanto a Nome immettere un nome per la nuova rete virtuale (ad esempio myvnet2).

Verificare che l'area selezionata sia la stessa area usata in precedenza in questa guida ,ad esempio Stati Uniti centro-occidentali.

Selezionare la scheda Indirizzi IP e modificare lo spazio indirizzi IP predefinito. Sostituire lo spazio indirizzi con uno spazio indirizzi locale simulato ,ad esempio 10.1.0.0/16.

Selezionare Aggiungi subnet e immettere quanto segue:

- Nome subnet: backendsubnet

- Intervallo di indirizzi subnet: 10.1.0.0/24

Selezionare Aggiungi, selezionare Rivedi e crea e quindi selezionare Crea.

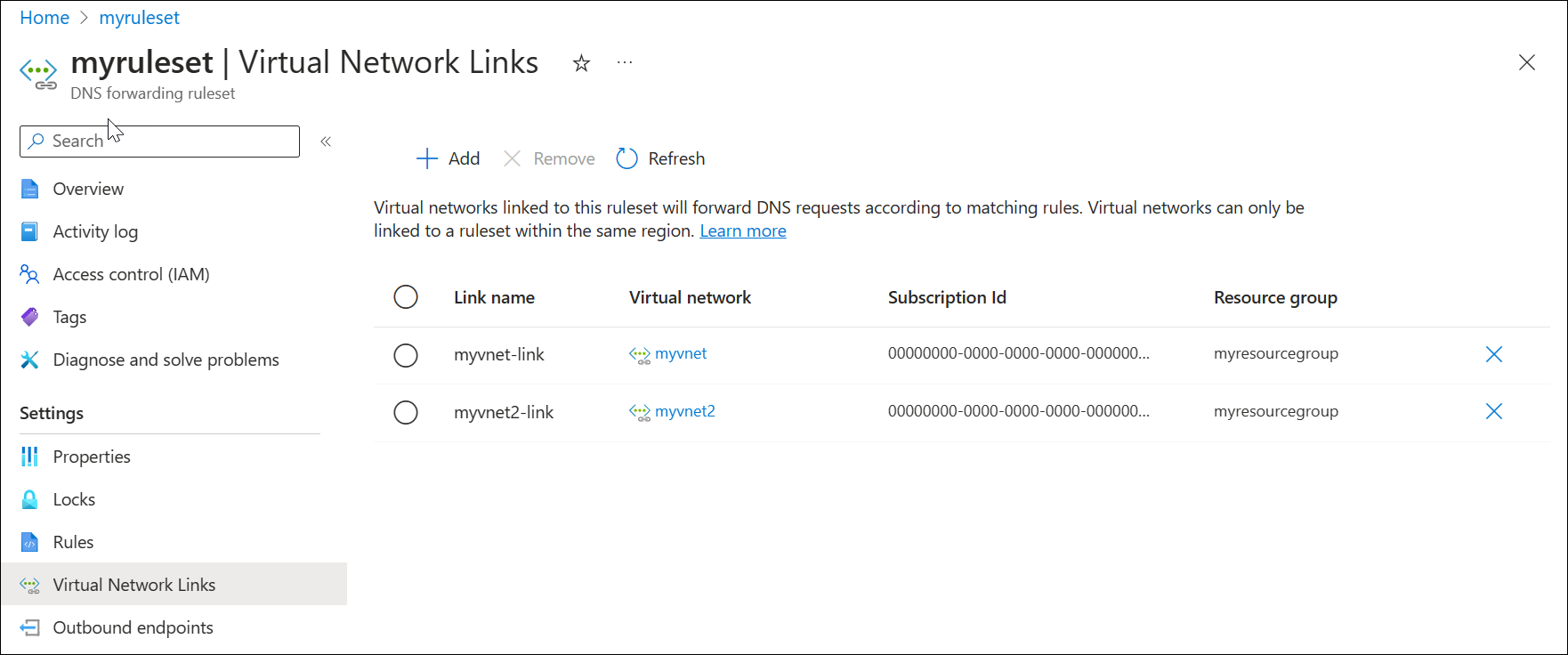

Collegare il set di regole di inoltro alla seconda rete virtuale

Per applicare il set di regole di inoltro alla seconda rete virtuale, è necessario creare un collegamento virtuale.

Cercare i set di regole di inoltro DNS nell'elenco dei servizi di Azure e selezionare il set di regole , ad esempio myruleset.

Selezionare Rete virtuale Collegamenti, selezionare Aggiungi, scegliere myvnet2 e usare il collegamento predefinito myvnet2-link.

Selezionare Aggiungi e verificare che il collegamento sia stato aggiunto correttamente. Potrebbe essere necessario aggiornare la pagina.

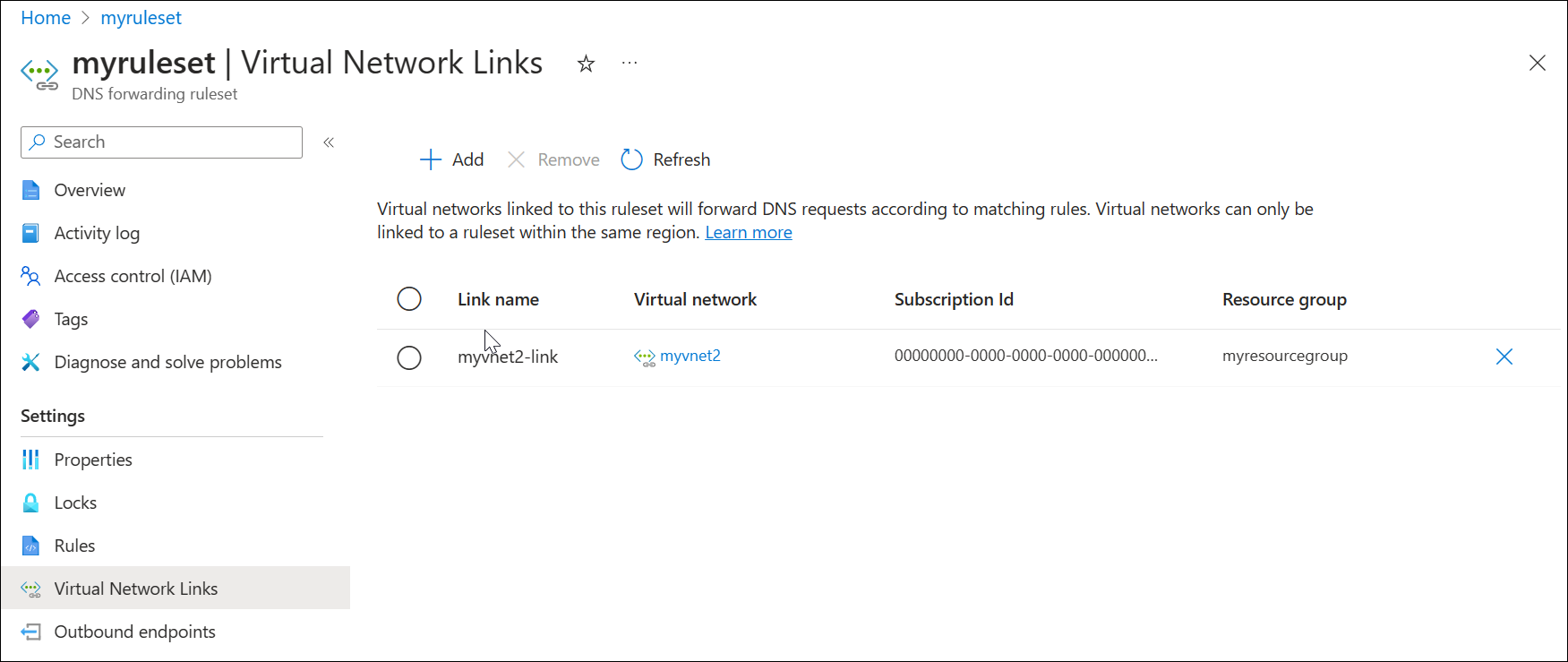

Eliminare un collegamento di rete virtuale

Più avanti in questo articolo viene creata una regola usando l'endpoint in ingresso del resolver privato come destinazione. Questa configurazione può causare un ciclo di risoluzione DNS se anche la rete virtuale in cui viene effettuato il provisioning del sistema di risoluzione è collegata al set di regole. Per risolvere questo problema, rimuovere il collegamento a myvnet.

Cercare i set di regole di inoltro DNS nell'elenco dei servizi di Azure e selezionare il set di regole , ad esempio myruleset.

Selezionare Rete virtuale Collegamenti, scegliere myvnet-link, selezionare Rimuovi e selezionare OK.

Configurare un set di regole di inoltro DNS

Aggiungere o rimuovere regole specifiche per il set di regole di inoltro DNS in base alle esigenze, ad esempio:

- Regola per risolvere una zona DNS privato di Azure collegata alla rete virtuale: azure.contoso.com.

- Regola per risolvere una zona locale: internal.contoso.com.

- Regola con caratteri jolly per inoltrare query DNS non corrispondenti a un servizio DNS protettivo.

Importante

Le regole illustrate in questa guida introduttiva sono esempi di regole che possono essere usate per scenari specifici. Nessuna delle regole di inoltro descritte in questo articolo è obbligatoria. Prestare attenzione a testare le regole di inoltro e assicurarsi che le regole non causino problemi di risoluzione DNS.

Se si include una regola con caratteri jolly nel set di regole, assicurarsi che il servizio DNS di destinazione possa risolvere i nomi DNS pubblici. Alcuni servizi di Azure hanno dipendenze dalla risoluzione dei nomi pubblici.

Eliminare una regola dal set di regole di inoltro

È possibile eliminare o disabilitare singole regole. In questo esempio viene eliminata una regola.

- Cercare i set di regole di inoltro DNS nell'elenco Servizi di Azure e selezionarlo.

- Selezionare il set di regole configurato in precedenza (ad esempio myruleset) e quindi selezionare Regole.

- Selezionare la regola di esempio contosocom configurata in precedenza, selezionare Elimina e quindi ok.

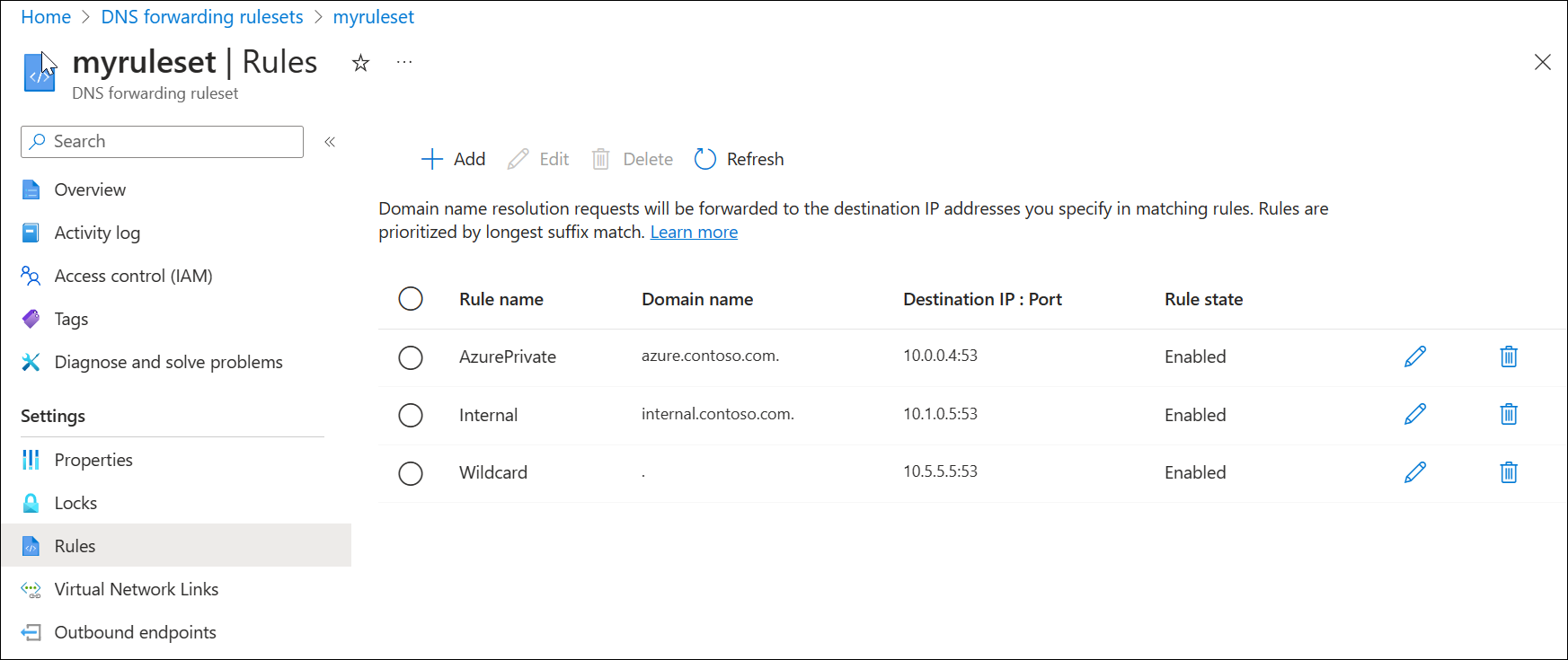

Aggiungere regole al set di regole di inoltro

Aggiungere tre nuove regole di inoltro condizionale al set di regole.

Sul myruleset | Pagina Regole, selezionare Aggiungi e immettere i dati della regola seguenti:

- Nome regola: AzurePrivate

- Nome di dominio: azure.contoso.com.

- Stato regola: abilitato

In Indirizzo IP di destinazione immettere 10.0.0.4 e quindi selezionare Aggiungi.

Sul myruleset | Pagina Regole, selezionare Aggiungi e immettere i dati della regola seguenti:

- Nome regola: interno

- Nome di dominio: internal.contoso.com.

- Stato regola: abilitato

In Indirizzo IP di destinazione immettere 192.168.1.2 e quindi selezionare Aggiungi.

Sul myruleset | Pagina Regole, selezionare Aggiungi e immettere i dati della regola seguenti:

- Nome regola: carattere jolly

- Nome dominio: . (immettere solo un punto)

- Stato regola: abilitato

In Indirizzo IP di destinazione immettere 10.5.5.5 e quindi selezionare Aggiungi.

In questo esempio:

- 10.0.0.4 è l'endpoint in ingresso del resolver.

- 192.168.1.2 è un server DNS locale.

- 10.5.5.5 è un servizio DNS protettivo.

Testare il resolver privato

Dovrebbe ora essere possibile inviare il traffico DNS al resolver DNS e risolvere i record in base ai set di regole di inoltro, tra cui:

- Zone private DNS di Azure collegate alla rete virtuale in cui viene distribuito il resolver.

- Se una rete virtuale è collegata alla zona privata stessa, non è necessaria una regola per la zona privata nel set di regole di inoltro. Le risorse nella rete virtuale possono risolvere direttamente la zona. In questo esempio, tuttavia, la seconda rete virtuale non è collegata alla zona privata. Può comunque risolvere la zona usando il set di regole di inoltro. Per altre informazioni su questa progettazione, vedere Architettura del sistema di risoluzione privato.

- Zone DNS privato ospitate in locale.

- Zone DNS nello spazio dei nomi DNS Internet pubblico.