Miglioramenti per rafforzare la sicurezza delle pipeline

Con questo aggiornamento vengono inclusi miglioramenti per rafforzare la sicurezza in Azure DevOps. È ora possibile usare un'identità gestita assegnata dal sistema durante la creazione di connessioni al servizio Registro Docker per Registro Azure Container. È stata inoltre migliorata la gestione degli accessi per i pool di agenti per consentire di specificare l'uso delle risorse all'interno di una pipeline YAML. Infine, stiamo limitando il token di accesso GitHub per i repository forkati pubblici di GitHub per avere un ambito di sola lettura.

Dai un'occhiata alle note di rilascio per i dettagli.

Azure Boards (Pannelli di Azure)

Azure Pipelines

- Le connessioni al servizio Registro dei Container possono ora utilizzare le Identità Gestite di Azure

- Eventi del log di controllo correlati alle autorizzazioni pipeline

- Assicurarsi che l'organizzazione usi solo pipeline YAML

- Nuovo ambito di PAT necessario per aggiornare le Impostazioni Generali della pipeline

- Gestione granulare degli accessi per i pool di agenti

- Impedisci di concedere a tutte le pipeline l'accesso alle risorse protette

- Maggiore sicurezza durante la creazione di richieste pull dai repository GitHub forkati

- l'etichetta macos-latest punterà a l'immagine macos-12

- L'etichetta Ubuntu-latest punterà all'immagine ubuntu-22.04

Azure Boards (Pannelli di Azure)

Copiare i collegamenti ai commenti

È ora possibile usare l'azione Copia collegamento per copiare un collegamento a un commento specifico dell'elemento di lavoro. È quindi possibile incollare tale collegamento in un altro commento o descrizione dell'elemento di lavoro. Quando si fa clic su , l'elemento di lavoro verrà aperto e il commento viene evidenziato.

Questa funzionalità è stata priorizzata in base a questo ticket di suggerimento della community

Nota

Questa funzionalità sarà disponibile solo con l'anteprima nuovi Boards Hubs.

Azure Pipelines

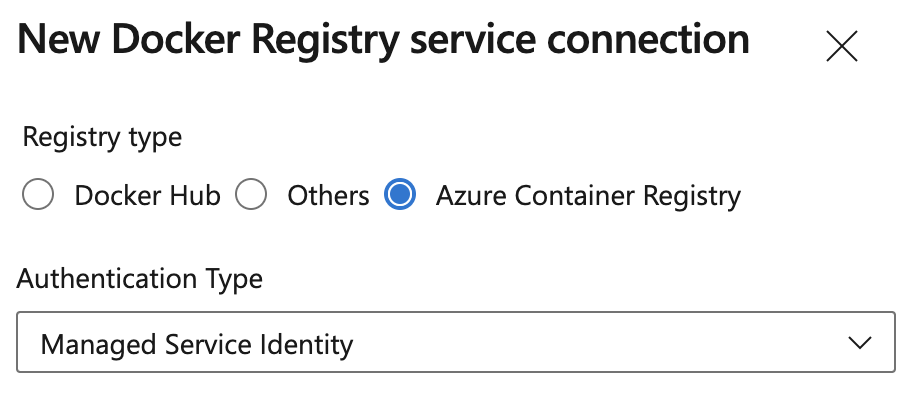

Le connessioni al servizio Registro Container possono ora usare identità gestite di Azure

È possibile usare un'identità gestita assegnata dal sistema durante la creazione di connessioni al servizio Registro Docker per Registro Azure Container. In questo modo è possibile accedere a Registro Azure Container usando un'identità gestita associata a un agente di Azure Pipelines self-hosted, eliminando la necessità di gestire le credenziali.

Nota

L'identità gestita usata per accedere a Azure Container Registry avrà bisogno di un'assegnazione appropriata del controllo degli accessi basato sui ruoli di Azure, ad esempio i ruoli AcrPull o AcrPush.

Eventi del log di controllo correlati ai permessi della pipeline

Quando si limitano le autorizzazioni della pipeline di una risorsa protetta, ad esempio una connessione al servizio, il registro eventi di controllo associato ora indica correttamente che la risorsa è stata correttamente non autorizzate per il progetto.

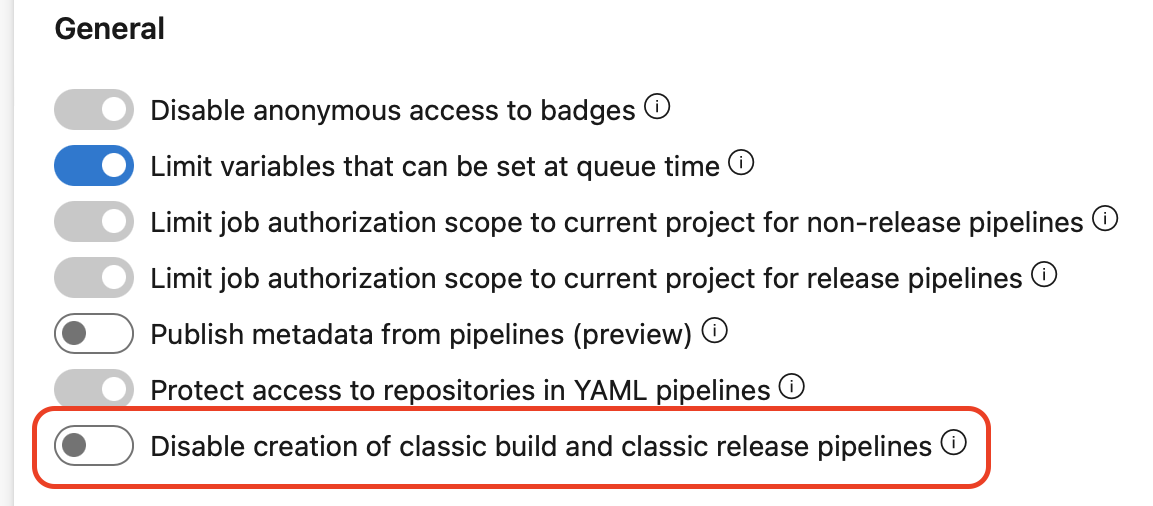

Assicuratevi che l'organizzazione usi solo pipeline YAML

Azure DevOps consente ora di assicurarsi che l'organizzazione usi solo pipeline YAML, disabilitando la creazione di pipeline di compilazione classiche, pipeline di versione classica, gruppi di attività e gruppi di distribuzione. Le pipeline classiche esistenti continueranno a essere eseguite e sarà possibile modificarle, ma non sarà possibile crearne di nuove.

È possibile disabilitare la creazione di pipeline classiche a livello di organizzazione o di progetto attivando gli interruttori corrispondenti. Gli interruttori a levetta possono essere trovati in Impostazioni del progetto/organizzazione -> Pipeline -> Impostazioni.

Lo stato degli interruttori è disattivato per impostazione predefinita e saranno necessari permessi di amministratore per modificare lo stato. Se l'interruttore è attivato a livello di organizzazione, la disabilitazione viene applicata per tutti i progetti. In caso contrario, ogni progetto è libero di scegliere se applicare o meno la disabilitazione.

Quando si disabilita la creazione di pipeline classiche, le API REST correlate alla creazione di pipeline classiche, gruppi di attività e gruppi di distribuzione avranno esito negativo. Le API REST che creano pipeline YAML funzioneranno.

La disabilitazione della creazione di pipeline classiche è opzionale per le organizzazioni esistenti. Per le nuove organizzazioni, è facoltativo per il momento.

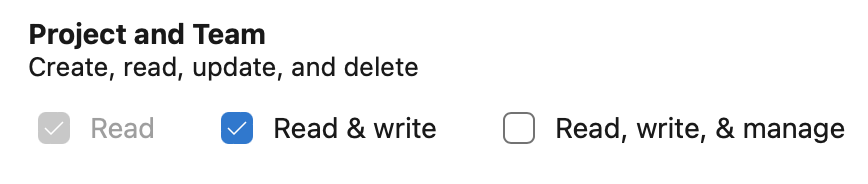

Nuovo ambito PAT necessario per aggiornare le impostazioni generali della pipeline

Richiamare le Impostazioni Generali - l'aggiornamento dell'API REST ora richiede un PAT con ambito Progetto e Team -> Lettura & Scrittura.

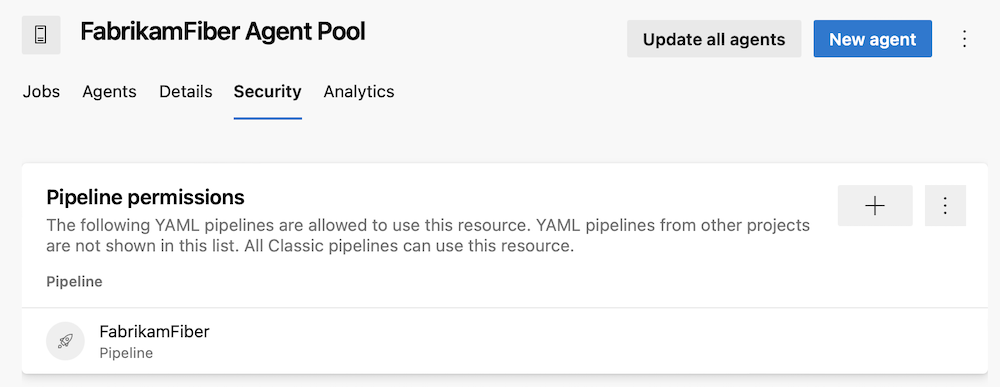

Gestione degli accessi con granularità fine per i pool di agenti

I pool di agenti consentono di specificare e gestire i computer in cui vengono eseguite le pipeline.

In precedenza, se è stato usato un pool di agenti personalizzato, la gestione delle pipeline a cui è possibile accedere è stata eseguita con granularità grossolana. È possibile consentire a tutte le pipeline di usarlo oppure richiedere a ogni pipeline di richiedere l'autorizzazione. Sfortunatamente, dopo aver concesso un'autorizzazione di accesso alla pipeline a un pool di agenti, non è stato possibile revocarlo usando l'interfaccia utente delle pipeline.

Azure Pipelines offre ora una gestione degli accessi con granularità fine per i pool di agenti. L'esperienza è simile a quella per la gestione delle autorizzazioni delle pipeline per le connessioni al servizio.

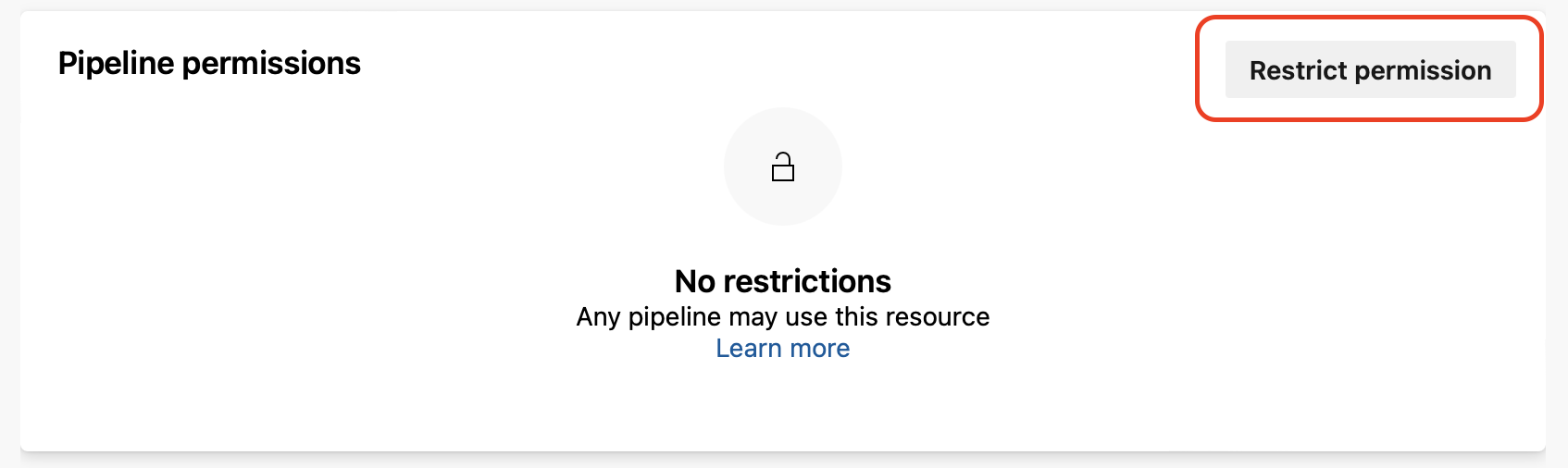

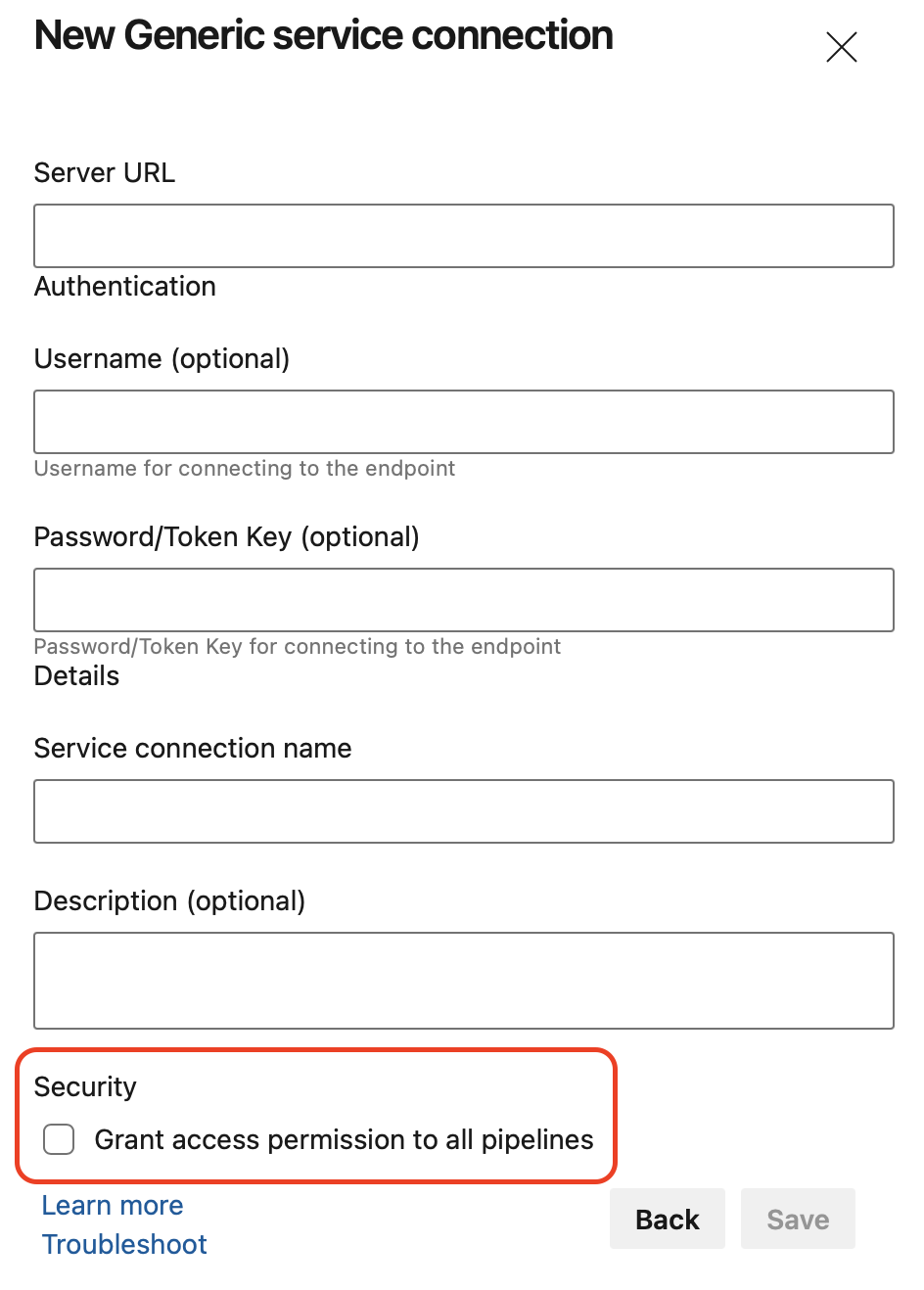

Impedire di concedere a tutte le pipeline l'accesso alle risorse protette

Quando si crea una risorsa protetta, ad esempio una connessione al servizio o un ambiente, è possibile selezionare la casella di controllo Concedere l'autorizzazione di accesso a tutte le pipeline. Fino ad ora, questa opzione è stata selezionata per impostazione predefinita.

Anche se ciò rende più semplice per le pipeline l'uso di nuove risorse protette, d'altro canto favorisce accidentalmente la concessione a troppe pipeline del diritto di accedere alla risorsa.

Per promuovere una scelta sicura per impostazione predefinita, Azure DevOps ora lascia deselezionata la casella di controllo.

Miglioramento della sicurezza durante la creazione di richieste pull dai repository GitHub forkati

È possibile usare Azure DevOps per compilare e testare il repository GitHub pubblico. La disponibilità di un repository GitHub pubblico consente di collaborare con sviluppatori in tutto il mondo, ma include problematiche di sicurezza correlate alla costruzione di richieste pull (PR) da repository forkati.

Per impedire che le richieste pull dai repository GitHub forkati apportino modifiche indesiderate ai tuoi repository, Azure DevOps ora limita il token di accesso GitHub alle autorizzazioni di sola lettura.

L'etichetta macos-latest punterà all'immagine macos-12

L'immagine macos-12 Monterey è pronta per essere la versione predefinita per l'etichetta "macos-latest" negli agenti ospitati da Microsoft nel servizio Azure Pipelines. Finora, questa etichetta puntava agli agenti macOS 11 Big Sur.

Per un elenco completo delle differenze tra macos-12 e macos-11, visita l'issuesu GitHub

L'etichetta ubuntu-latest farà riferimento all'immagine ubuntu-22.04

L'immagine ubuntu-22.04 è pronta per essere la versione predefinita per l'etichetta ubuntu-latest negli agenti ospitati da Microsoft in Azure Pipelines. Finora, questa etichetta indicava gli agenti ubuntu-20.04.

Per un elenco completo delle differenze tra ubuntu-22.04 e ubuntu-20.04, visitare il problema GitHub. Per un elenco completo del software installato nell'immagine, verifica alla pagina.

Passaggi successivi

Nota

Queste funzionalità verranno implementate nelle prossime due o tre settimane.

Passare ad Azure DevOps e dare un'occhiata.

Come fornire commenti e suggerimenti

Ci piacerebbe sentire ciò che pensi a queste funzionalità. Usare il menu di aiuto per segnalare un problema o fornire un suggerimento.

È anche possibile ottenere consigli e risposte alle domande della community su Stack Overflow.

Grazie

Vijay Machiraju