Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Servizi di Azure DevOps

Per controllare l'accesso alle risorse critiche del team e alle risorse aziendali chiave in Azure DevOps Services, usare servizi Microsoft come Microsoft 365 o Microsoft Entra ID. Microsoft Entra ID funziona con l'organizzazione per controllare l'accesso e autenticare gli utenti.

Organizza i membri della directory con i gruppi Microsoft Entra e gestisci le autorizzazioni in blocco per la tua organizzazione. Aggiungere questi gruppi a gruppi predefiniti, ad esempio Amministratori o Collaboratori della raccolta progetti, o a gruppi personalizzati come il team di gestione dei progetti. I membri del gruppo Microsoft Entra ereditano le autorizzazioni dal gruppo Azure DevOps, quindi non è necessario gestire i membri del gruppo singolarmente.

Per altre informazioni sui vantaggi di Microsoft Entra ID e su come controllare l'accesso dell'organizzazione con account Microsoft o Microsoft Entra ID, vedere i collegamenti forniti.

Nota

A causa di una limitazione funzionale in Microsoft Graph, le entità servizio non vengono visualizzate in alcun elenco di membri del gruppo Microsoft Entra in Azure DevOps. Le autorizzazioni impostate in tutti i gruppi di Microsoft Entra si applicano ancora a tutte le entità servizio del gruppo aggiunte alle organizzazioni, anche se non vengono visualizzate nell'interfaccia utente Web.

Prerequisiti

| Categoria | Requisiti |

|---|---|

| Autorizzazioni | - Membro del gruppo Amministratori Progetto di Raccolta . I proprietari dell'organizzazione sono automaticamente membri di questo gruppo. - Amministratore di Microsoft Entra nel portale di Azure. |

| Livelli di accesso | Almeno accesso di base. |

Aggiungere un gruppo Microsoft Entra a un gruppo di Azure DevOps

Nota

Per abilitare la funzionalità di anteprima, vedere pagina Impostazioni autorizzazioni organizzazione v2, e abilitare le funzionalità di anteprima.

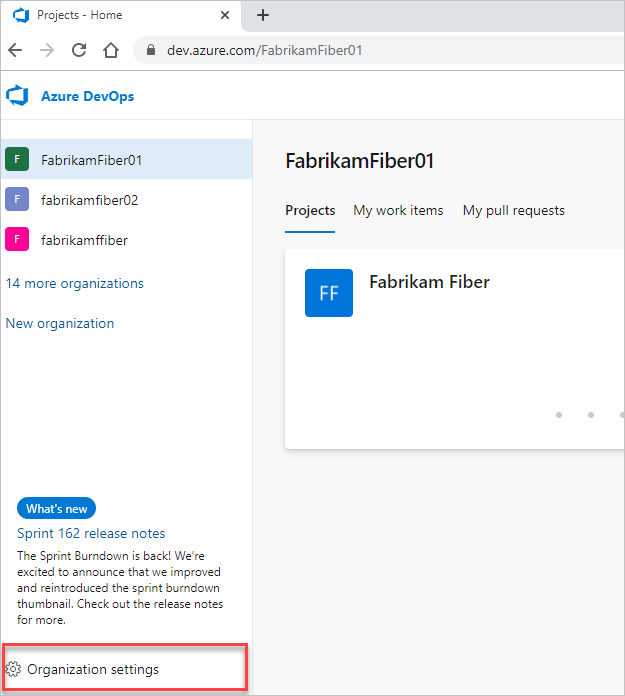

Accedi all'organizzazione (

https://dev.azure.com/{yourorganization}).Vai a Impostazioni dell'organizzazione.

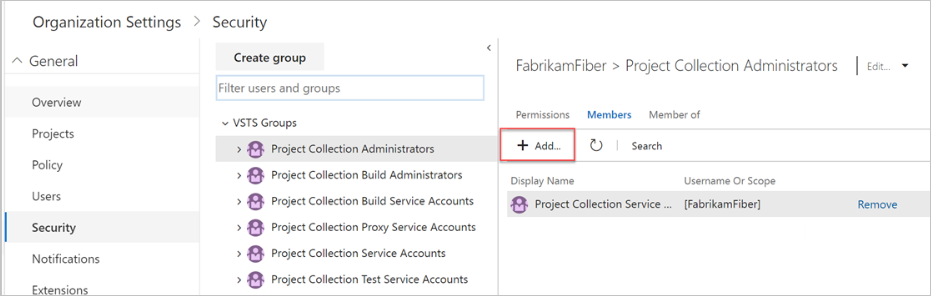

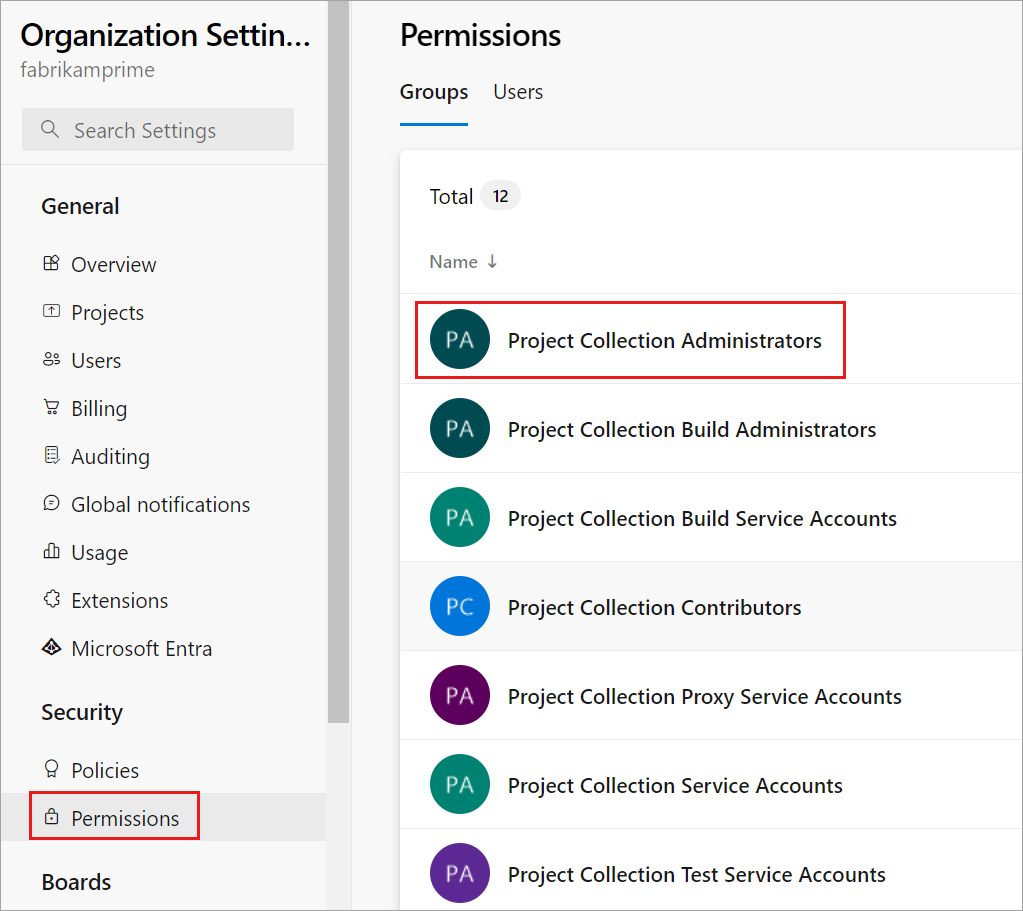

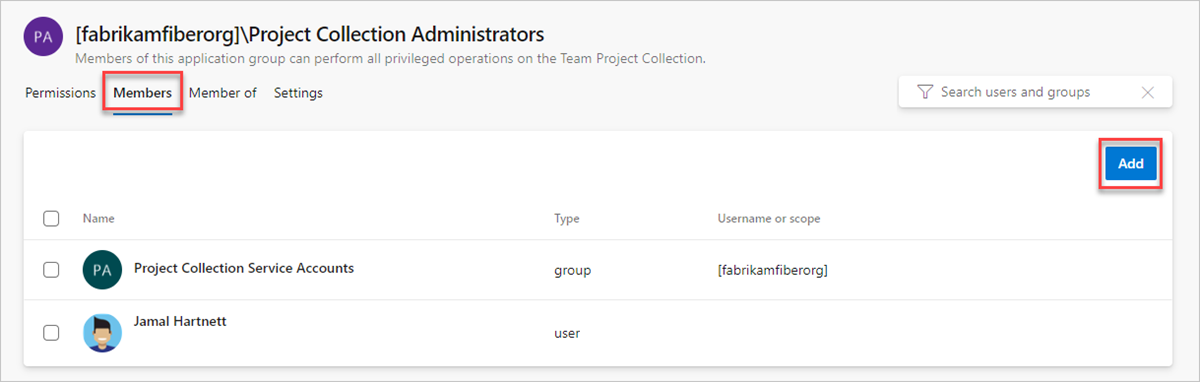

Scegliere Autorizzazioni e quindi selezionare il gruppo a cui si vuole aggiungere un membro.

Selezionare Membri e quindi Aggiungi.

Si invitano ospiti in Microsoft Entra ID e nelle organizzazioni supportate da Microsoft Entra ID, senza attendere che essi accettino. Questo invito consente di aggiungere tali utenti guest all'organizzazione, concedere l'accesso ai progetti, assegnare estensioni e altro ancora.

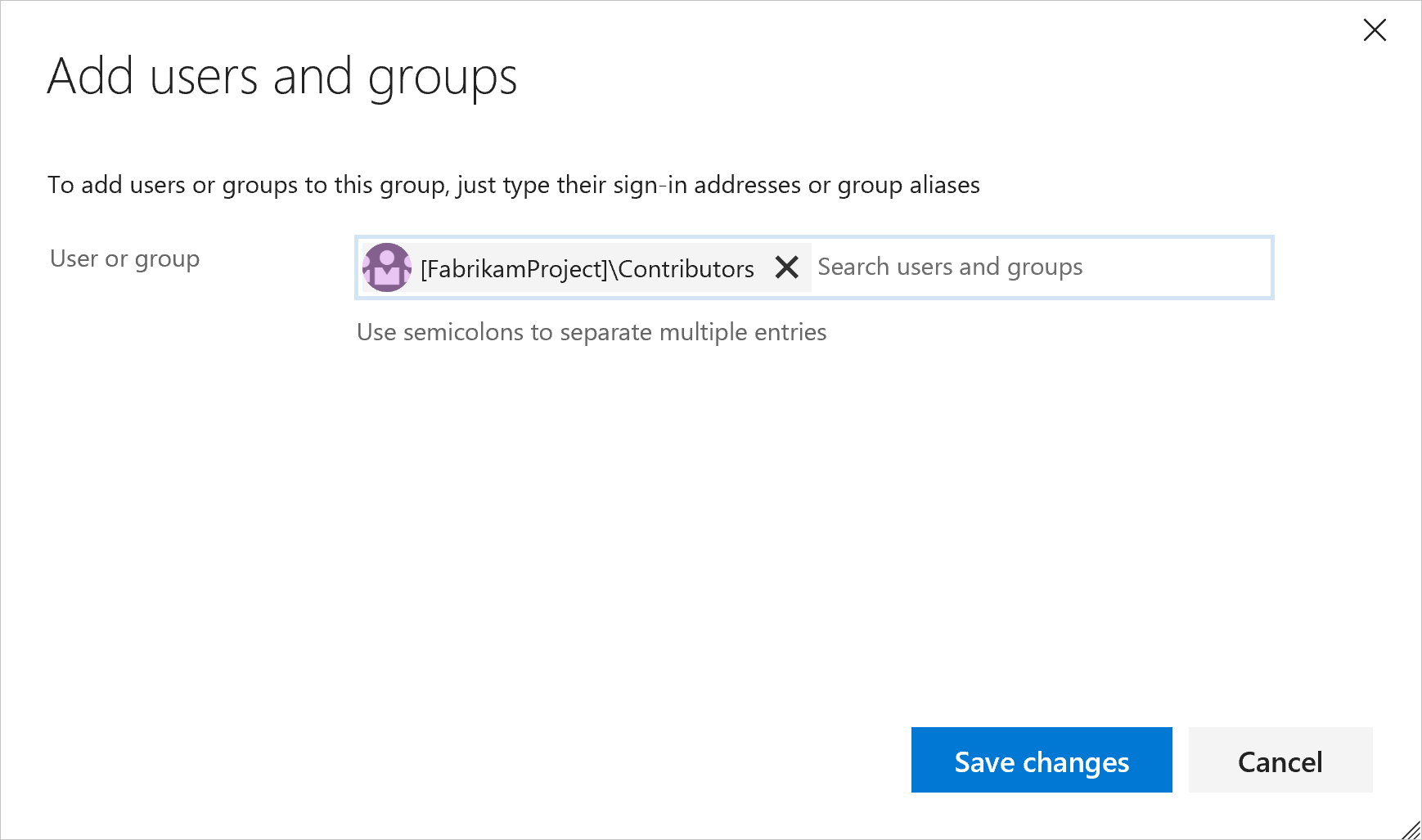

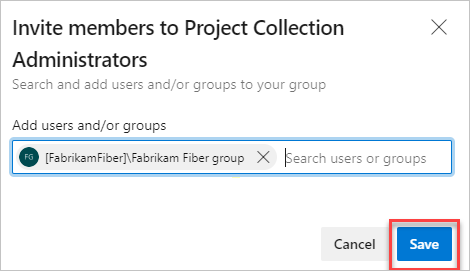

Aggiungere utenti o gruppi e quindi salvare le modifiche.

Le modifiche all'ID Entra di Microsoft potrebbero richiedere fino a 1 ora per essere visibili in Azure DevOps, ma è possibile rivalutare immediatamente le autorizzazioni.

Configurare l'accesso just-in-time per i gruppi amministrativi

Se disponi dell'accesso di Amministratore della raccolta progetti e di Amministratore progetto, puoi modificare la configurazione della tua organizzazione o del tuo progetto. Per migliorare la sicurezza per questi gruppi di amministratori predefiniti, è consigliabile implementare l'accesso JIT usando un gruppo di Microsoft Entra Privileged Identity Management (PIM). Questo approccio consente di concedere autorizzazioni elevate solo quando necessario, riducendo il rischio associato all'accesso permanente.

Configurare l'accesso

- Creare un gruppo di assegnazione ruoli in Microsoft Entra ID.

- Aggiungere il gruppo Microsoft Entra al gruppo Azure DevOps.

Nota

Quando si configura l'accesso JIT usando un gruppo di Microsoft Entra Privileged Identity Management (PIM), assicurarsi che qualsiasi utente con accesso con privilegi elevati mantenga anche l'accesso standard all'organizzazione. In questo modo, possono visualizzare le pagine necessarie e aggiornare le relative autorizzazioni in base alle esigenze.

Utilizzare l'accesso

- Attivare l'accesso.

- Aggiornare le autorizzazioni in Azure DevOps.

- Eseguire l'azione che richiede l'accesso amministratore.

Nota

Gli utenti possiedono accesso elevato in Azure DevOps per un massimo di 1 ora dopo che l'accesso al loro gruppo PIM viene disattivato.