Eseguire la migrazione di Firewall di Azure Standard a Premium con Terraform

Terraform consente di definire, visualizzare in anteprima e distribuire l'infrastruttura cloud. Con Terraform è possibile creare file di configurazione usando la sintassi HCL. La sintassi HCL consente di specificare il provider di servizi cloud, ad esempio Azure, e gli elementi che costituiscono l'infrastruttura cloud. Dopo aver creato i file di configurazione, è necessario creare un piano di esecuzione che consenta di visualizzare in anteprima le modifiche apportate all'infrastruttura prima che vengano distribuite. Dopo aver verificato le modifiche, è possibile applicare il piano di esecuzione per distribuire l'infrastruttura.

Se si usa Terraform per distribuire Firewall di Azure standard con regole classiche, è possibile modificare il file di configurazione di Terraform per eseguire la migrazione del firewall a Firewall di Azure Premium usando un criterio firewall Premium.

In questo articolo vengono illustrate le operazioni seguenti:

- Distribuire un Firewall di Azure standard con regole classiche usando Terraform

- Importare le regole del firewall in un criterio firewall Premium

- Modificare il file di configurazione terraform per eseguire la migrazione del firewall

1. Configurare l'ambiente

- Sottoscrizione di Azure: se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Configurare Terraform: se non è già stato fatto, configurare Terraform usando una delle opzioni seguenti:

2. Implementare il codice Terraform

Creare una directory in cui testare il codice Terraform di esempio e impostarla come directory corrente.

Creare un file denominato

main.tfe inserire il codice seguente:resource "random_pet" "prefix" { prefix = var.prefix length = 1 } resource "azurerm_resource_group" "rg" { name = "${random_pet.prefix.id}-rg" location = var.resource_group_location } resource "azurerm_virtual_network" "vnet" { name = "${random_pet.prefix.id}-vnet" address_space = ["10.0.0.0/16"] location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name } resource "azurerm_subnet" "subnet" { name = "AzureFirewallSubnet" resource_group_name = azurerm_resource_group.rg.name virtual_network_name = azurerm_virtual_network.vnet.name address_prefixes = ["10.0.1.0/24"] } resource "azurerm_public_ip" "pip" { name = "${random_pet.prefix.id}-pip" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name allocation_method = "Static" sku = "Standard" } resource "azurerm_firewall" "main" { name = "${random_pet.prefix.id}-fw" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name sku_name = "AZFW_VNet" sku_tier = "Standard" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } } resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "${random_pet.prefix.id}-app-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "${random_pet.prefix.id}-net-rc" azure_firewall_name = azurerm_firewall.main.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }Creare un file denominato

variables.tfe inserire il codice seguente:variable "resource_group_location" { type = string default = "eastus" description = "Location of the resource group." } variable "prefix" { type = string default = "firewall-standard" description = "Prefix of the resource name" }

3. Inizializzare Terraform

Per inizializzare la distribuzione di Terraform, eseguire terraform init. Questo comando scarica il provider di Azure necessario per gestire le risorse di Azure.

terraform init -upgrade

Punti principali:

- Il parametro

-upgradeaggiorna i plug-in del provider necessari alla versione più recente conforme ai vincoli di versione della configurazione.

4. Creare un piano di esecuzione terraform

Eseguire terraform plan per creare un piano di esecuzione.

terraform plan -out main.tfplan

Punti principali:

- Il comando

terraform planconsente di creare un piano di esecuzione, ma non di eseguirlo. Determina invece le azioni necessarie per creare la configurazione specificata nei file di configurazione. Questo modello consente di verificare se il piano di esecuzione corrisponde alle aspettative prima di apportare modifiche alle risorse effettive. - Il parametro

-outfacoltativo consente di specificare un file di output per il piano. L'uso del parametro-outgarantisce che il piano esaminato sia esattamente quello che viene applicato.

5. Applicare un piano di esecuzione terraform

Eseguire terraform apply per applicare il piano di esecuzione all'infrastruttura cloud.

terraform apply main.tfplan

Punti principali:

- Il comando

terraform applydi esempio presuppone che in precedenza sia stato eseguitoterraform plan -out main.tfplan. - Se è stato specificato un nome di file diverso per il parametro

-out, usare lo stesso nome di file nella chiamata aterraform apply. - Se non è stato usato il parametro

-out, chiamareterraform applysenza parametri.

6. Importare le regole del firewall in un criterio Premium

A questo punto è disponibile un firewall standard con regole classiche. Creare quindi un criterio firewall Premium e importare le regole dal firewall.

- Nel portale di Azure fare clic su Crea una risorsa.

- Cercare i criteri firewall e selezionarlo.

- Seleziona Crea.

- Per Gruppo di risorse selezionare test-resources .

- In Nome digitare prem-pol.

- In Area selezionare Stati Uniti orientali.

- Per Livello criteri selezionare Premium.

- Selezionare Avanti: DNS Impostazioni e continuare fino a raggiungere la pagina Regole.

- Nella pagina Regole selezionare Importa regole da un Firewall di Azure.

- Selezionare testfirewall e quindi selezionare Importa.

- Selezionare Rivedi e crea.

- Seleziona Crea.

7. Modificare il file di configurazione terraform per eseguire la migrazione del firewall

Aprire il main.tf file e apportare le modifiche seguenti:

Aggiungere la sezione "data" seguente:

data "azurerm_firewall_policy" "prem-pol" { name = "prem-pol" resource_group_name = azurerm_resource_group.rg.name }Modificare la risorsa del firewall:

resource "azurerm_firewall" "fw" { name = "testfirewall" location = azurerm_resource_group.rg.location resource_group_name = azurerm_resource_group.rg.name firewall_policy_id = data.azurerm_firewall_policy.prem-pol.id sku_tier = "Premium" ip_configuration { name = "configuration" subnet_id = azurerm_subnet.subnet.id public_ip_address_id = azurerm_public_ip.pip.id } }Eliminare le raccolte regole classiche:

resource "azurerm_firewall_application_rule_collection" "app-rc" { name = "apptestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "testrule" source_addresses = [ "10.0.0.0/16", ] target_fqdns = [ "*.google.com", ] protocol { port = "443" type = "Https" } } } resource "azurerm_firewall_network_rule_collection" "net-rc" { name = "nettestcollection" azure_firewall_name = azurerm_firewall.fw.name resource_group_name = azurerm_resource_group.rg.name priority = 100 action = "Allow" rule { name = "dnsrule" source_addresses = [ "10.0.0.0/16", ] destination_ports = [ "53", ] destination_addresses = [ "8.8.8.8", "8.8.4.4", ] protocols = [ "TCP", "UDP", ] } }

8. Applicare il piano di esecuzione terraform modificato

terraform plan -out main.tfplanterraform apply main.tfplan

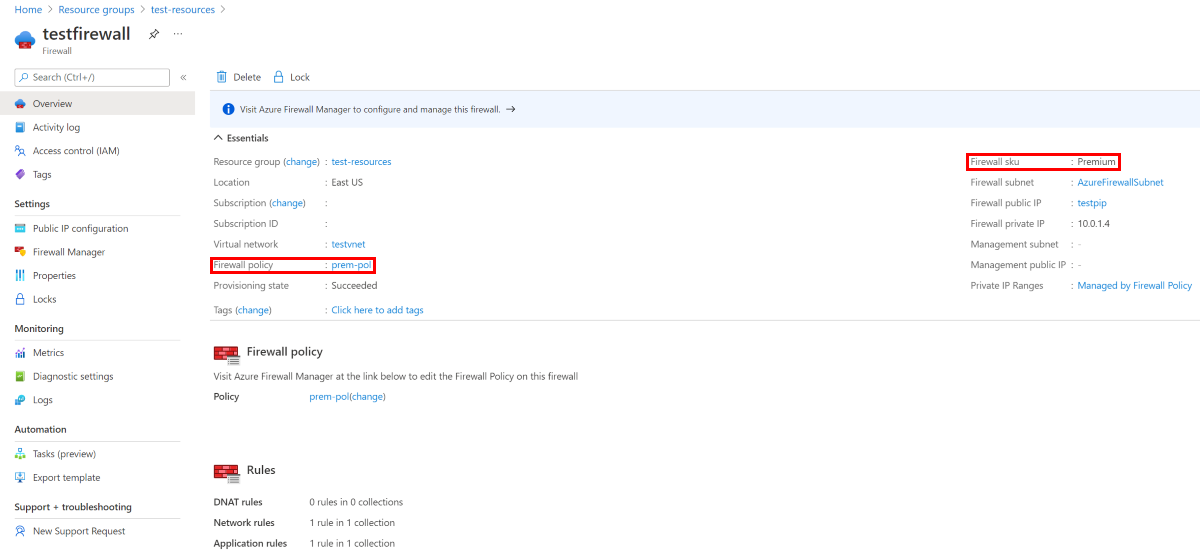

9. Verificare i risultati

- Selezionare il gruppo di risorse test-resources .

- Selezionare la risorsa testfirewall .

- Verificare che lo SKU del firewall sia Premium.

- Verificare che il firewall usi i criteri firewall prem-pol .

10. Pulire le risorse

Quando le risorse create tramite Terraform non sono più necessarie, eseguire i passaggi seguenti:

Eseguire il piano Terraform e specificare il flag

destroy.terraform plan -destroy -out main.destroy.tfplanPunti principali:

- Il comando

terraform planconsente di creare un piano di esecuzione, ma non di eseguirlo. Determina invece le azioni necessarie per creare la configurazione specificata nei file di configurazione. Questo modello consente di verificare se il piano di esecuzione corrisponde alle aspettative prima di apportare modifiche alle risorse effettive. - Il parametro

-outfacoltativo consente di specificare un file di output per il piano. L'uso del parametro-outgarantisce che il piano esaminato sia esattamente quello che viene applicato.

- Il comando

Eseguire terraform apply per applicare il piano di esecuzione.

terraform apply main.destroy.tfplan

Risolvere i problemi di Terraform in Azure

Risolvere i problemi comuni relativi all'uso di Terraform in Azure