Abilitare l'autorizzazione e l'autenticazione dell'utente finale durante la migrazione di app Java in WebLogic Server ad Azure

Questa guida consente di abilitare l'autenticazione e l'autorizzazione dell'utente finale di livello aziendale per le app Java in WebLogic Server usando Microsoft Entra ID.

Gli sviluppatori Java EE prevedono che i meccanismi di sicurezza della piattaforma standard funzionino come previsto, anche quando si spostano i carichi di lavoro in Azure.

Le applicazioni Azure Oracle WebLogic Server (WLS) consentono di popolare l'area di autenticazione di sicurezza predefinita con gli utenti di Microsoft Entra Domain Services. Quando si usa l'elemento standard <security-role> nelle applicazioni Java EE in Azure, le informazioni utente passano da Microsoft Entra Domain Services tramite Lightweight Directory Access Protocol (LDAP).

Questa guida è divisa in due parti. Se Microsoft Entra Domain Services è già esposto con LDAP sicuro, è possibile passare alla sezione Configura WLS .

In questa guida si apprenderà come:

- Creare e configurare un dominio gestito di Microsoft Entra Domain Services.

- Configurare LDAP (Lightweight Directory Access Protocol) sicuro per un dominio gestito di Microsoft Entra Domain Services.

- Abilitare WebLogic Server per accedere a LDAP come area di autenticazione di sicurezza predefinita.

Questa guida non consente di riconfigurare una distribuzione esistente di Microsoft Entra ID Domain Services. Tuttavia, dovrebbe essere possibile seguire questa guida e vedere i passaggi che è possibile ignorare.

Prerequisiti

- Una sottoscrizione di Azure. Se non hai una sottoscrizione di Azure, crea un account gratuito.

- Possibilità di distribuire Microsoft Entra Domain Services. Per altre informazioni, vedere Creare e configurare un dominio gestito di Microsoft Entra Domain Services.

- Possibilità di distribuire una delle applicazioni WLS di Azure elencate in Quali sono le soluzioni per l'esecuzione di Oracle WebLogic Server in Azure Macchine virtuali?

- Un computer locale con Windows con sottosistema Windows per Linux (WSL), GNU/Linux o macOS installato.

- Interfaccia della riga di comando di Azure versione 2.54.0 o successiva.

Prendere in considerazione il contesto di migrazione

L'elenco seguente descrive alcuni aspetti da considerare sulla migrazione delle installazioni WLS locali e dell'ID Microsoft Entra:

- Se si dispone già di un tenant di Microsoft Entra ID senza Servizi di dominio esposti tramite LDAP, questa guida illustra come esporre la funzionalità LDAP e integrarla con WLS.

- Se lo scenario prevede una foresta Active Directory locale, prendere in considerazione l'implementazione di una soluzione ibrida di gestione delle identità con Microsoft Entra ID. Per altre informazioni, vedere la documentazione delle identità ibride.

- Se si dispone già di una distribuzione Active Directory locale Domain Services (AD DS), esplorare i percorsi di migrazione in Confrontare i servizi di Dominio di Active Directory autogestito, Microsoft Entra ID e Servizi di dominio Microsoft Entra gestiti.

- Se si sta ottimizzando per il cloud, questa guida illustra come iniziare da zero con LDAP e WLS di Microsoft Entra ID Domain Services.

- Per una panoramica completa della migrazione di WebLogic Server a Macchine virtuali di Azure, vedere Eseguire la migrazione di applicazioni WebLogic alle macchine virtuali di Azure.

- Per altre informazioni su Active Directory e Microsoft Entra ID, vedere Confrontare Active Directory con Microsoft Entra ID.

Configurare il dominio gestito di Microsoft Entra Domain Services

Questa sezione illustra tutti i passaggi per mettere in piedi un dominio gestito di Microsoft Entra Domain Services integrato con WLS. Microsoft Entra ID non supporta direttamente il protocollo LDAP (Lightweight Directory Access Protocol) o LDAP sicuro. Il supporto viene invece abilitato tramite l'istanza di dominio gestita di Microsoft Entra Domain Services all'interno del tenant microsoft Entra ID.

Nota

Questa guida usa la funzionalità dell'account utente "solo cloud" di Microsoft Entra Domain Services. Altri tipi di account utente sono supportati, ma non sono descritti in questa guida.

Creare e configurare un dominio gestito di Microsoft Entra Domain Services

Questo articolo usa un'esercitazione separata per configurare un dominio gestito di Microsoft Entra Domain Services.

Completare l'esercitazione Creare e configurare un dominio gestito di Microsoft Entra Domain Services fino a ma non includere la sezione Abilitare gli account utente per Servizi di dominio. Questa sezione richiede un trattamento speciale nel contesto di questa esercitazione, come descritto nella sezione successiva. Assicurarsi di completare interamente e nel modo corretto le azioni per il DNS.

Annotare il valore specificato quando si completa il passaggio "Immettere un nome di dominio DNS per il dominio gestito". Verrà usato più avanti in questo articolo.

Creare gli utenti e reimpostare le password

I passaggi seguenti illustrano come creare utenti e modificare le password, che è necessario per far sì che gli utenti vengano propagati correttamente tramite LDAP. Se si dispone di un dominio gestito di Microsoft Entra Domain Services esistente, questi passaggi potrebbero non essere necessari.

- All'interno del portale di Azure, verificare che la sottoscrizione corrispondente al tenant di Microsoft Entra ID sia la directory attualmente attiva. Per informazioni su come selezionare la directory corretta, vedere Associare o aggiungere una sottoscrizione di Azure al tenant di Microsoft Entra. Se la directory non corretta è selezionata, non è possibile creare utenti oppure creare utenti nella directory errata.

- Nella casella di ricerca nella parte superiore del portale di Azure immettere Utenti.

- Selezionare Nuovo utente.

- Assicurarsi che l'opzione Crea utente sia selezionata.

- Immettere i valori per Nome utente, nome, Nome e Cognome. Lasciare i valori predefiniti negli altri campi.

- Seleziona Crea.

- Selezionare l'utente appena creato nella tabella.

- Selezionare Reimposta password.

- Nel pannello visualizzato selezionare Reimposta password.

- Prendere nota della password temporanea.

- In una finestra del browser privato o in incognito visitare il portale di Azure e accedere con le credenziali e la password dell'utente.

- Modificare la password quando viene richiesto. Prendere nota della nuova password. Si userà in seguito.

- Disconnettersi e chiudere la finestra "incognito".

Ripetere i passaggi da "Select New user" (Seleziona nuovo utente) tramite "Disconnetti e chiudi" per ogni utente che si vuole abilitare.

Configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services

Questa sezione fa riferimento a un'esercitazione distinta per estrarre i valori da usare per la configurazione di WLS.

Aprire prima di tutto l'esercitazione Configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services in una finestra separata del browser per esaminare le varianti riportate di seguito durante l'esercitazione.

Quando si raggiunge la sezione Esportare un certificato per i computer client, prendere nota della posizione in cui si salva il file di certificato che termina in .cer. Il certificato viene usato come input per la configurazione WLS.

Quando si raggiunge la sezione Bloccare l'accesso LDAP sicuro su Internet, specificare Any come origine. Più avanti in questa guida si restringe la regola di sicurezza con un indirizzo IP specifico.

Prima di eseguire i passaggi descritti in Testare le query nel dominio gestito, seguire questa procedura per consentire il corretto funzionamento del test:

Nella portale di Azure visitare la pagina di panoramica per l'istanza di Microsoft Entra Domain Services.

Nell'area Impostazioni selezionare Proprietà.

Nel riquadro di destra della pagina scorrere verso il basso fino a visualizzare il gruppo Admin. In questa sezione deve essere presente un collegamento ad Amministratori di AAD DC. Selezionare il collegamento.

Nella sezione Gestisci selezionare Membri.

Selezionare Aggiungi membri.

Nel campo di testo Cerca immettere alcuni caratteri per individuare uno degli utenti creati in un passaggio precedente.

Selezionare l'utente e quindi attivare il pulsante Seleziona.

Questo è l'utente che è necessario usare quando si eseguono i passaggi della sezione Testare le query sul dominio gestito.

Nota

L'elenco seguente fornisce alcuni suggerimenti sull'esecuzione di query sui dati LDAP, che è necessario eseguire per raccogliere alcuni valori necessari per la configurazione WLS:

- L'esercitazione consiglia di usare il programma Windows LDP.exe. Questo programma è disponibile solo per Windows. Per gli utenti non Windows, è anche possibile usare Apache Directory Studio per lo stesso scopo.

- Quando si accede a LDAP con LDP.exe, il nome utente è solo la parte precedente a @. Se ad esempio l'utente è

alice@contoso.onmicrosoft.com, il nome utente per l'azione di binding di LDP.exe saràalice. Inoltre, lasciare LDP.exe in esecuzione e connesso per l'uso nei passaggi successivi.

Nella sezione Configurare la zona DNS per l'accesso esterno prendere nota del valore dell'indirizzo IP esterno di LDAP sicuro. Si userà in seguito.

Se il valore dell'indirizzo IP esterno LDAP sicuro non è facilmente evidente, seguire questa procedura per ottenere l'indirizzo IP:

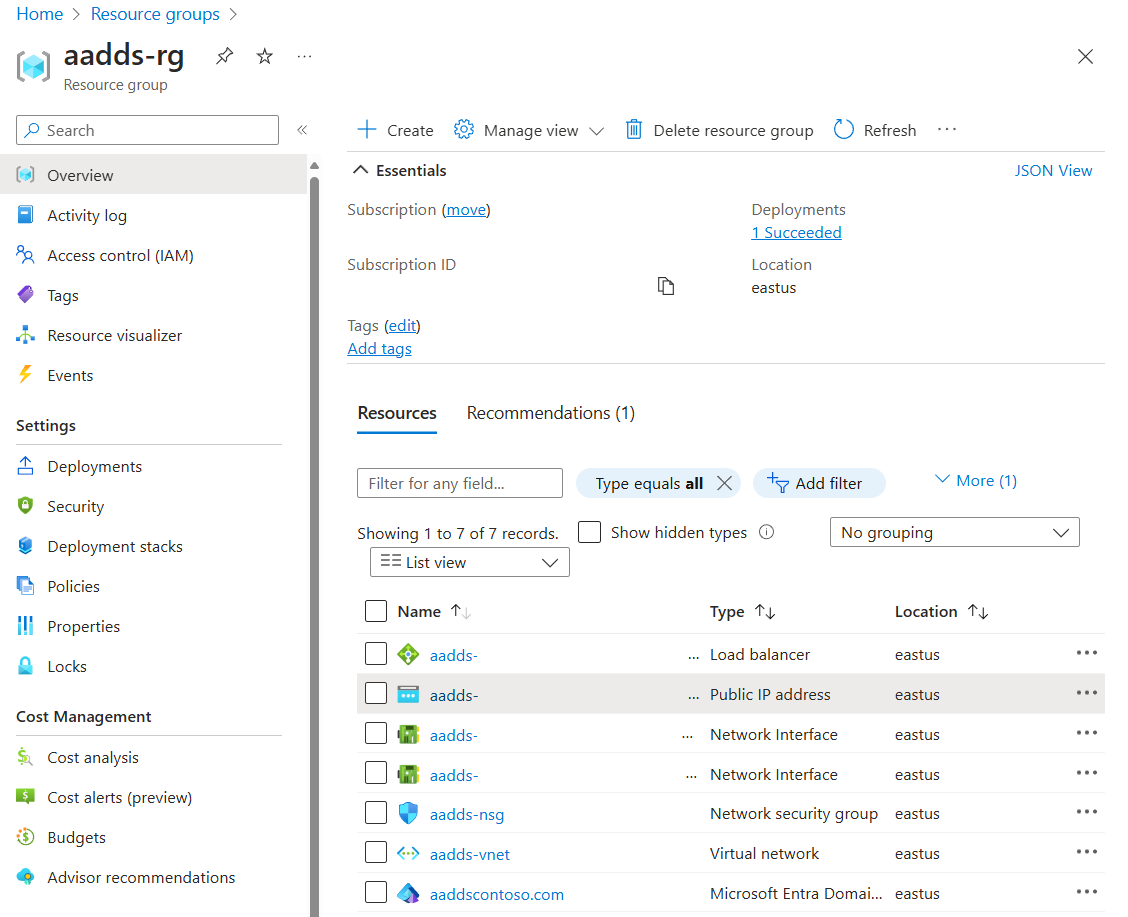

Nella portale di Azure trovare il gruppo di risorse che contiene la risorsa Servizi di dominio Microsoft Entra.

Nell'elenco delle risorse selezionare la risorsa indirizzo IP pubblico per la risorsa Servizi di dominio Microsoft Entra, come illustrato nello screenshot seguente. L'indirizzo IP pubblico inizia probabilmente con

aadds.

Non eseguire i passaggi descritti in Pulire le risorse fino a quando non viene richiesto di farlo in questa guida.

Tenendo presente queste variazioni, completare Configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services. È ora possibile raccogliere i valori che è necessario fornire alla configurazione WLS.

Nota

Attendere il completamento dell'elaborazione della configurazione LDAP sicura prima di passare alla sezione successiva.

Disabilitare il protocollo TLS v1 vulnerabile

Per impostazione predefinita, Microsoft Entra Domain Services abilita l'uso di TLS v1, considerato debole e non supportato in WebLogic Server 14 e versioni successive.

Questa sezione illustra come disabilitare la crittografia TLS v1.

Innanzitutto, ottenere l'ID risorsa del dominio gestito del servizio di dominio Microsoft Entra che abilita LDAP. Il comando seguente ottiene l'ID di un'istanza del servizio di dominio di Azure denominata aaddscontoso.com in un gruppo di risorse denominato aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Per disabilitare TLS v1, usare il comando seguente:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

L'output viene visualizzato "tlsV1": "Disabled" per domainSecuritySettings, come illustrato nell'esempio seguente:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Per altre informazioni, vedere Protezione avanzata di un dominio gestito di Microsoft Entra Domain Services.

Nota

Se si aggiunge un blocco alla risorsa o al gruppo di risorse, viene visualizzato un messaggio di errore quando si tenta di aggiornare il dominio gestito, ad esempio: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Annotare le informazioni seguenti per il dominio gestito del servizio di dominio Microsoft Entra. Queste informazioni vengono usate in una sezione successiva.

| Proprietà | Descrizione |

|---|---|

| Host del server | Questo valore è il nome DNS pubblico salvato durante il completamento di Crea e configura un dominio gestito di Servizi di dominio Microsoft Entra ID. |

| Indirizzo IP esterno per LDAP sicuro | Questo valore è il valore dell'indirizzo IP esterno LDAP sicuro salvato nella sezione Configurare la zona DNS per l'accesso esterno. |

| Server principale | Per ottenere questo valore, tornare a LDP.exe e seguire questa procedura per ottenere il valore per l'entità per l'uso solo nel cloud:

|

| DN di base utente e DN di base gruppo | Ai fini di questa esercitazione, i valori per entrambe queste proprietà sono gli stessi: l'entità di sicurezza di OU=AADDC Users. |

| Password per l'entità | Questo valore è la password per l'utente aggiunto al AAD DC Administrators gruppo. |

| Chiave pubblica per la connessione LDAPS al servizio di dominio Microsoft Entra | Questo valore è il file di .cer a cui è stato chiesto di risparmiare quando è stata completata la sezione Esportare un certificato per i computer client. |

Configurare WLS

Questa sezione consente di raccogliere i valori dei parametri dal dominio gestito del servizio di dominio Microsoft Entra distribuito in precedenza.

Quando si distribuisce una delle app Azure licazioni elencate in Quali sono le soluzioni per l'esecuzione di Oracle WebLogic Server in Azure Macchine virtuali?, è possibile seguire la procedura per integrare il dominio gestito di Microsoft Entra Domain Service con WLS.

Al termine della distribuzione dell'applicazione Azure, seguire questa procedura per trovare l'URL per accedere alla Console di amministrazione WebLogic:

- Aprire il portale di Azure e passare al gruppo di risorse di cui è stato effettuato il provisioning.

- Nella sezione Impostazionidel riquadro di spostamento selezionare Distribuzioni. Viene visualizzato un elenco ordinato delle distribuzioni in questo gruppo di risorse, con quello più recente.

- Scorrere fino alla voce meno recente in questo elenco. Questa voce corrisponde alla distribuzione avviata nella sezione precedente. Selezionare la distribuzione meno recente, il cui nome inizia con qualcosa di simile a

oracle.. - Selezionare Output. Questa opzione mostra l'elenco di output della distribuzione.

- Il valore adminConsole è il collegamento completo, pubblico e visibile a Internet alla console di amministrazione di WLS. Selezionare l'icona di copia accanto al valore del campo per copiare il collegamento negli Appunti e salvarlo in un file.

Nota

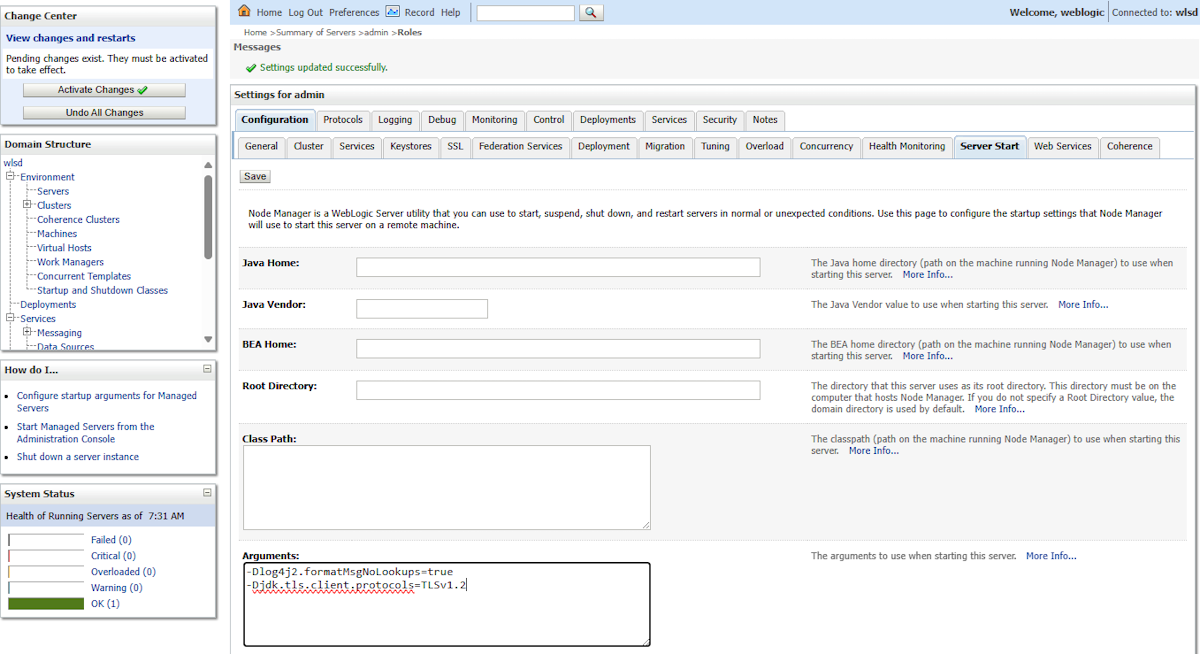

Questa esercitazione illustra come usare TLS v1.2 per connettersi al server LDAP del dominio gestito del servizio di dominio Microsoft Entra. Per garantire la compatibilità, è necessario abilitare TLS v1.2 per le distribuzioni in JDK 8.

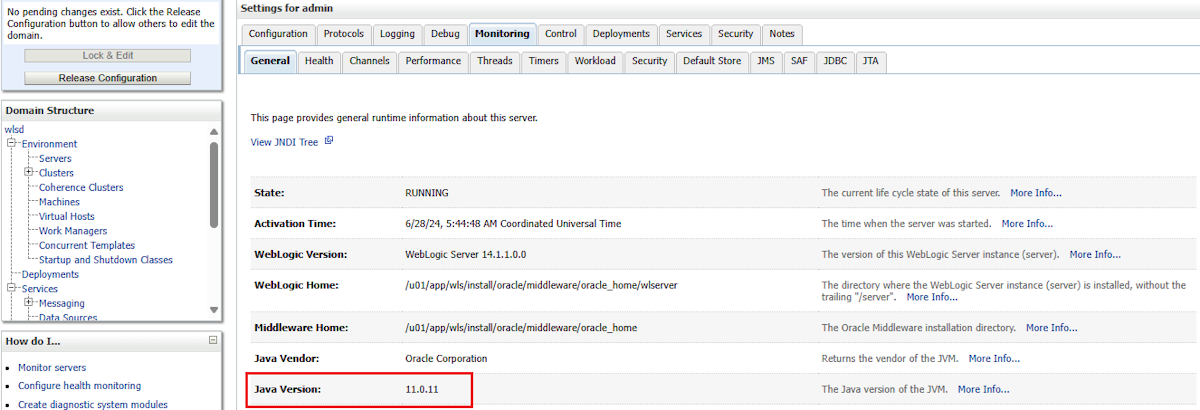

Per verificare la versione di JDK, seguire questa procedura:

Incollare il valore di adminConsole nella barra degli indirizzi del browser, quindi accedere alla console di amministrazione di WLS.

In Struttura di dominio selezionare Environment Servers admin>) e quindi trovare Java Version (Versione Java).

Se la versione java è 8, abilitare TLS v1.2 attenendosi alla procedura seguente:

Integrare il dominio gestito del servizio di dominio Microsoft Entra con WLS

Con il server di amministrazione WebLogic in esecuzione e il dominio gestito del Servizio di dominio Microsoft Entra distribuito e protetto con LDAP, è ora possibile avviare la configurazione.

Caricare e importare la CA pubblica

WLS comunica con il dominio gestito tramite LDAP sicuro (LDAPS), ovvero LDAP su SSL (Secure Sockets Layer) o Transport Layer Security (TLS). Per stabilire questa connessione, è necessario caricare e importare il certificato dell'autorità di certificazione pubblica (un file di .cer ) nell'archivio chiavi di attendibilità WLS.

Caricare e importare il certificato nella macchina virtuale che esegue il server di amministrazione attenendosi alla procedura seguente:

Abilitare l'accesso a

adminVMseguendo le istruzioni nella sezione Connettersi alla macchina virtuale di Avvio rapido: Distribuire WebLogic Server in Azure Macchine virtuali.Aprire un terminale Bash, quindi caricare il certificato usando i comandi seguenti. Sostituire il

ADMIN_PUBLIC_IPvalore con il valore reale, che è possibile trovare nella portale di Azure. È necessario immettere la password usata per connettere il computer.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Dopo aver caricato il certificato, è necessario spostarlo nella cartella di dominio WLS /u01/domains e modificarne la proprietà

oracle:oracleusando i comandi seguenti:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Importare il certificato nell'archivio chiavi. L'applicazione Azure effettua il provisioning di WLS con un archivio trust predefinito in

<jvm-path-to-security>/cacerts. Il percorso specifico può variare a seconda della versione di JDK. È possibile importare la CA pubblica del dominio gestito del servizio di dominio Microsoft Entra attenendosi alla procedura seguente:Eseguire una query sullo script usato per impostare le variabili di ambiente di dominio.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHImportare la CA usando il comando seguente. Prestare attenzione alla versione Java, che è stata archiviata nella sezione precedente.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

L'output dovrebbe essere simile all'esempio seguente:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Nota

Se si personalizza l'archivio attendibilità, è necessario importare la CA pubblica del dominio gestito del servizio di dominio entra nell'archivio chiavi di attendibilità. Non è necessario importare il certificato nei server gestiti WLS. Per altre informazioni, vedere Configurazione di WebLogic per l'uso di LDAP.

Configurare la verifica del nome host WLS

Poiché Configura LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services usa un carattere jolly *.aaddscontoso.com per il nome host nel certificato, è necessario configurare il server di amministrazione WLS con la verifica del nome host appropriata. Usare la procedura seguente per disabilitare la verifica. Per WLS 14 e versioni successive, è invece possibile selezionare Verifica nome host con caratteri jolly.

- Incollare il valore di adminConsole nel browser e accedere alla console di amministrazione di WLS.

- Nel Centro modifiche selezionare Blocca e modifica.

- Selezionare >Avanzato.

- Accanto a Verifica nome host selezionare Nessuno.

- Selezionare Salva e attiva modifiche per salvare la configurazione.

Risolvere il traffico per l'accesso LDAP sicuro

Con l'accesso LDAP sicuro abilitato tramite Internet, è possibile aggiornare la zona DNS in modo che i computer client possano trovare questo dominio gestito. Il valore dell'indirizzo IP esterno LDAP sicuro è elencato nella scheda Proprietà per il dominio gestito. Per altre informazioni, vedere Configurare la zona DNS per l'accesso esterno.

Se non si dispone di una zona DNS registrata, è possibile aggiungere una voce nel adminVM file hosts per risolvere il traffico per ldaps.<managed-domain-dns-name> (di seguito ldaps.aaddscontoso.com) all'indirizzo IP esterno. Modificare il valore con i valori prima di eseguire i comandi seguenti:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Eseguire il comando seguente per riavviare il server di amministrazione per caricare le configurazioni:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Creare e configurare il provider di autenticazione LDAP

Dopo aver risolto il traffico di accesso LDAP importato e sicuro, è possibile configurare il provider LDAP dalla console WLS seguendo questa procedura:

Incollare il valore adminConsole nella barra degli indirizzi del browser e accedere alla console di amministrazione di WLS.

In Centro modifiche selezionare Blocca e modifica.

In Struttura di dominio selezionare Area di autenticazione di>sicurezza provider>Nuovo e usare i valori seguenti per creare un nuovo provider di autenticazione.

- In Nome immettere

AzureEntraIDLDAPProvider. - In Tipo selezionare

ActiveDirectoryAuthenticator.

- In Nome immettere

Per salvare le modifiche, fare clic su OK.

Nell'elenco del provider selezionare AzureEntraIDLDAPProvider.

Per Configuration Common Control Flag (Flag>) selezionare SUFFICIENTI.

Selezionare Salva per salvare le modifiche.

Per Configuration Provider Specific (Specifica provider di configurazione>) immettere le informazioni di connessione al dominio gestito di Microsoft Entra Domain Services ottenute in precedenza. I passaggi per ottenere il valore sono elencati nella tabella configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services.

Compilare i campi obbligatori seguenti, mantenendo gli altri campi con i valori predefiniti:

Articolo Valore Valore di esempio Host DNS del dominio gestito LDAP, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPorta 636636Server principale Entità dell'utente solo cloud CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comCredenziali Credenziali dell'utente solo cloud - SSLEnabled Selected - DN di base utente Nome distinto della base utente (DN) OU=AADDC Users,DC=aaddscontoso,DC=comFiltro nome utente (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Attributo nome utente sAMAccountNamesAMAccountNameClasse oggetto User useruserDN base gruppo DN di base del gruppo. OU=AADDC Users,DC=aaddscontoso,DC=comRicerca appartenenza a gruppi limitlimitMax Group Membership Search Level 11Usare i gruppi di token per la ricerca dell'appartenenza ai gruppi Selected - Dimensioni pool di connessioni 55Connect Timeout 120120Limite tentativi di connessione 55Limite di tempo risultati 300300Keep Alive abilitato Selected - Cache abilitata Selected - Dimensioni cache 40004000Durata (TTL cache) 300300Selezionare Salva per salvare il provider.

Selezionare Prestazioni accanto a Configurazione.

Selezionare Abilita la memorizzazione nella cache della gerarchia di appartenenza ai gruppi.

Selezionare Abilita SID per raggruppare la memorizzazione nella cache.

Seleziona Salva per salvare la configurazione.

Selezionare Attiva modifiche per richiamare le modifiche.

Nota

Prestare attenzione al nome host del server LDAP. Deve essere nel formato ldaps.<managed-domain-dns-name>. In questo esempio il valore è ldaps.aaddscontoso.com.

Se si verifica un errore, [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP serverad esempio , provare a riavviare adminVM per risolvere il problema.

Per rendere effettive le modifiche, è necessario riavviare il server di amministrazione WLS. Eseguire il comando seguente per riavviare il server di amministrazione:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Nota

Se si esegue l'autenticazione di un'applicazione in un cluster con utenti di Microsoft Entra ID, è necessario riavviare il server gestito per attivare il provider. A tale scopo, riavviare la macchina virtuale che ospita il server.

Convalida

Dopo il riavvio del server di amministrazione, seguire questa procedura per verificare che l'integrazione sia riuscita:

- Passare alla console di amministrazione di WLS.

- Nel riquadro di spostamento espandere l'albero e selezionare Aree>di autenticazione di sicurezza provider myrealm.>

- Se l'integrazione ha avuto esito positivo, è possibile trovare il provider microsoft Entra ID, ad esempio

AzureEntraIDLDAPProvider. - Nel riquadro di spostamento espandere l'albero e selezionare >>Utenti e gruppi.

- Se l'integrazione ha avuto esito positivo, è possibile trovare gli utenti del provider Microsoft Entra ID.

Nota

Il caricamento degli utenti richiede alcuni minuti la prima volta che si accede a Utenti e gruppi. WLS memorizza nella cache gli utenti ed è più veloce per l'accesso successivo.

Bloccare l'accesso LDAP sicuro su Internet

Durante l'esecuzione del protocollo LDAP sicuro nei passaggi precedenti, impostare l'origine come Qualsiasi per la AllowLDAPS regola nel gruppo di sicurezza di rete. Ora che il server di amministrazione WLS viene distribuito e connesso a LDAP, ottenere il relativo indirizzo IP pubblico usando il portale di Azure. Vedere Bloccare l'accesso LDAP sicuro tramite Internet e sostituire Qualsiasi con l'indirizzo IP specifico del server di amministrazione di WLS.

Pulire le risorse

A questo punto è possibile seguire la procedura descritta nella sezione Pulire le risorse di Configurare LDAP sicuro per un dominio gestito di Microsoft Entra Domain Services.

Passaggi successivi

Esplorare altri aspetti della migrazione delle app WebLogic Server ad Azure.