Novità dell'archivio in Microsoft Defender per IoT per le organizzazioni

Nota

Azure Defender per IoT è stato rinominato in Microsoft Defender per IoT.

Questo articolo funge da archivio per le funzionalità e i miglioramenti rilasciati per Microsoft Defender per IoT per le organizzazioni più di nove mesi fa.

Per gli aggiornamenti più recenti, vedere Novità di Microsoft Defender per IoT?

Le funzionalità indicate di seguito sono disponibili in ANTEPRIMA. Le condizioni supplementari per l'anteprima di Azure includono altri termini legali applicabili alle funzionalità di Azure in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Dicembre 2021

Versione software del sensore: 10.5.4

- Integrazione migliorata con Microsoft Sentinel (anteprima)

- Vulnerabilità di Apache Log4j

- Invio di avvisi

Integrazione migliorata con Microsoft Sentinel (anteprima)

La nuova soluzione IoT OT Threat Monitoring con Defender per IoT è disponibile e offre funzionalità avanzate per l'integrazione di Microsoft Defender per IoT con Microsoft Sentinel. La soluzione IoT OT Threat Monitoring con Defender per IoT è un set di contenuti in bundle, tra cui regole di analisi, cartelle di lavoro e playbook, configurati specificamente per i dati di Defender per IoT. Questa soluzione supporta attualmente solo le reti operative (OT/ICS).

Per informazioni sull'integrazione con Microsoft Sentinel, vedere Esercitazione: Integrare Defender per IoT e Sentinel

Vulnerabilità di Apache Log4j

La versione 10.5.4 di Microsoft Defender per IoT riduce la vulnerabilità di Apache Log4j. Per informazioni dettagliate, vedere l'aggiornamento degli avvisi di sicurezza.

Creazione di avvisi

La versione 10.5.4 di Microsoft Defender per IoT offre importanti miglioramenti agli avvisi:

- Gli avvisi per determinati eventi secondari o casi perimetrali sono ora disabilitati.

- Per determinati scenari, gli avvisi simili vengono ridotti a icona in un singolo messaggio di avviso.

Queste modifiche riducono il volume degli avvisi e consentono un'analisi più efficiente della destinazione e dell'analisi degli eventi operativi e della sicurezza.

Per altre informazioni, vedere Tipi di avviso e descrizioni di monitoraggio OT.

Avvisi disabilitati in modo permanente

Gli avvisi elencati di seguito sono disabilitati definitivamente con la versione 10.5.4. Il rilevamento e il monitoraggio sono ancora supportati per il traffico associato agli avvisi.

Avvisi del motore di criteri

- Chiamate alle procedure RPC

- Server HTTP non autorizzato

- Utilizzo anomalo degli indirizzi MAC

Avvisi disabilitati per impostazione predefinita

Gli avvisi elencati di seguito sono disabilitati per impostazione predefinita con la versione 10.5.4. È possibile riabilitare gli avvisi dalla pagina Supporto della console del sensore, se necessario.

Avviso del motore anomalie

- Numero anomalo di parametri nell'intestazione HTTP

- Lunghezza intestazione HTTP anomala

- Contenuto intestazione HTTP non valido

Avvisi del motore operativo

- Errore del client HTTP

- Operazione RPC non riuscita

Avvisi del motore di criteri

La disabilitazione di questi avvisi disabilita anche il monitoraggio del traffico correlato. In particolare, questo traffico non verrà segnalato nei report di data mining.

- Avviso di comunicazione HTTP non valido e traffico di data mining HTTP Connessione ions

- Avviso dell'agente utente HTTP non autorizzato e traffico di data mining degli agenti utente HTTP

- Traffico di data mining di azioni SOAP HTTP e azioni SOAP HTTP non autorizzate

Funzionalità degli avvisi aggiornata

Avviso operazione database non autorizzata In precedenza, questo avviso riguardava gli avvisi DDL e DML e la creazione di report di data mining. Ora:

- Traffico DDL: sono supportati avvisi e monitoraggio.

- Traffico DML: il monitoraggio è supportato. Gli avvisi non sono supportati.

Nuovo avviso Rilevato asset Questo avviso è disabilitato per i nuovi dispositivi rilevati nelle subnet IT. L'avviso Nuovo asset rilevato viene ancora attivato per i nuovi dispositivi individuati nelle subnet OT. Le subnet OT vengono rilevate automaticamente e possono essere aggiornate dagli utenti, se necessario.

Avvisi ridotti al minimo

L'attivazione degli avvisi per scenari specifici è stata ridotta a icona per ridurre il volume degli avvisi e semplificare l'analisi degli avvisi. In questi scenari, se un dispositivo esegue attività ripetute sulle destinazioni, viene attivato un avviso una sola volta. In precedenza, è stato attivato un nuovo avviso ogni volta che è stata eseguita la stessa attività.

Questa nuova funzionalità è disponibile negli avvisi seguenti:

- Avvisi rilevati dall'analisi delle porte, in base all'attività del dispositivo di origine (generato dal motore anomalie)

- Avvisi malware, in base all'attività del dispositivo di origine. (generato dal motore malware).

- Sospetto di avvisi di attacco Denial of Service, in base all'attività del dispositivo di destinazione (generato dal motore malware)

Novembre 2021

Versione software del sensore: 10.5.3

I miglioramenti delle funzionalità seguenti sono disponibili con la versione 10.5.3 di Microsoft Defender per IoT.

La console di gestione locale include una nuova API per supportare l'integrazione di ServiceNow. Per altre informazioni, vedere Informazioni di riferimento sulle API di integrazione per le console di gestione locali (anteprima pubblica).

Sono stati apportati miglioramenti all'analisi del traffico di rete di più dissetori del protocollo OT e ICS.

Nell'ambito della manutenzione automatizzata, gli avvisi archiviati che superano i 90 giorni verranno eliminati automaticamente.

Sono stati apportati molti miglioramenti all'esportazione dei metadati degli avvisi in base al feedback dei clienti.

Ottobre 2021

Versione software del sensore: 10.5.2

I miglioramenti delle funzionalità seguenti sono disponibili con la versione 10.5.2 di Microsoft Defender per IoT.

Rilevamenti in modalità operativa PLC (anteprima pubblica)

Gli utenti possono ora visualizzare stati della modalità operativa PLC, modifiche e rischi. La modalità operativa PLC è costituita dallo stato di esecuzione logica PLC e dallo stato della chiave fisica, se esiste un commutatore di chiave fisica sul PLC.

Questa nuova funzionalità consente di migliorare la sicurezza rilevando PC non sicuri e, di conseguenza, impedisce attacchi dannosi, ad esempio download del programma PLC. L'attacco del 2017 DiAgente su una pianta petrolchimica illustra gli effetti di tali rischi. Queste informazioni forniscono anche ai tecnici operativi visibilità critica sulla modalità operativa dei PC AZIENDALI.

Che cos'è una modalità non protetta?

Se lo stato della chiave viene rilevato come Programma o lo stato Di esecuzione viene rilevato come Remoto o Programma il PLC è definito da Defender per IoT come non sicuro.

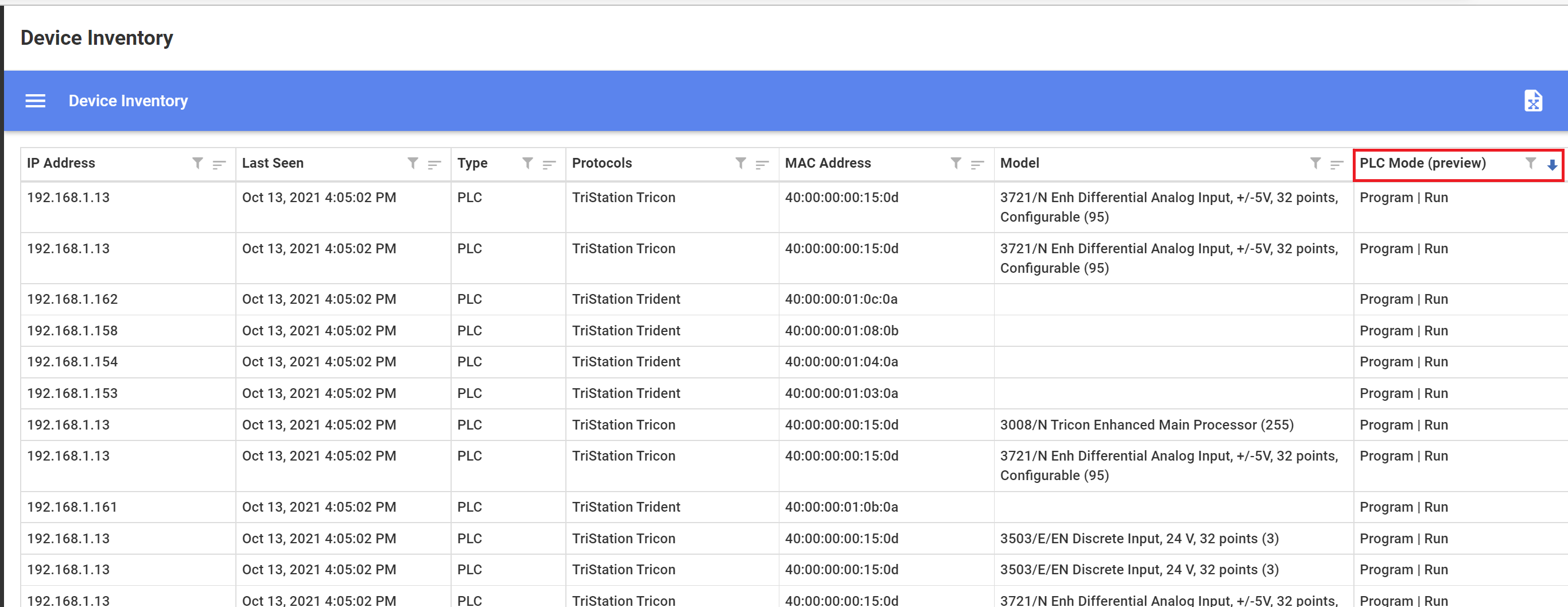

Visibilità e valutazione dei rischi

Utilizzare l'inventario dei dispositivi per visualizzare lo stato del PLC dei PC aziendali e le informazioni contestuali sui dispositivi. Usare la finestra di dialogo Inventario dispositivi Impostazioni per aggiungere questa colonna all'inventario.

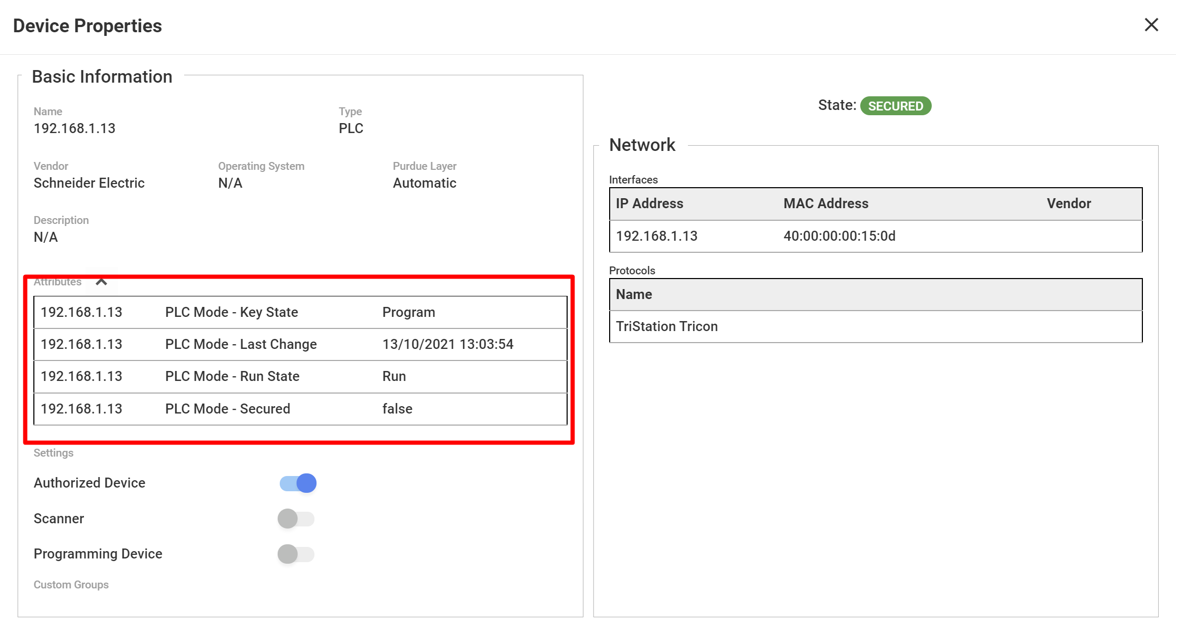

Visualizzare lo stato di sicurezza PLC e le ultime informazioni sulle modifiche per PLC nella sezione Attributi della schermata Proprietà dispositivo. Se lo stato della chiave viene rilevato come Programma o lo stato Di esecuzione viene rilevato come Remoto o Programma il PLC è definito da Defender per IoT come non sicuro. L'opzione Device Properties PLC Secured (Proprietà dispositivo) protetta leggerà false.

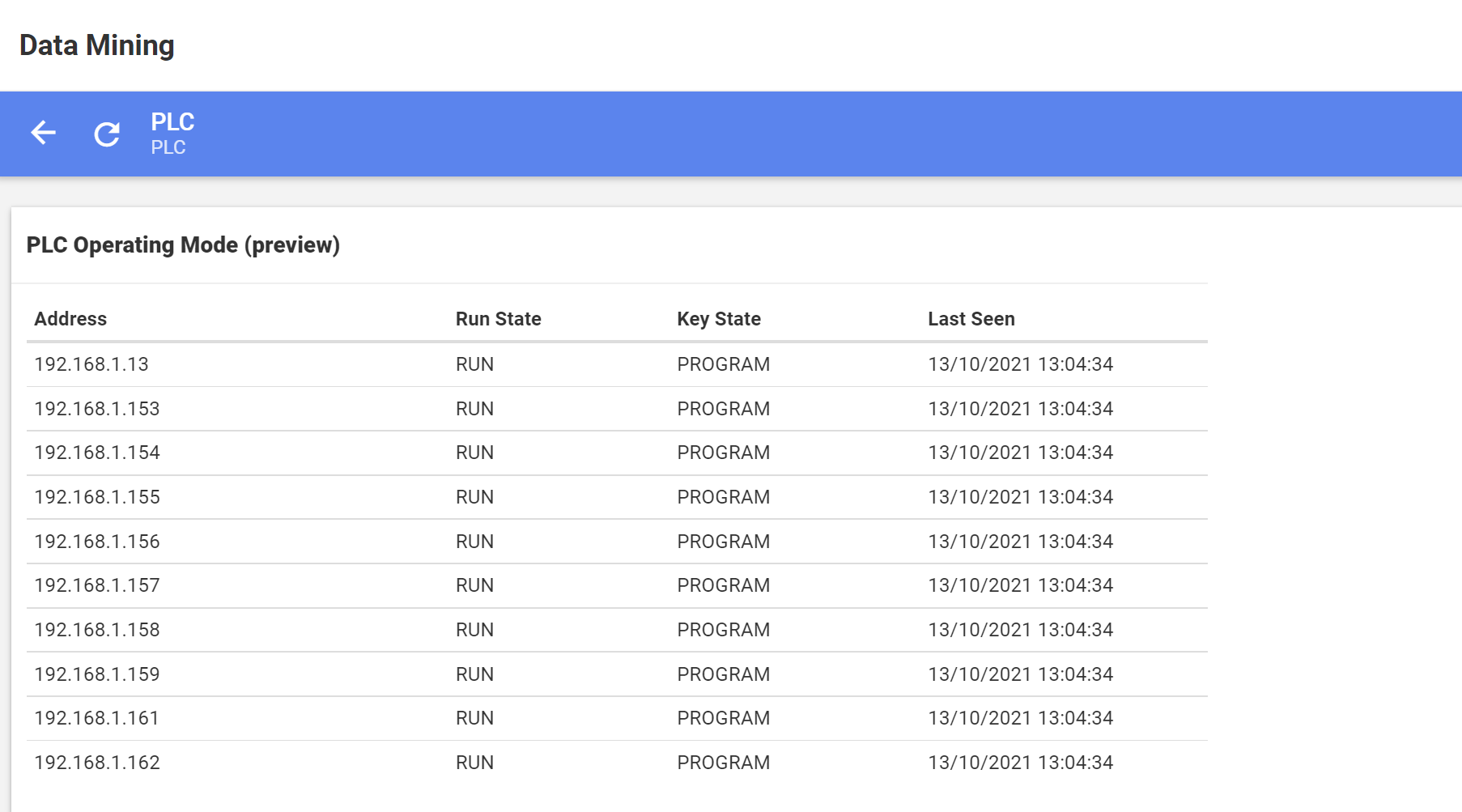

Visualizzare tutti gli stati di stato di esecuzione e stato chiave del PLC di rete creando un data mining con informazioni sulla modalità operativa PLC.

Utilizzare il report sulla valutazione dei rischi per esaminare il numero di PC di rete in modalità non protetta e informazioni aggiuntive che è possibile usare per attenuare i rischi DI PLC non sicuri.

PCAP API

La nuova API PCAP consente all'utente di recuperare i file PCAP dal sensore tramite la console di gestione locale con o senza accesso diretto al sensore stesso.

Controllo della Console di gestione locale

I log di controllo per la console di gestione locale possono ora essere esportati per facilitare le indagini sulle modifiche apportate e su chi.

Webhook esteso

Il webhook esteso può essere usato per inviare dati aggiuntivi all'endpoint. La funzionalità estesa include tutte le informazioni contenute nell'avviso webhook e aggiunge al report le informazioni seguenti:

- sensorID

- sensorName

- Idarea

- zoneName

- Siteid

- siteName

- sourceDeviceAddress

- destinationDeviceAddress

- correzioneSteps

- Gestito

- additionalInformation

Supporto Unicode per le passphrase del certificato

I caratteri Unicode sono ora supportati quando si lavora con le passphrase del certificato del sensore. Per altre informazioni, vedere Preparare i certificati firmati dalla CA.

Aprile 2021

Usare gli aggiornamenti automatici di Intelligence per le minacce (anteprima pubblica)

I nuovi pacchetti di intelligence per le minacce possono ora essere inseriti automaticamente nei sensori connessi al cloud man mano che vengono rilasciati da Microsoft Defender per IoT. Oltre a scaricare pacchetti di intelligence per le minacce e quindi caricarli nei sensori.

L'uso degli aggiornamenti automatici consente di ridurre le attività operative e garantire una maggiore sicurezza. Abilitare l'aggiornamento automatico eseguendo l'onboarding del sensore connesso al cloud nel portale di Defender per IoT con l'interruttore Automatic Threat Intelligence Aggiornamenti attivato.

Se si vuole adottare un approccio più conservativo per aggiornare i dati di intelligence sulle minacce, è possibile eseguire manualmente il push dei pacchetti dal portale di Microsoft Defender per IoT ai sensori connessi al cloud solo quando si ritiene necessario. In questo modo è possibile controllare quando viene installato un pacchetto, senza la necessità di scaricarlo e quindi caricarlo nei sensori. Eseguire manualmente il push degli aggiornamenti ai sensori dalla pagina Siti e sensori di Defender per IoT.

È anche possibile esaminare le informazioni seguenti sui pacchetti di intelligence sulle minacce:

- Versione del pacchetto installata

- Modalità di aggiornamento di Intelligence per le minacce

- Stato di aggiornamento di Intelligence per le minacce

Visualizzare le informazioni sul sensore connesso al cloud (anteprima pubblica)

Visualizzare informazioni operative importanti sui sensori connessi al cloud nella pagina Siti e sensori .

- Versione del sensore installata

- Stato della connessione del sensore al cloud.

- L'ultima volta che il sensore è stato rilevato connettersi al cloud.

Miglioramenti dell'API di avviso

Sono disponibili nuovi campi per gli utenti che riguardano le API di avviso.

Console di gestione locale

- Indirizzo di origine e di destinazione

- Procedura di correzione

- Nome del sensore definito dall'utente

- Nome della zona associata al sensore

- Nome del sito associato al sensore

Sensor

- Indirizzo di origine e di destinazione

- Procedura di correzione

L'API versione 2 è necessaria quando si lavora con i nuovi campi.

Funzionalità distribuite come disponibile a livello generale

Le funzionalità seguenti erano disponibili in precedenza per l'anteprima pubblica e sono ora disponibili a livello generale:

- Sensore - Regole di avviso personalizzate avanzate

- Console di gestione locale - Esportare gli avvisi

- Aggiungere la seconda interfaccia di rete alla console di gestione locale

- Generatore di dispositivi - Nuovo micro agente

Marzo 2021

Sensore - Regole di avviso personalizzate avanzate (anteprima pubblica)

È ora possibile creare regole di avviso personalizzate in base al giorno, al gruppo di giorni e all'attività di rete del periodo di tempo rilevati. L'uso delle condizioni delle regole di giorno e ora è utile, ad esempio nei casi in cui la gravità dell'avviso è derivata dall'ora in cui si verifica l'evento di avviso. Ad esempio, creare una regola personalizzata che attiva un avviso con gravità elevata quando viene rilevata un'attività di rete durante un fine settimana o la sera.

Questa funzionalità è disponibile nel sensore con la versione 10.2.

Console di gestione locale - Esportare gli avvisi (anteprima pubblica)

Le informazioni sugli avvisi possono ora essere esportate in un file con estensione csv dalla console di gestione locale. È possibile esportare informazioni su tutti gli avvisi rilevati o esportare informazioni in base alla visualizzazione filtrata.

Questa funzionalità è disponibile nella console di gestione locale con la versione 10.2.

Aggiungere la seconda interfaccia di rete alla console di gestione locale (anteprima pubblica)

È ora possibile migliorare la sicurezza della distribuzione aggiungendo una seconda interfaccia di rete alla console di gestione locale. Questa funzionalità consente alla gestione locale di avere i sensori connessi in una rete sicura, consentendo agli utenti di accedere alla console di gestione locale tramite una seconda interfaccia di rete separata.

Questa funzionalità è disponibile nella console di gestione locale con la versione 10.2.

Gennaio 2021

Sicurezza

Sono stati apportati miglioramenti al certificato e al ripristino delle password per questa versione.

Certificati

Questa versione consente di:

- Caricare i certificati TLS/SSL direttamente nei sensori e nelle console di gestione locali.

- Eseguire la convalida tra la console di gestione locale e i sensori connessi e tra una console di gestione e una console di gestione a disponibilità elevata. La convalida si basa sulle date di scadenza, sull'autenticità della CA radice e sugli elenchi di revoche di certificati. Se la convalida non riesce, la sessione non continuerà.

Per gli aggiornamenti:

- Non sono state apportate modifiche alla funzionalità di convalida o certificato TLS/SSL durante l'aggiornamento.

- Dopo aver aggiornato i sensori e le console di gestione locali, gli utenti amministratori possono sostituire i certificati TLS/SSL o attivare la convalida dei certificati TLS/SSL dalla finestra System Impostazioni, TLS/SSL Certificate (Certificato TLS/SSL).

Per le installazioni nuove:

- Durante la prima volta l'accesso, gli utenti devono usare un certificato TLS/SSL (scelta consigliata) o un certificato autofirmato generato localmente (non consigliato)

- La convalida del certificato è attivata per impostazione predefinita per le installazioni nuove.

Recupero della password

Il sensore e la console di gestione locale Amministrazione utenti indipendenti possono ora ripristinare le password dal portale di Microsoft Defender per IoT. In precedenza, il ripristino delle password richiedeva l'intervento del team di supporto.

Onboarding

Console di gestione locale - Dispositivi di cui è stato eseguito il commit

Dopo l'accesso iniziale alla console di gestione locale, gli utenti sono ora tenuti a caricare un file di attivazione. Il file contiene il numero aggregato di dispositivi da monitorare nella rete organizzativa. Questo numero viene definito numero di dispositivi di cui è stato eseguito il commit. I dispositivi di cui è stato eseguito il commit vengono definiti durante il processo di onboarding nel portale di Microsoft Defender per IoT, in cui viene generato il file di attivazione. Per caricare il file di attivazione, è necessario che gli utenti e gli utenti che eseseguono l'aggiornamento. Dopo l'attivazione iniziale, il numero di dispositivi rilevati nella rete potrebbe superare il numero di dispositivi di cui è stato eseguito il commit. Questo evento può verificarsi, ad esempio, se si connettono più sensori alla console di gestione. Se si verifica una discrepanza tra il numero di dispositivi rilevati e il numero di dispositivi di cui è stato eseguito il commit, viene visualizzato un avviso nella console di gestione. Se si verifica questo evento, è necessario caricare un nuovo file di attivazione.

Opzioni della pagina dei prezzi

La pagina dei prezzi consente di caricare nuove sottoscrizioni in Microsoft Defender per IoT e definire i dispositivi di cui è stato eseguito il commit nella rete.

Inoltre, la pagina Prezzi consente ora di gestire le sottoscrizioni esistenti associate a un sensore e aggiornare l'impegno del dispositivo.

Visualizzare e gestire i sensori di cui è stato eseguito l'onboarding

Una nuova pagina del portale siti e sensori consente di:

- Aggiungere informazioni descrittive sul sensore. Ad esempio, una zona associata al sensore o tag di testo libero.

- Visualizzare e filtrare le informazioni del sensore. Ad esempio, visualizzare i dettagli sui sensori connessi al cloud o gestiti localmente o visualizzare informazioni sui sensori in una zona specifica.

Usabilità

Pagina del nuovo connettore di Azure Sentinel

La pagina del connettore dati di Microsoft Defender per IoT in Azure Sentinel è stata riprogettata. Il connettore dati è ora basato su sottoscrizioni anziché hub IoT, consentendo ai clienti di gestire meglio la connessione di configurazione ad Azure Sentinel.

aggiornamenti delle autorizzazioni portale di Azure

È stato aggiunto il supporto di Security Reader e Security Amministrazione istrator.

Altri aggiornamenti

Gruppo di accesso - Autorizzazioni di zona

Le regole del gruppo di accesso della console di gestione locale non includono l'opzione per concedere l'accesso a una zona specifica. Non sono state apportate modifiche alla definizione di regole che usano siti, aree e business unit. Dopo l'aggiornamento, i gruppi di accesso che contengono regole che consentono l'accesso a zone specifiche verranno modificati per consentire l'accesso al sito padre, incluse tutte le relative zone.

Modifiche terminologiche

Il termine asset è stato rinominato nel sensore e nella console di gestione locale, nei report e in altre interfacce della soluzione. Nel sensore e nella console di gestione locale Avvisi, il termine Gestisci questo evento è stato denominato Passaggi di correzione.