Creare certificati SSL/TLS per appliance OT

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT e descrive come creare certificati firmati dalla CA da usare con le appliance del sensore OT locali di Defender per IoT.

Ogni certificato firmato dall'autorità di certificazione (CA) deve avere sia un .key file che un .crt file, che vengono caricati in Appliance Defender per IoT dopo il primo accesso. Anche se alcune organizzazioni potrebbero richiedere un .pem file, un .pem file non è necessario per Defender per IoT.

Importante

È necessario creare un certificato univoco per ogni appliance Defender per IoT, in cui ogni certificato soddisfa i criteri richiesti.

Prerequisiti

Per eseguire le procedure descritte in questo articolo, assicurarsi di disporre di uno specialista di sicurezza, PKI o certificato disponibile per supervisionare la creazione del certificato.

Assicurarsi di avere familiarità anche con i requisiti dei certificati SSL/TLS per Defender per IoT.

Creare un certificato SSL/TLS firmato dalla CA

È consigliabile usare sempre certificati firmati dalla CA in ambienti di produzione e usare solo certificati autofirmato in ambienti di test.

Usare una piattaforma di gestione dei certificati, ad esempio una piattaforma di gestione PKI automatizzata, per creare un certificato che soddisfi i requisiti di Defender per IoT.

Se non si dispone di un'applicazione in grado di creare automaticamente certificati, consultare un lead di sicurezza, PKI o altro responsabile qualificato del certificato per assistenza. È anche possibile convertire i file di certificato esistenti se non si desidera crearne di nuovi.

Assicurarsi di creare un certificato univoco per ogni appliance Defender per IoT, in cui ogni certificato soddisfa i criteri dei parametri obbligatori.

Ad esempio:

Aprire il file del certificato scaricato e selezionare la scheda Dettagli, >Copia nel file per eseguire Esportazione guidata dei certificati.

Nell'Esportazione guidata dei certificati, selezionare Avanti>Binario codificato DER X.509 (.CER)> e selezionare di nuovo Avanti.

Nella schermata File da esportare, selezionare Sfoglia, scegliere un percorso in cui archiviare il certificato e quindi selezionare Avanti.

Selezionare Fine per esportare il certificato.

Nota

Potrebbe essere necessario convertire i tipi di file esistenti in tipi supportati.

Verificare che il certificato soddisfi i requisiti del file di certificato e quindi testare il file di certificato creato al termine.

Se non si usa la convalida del certificato, rimuovere il riferimento all'URL CRL nel certificato. Per altre informazioni, vedere Requisiti dei file di certificato.

Suggerimento

(Facoltativo) Creare una catena di certificati, ovvero un .pem file che contiene i certificati di tutte le autorità di certificazione nella catena di attendibilità che ha portato al certificato.

Verificare l'accesso al server CRL

Se l'organizzazione convalida i certificati, le appliance Defender per IoT devono essere in grado di accedere al server CRL definito dal certificato. Per impostazione predefinita, i certificati accedono all'URL del server CRL tramite la porta HTTP 80. Tuttavia, alcuni criteri di sicurezza dell'organizzazione bloccano l'accesso a questa porta.

Se le appliance non possono accedere al server CRL sulla porta 80, è possibile usare una delle soluzioni alternative seguenti:

Definire un altro URL e un'altra porta nel certificato:

- L'URL definito deve essere configurato come

http: //e nonhttps:// - Assicurarsi che il server CRL di destinazione possa essere in ascolto sulla porta definita

- L'URL definito deve essere configurato come

Usare un server proxy che può accedere al CRL sulla porta 80

Per altre informazioni, vedere [Inoltrare informazioni sugli avvisi OT].

Se la convalida non riesce, la comunicazione tra i componenti pertinenti viene interrotta e viene visualizzato un errore di convalida nella console.

Importare il certificato SSL/TLS in un archivio attendibile

Dopo aver creato il certificato, importarlo in un percorso di archiviazione attendibile. Ad esempio:

Aprire il file del certificato di sicurezza e, nella scheda Generale , selezionare Installa certificato per avviare l'Importazione guidata certificati.

In Percorso archivio selezionare Computer locale, quindi selezionare Avanti.

Se viene visualizzata una richiesta di controllo Consenti utente, selezionare Sì per consentire all'app di apportare modifiche al dispositivo.

Nella schermata Archivio certificati selezionare Automaticamente l'archivio certificati in base al tipo di certificato e quindi selezionare Avanti.

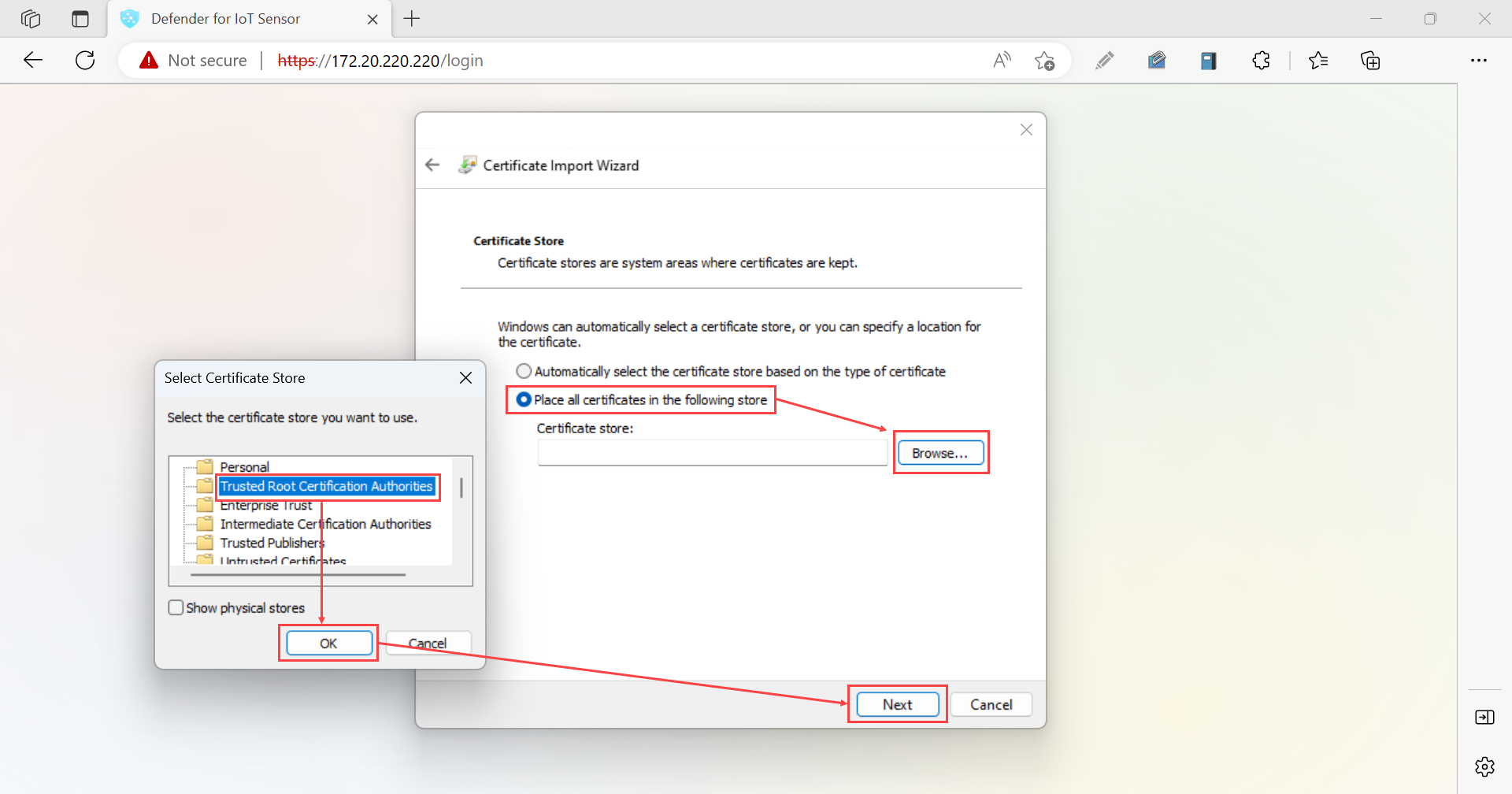

Selezionare Inserisci tutti i certificati nell'archivio seguente, quindi Sfoglia e quindi selezionare l'archivio Autorità di certificazione radice attendibili. Al termine, seleziona Avanti. Ad esempio:

Selezionare Fine per completare l'importazione.

Testare i certificati SSL/TLS

Usare le procedure seguenti per testare i certificati prima di distribuirli nelle appliance Defender per IoT.

Controllare il certificato in base a un esempio

Usare il certificato di esempio seguente per confrontare il certificato creato, assicurandosi che gli stessi campi esistano nello stesso ordine.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Testare i certificati senza un .csr file di chiave privata o

Per controllare le informazioni all'interno del file di certificato .csr o del file di chiave privata, usare i comandi dell'interfaccia della riga di comando seguenti:

-

Controllare una richiesta di firma del certificato (CSR): eseguire

openssl req -text -noout -verify -in CSR.csr -

Controllare una chiave privata: Eseguire

openssl rsa -in privateKey.key -check -

Controllare un certificato: Eseguire

openssl x509 -in certificate.crt -text -noout

Se questi test hanno esito negativo, esaminare i requisiti del file di certificato per verificare che i parametri del file siano accurati o consultare lo specialista del certificato.

Convalidare il nome comune del certificato

Per visualizzare il nome comune del certificato, aprire il file del certificato e selezionare la scheda Dettagli e quindi selezionare il campo Oggetto .

Il nome comune del certificato viene visualizzato accanto a CN.

Accedere alla console del sensore senza una connessione sicura. Nella schermata La connessione non è privata, è possibile che venga visualizzato un messaggio di errore NET::ERR_CERT_COMMON_NAME_INVALID.

Selezionare il messaggio di errore per espanderlo e quindi copiare la stringa accanto a Oggetto. Ad esempio:

La stringa del soggetto deve corrispondere alla stringa CN nei dettagli del certificato di sicurezza.

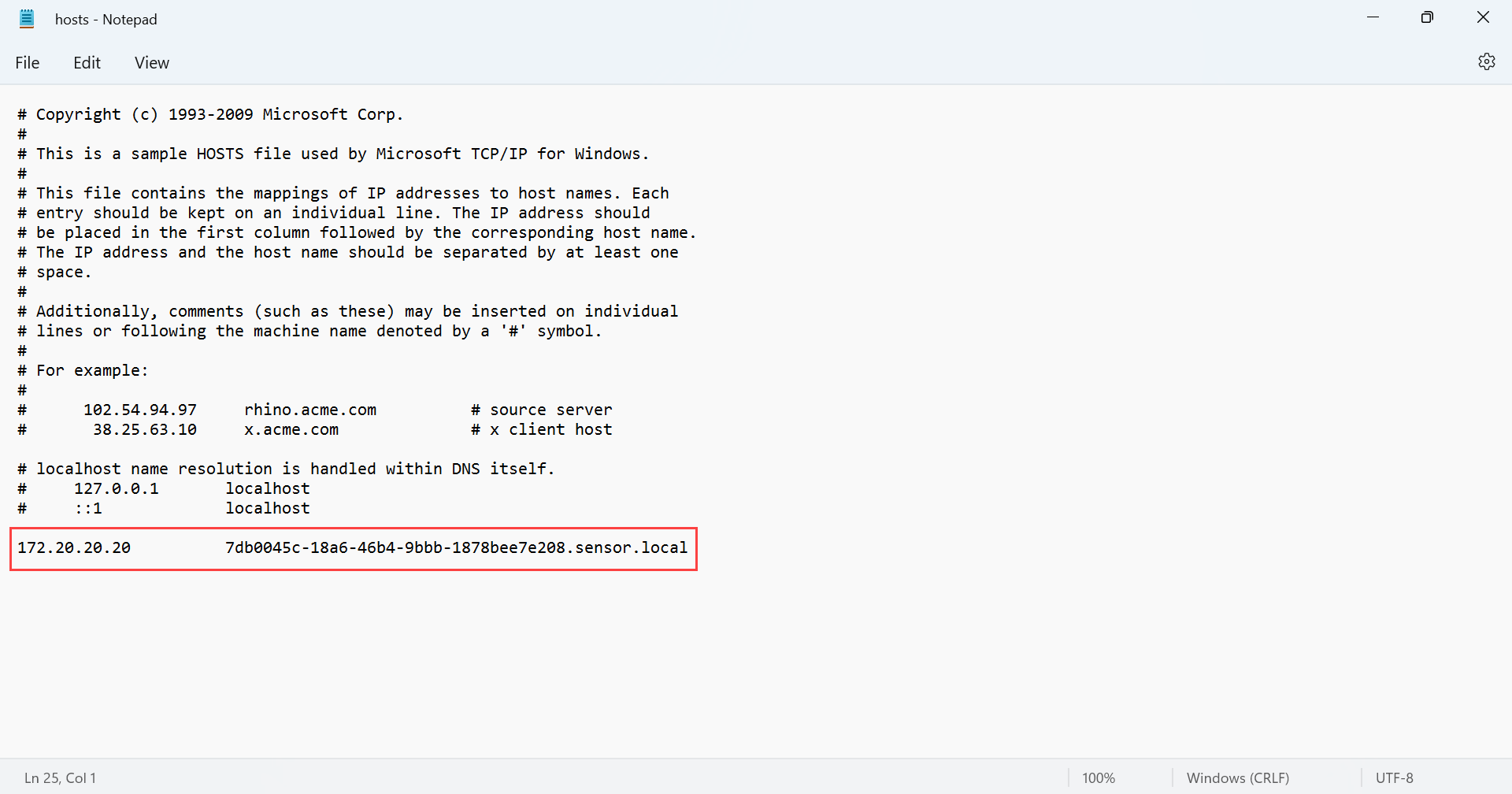

In Esplora file locale passare al file hosts, ad esempio in Questo disco > locale pc (C:) > Driver > Di Windows > System32 > e così via e aprire il file hosts.

Nel file hosts aggiungere in una riga alla fine del documento con l'indirizzo IP del sensore e il nome comune del certificato SSL copiato nei passaggi precedenti. Al termine, salvare le modifiche. Ad esempio:

Certificati autofirmati

I certificati autofirmati sono disponibili per l'uso in ambienti di test dopo l'installazione del software di monitoraggio di Defender per IoT OT. Per altre informazioni, vedi: