Esercitazione: Monitorare le reti OT con i principi Zero Trust

Zero Trust è una strategia di sicurezza per la progettazione e l'implementazione dei seguenti set di principi di sicurezza:

| Verificare esplicita | Uso dell'accesso con privilegi minimi | Presunzione di violazione |

|---|---|---|

| Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili. | Limitare l'accesso degli utenti con JUST-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati. | Ridurre al minimo il raggio di esplosione e l'accesso segmento. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese. |

Defender per IoT usa le definizioni di sito e zona nella rete OT per garantire che l'igiene della rete e la protezione di ogni sottosistema siano separati e protetti.

Questa esercitazione descrive come monitorare la rete OT con i principi Defender per IoT e Zero Trust.

In questa esercitazione apprenderai a:

Importante

La pagina Consigli nel portale di Azure è attualmente in ANTEPRIMA. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Prerequisiti

Per eseguire le attività in questa esercitazione, è necessario:

Piano OT di Defender per IoT nella sottoscrizione di Azure

Più sensori OT connessi al cloud distribuiti, in streaming dei dati del traffico a Defender per IoT. Ogni sensore deve essere assegnato a un sito e a una zona diversi, mantenendo separati e protetti ognuno dei segmenti di rete. Per altre informazioni, vedere Eseguire l'onboarding di sensori OT in Defender per IoT.

Le autorizzazioni seguenti:

Accesso al portale di Azure come amministratore della sicurezza, collaboratore o utente proprietario. Per altre informazioni, vedere Ruoli utente e autorizzazioni di Azure per Defender per IoT.

Accesso ai sensori come utente Amministrazione o analista della sicurezza. Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Cercare avvisi sul traffico tra subnet

Il traffico tra subnet è il traffico che si sposta tra siti e zone.

Il traffico tra subnet potrebbe essere legittimo, ad esempio quando un sistema interno invia messaggi di notifica ad altri sistemi. Tuttavia, se un sistema interno invia comunicazioni a server esterni, si vuole verificare che la comunicazione sia legittima. Se sono in uscita messaggi, includono informazioni che possono essere condivise? Se il traffico è in arrivo, proviene da origini sicure?

La rete è stata separata da siti e zone per mantenere ogni sottosistema separato e sicuro e potrebbe prevedere che la maggior parte del traffico in un sito o una zona specifica rimanga interna a tale sito o zona. Se viene visualizzato il traffico tra subnet, potrebbe indicare che la rete è a rischio.

Per cercare il traffico tra subnet:

Accedere a un sensore di rete OT che si vuole analizzare e selezionare Mappa del dispositivo a sinistra.

Espandere il riquadro Gruppi a sinistra della mappa e quindi selezionare Filtro>tra subnet Connessione ion.

Sulla mappa eseguire lo zoom avanti fino a quando è possibile visualizzare le connessioni tra i dispositivi. Selezionare dispositivi specifici per visualizzare un riquadro dei dettagli del dispositivo a destra in cui è possibile esaminare ulteriormente il dispositivo.

Nel riquadro dei dettagli del dispositivo, ad esempio, selezionare Report attività per creare un report attività e altre informazioni sui modelli di traffico specifici.

Cercare avvisi su dispositivi sconosciuti

Sai con quali dispositivi si trovano nella rete e con chi comunicano? Defender per IoT attiva avvisi per qualsiasi nuovo dispositivo sconosciuto rilevato nelle subnet OT in modo da poterlo identificare e garantire sia la sicurezza del dispositivo che la sicurezza di rete.

I dispositivi sconosciuti possono includere dispositivi temporanei , che si spostano tra reti. Ad esempio, i dispositivi temporanei possono includere un portatile di un tecnico, che si connettono alla rete quando mantengono i server o lo smartphone di un visitatore, che si connette a una rete guest all'ufficio.

Importante

Dopo aver identificato dispositivi sconosciuti, assicurarsi di esaminare eventuali altri avvisi attivati da tali dispositivi, in quanto qualsiasi traffico sospetto su dispositivi sconosciuti crea un rischio aggiuntivo.

Per verificare la presenza di dispositivi non autorizzati/sconosciuti e siti e zone rischiose:

In Defender per IoT nella portale di Azure selezionare Avvisi per visualizzare gli avvisi attivati da tutti i sensori connessi al cloud. Per trovare avvisi per dispositivi sconosciuti, filtrare gli avvisi con i nomi seguenti:

- Rilevato nuovo asset

- Dispositivo campo individuato in modo imprevisto

Eseguire ogni azione di filtro separatamente. Per ogni azione di filtro, eseguire le operazioni seguenti per identificare i siti e le zone rischiosi nella rete, che potrebbero richiedere criteri di sicurezza aggiornati:

Raggruppare gli avvisi in base al sito per verificare se si dispone di un sito specifico che genera molti avvisi per i dispositivi sconosciuti.

Aggiungere il filtro Zona agli avvisi visualizzati per limitare gli avvisi a zone specifiche.

Siti o zone specifici che generano molti avvisi per dispositivi sconosciuti sono a rischio. È consigliabile aggiornare i criteri di sicurezza per impedire a molti dispositivi sconosciuti di connettersi alla rete.

Per esaminare un avviso specifico per i dispositivi sconosciuti:

Nella pagina Avvisi selezionare un avviso per visualizzare altri dettagli nel riquadro a destra e nella pagina dei dettagli dell'avviso.

Se non si è ancora certi che il dispositivo sia legittimo, esaminare ulteriormente il sensore di rete OT correlato.

- Accedere al sensore di rete OT che ha attivato l'avviso e quindi individuare l'avviso e aprire la relativa pagina dei dettagli dell'avviso.

- Usare le schede Visualizzazione mappa e Sequenza temporale eventi per individuare la posizione in cui è stato rilevato il dispositivo e tutti gli altri eventi che potrebbero essere correlati.

Attenuare il rischio in base alle esigenze eseguendo una delle azioni seguenti:

- Informazioni sull'avviso se il dispositivo è legittimo in modo che l'avviso non venga nuovamente attivato per lo stesso dispositivo. Nella pagina dei dettagli dell'avviso selezionare Learn.

- Blocca il dispositivo se non è legittimo.

Cercare dispositivi non autorizzati

È consigliabile controllare in modo proattivo i nuovi dispositivi non autorizzati rilevati nella rete. Controllare regolarmente i dispositivi non autorizzati può aiutare a prevenire minacce di dispositivi non autorizzati o potenzialmente dannosi che potrebbero infiltrarsi nella rete.

Ad esempio, usare la raccomandazione Rivedi i dispositivi non autorizzati per identificare tutti i dispositivi non autorizzati.

Per esaminare i dispositivi non autorizzati:

- In Defender per IoT nella portale di Azure selezionare Consigli (anteprima) e cercare la raccomandazione Rivedi i dispositivi non autorizzati.

- Visualizzare i dispositivi elencati nella scheda Dispositivi non integri . Ognuno di questi dispositivi in non autorizzato e potrebbe essere un rischio per la rete.

Seguire la procedura di correzione, ad esempio contrassegnare il dispositivo come autorizzato se il dispositivo è noto o disconnettere il dispositivo dalla rete se il dispositivo rimane sconosciuto dopo l'indagine.

Per altre informazioni, vedere Migliorare il comportamento di sicurezza con le raccomandazioni sulla sicurezza.

Suggerimento

È anche possibile esaminare i dispositivi non autorizzati filtrando l'inventario dei dispositivi in base al campo Autorizzazione, visualizzando solo i dispositivi contrassegnati come Non autorizzati.

Cercare sistemi vulnerabili

Se si dispone di dispositivi in rete con software o firmware obsoleti, potrebbero essere vulnerabili agli attacchi. I dispositivi che sono di fine vita e che non hanno più aggiornamenti della sicurezza sono particolarmente vulnerabili.

Per cercare sistemi vulnerabili:

In Defender per IoT nel portale di Azure selezionare Vulnerabilità delle cartelle di>lavoro per aprire la cartella di lavoro Vulnerabilità.

Nel selettore Sottoscrizione nella parte superiore della pagina selezionare la sottoscrizione di Azure in cui vengono onboardati i sensori OT.

La cartella di lavoro viene popolata con i dati provenienti dall'intera rete.

Scorrere verso il basso per visualizzare gli elenchi di dispositivi vulnerabili e componenti vulnerabili. Questi dispositivi e componenti nella rete richiedono attenzione, ad esempio un firmware o un aggiornamento software, oppure la sostituzione se non sono disponibili altri aggiornamenti.

In SiteName selezionare nella parte superiore della pagina selezionare uno o più siti per filtrare i dati in base al sito. Filtrare i dati in base al sito consente di identificare i problemi in siti specifici, che possono richiedere aggiornamenti a livello di sito o sostituzioni dei dispositivi.

Simulare il traffico dannoso per testare la rete

Per verificare il comportamento di sicurezza di un dispositivo specifico, eseguire un report vettore di attacco per simulare il traffico verso tale dispositivo. Usare il traffico simulato per individuare e attenuare le vulnerabilità prima che vengano sfruttate.

Per eseguire un report vettore di attacco:

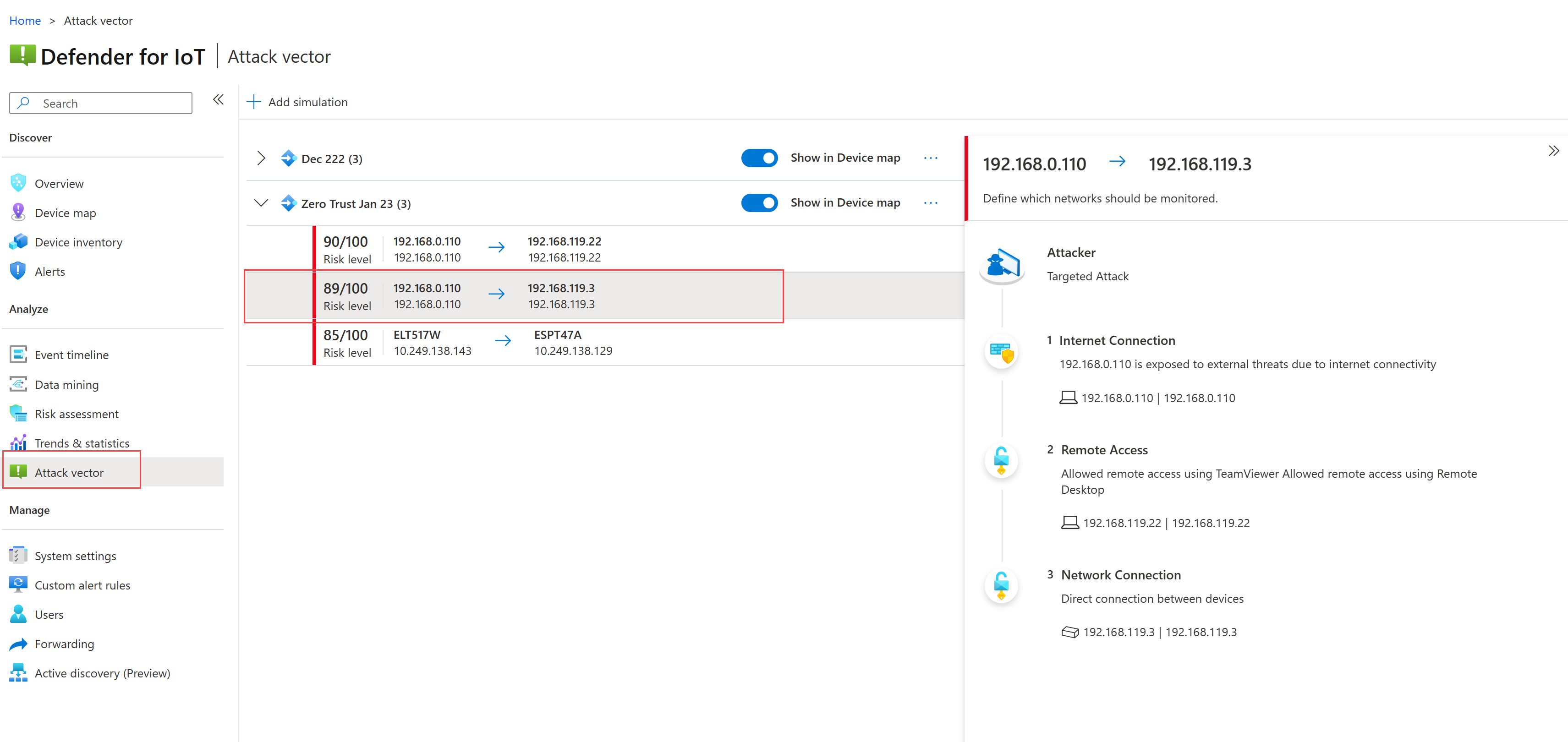

Accedere a un sensore di rete OT che rileva il dispositivo da analizzare e selezionare Vettore di attacco a sinistra.

Selezionare + Aggiungi simulazione e quindi immettere i dettagli seguenti nel riquadro Aggiungi simulazione vettore di attacco:

Campo/Opzione Descrizione Nome Immettere un nome significativo per la simulazione, ad esempio Zero Trust e la data. Numero massimo di vettori Selezionare 20 per includere il numero massimo di connessioni supportate tra i dispositivi. Mostra nella mappa dei dispositivi Facoltativo. Selezionare questa opzione per visualizzare la simulazione nella mappa del dispositivo del sensore, che consente di indagare ulteriormente in seguito. Mostra tutti i dispositivi di origine Mostra tutti i dispositivi / di destinazione Selezionare entrambi per visualizzare tutti i dispositivi rilevati dal sensore nella simulazione il più possibile i dispositivi di origine e i dispositivi di destinazione. Lasciare vuoto Escludi dispositivi ed Escludi subnet per includere tutto il traffico rilevato nella simulazione.

Selezionare Salva e attendere il completamento dell'esecuzione della simulazione. Il tempo necessario dipende dalla quantità di traffico rilevato dal sensore.

Espandere la nuova simulazione e selezionare uno degli elementi rilevati per visualizzare altri dettagli a destra. Ad esempio:

Cercare in particolare una delle vulnerabilità seguenti:

Vulnerabilità Descrizione Dispositivi esposti a Internet Ad esempio, queste vulnerabilità potrebbero essere visualizzate con un messaggio esposto a minacce esterne a causa della connettività Internet. Dispositivi con porte aperte Le porte aperte possono essere usate legittimamente per l'accesso remoto, ma possono anche essere un rischio.

Ad esempio, queste vulnerabilità potrebbero essere visualizzate con un messaggio simile a Accesso remoto consentito tramite TeamViewer Accesso remoto consentito tramite Desktop remotoConnessione ions tra dispositivi che si intersecano tra subnet Ad esempio, potrebbe essere visualizzato un messaggio di connessione diretta tra i dispositivi, che potrebbe essere accettabile autonomamente, ma rischioso nel contesto dell'attraversamento delle subnet.

Monitorare i dati rilevati per sito o zona

Nella portale di Azure visualizzare i dati di Defender per IoT in base al sito e all'area dalle posizioni seguenti:

Inventario dispositivi: raggruppare o filtrare l'inventario dei dispositivi in base al sito o alla zona.

Avvisi: raggruppare o filtrare gli avvisi solo per sito. Aggiungere la colonna Sito o Zona alla griglia per ordinare i dati all'interno del gruppo.

Cartelle di lavoro: aprire la cartella di lavoro Vulnerabilità di Defender per IoT per visualizzare le vulnerabilità rilevate per sito. È anche possibile creare cartelle di lavoro personalizzate per la propria organizzazione per visualizzare più dati in base al sito e all'area.

Siti e sensori: filtrare i sensori elencati in base al sito o all'area.

Avvisi di esempio da controllare

Quando si esegue il monitoraggio per Zero Trust, l'elenco seguente è un esempio di avvisi importanti di Defender per IoT da controllare:

- Dispositivo non autorizzato connesso alla rete, in particolare qualsiasi richiesta di nome IP/dominio dannoso

- Rilevato malware noto

- Connessione non autorizzata a Internet

- Accesso remoto non autorizzato

- Operazione di analisi di rete rilevata

- Programmazione PLC non autorizzata

- Modifiche alle versioni del firmware

- "PLC Stop" e altri comandi potenzialmente dannosi

- Il dispositivo è sospettato di essere disconnesso

- Errore di richiesta del servizio CIP Ethernet/IP

- Operazione BACnet non riuscita

- Operazione DNP3 non valida

- Accesso SMB non autorizzato

Passaggi successivi

Potrebbe essere necessario apportare modifiche alla segmentazione di rete in base ai risultati del monitoraggio o come persone e sistemi nell'organizzazione cambiano nel tempo.

Modificare la struttura dei siti e delle zone e riassegnare i criteri di accesso basati sul sito per garantire che corrispondano sempre alle realtà di rete correnti.

Oltre a usare la cartella di lavoro predefinita di Defender per IoT Vulnerabilities , creare altre cartelle di lavoro personalizzate per ottimizzare il monitoraggio continuo.

Per altre informazioni, vedi: